Чем проверить автозагрузку на вирусы

Обновлено: 18.04.2024

К сожалению, проверить компьютер на вирусы с помощью одного только сайта, открытого в браузере, нельзя. Дело в том, что в целях безопасности веб-сервисы не имеют доступа к локальным файлам и программам на ПК.

Но есть облачные антивирусы, которые могут проверять систему без полноценной установки и регистрации. Чтобы воспользоваться одним из них, достаточно скачать небольшого клиента и запустить его. После этого вы сможете просканировать компьютер целиком или выбрать разделы для частичной проверки. В процессе программа загрузит необходимые ей данные из облака. При обнаружении вирусов сервис предложит их удалить.

Если хотите проверить компьютер с помощью облачного антивируса, попробуйте эти сервисы. Все они являются продуктами известных компаний и работают сходным образом — по описанной выше схеме. Поэтому можете выбрать любой из них.

1. ESET’s Free Online Scanner

Инструмент от одного из самых популярных антивирусов. Работает без установки, но не начинает проверку, пока не скачает свою базу сигнатур. Позволяет выбирать между полным, быстрым или выборочным сканированием. Найденные вредоносные файлы можно помещать в карантин или автоматически удалять.

2. Kaspersky Virus Removal Tool

3. Dr.Web CureIt!

Аналог Kaspersky Virus Removal Tool от Dr.Web, пожалуй, даже более популярный. Тоже одноразовый — по мере устаревания приходится перекачивать программу заново.

4. Norton Power Eraser

5. F-Secure’s Online Scanner

Самый быстрый из перечисленных сканеров. Никаких настроек нет, так что вы не выбираете, какие файлы проверять. Сканируется только системная папка Windows.

6. Panda Cloud Cleaner

Это единственный из перечисленных сканеров, который требует установки. При этом он весит всего около 30 МБ. Найденные программой подозрительные файлы автоматически отправляются в облако для проверки. Кроме удаления вредоносных приложений, умеет также очищать историю и временные файлы браузера.

7. Trend Micro HouseCall

Программа предлагает выполнить быструю, полную или пользовательскую (только в указанных вами папках) проверку. Обнаруживает вредоносные и шпионские программы по базе сигнатур. Кроме версии для Windows, Trend Micro предоставляет вариант для Mac, а также инструмент для сканирования домашней сети на предмет уязвимостей.

Веб-сервисы для проверки отдельных файлов

Если вы хотите проверить на вирусы небольшой файл или архив, то это можно сделать полностью онлайн, не устанавливая вообще никаких программ. Нужно лишь перейти на любой из перечисленных ниже ресурсов, загрузить подозрительный файл с компьютера на сервер и кликнуть по кнопке проверки.

1. VirusTotal

Один из старейших и популярнейших сервисов подобного рода. Можно сказать, их прародитель. Проверяет загруженные файлы и ссылки посредством аж 58 антивирусов сразу. Лучший выбор, если нужно быстро проверить какой-нибудь файл.

2. Kaspersky Threat Intelligence Portal

3. Dr.Web Online

Два сервиса от Dr.Web — первый сканирует на вирусы загруженные файлы, второй используется для того, чтобы проверять сайты, различая вредоносные и мошеннические ресурсы. Можно не только вручную копировать ссылки в форму отправки, но и сканировать сайты с помощью фирменного расширения Dr.Web Link Checker для Chrome, Firefox, Opera и Microsoft Edge.

4. MetaDefender

Сервис использует три типа проверки файлов: мультисканирование 37 антивирусами одновременно, динамический анализ в песочнице и сверка по репутационной базе, составляемой пользователями.

5. VirScan

Сервис проверяет загруженные файлы 49 антивирусами разом. У него есть специальное приложение — загрузчик файлов в облако на случай, если ваш браузер почему-то не может закачать проверяемый файл сам.

Раздел автозагрузки используется для автоматического запуска некоторых служб и наиболее важных программ сразу после старта операционной системы (ОС) Windows. Управление некоторыми исполняемыми файлов можно осуществлять при помощи стандартного менеджера msconfig или сторонних приложений.

Содержание статьи

- Как проверить, что в автозагрузке

- Как удалить вирус из автозагрузки

- Где находится список автозагрузки в реестре windows

Msconfig

Альтернативные программы

Для редактирования списка автозагрузки может быть использовано несколько альтернативных утилит, которые позволяют не только отключить ненужные пункты, но и произвести их удаление. Некоторые приложения также дают возможность увидеть скрытые системные позиции, которые не отображаются в msconfig. Среди подобных программ можно отметить CCleaner, предлагающую достаточный для большинства пользователей функционал. Ainvo Startup Manager позволяет не только исключить, но и добавить необходимую запись в автозагрузку, а также проверить соответствие указанного пункта имеющемуся в системе исполняемому файлу. Также существуют не менее эффективные Autoruns, Argente, Ashampoo StartUp Tuner и Starter.

Скачайте подходящий менеджер с официального сайта разработчика и произведите его инсталляцию в соответствии с инструкциями на экране. Запустите приложение и произведите проверку и удаление ненужных пунктов через интерфейс. Отключение необходимых программ можно выполнить как при помощи функциональных кнопок, так и посредством контекстного меню, вызываемого после нажатия правой клавиши мыши. Для применения произведенных изменений вы можете перезагрузить компьютер. При необходимости вы можете повторно запустить менеджер автозагрузки, чтобы проверить список запускаемых приложений и удалить дополнительные элементы.

Если вы будете четко понимать, как использовать AutoRuns, вы всегда сможете определить, заражен ли ваш компьютер нежелательным ПО.

Примечание: в этой статье рассказано, как можно обнаружить вредоносные программы на домашнем ноутбуке или ПК. Для выявления и удаления вредоносных программ в организации необходимо следовать корпоративному плану реагирования на инциденты.

Что такое AutoRuns?

AutoRuns — это инструмент Microsoft, который выявляет ПО, настроенное на запуск при загрузке устройства или входе пользователя в свою учетную запись. При включении компьютера часто запускается надежное программное обеспечение. Ярким примером является Outlook, поскольку проверка электронной почты нередко являются первым действием после входа в аккаунт.

AutoRuns: основы

На изображении ниже мы видим, что AutoRuns имеет ряд вкладок, в каждой из которых содержатся данные о механизме автозапуска.

Во вкладке Logon (вход в систему) представлена информация о стандартных местах загрузки для всех пользователей устройства. В частности, здесь указаны места запуска программ, а также соответствующие ключи запуска. Ключ запуска является частью реестра устройства: вредоносное ПО часто создает такой ключ, чтобы при загрузке устройства вредоносная программа запускалась автоматически.

Во вкладке Explorer (проводник) отображается информация о следующих элементах:

Shell extensions (расширения оболочки) — это отдельные плагины для Проводника Windows (например, для предварительного просмотра файлов PDF).

Browser Helper Objects (объекты помощника браузера) — модули DLL, выполняющие роль плагинов для Internet Explorer.

Explorer Toolbars (панели инструментов проводника) — это сторонние плагины для Internet Explorer; через панель инструментов осуществляется доступ к сторонней платформе.

Active Setup Executions (выполнение задач через Active Setup) — механизм для однократного выполнения команд для каждого пользователя во время входа в систему.

Во вкладке Internet Explorer отображаются вспомогательные объекты браузера, панели инструментов Internet Explorer и расширения.

Во вкладке Scheduled Tasks (запланированные задачи) показываются задачи, которые настроены на запуск при загрузке или входе в систему (это часто используется различными семействами вредоносных программ).

Во вкладке Services (службы) отображаются все службы Windows, автоматический запуск которых запланирован при загрузке устройства.

Image Hijacks (подмена образов) представляет собой довольно коварный метод, заключающийся в том, что ключ для запуска определенного процесса в реестре Windows на самом деле запускает другой, вредоносный, процесс.

Во вкладке Boot Execute (выполнение при загрузке) отображаются места запуска, связанные с подсистемой диспетчера сеансов (smss.exe).

Известные библиотеки DLL (Known DLL) в Windows — kernel32.dll, ntdll.dll — позволяют программному обеспечению импортировать определенные функции. Некоторые вирусы устанавливают созданные разработчиком вируса вредоносные библиотеки DLL, причем в места, где вы вряд ли будете искать легитимные библиотеки DLL Windows, например во временных папках.

Winlogon используется, когда пользователь входит в систему Windows. В этой вкладке отображаются библиотеки DLL, регистрирующие уведомления о событиях Winlogon.

Во вкладке Print Monitors показываются библиотеки DLL, загружающиеся в службу буферизации печати. Вредоносное ПО может установить сюда вредоносную DLL.

Провайдеры Windows Local Security (LSA Providers) поддерживают процессы, связанные с безопасностью и аутентификацией.

Как использовать AutoRuns для выявления подозрительного программного обеспечения

Теперь мы хорошо представляем, что может обнаружить AutoRuns, однако на всех скриншотах выше показаны исключительно записи исключительно легитимного программного обеспечения. Как мы узнаем, является ли программа, указанная в AutoRuns, надежной или требующей дополнительной проверки (в частности, вредоносным ПО)?

На изображении выше мы видим, что во вкладке Logon показан созданный ключ запуска для файла ARP Service (выделено красным), который можно найти в следующем месте в реестре:

HKLM\Software\Microsoft\Windows\CurrentVersion\Run

В столбце Image Path (путь к образу) можно увидеть место установки программы. В данном случае путь таков: program files\arp service\arpsv.exe.

Поиск этого пути в Google выдает всего два результата, что вызывает сомнения в легитимности программного обеспечения.

Во вкладке запланированных задач также можно увидеть увидеть две строки, относящиеся к программному обеспечению ARP Service, на которое мы обратили внимание.

После отправки файла в столбце Virus Total (общее количество вирусов) будет показано, сколько поставщиков антивирусов классифицировали данный файл как вредоносный. На изображении ниже видно, что 55 из 76 поставщиков определили этот файл как вредоносный.

Вот несколько основных советов по выявлению вредоносного ПО с помощью AutoRuns:

Google — ваш друг! В случае малейших сомнений выполните в Google поиск имени файла и его местоположения. Задайте себе вопрос: легитимное ли это ПО и в правильном ли месте оно находится?

Проверьте описание на наличие контрольных признаков (например, грамматические ошибки или предположительно случайно сгенерированный текст — это может указывать на то, что AutoRuns обнаружил программное обеспечение, требующее детального изучения.

Ищите временные папки. Вредоносные программы часто устанавливаются во временные папки файловой системы. Если у вас есть программа, которая запускается при загрузке устройства, почему она находится во временной папке?

Как использовать AutoRuns для удаления вредоносных программ

После запуска Process Hacker можно найти вредоносное ПО, запущенное на устройстве.

Нажав на название вредоносной программы правой кнопкой мыши, мы можем найти файл на диске, выбрав Open file location (открыть расположение файла).

После этого в проводнике Windows будет открыта папка с данным файлом.

Перетащив файл в такой инструмент, как PeStudio, мы можем получить хеш файла.

Bf48a5558c8d2b44a37e66390494d08e

Переход на virustotal и определение хеша покажет, что это RAT (троян удаленного доступа), известный под именем Nanocore.

После этого AutoRuns позволяет удалить механизмы персистенции, используемые для запуска вредоносного ПО.

Теперь вирус можно удалить из проводника Windows.

Советы по использованию AutoRuns от Sysinternals

Мы не рекомендуем использовать AutoRuns в качестве единственной формы обнаружения и удаления вредоносного программного обеспечения. Если вы выявили и удалили вредоносную программу с помощью описанных методов, стоит принять во внимание следующее:

Имеются ли у вас резервные копии файлов и данных? Если ваше устройство взломали, высока вероятность того, что на нем могут находиться другие вредоносные программы. Наличие резервных копий гарантирует возможность восстановления данных устройства, что дает уверенность в полном устранении последствий вторжения.

Какое антивирусное ПО у вас установлено? Если у вас установлен антивирус, но ваше устройство по-прежнему инфицировано, значит, ваши механизмы безопасности не сработали и, возможно, пришло время инвестировать в более надежную систему защиты данных.

Используйте функцию сравнения AutoRuns, чтобы упростить проверку на наличие нежелательного программного обеспечения, которое продолжает действовать на вашем устройстве. Для этого нужно запустить AutoRuns на неинфицированном устройстве, выбрать File (файл) и Save (сохранить).

Результаты будут сохранены в виде файла файл AutoRuns Data с расширением .arn'AutoRuns. В примере ниже я сохранил результаты как файл с именем clean.

Теперь вы можете сравнить эти результатами с результатами будущих проверок с помощью AutoRuns. Для этого выберите File (файл), а затем Compare (сравнить).

В примере ниже мы выбираем результаты, сохраненные в файле clean.

После этого AutoRuns будет показывать только новое ПО с механизмом персистенции. Это позволяет исключить легитимные программы, установленные на неинфицированном устройстве.

Чаще всего AutoRuns используется для выявления вредоносных программ, однако в этой статье мы продемонстрировали, как этот инструмент может обнаруживать разные способы, с помощью которых вредоносное ПО пытается продолжить работу на вашем устройстве.

Еще одной привлекательной характеристикой AutoRuns является цена! Есть множество бесплатных инструментов, которые могут помочь вам выполнить не только проверку на наличие вредоносных программ, но и ряд задач системного администрирования, поэтому обязательно прочитайте эту статью, где рассказывается о 21 бесплатном инструменте, которые должен знать каждый системный администратор.

Если угроза того, что вредоносное ПО остается незамеченным в вашей организации, является для вас актуальной, посмотрите, как мы останавливаем кибератаки, а также демонстрацию наших методов реагирования на угрозы.

Поиском и удалением вирусов на ПК, ноутбуках и даже сайтах, я занимаюсь уже очень много лет, поэтому чтобы найти вирус в системе, не обязательно использовать программное обеспечение, хотя иногда без него не обойтись.

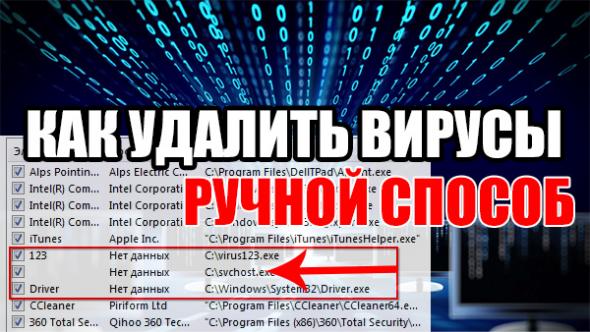

Сегодня я хочу рассказать как можно найти подозрительные программы (вирус или троян) с помощью обычных встроенных утилит Windows. В этой статье не будет разговоров о том как установить антивирус, и выполнить поиск с помощью программного обеспечения, на моём сайте и так много подобных тем.

Этот вариант не гарантирует полного очищения ноутбука или ПК от вирусов, но буквально за несколько минут даст понять есть ли в самой системе нежелательное программное обеспечение, которое мешает работе вашему компьютеру.

1. Системная папка Windows и основная папка системного диска (Диск C:/)

2. Временные файлы браузера и Windows

3. Папка для загрузки файлов в браузере

4. Корзина

5. Файлы восстановления системы

Как узнать есть ли вирус в системе?

Первый и самый главный способ узнать о наличие вирусов в системе, посмотреть, что именно загружается вместе с запуском Windows. Всё правильно - это Автозагрузка. Причём автозагрузка в Windows бывает двух типов, это автозагрузка приложений из реестра, вторая- загрузка приложений из папки Автозагрузка.

Элементы автозагрузки

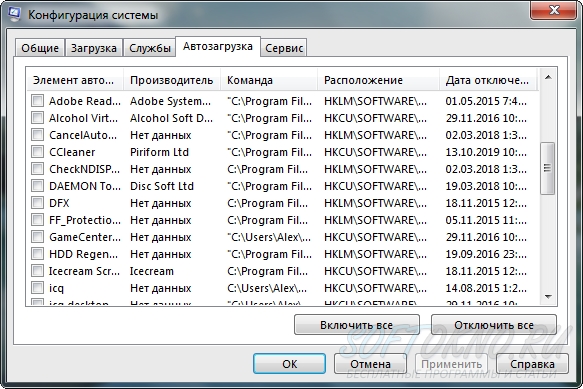

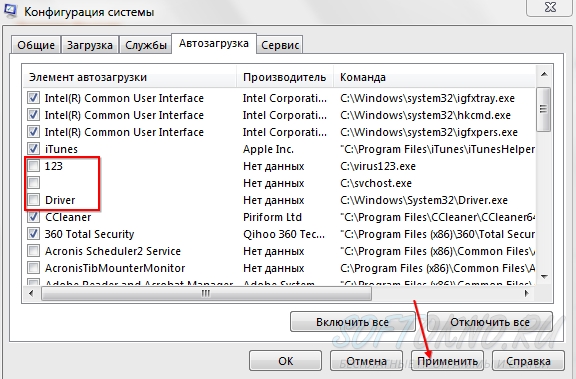

В Windows 7, посмотреть элементы автозагрузки можно с помощью утилиты msconfig. Для её запуска необходимо с помощью сочетаний клавиш WIN+R, открыть консоль выполнить.

.jpg)

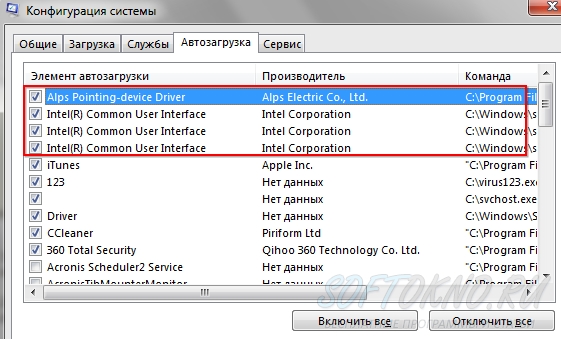

В консоли пишем команду msconfig, а в новом окне выбираем вкладку Автозагрузка.

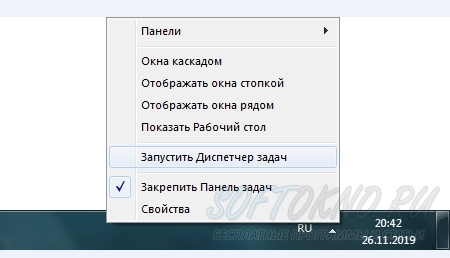

В Windows 10 ещё проще, нажимаем на панели задач правой кнопкой мыши, и выбираем пункт "Диспетчер задач", в новом окне мы увидим вкладку Автозагрузка. Как вариант использовать горячую клавишу Ctrl+Shift+Escape

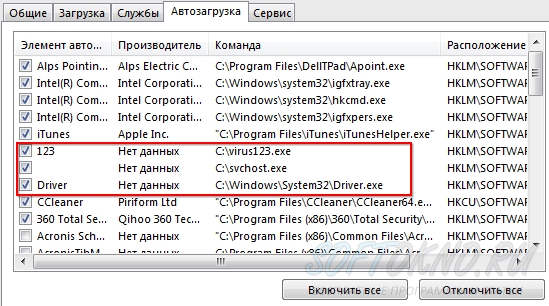

Теперь давайте внимательно посмотрим на элементы (программы), отмеченные галочкой. Ничего не смущает? Мне пришлось самостоятельно имитировать работу вируса, и тем самым мы можем увидеть несколько приложений, которые явно не являются безопасным программным обеспечением.

Как определить что это вирус?

1. Начнём с того , что каждое приложение имеет логическое название: superpuper.exe,trojan123.exe,123.exe, svchost.exe,A12312312.exe,autorun.bat - это точно вирус!

2. Обратите внимание на производителя программы, если в данной ячейке "Нет данных", это не значит , что это вирус. Вредоносное ПО, устанавливает производителя, например Microsoft, но может этого и не делать. Поэтому нужно смотреть на название, и производителя одновременно.

3. Программное обеспечение устанавливается в соответствующую папку, в моём случае это папка C:/Program Files/Название программы

4. Драйвера устанавливаются в папку C:/Windows/System32

- 123 - 123.exe

- Пустое значение - svchost.exe

- Driver.exe

- Во-первых отсутствует название программы. 123 - таких программ не существует в природе.

- Во-вторых отсутствует разработчик.

- В третьих, файл размещается в главной папке диска C:/, вместо Program Files

- У одного из файлов не указано название элемента автозагрузки

Как удалить?

Во-первых нужно убрать галочки с этих файлов, и нажать кнопку применить (компьютер не перегружать,даже после запроса)

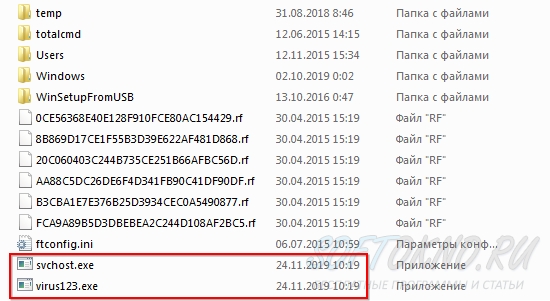

Во-вторых нужно удалить данные файлы, для этого ищем их на диске. В моём случае два вируса лежат на диске C:/

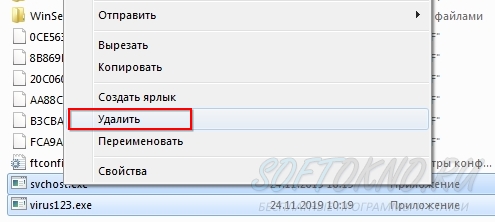

Выделяем их мышкой, и удаляем

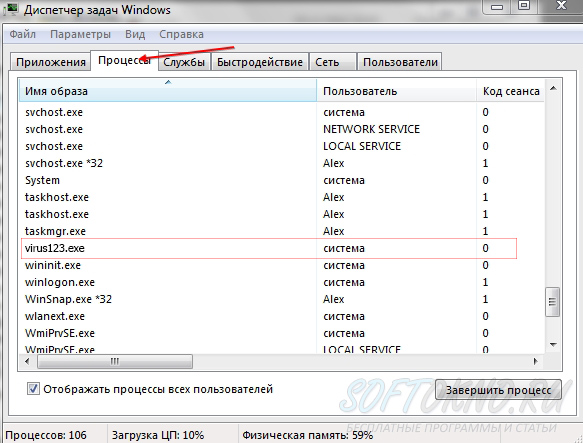

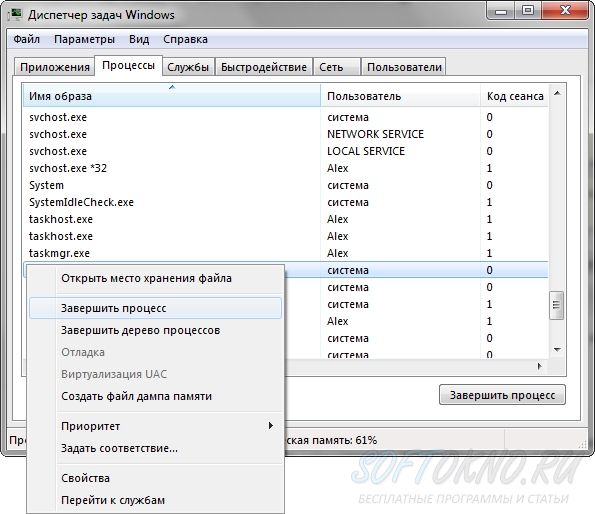

Если файлы не удаляются, скорее всего они висят в процессах, т.е на данный момент находятся в рабочем состояние. Как узнать? В диспетчере задач, есть вкладка "Процессы", переходим в неё, и ищем название вредоносного ПО, в моём случае не удаляется файл virus123.exe

Файл Virus123.exe висит в процессах, поэтому он не удаляется. Для того чтобы снять процесс, жмём правой кнопкой мыши по названию файла, и выбираем в меню "Завершить процесс".

Затем удаляем файл на диске. Если же файл по прежнему не удаляется, значит после его завершения, он автоматически запускается и опять висит в процессах.

Для его удаления понадобится действовать очень быстро, снять процесс, и сразу же попытаться удалить файл на диске. Раньше у меня без проблем получалось выполнить данное действие.

Файл Driver.exe в Автозагрузке.

Я не забыл про этот файл, он расположен в системной папке Windows, и на первый взгляд можно перепутать его с каким-нибудь драйвером для оборудования. На самом деле это ни так. Дело в том, что основная часть драйверов не прописываются в автозагрузку, и подгружаются ещё до загрузки оболочки Windows.

У файла Driver.exe "нет данных" от производителя, да и название файла очень странное. Достаточно сравнить с драйверами компании Intel, и Alp Electric. Есть чёткое название, а так же данные производителя.

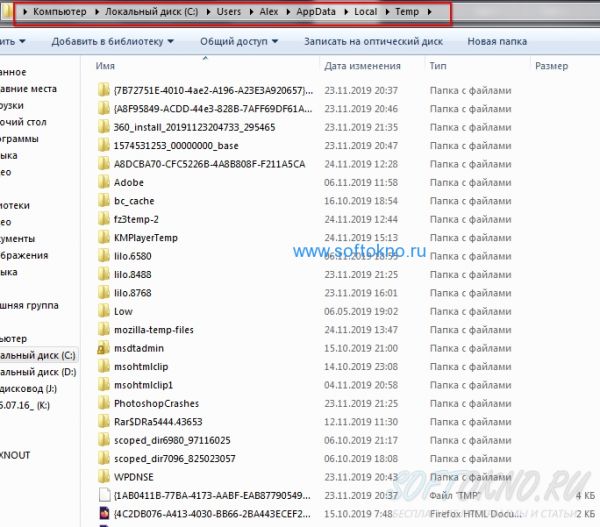

Вирусы в папке временных файлов

Временные файлы можно поделить на две части:

1. Временные файлы прикладного программного обеспечения

2. Временные файлы браузера (Chrome,Firefox,Yandex и т.д)

Временные файлы хранятся в папке C:/Users/Ваш пользователь/AppData/local/Temp

Из этой папки можно удалить абсолютно всё и ничего не бояться, но ОБЯЗАТЕЛЬНО закрываем все запущенные на данный момент программы (браузер, антивирус,фаервол, и т.д)

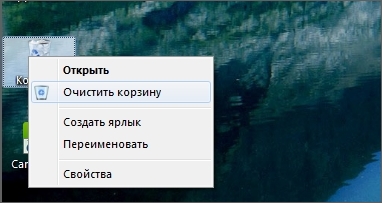

Вирусы в корзине

И такое тоже может быть, но в основном они туда попадают после их ручного удаления, поэтому не забываем очистить её простым нажатием правой кнопкой мыши по корзине и выбором пункта меню "Очистить корзину".

Вредоносное ПО в папке с файлами восстановления

Если вирусное ПО уже давно находится в системе, и при этом включена функция восстановления системы, автоматически создаётся копия системных файлов вместе с вирусами.

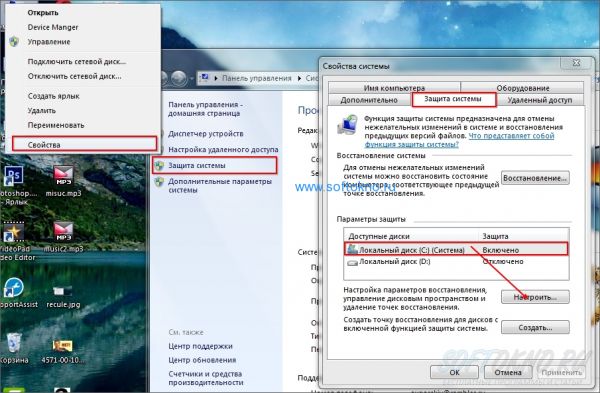

Если мы временно отключим "Восстановление системы", так же будут удалены вирусы и трояны. Понятное дело, данную функцию можно потом включить. Жмём правой кнопкой мыши по значку "Мой компьютер", в окошке выбираем "Защита системы".

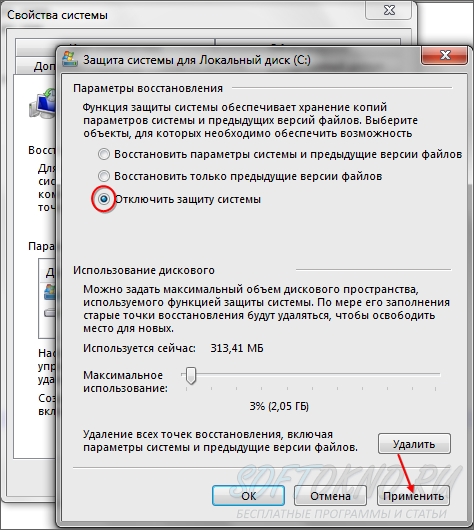

На вкладке "защита системы" выбираем локальный диск C:/ (если защита включена), и нажимаем настроить. Теперь осталось нажать кнопку "Удалить", либо выбрать опцию "Отключить защиту", и нажать кнопку применить.

Все точки восстановления будут удалены, а с ними и вредоносное программное обеспечение. После удаления точек, можем обратно установить опцию "Восстановить параметры системы".

Даже если на вашем ноутбуке или пк не было обнаружено вредоносного ПО, это не значит, что его нет. Не забывайте об антивирусном программном обеспечение, которое на 99% сможет защитить ваш компьютер. Тем кто использует только белые и пушистые сайты, бояться нечего, тем кто постоянно "серфит" по интернету в поисках чего-то нового, обязательно понадобиться по для зашиты ноутбука.

Читайте также: