Что такое локер вирус

Обновлено: 15.04.2024

Ransomware - одно из самых опасных и вредоносных программ. Ransomware умеет предотвращать доступ к системе ОС и файлам пользователя, требуя выкуп за восстановление доступа.

Первые программы ransomware появились более 35 лет назад. Сегодня разработчики Loki Locker virus требуют выкуп криптовалютой или кредитной картой. Вымогатель нацелен в большей степени на частных лиц, компании и организации.

Возможно, Loki Locker virus уже атаковала ваше устройство. Инфекция достаточно серьезная, потому что каждый файл и информация с вашего ПК может попасть в руки мошенников, которые потребуют выкуп за эти данные.

Что такое Loki Locker virus?

Loki Locker virus - это разновидность вредоносной программы-выкупа, которая предназначена для блокирования любого доступа к системе до тех пор, пока пользователь не заплатит требуемую сумму денег.

Инфекция сообщает своим жертвам, что все файлы на их ПК будут удалены навсегда, но этого можно избежать, заплатив выкуп.

Примеры Loki Locker virus

- "Ваши важные файлы были зашифрованы. Хотите получить их обратно? Платите".

- "Если вы хотите, чтобы ваши файлы были расшифрованы, вы должны заплатить $$$$".

- "Если вы не заплатите в указанный срок, вам придется заплатить $1000".

Как можно заразиться Loki Locker virus?

Самым распространенным способом считается вредоносный спам - не запрошенное электронное письмо, используемое в качестве транспорта для вредоноса. Письма могут содержать ловушки (файлы PDF или документы Word) или ссылки на саму программу.

Не следует забывать и о малвертайзинге (malvertising). Здесь зараза зашифрована в виде рекламы, распространяемой в Интернете. При нажатии на них собирается подробная информация о ПК жертв и их местонахождении. Malvertising работает с помощью зараженного iframe, то есть невидимого элемента веб-страницы.

Что делать с зашифрованными файлами Loki Locker virus?

Сразу скажем, что бесплатных инструментов и сервисов для расшифровки зашифрованных файлов Loki Locker virus не существует.

Единственный способ - заплатить выкуп, что нежелательно, или выполнить восстановление файлов на ПК из резервной копии.

Также необходимо знать, что доступа к зашифрованным файлам нет, но многие антивирусные компании и сами хакеры выпускают дескрипторы, которые являются ключом к заблокированным файлам. Лучше дождаться дескриптора, сохранив перед этим все свои файлы.

Дескриптор - это систематизация основных параметров вируса в закодированном виде. К кодировкам относятся группы символов, начинающиеся с заглавной латинской буквы, за которой следуют маленькие латинские буквы/цифры.

Необходимо: Никогда не удаляйте Loki Locker virus, если хотите получить все файлы обратно.

Как защитить свой компьютер от Loki Locker virus?

- Создайте резервную копию своих данных. Защитите свою систему от Loki Locker virus заранее - регулярно делайте резервное копирование системы.

- Обходите стороной спамовые письма. Никогда не открывайте подозрительные письма.

- Регулярное обновление ОС и программного обеспечения - надежный способ обезопасить свой компьютер.

- Надежные пароли. Установите надежные пароли для разных учетных записей.

- Используйте надежные антивирусные программы и брандмауэр.

Как правильно удалить Loki Locker virus с вашего ПК?

Метод 1: Запуск компьютера в безопасном режиме

Прежде всего, необходимо загрузить ПК в безопасном режиме, чтобы предотвратить запуск Loki Locker virus:

Windows 7, 10, Vista, XP

Перезагрузите компьютер + нажмите "F8" при запуске ПК (это нужно сделать до появления логотипа Windows).

На экране должно появиться меню "Дополнительные параметры", в котором нужно перейти в пункт "Безопасный режим с подключением к сети" и нажать Enter.

Windows 8, Windows 8.1

Нажмите "Windows" + "R" для запуска окна RUN - введите msconfig - нажмите OK. Далее перейдите на вкладку Boot и выберите опции Safe Boot и Networking - нажмите OK - перезагрузите ПК.

Метод 2: Удалите Loki Locker virus с помощью AVarmor

Используйте антивирусную программу, которая умеет обнаруживать и затем удалять вредоносные программы с вашего ПК и из интернет-браузеров.

Сначала скачайте и запустите программу AVarmor. Дождитесь завершения сканирования, а затем выберите найденные объекты на вкладках "Реестр" и "Веб-браузеры". Теперь вы можете безопасно удалить все найденные объекты.

Что делать, если не удается удалить Loki Locker virus после всех попыток?

Существуют и другие методы борьбы с Loki Locker virus - загрузите продукт безопасности, известный своими методами исправления и системой сканирования.

Вы также можете использовать платную версию AVarmor, которая более тщательно проверяет компьютер пользователя и дополнена новыми функциями сканирования и защиты. Следуйте всем инструкциям AVarmor. Если это необходимо, перезагрузите компьютер после процедуры сканирования и удаления Loki Locker virus.

Конечно, возможно, что вы не получите свои файлы обратно, но вы сможете полностью удалить инфекцию Loki Locker virus.

Выводы

Еще раз мы хотели бы напомнить вам никогда не нажимать на всплывающую рекламу, если вы не хотите заразить свой ПК опасной инфекцией Loki Locker virus. Используйте наши проверенные методы для удаления Loki Locker virus. Если у вас возникли трудности, то воспользуйтесь AVarmor, чтобы победить Loki Locker virus.

Инструкции по удалению Loki Locker virus

Шаг 2:

Позвольте AVarmor просканировать ваш компьютер на наличие вредоносного ПО

НАЗВАНИЕ

СОВМЕСТИМОСТЬ

Windows 11, 10, 8/8.1, 7, Vista & XP

ТРЕБОВАНИЯ

300 MHz CPU, 256 MB RAM, 50 MB HDD

См. дополнительную информацию о Outbyte и unistall инструкции. Пожалуйста, просмотрите Outbyte EULA и Политика Конфиденциальности

С кем боремся?

Первые программы-вымогатели активизировались в декабре 1989 года. Многие пользователи получили тогда по почте дискетки, предоставляющие информацию о вирусе СПИДа. После установки небольшой программы система приходила в неработоспособное состояние. За её реанимацию пользователям предлагали раскошелиться. Вредоносная деятельность первого SMS-блокера, познакомившего пользователей с понятием “синий экран смерти” была отмечена в октябре 2007 года.

Trojan.Winlock (Винлокер) — представитель обширного семейства вредоносных программ, установка которых приводит к полной блокировке или существенному затруднению работы с операционной системой. Используя успешный опыт предшественников и передовые технологии разработчики винлокеров стремительно перевернули новую страницу в истории интернет-мошенничества. Больше всего модификаций вируса пользователи получили зимой 2009-2010 гг, когда по данным статистики был заражен ни один миллион персональных компьютеров и ноутбуков. Второй пик активности пришелся на май 2010 года. Несмотря на то, что число жертв целого поколения троянцев Trojan.Winlock в последнее время значительно сократилось, а отцы идеи заключены под стражу, проблема по-прежнему актуальна.

Число различных версий винлокеров превысило тысячи. В ранних версиях (Trojan.Winlock 19 и др.) злоумышленники требовали за разблокировку доступа 10 рублей. Отсутствие любой активности пользователя спустя 2 часа приводило к самоудалению программы, которая оставляла после себя лишь неприятные воспоминания. С годами аппетиты росли, и для разблокировки возможностей Windows в более поздних версиях требовалось уже 300 – 1000 рублей и выше, о самоудалении программы разработчики скромно забыли.

В качестве вариантов оплаты пользователю предлагается СМС – платеж на короткий номер или же электронный кошелек в системах WebMoney, Яндекс Деньги. Фактором, “стимулирующим” неискушенного пользователя совершить платеж становится вероятный просмотр порносайтов, использование нелицензионного ПО… А для повышения эффективности текст-обращение вымогателя содержит угрозы уничтожить данные на компьютере пользователя при попытке обмануть систему.

Пути распространения Trojan.Winlock

В большинстве случаев заражение происходит в связи с уязвимостью браузера. Зона риска – все те же “взрослые” ресурсы. Классический вариант заражения – юбилейный посетитель с ценным призом. Еще один традиционный путь инфицирования – программы, маскирующиеся под авторитетные инсталляторы, самораспаковывающиеся архивы, обновления – Adobe Flash и пр. Интерфейс троянов красочен и разнообразен, традиционно используется техника маскировки под окна антивирусной программы, реже — анимация и др.

Среди общего многообразия встречающихся модификаций, Trojan.Winlock можно разделить на 3 типа:

- Порноиформеры или баннеры, заставляющиеся только при открывании окна браузера.

- Баннеры, остающиеся на рабочем столе после закрытия браузера.

- Баннеры, появляющиеся после загрузки рабочего стола Windows и блокирующие запуск диспетчера задач, доступ к редактору реестра, загрузку в безопасном режиме, а в отдельных случаях – и клавиатуру.

Вредные привычки Trojan.Winlock

Для обеспечения распространения и автозапуска вирусы семейства Trojan.Winlock модифицируют ключи реестра:

-[. \Software\Microsoft\Windows\CurrentVersion\Run] 'svhost' = '%APPDATA%\svhost\svhost.exe'

-[. \Software\Microsoft\Windows\CurrentVersion\Run] 'winlogon.exe' = '\winlogon.exe'

С целью затруднения обнаружения в системе вирус блокирует отображение срытых файлов, создает и запускает на исполнение:

Создает следующие файлы:

- %APPDATA%\svhost\svhost.exe

- %TEMP%\uAJZN.bat

- ClassName: 'Shell_TrayWnd' WindowName: ''

- ClassName: 'Indicator' WindowName: ''

Лечение. Способ 1-й. Подбор кодовой комбинации по платежным реквизитам или номеру телефона

Распространенность и острота проблемы подтолкнула разработчиков антивирусных программ к поиску эффективных решений проблемы. Так на сайте Dr.Web в открытом доступе представлен интерфейс разблокировки в виде окошка, куда нужно ввести номер телефона или электронного кошелька, используемые для вымогательства. Ввод соответствующих данных в окошко (см. рис. ниже) при наличии вируса в базе позволит получить желаемый код.

Способ 2. Поиск нужного кода разблокировки по изображению в базе данных сервиса Dr.Web

На другой странице сайта авторы представили еще один вариант выбора — готовую базу кодов разблокировки для распространенных версий Trojan.Winlock, классифицируемых по изображениям.

Аналогичный сервис поиска кодов представлен антивирусной студией ESET, где собрана база из почти 400 000 тысяч вариантов кодов разблокировки и лабораторией Касперского, предложившей не только доступ к базе кодов, но и собственную лечащую утилиту — Kaspersky WindowsUnlocker.

Способ 3. Утилиты – разблокировщики

Сплошь и рядом встречаются ситуации, когда из-за активности вируса или сбоя системы Безопасный режим с поддержкой командной строки, позволяющий провести необходимые оперативные манипуляции оказывается недоступным, а откат системы по каким-то причинам также оказывается невозможным. В таких случаях Устранение неполадок компьютера и Диск восстановления Windows оказываются бесполезны, и приходится задействовать возможности восстановления с Live CD.

Для разрешения ситуации рекомендуется использовать специализированную лечащую утилиту, образ которой потребуется загрузить с компакт диска или USB-накопителя. Для этого соответствующая возможность загрузки должна быть предусмотрена в BIOS. После того, как загрузочному диску с образом в настройках БИОС будет задан высший приоритет, первыми смогут загрузиться CD-диск или флэшка с образом лечащей утилиты.

В общем случае зайти в БИОС на ноутбуке чаще всего удается при помощи клавиши F2, на ПК – DEL/DELETE, но клавиши и их сочетания для входа могут отличаться (F1, F8, реже F10, F12…, сочетания клавиш Ctrl+Esc, Ctrl+Ins, Ctrl+Alt, Ctrl+Alt+Esc и др.). Узнать сочетание клавиш для входа можно, отслеживая текстовую информацию в нижней левой области экрана в первые секунды входа. Подробнее о настройках и возможностях BIOS различных версий можно узнать здесь.

Поскольку работу мышки поддерживают только поздние версии BIOS, перемещаться вверх и вниз по меню вероятнее всего придется при помощи стрелок “вверх” – “вниз”, кнопок “+” “–“, ”F5” и ”F6”.

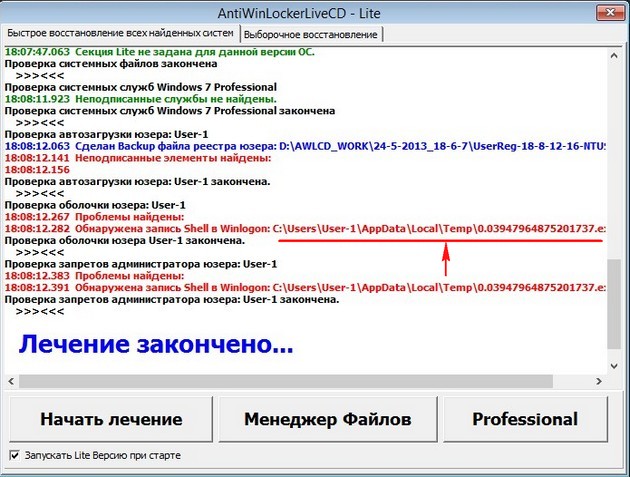

AntiWinLockerLiveCD

Одна из самых популярных и простых утилит, эффективно справляющаяся с баннерами-вымогателями – “убийца баннеров” AntiWinLockerLiveCD вполне заслужила свою репутацию.

Основные функции программы:

- Фиксирование изменений важнейших параметров Операционной системы;

- Фиксирование присутствия в области автозагрузки не подписанных файлов;

- Защита от замены некоторых системных файлов в WindowsXP userinit.exe, taskmgr.exe;

- Защита от отключения вирусами Диспетчера задач и редактора реестра;

- Защита загрузочного сектора от вирусов типа Trojan.MBR.lock;

- Защита области подмены образа программы на другой. Если баннер не даёт загрузится Вашему компьютеру, AntiWinLocker LiveCD / USB поможет его убрать в автоматическом режиме и восстановит нормальную загрузку.

- Восстанавливает корректные значения во всех критических областях оболочки;

- Отключает не подписанные файлы из автозагрузки;

- Устраняет блокировку Диспетчера задач и редактора реестра;

- Очистка всех временных файлов и исполняемых файлов из профиля пользователей;

- Устранение всех системных отладчиков (HiJack);

- Восстановление файлов HOSTS к первоначальному состоянию;

- Восстановление системных файлов, если он не подписаны (Userinit, taskmgr, logonui, ctfmon);

- Перемещение всех неподписанных заданий (.job) в папку AutorunsDisabled;

- Удаление всех найденных файлов Autorun.inf на всех дисках;

- Восстановление загрузочного сектора (в среде WinPE).

Программа – настоящая находка для начинающих пользователей, поскольку позволяет выбрать режим автоматической проверки и коррекции, в процессе которой вирус и последствия его активности будут найдены и нейтрализованы за несколько минут практически без участия пользователя. После перезагрузки машина будет готова продолжить работу в нормальном режиме.

Последовательность действий предельно проста:

Скачиваем файл AntiWinLockerLiveCD нужной версии на сторонний компьютер в формате ISO, вставляем CD компакт-диск в его дисковод и затем, щелкнув правой кнопкой мышки по файлу выбираем ”Открыть с помощью”, далее выбираем “Средство записи образов дисков Windows” – “Записать” и переписываем образ на CD-диск. Загрузочный диск готов.

- Помещаем диск с образом в дисковод заблокированного ПК/ноутбука с предварительно настроенными параметрами BIOS (см. выше);

- Ожидаем загрузки образа LiveCD в оперативную память.

- После запуска окна программы выбираем заблокированную учетную запись;

- Выбираем для обработки данных версию Professional или Lite. Бесплатная версия (Lite) подходит для решения почти всех поставленных задач;

- После выбора версии выбираем диск, на котором установлен заблокированный Windows (если не выбран программой автоматически), учетную запись Пользователя, используемую ОС и устанавливаем параметры поиска.

Нажимаем ”Старт”/”Начать лечение”.

Ожидаем результатов проверки. Проблемные файлы по ее окончании будут подсвечены на экране красным цветом.

Как мы и предполагали, особое внимание при поиске вируса в приведенном примере программа уделила традиционным ареалам его обитания. Утилитой зафиксированы изменения в параметрах Shell, отвечающих за графическую оболочку ОС. После лечения и закрытия всех окон программы в обратном порядке, нажатия кнопки ”Выход” и перезагрузки знакомая заставка Windows вновь заняла свое привычное положение. Наша проблема решена успешно.

В числе дополнительных полезных инструментов программы:

- Редактор реестра;

- Командная строка;

- Диспетчер задач;

- Дисковая утилита TestDisk;

- AntiSMS.

Trojan.Winlock, как правило, не зарывается слишком глубоко, и достаточно предсказуем. Все, что нужно для того, чтобы напомнить ему свое место – пару хороших программ и советов, ну и, конечно же, осмотрительность в безграничном киберпространстве.

Профилактика

Чисто не там, где часто убирают, а там, где не сорят! — Верно сказано, а в случае с веселым троянцем, как никогда! Для того, чтобы свести к минимуму вероятность заразы стоит придерживаться нескольких простых и вполне выполнимых правил.

Пароль для учетной записи Админа придумайте посложней, что не позволит прямолинейному зловреду подобрать его методом простейшего перебора.

В настройках браузера отметьте опцию очищения кэша после сеанса, запрет на исполнение файлов из временных папок браузера и пр.

Всегда имейте под рукой лечайщий диск/флэшку LiveCD (LiveUSB), записанную с доверенного ресурса (торрента).

Не реже чем раз в две недели создавайте контрольную точку восстановления.

Любой сомнительный софт — кряки, кайгены и пр. запускайте под виртуальным ПК (VirtualBox и пр.). Это обеспечит возможность легко восстановить поврежденные сегменты средствами оболочки виртуального ПК.

Регулярно выполняйте резервное копирование на внешний носитель. Запретите запись в файлы сомнительным программам.

Удачи вам в начинаниях и только приятных, а главное — безопасных встреч!

Послесловие от команды iCover

Данная статья была создана в познавательных целях! Автор не несёт ответственности за ваши незаконные действия и за вред причинённый вашему компьютеру. Помните, это не игрушка какая-то, это ВИНЛОКЕР! Автор настоятельно не рекомендует запускать программу, которая описана в этой статье без детального ознакомления с кодом.

Вступление

И всем привет братва, с вами я, Геймер Дисклеймер. Как вы думаете, чем я занимался 2 дня подряд? Нет, я не в доту рубился (и вам не советую, раз уж вы себя программистами называете). Я подготавливал материал для Хабра. А точнее, создавал винлокер. И нет, я его не скоммуниздил украл у кого-то, а сам создавал его с нуля. И сегодня я научу вас его создавать. И да, если вы дисклеймер так и не прочитали, то ни в коем случае не используйте этот код во вред другим! Ну ладно, без лишних слов, погнали!

Что нам нужно?

Для создания винлокера нам понадобится:

Сам Python, установить который вы сможете на официальном сайте

Текстовый редактор, в моём случае это будет S*****e Text, цензура для того, чтобы модерация не сочла это за пиар (фактически, вы сможете его написать хоть в простом блокноте)

Доступ к интернету для установки необходимых модулей в PyPI

Компьютер, работающий на ОС Windows

Хоть какое-то базовое познание Python

Чай с молоком, или в крайнем случае кофе

Приступаем к написанию

Ну что-же, раз мы убедились, что всё необходимое у нас есть, теперь можем начинать писать код.

Создаём файл main.py в любой директории

После этого открываем его в любом редакторе.

И начинаем писать наш волшебный код.

Установка и импорт модулей

Ах да. чуть не забыл. Надо нам еще окрыть командную строку (вводим Win + R, и пишем cmd

и попадаем в командную строку.

вводим туда pip install getpass3

И у нас происходит установка

Таким же образом вводим комманды pip install pyautogui и pip install playsound

Потом возвращаемся в наш файл, и пишем в нём слудующее:

Создание окна

После этого для удобства ставим отступ, и пишем вот такое

Тут мы присваиваем переменной USER_NAME имя нашего пользователя, в моём случае это просто User.

Потом вводим в наш файл такие истрочки, пояснение будет в комментариях

Для удобства, вот вам код, который вы должны скопировать:

Запуск, и проверка кода на работоспособность

Сохраняем файл. После сохранения заходим опять в консоль, переходим в нашу директорию, где расположен файл. Делается это так:

Моя директория C:/myFiles. Поэтому моя комманда будет выглядеть вот так

потом вводим вот такую строчку:

В результате у вас должно запуститься окно.

Круто! Но ведь это ещё далеко не винлокер.

Но до этого мы ещё не дошли. Сейчас Мы поговорим про адаптивность

Делаем окно адаптивным

Давайте сначало поговорим, зачем нам это вообще нужно. Я вам скажу. Не у всех же нормальный 1920x1080 мониторы. У меня самого монитор 1366x768. А у кого-то мониторы ещё меньше

И чтобы у некоторых людей текст не вылазил за пределы экрана, мы настроим адаптивность.

К сожалению, для меня этот код тоже был сложным, и мне пришлось его копировать с другого сайта.

ПРИМЕЧАНИЕ. Весь последующий код следует вставлять до строчки window.mainloop()

Опять-же вот вам весь код:

Сохраняем и проверяем. Если код не выдал ошибок, то идём дальше

Добавляем функции

Сделать окно - это конечно круто, но пока-что оно бесполезное. И это мы будем исправлять.

Сохраняем, и запускаем. Вроде-бы ничего не изменилось. Так и должно быть! Ведь мы нигде не запускали наши функции. И запускать мы их пока-что не будем. Иначе будет очень плохо

И да, на первой строчке мы видим функцию play(test) . Но постойте! там же упомянут файл sound.mp3. Но ведь его у меня нету.

Сохраняем его в директорию с нашим файлом. Если у файла название не sound.mp3, то переименовываем

Делаем апгрейд интерфейса

До этого момента у нас в окне выводился просто черный квадрат. Не вариант! Где вы видели такой винлокер?

Вводим вот эти строчки кода (опять-же, все обьясняю в комментариях):

ВНИМАНИЕ! ОКНО ЗАКРЫВАЕМ КОМБИНАЦИЕЙ КЛАВИШ ALT + F4

А ТАКЖЕ, КОД ОТ ВИНЛОКЕРА: petya

Запускаем и проверяем. Окно должно выглядеть вот так:

Если же нет, то вот вам весь код:

Убираем возможность закрытия окна путём Alt + F4

Мы с вами закрывали окно путём комбинации клавиш, упомянутой в заголовке.

Нам нужно это убрать. Для этого просто вводим перед строчкой window.mainloop() строку block()

Теперь от винлокера можно избавиться вводом кода.

КОД: petya

Убираем возможность снять винлокер путём закрытия командной строки

Исходный код

Вот и всё! Наш винлокер готов, вот вам весь исходный код файла:

.EXE файл

Так-же вы сможете скомилировать весь код в расширение .ехе с помощью pyinstaller. Я очень добрый автор, и я решил скинуть вам установщик, замаскированный под читы для CS:GO, вы можете затроллить этим друга, но обещайте, что не будете делать атаки этим винлокером, а также, когда немножко посмеётесь, обязательно скажите пароль от винлокера:)

Заключение

В заключение я хочу сказать скептикам - делать вирусы можно хоть где. Даже на том самом PHP.

Так что всем спасибо за то, что прочитали мою статью, а модерации спасибо, в случае, если моя статься попадёт на ленту.

Ransomware - одно из самых опасных и вредоносных программ. Ransomware умеет предотвращать доступ к системе ОС и файлам пользователя, требуя выкуп за восстановление доступа.

Первые программы ransomware появились более 35 лет назад. Сегодня разработчики LockeR virus требуют выкуп криптовалютой или кредитной картой. Вымогатель нацелен в большей степени на частных лиц, компании и организации.

Возможно, LockeR virus уже атаковала ваше устройство. Инфекция достаточно серьезная, потому что каждый файл и информация с вашего ПК может попасть в руки мошенников, которые потребуют выкуп за эти данные.

Что такое LockeR virus?

LockeR virus - это разновидность вредоносной программы-выкупа, которая предназначена для блокирования любого доступа к системе до тех пор, пока пользователь не заплатит требуемую сумму денег.

Инфекция сообщает своим жертвам, что все файлы на их ПК будут удалены навсегда, но этого можно избежать, заплатив выкуп.

Примеры LockeR virus

- "Ваши важные файлы были зашифрованы. Хотите получить их обратно? Платите".

- "Если вы хотите, чтобы ваши файлы были расшифрованы, вы должны заплатить $$$$".

- "Если вы не заплатите в указанный срок, вам придется заплатить $1000".

Как можно заразиться LockeR virus?

Самым распространенным способом считается вредоносный спам - не запрошенное электронное письмо, используемое в качестве транспорта для вредоноса. Письма могут содержать ловушки (файлы PDF или документы Word) или ссылки на саму программу.

Не следует забывать и о малвертайзинге (malvertising). Здесь зараза зашифрована в виде рекламы, распространяемой в Интернете. При нажатии на них собирается подробная информация о ПК жертв и их местонахождении. Malvertising работает с помощью зараженного iframe, то есть невидимого элемента веб-страницы.

Что делать с зашифрованными файлами LockeR virus?

Сразу скажем, что бесплатных инструментов и сервисов для расшифровки зашифрованных файлов LockeR virus не существует.

Единственный способ - заплатить выкуп, что нежелательно, или выполнить восстановление файлов на ПК из резервной копии.

Также необходимо знать, что доступа к зашифрованным файлам нет, но многие антивирусные компании и сами хакеры выпускают дескрипторы, которые являются ключом к заблокированным файлам. Лучше дождаться дескриптора, сохранив перед этим все свои файлы.

Дескриптор - это систематизация основных параметров вируса в закодированном виде. К кодировкам относятся группы символов, начинающиеся с заглавной латинской буквы, за которой следуют маленькие латинские буквы/цифры.

Необходимо: Никогда не удаляйте LockeR virus, если хотите получить все файлы обратно.

Как защитить свой компьютер от LockeR virus?

- Создайте резервную копию своих данных. Защитите свою систему от LockeR virus заранее - регулярно делайте резервное копирование системы.

- Обходите стороной спамовые письма. Никогда не открывайте подозрительные письма.

- Регулярное обновление ОС и программного обеспечения - надежный способ обезопасить свой компьютер.

- Надежные пароли. Установите надежные пароли для разных учетных записей.

- Используйте надежные антивирусные программы и брандмауэр.

Как правильно удалить LockeR virus с вашего ПК?

Метод 1: Запуск компьютера в безопасном режиме

Прежде всего, необходимо загрузить ПК в безопасном режиме, чтобы предотвратить запуск LockeR virus:

Windows 7, 10, Vista, XP

Перезагрузите компьютер + нажмите "F8" при запуске ПК (это нужно сделать до появления логотипа Windows).

На экране должно появиться меню "Дополнительные параметры", в котором нужно перейти в пункт "Безопасный режим с подключением к сети" и нажать Enter.

Windows 8, Windows 8.1

Нажмите "Windows" + "R" для запуска окна RUN - введите msconfig - нажмите OK. Далее перейдите на вкладку Boot и выберите опции Safe Boot и Networking - нажмите OK - перезагрузите ПК.

Метод 2: Удалите LockeR virus с помощью AVarmor

Используйте антивирусную программу, которая умеет обнаруживать и затем удалять вредоносные программы с вашего ПК и из интернет-браузеров.

Сначала скачайте и запустите программу AVarmor. Дождитесь завершения сканирования, а затем выберите найденные объекты на вкладках "Реестр" и "Веб-браузеры". Теперь вы можете безопасно удалить все найденные объекты.

Что делать, если не удается удалить LockeR virus после всех попыток?

Существуют и другие методы борьбы с LockeR virus - загрузите продукт безопасности, известный своими методами исправления и системой сканирования.

Вы также можете использовать платную версию AVarmor, которая более тщательно проверяет компьютер пользователя и дополнена новыми функциями сканирования и защиты. Следуйте всем инструкциям AVarmor. Если это необходимо, перезагрузите компьютер после процедуры сканирования и удаления LockeR virus.

Конечно, возможно, что вы не получите свои файлы обратно, но вы сможете полностью удалить инфекцию LockeR virus.

Выводы

Еще раз мы хотели бы напомнить вам никогда не нажимать на всплывающую рекламу, если вы не хотите заразить свой ПК опасной инфекцией LockeR virus. Используйте наши проверенные методы для удаления LockeR virus. Если у вас возникли трудности, то воспользуйтесь AVarmor, чтобы победить LockeR virus.

Инструкции по удалению LockeR virus

Шаг 2:

Позвольте AVarmor просканировать ваш компьютер на наличие вредоносного ПО

НАЗВАНИЕ

СОВМЕСТИМОСТЬ

Windows 11, 10, 8/8.1, 7, Vista & XP

ТРЕБОВАНИЯ

300 MHz CPU, 256 MB RAM, 50 MB HDD

См. дополнительную информацию о Outbyte и unistall инструкции. Пожалуйста, просмотрите Outbyte EULA и Политика Конфиденциальности

Читайте также: