Что такое ловушки вирусы

Обновлено: 24.04.2024

Сеть одного из моих заказчиков постоянно подвергалась атакам хакеров. Достаточно было установить соединение с Internet, и корпоративные сетевые маршрутизаторы и коммутаторы начинали светиться, как рождественская елка. При отсутствии соединения с Internet коэффициент использования сети составлял обычно 2 или 3 процента. Хакеры пересылали через сеть миллионы пакетов, но мой клиент не знал, как они это делают. Пытаясь перехватить вредные пакеты, он подключил сетевой анализатор, но спустя несколько минут тот был перегружен сотнями тысяч пакетов, принадлежавших, в основном, несанкционированному трафику. Выяснить, каким способом хакеры проникают в сеть, и какие действия в ней совершают, помогла ловушка для вирусов.

Иногда недостаточно лишь воспрепятствовать атаке вирусов, "червей" и "троянских коней" - нужно захватить вредную программу и получить от нее все интересующие нас сведения. С помощью ловушки для вирусов даже не имеющие навыков диагностики сетевые администраторы смогут распознать вторжение на ранних стадиях. В данной статье рассказывается о некоторых методах ловли вредных программ и приводятся примеры их применения.

Что такое вирусная ловушка?

Простое определение вирусной ловушки: программа, или программа-приманка, цель которой - обнаружить, замедлить или захватить определенный образец или тип вредителя для дальнейшего изучения. Приманка - непроизводственный компьютер, созданный для слежения за его несанкционированным использованием. Антивирусная приманка - специализированная приманка для обнаружения и захвата автоматизированных вредных программ. Она в меньшей степени, чем обычная приманка, ориентирована на нападения целеустремленных взломщиков, которые организуют лишь малую часть всех атак. Чтобы обнаруживать взломщиков, действующих вручную, требуется более функциональная и сложная приманка.

Отражая нападения вредоносных программ, в первую очередь необходимо ответить на два вопроса:

- Какие уязвимые места пытается отыскать вредная программа?

- Какие действия будет производить разрушительная программа, получив доступ через обнаруженное уязвимое место?

Цель первого вопроса - выяснить, каким образом вредитель планирует атаковать сетевые компьютеры; ответ подскажет меры, которые должен принять администратор, чтобы остановить вредителя (или хотя бы свести ущерб к минимуму). Второй вопрос относится к истинным целям злоумышленника. Является ли попытка несанкционированного доступа самоцелью, или настоящая цель - испортить данные, украсть файлы, рассылать спам, или обнаружить свободное место на диске для хранения вредных файлов или нелицензированного цифрового контента? Вирусная ловушка поможет ответить на эти вопросы.

Вирусная ловушка может быть полезна в различных ситуациях, в том числе:

Типы и применения вирусных ловушек

Существует четыре типа ловушек для вирусов: прослушиватели порта (port listener), "смоляные ямы" (tarpit), приманки (honeypot) и виртуальные системы.

Прослушиватели порта. Прослушиватель порта - любая программа, которая может открыть IP-порт и захватить данные, поступающие в этот порт. Прослушиватели порта - самые простые программы. Им не нужно имитировать службу, выдавать себя за сервер или отвечать на какие-либо запросы. Они лишь записывают данные, поступающие к ним. Недостаток прослушивателей порта - невозможность использовать их для контроля TCP-трафика в контексте протокола, который всегда требует ответа для организации успешного сеанса связи. Однако иногда достаточно лишь прослушивания.

Например, "червь" SQL Slammer использует для нападений единственный 376-байтный UDP-пакет. Чтобы захватить его, достаточно просто прослушивать UDP-порт 1434. В настоящее время самый распространенный прослушиватель порта - Netcat, бесплатная утилита, которую можно загрузить с узла http://www.vulnwatch.org/netcat. Netcat можно использовать для различных целей, в том числе для организации одного или нескольких сеансов прослушивания портов. Поймать "червя" Slammer можно с помощью следующей команды Netcat:

чтобы вывести на экран подсказку Netcat.

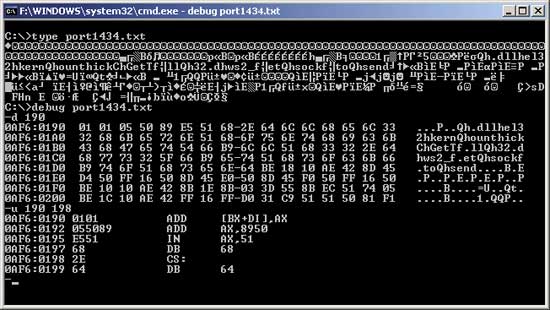

На Экране 1 показан образец "червя" SQL Slammer, захваченного в прослушивателе порта Netcat. Картина вряд ли будет понятной кому-то, кроме программистов, так как захваченный выполняемый код представляет собой часть переполнения буфера. Тем не менее, текст, следующий за командой

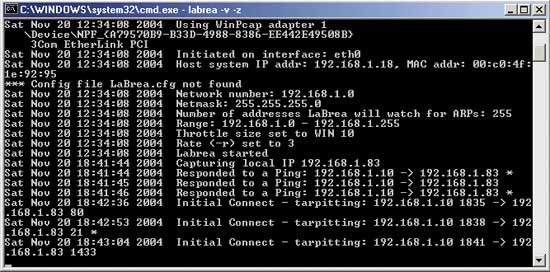

"Смоляные ямы". "Смоляные ямы" используются в большей степени для замедления распространения вредных программ, чем для захвата и отображения их программного кода. LaBrea (http://labrea.sourceforge.net), спроектированная Майклом Робинтоном, была первой и по-прежнему остается самой распространенной "смоляной ямой". Программа отвечает на все запросы, направленные к несуществующему IP-адресу. После задержки, необходимой любому рабочему компьютеру для ответа, LaBrea отвечает на попытки установить соединение таким образом, чтобы вредная программа затратила как можно больше времени (максимально увеличиваются периоды повторной передачи и ожидания TCP/IP). LaBrea замедляет работу вредных программ и действия хакеров, и определяет их исходный IP-адрес (Экран 2). Функциональность LaBrea умышленно ограничена, но программа чрезвычайно успешно выполняет свою задачу. Ее способность замедлять распространение "червей" из Internet, в соответствии с намерениями автора, подтверждена на многих реальных "червях" и лабораторных тестах.

Приманки. Приманки - превосходный метод захвата "червей" из Internet с более сложным взаимодействием. Большинство приманок располагает прослушивателями порта и более развитыми механизмами взаимодействия. Например, большинство приманок легко взаимодействует с вредными программами, требующими TCP-квитирования, и отвечает с использованием предписанных команд. Многие приманки просты для установки и располагают множеством встроенных функций протоколирования и предупреждения. В результате они становятся идеальными ловушками для вирусов.

Некоторые специалисты, в том числе Лоран Одо из группы Rstack (http://www.rstack.org), применяли Honeyd (http://www.honeyd.org), распространенную приманку с открытым кодом, для поимки "червя" MSBlaster, когда тот атаковал компьютеры по всему миру. "Червь" ищет TCP-порт 135, поэтому пользователи Honeyd ведут прослушивание по этому порту, добавляя следующую строку в файл Honeyd.config:

Обнаружив открытый порт, "червь" пытается вызвать переполнение буфера с использованием удаленного вызова процедуры (RPC) DCOM. Если переполнение буфера произошло, то в реальном компьютере "червь" устанавливает соединение с TCP-портом 4444 и загружает основное тело с помощью Trivial FTP (TFTP) через TCP-порт 69.

Чтобы поймать "червя", пользователи Honeyd создали служебный сценарий захвата msblaster.sh и добавили его к порту 4444 с помощью команды настройки Honeyd, которая выглядит примерно так:

Сценарий msblaster.sh установил соединение со взломщиком и получил выполняемый файл MSBlaster:

Сценарий использует программу tftp.exe (расположенную в папке system32 в большинстве систем Windows), чтобы загрузить msblaster.exe для исследования. Дополнительные сведения можно найти в документе "Honeyd vs Msblast.exe" (http://www.citi.umich.edu/u/provos/honeyd/msblast.html) или превосходном материале "Fighting Internet Worms With Honeypots" (http://www.securityfocus.com/infocus/1740). Аналогичные сценарии и приемы можно использовать для захвата большинства сканирующих "червей" из Internet.

Виртуальные системы. Лучший способ собрать полную информацию о взаимодействии вредной программы с почти реальным компьютером - использовать виртуальную систему, такую как VMware Workstation (http://www.vmware.com) или Microsoft Virtual PC 2004 (http://www.microsoft.com/windows/virtualpc/default.mspx). Программные виртуальные системы могут имитировать реакцию настоящего компьютера на действия вирусов и "червей".

Иду на червя

MSBlaster атаковал только компьютеры Windows, на которых не были своевременно установлены соответствующие исправления. Компания Microsoft и некоторые другие организации, обеспечивающие безопасность в Internet, неоднократно призывали пользователей Windows установить исправления на своих системах. К сожалению, многие пользователи не услышали предупреждений. "Червь" MSBlaster успешно заразил сотни тысяч компьютеров. Даже если в сети предприятия были установлены все исправления, MSBlaster мог замедлить ее работу из-за большого числа атакованных компьютеров.

Некоторые администраторы подготовили служебный сценарий (Листинг A). Если с ним установлено соединение, то сценарий устанавливает обратное соединение с компьютером-источником, уничтожает процесс "червя" MSBlaster, удаляет вредную запись реестра (с помощью созданного "на ходу" файла редактирования) и перезагружает систему. Результаты несанкционированного применения активных сценариев в компьютерах и сетях могут быть противоречивыми. На первый взгляд, удаление "червя" всегда полезно, но при удалении "червей" порой возникают столь же серьезные или более тяжелые проблемы, чем первоначальное заражение.

Например, кто-то из лучших побуждений создал "червя" Welchia, функции которого были почти такими же, как у сценария в Листинге A. Welchia устанавливал соединение с уязвимыми компьютерами, удалял MSBlaster и загружал исправление Microsoft, чтобы устранить лазейку. "Червь" MSBlaster причинял неприятности в течение нескольких дней, но Welchia вызывал отказы в работе сетей еще в течение нескольких недель, так как его механизм сканирования был еще более агрессивным, чем первоначальный "червь". Welchia создал гораздо большую угрозу, чем болезнь, которую он должен был вылечить.

Возможно, вы уже встречали это слово и гадали, что такое honeypot и как оно помогает защищать ваш компьютер. В этой статье мы расскажем все о ловушках для хакеров и роли этого инструмента в кибербезопасности.

Определение слова honeypot

В компьютерном мире термином honeypot называют ловушки для хакеров. Это системы, которые заманивают киберпреступников в западню. Злоумышленники атакуют приманку, и специалисты пользуются этим, чтобы собрать информацию о методах группировки или отвлечь ее от других целей.

Как действуют ловушки

Ловушка имитирует компьютерную систему с приложениями и данными, и киберпреступники принимают ее за настоящую. Например, honeypot может имитировать систему для выставления счетов клиентам компании. Это популярная мишень среди киберпреступников, желающих заполучить номера кредитных карт. За попавшими в ловушку хакерами можно наблюдать, чтобы, изучив их поведение, создать более эффективные способы защиты настоящих систем.

Чтобы сделать ловушки более привлекательными для злоумышленников, их намеренно делают уязвимыми. Например, используют порты, которые можно обнаружить с помощью сканирования, или ненадежные пароли. Уязвимые порты часто оставляют открытыми: так растут шансы, что приманка сработает и преступник отвлечется от защищенных реальных сетей.

Ловушка – не антивирус и не сетевой экран, она не помогает решать конкретные проблемы безопасности. Это скорее информационный инструмент, помогающий изучить существующие и выявить новые угрозы. Используя собранные данные, можно приоритизировать проблемы и правильно распределить ИБ-ресурсы.

Какие бывают ловушки и как они работают

Разные виды киберловушек используются для выявления разных угроз. Их свойства зависят от угрозы, для которой они созданы. У каждой ловушки своя роль в комплексной и эффективной стратегии кибербезопасности.

Почтовые ловушки, или ловушки для спама, помещают поддельный электронный адрес в хорошо спрятанное расположение, где его может найти только автоматический сборщик электронных адресов. Учитывая предназначение такого адреса, можно быть на 100% уверенным, что любое входящее по нему письмо – спам. Все письма, похожие на попавшие в ловушку, можно сразу блокировать, а IP-адрес отправителя заносить в черный список.

Поддельная база данных служит для наблюдения за уязвимостями ПО и обнаружения атак, использующих ненадежную архитектуру систем или метод SQL-инъекции, эксплуатирующих SQL-службы или основанных на злоупотреблении привилегиями.

Ловушка для вредоносного ПО имитирует приложения и API, поощряя атаки вредоносных программ. Атакующие программы подвергаются анализу для разработки защиты или устранения уязвимостей в API.

Анализируя входящий трафик ловушки, можно:

- выяснить местонахождение киберпреступников;

- оценить степень угрозы;

- изучить методы злоумышленников;

- узнать, какие данные или приложения их интересуют;

- оценить эффективность используемых мер защиты от кибератак.

Киберловушки также делятся на высокоинтерактивные и низкоинтерактивные. Низкоинтерактивные ловушки используют меньше ресурсов и собирают базовую информацию об уровне и типе угрозы и ее источнике. Для их установки обычно нужны лишь некоторые моделированные TCP- и IP-протоколы и сетевые службы. Но такая ловушка не задержит преступника надолго и не позволит подробно изучить его привычки или сложные угрозы.

Однако высокоинтерактивные ловушки потребляют много ресурсов, а их установка и мониторинг требуют немало усилий и времени. Есть и риски: при отсутствии специального экрана (honeywall) серьезно настроенный и изобретательный хакер может использовать такую ловушку для атаки на другие хосты или для рассылки спама с помощью скомпрометированного устройства.

У каждого из этих двух типов ловушек свое предназначение: низкоинтерактивная предоставляет базовые сведения об угрозах, а высокоинтерактивная дополняет их информацией о намерениях и методах преступников, а также об уязвимостях, которые они используют.

Система анализа угроз с использованием киберловушек помогает компаниям правильно распределять ИБ-ресурсы и выявлять уязвимости своих информационных систем.

Преимущества ловушек

Киберловушки – отличный способ найти уязвимости важных систем. Например, ловушка может не только продемонстрировать, насколько опасны атаки на устройства интернета вещей, но и подсказать, как можно усилить защиту.

Есть несколько причин использовать ловушки вместо того, чтобы пытаться обнаружить атаки на настоящую систему. Так, в ловушке по определению не может быть легитимной активности – любые зафиксированные действия, скорее всего, являются попыткой прозондировать систему или взломать ее.

Можно легко обнаружить закономерности (например, похожие или происходящие из одной страны IP-адреса), свидетельствующие о прочесывании Сети. Такие признаки атаки легко потерять на фоне обычного интенсивного трафика в вашей опорной сети. Большой плюс ловушек в том, что вы вряд ли зафиксируете что-то, кроме вредоносных адресов, что сильно упрощает обнаружение атаки.

Кроме того, киберловушки потребляют очень мало ресурсов и трафика. Им не нужно мощное оборудование – для установки ловушки подойдут старые, никому не нужные компьютеры. Что касается ПО, в онлайн-репозиториях можно найти готовые ловушки, чтобы не тратить время и силы сотрудников на их создание и запуск.

Также киберловушки дают минимум ложноположительных срабатываний, в отличие от традиционных систем обнаружения вторжений (IDS). Опять же, это помогает фокусировать усилия на важных проблемах и не тратить ресурсы впустую. (Кстати, сопоставляя собранные ловушкой данные с данными журналов системы и сетевого экрана, можно настраивать IDS на поиск наиболее релевантных угроз, чтобы снизить число ложноположительных срабатываний. Таким образом, ловушки помогают совершенствовать другие системы кибербезопасности.)

Киберловушки формируют подробное представление о развитии угроз, векторах атак, эксплойтах и вредоносном ПО, а ловушки для спама – также о спамерах и фишинговых кампаниях. В то время как преступники постоянно оттачивают свои методы, ловушки помогают выявлять все новые угрозы и вторжения. Грамотно используя ловушки, можно устранить слепые зоны системы кибербезопасности.

Также ловушки – прекрасный тренажер для сотрудников ИБ-отдела, которые могут в контролируемой среде безопасно изучать методы киберпреступников и разные типы угроз. При этом они могут полностью сосредоточиться на атаках, не отвлекаясь на настоящий трафик.

Сетевой экран не спасет и в том случае, если, например, сотрудник решит перед увольнением похитить файлы. Ловушка не только сообщит ценную информацию о внутренних угрозах, но и покажет уязвимости, например разрешения, открывающие доступ к системе для посторонних.

Наконец, установив ловушку, вы поможете пользователям. Чем дольше хакеры будут заняты приманкой, тем меньше времени у них останется на взлом настоящих систем и тем меньше ущерба они нанесут вам или кому-то еще.

Минусы ловушек

Хотя ловушки помогают совершенствовать меры кибербезопасности, они фиксируют только ту активность, которая нацелена на них. В то же время под прицелом злоумышленников может оказаться не ловушка, а настоящая система. Поэтому важно следить на новостями IT-безопасности, не полагаясь только на приманки.

Хорошая, правильно настроенная ловушка заставит хакера думать, что он получил доступ к реальной системе. В ней все будет, как в жизни: те же предупреждения о входе в систему и окна ввода данных, такое же оформление и логотипы. Однако если злоумышленник поймет, что это фальшивка, он ее не тронет, а атакует другие ваши системы.

Что еще хуже, грамотный киберпреступник может использовать ловушку для проникновения в вашу инфраструктуру. Вот почему ловушки никогда не заменят качественную защиту, такую как сетевые экраны и другие системы обнаружения вторжений. Поскольку ловушка может стать основой для атак, необходимо позаботиться о ее безопасности. Экран honeywall может обеспечить базовую защиту ловушки и помешать нацеленным на ловушку атакам проникнуть в настоящие системы.

В целом, преимущества киберловушек значительно перевешивают риски. Киберпреступников часто воспринимают как далекую и невидимую угрозу. С помощью ловушки вы увидите их действия в режиме реального времени и сможете использовать собранную информацию против них.

Ссылки по теме

Что такое honeypot?

Что такое honeypot? Узнайте, как работают ловушки для киберпреступников и как надежнее защитить системы.

В лабораторных экспериментах наногубки, имитировавшие клетки легких и иммунные клетки, приводили к тому, что вирус SARS-CoV-2 терял почти 90% своей инвазивности – способности проникать в клетку-хозяина и использовать его ресурсы для репликации и производства вирусных частиц.

Наногубки не борются с самим вирусом, они предназначены для защиты здоровых клеток, в которые вирус вторгается. В дополнение к обнадеживающим данным по нейтрализации вируса в клеточной культуре, исследователи отмечают, что наногубки, покрытые фрагментами наружных мембран макрофагов, возможно, способны поглощать цитокины, которые обуславливают цитокиновый шторм – наиболее опасный аспект инфекции COVID-19.

Изготовление и тестирование

Каждая наногубка состоит из полимерного ядра, покрытого клеточными мембранами, извлеченными из клеток эпителия легких типа II или макрофагов. Мембраны покрывают губки теми же белковыми рецепторами, что и имитируемые ими клетки – именно с этими рецепторами связывается SARS-CoV-2 для проникновения в клетки организма.

Исследователи in vitro оценили способность различных концентраций наногубок блокировать инвазивность SARS-CoV-2. При концентрации 5 миллиграммов на миллилитр наночастицы, покрытые мембраной легочных клеток, ингибировали 93% инвазивности SARS-CoV-2, покрытые рецепторами макрофагов губки ингибировали 88% инвазивности SARS-CoV-2.

В течение следующих нескольких месяцев исследователи будут оценивать эффективность наногубок на животных моделях. Группа уже продемонстрировала их краткосрочную безопасность в дыхательных путях и легких мышей. Когда наногубки будут испытаны на людях, зависит от множества факторов, но исследователи продвигаются настолько быстро, насколько это возможно.

Авторы отмечают один важный аспект нового подхода: наногубки сохраняют эффективность даже тогда, когда SARS-CoV-2 мутирует. Другими словами, пока вирус может проникать в клетки, которые имитируют наногубки, метод будет работать. Исследователи также ожидают, что наногубки будут эффективны против других респираторных вирусов, включая те, которые могут вызвать следующую пандемию.

Подражая эпителиальным клеткам легких и иммунным клеткам

Поскольку новый коронавирус в качестве первого шага часто инфицирует эпителиальные клетки легких, исследователи пришли к выводу, что было бы целесообразно замаскировать наночастицу фрагментами наружных мембран этих клеток, чтобы увидеть, может ли вирус попасть в ловушку. Макрофаги, которые играют главную роль в воспалении, также очень активны в легких во время болезни COVID-19, поэтому второй тип наногубок покрыли мембранами макрофагов.

Исследовательская группа планирует изучить, способны ли губки-макрофаги также успокаивать цитокиновый шторм у пациентов с COVID-19.

Потенциальная терапия COVID-19

Авторы подчеркивают, что COVID-19-наногубки должны пройти серьезное тестирование, чтобы доказать безопасность и эффективность у людей. Но если подход достигнет клинических исследований, существует несколько потенциальных способов доставки наногубок, включая прямое введение в легкие для интубированных пациентов, путем ингаляций, подобно препаратам против астмы или внутривенно, особенно для лечения цитокинового шторма.

Терапевтическая доза доставит в легкие триллион или более наногубок, которые смогут отвлечь вирус от здоровых клеток. Как только вирус связывается с губкой, он теряет жизнеспособность и больше не является опасным, его поглотят иммунные клетки.

Наногубки также имеют потенциал для профилактики заражения, так как могут оставаться в легком в течение некоторого времени.

Статья Q.Zhang et al. Cellular Nanosponges Inhibit SARS-CoV-2 Infectivity опубликована в журнале Nano Letters.

Какими бывают вирусы?

Worms или черви

Особую и наиболее распространённую сегодня группу представляют сетевые черви. Используя уязвимости сетевого ПО, такие программы автоматически перебираются из одного компьютера в другой, заражая всё большее количество ПК. Некоторые черви умеют перебирать пароли по составленным словарям и, взламывая почтовые ящики и аккаунты, распространяются дальше, самостоятельно выискивая новые жертвы. Цели создателей червей могут быть разными, но чаще всего их запускают ради рассылки спама или затруднения работы компьютерных сетей конкурентов вплоть до полной блокировки.

Trojans или троянцы

Как и древние троянцы, спрятавшиеся в деревянном коне, чтобы проникнуть в лагерь данайцев, эти вирусы проникают в компьютер в составе других совершенно безобидных программ, и, пока пользователь не запустит программу, в которой притаился троянец, ведут себя тише воды ниже травы. Однако, с запуском исполняющего файла программы вы активируете этого опасного гостя, который, в зависимости от типа, будет вам пакостить: красть информацию, распространять другие, не менее опасные вирусы, повреждать определённые файлы. За редким исключением троянцы не умеют размножаться, но по степени вреда они куда опаснее червей и могут нанести огромный ущерб владельцу компьютера.

Rootkits или маскировщики

Главной целью этих внешне безобидных программок является скрытие активности других вредоносных программ и действий злоумышленников. Для этого руткиты пускаются на самые разные ухищрения: изменяют режимы работы операционной системы, незаметно отключают или подключают различные функции, а особо продвинутые умеют даже почти незаметно блокировать работу антивирусных программ, чтобы те не нашли маскируемых руткитами электронных вредителей или ещё более опасных злодеев в человеческом облике, шарящих по вашему ПК.

Zombies или зомби

Spyware или шпионы

Основная задача шпиона — выкрасть ценную информацию в той стране, куда его заслал хозяин. Аналогичным образом шпионские программы пытаются украсть логины и пароли к аккаунтам пользователя, а значительная их часть ориентирована на пересылку создателям вируса информации о банковских картах и счетах ничего не подозревающих пользователей.

Adware или рекламные вирусы

Такие вирусы больше вредят не компьютеру, а пользователю, поскольку неожиданно на экране начинает показываться реклама, причём периодичность показа может быть очень разной. Мы сталкивались с программами, включавшими рекламу ежедневно в одно и то же время, а заражённый Adware браузер постоянно менял стартовую страницу или периодически переходил на сайт злоумышленников.

Winlocks или блокировщики

Один из самых неприятных типов вирусов, парализующий работу ПК появлением окна, которое невозможно закрыть без перезагрузки. Блокировщики выводят на экран информацию, что необходимо сделать пользователю, чтобы создатель вируса разблокировал его компьютер. В 100% случаев это платёжные данные злоумышленника, но не торопитесь отправлять деньги — блокировку вам никто не снимет.

Bootkits или загрузочные вирусы

В отличие от блокировщиков, явно сообщающих пользователю о своих целях, буткиты действуют незаметно, что куда более опасно для владельцев ПК. Прописываясь в загрузочные сектора дисков, буткиты тихо берут на себя управление ОС и получают доступ к личной информации хозяев компьютеров. Так злоумышленники завладевают аккаунтами пользователей, видят всю переписку, в том числе зашифрованную (ключи шифрования буткиты тоже воровать умеют) и даже могут похищать файлы.

Последние угрозы

Современные вирусы пишутся уже не только для ПК, но и для устройств под управлением Android, iOS и других мобильных ОС. Однако принцип их действия всё тот же, и в целом они укладываются в приведённую выше классификацию.

Кибепреступники по-прежнему используют любую возможность причинить вред другим в корыстных целях. Вот и недавно объявленная пандемия COVID-19 стала почвой для злоумышленников, стремящихся завладеть пользовательскими ценными данными. Так, в марте было запущено новое приложение, ворующее данные пользователей под видом приложения от ВОЗ по короновирусу. Запуская его, активируется троянец, который начинает собирать и пересылать своему создателю информацию об аккаунтах пользователей.

Также было организовано несколько кибератак на медицинские учреждения — одни злоумышленники пытались парализовать работу больниц, а другие (разработчики программы-вымогателя Maze) попытались заработать на шантаже, пообещав в случае невыполнения материальных требований слить данные о пациентах одного исследовательского центра в сеть. Денег вымогатели не получили, поэтому данные всех бывших пациентов были обнародованы.

Из других интересных новостей отметим 26 марта 2020 похищение одним из хакеров исходных кодов новых графических процессоров AMD. В сети появилось объявление от хакера о том, что он выложит эту информацию в открытый доступ, если не найдёт покупателя. Кроме этого, была обнаружена группа злоумышленников, разработавшая буткит Milum, который предоставляет своим владельцам полный доступ к заражённым хостам сайтов.

Легенды со знаком минус

Несмотря на то, что компьютерным вирусам нет ещё и полувека, за такой короткий период они уже успели хорошенько пошуметь и неоднократно вызывали страх у пользователей по всему миру.

Одним из самых долгоиграющих вирусов, который распространяется до сих пор, является буткит Backdoor.Win32.Sinowal. Этот загрузочный вирус прописывается в систему и берёт управление ей на себя, причём на уровне секторов диска. Этот вирус похищает даже ключи шифрования и отправляет разработчику личные данные, а также данные от аккаунтов пользователей. Подсчитать точный ущерб от него пока не представляется возможным, однако учитывая, что несколько лет антивирусные программы были не в состоянии даже обнаружить этого вредителя (Backdoor.Win32.Sinowal был разработан в 2009 году), то потери пользователей могут исчисляться многими миллионами и даже миллиардами долларов.

Король электронного спама Festi, запущенный в 2009 году, ежедневно рассылал около 2,5 миллиардов имейлов с 250 тысяч айпи, то есть генерировал 25% всего мирового спама. Чтобы затруднить распознавание, разработчики снабдили свою вредоносную программку шифрованием, так что сигнатурный поиск антивирусными программами становится бесполезным и выручить может только глубокое сканирование. Распространяется этот вирус через установку платного кода (PPI), когда вебмастер получает деньги за то, что кто-то скачал файл с его сайта.

Настоящим кошмаром для банкиров стал вирус Carbanak, который в 2014 году нанёс ущерб российским, американским, швейцарским, голландским, японским и украинским банкам на общую сумму 1 миллиард долларов. Carbanak действовал медленно, но уверенно, сначала собирая данные рядовых сотрудников банков, к которым попадал через вложения в электронных письмах, а затем внедряясь в верха и выводя крупные суммы. От проникновения в систему банка до успешного вывода могло пройти от 2 до 4 месяцев.

Как не заразить свой компьютер вирусами?

Переходим к рубрике Капитана очевидность :)

Прежде всего нужно позаботиться о наличии надёжного файервола, антивирусной и антишпионской программ (последние более эффективны при обнаружении и удалении вирусов категорий Spyware и Adware). Также существуют встроенные антивирусные решения для браузеров, ну а о том, что антивирусник должен работать с защитой в режиме реального времени, говорить, думаем, излишне.

Также могут помочь и блокировщики рекламы, которые, помимо прочего, активно борются со всплывающими окнами, которые могут содержать вредоносный код. Не забывайте периодически чистить кэш браузера — в этих файлах могут таиться шпионские и рекламные программы.

Если вы бороздите океаны интернета под пиратским флагом, будьте осторожны при скачивании и установке хакнутых платных программ: далеко не все хакеры альтруисты и выкладывают взломанные программы по доброте душевной. Поэтому, если антивирусник громко ругается на кряк, задумайтесь, так ли уж важна для вас эта программа, ведь сказать с уверенностью, что это срабатывание ложное, не может никто. Не скачивайте программы с сомнительных сайтов по распространению софта — они, как правило, подсовывают в установщики (исполняемые файлы exe) шпионское и другое ПО. Так что лучшим решением будет качать приложения непосредственно на сайтах разработчиков.

Файлы из сторонних источников следует проверять на соответствие расширению — например, двойное расширение почти наверняка говорит о том, что перед нами программа-вирус, поэтому не забудьте включить в Windows отображение расширений. Также заведите привычку обязательно проверять все скачанные файлы антивирусной программой и не открывайть те файлы, в безопасности которых вы не уверены. Сканировать, кстати, нужно и подключаемые накопители USB.

Безвредные вирусы — такое тоже бывает

Были в истории компьютерных вирусов и примеры забавных безвредных программ, которые технически являлись вирусами, но никакого ущерба пользователям при этом не наносили. Так, ещё в 1997 году был разработан вирус HPS, который был ориентирован на временное изменение графические bmp-файлов, которые могли отображаться в перевёрнутом или отражённом виде, что, правда, могло доставлять неудобства пользователям старых версий Windows, ведь они были построены с использованием как раз bmp-графики. Впрочем, никакого реального ущерба HPS не наносил, поэтому его с полным основанием можно назвать безвредным шуточным вирусом.

Червяк Welchia претендует на звание самого полезного в истории: эта появившаяся в 2003 году программка после автоматической загрузки через сеть проверяла наличие заражения ПК опасным сетевым червём (программа была написана для устранения червя Blaster w32.blaster.worm, другое название — LoveSan), удаляла его и также в авторежиме пыталась установить обновления для Windows, закрывающие сетевые уязвимости. После успешного выполнения всех этих действий Welchia… самоудалялся. Правда, с Welchia тоже не всё было гладко — дело в том, что после установки обновлений Windows червь отдавал команду на принудительную перезагрузку ПК. А если в это время пользователь работал над важным проектом и не успел сохранить файл? Кроме того, устраняя одни уязвимости, Welchia добавлял другие — например, оставлял открытыми некоторые порты, которые вполне могли использоваться затем для сетевых атак.

Читайте также: