Что такое вирус фрейм

Обновлено: 22.04.2024

Эта статья требует внимания эксперта в области вычислительной техники . Пожалуйста , добавьте причину в или разговоре параметр для этого шаблона , чтобы объяснить проблему с статьей. WikiProject Computing может помочь нанять эксперта. ( Февраль 2016 г. )

Эта статья - сирота , поскольку никакие другие статьи не ссылаются на нее . Пожалуйста, введите ссылки на эту страницу из связанных статей ; попробуйте инструмент "Найти ссылку", чтобы получить предложения. ( Декабрь 2011 г. )

Вирус Iframe вредоносный компьютерный код , рассматривается как форма вредоносных программ , которые заражает веб - страницы на веб - сайты , большинство из них с помощью IFrame HTML - код, чтобы причинить ущерб инъекционного тегов на веб - сайт. [1] Код может быть вставлен в исходные файлы HTML , PHP или ASP . Вирус может выявить свое присутствие, сканируя файлы домашней страницы, такие как index.php, index.html или default.html, и внедряет в них код iframe. [2] Код iframe обычно находится в начале веб-страницы. Они также могут заразиться через темы или шаблоны системы управления контентом . [ необходима цитата ] Вирус также будет изменять файлы .htaccess и hosts , а также создавать файлы images.php в каталогах с именем 'images'. [ необходима цитата ] Заражение не является общесерверным эксплойтом, оно заразит только те сайты на сервере, к которым у него есть пароли. [ необходима цитата ]

Это недавнее [ когда? ] рост скомпрометированных веб-серверов вызвал дискуссии на онлайн-форумах и блогах. Заражение веб-вредоносным ПО наносит ущерб бизнесу; Google , Firefox , Internet Explorer и антивирусные компании заносят зараженные сайты в черный список, предприятия теряют доход, а сайты страдают от ущерба их бренду и репутации. [ необходима цитата ]

Варианты iframe

Иногда варианты вирусов iframe представлены в виде JavaScript. [4] Теги iframe могут не отображаться в исходном тексте в виде обычного текста, поскольку он закодирован. Если закодированный код скрипта декодирован, он будет содержать код для вызова iframe через JavaScript.

Код в страницы сайта вставляет троян, похищающий пароли доступа и часто не определяющийся антивирусными программами.

Началась подобная эпидемия в конце 2006 - начале 2007 года. Владельцы сайтов столкнулись с неприятной ситуацией. При открытии индексной страницы сайта (значение не имеет, платный хостинг сайтов или бесплатный) на компьютер начинал подгружаться вирус-троян. Оказывается, в код страницы были внесены изменения - добавлена ссылка на сайт-вирусоноситель, с которого собственно и загружался троян. Некоторые индексные страницы вообще "стирались", то есть, на страницах не оставалось ни одного тега, в итоге виден был просто пустой экран.

Соответственно прокатилась волна претензий и обвинений к хостерам, из-за "взлома" хостов пользователей, которое приняло такие масштабы, что впору было обвинять именно хостеров, однако они тут не причем, это практически в 99% выяснялось при анализе системных журналов.

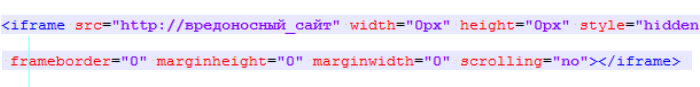

Суть вносимых изменений заключается в том, что на странице index.html (или index.php, и т.п.) появляется следующий участок кода:

Тег iframe как правило со значением width="0" и height="0", это означает, что Вы не увидите открывающееся окно вредоносного сайта, поскольку заданы нулевые размеры этого окна. В последних версиях этот тег всячески маскируется по средствам BASE64 кодирования, что бы при беглом обзоре кода не заметить, а в некоторых случаях известны и заражения через DIV тэги.

Анализ механизма заражения сайта показал следующий результат. Индексные страницы менялись посредством FTP - ЛЕГАЛЬНОГО подключения, т.е. никакого взлома сайта не производилось, а всего лишь осуществлялся вход по логину/паролю пользователя украденного трояном и последующая модификация файлов сайта. После более детального изучения выяснилось, что подобное поведение присуще Trojan'ской программе семейства Pinch, которая умеет обходить брандмауэры и антивирусные программы и похищает все к чему может дотянуться, в том числе пароли, сохраненные в IE, CuteFTP, Total Commander и еще десятке различных программ.

Само заражение происходит следующим образом:

- Сначала загружается Trojan-Downloader.VBS.Psyme.fc - троянская программа-загрузчик других троянов, в последнее время название несколько раз изменялось.

- Именно она подгружает еще два вируса - Trojan-PSW.Win32.LdPinch.bik (или модификация) и Trojan.Win32.Agent.oh (не обязательно).

Самое интересное, что как DrWeb, и впоследствии установленный после него Антивирус KAV, определяли, что на компьютер закачивается троян и его ликвидировали. Один нюанс: с самого начала загрузки файлов с зараженного сайта на рабочем столе создавался и выполнялся файл new.exe. В папке windows появлялись файлы названиями r.exe или c.exe, которые антивирусом не опознавались как опасные. По свидетельствам других пользователей в папке Windows мог создаваться поддельный файл с названием svchost.exe (оригинал находится в папке System32). Тогда в процессах операционной системы трудно определить, какой из процессов, используемых программой svchost.exe есть истинный, а какой поддельный. Если у Вас стоит это ПО а такой тег появился, то вполне возможно, что запущена или модификация этого вируса, которая успевает обойти антивирус, или работает другой вирус, с похожим алгоритмом. Есть еще вариант, причем очень вероятный. Используемая программа-троян принадлежит к руткитам (программам, внедряемым в ядро операционной системы), которые трудно обнаруживаются антивирусами. Или используется уязвимость Internet Explorer 6. Вот как о ней писалось: Удаленный пользователь может с помощью специально сформированной Web страницы загрузить на удаленную систему произвольный HTA файл и затем выполнить его с привилегиями пользователя, запустившего браузер. Удачная эксплуатация уязвимости позволит злоумышленнику выполнить произвольный код на целевой системе.

Если с Вами произошла эта неприятность, выполните следующие действия:

1. Полная проверка своего компьютера на вирусы, spyware, трояны и прочее вредоносное ПО антивирусом с последними обновлениями, для верности желательно использовать антивирусное ПО нескольких производителей.

2. Смена паролей доступа ко всем ftp аккаунтам, DirectAdmin, биллингу, если Вы не можете самостоятельно их поменять, тогда Вам следует обратиться в службу технической поддержки, которая сгенерирует и вышлет Вам новый пароль на доверительный email.

3. Восстановление сайта из резервных копий (которые Вы должны периодически делать), если у Вас их нет Вы можете так же обратиться в отдел технической поддержки с запросом на восстановление данных, но помните, что наша компания производит резервное копирование на случай сбоя оборудования по графику неделя/месяц и потому в резервной копии может храниться уже зараженная версия сайта.

4. Никогда не сохраняйте пароли в программах, если не уверены в своей памяти, запишите на отдельный носитель например бумажку, хоть это и не верно с точки зрения информационной безопасности, зато вирусы не достанут.

5. Не передавайте пароли от ftp аккаунтов другим лицам, если все же такое случилось передайте тем людям эти рекомендации, так как утечка паролей могла произойти с их компьютеров.

6. Так как поиск уязвимостей хакерами ориентирован на Internet Explorer, есть компромиссный вариант: использовать альтернативный браузер, не базирующийся на платформе IE. Это Firefox (огненная лиса) на движке Mozilla. Но 100% гарантии это не дает.

Выполнение выше перечисленных рекомендаций на 99% обезопасит Вас от подобного рода проблем.

Если у Вас возникли какие либо вопросы обращайтесь в службу технической поддержки.

Одним из наиболее частых способов заражения компьютера посетителей сайтов является использование уязвимости, связанной с переполнением буферов браузеров пользователей. Рецепт достаточно прост. Злоумышленники внедряют вредоносный код вставкой iframe на страницы сайта и пытаются загрузить на компьютер ничего не подозревающего пользователя вредоносные файлы. Обнаружить подобные вредоносные врезки на ваших сайтах достаточно легко. Стоит лишь обратить внимание на фрагменты кода, в которых используется подключение iframe. Такие вставки могут быть как в HTML, так и в PHP файлах.

Злоумышленники почти всегда пытаются максимально скрыть от владельцев использование вредоносных ставок, скрывая их визуально для пользователей ресурса и обфусцируя (запутывая) свой код.

Скрытие iframe вставок от глаз пользователей

Для маскировки вредоносной вставки хакеры в большинстве случаев применяют один и тот же метод раз за разом — выставляют свойства тега так, чтобы он не отображался на странице, но содержался в ее коде. Чаще всего, выставляется нулевая или однопикселевая ширина и длина: width="1px", height="1px".

Например, вредоносный код может выглядеть так:

Однако, часто такой маскировкой хакеры не ограничиваются, дополняя сокрытие более изощренными приемами, способными сбить с толку и усложнить поиск и устранение даже продвинутым программистам.

Обфускация

Это один из наиболее часто встречаемых способов защиты кода в программировании на неструктурированных языках (таких, как, например, PHP). Фактически, все шифрование заключается в самом перепутывании/запутывании кода за счет изменения имен переменных и других элементов. Как результат — распознать признаки вредоносности в запутанном коде достаточно тяжело и возможно лишь по косвенным признакам использования в явном виде специальных JS (JavaScript) функций , используемых как раз для обфускации: unescape, fromCharCode.

Однако, обнаружение обфусцированного кода на сайте не означает однозначной его вредоносности или легкости устранения. Нужно понимать, что, во-первых, злоумышленники могли обфусцировать код, захватив еще и часть рабочего кода сайта. В таком случае, при попытке вырезания зашифрованного фрагмента вы рискуете обрушить ваш ресурс. Во-вторых, обфусцированный код может не быть вредоносным, а лишь являться следствием работы вашей CMS или отдельных ее компонентов, а также, установленных вами дополнительных модулей.

В любом случае, если вы столкнулись с подозрительным обфусцированным кодом, нужно действовать с максимальной аккуратность.

Прочие признаки заражения

Если вы сомневаетесь, является ли найденный вами код вредоносным, то можно попробовать проанализировать косвенные признаки. При наличии большого числа файлов на вашем сайте, вы можете обратить внимание на дату и время последнего изменения файлов. В случае, если вы хорошо знаете сценарии работы своей CMS с файлами, то можете присмотреться к файлам, измененным в одну дату в одно и то же время, или с изменениями, идущими с одинаковым интервалом времени, например, 1 секунда.

В случае, если вы являетесь продвинутым программистом, то можете написать скрипт, проверяющий наличии обнаруженного вами типа вставок на всех файлах вашего сайта. Если вы еще более продвинуты — можете заставить скрипт вырезать вставки, однако, всегда нужно быть аккуратным.

Альтернативные методы

Мы рекомендуем вам использовать сервис Вирусдай для удаления вредоносных вставок на даже в тех случаях, когда вы являетесь продвинутым специалистом. Наш сервис не только содержит множество сигнатур, по которым находит вредоносные коды, но и экономит время! К тому же, стоимость использования Вирусдая для чистки будет, вероятно, намного ниже, чем оплата вашего же рабочего времени. Вы сможете обнаружить и удалить не только iframe вставки, но и множество других угроз. Вероятно, вы сможете найти и автоматически удалить угрозу, приведшую к появлению iframe вставок на вашем сайте, такую, как, например, Шелл.

При просмотре кода сайта, в основном индексной страницы можно обнаружить, что в код добавлена ссылка на сайт, который содержит вирус-троян вида:

Также бывает, что такая ссылка закодирована, обычно в base64.

Т.е. при переходе на такую страницу автоматически подгружается троянская программа, которая пытается заразить компьютер посетителя страницы. Кто же виноват и как бороться с этой проблемой?

Обычно, пользователи при возникновении такой проблемы обвиняют хостера, но в 99.9% случаев проблема возникает из-за того, что вебмастер, или тот, кто имеет пароли на ftp-доступ к хостингу заражается троянской программой, которая ищет сохраненные пароли в наиболее распространенных ftp-клиентах (чаще всего Totat Commander), mail-клиентах (чаще всего Outlook-подобные) и передает их на специальный хост в интернете. Заражение в 90% случаев происходит через уязвимости Internet Explorer и Outlooк. Используя украденный с помощью трояна ftp-доступ, специальные программы модифицируют сайт, внося во многие страницы вредоносный код iframe, про который мы написали выше. В основном заражаются индексные страницы - index.html, index.php и т.п., но бывает, что заражаются также все файлы с определенными расширениями.

Как же бороться с этой проблемой, если она уже возникла?

Прежде всего вам, и всем, кто имеет доступ к изменению вашего сайта, необходимо проверить компьютер на вирусы антивирусом с последними антивирусными базами, при чем проверить не одним антивирусом, а несколькими, от разных производителей, и только после полной чистки компьютера, сменить все пароли на хостинг - ftp-доступ, панель управления и т.д. Только после того, как вы все это проделали, необходимо вычистить с кода сайта все вредоносные iframe-ссылки, тогда они уже больше не появятся. Но, если вы не нашли вирусы, которые у вас украли пароли, то у вас очень быстро украдут новые пароли, по которым снова вставят вредоносные iframe-ссылки. Также, если вы не смените все пароли, то вам опять с помощью украденного ftp-доступа вставят вредоносные iframe-ы. Имейте это в виду!

Как предотвратить такие проблемы?

Для того, чтобы предотвратить возникновение подобных проблем, лучше всего не использовать windows-системы для работы, тогда у вас просто не смогут украсть паролей, так как вирусы в основном нацелены на windows-системы. Но это очень радикальный метод и очень многим не подойдет. Но, очень сильно снизить вероятность возникновения проблемы можно. Для этого лучше всего вообще не использовать Internet Explorer и Outlook, как потенциально уязвимые, не сохранять пароли на ftp-доступ в программах-клиентах таких как Total Commander и прочих, своевременно обновлять Windows и антивирусное ПО, так как вирусы, крадущие пароли в основном используют уязвимости операционной системы Windows.

Важные изменения в работе ряда украинских доменных имен!

Существенное подорожание выделенных IP-адресов (IPv4) в Германии!

Хостинг Хутор теперь в Telegram: чат с поддержкой, бот, канал

График работы и обработки платежей на майские праздники

Последнее в блоге

Коронавирус Coronavirus (COVID-19) и кибермошенники в сети Интернет

Паника вокруг коронавируса COVID-19 используется кибермошенниками в сети Интернет - фишинг, продажа масок, вакцин и тестов.

Не отправляется почта - проверяем не блокирует ли провайдер 25 порт

Проверяем блокирует ли провайдер 25 порт с помощью командной строки в ОС Windows. Как отправлять почту если 25 порт заблокирован.

Как установить Clam AntiVirus (ClamAV) на VPS или сервер с ОС CentOS

Устанавливаем Clam AntiVirus (ClamAV) на VPS / VDS или выделенный сервер с ОС CentOS и настраиваем ежедневное сканирование сервера.

ISPmanager больше не поддерживает резервное копирование в Яндекс.Диск

В течении недели Яндекс.Диск исчезнет из списка хранилища для резервного копирования в панеле ISPmanager и других продуктах ISPsystem.

Мой братишка — заядлый геймер. Что ни зайду в гости — он постоянно во что-то рубится. Иногда я думаю, что ест, спит и справляет нужду — тоже возле компьютера. Играет просто во все, что движется. Онлайн, оффлайн…

Прежде всего никогда не устанавливайте новое программное обеспечение по-умолчанию. Всегда обращайте внимание на опции установки. Внимательно смотрите, не предлагается ли установить дополнительно и ненужное вам программное обеспечение. От его установки лучше отказаться. Помните: потратьте сейчас на минуту больше своего времени, и вы избежите геморроя по расчистке своего компьютера в будущем!

И все же автоматика лучше!

Если ручной метод — не для вас, и хочется более легкий путь, существует множество специализированного ПО, которое сделает всю работу за вас. Я рекомендую воспользоваться UnHackMe от Greatis Software, выполнив все по пошаговой инструкции.

Шаг 1. Установите UnHackMe. (1 минута)

Шаг 2. Запустите поиск вредоносных программ в UnHackMe. (1 минута)

Шаг 3. Удалите вредоносные программы. (3 минуты)

UnHackMe выполнит все указанные шаги, проверяя по своей базе, всего за одну минуту.

При ручном удалении могут возникнуть проблемы с удалением открытых файлов. Закрываемые процессы могут немедленно запускаться вновь, либо могут сделать это после перезагрузки. Часто возникают ситуации, когда недостаточно прав для удалении ключа реестра или файла.

UnHackMe легко со всем справится и выполнит всю трудную работу во время перезагрузки.

Итак, приступим:

Шаг 1. Установите UnHackMe (1 минута).

- Скачали софт, желательно последней версии. И не надо искать на всяких развалах, вполне возможно там вы нарветесь на пиратскую версию с вшитым очередным мусором. Оно вам надо? Идите на сайт производителя, тем более там есть бесплатный триал. Запустите установку программы.

Шаг 2. Запустите поиск вредоносных программ в UnHackMe (1 минута).

Шаг 3. Удалите вредоносные программы (3 минуты).

- Обнаруживаем что-то на очередном этапе. UnHackMe отличается тем, что показывает вообще все, и очень плохое, и подозрительное, и даже хорошее. Не будьте обезьяной с гранатой! Не уверены в объектах из разряда ‘подозрительный’ или ‘нейтральный’ — не трогайте их. А вот в опасное лучше поверить. Итак, нашли опасный элемент, он будет подсвечен красным. Что делаем, как думаете? Правильно — убить! Ну или в английской версии — Remove Checked. В общем, жмем красную кнопку.

Андрей "Вирусолог"

Андрей - обычный парень, который пользуется компьютером каждый день, и ненавидит, когда неприятности наполняют его жизнь. А еще он любит петь. Но не переживайте, его голос не будет досаждать вам. Только текст )

Об авторе

Андрей - обычный парень, который обожает компьютеры и пользуется ими каждый день. Он ненавидит, если в его размеренную жизнь врываются неприятности. Еще он очень любит петь. Но не переживайте, он не будет доставать вас своим пением. Только текстом.

Читайте также: