Что такое вирус слэш

Обновлено: 23.04.2024

Подростки во все времена создавали собственные субкультурные течения, читали и говорили на непонятном языке — нравится нам это или нет.

Столкнувшись с молодежной культурой, родители реагируют по-разному: кто-то устало закатывает глаза, кто-то злится и запрещает, а кто-то пытается разобраться в нюансах, чтобы не терять связи со своим тинейджером. Именно для последних родителей мы и подготовили этот разбор.

Что такое фанфики?

Кто их пишет?

Люди, которые пишут фанфики, называются фикрайтерами. Обычно это поклонники какого-либо оригинального произведения. Авторами большинства фанфиков принято считать подростков, а уровень произведений — чрезвычайно низким. Но это не так — среди самиздата много талантливых авторов.

Историю нужно обязательно придумать самостоятельно?

Нет, можно найти интересный фанфик на иностранном языке и перевести. Крупные сайты обяжут запрашивать письменное согласие на перевод у автора изначального текста.

Правда ли, что в фанфиках сплошная эротика и ЛГБТК+?

Действительно, фанфики можно считать современной версией эротических романов в мягких обложках, только с персонажами популярной культуры в главных ролях. Авторы часто меняют сексуальную ориентацию персонажей и сводят их вместе.

Однако, фанфик не равно эротика. Бывают фанатские сочинения вообще без любовной линии. Встречаются вполне приличные антиутопии, современная проза, поэмы и исторические романы.

Даже если в фанфике есть слэш, это еще не значит, что там будет подробно описанные постельные сцены — все зависит от рейтинга, который ставят в описание фанфика:

Что еще важно знать о фанфиках?

Можно легко понять, что за фанфик перед вами, прочитав его описание. Для начала обратите внимание на фандом — то есть, произведение, о котором вы хотите почитать.

Фанфики бывают разной длины, от зарисовки на одну страницу до полноценного романа. Совсем маленькие истории называются драббл или мини, рассказ или повесть — это миди, полноценный роман — макси.

Где почитать фанфики?

Хогвартс.нет — самая большая коллекция фанфиков по вселенной Гарри Поттера. Из-за модерации качество произведений выше, чем на Фикбуке.

AO3 — англоязычный архив фанфикшена. Русскоязычные авторы часто выбирают фанфики для перевода с этого сайта.

Так стоит ли опасаться родителям, если ребенок пишет или читает фанфики?

Согласно опросу, дети часто выбирают фанфики для чтения вне школьной программы, а иногда и вместо. Что на самом деле любят читать подростки и в чем заключается их мотивация, читайте здесь.

В первом, втором и третьем выпусках блога мы рассказали о том, как автопрограммируемость — врожденная черта фон-неймановских компьютеров — привела к появлению в них вирусов. Темой четвертого выпуска был основополагающий метод антивирусной защиты — многоуровневое фиксирование программ на основе разделения программ и данных. Этот метод считается наиболее надежным из всех существующих. Была показана его взаимосвязь с другими основными методами.

Определение вируса по Коэну

В своей книге 1985 года и диссертации 1986 года Коэн дал уже строгое определение вируса, в котором сконцентрировался на его единственном свойстве — рекурсивной репликации. Определение было дано только для абстрактной модели, основанной на машине Тьюринга (заметим, что реальный компьютер обычно имеет меньшую предсказуемость, чем его идеальная модель). Никакие другие свойства, кроме рекурсивной репликации, в модели Коэна не рассматриваются. То есть это хорошая модель частного случая рекурсивно воспроизводимых алгоритмов, но плохая модель реальных компьютерных вирусов — особенно с учетом наблюдаемого многообразия их типов и необязательности строгой рекурсии для распространения.

Но модель вируса по Коэну стала классической, потому что оказалась простой, наглядной и учитывающей роль исполняющей среды, что необходимо для понимания сути проблемы. В этой модели, чтобы определить, является ли вирусом изучаемый информационный объект (конечная последовательность символов, программа, код), его надо рассматривать исключительно в контексте машины-среды, в паре с ней и во взаимодействии с ней — на столько тактов вперед, сколько займет исполнение кода машиной. Вирус был определен как код, исполнение которого приведет к записи копии этого кода на ленту машины Тьюринга впереди по ходу исполнения, т.е. в будущем.

Но для машины Тьюринга (как доказал в 1936 году ее автор) невозможно предсказать будущее. Для произвольного кода непредсказуем результат его выполнения, т.е. последовательность состояний машинной ленты (памяти) на неограниченное число тактов вперед. Единственный способ выяснить, чем закончится выполнение этого кода — проверить на практике. Иными словами, чтобы выяснить, является ли изучаемый код вирусом, его надо запустить и посмотреть, что будет. С учетом неизвестности результата, в реальной системе это небезопасно. Кроме того, время ожидания выполнения кода может оказаться сколь угодно большим (бесконечным). А без информации о том, к чему приведет запуск кода, нельзя судить о том, является ли он вирусом.

Обратите внимание, что анализ кода без его запуска невозможен даже с самой удобной позиции — внешнего наблюдателя, не ограниченного в средствах для изучения машины и кода, которые находятся в исходных статичных состояниях. Тем более не может быть и речи об анализе кода без его запуска средствами самой машины, как и об анализе кода в процессе исполнения машиной другого кода.

Кроме неутешительного вывода о невозможности надежного распознавания вирусов в своей модели, Коэн доказал следующее:

a) к произвольному коду всегда можно подобрать такую машину, которая интерпретирует его как вирус; например, для какой-то машины вирусом будет код из одного байта — 42;

b) некоторые машины любой код интерпретируют как вирус;

c) некоторые машины никакой код не интерпретируют как вирус.

Определение вируса по Адлеману

В работе Адлемана нам представляются особенно важными два момента. Во-первых, в качестве стратегического — и, по сути, единственного — средства защиты от вирусов он совершенно верно назвал полную и безусловную изоляцию компьютера, т.е. закрытость среды (что касается альтернативных способов защиты, в работе лишь поставлен вопрос о том, насколько они реальны). Во-вторых, ученый показал необходимость привлечения понятия исходной, незараженной программы в качестве обязательного условия определения вируса.

Определение вируса по нарушению кода

Невозможность надежного распознавания вирусов в рамках классических моделей дает повод задуматься о подходе к решению проблемы с другой стороны.

Но можно поступить наоборот: поставить целью практическую применимость определения вируса для простого и гарантированного решения задачи его распознавания — и для комплексного решения проблемы цифровых инфекций в целом. Затем, используя это определение, можно выяснить, какая модель вируса ему соответствует.

Для целей информационной безопасности самым удобным будет строго формализованное, соразмерное и системное определение, которое позволяет легко выполнять оценку соответствия ему произвольных информационных объектов. Процедура сравнения свойств каждого исследуемого объекта с определением должна иметь форму короткого, надежного и хорошо контролируемого алгоритма, чтобы ее можно было автоматизировать и применять на практике.

Строгое определение для обычной SISD-машины, которое можно адаптировать и для более широкого круга информационных систем, формулируется так: компьютерный вирус — это измененная по сравнению с эталоном часть кода.

Используя на практике модель, соответствующую приведенному определению вируса, вы перестраховываетесь и уходите в глубокую и очень надежную оборону. Вместо анализа неизвестного кода для точного ответа на вопрос о возможности инициирования им рекурсивной репликации, вы исходите из того, что такая возможность не исключена. Вместо анализа неизвестного кода для точного ответа на вопрос о его вредоносности, вы исходите из того, что внесение в охраняемый код любого, даже самого малого изменения с некоторой вероятностью вызывает нарушение его функций — точно так же, как нарушение функций биологической ДНК может быть вызвано замещением единственного нуклеотида в последовательности.

Для удобства решения многих практических задач в сложных информационных системах определение можно расширить на те области данных, которые должны иметь в системе такую же неприкосновенность, как исполняемый код. В общем случае, зараженным объявляется любой охраняемый информационный объект, в границы которого попал другой объект.

Заметим, что при отсутствии эталона для произвольного кода весь этот код по данному определению считается вирусом. Хотя это непривычно звучит, это надо хорошо понять и всегда иметь в виду. О том, откуда берется эталон, мы поговорим в следующих выпусках блога: для этого понадобится привлечение социальных факторов.

Какое из определений вируса лучше?

Сравните подходы, используемые в различных моделях и определениях вируса.

Вирус — это:

a) соответствующая определенным критериям функция, отображающая эталонный, незараженный объект на отличающийся от него зараженный объект;

b) любая функция, отображающая эталонный, незараженный объект на отличающийся от него зараженный объект.

Для распознавания вируса в проверяемом объекте нужно:

a) провести полное аналитическое или алгоритмическое изучение свойств и поведения системы, состоящей из проверяемого объекта и машины (среды);

b) определить местоположение проверяемого объекта в машине (среде).

Определение вируса основано на:

a) свойстве рекурсивной репликации;

b) методе сравнения образца с эталоном.

Более того: в реальном вирусе может не содержаться даже этой информации — в буквальном смысле! Вместо нее вирус, например, может включать в себя сколь угодно сложный криптоалгоритм, а ключом к этому алгоритму может служить произвольная комбинация объектов среды, способная появиться в ней в неопределенном будущем. Это означает, что до некоторого неизвестного момента, до выполнения средой некоторого неизвестного при анализе условия принципиальное отсутствие в коде вируса каких-либо связей с понятиями как репликации, так и рекурсии можно гарантировать с точностью математического доказательства. Но даже в этом случае вирус, слившийся в свойствах со средой и образовавший с ее элементами сложную, распределенную в пространстве и времени систему, сохраняет возможность размножения кода.

Таким образом, в современных больших информационных системах формализация и поиск признаков рекурсивной репликации в отдельных объектах представляются бесполезными даже с теоретической точки зрения. А рассматривать каждый объект в совокупности со всей средой — невозможно. Если в качестве входных данных для анализа единичного объекта требуется подстановка в абстрактную формулу полной информации о состоянии практически бесконечной (из-за огромного размера и перманентной изменчивости) среды — значит, выбран тупиковый путь. Ранее мы уже показали, что Интернет является единой автопрограммируемой средой, единой вычислительной системой, события в которой могут менять код в отдельно взятом системном блоке. Поэтому все эти события должны учитываться в формальном определении вируса, если оно основано на свойствах кода — как в абстрактной модели, так и на практике. И то, и другое исключено.

В условиях глобальной сети, где возможны неограниченные комбинации прямых и обратных связей между элементами, очевидны и давно применяются методы массовой репликации кода, не имеющие отношения к классическим, рекурсивным. Если опасный код заражает произвольный системный блок этой сети, то не имеет значения, является ли это заражение рекурсивным — или же дочерний код сформирован родительским по гораздо более сложному алгоритму. Алгоритм может быть любым. А на основе неизвестного алгоритма нельзя строить какие-либо точные модели, применимые на практике.

Не следует забывать, что в реальных вычислительных системах вирусы программируются (т.е. управляются) людьми. А все то, что управляется человеком, почти не поддается формализации.

Из изложенного следует вывод, что формальное определение компьютерного вируса, основанное не на признаке рекурсивной репликации, а на принципиально иных признаках, во многих случаях может оказаться наилучшим.

Это не значит, что понятие рекурсивной функции перестало иметь значение в контексте вирусов. Оно остается крайне важным, хотя и не может рассматриваться как определяющее. Оно не позволяет точно позиционировать цель, явление, предмет угрозы и ее смысловую сущность с использованием приемлемого математического аппарата. Поэтому лучше всегда иметь в виду альтернативы. Отчетливое понимание специалистом по информационной безопасности нескольких разных определений вируса, соответствующих им теоретических моделей и аспектов антивирусной защиты дает наибольшие возможности для решения практических задач.

P.S. Конечно, возможны и другие определения, кроме приведенных в статье. Их можно поискать в Сети или создать самостоятельно. Главное, что надо при этом помнить: по нормам формальной логики грамотное определение должно позволять, как минимум, определить искомый объект в ряду других :)

Как уже говорилось в предыдущей части — вирусы это неотъемлемая часть мира компьютерных технологий и Интернета. Они бывают разные: забавные и безвредные, большие и сложные, быстрые и разрушительные, шпионские и даже диверсионные. Создатели этих программ явно обладают светлым умом, но не всегда чистой совестью. Сегодня мы познакомимся с вирусами, которые не вошли в подборку предыдущей части. Поехали.

Возможно первая программа, которая может именоваться интернет червем. Была обнаружена в начале 70-ых, а распространялась через ARPANET (предшественник современного Интернета).

История создания и даже самого существования Creeper окутана тайнами, теориями и неточностями. Кто-то говорит, что программа вышла в мир в начале 70-ых, а кто-то считает, что еще в конце 1960-ых. Известно, что Creeper была написана Бобом Томасом. Он также был автором подсистемы RSEXEC ОС Tenex, на базе которой Creeper и действовал.

Далее Рэй Томлинсон, коллега Боба Томаса, написал программу REAPER, задачей которой был поиск и уничтожение Creeper. Таким образом появилась первая программа-нематода — простыми словами, вирус, который уничтожает другой вирус.

Еще один представитель ранних форм вирусов. Был написан Ричардом Скрента, парнем 15 лет, специально под Apple II.

Elk Cloner: The program with a personality

It will get on all your disks

It will infiltrate your chips

Yes it's Cloner!

It will stick to you like glue

It will modify ram too

Send in the Cloner!

If you install [this] on a microcomputer…

then under terms of this license you agree to pay PC Cyborg Corporation in full for the cost of leasing these programs…

In the case of your breach of this license agreement, PC Cyborg reserves the right to take legal action necessary to recover any outstanding debts payable to PC Cyborg Corporation and to use program mechanisms to ensure termination of your use…

These program mechanisms will adversely affect other program applications…

You are hereby advised of the most serious consequences of your failure to abide by the terms of this license agreement; your conscience may haunt you for the rest of your life… and your [PC] will stop functioning normally…

You are strictly prohibited from sharing [this product] with others…

ATTENTION I have been elected to inform you that throughout your process of :collecting and executing files, you have accdientally (sic) ¶HÜ¢KΣ► [PHUCKED] :yourself over: again, that's PHUCKED yourself over. No, it cannot be; YES, it CAN be, :a √ìτûs [virus] has infected your system. Now what do you have to say about that? :HAHAHAHAHA. Have ¶HÜÑ [PHUN] with this one and remember, there is NO cure for

AIDS (огромным шрифтом).

CIH фактически имел два варианта исхода своей деятельности, оба активировались 26 апреля. В первом случае вирус перезаписывал жесткий диск, начиная с сектора 0, используя бесконечную петлю, пока система полностью не упадет. Второй вариант — атака на Flash BIOS и попытка повреждения хранимых там данных, что приводило к тому, что ничего не отображалось, когда компьютер запускался. Жертвами вируса были машины под ОС Windows 95, 98 и ME.

Жертвами вируса CIH стало огромное число компьютеров и компаний. В Корее пострадало около 1 миллиона ПК, а ущерб составил $250 миллионов. Также пострадали и Бостонский Университет (данные учащихся были удалены прямо перед экзаменами), 200 компьютеров в Сингапуре, 100 в Гонг Конге, 10 крупных компаний в Индии и другие.

CIH так сильно распространился, что даже некоторые программы, поставляемые на рынок, были им заражены, включая игру Wing Commander, обновления драйверов для CD-R400 от компании Yamaha, и даже компьютеры Aptiva от компании IBM вышли на рынок с пре-установленным вирусом.

Один из самых распространенных вирусов середины 90-ых. После заражения вирус устанавливал себя в Master boot record загрузочного диска. Инфицировал память компьютера при загрузке ОС, после чего перехватывал прерывание INT 21h. При каждом запуске ПК, вирус шифровал 2 дорожки на жестком диске.

Зашифрованные части диска не могли больше быть использованы системой, потому даже удаление вируса не ликвидировало проблему полностью.

OneHalf является представителем стелс-вирусов, поскольку использовал полиморфные методы распространения, что не давало возможности большинству антивирусов его обнаружить.

Когда в свет вышла ОС Windows 95 и более новые версии, вирус OneHalf практически вымер.

Morris worm

Роберт Таппан Моррис

Скандально известный сетевой червь. Был зафиксирован первый раз 2 ноября 1988 года, за что получил свое альтернативное название — Internet worm of November 2, 1988. Наделал немало шума в период своего существования.

Творцом червя стал Роберт Таппан Моррис, аспирант Корнеллского университета. Роберт не собирался заражать весь ARPANET, он думал, что его творение будет инфицировать только VAX-компьютеры с операционными системами 4BSD и Sun 3. Но у червя был портируемый Си-код, что дало ему возможность распространяться и на других машинах.

Как действовал червь. Для начала он проводил сканирование компьютера, пытаясь выяснить заражен ли он уже или нет. Потом случайным образом перезаписывал себя для того, чтобы обеспечить свою незаметность. Основой деятельности червя была уязвимость в почтовом сервере Sendmail, сервисах Finger, rsh/rexec с подбором паролей по словарю. Данный словарь состоял из 400 ключевых слов, всего лишь. А учитывая, что в те времена мало кто уделял должное внимание безопасности, логин и пароль частенько совпадали. Чтобы скрыть свой след Morris worm удалял свои исполняемые файлы, переименовывал свой процесс в sh.

Ирония заключается в том, что отцом Роберта, автора червя, был компьютерный эксперт АНБ. Он посоветовал сыну сдаться властям, что последний и сделал. Так случилось первое в истории судебное дело по статье Computer Fraud and Abuse Act (1986). Роберту грозило 5 лет тюрьмы и 250 000 долларов штрафа. Но за счет того, что он сам себя сдал, ему присудили 3 года условно, 10 000 штрафа и 400 часов общественных работ.

Red October

Любители фильмов про Джеймса Бонда и все шпионское, этот пункт для вас. В октябре 2012 года антивирусная компания Kaspersky Lab обнаружила шпионскую вредоносную программу.

Исследователи данного вируса заявили, что он активно функционировал по всему миру в течении 5 лет, прежде чем его обнаружили. Вирус собирал и передавал своим создателям информацию различного характера (секретную, дипломатическую, государственную, персональную и т.д.). Вирус распространялся через электронное письмо с зараженным файлом, и использовал для своего дальнейшего распространения уязвимости в Microsoft Word и Excel. Позднее была обнаружена веб-страничка, которая использовала уязвимость плагина Java.

После разоблачения, доменные регистраторы и хостинг-компании по всему миру прикрыли порядка 60 доменных имен, которые использовались вирусом Red October. Сами же злоумышленники после такого поворота событий прекратили распространение Red October.

До сих пор неизвестно кто является автором Red October и какие именно цели он (или они) преследовали.

Cookie Monster

Конечно же, Cookie Monster нельзя назвать вирусом (хотя многие источники именно так его и называют), поскольку у него нет механизма репликации и распространения. Но, все же, Cookie Monster можно отнести с программам вредоносного характера, хоть и вреда особо не было.

Не просто один вирус, а целое семейство вирусов под названием Ontario, первый представитель которого был обнаружен еще в июле 1990 года — Ontario.512.

Также вирус содержал зашифрованный текст:

С появлением ОС Windows распространение вирусов Ontario начало уменьшатся. И уже к 2006 году они фактически вымерли.

В одной из версий вируса (их было две: a и b) присутствовало послание автора следующего содержания:

Delphi-the best. Fuck off all the rest. Neshta 1.0. Made in Belarus. Прывiтанне ўсiм ~цiкавым~ беларус_кiм дзяўчатам. Аляксандр Рыгоравiч, вам таксама. Восень — кепская пара… Алiварыя — лепшае пiва! Best regards 2 Tommy Salo. [Nov-2005] yours [Dziadulja Apanas]

Вирус Neshta так сильно подпортил всем нервы, что правоохранительные органы Белоруссии обьявили охоту на его автора, но, как известно, безрезультатно.

Один из самых примечательных червей. Стал первым червем способным запускаться без необходимости открытия зараженного электронного письма. Первым начал модифицировать сайты, дабы предлагать пользователю скачать файл (содержащий червя, естественно).

Для своего распространения Nimda использовал не один метод, а целых 5:

- Электронная почта;

- Открытые общие сетевые ресурсы;

- Зараженные веб-сайты;

- Уязвимости в IIS;

- Бэкдоры, оставленные в системах червями-предшественниками Code Red II и sadmind/IIS

Зараженные сайты

На зараженном червем сайте имеется код JavaScript, который заставляет браузер скачивать файл README.EML, содержащий червя:

Файл README.EML откроется в уменьшенном окне, если пользователь использует браузер Explorer 5.5 с Service Pack 1 (или более ранние версии пакетов обновлений). Есть вероятность, что таким методом червь не может заразить системы Windows NT или Windows 2000.

Электронная почта

Локальные сети

В случае подключения к локальной сети с зараженным ПК, машина-жертва получит файл RICHED20.DLL, размещенный в любой из папок с файлами расширения .doc или .eml. Эти файлы будут скрыты.

Червь Nimda (admin задом наперед) заражал персональные компьютеры на системах Windows 95, 98, NT, 2000 или XP и серверы на Windows NT и Windows 2000.

CryptoLocker

Тут пойдет речь не просто о вредоносном ПО, а о целой кибератаке, произведенной с его помощью. В период с 5 сентября 2013 года по май 2014 многие пользователи ОС Windows стали жертвами вымогателей.

В ноябре 2013 года творцы CryptoLocker пошли еще дальше в своей наглости и уверенности в безнаказанности. Они открыли онлайн-центр, где жертвы могли выплатить выкуп за свои данные, даже если прошел дедлайн (в таком случае цена увеличивалась до 10 биткойнов).

2 июня 2014 года было официально заявлено о проведении ранее операции Tovar, в результате которой был ликвидирован ботнет Gameover Zeu, использованный для распространения CryptoLocker. Одним из обвиняемых стал российский хакер по имени Евгений Богачёв. По данным, собранным исследователями атаки, хакеры-вымогатели обогатились на 3 миллиона долларов.

Червь года 2004, если можно так выразиться.

Текст письма содержал следующее:

You were successful in the auction.

(где **** **** **** — набор случайных цифр)

A detailed description about the product and the bill

are attached to this mail.

Please contact the seller immediately.

prod_info_04155.bat

prod_info_04650.bat

prod_info_33462.cmd

prod_info_33967.cmd

prod_info_42313.pif

prod_info_42314.pif

prod_info_42818.pif

prod_info_49146.exe

prod_info_49541.exe

prod_info_54234.scr

prod_info_54235.scr

prod_info_54739.scr

prod_info_33325.txt.exe.zip

prod_info_33543.rtf.scr.zip

prod_info_34157.htm.exe.zip

prod_info_43631.doc.exe.zip

prod_info_43859.htm.scr.zip

prod_info_47532.doc.scr.zip

prod_info_54433.doc.exe.zip

prod_info_55761.rtf.exe.zip

prod_info_56474.txt.exe.zip

prod_info_56780.doc.exe.zip

prod_info_65642.rtf.scr.zip

prod_info_77256.txt.scr.zip

prod_info_87968.htm.scr.zip

При открытии зараженного файла вирус создавал мьютекс, предотвращающий запуск более чем одной копии червя, который копировал себя в папку Windows под именем Services.exe. Далее Netsky добавлял в реестр специальную запись, позволяющую ему запускаться при включении компьютера. Еще одной, весьма забавной, особенностью червя было удаление им записей Taskmon и Explorer из реестра ключей, которые были там оставлены другим червем Mydoom.

doom2.doc.pif

sex sex sex sex.doc.exe

rfc compilation.doc.exe

dictionary.doc.exe

win longhorn.doc.exe

e.book.doc.exe

programming basics.doc.exe

how to hack.doc.exe

max payne 2.crack.exe

e-book.archive.doc.exe

virii.scr

nero.7.exe

eminem — lick my pussy.mp3.pif

cool screensaver.scr

serial.txt.exe

office_crack.exe

hardcore porn.jpg.exe

angels.pif

porno.scr

matrix.scr

photoshop 9 crack.exe

strippoker.exe

dolly_buster.jpg.pif

winxp_crack.exe

Результатом деятельности червя было сильное замедление, а порой и падение, работы компьютеров, что, в свою очередь, привело к колоссальным финансовым потерям. Они составили примерно от 25,6 до 31,3 миллиардов долларов по всему миру.

Автором сего творения считается Свен Яшан (Sven Jaschan), студен из Германии. Он также является автором червя Sasser (о нем в следующем блоке). Свен был пойман и осужден к 21 месяцу условно и 30 часам общественных работ.

Еще одно творение Свена Яшана. Датируется 2004 годом. Наделал немало шума и вреда в финансовом эквиваленте, хотя изначально не имел такой цели.

Червь распространялся, используя уязвимость в службе LSASS Microsoft Windows, при этом не требовал никаких действий со стороны пользователя-жертвы для активации.

Sasser создавал FTP сервер на порту 5554 для своего распространения. На диске С червь создавал файл под рутом с именем win.log, который содержал IP адрес компьютера, который червь пытался заразить в последнее время. Также червь использовал Windows API для проверки IP адреса системы, чтобы в дальнейшем на его основе сгенерировать новый адрес. в 25% случаев первые 2 цифры сгенерированного адреса совпадают с хостом, когда последние 2 случайны. Есть вероятность в 23%, что только первая цифра будет совпадать, и вероятность в 52%, что сгенерированный IP будет абсолютно случаен. Процесс выбора случайного адреса использует 128 потоков, что может значительно ухудшить производительность зараженной машины.

Исходом работы червя была постоянная перезагрузка компьютера с выводом на экран ошибок процесса lsass.exe. Однако этого хватило, чтобы многие компании понесли огромные потери. В общей сложности ущерб от Sasser составил примерно 18 миллиардов долларов. Всего заражено было около 250 000 машин.

Как упоминалось ранее, Свен был, в последствии, наказан за свое творение. Если бы в его действиях выявили корыстные намерения, то наказание было бы гораздо суровее.

Anna Kournikova

В 2001 году датский программист Ян де Вит создал червь Anna Kournikova. Пользователь-жертва получал письмо с якобы фотографией известной теннисистки Анны Курниковой. Фотки там естественно не было, но был червь, который заражал компьютер, если файл его содержащий открывался. Имя фала было таковым AnnaKournikova.jpg.vbs. Причина, по которой пользователь мог не задумываясь открыть файл в стандартных настройках Windows, которые скрывали расширение файла. Таким образом пользователь видел следующее — AnnaKournikova.jpg. Далее червь сканировал базу адресов почты в Microsoft Outlook и рассылал себя всем контактам.

В полицию Ян де Вит пришел сам. Адвокаты настаивали на том, что де Вит не желал никому зла и создал червя без оглядки на последствия. Однако ФБР предоставили доказательства того, что вред все же был, и не маленький, больше 166000 долларов. В итоге, Ян был осужден к 150 часам общественных работ или 75 дням лишения свободы.

Компьютерный червь, поставивший на уши Пентагон. В 2008 году флешка, зараженная червем agent.btz, была вставлена в ноутбук на военной базе США в Среднем Востоке. Компьютер был подключен к Центральному командованию вооружённых сил США (USCENTCOM). Червь распространился по всем системам, включая секретные. Он делал это путем создания файла AUTORUN.INF в руте каждого из дисков. Также мог сканировать компьютер на наличие бэкдоров, которые использовал для дальнейшего распространения.

Пентагон потратил около 14 месяцев на то, чтобы очистить свои системы от червя. Они даже запретили использовать флешки или другие переносные носители информации.

Вокруг этого червя было много спекуляций и теорий заговора. Кто-то считал, что его разработал хакер-одиночка. А Пентагон стал лишь случайной жертвой в числе многих. Другие же заверяли, что червь — продукт диверсионной деятельности России или Китая.

Троян, ставший оружием в руках мошенников. Впервые был обнаружен в 2007 году.

Некоторые версии Zeus маскировались, используя цифровую подпись Kaspersky Lab, которая в следствии изучения была признана поддельной. Также большей распространенности служило то, что троян мог инфицировать не только компьютеры под управлением Windows, но и мобильные устройства с ОС BlackBerry или Android.

В 2010 году, 1 октября, ФБР заявило о проведении одной из самых масштабных операций по поимке преступников, которые были причастны к краже порядка 70 миллионов долларов со счетов жертв трояна Zeus. Было арестовано около 100 человек: 90 в США, остальные в Великобритании и Украине.

Что такое папилломавирусная инфекция (ВПЧ)? Причины возникновения, диагностику и методы лечения разберем в статье доктора Борисова Э. В., гинеколога со стажем в 35 лет.

Над статьей доктора Борисова Э. В. работали литературный редактор Юлия Липовская , научный редактор Сергей Федосов

Определение болезни. Причины заболевания

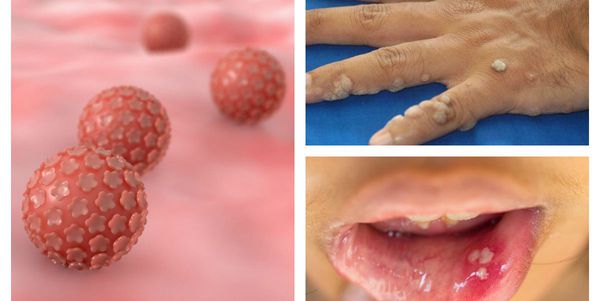

Папилломавирусная инфекция — это состояние, развивающееся при заражении какой-либо разновидностью вируса папилломы человека (ВПЧ). Возбудители данной группы могут существовать только в человеческом организме, поражая кожу и слизистые оболочки, приводя к появлению папиллом, бородавок, плоских и остроконечных кондилом. [1] [2] [4]

ВПЧ довольно широко распространён в человеческой популяции, особенно среди сексуально активных людей, а это свыше 80% всего населения. До недавнего времени вирусы этой группы считались относительно безобидными, вызывающими лишь косметические дефекты, но последние научные исследования показывают, что проблема гораздо серьёзнее. [9]

На сегодняшний день науке известно несколько сотен штаммов (типов) папилломавирусов . Около 40 из них преимущественно поражают аногенитальную область и передаются половым путём. Особую опасность представляют штаммы высокого онкогенного риска, так как они могут спровоцировать развитие онкологических заболеваний, в том числе рака шейки матки.

Чаще всего заражение происходит в молодом возрасте, как правило, с началом половой жизни, при этом возможно неоднократное инфицирование. Наиболее уязвимой группой в плане вероятности заражения ВПЧ и развития неблагоприятных последствий являются молодые женщины в возрасте 15-30 лет.

Помимо этого ВПЧ может перейти от инфицированной матери к ребёнку, например, при родах. Не исключается и контактно-бытовой способ передачи возбудителя, например, при соприкосновениях и даже при совместном использовании предметов личной гигиены.

К факторам риска, способствующим заражению ВПЧ, развитию хронической папилломавирусной инфекции и её переходу в предраковые состояния с потенциальным перерождением в злокачественную опухоль, относятся:

- иммунодефицит любого происхождения, в том числе вследствие ВИЧ-инфекции, лучевых поражений, применения иммунодепрессантов при трансплантации органов и тканей, лечения цитостатиками и других причин;

- подавленное состояние иммунитета во время беременности;

- раннее начало половой жизни;

- частая смена половых партнёров, незащищённый секс;

- инфицированность высокоонкогенными штаммами ВПЧ;

- заражение одновременно несколькими типами ВПЧ;

- наличие других инфекций, передающихся половым путём, например, герпесвирусной и цитомегаловирусной инфекции, вируса Эпштейна — Барр, гепатитов В и С, гонореи и трихомониаза;

- стресс, истощение, гиповитаминоз, гормональный дисбаланс;

- многократные роды и аборты;

- тяжёлые хронические заболевания, в том числе сахарный диабет;

- вредные привычки (курение, злоупотребление спиртным);

- низкий социальный статус, плохие условия жизни, неудовлетворительная интимная гигиена;

- пренебрежение регулярными профилактическими обследованиями (один из важнейших факторов риска);

- низкий уровень развития медицины в регионе проживания.

При обнаружении схожих симптомов проконсультируйтесь у врача. Не занимайтесь самолечением - это опасно для вашего здоровья!

Симптомы папилломавирусной инфекции

Далеко не всегда человек догадывается о наличии в своём организме папилломавирусной инфекции, оставаясь при этом источником заражения для потенциальных партнёров. [1] [2] Дело в том, что заболевание может долгое время протекать бессимптомно: вирус скрыто существует в организме от нескольких месяцев до нескольких лет, никак себя не проявляя. Кроме того, уже имеющиеся проявления инфекции не всегда доступны для наружного обзора. Например, если папилломы, бородавки и кондиломы на открытых участках тела и поверхности гениталий ещё можно заметить самостоятельно, то патологические изменения, локализующиеся на шейке матки, сможет обнаружить только специалист в ходе осмотра с применением соответствующих инструментов.

И всё же существует несколько симптомов, которые прямо или косвенно могут указывать на наличие папилломавирусной инфекции и её неблагоприятных последствий. [3] К ним относятся:

- появление на коже и/или слизистых оболочках каких-либо разрастаний различных форм (на тонкой ножке или с широким основанием, нитевидной, округлой или плоской конфигурации, в форме цветной капусты или петушиного гребня) и размеров (от образований в несколько миллиметров до разрастаний, занимающих всю промежность);

- отёчность и воспалительная инфильтрация папилломатозных разрастаний (остроконечных кондилом), их ранимость и кровоточивость, что приводит к присоединению вторичной инфекции с появлением гнойного отделяемого с неприятным запахом;

- зуд, жжение, мокнутие в области промежности, появление обильных белей, даже при отсутствии видимых патологических образований;

- межменструальные кровянистые выделения, в том числе появляющиеся в результате полового контакта:

- дискомфорт во время полового акта.

Наиболее тревожными признаками заболевания являются:

- постоянные боли в области спины и таза;

- слабость;

- беспричинная потеря веса;

- опухание одной или обеих ног.

Патогенез папилломавирусной инфекции

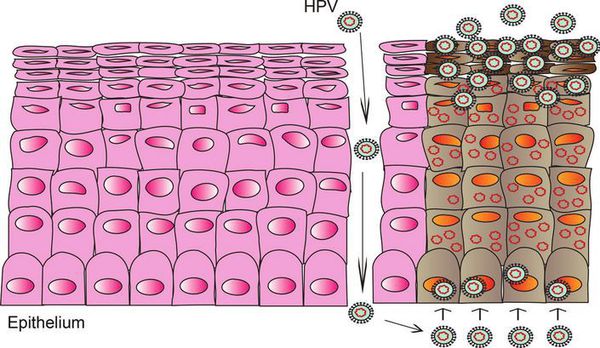

Заражение папилломавирусной инфекцией происходит при попадании вирусных частиц на кожу или слизистую оболочку. [1] [2] Излюбленная локализация инфекции на теле женщины — промежность, большие и малые половые губы, вульва, влагалище и шейка матки, у мужчин — половой член. Может также произойти поражение слизистой полости рта, пищевода, мочевого пузыря, трахеи, конъюнктивы и других органов и тканей.

Заражению способствуют микротравмы и потёртости. Особенно благоприятные для инфицирования условия создаются при половом акте. В 60–80% случаев достаточно однократного сексуального контакта с больным папилломавирусной инфекцией или бессимптомным носителем ВПЧ. К развитию заболевания может привести попадание в организм буквально единичных вирусных частиц.

При наличии предрасполагающих факторов (микроповреждения, слабого иммунитета и других) возбудитель проникает в эпителиальную ткань до её базального слоя. Там он прикрепляется к оболочке незрелой клетки и внедряется сначала в её цитоплазму, а затем и в ядро, где повреждает генетический аппарат. После этого начинается деление клеток с изменённым геномом, что приводит к появлению в месте внедрения вируса генитальных кондилом (образований, которые постепенно разрастаются), а, например, на шейке матки — к развитию диспластических процессов различной степени тяжести (дисплазия шейки матки).

В случае ВПЧ высокого онкогенного риска определённые гены в вирусной ДНК кодируют синтез специфических белков-онкопротеинов (Е6 и Е7), которые подавляют противораковую защиту клеток. Под действием онкопротеинов нарушается стабильность генома клеток, стимулируется их размножение и снижается способность к дифференцировке — всё это со временем может привести к онкопатологии. [12]

Формирование новых полноценных вирусных частиц, способных инфицировать другого человека, происходит уже не в базальном, а в самых поверхностных слоях поражённого эпителия. Возбудитель может содержаться в слущивающихся отмирающих клетках, которые отделаются слизистой оболочкой. Таким образом они переходят к новому хозяину при тесном (сексуальном или бытовом) контакте.

Классификация и стадии развития папилломавирусной инфекции

По способности индуцировать развитие злокачественных новообразований ВПЧ подразделяют на четыре группы: [8]

- неонкогенные штаммы ВПЧ (типы 1-5);

- ВПЧ низкого онкогенного риска (типы 6, 11, 40, 42-44, 54, 61, 70, 72, 81);

- ВПЧ среднего онкогенного риска (типы 26, 31, 33, 35, 51-53, 58, 66);

- ВПЧ высокого онкогенного риска (типы 16, 18, 39, 45, 56, 59, 68, 73, 82).

Клинические формы папилломавирусной инфекции: [5]

- латентная — скрытая форма, не имеющая клинических и морфологических признаков, но обнаруживаемая иммунохимическими и молекулярно-биологическими методами;

- субклиническая — возникает у лиц с нормальным иммунитетом, определяется только специальными диагностическими методами (пробы с растворами-индикаторами, гистологические и цитологические исследования);

- манифестная — появляется у лиц с временным или стойким снижением иммунитета, в случае генитальной папилломавирусной инфекции характеризуется появлением кондилом.

Латентная инфекция может переходить в субклиническую и манифестную форму в случае возникновения предрасполагающих условий (факторов риска), но чаще всего она протекает бессимптомно, не манифестируя.

Клинические проявления папилломавирусной инфекции:

- кожные поражения: подошвенные, плоские и обычные (вульгарные) бородавки, бородавчатая эпидермодисплазия, бородавки Бютчера и небородавчатые поражения кожи;

- поражения слизистых оболочек гениталий: кондиломы, некондиломатозные поражения, карциномы;

- поражения слизистых вне гениталий: папилломатоз гортани, карциномы шеи, языка и другое.

Разновидности поражений:

- экзофитные — видимые разрастания в виде папиллом и бородавок;

- эндофитные — образования, располагающиеся в толще ткани, которые не видны невооружённым глазом.

Осложнения папилломавирусной инфекции

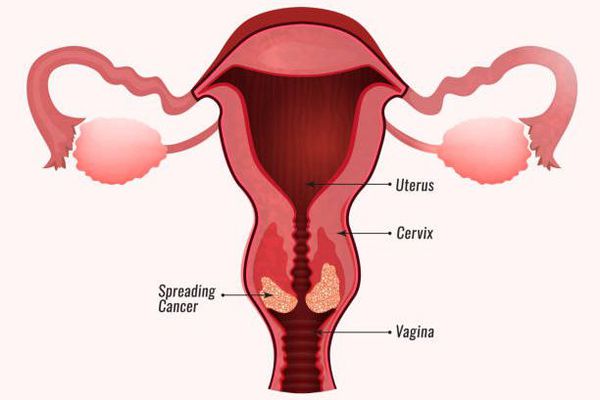

Основными наиболее опасными осложнениями папилломавирусной инфекции являются злокачественные новообразования. Но возможны и другие серьёзные последствия:

- Злокачественные новообразования заднего прохода, вульвы, полового члена и ротоглотки. Повышение риска их развития также связывают с высокоонкогенными штаммами ВПЧ. [6]

- Остроконечные кондиломы на гениталиях, папилломатоз верхних дыхательных путей (рецидивирующий респираторный папилломатоз, веррукозный ларингит). Причиной возникновения могут стать 6-й и 11-й типы вируса, несмотря на свой низкий онкогенный риск. В случае папилломатоза есть вероятность полной потери голоса, обструкции (перекрытия) гортани с развитием асфиксии. Это довольно редкое заболевание может возникать у детей, рождённых женщинами с папилломавирусной инфекцией. По разным данным, заражение может происходить как во время родов, так и внутриутробно. Как правило, респираторный папилломатоз начинает проявляться в детском и подростковом возрасте, он склонен к неоднократным рецидивам после удаления множественных папиллом, перекрывающих дыхательные пути.

- Гнойно-септические осложнения. Папилломатозные разрастания на слизистых оболочках очень ранимы, легко травмируются, и через участки мокнутия, расчёсов и потёртостей может проникать вторичная инфекция, которая в свою очередь и вызывает нагноение.

Диагностика папилломавирусной инфекции

Основные цели диагностических мероприятий: [3]

- ранняя диагностика папилломавирусной инфекции для динамического наблюдения и лечения;

- своевременное обнаружение и лечение предраковых изменений, что позволяет на 80% предотвратить развитие злокачественных новообразований;

- выявление онкологических новообразований на ранних стадиях, что в большинстве случаев даёт хороший прогноз эффективного излечения;

- решение вопроса о целесообразности вакцинации.

Для выявления папилломавирусной инфекции на сегодняшний день существует целый комплекс диагностических процедур:

- Гинекологический осмотр в зеркалах — позволяет увидеть папилломатозные разрастания (аногенитальные кондиломы) и другие изменения.

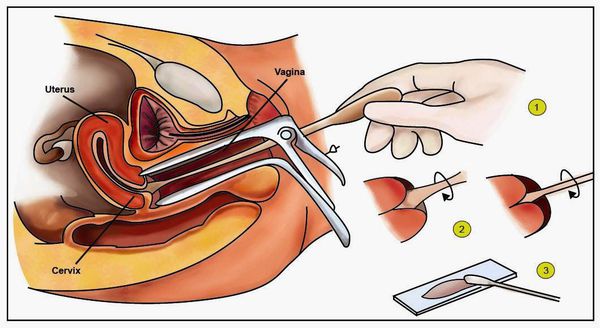

- Классический тест Папаниколау (мазки с поверхности шейки матки и стенок влагалища для цитологического исследования) — обнаруживает ранние признаки дисплазии и злокачественного перерождения.

- Пробы с уксусной кислотой и раствором Люголя — выявляют участки поражения слизистой шейки матки.

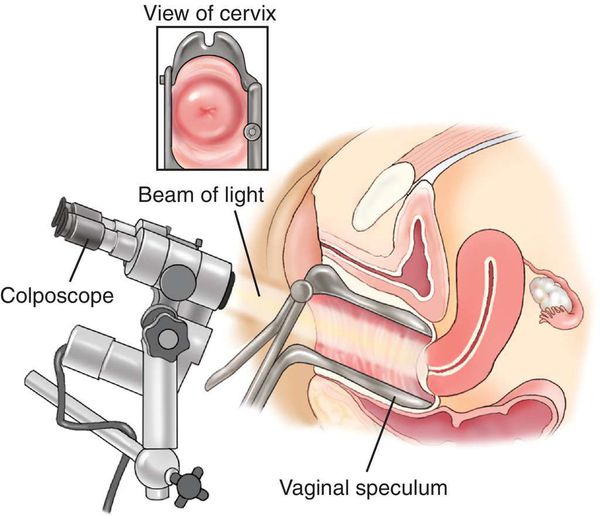

- Кольпоскопия, в том числе с биопсией подозрительных участков и их гистологическим исследованием, — определяет характер имеющегося новообразования.

- Иммунофлюоресцентный анализ (ИФА) обнаруживает в цервикальном соскобе онкопротеины (Е7 и Е6). Этот метод достаточно новый, с его помощью можно различить носительство ВПЧ и первые признаки злокачественного перерождения в клетках, [12] оценить агрессивность данного процесса, сделать предположения относительно прогноза заболевания.

- Полимеразная цепная реакция (ПЦР) находит вирусную ДНК в биологическом материале (соскоб со слизистой), определяет тип ВПЧ, степень его онкогенности, а также количество вирусных частиц, что косвенно позволяет судить о характере течения папилломавирусной инфекции у данного пациента, возможности спонтанного излечения или высокого риска прогрессирования. Обнаружение ВПЧ с помощью этого возможно даже при латентном течении болезни, когда цитологические и гистологические методы не эффективны.

Целесообразно дополнительное обследование пациента на наличие других инфекций, передающихся половым путём, так как папилломавирус в 90% случаев с ними сочетается, и это может осложнять течение заболевания.

Лечение папилломавирусной инфекции

Лечение папилломавирусной инфекции должно быть комплексным и включать следующие составляющие: [3] [5]

- деструкцию (удаление) видимых проявлений (аногенитальных кондилом и др.);

- иммуномодулирующую терапию;

- противовирусную терапию;

- лечение сопутствующих инфекций, передающихся половым путём.

Деструктивные методы делятся на две основные группы:

- химические — с применением трихлоруксусной кислоты, а также таких препаратов, как "Солкодерм", "Колломак", "Ферезол" и др.;

- физические — хирургическое удаление, электрокоагуляция, криодеструкция, радиоволновая и плазменная коагуляция, лазеротерапия.

Лечение сопутствующих половых инфекций проводят до начала деструктивной терапии на фоне адекватной иммунокоррекции.

Удаление видимых проявлений папилломавирусной инфекции должно сочетаться с противовирусной терапией — как с общей, так и с применением препаратов местного действия после удаления кондилом.

Следует помнить, что успешно проведённое лечение не исключает развитие рецидивов в дальнейшем, особенно у пациентов с нарушениями иммунитета. Поэтому за ними устанавливается динамическое наблюдение в течение как минимум 1-2 лет.

Прогноз. Профилактика

В 90% случаев здоровая иммунная система человека справляется с папилломавирусной инфекцией самостоятельно за период от полугода до двух лет с момента инфицирования, после чего происходит полное выздоровление с исчезновением вируса из организма. При этом не формируется напряжённого пожизненного иммунитета, то есть человек может заразиться повторно.

В других случаях, при наличии предрасполагающих факторов, заболевание приобретает хроническую форму, склонную к длительному скрытому течению с периодическими рецидивами и возможным развитием тяжёлых осложнений.

От момента попадания вируса в организм до развития предраковых состояний и тем более возникновения рака может пройти достаточно много времени, иногда десятки лет. Поэтому регулярные профилактические обследования, своевременное выявление и лечение предраковых состояний — вполне реальный и эффективный способ избежать самого неблагоприятного варианта развития событий. [13] С этой целью Всемирная организация здравоохранения рекомендует всем женщинам старше 30 лет при первичном скрининге проходить не только “рутинное” цитологическое исследование, но и делать тест на наличие ВПЧ. [10]

Регулярное посещение гинеколога (при отсутствии каких-либо жалоб — раз в год) с проведением теста Папаниколау позволяет своевременно обнаружить начальные признаки дисплазии и предпринять все необходимые меры для предотвращения прогрессирования процесса и его перехода в онкологическое заболевание.

Использование методов барьерной контрацепции хоть и не полностью защищает от инфицирования, но несколько снижает его вероятность.

Главным методом первичной профилактики папилломавирусной инфекции считается вакцинация. [11] Современные вакцины разработаны с целью защиты от наиболее опасных, высокоонкогенных штаммов ВПЧ, ответственных за 70-80% случаев развития рака шейки матки. Стандартный курс, состоящий из трёх прививок, даёт вполне надёжную защиту.

Читайте также: