Что такое вирусное хранилище

Обновлено: 22.04.2024

При этом традиционные политики безопасности требуют от нас, чтобы антивирус был запущен на каждой ВМ. Однако ни одно антивирусное решение не обеспечивает 100% защиту. А значит, его тоже можно отключить или не устанавливать вовсе?

Ландшафт: облачная и традиционная инфраструктура

С другой стороны, такая ВМ смотрит в интернет, достаточно кислотную и опасную среду. Рано или поздно блуждающие по нему вредоносы найдут какую-то необновленную библиотеку, незакрытую уязвимость и через эту машину проникнут на другие ВМ, во внутрь корпоративной инфраструктуры. И далеко не во всех случаях движок потеряет свою рабочую функциональность — мы можем просто не заметить его выход из нормального рабочего состояния.

Нужен ли контроль виртуальной машины?

Виртуальные машины подвержены практически полному спектру угроз, от которых могли бы пострадать и традиционные решения. Однако, в отличие от старой парадигмы установки приложений на серверы, сегодня мы можем легко и быстро удалить зараженную ВМ и затем восстановить ее из бэкапа. Такой подход делает виртуальные машины практически неуязвимыми в глазах ряда специалистов.

Давайте разберемся, можно ли полагаться на эту концепцию, — и для этого рассмотрим ряд сценариев.

Вирусы не запустятся в виртуальной среде

Любой современный зловред действительно будет проверять, в какой среде он оказался — на виртуальной машине или реальной железке.

Существует множество способов обнаружения виртуальных машин:

- VMware and Hyper-V VMs have a (default) MAC address starting with 00-05-69, 00-0c-29, 00-1c-14 or 00-15-5D

- Записи реестра содержат “VMware” or “esx”

- Communications bus with embedded “secret” such as “VMXh”

- Hyper-V: CPUID leaves 0x40000000 — 0x40000006

- VMware BIOS серийный номер начинается на “VMware-” или “VMW

- Memory locations of data structures в IDT и ACPI таблицах

- Benchmarking: discontinuities between ICMP and TCP timestamps, IP ID header values

- Вспомогательные инструменты: Red Pill, ScoopyNG, VMDetect, virt-what, metasploit/check-vm

Уже давно можно смело говорить об интеллектуальных функциях вирусов. Например, в 2013 году аналитиками Лаборатории Касперского был обнаружен вредонос, который анализировал среду и самостоятельно решал, что запускать — майнер или шифровальщик.

Безусловно, виртуальную машину можно просто развернуть из бэкапа или шаблона — у хорошего администратора всегда есть целые каталоги готовых образов. Однако неграмотная работа с золотыми образами способна подвергнуть опасности всю ИТ-инфраструктуру. Например, если при поднятии ВМ по шаблону задается стандартный логин и пароль, его компрометация (не важно, по какой причине — простой перебор, вредоносный код или утечка) — это угроза всей инфраструктуре. После компрометации одной ВМ почти гарантирована компрометация всех машин в сети, созданных из этого образа. Кстати, это касается и машин, и модных сейчас контейнеров.

Вопрос безопасности золотых образов относится не только к паролям по умолчанию, но и к обновленности используемых библиотек и приложений. Нередки случаи, когда из каталога (или даже из бэкапа) поднимается машина с устаревшими библиотеками и модулями. Ведь на тот момент, когда образ создавался, администратор мог и не знать о каких-то угрозах, а необходимых обновлений просто не существовало. Но при запуске такой ВМ сегодня старая необновленная библиотека с уязвимостями может стать серьезной проблемой.

Важно не забывать обновлять и актуализировать используемые шаблоны, причем делать это заранее. Обновление ВМ в рабочей среде не дает гарантии, что какой-то вирус еще не успел скомпрометировать машину. Устанавливайте обновления своевременно — просто восстановления из бэкапа в большинстве случаев недостаточно.

Не могу обойти вниманием популярные сегодня виртуальные десктопы и VDI. Обычно такой рабочий стол создается автоматически из заранее сконфигурированного шаблона. Как правило, администратор закладывает стандартный пароль для встроенной учетной записи, и все это раскатывается на рабочие места сотрудников. Неприятности в таком золотом образе ведут к поражению целого парка запущенных виртуальных рабочих столов, что автоматически приводит к эпидемии во всей корпоративной среде.

К тому же, пользуясь такой практикой, администраторы не всегда помнят, что также необходимо предотвратить последствия произошедшего, даже если зараженная ВМ была удалена: например, поменять пароли, которые мог угнать вирус, или заблокировать учетную запись.

Одна зараженная ВМ — это не страшно

Пользователи облаков часто надеются, что изолирование процессов сможет защитить их инфраструктуру: например, есть миф, что вредонос не сможет мигрировать с одной виртуальной машины на соседнюю из-за изоляции процессов, памяти и прочего. И этим стереотипом нередко пользуются злоумышленники.

- Escape to Host

- Escape to VM

- Escape to vNet

- Cloudburst: эксплойт с повреждением памяти, который позволяет гостевой виртуальной машине выполнять вредоносный код на базовом хосте SubVirt, BluePill

- VMcat, VMChat, VM Drag-n-Sploit

- VENOM (CVE-2015-3456): уязвимость в коде виртуального дисковода гибких дисков позволяет злоумышленнику убежать от гостевой виртуальной машины и потенциально получить доступ к хосту с выполнение кода

- SNAFU (XSA-135): выход через ошибки в эмулируемом сетевом адаптере pcnet QEMU.

- ПО: функции, установленные для облегчения работы между виртуальной машиной и хостом, такие как буфер обмена и общий доступ к файлам.

- HW: скрытые и боковые каналы благодаря архитектуре процессора. Например. использование скрытых каналов кэш-памяти L2 для кражи небольшого количества данных с совместно установленной виртуальной машины.

Было бы прекрасно, если бы это было правдой.

На демонстрации в режиме реального времени, показанная еще на BlackHat 2017 в Азии, была продемонстрирована атака на облако, включая интерактивные сеансы SSH и потоковое видео между двумя виртуальными машинами.

Исследователи создали высокопроизводительный скрытый канал, который может поддерживать скорость передачи более 45 Кбит/с на Amazon EC2, и даже зашифровали его: этот метод устанавливает сеть TCP внутри кеша и передает данные с использованием SSH.

Помимо самих ВМ, есть ряд уязвимостей у самой среды виртуализации:

- VMM имеет большую и сложную кодовую базу и, таким образом, обладает потенциально широкой поверхностью атаки.

- Между 2012-2018 было обнаружено ~170 уязвимостей высокой степени опасности* (CVSS score >7) в Xen (74), KVM (47), VMware ESXi (33), Hyper-V (46) и XenServer (26).

- Наиболее распространенным источником триггера для атак является Пользовательское пространство гостевой VM, но существуют и другие типы, такие как атаки канала управления (например, API VMM).

Идеальный антивирус: волки целы, овцы сыты

Иными словами, для защиты наших ВМ в облаке нам необходимо специализированное решение, которое:

- оптимизировано для работы в виртуальных средах;

- защищает от наиболее актуальных облачных угроз;

- эффективно расходует ресурсы внутри среды виртуализации и не мешает ее работе;

- может кастомизироваться под разные политики;

- учитывает сетевое окружение.

Пару лет назад мы уже описывали наши подходы к выбору антивирусного сервиса для облачных сред. Не будем повторяться и рекомендуем обратиться к этой статье.

Сегодня, как и тогда, при всем богатстве выбора антивирусных решений на нашем рынке есть два вендора, которые имеют в своей линейке специализированные решения для виртуальных сред — TrendMicro и Лаборатория Касперского. Мы как провайдер выбрали решение от Лаборатории Касперского. Причины этого выбора описаны в статье по ссылке выше. Мы понимаем, что кто-то может быть не согласен с нашим мнением — в этом случае рекомендуем рассмотреть альтернативный вариант.

Наш опыт использования антивируса

Сейчас у Лаборатории Касперского есть два специализированных решения — безагентский антивирус и решение на базе легкого агента. Эти решения отличаются по функциональности и принципу работы.

Безагентское решение предназначено только для VMware — у VMware есть специализированный API, который он предоставляет сторонним вендорам. Через этот API в ВМ, где стоит драйвер-перехватчик, передаются файлы для анализа, а программа сама решает, какие из них блокировать. Это решение не требует установки внутрь ВМ какого-либо специфичного софта, что снимает вопрос инсталляции и долгих тестирований на совместимость. Однако такой подход влияет на работу самого антивирусного решения, потому что у него просто связаны руки. Безагентский антивирус может получать данные, анализировать и отдавать вердикт, но не имеет возможности проводить исследования внутри ВМ и применять современные логики. Очевидно, ограниченность функционала сильно перевешивает его плюсы, поэтому он нам не подходит.

В наших облаках мы используем решение для виртуальных сред на базе легкого агента. В этом случае внутрь каждой ВМ устанавливается легкий агент, а вычислительные операции выносятся на специальную машину, которая содержит антивирусный движок. Такая ВМ называется SVM. Легкие агенты внутри ВМ на Linux или Windows служат транспортом, позволяя перехватить файловую операцию, запрос пользователя на доступ к сети или подключаемые им устройства — например, флэш-накопитель — а затем передать эту информацию для анализа на выделенную ВМ.

Объекты анализируются всего на одной ВМ (SVM). Это экономит ресурсы каждой машины, в том числе на проверку золотых образов или других идентичных файлов. Единожды проверив такой золотой образ или файл в рамках всего гипервизора или кластера, повторно тратить ресурсы на эту операцию решение уже не будет, а сразу даст вердикт. Это увеличивает скорость и одновременно с этим сокращает потребление ресурсов. При этом уровень защиты только растет.

Решение работает на базе нескольких компонентов.

Общий и локальный кэш

Общий кэш хранится на SVM. Буквально это таблица с хэшами файлов и их вердиктами. Каждая запись общего кэша представляет уникальный файл. Легкие агенты также используют локальный кэш, который хранится в оперативной памяти VM и содержит записи для каждого отдельного файла. Сочетание этих методов значительно улучшает и оптимизирует тяжелую задачу сканирования файлов.

Сервис, построенный на базе решения от Лаборатории Касперского с легким агентом, позволяет каждому нашему клиенту иметь свои собственные настройки, политики, выделенный карантин и управлять набором ВМ с расставленными легкими агентами выбранным для них способом. Клиент может кастомизировать такие параметры, как глубина сканирования файлов, расположение карантина и прочее.

Благодаря своей функциональности решение:

Не антивирусом единым

Если у вас некорректные настройки и вы сам себе злобный Буратино, антивирус большой пользы не принесет. Поэтому надо помнить, что кроме него существует и ряд best practices, которым мы советуем неукоснительно следовать.

Изоляция от других ВМ

Мы знаем, что интернет — это небезопасная среда, в которую мы погружаем наши ВМ. Стоит сразу предположить, что внутренняя сеть, в которой мы запускаем машины, также небезопасна.

Иными словами, если мы организуем те или иные сетевые связности между нашими ВМ, открываем порты или интерфейсы, надо реально оценивать, насколько это вообще необходимо. В любом случае, откройте только нужные порты и интерфейсы, все остальное лучше закрыть. Так вы минимизируете риск перемещения зловредов внутри виртуальной среды и возникновения эпидемии. При тщательной изоляции ресурсов поражение какой-то одной ВМ не будет источником неприятностей для других.

Бэкап никто не отменял

Регулярное резервное копирование ваших ВМ жизненно необходимо. Это позволит восстановиться не только в случае вирусной эпидемии, но и при обычных технических сбоях. Но стоит помнить, что поднимая машину из бэкапа, нужно проверить актуальность настроек, применяемых политик и наличие последних обновлений.

И напоследок небольшой чек-лист. Первые два пункта не актуальны для клиентов облака, но мы как провайдер всегда их выполняем, поэтому не можем обойти вниманием. Заказчикам рекомендуем начать сразу с третьего.

Нет, это не рецензия на новую часть мультфильма и не прогноз погоды. Здесь мы поговорим о том, что такое облачная безопасность, и как предотвратить атаки на ваше облако.

Введение

Пройдемся теперь по основным определениям. Облачная безопасность (cloud security) — это политики, технологии, программное обеспечение и приложения, которые защищают ваши личные и профессиональные данные, хранящиеся в Интернете. Защита облачных данных обеспечивается строгими стандартами работы локальных центров хранения и обработки данных, гарантируя безопасность вашей облачной инфраструктуры без затрат на техническое обслуживание аппаратного обеспечения.

Ни для кого не секрет, что любая утечка данных может оставить неблагоприятный след на крупной компании и нанести ей ущерб. Защита таких систем, как сетевая инфраструктура, приложения и платформы требует немалых усилий провайдеров облачных услуг и клиентов, использующих их.

Бэкенд разработка находится в руках поставщиков облачных услуг, но стоит отметить, что облачная безопасность также зависит и от клиентов. Провайдер должен обеспечить безопасность своей инфраструктуры, данных и приложений своих клиентов, в то время как пользователь должен принять меры по укреплению своего приложения и использовать надежные пароли и меры аутентификации.

Существуют три наиболее популярные модели облачных услуг:

Инфраструктура как услуга (IaaS)

Поставщик предоставляет клиентам доступ к хранилищу, сетям, серверам и другим вычислительным ресурсам в облаке с оплатой по факту использования.

Платформа как услуга (PaaS)

Поставщик услуг предлагает доступ к облачной среде, в которой пользователи могут создавать и эксплуатировать приложения. Поддержка базовой инфраструктуры осуществляется поставщиком.

Программное обеспечение как услуга (SaaS)

Поставщик услуг доставляет программное обеспечение и приложения через Интернет. Пользователи подписываются на ПО и получают к нему доступ через веб-интерфейс или API вендора.

Подробнее с типами сервисных моделей и пятью основными характеристиками, из которых состоит облачная модель, вы можете ознакомиться в документации Национального института стандартов и технологий.

Как работает облачная безопасность?

Каждая мера облачной безопасности предназначена для выполнения одного или нескольких действий:

В случае потери данных восстановить их

Защитить хранилище и сети от кражи данных

Предотвратить человеческий фактор или халатность, которые вызывают утечку данных

Снизить возможность компрометации данных

Более подробно эти действия описаны здесь.

Статистика и текущее состояние облачной инфраструктуры

Проведя анализ миллиарда анонимных облачных событий в широком спектре корпоративных организаций, компания McAfee смогла определить текущее состояние облачной инфраструктуры.

Недавнее распоряжение об удалённой работе кардинально изменило нашу рутину. Организации творчески подходят к тому, как они могут продолжать продуктивно работать, когда большинство их сотрудников работают из дома. В обычное время ожидается, что большинство сотрудников будут работать в офисе во внутренней сети. Любой, кто работает удаленно, может использовать VPN для доступа к внутренним приложениям. COVID-19 полностью перевернул эту реальность, поскольку большинство корпоративных офисов, кинотеатров, улиц и магазинов остались пугающе пустующими, а наши столы и конференц-залы пылятся.

Основные результаты отчета:

Общий объем корпоративного использования облачных сервисов вырос на 50%, причем больше всего этому поспособствовали производственные и финансовые компании.

Использование служб совместной работы увеличилось до 600%. Неудивительно, что образование является движущей силой этого роста, а государственные и финансовые службы внимательно следят за этим.

Количество внешних атак на облачные аккаунты увеличилось на 630%, при этом больше всего пострадали транспортная, правительственная и производственная вертикали.

Итак, как это влияет на использование облачных сервисов? В марте 2020 года, примерно в то же время, большинство крупных компаний ввели ограничения на поездки, крупные отраслевые мероприятия были отменены, некоторые страны и штаты ввели приказ о предоставлении убежища на месте, и все больше людей работали удаленно. Microsoft сообщила, что объем ее облачных сервисов вырос на 775%. Что касается недавних новостей, то Microsoft не будет больше поставлять свои программы МГТУ им. Баумана из-за новых экспортных ограничений, введенных правительством США летом 2020 г. против России, Китая и Венесуэлы. Часть этого роста может нормализоваться, однако в бизнесе произошел фундаментальный сдвиг. Чтобы лучше понять влияние работы из дома на внедрение и использование облачных сервисов, McAfee объединила и анонимизировала данные об использовании облака от более чем 30 миллионов пользователей McAfee MVISION Cloud по всему миру в период с января по апрель 2020 года.

Сервисы для организаций видеоконференций испытывает наибольший рост использования облачных сервисов. Статистика показывает, что в целом использование корпоративного облака увеличилось на 50%. В частности, наибольший рост составил 144% в обрабатывающей отрасли, за которой следует образование (114%). B Acrobat Enterprise использование облачных сервисов для совместной работы более чем удвоилось с начала года с Zoom (+ 350%), Microsoft Teams (+ 300%) и Slack (+ 200%).

Считается, что почти четверть данных в облаке являются конфиденциальными. Если поставщики облачных услуг не проконтролируют должным образом доступ к данным и не предоставят их защиту от угроз, то предприятия войдут в зону риска. Поставщики IaaS/PaaS инфраструктур, таких как AWS, увеличивают продуктивность разработчиков компаний и делают организации необычайно гибкими. Однако компании в среднем имеют не менее 14 неправильно настроенных IaaS, в результате получается в среднем 2269 инцидентов неправильной конфигурации в месяц. Примечательно, что 5,5% всех используемых сегментов AWS S3 неправильно настроены для публичного чтения. Возникает немедленный и крупномасштабный риск потери данных, растущий вместе с этими тенденциями. Большинство угроз для данных в облаке возникают в результате скомпрометированных аккаунтов и внутренних угроз. По статистике 92% учетных данных крадутся для продажи в Dark Web (ссылку я, конечно, не предоставлю).

Стороннее хранилище ваших данных и доступ через Интернет также представляют свои угрозы. Если по какой-либо причине эти услуги будут прерваны, ваш доступ к данным может быть потерян. Например, отключение электроэнергии будет означать, что вы не сможете получить доступ к облаку в нужный момент. Кроме того, это может повлиять на центр обработки данных (ЦОД), в котором хранятся ваши данные, возможно, это приведёт к их безвозвратной потере.

Такие прерывания могут иметь долгосрочные последствия. Так, например, в конце февраля 2017 года человеческий фактор стал причиной того, что была отключена часть серверов одного из крупнейших публичных облачных сервисов Amazon Web Services. Данный инцидент показал, что для вывода из строя даже такой надежной облачной платформы, как AWS, достаточно всего лишь одного неверного действия. 28 февраля член группы технической эксплуатации одного из дата-центров, поддерживающих работоспособность платформы Amazon Web Services, допустил ошибку во время набора текста команды, что привело к серьезному сбою. В результате инцидента начались перебои в работе многих популярных сайтов Trello, Coursera, IFTTT, а также ресурсов крупных партнеров Amazon из списка S&P 500. Ущерб составил сотни миллионов долларов США.

Gartner прогнозирует, что к 2022 году 90% компаний на рынке будут использовать облачные сервисы, общая стоимость которых составит 278,3 миллиарда долларов, причем самым быстрорастущим сегментом будет инфраструктура как услуга (IaaS).

Пандемия COVID-19 и связанный с ней экономический спад ускорили переход некоторых компаний на облачные технологии. Причиной тому послужило то, что облако обеспечивает гибкость и масштабируемость, которые могут помочь компаниям более эффективно выдерживать этот и другие кризисы.

When the COVID-19 pandemic hit, there were a few initial hiccups but cloud ultimately delivered exactly what it was supposed to. It responded to increased demand and catered to customers’ preference of elastic, pay-as-you-go consumption models.

Так Сид Наг, вице-президент Gartner по исследованиям, отреагировал на возросший спрос и удовлетворил предпочтение клиентов в отношении гибких моделей потребления с распределенной оплатой по мере использования.

When you move to cloud, one of the great things that comes from that is really kind of forcing you to think about how to run in a lights-out operation.

Тим Кроуфорд - стратегический директор по информационным технологиям и советник компании Deloitte

Какое облако выбрать: публичное или частное?

Процесс принятия решения, связанный с выбором между публичным или частным облаком, часто зависит от уровня детального контроля, который организация желает использовать для своих облачных ресурсов.

Модели частного облака обеспечивают более высокий уровень микроконтроля, поэтому они обеспечивают уровень дополнительной защиты, а не компенсируют другие недостатки и ограничения использования частного облака.

Однако с другой стороны, поддержание такого уровня точной настройки управления создает большую сложность, помимо той, что существует в общедоступных облачных средах.

Это связано с тем, что, как и большинство продуктов, разработанных для широкой публики, поставщики общедоступного облака берут на себя ответственность за обслуживание большей части инфраструктуры. Они используют абстракцию элементов управления для упрощения контроля безопасности, что, в свою очередь, снижает общую сложность базовой системы.

Наиболее распространённые риски безопасности облачных вычислений

Несмотря на то, что существует несколько проблем безопасности, связанных с облачными вычислениями, преимущества все же в подавляющем большинстве перевешивают риски. Проблемы безопасности, подробно описанные ниже, должны быть приняты во внимание организациями, стремящимися не стать жертвой злоумышленников, которые зациклены на их эксплуатации.

1. Распределенные атаки типа "отказ в обслуживании" (DDoS)

Изначально было трудно увековечить этот тип атак на платформы облачных вычислений. Это произошло из-за огромного количества ресурсов, которыми обрабатываются сервисы облачных вычислений, что чрезвычайно затрудняет успешное инициирование DDoS-атак против них.

Однако все изменилось с появлением Интернета вещей (IoT), а также с распространением смартфонов и других аналогичных вычислительных устройств, которые сделали DDoS-атаку гораздо более жизнеспособной. Расчет изменился, так как теперь хакеры могут использовать эти устройства в качестве пехотинцев для инициирования достаточного количества трафика, чтобы подавить облачные платформы.

2. Компромисс с помощью общих служб облачных вычислений

Хотя большинство облачных платформ в настоящее время разработаны для обеспечения адекватной безопасности между клиентами на общем хостинге, тем не менее, все еще существует риск того, что недостаточное разграничение может привести к утечке общих ресурсов.

Таким образом, это может позволить угрозам, исходящим от одного клиента, распространиться на других клиентов в рамках службы облачных вычислений. В результате угрозы, исходящие от одного клиента, могут легко повлиять на других.

3. Внутренняя угроза из-за халатности сотрудников

Ошибки и халатность сотрудников - одна из самых серьезных проблем безопасности, с которыми сталкиваются облачные вычислительные системы. Слабые методы обеспечения безопасности могут создать уязвимость для компаний, например, из-за входа в облачную инфраструктуру организации с помощью своих мобильных телефонов и домашних планшетов, тем самым оставляя уязвимую точку доступа, через которую организация может быть скомпрометирована.

4. Ненадлежащее резервное копирование и потеря данных

Без резервного копирования системы в актуальном состоянии компании будут уязвимы в случае обнаружения программ-вымогателей или сбоя системы. Компании не могут позволить себе назвать этих преступления блефом и поэтому должны будут прислушаться к требованиям вымогателей, если они захотят восстановить свои данные.

Чтобы избежать этой облачной угрозы, компании должны обеспечить регулярное и периодическое резервное копирование своих данных и потребовать надлежащую синхронизацию данных.

5. Взлом аккаунтов

Внедрение облака во многих организациях создало целый ряд новых проблем безопасности. Одним из них является захват учетной записи, который дает злоумышленникам возможность использовать данные для входа в систему сотрудников фирмы для удаленного доступа к корпоративным данным и ресурсам в облаке.

Попав внутрь корпоративной облачной сети, злонамеренные атаки могут использовать эти украденные учетные данные для манипулирования, фальсификации и кражи информации. Кроме того, у этого метода есть дополнительный бонус в виде сокрытия личности истинных преступников.

Что делает это серьезной проблемой безопасности, так это то, что существует несколько способов, с помощью которых хакеры могут взломать учетные записи, такие как развертывание фишинга, кейлоггеров и переполнение буфера. Наиболее распространенным из этих уязвимостей безопасности является атака межсайтового скриптинга (XSS).

6. Атаки с внедрением вредоносного ПО

7. Системные уязвимости

Системные уязвимости из-за воздействия сторонних приложений обычно являются многочисленными источниками проблем для служб облачных вычислений, особенно со сложной инфраструктурой. Внедрение стороннего программного обеспечения практически невозможно избежать при разработке программного обеспечения, и организации, которые внедряют эти сторонние приложения, не имеют никакого контроля над их исходным кодом.

В результате, как только уязвимости этих третьих сторон обнаружены, их можно легко использовать в качестве оружия против компаний, которые их используют.

8. Недостаточная должная осмотрительность

Неадекватное выполнение комплексной проверки - это в основном нетехнический фактор, ориентированный на людей. Это похоже на инсайдерские угрозы из-за халатности сотрудников, представленные ранее. Эта проблема обычно представляет собой проблему безопасности, когда компании переходят в облако слишком быстро и не имеют четкого плана действий.

9. Небезопасные API

Интерфейсы прикладного программирования (API) - это вычислительные интерфейсы или программные посредники, которые определяют и обеспечивают взаимодействие между несколькими программными приложениями.

В контексте облака они позволяют как пользователям, так и персоналу настраивать некоторые функции облака в соответствии с нормативными требованиями, соответствовать потребностям бизнеса, обеспечивать аутентификацию, шифрование и множество других требований. Хотя цель API-интерфейсов состоит в том, чтобы предоставить более качественное обслуживание тем, кто их развертывает, некоторые из них больше ориентированы на потребности бизнеса, а не на обеспечение их безопасной разработки.

Следовательно, эти небезопасные API-интерфейсы являются настоящим источником риска, который может оказаться катастрофическим при разработке для чувствительных или критически важных приложений, таких как финансовые услуги.

Методы защиты от угроз

Безопасность должна быть одним из основных моментов, который следует учесть при выборе поставщика облачной безопасности, но не стоит забывать о том, что безопасность находится в ваших руках. Часто в интернете всплывает слитый контент звёзд (Дзюба, прости), но такое может произойти со всеми. Вот несколько принципов, предоставленных лабораторией Касперского, которым вы можете следовать, чтобы обезопасить себя:

Никогда не выставляйте настройки по умолчанию без изменений. Использование настроек по умолчанию дает хакеру прямой доступ к данным. Таким образом, вы усложните путь хакера к вашей системе.

Никогда не оставляйте корзину облачного хранилища открытой. Открытая корзина может позволить хакерам увидеть контент, просто открыв её URL-адрес.

Если поставщик облачных услуг предоставляет вам средства управления безопасностью, которые вы можете подключить, то используйте их. Если выбрать неправильные параметры безопасности, то можно поставить под угрозу свои данные.

Базовые советы по кибербезопасности также должны быть встроены в любую облачную реализацию. Нельзя игнорировать стандартные методы кибербезопасности, даже если вы используете облако.

Заключение

Облако и связанные с ним программные сервисы охватывают интернет-платформы, которые обеспечивают хранение данных, безопасность данных, приложения с повышенной гибкостью и возможностью совместной работы.

Глобальное внедрение облачных технологий происходит стремительными темпами. Причины такой массовой миграции заключаются в том, что организации хотят воспользоваться такими преимуществами, как более низкие фиксированные затраты, удобство автоматического обновления программного обеспечения, свобода от централизованного размещения, что, в свою очередь, способствует удаленной работе, наряду с улучшением сотрудничества и гибкости.

Однако преимущества облачных услуг ограничиваются проблемами безопасности, связанными с использованием и развертыванием облака. Таким образом, понимание рисков, связанных с использованием облака, и способов их снижения, имеет первостепенное значение для компаний и частных лиц, которые хотят получить максим преимуществ от облачных технологий.

При обнаружении зараженных файлов данный антивирус не удаляет их, а помещает в специальную изолированную среду, так называемое хранилище вирусов Avast (или же карантин). Оттуда они не могут взаимодействовать с системой и компьютером в целом, потому не представляют угрозы. Но в карантин могут попасть даже безвредные файлы. К счастью, их без проблем можно вернуть на место.

Руководство

В самой программе попасть в хранилище можно двумя способами: через интерфейс программы или через системный трей.

В первом случае инструкция будет такая:

А вот для второго:

В результате вы увидите список изолированных документов, где указана причина блокировки и дополнительные сведения (имя, время добавления и т. д.).

На этой же странице получится вытащить файл из хранилища вирусов Аваста:

При завершении процедуры документ (или программа) будет возвращен в тот же каталог на том же диске, где был до помещения в карантин.

Дополнение

Нередко пользователи интересуются, где находится хранилище вирусов Avast физически: в какой папке или на каком диске, и может ли оттуда вредоносный код вредить системе. На последний вопрос ответ сразу же отрицательный. При помещении в карантин зараженные объекты перестают представлять угрозу для компьютера.

Для этих целей на диске создается отдельный каталог. В случае с Windows 8, 8.1 и 10 его можно найти по следующему пути:

Вот только папка ProgramData изначально скрыта. А добраться до нее можно следующим образом:

В случае с Windows 7 и более старыми версиями операционной системы путь будет таким:

C:\Users\All Users\AVAST Software\Avast\chest\

Обратите внимание, что в каталоге chest присутствует только один файл с расширением, а все остальные без него. И имена у всех у них одинаковые, различаются только цифры в окончании. Сделано это именно для ограждения вредоносных объектов от системы, чтобы вирусы никак не проникли на компьютер.

В закладки

Лет 15 – 20 назад компьютер с жестким диском на 200 – 300 ГБ считался непозволительной роскошью. В 2000-х забить под завязку такую емкость казалось чем-то из разряда фантастики: практически весь интернет тарифицировался помегабайтно, а с безлимитным тарифом можно было провести вечность, чтобы забить те самые 200 ГБ.

Но время все изменило. В середине сентября Apple анонсировала iPhone XS и XS Max, топовая комплектация которых предусматривает размер встроенной памяти в целых 512 ГБ. И, поверьте, те, кто выберет смартфон с такой памятью, наверняка найдут что в нем хранить.

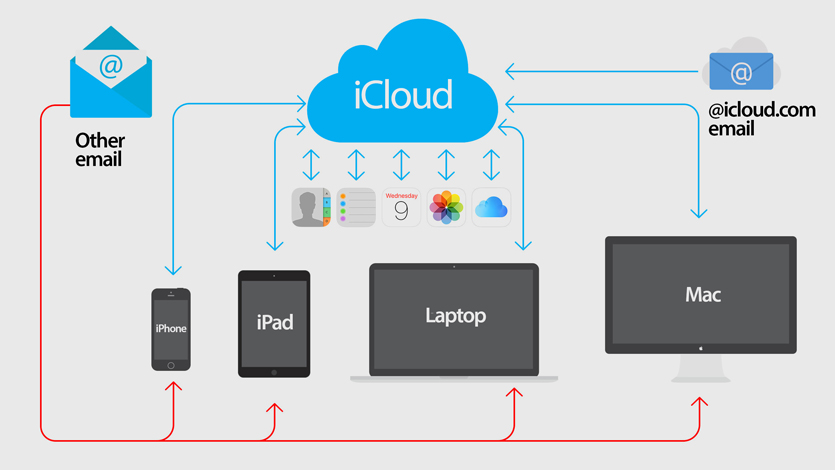

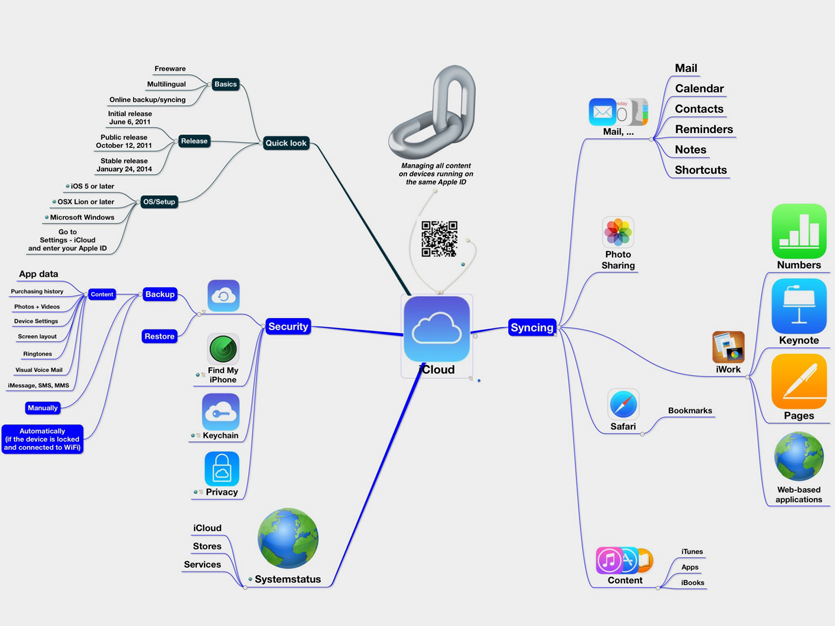

Разберемся, по какому принципу они работают и что происходит с пользовательскими данными при хранении в облаке.

Тайна за семью печатями

Вы будете удивлены, но как на самом деле работают облачные хранилища сказать очень сложно. У каждой компании, будь то Apple, Google или Amazon свои алгоритмы сжатия, хранения и предоставления доступа.

Информация эта весьма конфиденциальна. Учитывая растущую активность хакеров всех мастей, посвящать в нее никто не хочет. А все потому, что одно интервью и пару технических уточнений могут поставить под угрозу петабайты информации.

Тем не менее есть определенная схема, по которой работает классическое облачное хранилище.

Вы проходите регистрацию на том или ином сервисе, и тут же получаете бесплатный тариф в размере 5 – 10 ГБ. А дальше либо самостоятельно загружаете файлы через браузер, либо устанавливаете отдельный клиент на компьютер, где автоматическая загрузка из подтвержденной вами директории происходит автоматически.

Как устроены облачные хранилища

На сегодняшний день существует масса всевозможных облачных систем хранения. У каждого свои задачи. Одни отвечают за хранение переписки в мессенджерах, другие — для переноса фотографий или резервного копирования писем из электронной почты. Есть и универсальные, благодаря которым можно загружать файлы любого типа и с любым расширением.

В зависимости от масштабов оборудование, необходимое для хранения данных, может занимать как небольшую комнату, так и отдельные здания, по площади сопоставимые с полноценными ангарами для самолетов. Такие места называются центрами обработки данных.

Для компаний, предоставляющий дисковое пространство в качестве облачного, важно иметь не только достаточную мощность, но и позаботиться о нескольких дополнительных факторах.

Избыточное резервирование. Центра обработки данных не может состоять из серверов, которые рассчитаны сугубо на конкретную клиентскую базу. Говоря проще: если облаком пользуется 1000 человек по тарифу 10 ГБ в облаке, то компании нужно позаботиться о наличии не 10 ТБ емкости хранилища, а о значительно большем.

Дело в том, что серверам необходима периодическая профилактика. Ведь, по сути, это железо, которое покрывается слоем пыли, перегревается, выходит из строя. Но клиент должен быть уверен в том, что получит доступ к своим файлам в любое время.

Для этого используются избыточные сервера. На них хранятся, как бы странно это не звучало, копии копии ваших данных. А оригиналы — у вас на компьютере или смартфоне. Во время профилактики сервера отключаются в такой последовательности, чтобы, как минимум, одна копия данных всегда оставалась доступной.

Резервное питание. В облачных хранилищах инженеры подключают сервера таким образом, чтобы пользователи, опять-таки, всегда имели доступ к файлам даже при аварии в электросети.

Для обеспечения бесперебойного доступа используются автономные электрические генераторы, способные обеспечить весьма продолжительное время работы.

Шифрование. С целью безопасности и предотвращения несанкционированного доступа, все загруженные в облако данные шифруются посредством сложного алгоритма кодирования. Получить доступ к таким данным можно лишь с помощью ключа шифрования, которые есть лишь у пользователя.

Само по себе облачное хранение разделяется на три категории: инфраструктура как услуга (IaaS) — ситуация, в которой такие крупные игроки как Amazon и Google предоставляю свои аппаратные мощности в аренду другим компаниям; платформа как сервис (PaaS) — объемы пространства в онлайне, в которых разработчики создают приложения для различных категорий пользователей; ПО как сервис (SaaS) — когда пользователи используют программное обеспечение для доступа к облаку через интернет.

При это концентратор вычисляет доступный и остаточный объем дискового пространства, которым вы можете пользоваться по условиям вашего тарифного плана. Во время загрузки файлов, они перераспределяются между серверами и копируются в резервное хранилище. То есть параллельно загрузка ведется на несколько накопителей для мгновенного резервирования.

Внутри дата-центров Apple

Площадь помещения, в котором хранятся сотни серверов, составляет 120 тыс. квадратных метров. Представьте себе, что это 2 400 квартир, площадью 50 квадратов.

На снимке выше — помещение, получившее название центра глобальных данных. Здесь трудятся несколько человек. Смена каждого составляет 10 часов. Именно из этой точки контролируется работа таких сервисов, как Siri, iCloud, iMessage.

Всего здесь трудятся около 150 человек, хотя изначально Apple планировала привлечь около 600 сотрудников. Видимо, потребности в большем количестве рабочих нет — все работает и так стабильно.

Территория дата-центра строго охраняема, а сам объект признан стратегически важным. Найти какую-либо информацию о принципах работы хранилищ Apple практически невозможно. Разве что, устроиться на работу в подобный центр обработки.

А так выглядит проект одного из центров обработки в Айове (США).

Интересный факт: Apple планирует создать дополнительные рабочие места за счет строительства дополнительных дата-центров. Так вот, стоимость часа работы одного инженера в таком месте составляет около $30.

Спорное право собственности

Облачные хранилища — это удобно. Вы получаете доступ к гигагабайтам информации с любой точки мира. А все, что нужно для доступа — учетная запись и интернет. Никаких переносных дисков и боязни за сохранность информации во время транспортировки накопителя.

Но так ли все однозначно? Многих пользователей интересуют несколько ключевых вопросов, которые их останавливают перед использованием облачных сервисов.

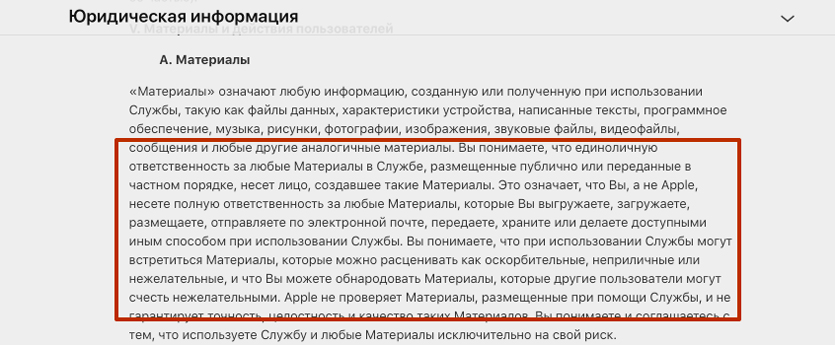

Кому принадлежат загруженные данные: пользователю или компании, которая предоставляет место в облаке? Что будет с данными, если пользователь решит попрощаться с хранилищем?

Физически ваши данные могут храниться на дисках, которые расположены на самых разных странах и континентах. Все зависит от того, где именно компания, предоставляющая облачное пространство, располагает свои центры обработки. Учитывая, что сервера принадлежат конкретной компании, то и ваши данные отправляются в ее владение.

Не верите? Тогда достаточно вспомнить выдержку из лицензионного соглашения Google Drive:

Загружая или иным образом добавляя материалы в наши Службы, вы предоставляете нам действующую во всем мире лицензию, которая позволяет нам использовать это содержание, размещать его, хранить, воспроизводить, изменять, создавать на его основе производные работы, обмениваться им, публиковать его, открыто воспроизводить, отображать, а также распространять.

Потом эти условия использования пережили еще несколько редакций, превратившись в это:

Наши Условия использования гласят: "Все права на интеллектуальную собственность в отношении… материалов остаются у их владельца. Проще говоря, все, что было вашим, таковым и останется".

Мы не претендуем на права собственности на контент, который вы загружаете, передаете или храните на Диске (в том числе любые файлы, текстовые и графические данные). Условия использования лишь наделяют нас правом предоставления требуемых сервисов.

Например, мы можем реализовать возможность настройки совместного доступа к документам или поддержку открытия файлов на других устройствах.

Но так потрудилась поступить лишь Apple, Google и еще парочку авторитетных компаний.

А вот еще пример того, что, по сути, компании не несут ответственности за все, что вы у них храните. Условия постараются обеспечить максимально комфортные, но, если что, пинайте на себя.

Выдержка из условия использования сервиса iCloud.

Эта информация — явно повод задуматься над хранением особо важных и секретных данных.

Стоит ли им доверять?

Когда вы задаете себе подобный вопрос, сразу же вспомните ваше поведение во время установки десктопного клиента Dropbox, Google Drive, Яндекс.Диска и прочих.

— Apple с сервисом iCloud и весьма гуманными тарифами;

— Google с сервисом Google Drive и безлимитном для загрузки фотографий со смартфона в стандартном качестве;

— Dropbox с дорогим, но крутым тарифом на 1 ТБ пространства в облаке.

А сервисы, предлагающие вам сотни гигабайт бесплатно — сомнительное удовольствие. Рискуете либо потерять данные, либо отправлять/скачивать их целую вечность.

Облачные хранилища действительно существенно упрощают нашу жизнь. Они заменили нам громоздкие винчестеры и вечно теряющиеся флешки, предоставив мгновенный доступ к сотням гигабайт информации. Стоит ли отказываться от таких преимуществ из суеверности? Вряд ли.

В закладки

Читайте также: