Где и когда использовались вирусы

Обновлено: 25.04.2024

Как обнаружили вирусы

Вирусы открыл русский ученый, спасая табак от мозаики.

Вирус табачной мозаики под микроскопом

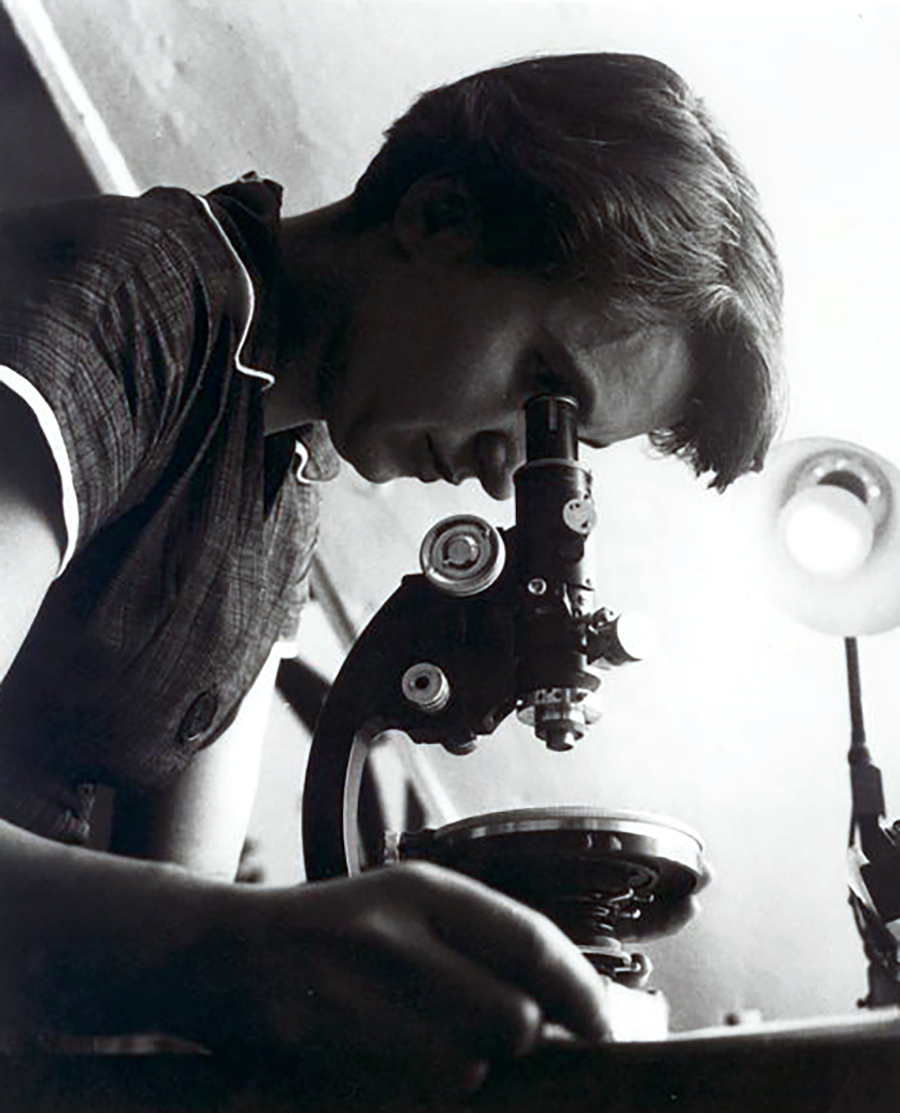

Российского ботаника Дмитрия Ивановского болезнь табака волновала ничуть не в меньшей степени. Полагая, что этот недуг вызывают бактерии, Ивановский планировал осадить их на специальном фильтре, поры которого меньше этих организмов. Такая процедура позволяла полностью удалить из раствора все известные патогены. Но экстракт зараженных листьев сохранял инфекционные свойства и после фильтрации!

Этот парадокс, описанный Ивановским в работе 1892 года, стал отправной точкой в развитии вирусологии. При этом сам ученый думал, что сквозь его фильтр прошли мельчайшие бактерии либо выделяемые ими токсины, то есть вписывал свое открытие в рамки существующего знания. Впрочем, это частности. Приоритет Ивановского в открытии вирусов не оспаривается.

Вирусы присутствуют во всех земных экосистемах и поражают все типы организмов: от животных до бактерий с археями. При этом ученые до сих пор спорят, являются ли вирусы живыми существами. Серьезные аргументы есть и за, и против.

Конечно да! У вирусов есть геном, они эволюционируют и способны размножаться, создавая собственные копии путем самосборки.

Решительно нет! У них неклеточное строение, а именно этот признак считается фундаментальным свойством живых организмов. А еще у них нет собственного обмена веществ — для синтеза молекул, как и для размножения, им необходима клетка-хозяин.

Впрочем, большинство ученых склонны рассматривать этот спор как чисто схоластический.

Как устроены вирусы

Вирус — это генетическая инструкция в белковом контейнере. Расшифровать строение вирусов удалось, превращая их в кристаллы.

К началу 1930-х годов всё еще оставалось непонятным, что такое вирус и как он устроен. И по-прежнему не было микроскопа, в который его можно было бы разглядеть. В числе прочих высказывалась гипотеза, что вирус — это белок. А структуру белков в то время изучали, преобразуя их в кристаллы. Если бы вирус удалось кристаллизовать, то его строение можно было бы изучать методами, разработанными для исследования кристаллов.

В 1932 году Уэнделл Мередит Стэнли отжал сок из тонны больных листьев табака и воздействовал на него разными реагентами. После трех лет опытов он получил белок, которого не было в здоровых листьях. Стэнли растворил его в воде и поставил в холодильник. Наутро вместо раствора он обнаружил игольчатые кристаллы с шелковистым блеском. Стэнли растворил их в воде и натер полученным раствором здоровые листья табака. Через некоторое время они заболели. Эти опыты открыли ученым путь к получению и изучению чистых препаратов вируса, а самому Стэнли принесли Нобелевскую премию.

Что мы знаем сегодня

Постепенно накопились данные, позволившие разработать классификации вирусов. Выяснилось, что вирусы различаются по типу молекул ДНК или РНК, на которых записана их генетическая программа. Другое различие — по форме белкового контейнера, который называется капсид. Бывают спиральные, продолговатые, почти шарообразные капсиды и капсиды сложной комплексной формы. Многие капсиды имеют ось симметрии пятого порядка, при вращении вокруг которой пять раз совпадают со своим первоначальным положением (как у морской звезды).

Необходимость кристаллизовать вирусы для их изучения отпала лишь недавно с появлением атомных силовых микроскопов и лазеров, генерирующих сверхкороткие импульсы.

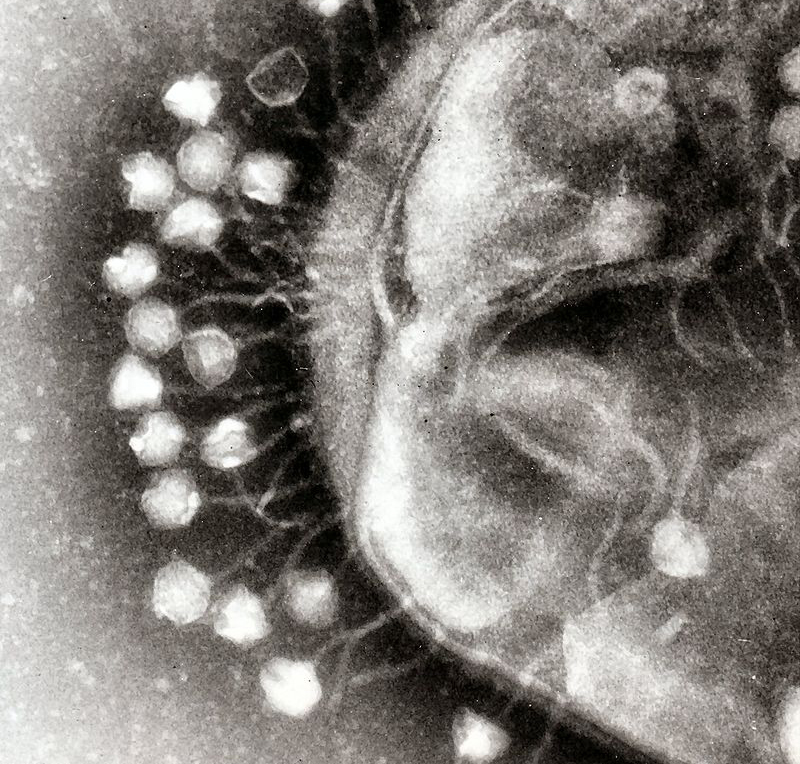

Кто такие фаги

В конце XIX века британский бактериолог Эрнест Ханкин, сражавшийся с холерой в Индии, изучал воды рек Ганг и Джамна, которые местные жители считали целебными. Ханкин, энтузиаст кипячения воды и теории Пастера о том, что болезни вызываются микроорганизмами, а не миазмами (вредоносными испарениями — так думали врачи еще в середине XIX века), обнаружил, что суеверные индусы правы: какой-то неопознанный объект непонятным образом обеззараживает воду священных рек без всякого кипячения.

Для бактерии встреча с фагами не всегда заканчивается печально: бактериофаги бывают вирулентными и умеренными. Если клетке не повезет и она повстречает вирулентного фага, то погибнет (у биологов этот процесс называется лизисом). Фаг использует такую клетку как ясли для своего потомства. Умеренные фаги обычно более дружелюбны. Они делают из бактерии зомби: она переходит в особую форму — профаг, когда вирус интегрируется в геном клетки и сосуществует с ней. Это сожительство может стать симбиозом, в котором бактерия приобретет новые качества и эволюционирует.

Способность вирусов уничтожать вредоносные бактерии привлекла к ним внимание ученых. Впервые фагов, этих цепных собак биологов, натравили на стафилококк ещё в 1921 году. Их активно изучали в Советском Союзе. Основоположник этого направления грузинский микробиолог Георгий Элиава был учеником Феликса Д'Эрелля. По его инициативе в 30-е годы был создан Институт исследования бактериофагов в Грузии, а позднее фаготерапия в СССР получила одобрение на самом высоком уровне. Были разработаны стрептококковый, сальмонеллезный, синегнойный, протейный и другие фаги.

Западные ученые отнеслись к фагам с меньшим энтузиазмом. Фаги очень чувствительные и в неподходящих условиях внешней среды теряют супергеройские способности. А тут как раз открыли и успешно применили первый антибиотик, и о фагах надолго позабыли.

Что мы знаем сегодня

В 2005 году биологи из Университета Сан-Диего показали, что вирусы — самые распространенные биологические объекты на планете, и больше всего среди них именно бактериофагов.

Всего на данный момент описано более 6 тыс. видов вирусов, но ученые предполагают, что их миллионы.

Как создали первую вакцину

Главное событие в истории вакцинации произошло в конце XVIII века, когда английский врач Эдвард Дженнер использовал коровью оспу для предотвращения оспы натуральной — одного из самых страшных заболеваний в истории, смертность от которого тогда достигала полутора миллионов человек в год.

Коровья оспа передавалась дояркам, протекала легко и оставляла на руках маленькие шрамы. Сельские жители хорошо знали, что переболевшие коровьей оспой не болеют человеческой, и эта закономерность стала отправной точкой для исследований Дженнера.

Хотя идея была не нова: еще в Х веке врачи придумали вариоляцию — прививку оспенного гноя от заболевшего к здоровому. На Востоке вдыхали растертые в порошок корочки, образующиеся на местах пузырьков при оспе. Из Китая и Индии эта практика расходилась по миру вместе с путешественниками и торговцами. А в Европу XVIII века вариоляция пришла из Османской империи: ее привезла леди Мэри Уортли-Монтегю — писательница, путешественница и жена британского посла. Так что самому Дженнеру оспу привили еще в детстве. Вариоляция действительно снижала смертность в целом, но была небезопасна для конкретного человека: в 2% случаев она приводила к смерти и иногда сама вызывала эпидемии.

Но вернемся к коровам. Предположив близкое родство вирусов коровьей и натуральной оспы, Дженнер решился на публичный эксперимент. 14 мая 1796 года он привил коровью оспу здоровому восьмилетнему мальчику, внеся экстракт из пузырьков в ранки на руках. Мальчик переболел легкой формой оспы, а введенный через месяц вирус настоящей оспы на него не подействовал. Дженнер повторил попытку заражения через пять месяцев и через пять лет, но результат оставался тем же: прививка коровьей оспы защищала мальчика от оспы натуральной.

Эдвард Дженнер прививает восьмилетнего Джеймса Фиппса от оспы. 1796 год

Глава Роспотребнадзора Анна Попова — о борьбе с эпидемиями, научных открытиях и стратегических задачах работы ведомства

Что мы знаем сегодня

В 1980 году Всемирная организация здравоохранения объявила о полном устранении натуральной оспы. Это первое заболевание, которое победили с помощью массовой вакцинации.

Сейчас существует более сотни вакцин, защищающих от 40 вирусных и бактериальных заболеваний. Иммунизация спасает миллионы жизней, поэтому наши дети не умирают от столбняка, поцарапавшись на улице.

Современные вакцины, прошедшие все стадии клинических испытаний, безопасны — они могут вызвать сильную иммунную реакцию у некоторых людей, но никак не тяжелую форму болезни с летальным исходом или тем более эпидемию.

Как вирусы поселились в нашей ДНК

В геноме человека затаились древние вирусы. Они составляют более 8% нашей ДНК. И мы им многим обязаны.

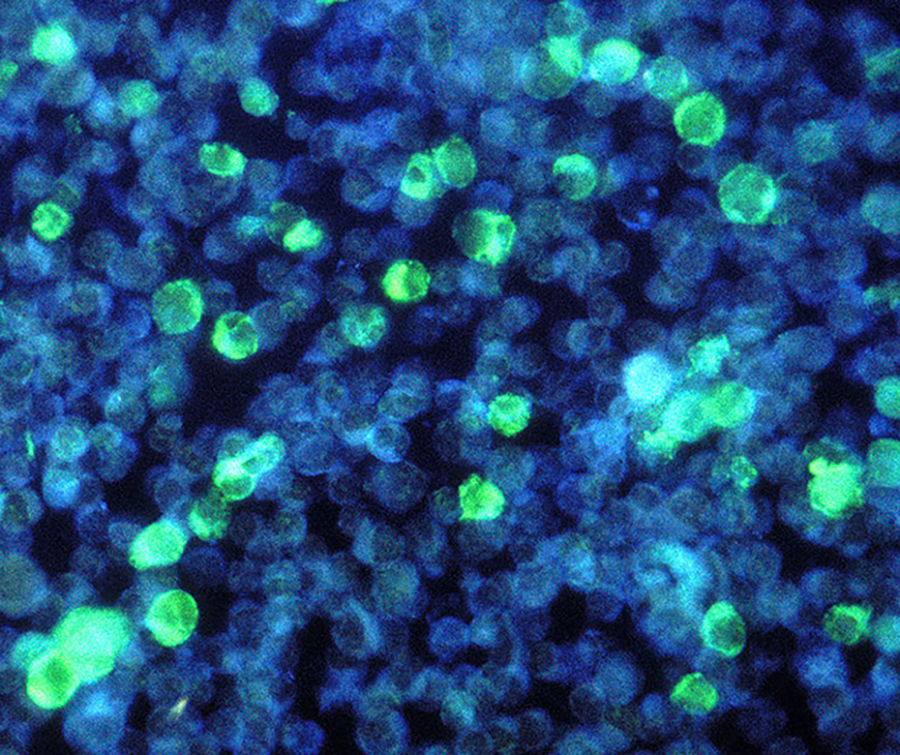

В 1960-х годах ученые поняли, что некоторые вирусы могут вызывать рак. Одним из них был вирус птичьего лейкоза, угрожавший всему птицеводству. Вирусологи выяснили, что он относится к группе так называемых ретровирусов, внедряющих свой генетический материал в ДНК клетки-носителя. Такая ДНК будет производить новые копии вируса, но если вирус по ошибке встроился не в то место ДНК, клетка может стать раковой и начать делиться. Вирус птичьего лейкоза оказался очень странным ретровирусом. Ученые находили его белки в крови совершенно здоровых куриц.

Курица с саркомой, с которой начались исследования, выявившие, что некоторые вирусы могут вызывать рак

Робин Вайс, вирусолог из Университета Вашингтона, первым понял, что вирус мог интегрироваться в ДНК курицы, стать ее неотъемлемой и уже неопасной частью. Вайс и его коллеги обнаружили этот вирус в ДНК многих пород кур. Отправившись в джунгли Малайзии, они изловили банкивскую джунглевую курицу, ближайшую дикую родственницу домашней, — она несла в ДНК тот же вирус! Когда-то давно иммунная система куры-предка сумела подавить вирус, и, обезвреженный, он стал передаваться по наследству. Ученые назвали такие вирусы эндогенными, то есть производимыми самим организмом.

Вскоре выяснилось, что эндогенных ретровирусов полно в геномах всех групп позвоночных. А в 1980 году их обнаружили и у человека.

Что мы знаем сегодня

Согласно данным исследователей из Мичиганского университета, на долю эндогенных ретровирусов приходится более 8% нашего генома. При этом обнаружены далеко не все вирусные последовательности, которые осели в геноме человека. Искать их сложно: они встречаются у одного и отсутствуют у другого.

Злокачественные клетки, зараженные вирусом Эпштейна-Барр. В качестве носителя этот вирус использует ДНК

Друзья или враги нам эндогенные ретровирусы, сказать сложно, потому что нет уже деления на нас и них, — мы соединились в одно существо.

Поговорим о компьютерных вирусах? Нет, не о том, что вчера поймал ваш антивирус. Не о том, что вы скачали под видом инсталлятора очередного Photoshop. Не о rootkit-e, который стоит на вашем сервере, маскируясь под системный процесс. Не о поисковых барах, downloader-ах и другой малвари. Не о коде, который делает плохие вещи от вашего имени и хочет ваши деньги. Нет, всё это коммерция, никакой романтики…

В общем, для статьи вполне достаточно лирики, перейдем к делу. Я хочу рассказать о классическом вирусе, его структуре, основных понятиях, методах детектирования и алгоритмах, которые используются обеими сторонами для победы.

Мы будем говорить о вирусах, живущих в исполняемых файлах форматов PE и ELF, то есть о вирусах, тело которых представляет собой исполняемый код для платформы x86. Кроме того, пусть наш вирус не будет уничтожать исходный файл, полностью сохраняя его работоспособность и корректно инфицируя любой подходящий исполняемый файл. Да, ломать гораздо проще, но мы же договорились говорить о правильных вирусах, да? Чтобы материал был актуальным, я не буду тратить время на рассмотрение инфекторов старого формата COM, хотя именно на нем были обкатаны первые продвинутые техники работы с исполняемым кодом.

Начнём со свойств кода вируса. Чтобы код удобней было внедрять, разделять код и данные не хочется, поэтому обычно используется интеграция данных прямо в исполняемый код. Ну, например, так:

Все эти варианты кода при определенных условиях можно просто скопировать в память и сделать JMP на первую инструкцию. Правильно написав такой код, позаботившись о правильных смещениях, системных вызовах, чистоте стека до и после исполнения, и т.д., его можно внедрять внутрь буфера с чужим кодом.

- Куда положить вирус? Необходимо найти достаточно места, чтобы вирус туда поместился, записать его туда, по возможности не разломав файл и так, чтобы в области, в которой вирус окажется, было разрешено исполнение кода.

- Как передать управление на вирус? Просто положить вирус в файл недостаточно, надо еще совершить переход на его тело, а после завершения его работы вернуть управление программе-жертве. Или в другом порядке, но, в любом случае, мы же договорились не ломать ничего, да?

Исполняемый файл (PE или ELF) состоит из заголовка и набора секций. Секции – это выровненные (см. ниже) буферы с кодом или данными. При запуске файла секции копируются в память и под них выделяется память, причем совсем необязательно того объёма, который они занимали на диске. Заголовок содержит разметку секций, и сообщает загрузчику, как расположены секции в файле, когда он лежит на диске, и каким образом необходимо расположить их в памяти перед тем, как передать управление коду внутри файла. Для нас интересны три ключевых параметра для каждой секции, это psize, vsize, и flags. Psize (physical size) представляет собой размер секции на диске. Vsize (virtual size) – размер секции в памяти после загрузки файла. Flags – атрибуты секции (rwx). Psize и Vsize могут существенно различаться, например, если программист объявил в программе массив в миллион элементов, но собирается заполнять его в процессе исполнения, компилятор не увеличит psize (на диске содержимое массива хранить до запуска не нужно), а вот vsize увеличит на миллион чего-то там (в runtime для массива должно быть выделено достаточно памяти).

Флаги (атрибуты доступа) будут присвоены страницам памяти, в которые секция будет отображена. Например, секция с исполняемым кодом будет иметь атрибуты r_x (read, execute), а секция данных атрибуты rw_ (read,write). Процессор, попытавшись исполнить код на странице без флага исполнения, сгенерирует исключение, то же касается попытки записи на страницу без атрибута w, поэтому, размещая код вируса, вирмейкер должен учитывать атрибуты страниц памяти, в которых будет располагаться код вируса. Стандартные секции неинициализированных данных (например, область стека программы) до недавнего времени имели атрибуты rwx (read, write, execute), что позволяло копировать код прямо в стек и исполнять его там. Сейчас это считается немодным и небезопасным, и в последних операционных системах область стека предназначена только для данных. Разумеется, программа может и сама изменить атрибуты страницы памяти в runtime, но это усложняет реализацию.

Также, в заголовке лежит Entry Point — адрес первой инструкции, с которой начинается исполнение файла.

Необходимо упомянуть и о таком важном для вирмейкеров свойстве исполняемых файлов, как выравнивание. Для того чтобы файл оптимально читался с диска и отображался в память, секции в исполняемых файлах выровнены по границам, кратным степеням двойки, а свободное место, оставшееся от выравнивания (padding) заполнено чем-нибудь на усмотрение компилятора. Например, логично выравнивать секции по размеру страницы памяти – тогда ее удобно целиком копировать в память и назначать атрибуты. Даже вспоминать не буду про все эти выравнивания, везде, где лежит мало-мальски стандартный кусок данных или кода, его выравнивают (любой программист знает, что в километре ровно 1024 метра). Ну а описание стандартов Portable Executable (PE) и Executable Linux Format (ELF) для работающего с методами защиты исполняемого кода – это настольные книжки.

- поставить указатель точно на начало какой-нибудь инструкции (просто так взять рандомное место в исполняемой секции и начать дизассемблирование с него нельзя, один и тот же байт может быть и опкодом инструкции, и данными)

- определить длину инструкции (для архитектуры x86 инструкции имеют разные длины)

- переместить указатель вперед на эту длину. Мы окажемся на начале следующей инструкции.

- повторять, пока не решим остановиться

- Выбираем вкусный исполняемый файл (достаточно толстый, чтобы в него поместилось тело вируса, с нужным распределением секций и т.п.).

- Читаем свой код (код тела вируса).

- Берем несколько первых инструкций из файла-жертвы.

- Дописываем их к коду вируса (сохраняем информацию, необходимую для восстановления работоспособности).

- Дописываем к коду вируса переход на инструкцию, продолжающую исполнение кода-жертвы. Таким образом, после исполнения собственного кода вирус корректно исполнит пролог кода-жертвы.

- Создаем новую секцию, записываем туда код вируса и правим заголовок.

- На место этих первых инструкций кладем переход на код вируса.

Думаю, не надо описывать вам компоненты современного антивируса, все они крутятся вокруг одного функционала – антивирусного детектора. Монитор, проверяющий файлы на лету, сканирование дисков, проверка почтовых вложений, карантин и запоминание уже проверенных файлов – все это обвязка основного детектирующего ядра. Второй ключевой компонент антивируса – пополняемые базы признаков, без которых поддержание антивируса в актуальном состоянии невозможно. Третий, достаточно важный, но заслуживающий отдельного цикла статей компонент – мониторинг системы на предмет подозрительной деятельности.

Итак (рассматриваем классические вирусы), на входе имеем исполняемый файл и один из сотни тысяч потенциальных вирусов в нем. Давайте детектировать. Пусть это кусок исполняемого кода вируса:

- сокрытие кода самого вируса;

- сокрытие его точки входа.

Сокрытие точки входа (Entry Point Obscuring) в результате послужило толчком для появления в вирусных движках автоматических дизассемблеров для определения, как минимум, инструкций перехода. Вирус старается скрыть место, с которого происходит переход на его код, используя из файла то, что в итоге приводит к переходу: JMP, CALL, RET всякие, таблицы адресов и т.п. Таким образом, вирус затрудняет указание смещения сигнатуры.

Гораздо более подробно некоторые алгоритмы таких движков и детектора мы посмотрим во второй статье, которую я планирую написать в ближайшее время.

Рассмотренный в статье детектор легко детектирует неполиморфные (мономорфными их назвать, что ли) вирусы. Ну а переход к полиморфным вирусам является отличным поводом, наконец, завершить эту статью, пообещав вернуться к более интересным методам сокрытия исполняемого кода во второй части.

Какими бывают вирусы?

Worms или черви

Особую и наиболее распространённую сегодня группу представляют сетевые черви. Используя уязвимости сетевого ПО, такие программы автоматически перебираются из одного компьютера в другой, заражая всё большее количество ПК. Некоторые черви умеют перебирать пароли по составленным словарям и, взламывая почтовые ящики и аккаунты, распространяются дальше, самостоятельно выискивая новые жертвы. Цели создателей червей могут быть разными, но чаще всего их запускают ради рассылки спама или затруднения работы компьютерных сетей конкурентов вплоть до полной блокировки.

Trojans или троянцы

Как и древние троянцы, спрятавшиеся в деревянном коне, чтобы проникнуть в лагерь данайцев, эти вирусы проникают в компьютер в составе других совершенно безобидных программ, и, пока пользователь не запустит программу, в которой притаился троянец, ведут себя тише воды ниже травы. Однако, с запуском исполняющего файла программы вы активируете этого опасного гостя, который, в зависимости от типа, будет вам пакостить: красть информацию, распространять другие, не менее опасные вирусы, повреждать определённые файлы. За редким исключением троянцы не умеют размножаться, но по степени вреда они куда опаснее червей и могут нанести огромный ущерб владельцу компьютера.

Rootkits или маскировщики

Главной целью этих внешне безобидных программок является скрытие активности других вредоносных программ и действий злоумышленников. Для этого руткиты пускаются на самые разные ухищрения: изменяют режимы работы операционной системы, незаметно отключают или подключают различные функции, а особо продвинутые умеют даже почти незаметно блокировать работу антивирусных программ, чтобы те не нашли маскируемых руткитами электронных вредителей или ещё более опасных злодеев в человеческом облике, шарящих по вашему ПК.

Zombies или зомби

Spyware или шпионы

Основная задача шпиона — выкрасть ценную информацию в той стране, куда его заслал хозяин. Аналогичным образом шпионские программы пытаются украсть логины и пароли к аккаунтам пользователя, а значительная их часть ориентирована на пересылку создателям вируса информации о банковских картах и счетах ничего не подозревающих пользователей.

Adware или рекламные вирусы

Такие вирусы больше вредят не компьютеру, а пользователю, поскольку неожиданно на экране начинает показываться реклама, причём периодичность показа может быть очень разной. Мы сталкивались с программами, включавшими рекламу ежедневно в одно и то же время, а заражённый Adware браузер постоянно менял стартовую страницу или периодически переходил на сайт злоумышленников.

Winlocks или блокировщики

Один из самых неприятных типов вирусов, парализующий работу ПК появлением окна, которое невозможно закрыть без перезагрузки. Блокировщики выводят на экран информацию, что необходимо сделать пользователю, чтобы создатель вируса разблокировал его компьютер. В 100% случаев это платёжные данные злоумышленника, но не торопитесь отправлять деньги — блокировку вам никто не снимет.

Bootkits или загрузочные вирусы

В отличие от блокировщиков, явно сообщающих пользователю о своих целях, буткиты действуют незаметно, что куда более опасно для владельцев ПК. Прописываясь в загрузочные сектора дисков, буткиты тихо берут на себя управление ОС и получают доступ к личной информации хозяев компьютеров. Так злоумышленники завладевают аккаунтами пользователей, видят всю переписку, в том числе зашифрованную (ключи шифрования буткиты тоже воровать умеют) и даже могут похищать файлы.

Последние угрозы

Современные вирусы пишутся уже не только для ПК, но и для устройств под управлением Android, iOS и других мобильных ОС. Однако принцип их действия всё тот же, и в целом они укладываются в приведённую выше классификацию.

Кибепреступники по-прежнему используют любую возможность причинить вред другим в корыстных целях. Вот и недавно объявленная пандемия COVID-19 стала почвой для злоумышленников, стремящихся завладеть пользовательскими ценными данными. Так, в марте было запущено новое приложение, ворующее данные пользователей под видом приложения от ВОЗ по короновирусу. Запуская его, активируется троянец, который начинает собирать и пересылать своему создателю информацию об аккаунтах пользователей.

Также было организовано несколько кибератак на медицинские учреждения — одни злоумышленники пытались парализовать работу больниц, а другие (разработчики программы-вымогателя Maze) попытались заработать на шантаже, пообещав в случае невыполнения материальных требований слить данные о пациентах одного исследовательского центра в сеть. Денег вымогатели не получили, поэтому данные всех бывших пациентов были обнародованы.

Из других интересных новостей отметим 26 марта 2020 похищение одним из хакеров исходных кодов новых графических процессоров AMD. В сети появилось объявление от хакера о том, что он выложит эту информацию в открытый доступ, если не найдёт покупателя. Кроме этого, была обнаружена группа злоумышленников, разработавшая буткит Milum, который предоставляет своим владельцам полный доступ к заражённым хостам сайтов.

Легенды со знаком минус

Несмотря на то, что компьютерным вирусам нет ещё и полувека, за такой короткий период они уже успели хорошенько пошуметь и неоднократно вызывали страх у пользователей по всему миру.

Одним из самых долгоиграющих вирусов, который распространяется до сих пор, является буткит Backdoor.Win32.Sinowal. Этот загрузочный вирус прописывается в систему и берёт управление ей на себя, причём на уровне секторов диска. Этот вирус похищает даже ключи шифрования и отправляет разработчику личные данные, а также данные от аккаунтов пользователей. Подсчитать точный ущерб от него пока не представляется возможным, однако учитывая, что несколько лет антивирусные программы были не в состоянии даже обнаружить этого вредителя (Backdoor.Win32.Sinowal был разработан в 2009 году), то потери пользователей могут исчисляться многими миллионами и даже миллиардами долларов.

Король электронного спама Festi, запущенный в 2009 году, ежедневно рассылал около 2,5 миллиардов имейлов с 250 тысяч айпи, то есть генерировал 25% всего мирового спама. Чтобы затруднить распознавание, разработчики снабдили свою вредоносную программку шифрованием, так что сигнатурный поиск антивирусными программами становится бесполезным и выручить может только глубокое сканирование. Распространяется этот вирус через установку платного кода (PPI), когда вебмастер получает деньги за то, что кто-то скачал файл с его сайта.

Настоящим кошмаром для банкиров стал вирус Carbanak, который в 2014 году нанёс ущерб российским, американским, швейцарским, голландским, японским и украинским банкам на общую сумму 1 миллиард долларов. Carbanak действовал медленно, но уверенно, сначала собирая данные рядовых сотрудников банков, к которым попадал через вложения в электронных письмах, а затем внедряясь в верха и выводя крупные суммы. От проникновения в систему банка до успешного вывода могло пройти от 2 до 4 месяцев.

Как не заразить свой компьютер вирусами?

Переходим к рубрике Капитана очевидность :)

Прежде всего нужно позаботиться о наличии надёжного файервола, антивирусной и антишпионской программ (последние более эффективны при обнаружении и удалении вирусов категорий Spyware и Adware). Также существуют встроенные антивирусные решения для браузеров, ну а о том, что антивирусник должен работать с защитой в режиме реального времени, говорить, думаем, излишне.

Также могут помочь и блокировщики рекламы, которые, помимо прочего, активно борются со всплывающими окнами, которые могут содержать вредоносный код. Не забывайте периодически чистить кэш браузера — в этих файлах могут таиться шпионские и рекламные программы.

Если вы бороздите океаны интернета под пиратским флагом, будьте осторожны при скачивании и установке хакнутых платных программ: далеко не все хакеры альтруисты и выкладывают взломанные программы по доброте душевной. Поэтому, если антивирусник громко ругается на кряк, задумайтесь, так ли уж важна для вас эта программа, ведь сказать с уверенностью, что это срабатывание ложное, не может никто. Не скачивайте программы с сомнительных сайтов по распространению софта — они, как правило, подсовывают в установщики (исполняемые файлы exe) шпионское и другое ПО. Так что лучшим решением будет качать приложения непосредственно на сайтах разработчиков.

Файлы из сторонних источников следует проверять на соответствие расширению — например, двойное расширение почти наверняка говорит о том, что перед нами программа-вирус, поэтому не забудьте включить в Windows отображение расширений. Также заведите привычку обязательно проверять все скачанные файлы антивирусной программой и не открывайть те файлы, в безопасности которых вы не уверены. Сканировать, кстати, нужно и подключаемые накопители USB.

Безвредные вирусы — такое тоже бывает

Были в истории компьютерных вирусов и примеры забавных безвредных программ, которые технически являлись вирусами, но никакого ущерба пользователям при этом не наносили. Так, ещё в 1997 году был разработан вирус HPS, который был ориентирован на временное изменение графические bmp-файлов, которые могли отображаться в перевёрнутом или отражённом виде, что, правда, могло доставлять неудобства пользователям старых версий Windows, ведь они были построены с использованием как раз bmp-графики. Впрочем, никакого реального ущерба HPS не наносил, поэтому его с полным основанием можно назвать безвредным шуточным вирусом.

Червяк Welchia претендует на звание самого полезного в истории: эта появившаяся в 2003 году программка после автоматической загрузки через сеть проверяла наличие заражения ПК опасным сетевым червём (программа была написана для устранения червя Blaster w32.blaster.worm, другое название — LoveSan), удаляла его и также в авторежиме пыталась установить обновления для Windows, закрывающие сетевые уязвимости. После успешного выполнения всех этих действий Welchia… самоудалялся. Правда, с Welchia тоже не всё было гладко — дело в том, что после установки обновлений Windows червь отдавал команду на принудительную перезагрузку ПК. А если в это время пользователь работал над важным проектом и не успел сохранить файл? Кроме того, устраняя одни уязвимости, Welchia добавлял другие — например, оставлял открытыми некоторые порты, которые вполне могли использоваться затем для сетевых атак.

Сейчас существуют миллионы вирусов, распространяющихся через интернет всякими путями – файловые раздачи, e-mail, сайты. Когда всё связано со всем, вирусы распространяются быстро. Защита от вирусов – прибыльный бизнес.

Начиналось это довольно медленно и гораздо раньше, чем можно было предположить. Первые вирусы распространялись через оффлайн – они работали с дискетами и переносились на них между компьютерами. Кто же изобрёл вирус?

Первый вирус для Mac был написан в качестве подростковой шутки. Первый вирус для PC был сделан для борьбы с пиратством.

Elk Cloner

В 1981 году Ричард Скрента был в 9 классе. Он был очень умным хулиганом, вооружённым компьютером Apple II. Больше всего он любил издеваться над сверстниками по поводу их пиратских компьютерных игр. В 2000 году в интервью он сказал:

Я шутил над сверстниками, меняя копии пиратских игр, чтобы они самоуничтожались через определённое количество запусков. Я раздавал игры, на них подсаживались, а затем она вдруг переставала работать и выдавала какой-нибудь смешной комментарий на экран (чувство юмора девятиклассника).

В итоге друзья перестали подпускать Скренту к своим дискетам. Ему перестали одалживать игры, все перестали играть в его игрушки, и т.п. Но он не угомонился. Он начал штудировать инструкции и описания, пытаясь отыскать дыру в безопасности Apple II. И он придумал способ выполнять код, не притрагиваясь к дискетам.

Вирус немного мешал работе компьютера, а на 50-й запуск вместо запуска программы выводил целую поэму на экран:

Elk Cloner: программа, обладающая личностью

Пролезет на ваши диски

Проникнет на ваши чипы

Да, это Клонер!

Прилипнет, словно клей

Оперативку вашу подправит

Пришлите Клонера скорей.

Из-за отсрочки появления программу сразу нельзя было заметить, что улучшало шансы на распространение. Эпидемия продолжалась несколько недель.

Программа добралась и до компьютера учителя Скренты, обвинившего его в проникновении к нему в кабинет. Вирус подхватили и родственники Скренты из Балтимора (сам он жил в Питсбурге), а через много лет он услышал про случай заражения компьютера, принадлежавшего какому-то моряку.

Brain

Первым распространившимся вирусом для IBM PC стал вирус Brain. Он тоже селился в загрузочном секторе. Он был написан братьями Базитом и Амжадом Фарук Альви из Пакистана в 1986 году. Им было 17 и 24 года.

В заголовке были указаны реальные контакты. Когда кто-либо звонил им за помощью, они могли идентифицировать пиратскую копию. Также вирус подсчитывал количество сделанных копий.

Они обнаружили, что пиратство было широко распространено, и копии их программ распространялись очень далеко. Амжад говорит, что первый их звонок поступил из США, Майами.

Братья Альви в 2011 году

Это был первый из множества звонков из США. Проблема оказалась в том, что Brain распространялся и по другим дискетам, а не только по копиям их программы. В Университете Делавера даже случилась эпидемия этого вируса в 1986 году, а затем он появлялся и во многих других местах. Исков подано не было, но в газетах про это писали много. Создателей даже упоминали в журнале Time Magazine в 1988.

New York Times писала в мае 1988: «Дерзкая компьютерная программа, которая в этом месяце появилась на компьютерах Бюллетеня Провиденса, уничтожила файлы одного корреспондента и распространилась через дискеты по всей сети газеты. Компьютерщики считают, что это первый случай заражения компьютерной ситемы американской газеты такой дерзкой программой, которую называют компьютерным „вирусом“.

Братьям Альви пришлось сменить телефоны и убрать контакты из поздних версий вируса. Продажи программы они прекратили в 1987 году. Их компания выросла в телекоммуникационного провайдера и сейчас это – крупнейший провайдер в Пакистане. Расположена она всё по тому же адресу.

А теперь – Chaos

Скрента в 2012 году

Скрента работал в области информационной безопасности, а сейчас он CEO компании Blekko, которая занимается поисковыми технологиями.

Хотя дискет уже давно нет, вирусы в загрузочных секторах существуют. Теперь они работают с USB-флешками. Поскольку физические носители всё меньше используются для переноса данных, специалисты уверены, что дни загрузочных вирусов сочтены.

Война с вирусами переместилась в онлайн. Скрента сказал в интервью The Register: „Грустно, что существует такая большая индустрия антивирусов. Надо делать более защищённые системы, а не организовывать многомиллионную индустрию, чтобы подчищать существующие“.

Скрента и братья Альви не чувствуют вины за то, что начали адское шествие вредоносных программ по миру. „Джин в любом случае выбрался бы из бутылки, — написал Скрента в блоге,– мне было интересно быть первым, кто его выпустил“.

Читайте также: