Как изменить формат вируса

Обновлено: 22.04.2024

Доброе время суток. Вчера открыли архив из электронки. К файлам с расширениями *.doc, *.pdf, *.jpg, *.xls дописалось расширение .lbsuyrc, содержимое файлов закодировано. Огромная просьба помочь раскодировать файлы.

Прикладываю лог, поврежденные файлы и архив с вирусом horselike.zip.

Вирус изменил расширение файлов

Доброго времени суток. Получили файл счет-фактуру открыли. и все вордовские доки, стали с.

Вирус изменил расширение файлов

Доброго времени суток. Обнаружилось, что в одной из папок все файлы были заражены неизвестным.

Вирус изменил расширение файлов

Здравствуйте!Помогите пожалуйста с следующей проблемой: 06.03.2015 скачал программу шифрования и.

Вирус изменил расширение файлов на .tmp

Файлы (jpeg, rar, avi, pdf. ) многие стали с расширением tmp, появилось много файлов .dll на.

Вредоносные файлы на форум выкладывать запрещено. Для этого есть специальный сервис.

Внимание! Рекомендации написаны специально для пользователя ksjun. Если рекомендации написаны не для вас, не используйте их - это может повредить вашей системе.

Если у вас похожая проблема - создайте тему в разделе Лечение компьютерных вирусов и выполните Правила запроса о помощи.

______________________________________________________

После перезагрузки, выполните такой скрипт:

У Вас установлен Malwarebytes' Anti-Malware. Обновите базы, сделайте полное сканирование, лог приложите.

Деинсталлируйте его и установите и соберите лог так:

Скачайте Malwarebytes' Anti-Malware или с зеркала. Установите (во время установки откажитесь от использования бесплатного тестового периода), обновите базы ( во время обновления откажитесь от загрузки и установки новой версии ), выберите "Perform Full Scan" ("Полное сканирование"), нажмите "Scan" ("Сканирование"), после сканирования - Ok - Show Results ("Показать результаты") - Откройте лог, скопируйте в Блокнот и прикрепите его к следующему посту.

Самостоятельно ничего не удаляйте.

Если лог не открылся, то найти его можно в следующей папке:

Так, в своё время получил распространение эксплойт Юнитрикс, суть которого заключалась в использовании специальных Юникод-символов (в особой последовательности) в наименовании файла таким способом, чтобы расширение стояло не на привычном для нас месте, а где-нибудь посередине названия или поближе к концу его имени. Вобщем, этот шрифт заставит печатать символы наоборот, на арабский манер. Смотрим как выглядит этот трюк на самом простом примере.

Как подделать расширение файла: превратим программу в рисунок

От вас потребуется лишь крохи внимания и немного времени на тренировку. Я выберу любой исполнительный файл (условно вирус) с расширением .exe — в Свойствах папки системы Отображать расширение файлов уже стоит:

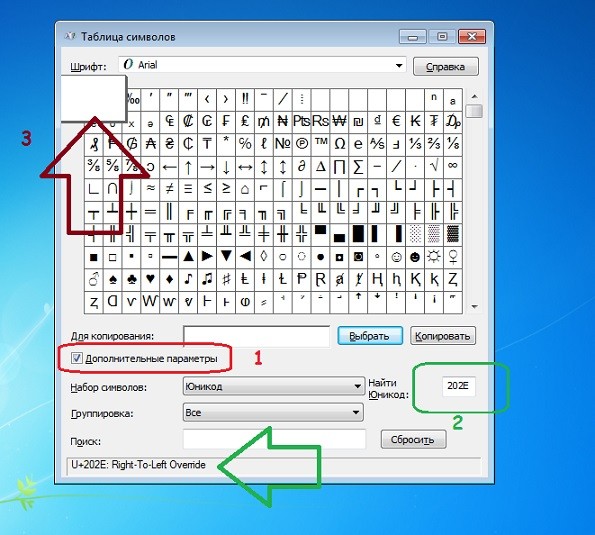

А теперь найдём пресловутый шрифт в чреве Windows. Вызовем строку поиска клавишами WIN + R и введём команду charmap. Появится окно Таблицы символов. А теперь:

- установите галочку напротив Дополнительные параметры

- в поле Найти Юникод найдите его по номеру 202E (отображение символов справа-налево)

- выберите в таблице — он сверху слева первый; нажмите Выбрать:

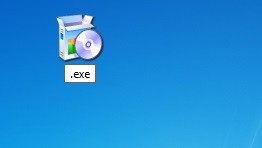

- Нам осталось ввести желаемое расширение, НО учтите, что буквы и цифры пойдут в обратной последовательности . Например, jpg вводим как gpj , avi будет у нас как iva. И так далее, в том числе и самим именем. Одно НО — старайтесь для начала выбрать в качестве поддельного приложения то, что в своём расширении содержит ИМЕННО 3 символа (avi, pdf, mp3, jpg и т.д.), иначе запись в режиме наоборот сыграет с вами плохую шутку, и имя файла в итоге будет выглядеть ну очень уж некорректно

- Ну, что, сейчас нужно будет писать слова наоборот. Продумайте, как будет называться будущий файл. Я просто укажу расширение, замаскировав под jpg. Так и пишу:

gpj

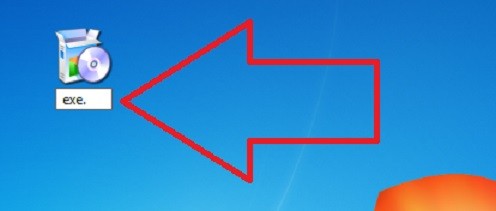

А вы смотрите на экран. Вот и результат:

была программа — стал рисунок

Иногда система просто не даёт печатать символы уже на этапе, когда вы выбрали Юникод 202E. В этом случае можно воспользоваться сторонним набором символов. Например, BabelMap . Утилита лежит здесь:

Вобщем это вариант — скорую руку. Можно приложить фантазию и изменить файл-вирус до неузнаваемости. Но есть ещё варианты.

Как подделать расширение файла: обновите ПО до последних версий

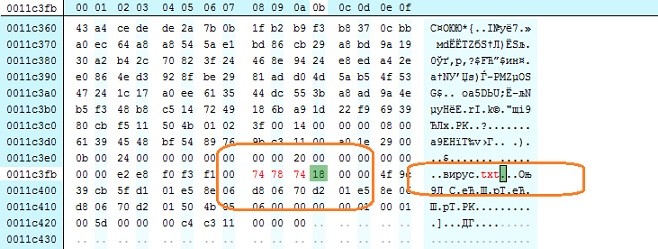

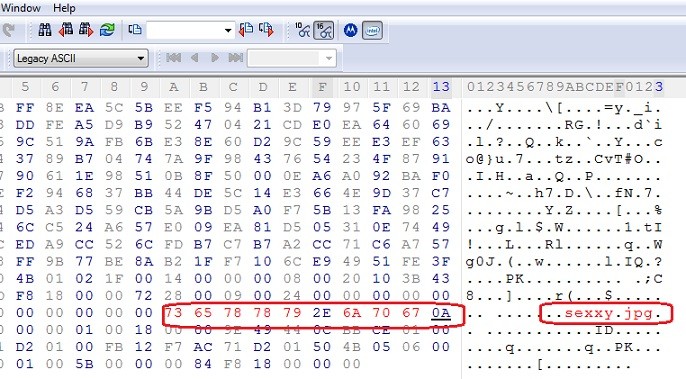

Сколько говорили про важность обновлений… И не только для Windows. А вот любимец пользователей упаковщик-архиватор WinRAR замечен за нежеланием отображать реальное расширение файла, подделанное hex-редактором. Это было возможно при условии, что пользователь поторопится запустить подделку прямо из архива, не распаковывая. Напомню, запаковав вирус в архив, хакер мог hex-редактором скорректировать его имя:

При определённых обстоятельствах, можно этого добиться и в современных версиях программ. Взгляните:

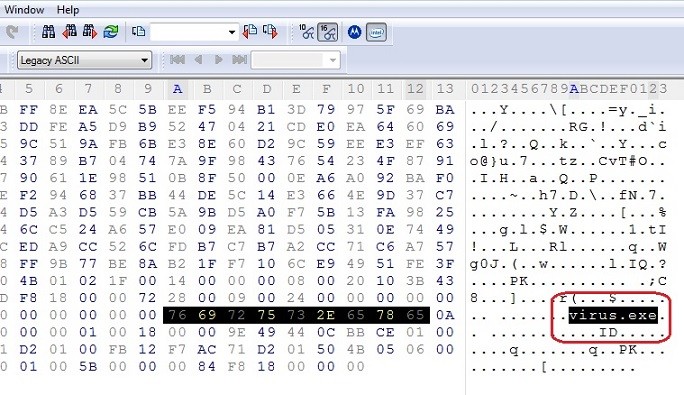

- воспользуемся hex-редактором посложнее (для примера я использую пробную версию Hex Workshop) и архиватором RAR

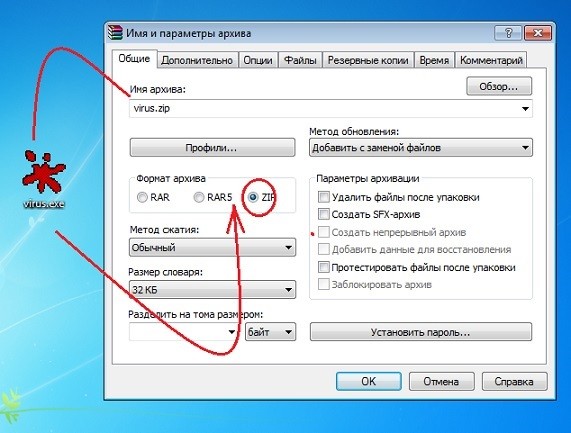

- хакер упакует в архив вирус обычным порядком:

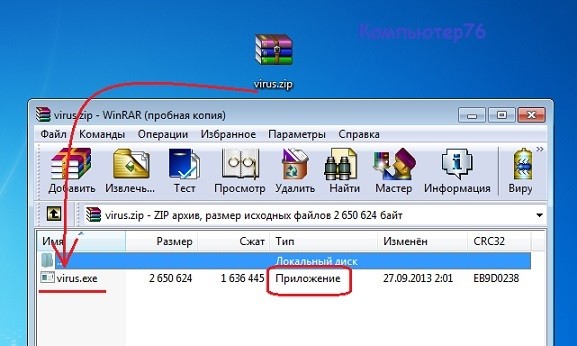

пока всё отображается своим порядком — ничего необычного:

- перед забросом архив откроется в hex-редакторе. Хакеру стоит лишь обнаружить имя запакованного вируса (строкой поиска, но, если на пальцах объяснять, он располагается в конце кода — он почти всегда на своём месте). Здесь, конечно, есть куча нюансов, которые мы рассмотрим на отдельных примерах, но для примера хватит:

- я быстренько меняю имя и расширение файла (количество символов и в имени и в расширении лучше соблюдать):

- сохраняемся, закрываем и проверяем, что получилось. Результат — на следующем фото:

нажмите, чтобы увеличить

Как вы понимаете, запихивать исполнительный файл в архив в чистом виде, меняя затем расширение, никто не собирается — он просто не откроется. До помещения в архив файл проходит определённую несложную обработку, после чего он открывается как хакеру нужно. И что самое главное, НИ ОДИН РЕКЛАМИРУЕМЫЙ БРАУЗЕР не сможет определить настоящее содержимое архива при движении заражённого RAR и ZIP по сети.

Как подделать расширение файла: специальные программы

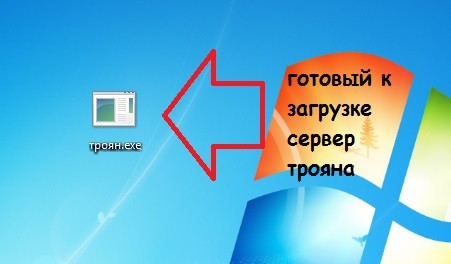

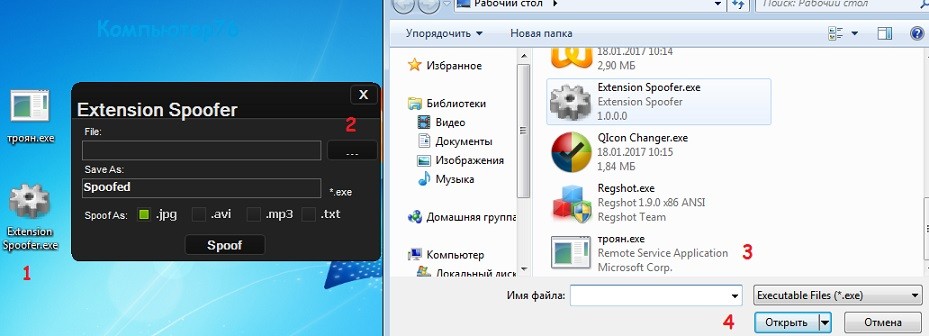

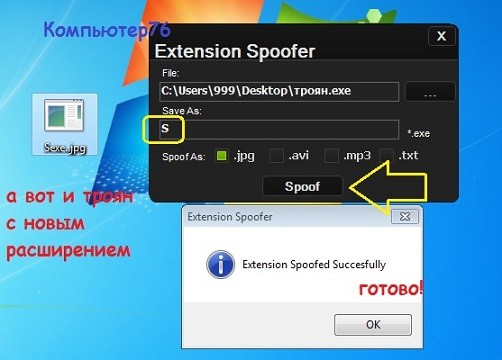

Для того, чтобы обманывать, есть готовые утилиты. Такие как Extension Spoofer, которая приобрела немалую популярность. Однако на поверку они занимаются тем же, чему вы научились в первой части статьи: используют метод перестановки настоящего расширения в имя файла, вызывая обман зрения у жертвы. Единственный, но бесспорно жирный плюс — готовый Windows интерфейс, благодаря которому можно сосредоточиться на максимально приемлемом имени файла. Взгляните, как работает Extension Spoofer:

- обработаем спуфером известный вам по статье Тёмная комета для Windows троян Dark Comet-RAT

- запускаем Extension Spoofer и указываем на троян:

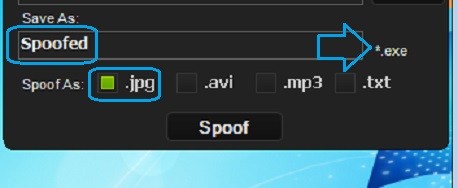

- после появления в строке пути файла можно будет продолжить работу, выбрав поддельное расширение из 4-х вариантов (в моей версии утилиты). Но, как видно из фото, по умолчанию будущему трояну будет присвоено имя Spoofedexe.jpg:

- … а значит хакеру нужно до .exe придумать букву или часть слова, которое, соединившись с exe примет осмысленное содержание. Ну, что приходит на ум? Буква S, например. Вот и получается:

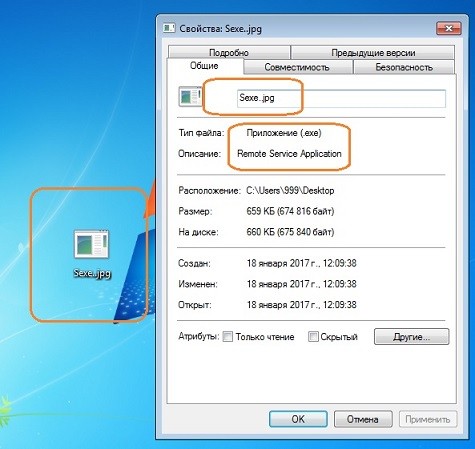

Выглядит презентабельно, однако хакеру снова придётся рассчитывать на неосмотрительность пользователя, ибо в Свойствах новый троян всё равно определяется проводником как Приложение:

Кстати говоря, вы можете заострить внимание и на том факте, что ярлык трояна также выглядит неестественно и явно присущ исполнительному, нежели медиафайлу. Что тоже может выдать его с головой или вызвать подозрения. Но это как раз для хакера и не проблема, так как подменой иконок занимается множество утилит. Я рассматриваю работу в одной из них в статье Как спрятать троян в рисунок?.

К письму прикрепите файл "КАК_РАСШИФРОВАТЬ_ФАЙЛЫ.txt" или напишите номер - 034

В первом письме не прикрепляйте файлы для дешифровки. Все инструкции вы получите в ответном письме.

Если мы Вам не ответили в течении 3 часов - повторите пересылку письма.

В скором времени приложу логи drweb, rku не использовать на 64 системе написано в доках?

Очень надеюсь на помощь, Заранее спасибо.

Прикрепленные файлы:

1. Если Вы подозреваете у себя на компьютере вирусную активность и хотите получить помощь в этом разделе,

Вам необходимо кроме описания проблемы приложить к письму логи работы трёх программ - сканера Dr. Web (или CureIt!, если антивирус Dr. Web не установлен на Вашем ПК), Hijackthis и DrWeb SysInfo. Где найти эти программы и как сделать логи описано в Инструкции. Без логов помочь Вам не сможет даже самый квалифицированный специалист.

2. Если у Вас при включении компьютера появляется окно с требованием перечислить некоторую сумму денег и при этом блокируется доступ к рабочему столу,

3. Если у Вас зашифрованы файлы,

Что НЕ нужно делать:

- лечить и удалять найденные антивирусом вирусы в автоматическом режиме или самостоятельно. Можно переместить всё найденное в карантин, а после спросить специалистов или не предпринимать никаких действий, а просто сообщить название найденных вирусов;

- переустанавливать операционную систему;

- менять расширение у зашифрованных файлов;

- очищать папки с временными файлами, а также историю браузера;

- использовать самостоятельно без консультации с вирусным аналитиком Dr. Web дешифраторы из "Аптечки сисадмина" Dr. Web;

- использовать дешифраторы рекомендуемые в других темах с аналогичной проблемой.

4. При возникновении проблем с интернетом, таких как "не открываются сайты", в браузерах появляются картинки с порно или рекламным содержанием там, где раньше ничего подобного не было, появляются надписи типа "Содержание сайта заблокировано" и пр. нестандартные уведомления необходимо выложить дополнительно к логам из п.1 лог команды ipconfig

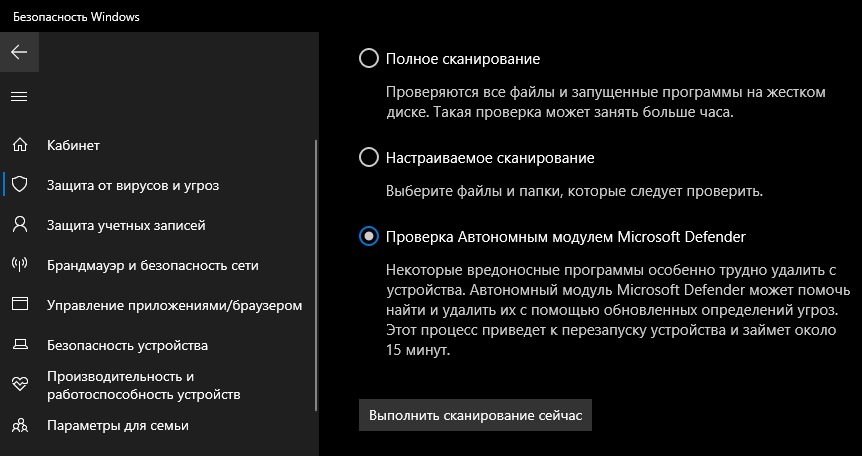

1. Сканирование

Первым делом нужно проделать сканирование сканером как Zemana, DrWeb или лучше запустить защитник Windows с параметром автономного модуля. Это позволит лучше обезвредить вирус, если он будет занят какими-либо процессами. Для этого:

- Откройте "Безопасность Windows" > "Защита от вирусов и угроз" > "Параметры сканирования".

- Выберите "Проверка автономным модулем Microsoft Defender".

- Ваш ПК будет перезагружен и начнется процесс сканирования.

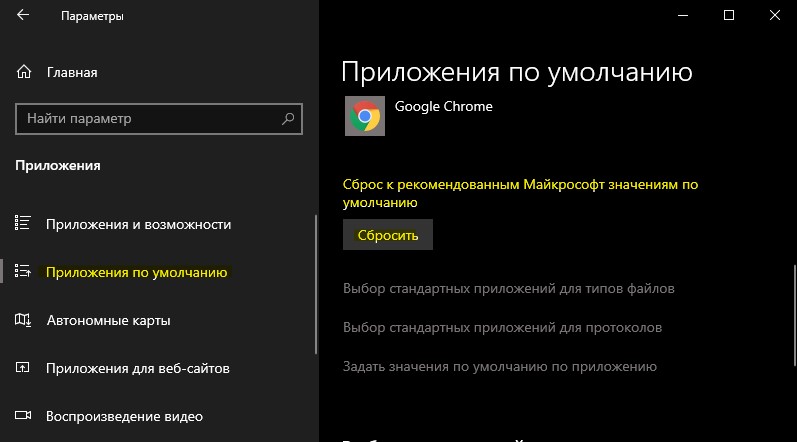

2. Сброс приложений по умолчанию

- Нажмите Win+i и выберите "Приложения" > "Приложения по умолчанию".

- Справа пролистайте вниз и нажмите "Сбросить" к рекомендуемым значениям.

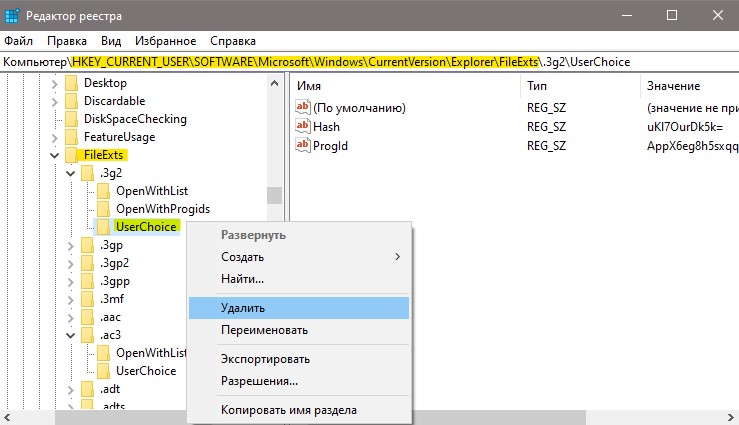

3. Удаление папки UserChoice

Нажмите Win+R и введите regedit, чтобы открыть редактор реестра. В реестре перейдите по пути:

- HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\FileExts\

- У вас будет список расширений, если не видно, то разверните папку FileExts.

- В списке расширений, раздвигайте список каждого.

- Если обнаружите папку UserChoice, то удаляйте её.

4. На флешке ярлыки

Если вы столкнулись, что на флешки пропали файлы и вместо них ярлыки, то это вирус. Суть его состоит в том, что он скрывает файлы на флешки, создает ярлыки и показывает их вам. Любой антивирус должен справится с такой угрозой, так как это не очень трудная угроза для безопасности. Но мы пойдет другим путем, так как скорее всего сканером или антиврусом вы уже пытались сканировать флешку и вам это не помогло.

Запустите командную строку от имени администратора и введите ниже команду:

Где D: это буква флешки и команда удалит запрещающие атрибуты файлов.

Научимся прятать exe вирус в jpg изображение на компе

Сегодня мы рассмотрим один из самых простых способов маскировки вредоноса . Несмотря на его простоту, он работает и по сей день. С помощью него до сих пор маскируют стиллеры, кейлоггеры и прочую гадость.

1. Создаем папку и перетаскиваем туда нашу картинку и вирус.

2. Переходим на iconvert ( ICO Convert - Create Icons From PNG JPG Images Online ) и создаем иконку нашей картинки (в настройках формата выбирайте от 16x16 до 256x256 ). Далее кликаем на " Convert ICO " и качаем нашу иконку.

3. Иконку пока не трогаем. Возвращаемся в папку выделяем картинку и вирус добавляем в архив.

4. В параметрах архива делаем следующие действия:

нажимаем на " Создать самораспаковывающийся архив " ( вкладка общие ) " Параметры SFX " ( вкладка доп. ) Переходим в " Обновление " и кликаем на " извлечь и обновить все файлы " и " перезаписывать все файлы без запроса ".

5. Переходим во вкладку " Установка " и прописываем какие файлы должны открыться во время запуска нашего экзешника (сначала картинка, потом вирус)

6. Переходим во вкладку " Режим " и кликаем на " Распаковать во временную папку " и " скрыть все "

7. Переходим во вкладку " текст и графика " и загружаем нашу иконку( значок ). Так, мы заменили иконку архива на иконку нашей картинки.

Теперь у нас появился экзешник ( exemple.exe ) с иконкой нашей фотографии.

Довольно палевно, поэтому применим одну хитрость:

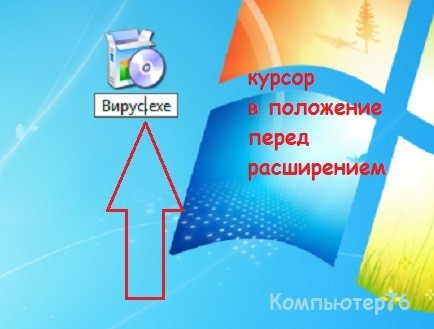

8. Переименовываем наш файл, а именно вписываем между названием и точкой " gpj " ( exemplegpj.exe ). Теперь наводим курсор перед " gpj " , кликаем пкм и выбираем " вставить управляющий символ Юникода " Выбираем RLO .

Наш вирус замаскирован в картинке, а файл имеет вид не exemple.exe , а exemple.jpg

Читайте также: