Как не поймать вирус через почту

Обновлено: 18.04.2024

A virus can find its way into your phone in various ways, but if you are wondering if your phone can get a virus by opening an email with it. Let’s dive right straight to answering your question in this article.

Viruses plague you with unwanted popups, threaten the security of your personal information, and/or attempt to gain unauthorized access to your computer, so it’s vital that you take aggressive steps to protect yourself.

Can You Get Virus From Opening An Email?

No. Replying to an email will not send a virus to your computer. Computer viruses are usually spread by the attachments that are sent via email messages or instant messages such as from Facebook.

That means you should not try to open an attachment in your email if you don’t know who sent it, and you are not expecting an attachment.

READ ALSO

Why Opening an Email Is Not Dangerous

Emails are basically in text or HTML document format (web pages). Just as opening a web page or a text file in your browser should be safe, clicking on an email message should not be dangerous.

Whether you are using Yahoo mail, Gmail, Outlook, Hotmail, Thunderbird, or any other desktop email client or web-based, opening an email should cause no troubles.

Some emails, however, may try to infect your device after you click on them. These emails may contain mischievous programs in the form of attachments. They may also have links to dangerous websites that are full of scams and malware.

You should only open attachments that you trust. Even if someone you know sends you a message with a file attachment that has an exe file or any other kind of program file, you should not open it. The files may be compromised.

Just like every other thing on the web, you should not bother to run any programs that suddenly tries to download something onto your device after you click a link.

Why Opening Emails Used to be Very Dangerous

Years ago, Microsoft Outlook experienced some serious security problems. The emails that were once only in plain text also contained HTML code. HTML codes just as the one web pages are written in.

Outlook had a problem: a vulnerability that let emails run JavaScript code, which in turn infects your computer. This vulnerability caused opening an email a potentially dangerous thing to do.

This vulnerability was fixed by developers. Now, modern email clients will not automatically display pictures in emails. Emails are not able to use JavaScript.

Just like operating systems, web browsers, and every other computer program, security holes are usually discovered and patched.

As long as the software you are using is updated, and this includes your mail client, browser plugin, browser, and operating system, you should be able to click on an email without the fear of viruses.

Email Safety Tips to Protect Your Device from Virus

Even though it is now safe to open and email, file attachments, and some email links can still be a threat. To stay safe, follow these tips and tricks:

1. Always have your web browser, mail client, and operating system updated

Software updates are very important. Don’t ignore it. Those bad guys regularly look for holes and try to exploit the holes. Software updates w3ork to close these holes and protect your device.

If your browser and email client are outdated, you could catch a virus. If you have java installed on your device, uninstall it, or disable it to protect your device.

2. Install and Antivirus software

For windows make sure to install anti-virus, antivirus software is essential as it serves as a layer of protection. Antivirus can help protect your device from mistakes and software bugs that lets malware run without your permission.

3. Try not to click on unsafe attachments

If you receive a PDF file in your e-mail as an attachment, it may be very safe to open, especially if you use an updated PDF reader.

However, if you receive an email that has an exe file or any other file that is potentially dangerous – even if you know the sender, do not run the attachment. Take caution with attachments you get in an email, as they are still a common source of viruses.

4. Be Wary of Links

Clicking links should be very safe just like loading websites on your browser. However, if you suspect the link looks like something that leads to a site full of malware and scams, you shouldn’t click on the link.

If you click any link, try not to download and run any files that are potentially dangerous. Also, be on the lookout for phishing – if you click any link in your email and it looks like it is from your bank and ends up in a website that looks like your bank’s website, it may not be your bank’s website, but that of a smart imposter.

Tips to Prevent Reoccurrence

The best advice to prevent the occurrence of a virus on your phone is always to be vigilant and careful when opening or downloading any attachments from unknown persons or if it seems suspicious to you.

It is best to keep your phone safe whenever you go online, be sure to use an antivirus on your phone. Mobile security apps are available on both Android and iOS phones, and you can install them anytime as an act of precaution.

At this point, if you have read to the end you should have your question answered. You cannot get a virus in your phone by just opening an email so you can go ahead to read and reply to your emails without the fear of getting a virus.

If you find this article educating and informative enough, share it with your friends, and don’t forget to subscribe to our website to be notified when we post more educating blog posts like this

Ежедневно, многие пользователи Интернета получают на свой Email электронные письма, кто-то одно-два, а кто-то десять-сто, у каждого количество разное. Но, все вы должны знать, какие письма опасно открывать в электронной почте, и чем грозит их прочтение.

Сразу скажу, что опасность может быть обусловлена не только наличием вируса внутри электронного письма, но и банальным разводом, которым мошенники благополучно занимаются через такой канал взаимодействия с аудиторией, как электронная почта.

Как не запустить вирус из электронной почты

Как и в живом организме, электронные вирусы тоже должны быть чем-то спровоцированы. Сами по себе, без взаимодействия с чем-либо, они не опасны, но как только пользователь запускает какую-либо программу, в коде которой находится вирус, процесс запускается и ничего хорошего ожидать не стоит.

1) Поэтому, самое главное правило одно — никогда не открывайте письма в электронной почте от незнакомых людей, компаний, организаций . Это чревато проблемами. Причём, если вы находитесь в рабочей сети (общая Интернет-сеть на работе), то проблемы будут не только на вашем компьютере.

Такой прецедент произошёл в начале 2017 года, когда вирус-вымогатель WanaCrypt0r 2.0, разосланный через электронную почту, заразил тысячи компьютеров в разных странах по всему миру, в том числе и в России (компьютеры МВД, Мегафона и др.). Это была крупнейшая вирусная атака в истории.

2) Всегда проверяйте адрес отправителя письма перед его открытием . Сделать это можно, наведя мышкой на автора письма. Как пример, на скриншоте ниже показаны два email-сервиса (от Яндекса и Гугл). Кстати, для ведения электронной почты рекомендую именно эти сервисы.

3) Никогда не переходите по ссылкам в письмах, если вы не уверены от кого они , либо у вас появилось подозрение о мошенничестве со стороны отправителя.

Развод по Email — СПАМ

В общем, разводов и обманов в Интернет полно, поэтому будьте бдительны и подписывайтесь на канал СоветИнет , чтобы вовремя уберечь себя от мошенников.

Вызывайте экзорциста админа, ребята! Главбух поймала мощный вирус, всё пропало! Частая, частая ситуация, основанная на человеческом факторе, свежих вирусных тенденциях и целеустремлённости хакеров. И правда, зачем самим копаться в чужом ПО, если можно положиться в этом на работников компании.

Да, продукты крупных государственных и частных контор постоянно взламываются, хотя над их созданием и поддержкой работают сотни опытных людей.

Последние вирусные тенденции

Прошерстив VK, Twitter, FB и Instagram своей цели, вы можете получить точную анкету человека с его номером телефона, почтой, именами родителей, друзей и прочими подробностями. И это всё бесплатно и добровольно – на, пользуйся, дорогой!

Хакеры планируют атаки на тех, кто работает с ценной информацией – секретарей, менеджеров, бухгалтеров, HRов.

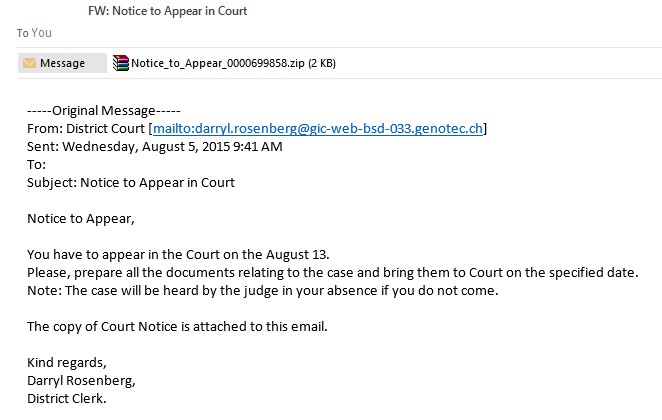

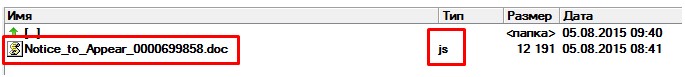

Вирус шифровальщик распространяется через электронную почту под видом серьёзных документов: судебной повестки, счетов, запросов из налоговой. И чтобы не установить его себе, нужно смотреть в оба. Наши технические специалисты специально проанализировали один такой вирус, чтобы мы смогли показать, на что нужно обращать внимание:

Следим за руками этих фокусников:

Внимание! Если компьютер был заражен шифровальщиком, то с вероятностью 95% информация будет утеряна безвозвратно. После скачивания и запуска вредоносного файла происходит обращение к удаленному серверу, с которого скачивается вирусный код. Все данные на компьютере шифруются случайной последовательностью символов.

Обращайте внимание на вышеописанные особенности, и вы сможете предупредить опасные случаи блокировки компьютеров и удаления важной информации. В любом случае, устранение последствий критических уязвимостей выйдет намного дороже, чем соблюдение предосторожностей.

Поэтому вот ещё 6 советов для обнаружения вирусов и предупреждения заражения:

1. Регулярно обновляйте операционную систему и программы. Важные обновления, которые по умолчанию устанавливаются автоматически, можно отключить. Но не стоит, так новые версии часто закрывают обнаруженные дыры в безопасности ПО.

2. Установите антивирус и регулярно обновляйте базу вирусов. Каждый день появляется 100 тысяч новых вирусов!

4. Выполняйте резервное копирование важных файлов – рабочих документов и фотографий. Периодичность резервного копирования нужно выбирать в зависимости от периодичности изменения файлов. Для резервного хранения можно использовать облачный сервис, если он позволяет вернуться к старым версиям файлов и настроить ручную синхронизацию. Тогда, в случае заражения компьютера, вирус не попадёт в облако. Мы также рекомендуем хранить копию важных данных в архиве. Большинство вирусов не может проникнуть в архив, и вся архивированная информация восстанавливается после лечения компьютера.

5. Повышайте профессиональную грамотность своих специалистов! Как мы уже говорили, хакеры затачивают свои атаки под нашу психологию, и постоянно совершенствуют свои методики. Не думайте, что кликнет/загрузит/введёт свои данные кто угодно, кроме вашей компании и команды. Попасться может любой, задача состоит только в подборе нужного крючка к человеку. Поэтому обучайте своих сотрудников, хоть в индивидуальном, хоть в командном порядке, хоть в игровой форме, хоть как-нибудь!

Мы очень надеемся, что вы читаете эту статью для предварительного ознакомления, а не потому что уже всё плохо. Мы желаем вам никогда не встретиться с тотальным неконтролируемым спамом, исчезнувшей документацией за полгода и прочими приятными последствиями пойманных вирусов. Следуйте вышеописанным шести шагам, смотрите в оба и да останется ваша информация конфиденциальной!

В эпоху ИТ-гигантов, занимающихся кибербезопасностью более 20 лет, сложно создать вредоносные программы, способные не привлекать внимания со стороны комплекса защиты информационных систем и эффективно обходить его. Однако остаётся практически неизменной одна серьёзная уязвимость — человек. Поговорим о том, как неосведомлённые о соблюдении цифровой безопасности люди помогают злоумышленникам реализовывать вредоносные схемы на их устройствах через канал электронной почты.

Введение

Стоит отметить, что львиную долю жертв хакерских атак составляют пользователи операционной системы Windows — как самой нетребовательной к уровню профессиональных компьютерных знаний.

Основные цели вредоносных программ, распространяемых через электронную почту

Впрочем, заработок хакера от заражения домашних устройств сравнительно невелик, поэтому основная цель злоумышленников — корпоративный сектор. Далеко не во всех компаниях выстроена правильная защита от атак через электронную почту, рядовые сотрудники не всегда проходят обучение обнаружению спам-писем с вредоносными программами, однако открытие подобного письма по неопытности, например, бухгалтером может привести к шифрованию баз данных всей организации, что принесёт огромные убытки. Таким образом, чтобы не допустить неожиданных финансовых и репутационных потерь, каждая уважающая себя компания должна организовывать постоянное обучение своих сотрудников безопасной работе с электронной почтой и иметь штатного специалиста по информационной безопасности.

Основные механизмы передачи вредоносных программ с использованием канала электронной почты

Так какие же виды вложений чаще всего используют злоумышленники? Почти треть от общего количества составляют архивы (ZIP, RAR), на долю которых приходятся четыре из десяти самых популярных форматов вредоносных файлов. Также встречаются и наборы команд, т. е. скрипты (например, на языке JS). Впрочем, антивирусная защита всё же выявляет основную часть опасных вложений, поэтому одними лишь прикреплёнными файлами дело не ограничивается: так, злоумышленники могут вставить в само тело письма скрипт для загрузки вредоносной программы. Такое письмо внешне будет выглядеть как обычный текст, однако если на этот текст нажать, запустится скачивание очередного хакерского инструмента.

Исходя из вышеизложенного можно сделать вывод о том, что при использовании канала электронной почты вредоносные программы в основном распространяются через вложения, а также через ссылки и скрипты в теле письма.

Основные типы вредоносных файлов, распространяющихся по электронной почте

На бытовом языке принято называть вредоносные компьютерные программы вирусами, однако применение этого понятия в подобном ключе некорректно, так как вирусы являются лишь одной из разновидностей опасных информационных объектов.

По типу распространения можно выделить следующие основные группы.

Вирусы

Под вирусом понимают вредоносный код, заражающий другие файлы (подобно настоящим вирусам, которые инфицируют биологические клетки с целью размножения). К слову говоря, подобная вредоносная программа может прийти и от реального партнёра, если его устройство заражено.

С помощью вируса можно получить доступ к компьютеру в фоновом режиме, украсть пароль или вызвать зависание (различные процессы заполняют оперативную память и загружают процессор).

Черви

Поведение червя напоминает поведение вируса; отличие состоит только в способе распространения. В то время как вирус может проникнуть только на тот компьютер, где человек запустил заражённую программу, червь распространяется самостоятельно с помощью компьютерных сетей (локальных и интернета). Опасность червя — в том, что он может создавать и отправлять письма со своей копией и таким образом весьма быстро попасть на большое количество компьютеров. Это — очень опасный тип вредоносных программ, особенно если он объединяется с другими видами деструктивной функциональности. Так, известными его представителями являются WannaCry и Petуa, которые при заражении устройства могли зашифровать все файлы и вымогать у жертвы деньги за восстановление доступа к ним.

Троянские программы

Мы разобрали основные виды вредоносных программ по типу распространения, теперь же классифицируем их по способу воздействия на жертву.

Шифровальщики: цель преступников — зашифровать ценную информацию на серверах или клиентских устройствах и потребовать от жертвы плату за ключ дешифрования. Как правило, для перечисления выкупа применяются платёжные системы, не позволяющие отследить получателя.

Бэкдоры: программы, которые преступник устанавливает на компьютер с целью обеспечить себе возможность выполнять на нём какие-либо действия — например, удалённо управлять им.

Майнеры: инструменты для фоновой добычи (майнинга) криптовалюты. Пока пользователь работает за своим устройством, программа не проявляет ощутимой активности, однако когда компьютер не используется, майнер начинает эксплуатировать его вычислительные ресурсы.

Шпионские программы: с их помощью преступники получают информацию о действиях пользователя за компьютером. Типичный пример — кейлогер, т. е. средство слежки за нажатиями клавиш. Очевидно, что с помощью кейлогера без труда можно получить логины, пароли и переписку.

Рекламные программы обычно отображают надоедливые всплывающие окна и используется для получения прибыли от рекламы.

Логическая бомба: программа, в которой для запуска вредоносного кода используется некоторое условие (триггер). До срабатывания последнего программа находится в спящем режиме и никак себя не проявляет. Эффект может быть любым — например, стирание всех файлов на устройстве.

Не стоит забывать, что недобросовестный конкурент может и преследовать цель попросту разрушить инфраструктуру компании. Вредоносные программы, применяемые для подобных действий, классифицируются как вандальные.

Методы идентификации вредоносных вложений

Любой почтовый сервис стремится обезопасить своих пользователей от хакерских атак и применяет для этого современные фильтры и антивирусные решения, так что большинство писем с вредоносными вложениями не доходит до конечного пользователя. Но всё же различными хитростями и уловками злоумышленники обходят системы защиты и доставляют вредоносные письма адресатам.

Выводы

Несмотря на свой возраст, электронная почта остаётся основным каналом распространения вредоносных программ и по сей день. Основная ОС, подверженная заражению, — широко распространённая Windows. Будьте бдительны и проверяйте каждое письмо внимательно. Есть сомнения в подлинности — позвоните отправителю, но в любом случае убедитесь, что в письме нет вредоносных вложений. Придерживайтесь алгоритма проверки писем.

Если вы хотите обезопасить свой бизнес от непредвиденных убытков, то обучайте людей основам информационной безопасности. Всегда помните: самое слабое звено в любой защите — человек, и именно на человеческие слабости опирается хакерская атака.

Вредоносный код, встроенный во вложенный в электронное письмо документ – это реальность. И это актуальная угроза.

Бесчисленное количество компьютеров по всему миру ежедневно заражается, когда пользователи открывают полученные по почте вложенные документы.

Это испытанный прием. Пытается ли злоумышленник добавить в ботнет как можно больше компьютеров, пробует ли достать информацию из корпоративной сети при помощи целенаправленной APT-атаки или же хочет завладеть вашим банковским счетом через троян — во всех случаях вредоносные вложения были и остаются самым востребованным способом атаки в течение многих лет. Пользователи компьютеров хорошо знают о том, что открывать файлы Word, PDF, изображения и прочие типы документов, присланные с незнакомых и подозрительных адресов, которые могут выглядеть совсем безобидно, может быть весьма опасно. Кроме того, вся антивирусная индустрия, а также веб-разработки, почтовые сервисы — все направлено на внедрение новых технологий борьбы с зараженными вложениями. И все это происходит одновременно с тем, что производители программного обеспечения выпускают крайне эффективные патчи, устраняющие многие уязвимости.

И несмотря на это, бесчисленное количество компьютеров по всему миру ежедневно заражается, когда пользователи открывают полученные по почте вложенные документы. Как так получается, что все усилия умнейших людей планеты и вся индустрия высоких технологий оказываются бессильными перед кучкой злоумышленников, которые к тому же не организованы в группы?

В целом причина довольно проста. Нападающие, многие из которых работают либо поодиночке, либо небольшими группами, имеют специально разработанные инструменты, позволяющие эффективно работать. В то же время создатели браузеров, почтовых сервисов и прочие технологические гиганты намного инертнее, как и любая крупная компания со множеством бюрократических барьеров. Но мы не можем винить во всем только бизнес, так как большинство пользователей осознанно отказываются от установки обновлений, а многие открывают вложения в сомнительные письма, хотя и не должны этого делать.

Отдадим должное нападающим — они не так глупы. Они внимательно смотрят за реакцией компаний на свои действия, делают выводы и оперативно изменяют тактику нападений. Они собирают разведданные на людей, которые являются целью их атаки, через социальные сети и прочие ресурсы, где те могут засветиться. Затем шлют им письма, в которых упоминают некоторые факты, повышающие доверие к отправителю.

Например, последнее обновление безопасности от Microsoft исправило уязвимость Internet Explorer, но не исправило одну из известных уязвимостей нулевого дня в MS Office. Пользуясь этим, злоумышленники могут рассылать вредоносные документы, используя зараженные вложения. Конечно, если нападающий использует инструменты, которые знает ваш антивирус, то вы в безопасности. Но он способен оперативно изменить опознаваемые части кода или инструмент атаки, чтобы нанести свой удар, оставаясь в невидимости для антивирусов.

Не буду слишком хвалить злоумышленников. В конце концов, хорошие парни всегда лучше плохих, хотя и более медленные. Хорошие парни неплохо зарабатывают, имеют социальную защиту, им не нужно опасаться тюрьмы. Поэтому они спокойно изучают работу плохих парней, равно как и плохие парни тоже изучают работу хороших.

Читайте также: