Как продать свой вирус

Обновлено: 15.04.2024

Есть хороший способ, позволяющий, условно говоря, продать свою болезнь или неприятность. Я пользуюсь им уже почти два десятилетия, а потому точно знаю – он работает.

Как именно работает можно объяснять по-разному. Есть и психологические объяснения, и эзотерические. И даже для завзятых материалистов найдется вариант – эффект плацебо, сила которого порой поражает даже самых ортодоксальных ученых. К сожалению, теоретические рассуждения не впишутся в формат короткой статьи, поэтому лучше сконцентрируемся на практике. Ведь в практике важнее уметь пользоваться, чем понимать – например, не каждый объяснит, как работает дизельный двигатель, но ездить на автобусе это никому не мешает.

Если говорить очень кратко, то суть в следующем. Когда в жизни вы оказываетесь в ситуации неравного обмена, в какую бы форму этот обмен не облекался, вы можете со своей стороны уравнять его, отдав вашему визави какую-нибудь собственную проблему или болезнь. Чтобы отдать достаточно вашего намерения, больше делать ничего не нужно.

Это удобнее делать в ситуации вымогательства. Например, у меня не раз случалось, когда ранним утром (чаще в субботу) сотрудники ГАИ начинали разыгрывать сцену, что чувствуют запах алкоголя и мне надо ехать на освидетельствование. Иногда у них получалось сыграть роль достаточно правдоподобно. Предполагаю, расчет был на то, что я предложу взятку. Однако взяток я из принципа не даю, веду себя вежливо, и сотрудники рано или поздно отваливали – ведь драгоценное утреннее время уходит. Но бывают и иные случаи. Только лично у моих знакомых так происходило дважды – вы едете с маленькими детьми, за городом, в ноябре, и пользуясь этим, гаишник приматывается уже основательно. Если отправляться на освидетельствование, то жену и детей придется надолго оставить на дороге, а на улице холодно, да и не факт, что само освидетельствование будет честным. Знаю, что в таких ситуациях некоторым приходилось расставаться с деньгами, причем речь шла о крупных суммах. Остается одно – вместе с большой суммой отдать большую проблему. Пусть берет.

Ну и последнее. Рассмотренный способ носит скорее технический, а не философский характер, поэтому не стоит ставить его во главу угла. Имеется в виду следующее: есть люди, которые умудряются постоянно попадать в неприятные истории, в том числе связанные с обманом и вымогательством. Казалось бы, овладей они этим способом и у них появится прекрасная возможность продать все свои проблемы. Но вот в чем штука – проблемы-то они продадут, но быстро создадут себе новые, поскольку проблемы на материальном уровне есть следствие проблем на уровне душевном. Именно с последним и надо работать. Но это уже – другая история.

Если у кого-то есть личный опыт использования подобных средств – напишите, пожалуйста, в комментариях. Очень интересно.

Инфостилеры предлагаются от $50, а стоимость банковских троянов доходит до $5 тыс..

С каждым годом число кибератак и ущерб от них постоянно растет во всем мире. Одной из основных причин роста киберпреступности является низкая стоимость и высокая доступность готовых вредоносных программ, продаваемых на подпольных торговых площадках.

Как сообщил ресурс Cybernews, в настоящее время не нужно быть программистом или обладать специальными техническими знаниями, чтобы купить или создать вредоносное ПО. Будущим киберпреступникам достаточно лишь знать, где делать покупки. Банковские трояны, предназначенные для кражи учетных данных пользователей online-банкинга, часто предлагаются вместе с вымогательским ПО, современными модульными ботами или другими вредоносами пр.

Программы также идут в комплекте с технической поддержкой, которая предоставляется бесплатно или за небольшую дополнительную плату. Самыми популярными в даркнете категориями вредоносов являются:

Инфостилеры — одни из самых популярных вредоносных инструментов. Троянские программы для кражи данных способны похищать пароли, cookie-файлы, истории и данные кредитных карт, сеансы чатов из мессенджеров и изображения с web-камер. Средняя цена — от $50 до $150.

Трояны удаленного доступа (RAT) позволяют злоумышленнику перехватить контроль над системой жертвы, включая запуск и установку программного обеспечения, создание скриншотов, переключение web-камеры и слежением за действиями жертвы. Цена варьируется от $800 до $1 тыс. Некоторые RAT, такие как Imminent Monitor, часто рекламируются как легитимные инструменты удаленного администрирования для увеличения продаж.

Модульные вредоносные боты могут выборочно запускать различные вредоносные программы в зависимости от целей атаки — от кейлоггинга и похищения паролей жертв до кражи адресов криптовалютных кошельков из их буферов обмена. Цена ботов составляет около $2,5 тыс.

Почти все продавцы высококачественных вредоносных программ предоставляют покупателям подробные руководства по использованию своих продуктов. Что касается дешевых программ, то обзоры на них и советы по настройке публикуются даже на YouTube.

Один хакер может причинить столько же вреда, сколько 10 000 солдат! Подпишись на наш Телеграм канал, чтобы узнать первым, как выжить в цифровом кошмаре!

Среди коммерческих троянов отдельную нишу занимают стилеры и подобная спайварь. Оно и неудивительно: чужие секреты всегда были в цене. Мы проанализировали рынок вредоносного ПО и хотим поделится с вами этой информацией.

В сегодняшней статье мы расскажем о доступных в свободной продаже троянах-шпионах, об их особенностях, функциональных возможностях и методах борьбы с этим вредоносным ПО.

Продажа и покупка троянов

Распространение и использование вредоносного ПО — это уголовное преступление, за которое действующим законодательством предусмотрена суровое наказание. Не стоит забывать про это!

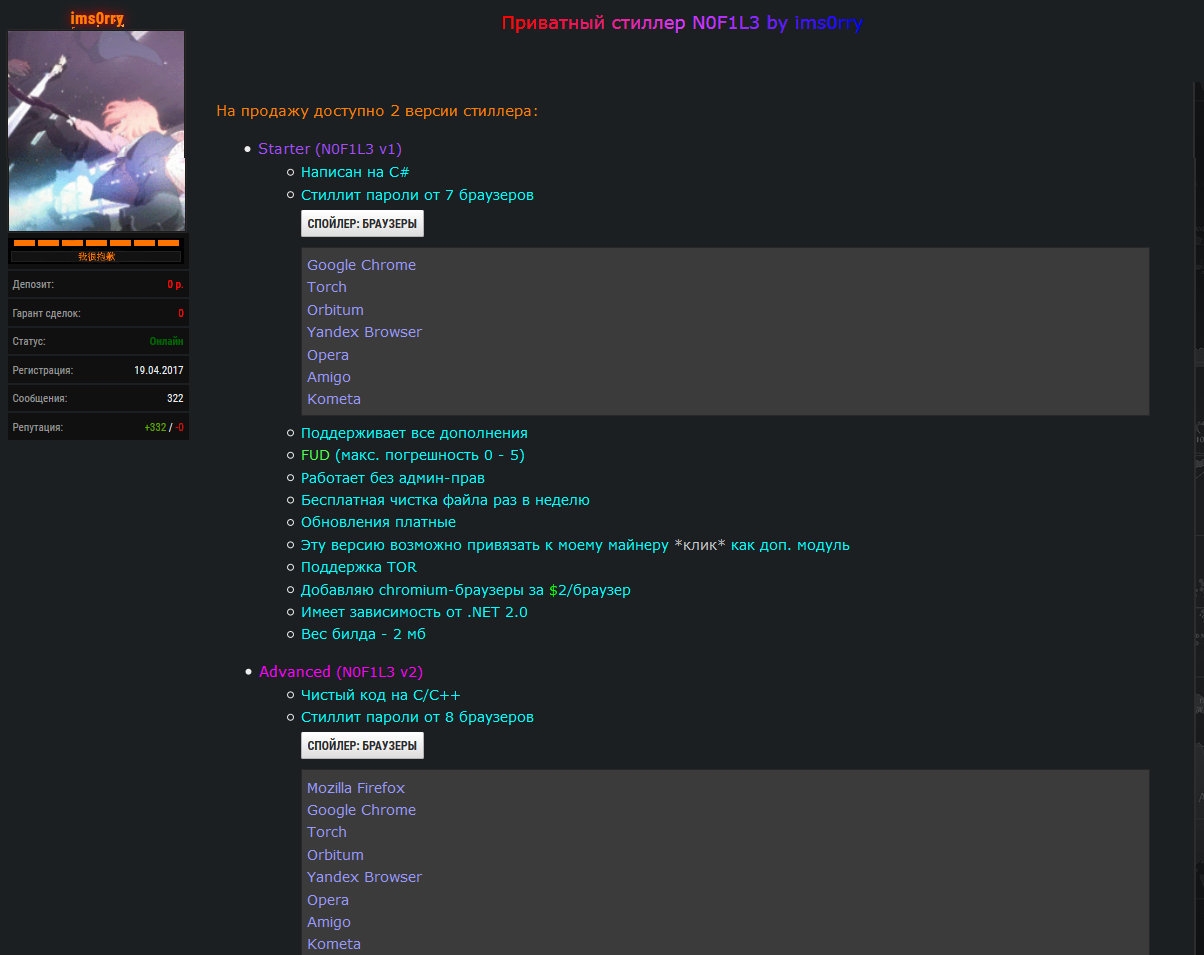

N0F1L3

Продажа трояна N0F1L3

Вторая версия отличалась от первой отсутствием зависимостей, благодаря чему теоретически могла работать на чистой системе. Кроме того, она научилась тырить инфу из Firefox, чего первая модификация N0F1L3 так и не осилила. Стилер собирал из браузеров куки, данные автозаполнения форм и пароли, копировал с рабочего стола файлы с расширениями .doc, .docx, .txt и .log. Из популярного FTP-клиента FileZilla он угонял файлы filezilla_recentservers.xml и filezilla_sitemanager.xml. Также трой пытался украсть криптокошельки BTC, BCN, DSH, ETH, LTC, XMR, ZEC, после чего распихивал все это богатство по локальным папкам и выгружал на управляющий сервак в виде архива.

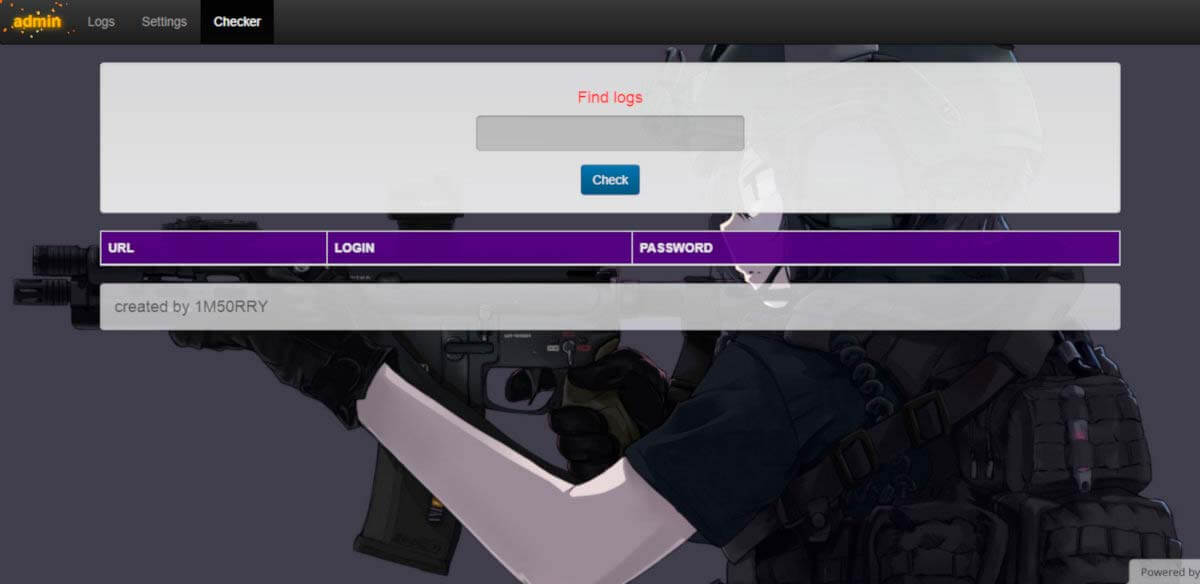

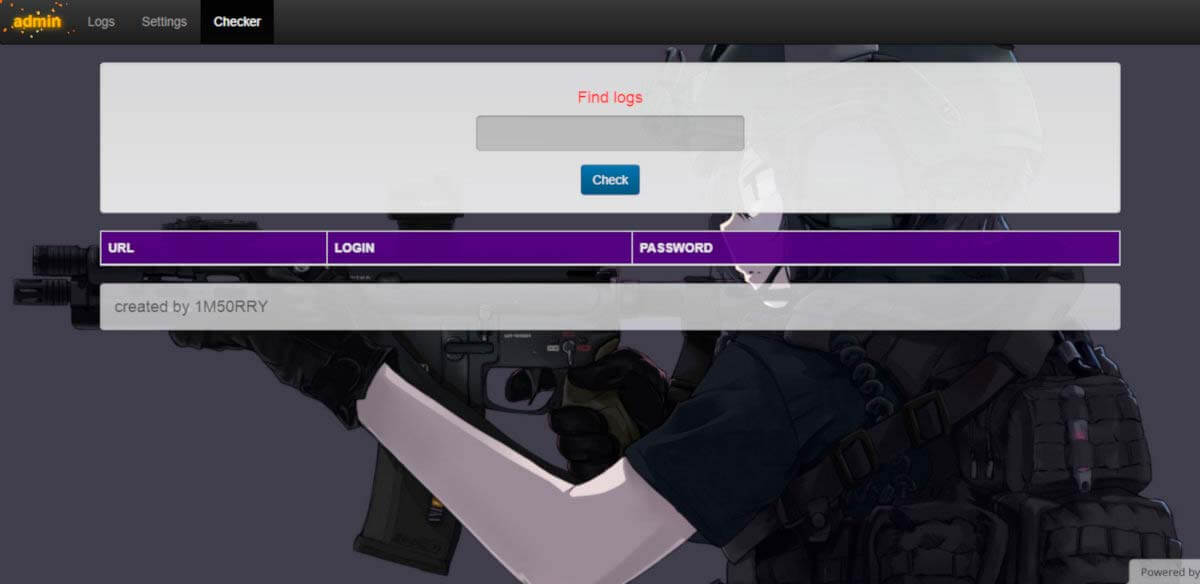

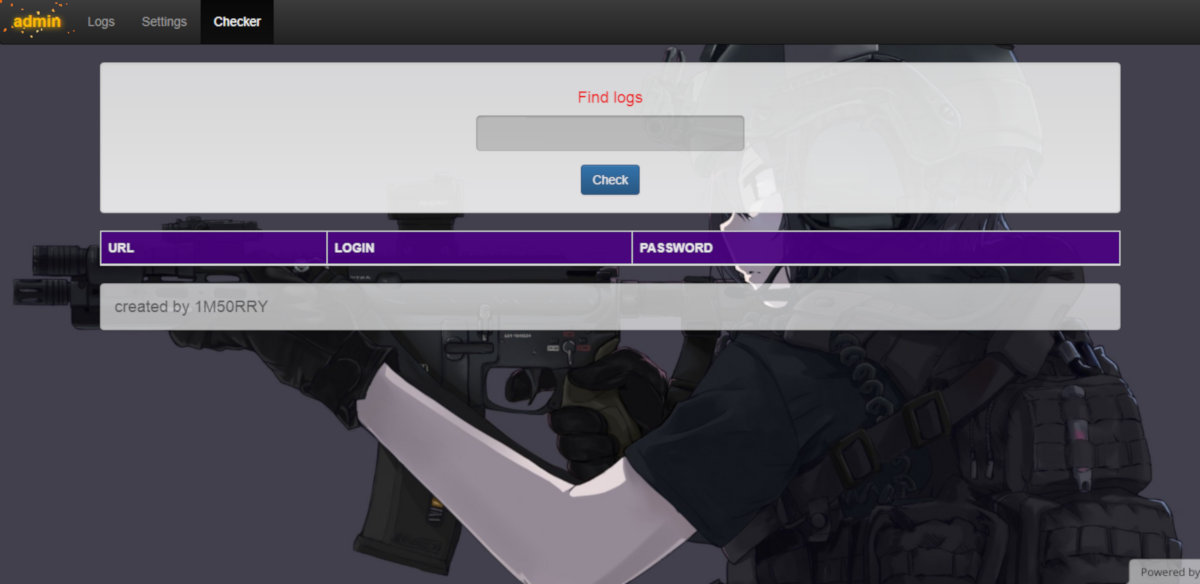

Админка трояна N0F1L3

N0F1L3 оборудован написанной на PHP админкой, в которой можно посмотреть статистику трояна и его логи. Автор не просто продавал стилер, а еще и предлагал анонимусам другие связанные с ним коммерческие услуги: обновления, добавление поддержки других браузеров и решение всевозможных технических проблем. Неудивительно, что вскоре доброжелатели стали активно перепродавать N0F1L3 на множестве популярных и не очень площадок, а после того, как у автора начались проблемы с законом, стилер и вовсе выложили в паблик. Исходники трояна различной степени свежести можно отыскать на тематических бордах и сегодня.

Методы обнаружения N0F1L3

Все версии N0F1L3 и его многочисленные модификации отлично палятся антивирусами, но, если вы, юзернейм, принципиально не пользующийся таковыми, выявить присутствие стилера в системе совсем не сложно. Более ранняя модификация троя сохраняет украденное в файлик %LOCALAPPDATA%\f.txt, его наличие точно укажет вам на факт заражения. N0F1L3v2 создает в %TEMP% папки с говорящими именами Browsers, Wallets, Files и Directory, в первой обычно лежат файлы с вытащенной из браузеров инфой — Passwords.txt, Cookie.txt, CC.txt и Autofill.txt. Прятаться в системе N0F1L3 не умеет, так что спалить его — дело техники.

Kratos

В дополнение к уже реализованным у его предшественников функциям Kratos умеет делать скриншоты (картинка сохраняется в %TEMP% под именем screenshot.bmp) и копировать файлы из папки клиента Telegram %AppData%\Telegram Desktop\tdata. Кроме этого, стилер обращается к реестру в поисках ветви [HKCU\Software\Valve\Steam]. Обнаружив ее, по содержимому ключа SteamPath он определяет место установки клиента Steam, а затем тырит оттуда файлы config\config.vdf, config\loginusers.vdf и config\SteamAppData.vdf. Все украденное Kratos упаковывает в архив и шлет на управляющий сервер POST-запросом.

Админка Kratos

Kratos использует админку, в целом аналогичную N0F1L3 (разве что дефолтная фоновая картинка не такая няшная). Сам разработчик продавал свое творение за 5000 рублей, но на всем известных площадках быстро отыскались анонимусы, готовые уступить билды за 1500 и даже чуть дешевле — за лайк, симпу, отзыв или плюсик в репу. А после деанона автора и последовавших за этим печальных событий стилер появился в паблике и вовсе бесплатно. В результате Kratos расползся по этим вашим интернетам, как тараканы по студенческой общаге, периодически вылезая из укромных щелей то там, то тут. Дуст оказался неэффективен, такое можно выжечь только напалмом.

Методы обнаружения Kratos

AZORult

Админка AZORult

AZORult может вытаскивать пароли из почтовых клиентов Outlook и Thunderbird, FTP-клиентов FileZilla и WinSCP, IM-клиентов Pidgin и Psi/Psi+. Из Skype он способен скопировать переписку, из Telegram — идентификаторы сессий, из клиента Steam — файлы ssfn и vdf. Список криптовалют, кошельки которых в состоянии украсть AZORult, весьма внушителен: он насчитывает 38 наименований (примерно половина из которых лично мне тоже ни о чем не говорит, лол).

Среди возможностей стилера не только банальности вроде создания скриншотов — он еще знает, как искать на зараженной машине файлы по имени, размеру или маске с рекурсивным обходом вложенных директорий, в состоянии собирать информацию о программном окружении и аппаратной конфигурации (включая геолокацию, список установленных приложений и работающих процессов), а также скачивать и запускать с управляющего сервера заданный файл. Трой имеет функцию автоматического самоудаления после отправки отчета, если она включена в админке, и способен работать с серверами, если они используют .bit-домен. Исполняемый файл в несжатом виде занимает порядка 110 Кбайт, а под упаковщиком легко сокращается до 40. Такой вот комбайн по цене 100 долларов.

Продажа трояна AZORult

В минувшем октябре автор выкатил обновление трояна, позволяющее упаковывать стилер в документ Word или Excel, при попытке открыть который происходит заражение. А в начале уже этого года фиксировались случаи распространения стилера под видом утилиты Google Update, подписанной, что характерно, валидным сертификатом.

Методы обнаружения AZORult

Под капотом у AZORult можно обнаружить много интересного. Имя управляющего сервера хранится в теле стилера в зашифрованном виде, для шифрования используется Base64 с произвольным словарем и RC4, ключ которого автор также захардкодил. Для соединения с сервером AZORult использует сокеты, при этом отправляемые на сервак данные и получаемые ответы поксорены. Архитектурно стилер состоит из нескольких функциональных модулей, которые включаются согласно полученному из админки конфигу.

Поскольку на просторах интернета широко распространены билдеры для AZORult, да и перепаковывают его с завидной регулярностью, антивирусы палят далеко не все его образцы. Однако у трояна есть один характерный признак: скачанные и необходимые для работы библиотеки он хранит в папке %appdata%\1Mo\, факт создания которой можно считать одним из верных признаков заражения.

Eredel

Админка Eredel

Из интересных особенностей Eredel стоит отметить разве что наличие специального Telegram-бота, c помощью которого можно настроить трояна. Стилер продается на разных площадках по цене 2500 рублей.

Методы обнаружения Eredel

Одна из возможностей трояна — умение искать файлы по имени, размеру и маске, причем не только на локальных, но и на сетевых дисках — правда, в известной мне версии отдать ему такую команду из админки не представлялось возможным. Все, что нажито непосильным трудом, стилер упаковывает в .cab-архив и заливает на управляющий сервер.

Разработчик предусмотрел возможность загрузки и запуска с использованием loadpe исполняемого файла, ссылка на который указана в панели управления. В 32-разрядных версиях Windows бинарник запускается в контексте процесса, из которого он был вызван, а в 64-разрядных трой запускает командную строку и инжектит приложение в процесс cmd.exe.

После запуска стилер отсылает на управляющий сервер инфу о зараженном компьютере: версию операционной системы, данные об экранном разрешении, количестве ядер и типе процессора, объеме оперативной памяти, локальном времени и часовом поясе, а также сообщает IP-адрес сетевого интерфейса. Управляют трояном с использованием веб-панели.

Методы обнаружения Kpot

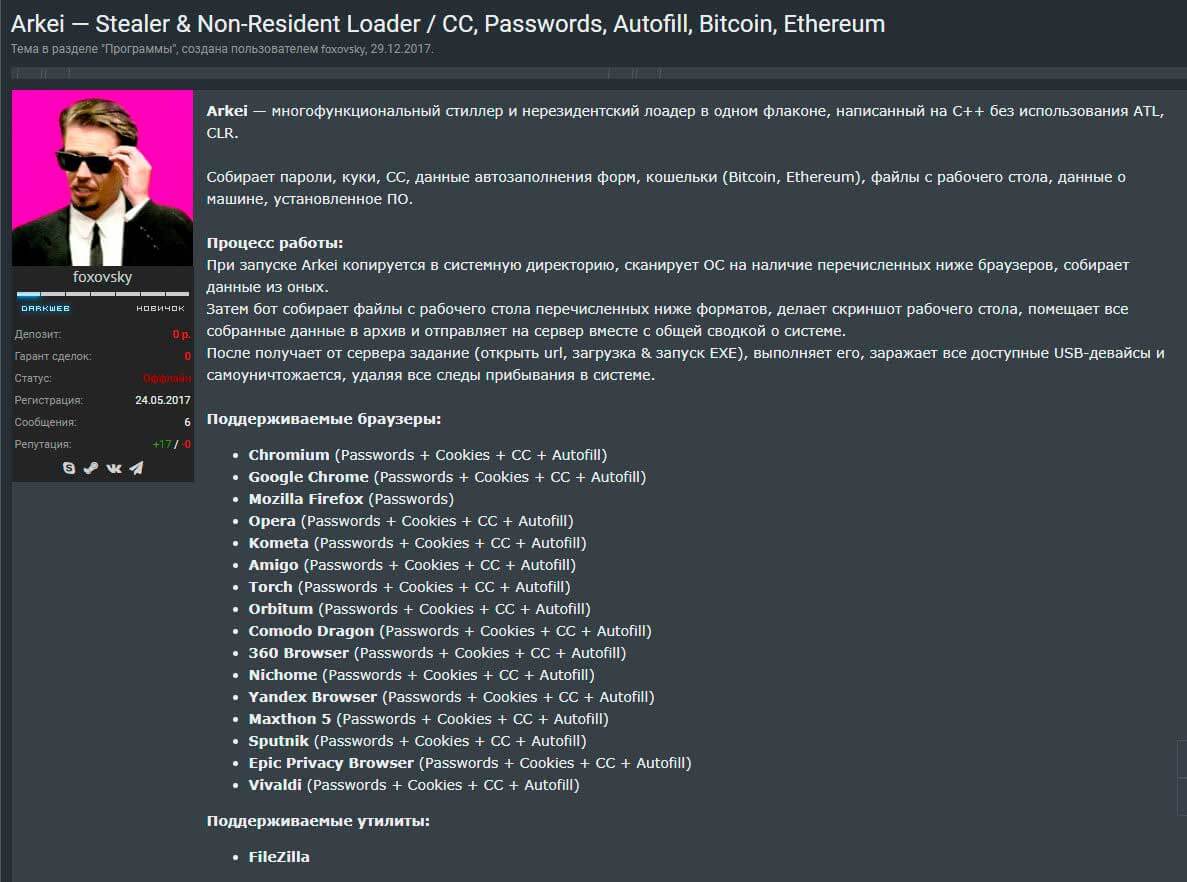

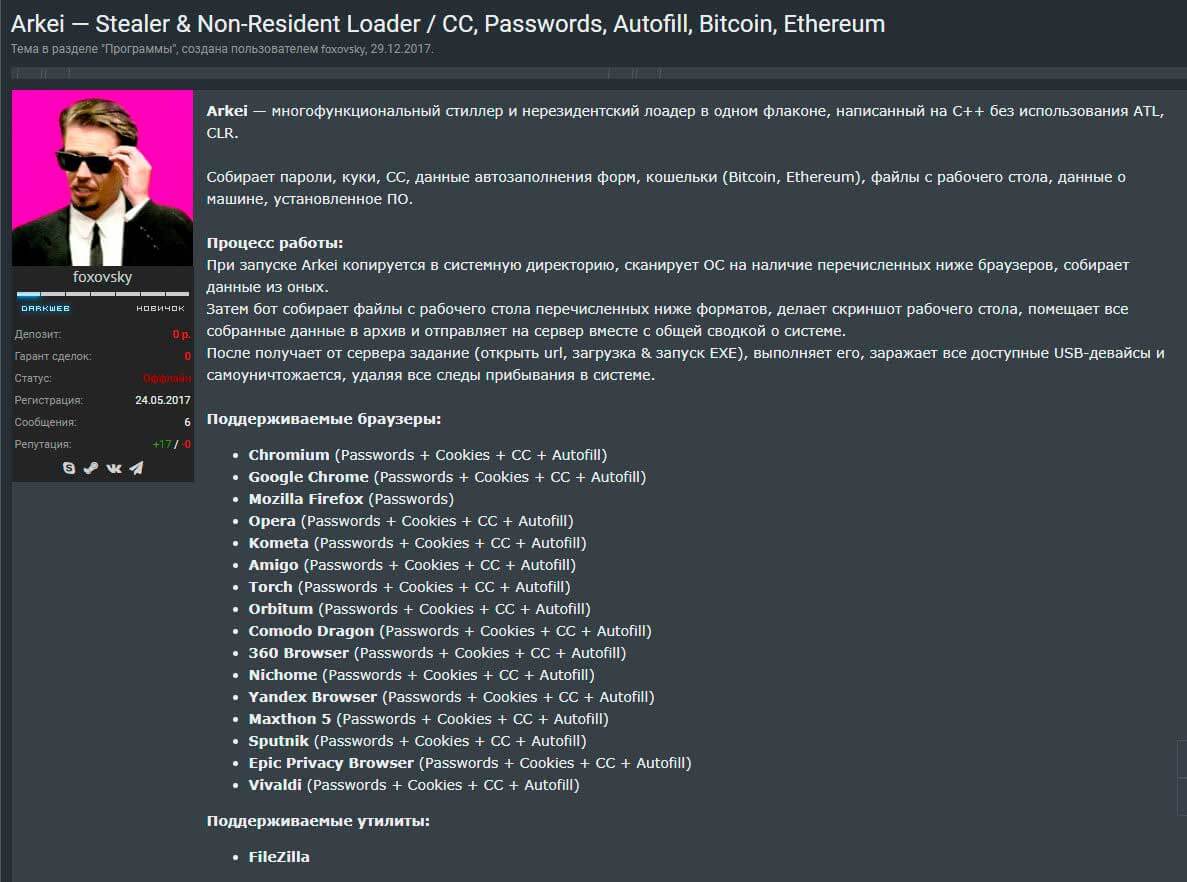

Arkei

Покупка трояна Arkei

Для управления стилером в комплекте поставки предусмотрена веб-админка, а розничная цена трояна составляла 3000 рублей. С февраля 2019 года Arkei вроде бы перестал обновляться, однако проект, насколько мне известно, продолжает жить в ипостаси приватного стилера.

Методы обнаружения Arkei

Как и другие подобные трояны, Arkei копирует исполняемый файл в папку Local Settings\Temp текущего юзера, от имени учетки которого он запущен. Награбленное он сохраняет в папке %PROGRAMDATA%, создав там директорию с именем, содержащим последовательность из четырнадцати символов, а в ней — вложенную папку \files\. Там размещаются текстовые файлы с сохраненными паролями, историей браузера, кукисами и прочими данными. Трой неплохо детектируется основным антивирусами, многими — по упаковщику.

Этот стилер не пользуется столь же высокой популярностью у малварщиков, как его конкуренты, хотя на днях правоохранительными органами был задержан злодей, промышлявший созданием админок в том числе и для этого трояна.

Исходники Pony при определенном желании можно отыскать на GitHub. Трой умеет воровать информацию из браузеров, созданных на базе Chromium и Mozilla, кучи FTP-клиентов (в списке насчитывается несколько десятков) и почтовых клиентов PocoMail, IncrediMail, The Bat!, Outlook, Mozilla Thunderbird. Также он может тырить кошельки наиболее распространенных криптовалют. В общем, стандартный набор, никаких неожиданностей.

Методы обнаружения Pony

Антивирусы трояна знают, ценят и любят. Однако доступность исходников открывает перед понимающими людьми широкий простор для творчества.

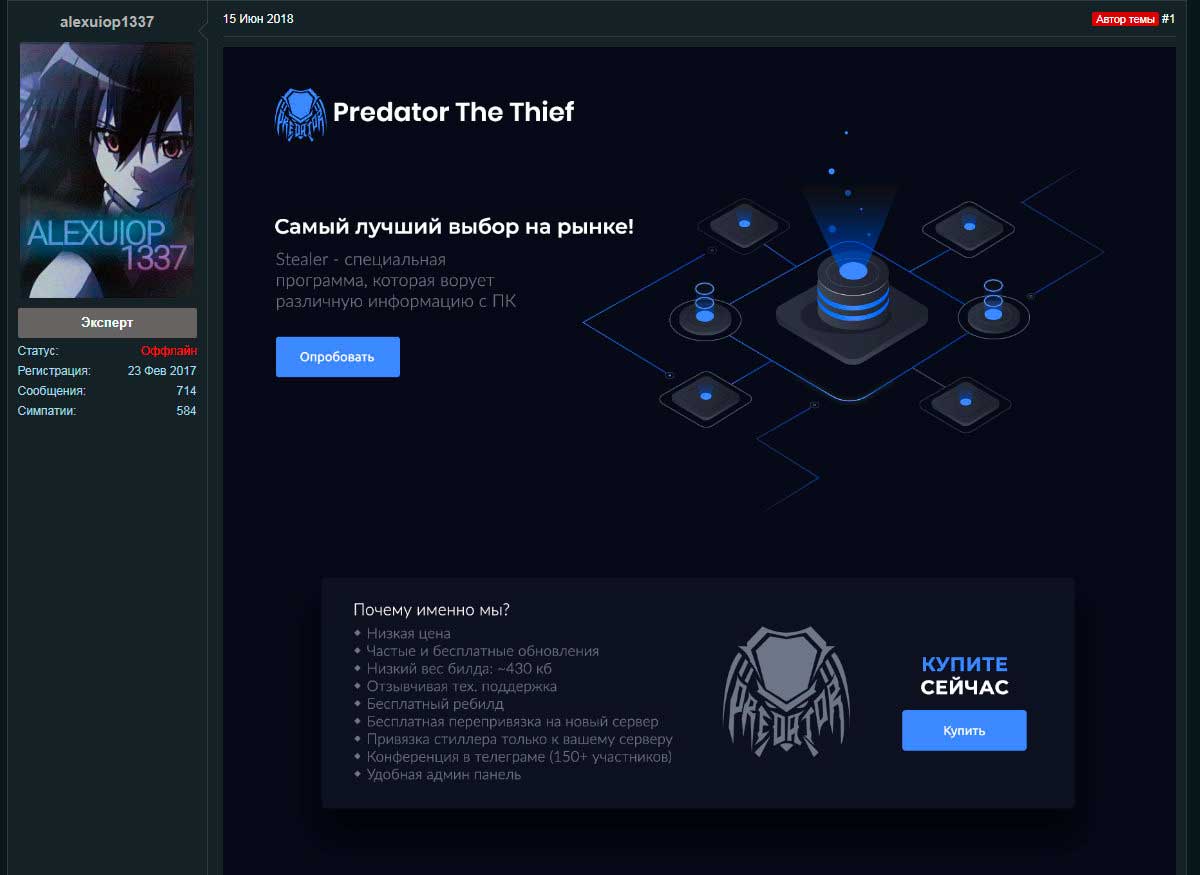

Predator The Thief

Стилер со столь помпезным названием весит примерно 430 Кбайт, на интернет-базарах его можно купить за 2000 рублей. В комплект поставки входит билд трояна, админка, мануал по его настройке, гарантийный талон и наушники.

Продажа Predator The Thief

Вдобавок к стандартным функциям (создание скриншотов, похищение форм, паролей и истории из браузеров, сбор файлов с рабочего стола и из FTP-клиентов, а также получение сессий из Telegram) Perdator Predator умеет сохранять снимок со встроенной веб-камеры зараженного девайса, что бывает очень актуально, если злоумышленику вдруг придет в голову понаблюдать за своей бывшей. Данная функция, пожалуй, единственная интересная черта этого вредоноса.

Методы обнаружения Predator The Thief

Итого

Перефразируя классика, можно сказать, что все коммерческие стилеры похожи друг на друга, но каждый работает по-своему. Ассортимент таких программ очень широк, поэтому люди, промышляющие компьютерным шпионажем, всегда смогут найти что-то себе по вкусу. Важно лишь не забывать о том, что разработка, распространение и использование вредоносного ПО — это уголовное преступление, за которое действующим законодательством предусмотрена суровая ответственность. К сожалению, некоторые вспоминают об этом лишь тогда, когда становится уже слишком поздно.

Для пользователя глобальная сеть как минное поле. Интернет далеко не безопасен, а базы данных антивируса обновляются только после того, как изучат новый вирус, так что лучший антивирус это ваша голова на плечах! Я расскажу немного о вирусах, чтобы Вы знали врага в лицо.

Основная задача вируса, заработать на Вас деньги . Ведь кто-то тратит время на создание вирусов рискуя свободой между прочим.

Основной принцип хакеров оставаться анонимным. Деньги надо выводить и компьютер хакера может быть обнаружен. Оставаться в тени помогает вирусы.

Шесть типов заработка на вирусах

1) Шантаж! Сюда входят вин локеры, блокировщики, шифровальщики. Суть работы, - заблокировать доступ к данным, чтобы потребовать выкуп. Очень часто, оплата денег не помогает!

А вот с шифровальщиками дело обстоит сложнее. Если данные зашифрованы, то нужно искать дешифровщик от популярных антивирусных компаний, если дешифровщика нет, то остается либо идти на риск и искать кто платно расшифрует данные, например подставные фирмы от тех же хакеров, заплатить вымогателем или форматировать жесткий диск.

2)KeyLogger - Вирус, который запоминает все нажатые пользователем клавиши, а потом отправляет их хакеру.

3) Трояны - Несанкционированное удаленное управление компьютером - основной промысел хакеров.

Тут и анонимность, и деньги капают. Заражаются миллионы компьютеров пользователей, организовывая так называемую БОТНЕТ. Вирус устанавливается и не подает каких то признаков жизни. Вы его никак не почувствуете, но хакер может с помощью зараженных компьютеров отправлять запросы!

Выполнять любые задания для хакера.

4) Майнеры! Тут всё просты вычислительная мощность добывает хакеру деньги.

5) Антивирусы есть такая теория, что антивирусы сами выпускают вирусы. Доказательств нет, но должна быть польза от антивирусов.

6) Честный взлом! Хакеры получают задание от крупных компаний взломать их систему. В результате хакер получает деньги, а заказчик улучшенную защиту.

Вот основные заработки хакеров. Для всего вышеперечисленного и создают вирусы, а просто заставлять тормозить ваш компьютер и как-то вредить ему никому не интересно.

Если информация была полезна поставьте, пожалуйста 👍 это лучшая мотивация для выпуска нового материала.

Статьи помогут повысить Вашу компьютерную грамотность:

Подписывайтесь на канал ПРО IT - Здесь вы узнаете много полезной информации про компьютеры и ИТ.

Остап Бендер утверждал, что ему известно как минимум четыреста способов сравнительно честного отъема денег у населения. Вряд ли я ошибусь, предположив, что современные обитатели киберподполья давным-давно превзошли в умениях Великого комбинатора. Правда, многие из них балансируют в своей деятельности на грани откровенного криминала, а некоторые даже переступили эту грань. Кто-то спамит, кто-то скамит, кто-то пишет в свободное от домашки время троянов, а другие их продают в Сети.

Среди коммерческих троев отдельную нишу занимают стилеры и подобная спайварь. Оно и неудивительно: чужие секреты всегда были в цене. Сегодня мы побеседуем о доступных в свободной продаже троянах-шпионах, об их особенностях, функциональных возможностях и методах борьбы с этим вселенским злом. Приступим, пожалуй. Сестра, скальпель!

N0F1L3

Так продавался N0F1L3

Вторая версия отличалась от первой отсутствием зависимостей, благодаря чему теоретически могла работать на чистой системе. Кроме того, она научилась тырить инфу из Firefox, чего первая модификация N0F1L3 так и не осилила. Стилер собирал из браузеров куки, данные автозаполнения форм и пароли, копировал с рабочего стола файлы с расширениями .doc, .docx, .txt и .log. Из популярного FTP-клиента FileZilla он угонял файлы filezilla_recentservers.xml и filezilla_sitemanager.xml . Также трой пытался украсть криптокошельки BTC, BCN, DSH, ETH, LTC, XMR, ZEC, после чего распихивал все это богатство по локальным папкам и выгружал на управляющий сервак в виде архива.

Админка N0F1L3

N0F1L3 оборудован написанной на PHP админкой, в которой можно посмотреть статистику трояна и его логи. Автор не просто продавал стилер, а еще и предлагал анонимусам другие связанные с ним коммерческие услуги: обновления, добавление поддержки других браузеров и решение всевозможных технических проблем. Неудивительно, что вскоре доброжелатели стали активно перепродавать N0F1L3 на множестве популярных и не очень площадок, а после того, как у автора начались проблемы с законом, стилер и вовсе выложили в паблик. Исходники и билды этого трояна различной степени свежести можно отыскать на тематических бордах и сегодня.

Методы обнаружения

Все версии N0F1L3 и его многочисленные модификации отлично палятся антивирусами, но, если ты, юзернейм, принципиально не пользуешься таковыми, выявить присутствие стилера в системе совсем не сложно. Более ранняя модификация троя сохраняет украденное в файлик %LOCALAPPDATA%\f.txt , его наличие точно укажет тебе на факт заражения. N0F1L3v2 создает в %TEMP% папки с говорящими именами Browsers , Wallets , Files и Directory , в первой обычно лежат файлы с вытащенной из браузеров инфой — Passwords.txt , Cookie.txt , CC.txt и Autofill.txt . Прятаться в системе N0F1L3 не умеет, так что спалить его — дело техники.

Kratos

В дополнение к уже реализованным у его предшественников функциям Kratos умеет делать скриншоты (картинка сохраняется в %TEMP% под именем screenshot.bmp ) и копировать файлы из папки клиента Telegram %AppData%\Telegram Desktop\tdata . Кроме этого, стилер обращается к реестру в поисках ветви [HKCU\Software\Valve\Steam] . Обнаружив ее, по содержимому ключа SteamPath он определяет место установки клиента Steam, а затем тырит оттуда файлы config\config.vdf , config\loginusers.vdf и config\SteamAppData.vdf . Все украденное Kratos упаковывает в архив и шлет на управляющий сервер POST-запросом.

Админка Kratos

Kratos использует админку, в целом аналогичную N0F1L3 (разве что дефолтная фоновая картинка не такая няшная). Сам разработчик продавал свое творение за 5000 рублей, но на всем известных площадках быстро отыскались анонимусы, готовые уступить билды за 1500 и даже чуть дешевле — за лайк, симпу, отзыв или плюсик в репу. А после деанона автора и последовавших за этим печальных событий стилер появился в паблике и вовсе бесплатно. В результате Kratos расползся по этим вашим интернетам, как тараканы по студенческой общаге, периодически вылезая из укромных щелей то там, то тут. Дуст оказался неэффективен, такое можно выжечь только напалмом.

Методы обнаружения

Продолжение доступно только участникам

Вариант 2. Открой один материал

Читайте также: