Как проверить битрикс на вирус

Обновлено: 01.05.2024

Цитатник веб-разработчиков В тексте курса вы встретите цитаты, высказанные в разное время разработчиками системы и разработчиками проектов на базе Bitrix Framework. Надеемся, что такие неформальные замечания внесут некоторое разнообразие в процесс изучения. Заодно опытные специалисты поделятся и своим опытом.

Имена авторов цитат даются в том написании, в каком авторы зарегистрировали себя на сайте "1С-Битрикс". .

Курс для разработчиков - продолжение линейки учебных курсов по Bitrix Framework. Получение сертификата по курсу рекомендуется после успешной сдачи тестов по всей линейке курсов, так как без понятия о работе Контент-менеджера и Администратора создание успешных сайтов будет затруднено.

Чтобы научиться программировать в Bitrix Framework, нет необходимости изучать всю линейку курсов. Но есть моменты, которые необходимо знать разработчикам о системе, они раскрыты в начальных курсах:

- Интерфейс программы - в главе Элементы управления курса Контент-менеджер.

- Компоненты 2.0 (начальные сведения) в главе Компоненты 2.0 (начальные сведения) курса Контент-менеджер.

- Информационные блоки - в главе Информационные блоки (начальные сведения) курса Контент-менеджер.

- Управление доступом к файлам, элементам контента, модулям и другие права доступа в главе Управление доступом курса Администратор. Базовый.

- Работа с инструментами системы - в главе Работа с инструментами курса Администратор. Базовый.

- Модуль Поиск - в главе Поиск курса Администратор. Базовый.

- Вся информация по администрированию модулей размещена в курсах:

-

- модули "1С-Битрикс: Управление сайтом" - модули "1С-Битрикс: Управление сайтом", связанные с коммерческой деятельностью в Интернете. - модули "1С-Битрикс: Корпоративный портал"

Как построен курс

Общепринятая градация квалификации разработчиков в рамках курса обозначает что:

- Junior сможет создавать простые сайты работая со штатными компонентами и модифицируя их шаблоны.

- Middle разработчик может работать с API Bitrix Framework.

- Senior умеет работать над производительностью и безопасностью сайтов, создавать свои модули и компоненты.

Примечание: Такое построение удобно для пошагового изучения принципов работы Bitrix Framework. По этому же принципу построены и тесты. Но такая структура не очень удобна для использования содержания курса как постоянного источника информации. Что бы переключить курс в режим Справочника, воспользуйтесь переключателем в верхнем правом углу шапки курса.

Начальные требования к подготовке

Для успешного изучения курса и овладения мастерством разработки сайтов на Bitrix Framework необходимо владеть (хотя бы на начальном уровне):

- основами PHP, баз данных;

- основами HTML, CSS.

У нас часто спрашивают, сколько нужно заплатить

Курс полностью бесплатен. Изучение курса, прохождение итоговых тестов и получение сертификатов - ничего из этого оплачивать не нужно.

Ещё у нас есть Академия 1С-Битрикс, где можно обучиться на платной основе на курсах нашей компании либо наших партнёров.

Баллы опыта

В конце каждого урока есть кнопка Прочитано! . При клике на неё в Вашу итоговую таблицу опыта добавляется то количество баллов, которое указано в прочитанном После нажатия кнопки Прочитано! появится

окно подтверждения:

уроке.

Периодически мы заново оцениваем сложность уроков, увеличивая/уменьшая число баллов, поэтому итоговое количество набранных Вами баллов может отличаться от максимально возможного. Не переживайте! Отличный результат - это если общее число набранных Вами баллов отличается от максимального на 1-2%.

Тесты

После изучения курса вам будет предложено пройти тесты на сертификацию. При успешной сдаче последовательности тестов на странице Моё обучение можно просмотреть результат обучения и загрузить сертификат в формате PDF.

Комментарии к статьям

Что дальше?

Одновременно с изучением курса Разработчик Bitrix Framework вам придётся обращаться к информации о других технологиях Bitrix Framework. Эта информация размещена в следующих курсах:

Для преподавания офлайн

Если данный курс берётся в качестве основы для офлайнового преподавания, то рекомендуемая продолжительность: 5 дней (40 академических часов).

Если нет интернета

iPhone:

FBReader

CoolReader

iBook

Bookmate

Windows:

Calibre

FBReader

Icecream Ebook Reader

Плагины для браузеров:

EpuBReader – для Firefox

Readium – для Google Chrome

iOS

Marvin for iOS

ShortBook

обновляются периодически, поэтому возможно некоторое отставание их от онлайновой версии курса. Версия файла - от 10.03.2022.

Если вы нашли неточность в тексте, непонятное объяснение, пожалуйста, сообщите нам об этом в комментариях.

Вы сильно заблуждаетесь, если считаете, что признаком сломанного сайта является турецкий флаг на главной странице. Давно существует налаженная схема зарабатывания денег на сломанных сайтах.

Сначала загружается "бэкдор" или "троян", что по сути одно и то же, представляет собой небольшой скрипт, позволяющий выполнять команды на зараженном сайте. Он может пролежать без дела не один месяц, но при этом дырка вашего сайта выложена на продажу на каком-нибудь хакерском форуме. Это первый этап заработка. Затем купивший уязвимость вставляет на сайте разного рода ссылки, предназначенные либо для продвижения чего-то в поисковиках (т.е. это черный SEO), либо для отправки ваших посетителей на хакерский (или тоже сломанный) сайт, который так или иначе вымогает деньги через SMS. К сожалению, вовлечённость населения в интернет на фоне компьютерной грамотности позволяет таким пакостным людям делать свой бизнес.

Для нашей компании вопрос безопасности имеет первостепенное значение. Мы изучаем каждую жалобу на взлом, скажу, что за мою практику работы в техподдержке (с 5-й версии), не было подтвержденного взлома через ядро битрикса.

Это не потому что наши программисты пишут идеальный код. Естественно, с опытом код становится надежнее, но программист думает о другом и по-другому. У взломщика деструктивное мышление, в определенной части программы оказываются данные, которые программист не предполагал получить, это приводит к некорректной работе программы.

Все наши дистрибутивы и все обновления тестируются специалистами по безопасности внутри компании перед выпуском. Мы ломаем свой код, уязвимости остаются внутри лаборатории. Но почему бывают взломы снаружи?

[spoiler]

Основные методы взлома сайта

Первая и самая распространенная причина - это виртуальный (разделяемый, шаред) хостинг. Архитектурно он не обеспечивает полную изоляцию клиентов. Взлом одного сайта на хостинге часто ведет к взлому соседних. А зачастую, даже не надо ломать сайт, достаточно зарегистрировать тестовый аккаунт.

Никто не делает регулярный анализ конфигурации, а мониторить и обеспечивать безопасность виртуального хостинга обычно экономически необоснованно.

После одной из жалоб клиента наши специалисты проверили один разделяемый хостинг на безопасность через тестовый аккаунт. Было выявлено сразу две уязвимости, одна из которых позволяла стать администратором на соседних сайтах, другая - получить все пароли к базам данных. Естественно, информация сразу была направлена хостеру, и на сегодня проблемы закрыты. Но ситуация в целом печальна.

Тут мне вспоминается диалог из одного из любимых фильмов:

| — И часто бывают такие аварии? — Вы даже не представляете. — А в какой компании вы работаете? — В очень крупной. |

Другая причина в старом уязвимом ПО, которое лежит рядом на этом же аккаунте или на соседнем аккаунте шаред хостинга (что связано с первой проблемой безопасности шаред хостинга). Это какой-нибудь сторонний форум, FCKeditor, joomla и пр. Если программа не обновляется автоматически, никто не обновляет её. В интернете полно рецептов по взлому старых версий ПО.

Следующий по распространенности случай - это заражение локального windows-компьютера трояном, который уводит сохраненные ftp пароли и сохраненные пароли браузера.

Немаловажное значение имеет выбор паролей. Удивительно, но очень часто пользователи создают аккаунты: admin/admin, admin/bitrix, admin/123456, admin/111111. При этом выключают капчу для защиты от подбора пароля у группы администраторов.

Разово привлеченные и обиженные недобросовестные программисты могут оставить на сайте трояны.

К сожалению, у пользователя практически нет возможности защититься от уязвимости шаред хостинга. Пожалуй, самое лучшее, что можно сделать - это вовремя забить тревогу чтобы хостер предпринял меры.

Не размещайте на одном аккаунте хостинга коммерческий сайт на битриксе и частную страничку на джумле. Увы, желание сэкономить на хостинге часто приводит к том, что на одном аккаунте живет неизвестно что.

Не ленитесь создавать пароли сложнее, чем стандартные. Добавьте 2-3 специальных символа.

Пользуйтесь одноразовыми паролями . Вы не представляете, насколько вы повысите защищенность своего сайта. Это не требует дополнительных затрат, сгодится любой мобильный телефон .

Не привлекайте дешевых программистов на фриланс, экономия может выйти дороже.

Кто ломает сайты?

Среди тех, кто называет себя хакерами очень мало серьезных специалистов, способных самостоятельно что-то сломать. В подавляющем большинстве это так называемые "скрипт-кидди", которые используют готовые инструкции и готовые скрипты, написанные профессионалами. Это подтверждается тем, что все случаи взлома похожи друг на друга словно сделаны по копирке. Такая ситуация с одной стороны объясняет большую популярность темы взлома, с другой - позволяет более менее простыми способами от них защититься.

Заражение вирусом или взлом

Уже не один год популярна тема заражения сайта вирусом. Для пользователя это равносильно взлому, но в действительности абсолютно другое. Принципиальная разница в том, что вирус действует автоматически и изначально живет на вашем локальном компьютере. Он по своему алгоритму делает замены в файлах на сайте используя ваши пароли для входа. Хакер действует более точечно и аккуратно.

Борьба с вирусом сводится к лечению своего компьютера, а потом автоматическим удалением вируса (или восстановлением из бэкапа). С хакером сложнее потому что надо найти точку входа на сайт. Бэкдоров часто бывает несколько, поэтому удалив один можно оставить дырку в другом.

Между тем, точка входа может быть единая: это заражение вашего компьютера. Держите его в чистоте, обновляйте антивирус и не забывайте делать проверки. Microsoft бесплатно предоставляет антивирус для лицензионной версии windows.

Вариант лечения от вирусов предлагал некоторое время назад. А вот против бэкдоров до сих пор ничего не было. С помощью нашего специалиста по безопасности написал небольшой скрипт, который позволит найти подавляющее большинство (из популярных) бэкдоров на сайте. Но он не будет искать и чистить вирусы!

Автоматический поиск троянов

Мы не можем выпустить средство, гарантирующее 100% защиту от троянов и сделать его частью продукта потому, что вариантов написать нечто, делающее деструктивные действия, очень много. Но чтобы найти популярные бэкдоры, достаточно знать их характерные признаки.

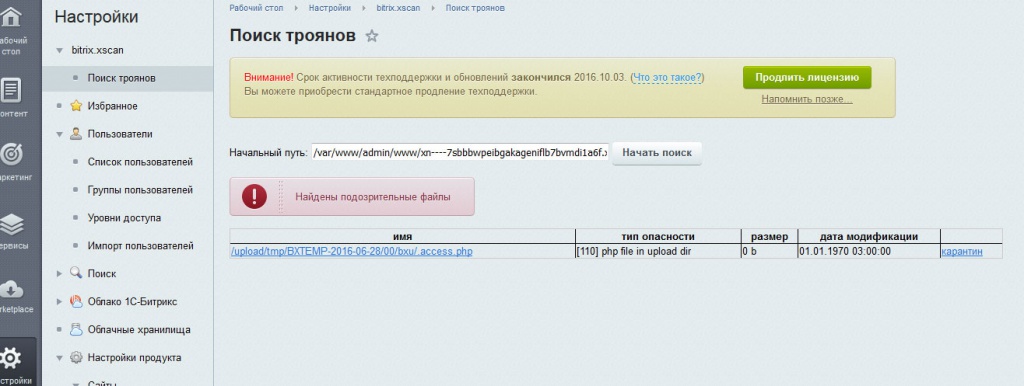

Предложенный скрипт просканирует весь ваш сайт от корня в поисках подозрительных файлов. Условно обозначен признак, который показался подозрительным скрипту. Далее вы можете посмотреть скрипты и выполнить переименование так чтобы троян стал не опасен.

На моей установке демо сайта редакции "Большой бизнес" нашлись все трояны из папки "sh", куда они были сложены. При этом произошло два ложносрабатывания: подозрительным оказался файл кеша и заенкоженный Zend'ом файл. Я умышленно не стал делать для них исключения т.к. ничего не мешает злодею положить троян в папку кеша, а зенд файлов у нас нет с 9-й версии. Делать исключения - значит увеличивать возможность пропуска трояна.

Поиск зенд файлов можно рассматривать как полезную фишку скрипта.

Найденный троян поместите в карантин, затем проверьте свой компьютер на вирусы, после чего смените все пароли, напишите хостеру с просьбой проанализировать причину взлома и предоставить логи доступа вашего сайта. С информацией и логами обращайтесь в нашу техподдержку если причину установить не удалось.

Если вы не нашли троян, это не значит, что их нет, но даёт определенную долю уверенности. Специалист, видя скрипт, легко напишет обход для него. Это не панацея. Чем больше узнаю про безопасность в интернете, тем больше убеждаюсь, что в интернете нет ничего абсолютно защищенного. Любая информация может быть получена если усилия и затраты на её получение стоят результата.

CMS Битрикс является хорошо защищенной от воздействия вирусов, имеет множество систем защиты, позволяет настроить политику безопасности, разграничивает доступ с помощью системы прав. Немаловажную роль в системе играют обновления, которые рекомендуется устанавливать регулярно.

К сожалению, как и все массовые системы, эта cms постоянно подвергается хакерским атакам. Ведь в случае нахождения уязвимости в одном проекте – возникает угроза сразу для всех сайтов под управлением CSM Битрикс. Особенно уязвимы сайты, которые редко обновляются. Логично предположить, что cms также давно не обновлялась и попробовать применить к ней существующие эксплойты. Часто хакерские системы автоматом формируют список сайтов, работающих на той или иной систме. Частично избежать этого позволяет возможность скрытия доступа к стандартной админ – панели: /bitrix/admin/. О методах защиты подробнее расскажу в другой статье.

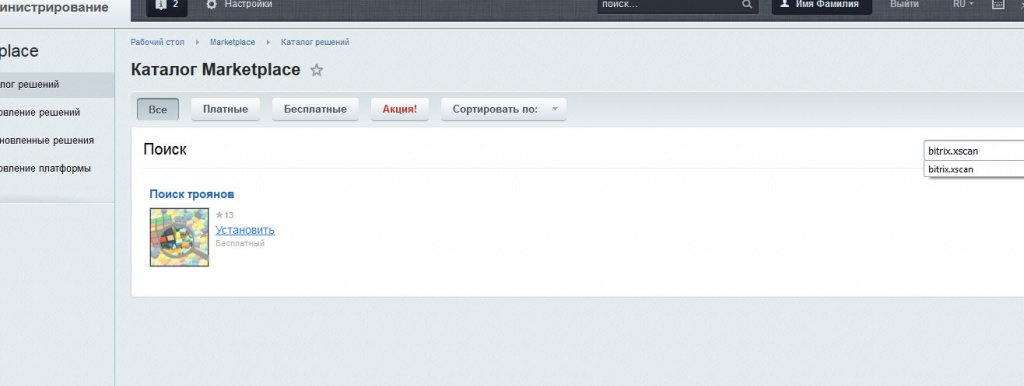

Сейчас рассмотрим вариант, когда нет резервной копии, а ваш сайт схватил вирус. Битрикс предоставляет возможность установки антивируса. Если удается зайти в админ-панель – зайдите в marketplace и найдите bitrix.xscan. Установите его и просканируйте Ваш сайт. Вероятно, будет выведено куча файлов, зараженных вирусом, с подписью строки, которые поглотил вирус. Битрикс пометит эти файлы. К огромному сожалению, не все помеченные файлы являются вирусами и нельзя просто взять и удалить их. Это делать надо очень аккуратно. Вполне возможно что в списке окажутся системные файлы, при неправильном редактировании которых система работать не будет. Перед чисткой настоятельно рекомендую сделать резервную копию. Если у вас возникают проблемы с восстановлением работоспособности сайта – лучше самостоятельно не продолжать, пока еще можно что то сделать. Советую вам обратиться к разделу услуги нашего сайта.

К сожалению, в последнее время проблема заражения вирусами сайтов, не только на CMS Битрикс, стала очень остро. Поймать вирус Битрикс не составляет труда, особенно при отсутствии своевременных обновлений.

Чем сайту грозят вирусы? Не только изменением информации или файлов. В большинстве случаев страдает бизнес. Компания МастерКласс узнала о проблемах с сайтом в первую очередь потому, что в 3 раза снизилось количество заявок на ремонтные услуги! Вместо 10 звонков в день поступали 1 - 3. Трафик на сайт снизился до минимума.

Если на вашем сайте проявляется подозрительная активность, описанная в статье, рекомендуем немедленно обратиться в отдел сопровождения сайтов к специалистам для проведения исследования.

Подозрение на вирусы

15 марта — начало истории. Клиент заметил падение трафика и через несколько дней обратился к нам.

Проблема видна невооруженным взглядом по Метрике. С начала марта посещаемость сайта поползла вниз.

Мы нашли подтверждение проблемы в вебмастере — снижение числа проиндексированных страниц в 4 раза. Трафик просел.

Внимательно посмотрев на сайт, обнаружили, что файл настроек адресов страниц urlrewrite.php и конфигурационный файл .htaccess изменились. Из-за этого все страницы каталога поменяли адреса. Поисковик не успел их проиндексировать, а старые удалил.

Тревожным звонком было то, то при первой попытке изменить файл .htaccess, он через несколько минут вернулся в прежнее состояние. Напоминаю, мы грешили на хостинг, и эту проблему устранили настройкой прав доступа к .htaccess.

На тот момент решили, что, возможно, клиент или хостинг случайно поменяли настройки. Мы починили файлы и отчитались клиенту о результате.

Через несколько дней файл сломался вновь, равно как и адреса страниц.

Удаление вредоносных файлов

Первая попытка — Разговор дипломатов

- Мы нашли на сайте несколько подозрительных файлов, похожих на вирусы, удалили их. На скриншоте видно, что 3 марта на сайте 1С-Битрикс появилась папка /wp-admin/ (для непосвященных, так называется системный каталог платформы Wordpress;) Мы поняли, что сайт был взломан.

- Поменяли все пароли от хостинга, FTP, админки.

- Файл robots.txt заменили на тот, который был полгода назад (скопировали из веб-архива).

- Обновили битрикс до последней версии.

Причина падения трафика и выпадения страниц из индекса.

В недрах сайта был специальный php-файл, который делал 2 вещи:

- Собрали небольшое семантическое ядро и сгруппировали фразы по категориям каталога.

- Проверили и исправили все рекомендации в Яндекс.Вебмастере, добавили сайт в Search Console для ускорения индексации Google и возврата трафика.

- Нашли существующие 404-е ошибки, составили список страниц, отдали заказчику на исправление.

- Нашли дубли META-информации, настроили шаблоны для меты с помощью SEO-свойств 1С-Битрикс.

- Нашли последний рабочий архив (делали после SEO-реанимации).

- Развернули на поддомене, проверили, работает.

- Заменили сайты.

Если есть подозрение на вирус на сайте, рекомендуем обратиться в наш отдел сопровождения за услугой Технический аудит сайта.

Прошло несколько дней, проблема повторилась. В этот раз решили провести тщательное исследование.

Очистка сайта от вирусов

Артподготовка — Применили тяжелую артиллерию

После сканирования файлов сайта антивирусом AVG было обнаружено 4 файла вирусов-троянов.

Один из файлов отличался размером, после проверки выяснили, что этот файл попал на сайт в то же время, что и не заражённые файлы сайта. Вероятно, этот файл был добавлен ещё в старую версию сайта. Остальные 3 файла были созданы позже. То есть, сайт долгое время был заражен, но это никак не проявлялось.

Отчет антивирусной программы

Содержимое зараженного файла

Далее выполнили ручной анализ в папке /bitrix/admin и найдено еще несколько файлов с вредоносным кодом.

Выполнили поиск по сайту по подстрокам из вирусных файлов, но больше ничего не нашли.

Зараженные файлы находились в ядре битрикса.

Версии возникновения вирусов:

1) в старую версию сайта несколько лет назад был добавлен (вручную или автоматически) файл /bitrix/admin/mobile/bitrixcloud_monitoring_ini.php который использовался злоумышленником для добавления остальных файлов (для спама, рассылки и пр.). Этот файл не является частью ядра 1С-Битрикс.

2) на сайте были формы с уязвимостью и был некорректно настроен модуль Проактивная защита — это привело к тому, что в разное время были автоматически внедрены вредоносные файлы.

- просканировали файлы (AVG + Касперский) сайта на наличие вирусов;

- вручную сделали анализ некоторых подозрительных файлов;

- выполнили поиск по подстрокам из зараженных файлов;

- удалили все найденные файлы с вредоносным кодом;

- усилили безопасность сайта через настройки проактивной защиты;

- проверили все файлы tools.php, о котором сообщил сотрудник хостинга (источник рассылки спама):

/bitrix/modules/catalog/general/tools.php и подобные. - развернули сайт из очищенной резервной копии.

- Затаились, стали ждать.

Прошло ровно 5 дней, проблема повторилась. Вирус (или злоумышленник) каждый раз оказывался хитрее нас. На этот раз:

1) в файлы index.php в начало добавляется include файла из /upload, инклудится файл вида favicon-.ico

2) в подключаемом файле после расшифровки оказался код загрузки вирусных плагинов через POST-запрос.

find ./ -mtime +6 -type f -printf '%TY-%Tm-%Td %TT %p\n' | sort -r

Победа над вирусами

Зачистка — высадили десант

- Восстановили сайт из свежей чистой резервной копии.

- Поменяли все пароли от всех хостингов, админок, итд.

- Оставили только одного пользователя в админах, остальным ограничили доступ к структуре.

- Проверили ядро на наличие изменений.

- Удалили все сторонние модули.

- Руками и глазами проверили все подозрительные места.

Сайт работает без проблем, попросили хостинг включить отправку почты. Трафик удалось удержать. Выдохнули.

Как распознать и предотвратить распространение вируса на сайте

Рекомендации, чтобы не стать жертвой злоумышленников

- Храните пароли как зеницу ока на бумажке под подушкой.

- Обновляйте платформу и всегда продлевайте лицензию 1С-Битрикс.

- Если даете доступы фрилансерам или подрядчикам, всегда заводите для них временные пароли и ограничивайте доступ.

- Храните резервные копии отдельно от сайта.

Благодарим Евгения Молчанова (ООО “МастерКласс”) за терпение и участие в совместном решении проблемы!

Читайте также: