Как сделать бэкап вируса

Обновлено: 26.04.2024

Все о том, как часто надо делать резервные копии данных, где их хранить и как с ними обращаться, чтобы потом не было мучительно больно.

Уж сколько раз твердили миру, что делать резервные копии нужно, важно, критически необходимо и так далее. Но, как показывает практика, сделать этот процесс частью своей повседневной жизни довольно непросто – сначала ведь надо подумать о том, где хранить резервные копии и как их делать. А устройств так много, а времени – так мало, и в результате все оставляют резервное копирование на потом.

В этом посте мы по порядку ответим на все самые важные вопросы о бэкапах: когда, куда, где и как их делать.

Когда?

Точнее, как часто? На самом деле, чем чаще, тем лучше, а главное – регулярно. Поэтому лучший вариант – создать себе график бэкапов через равные промежутки времени. В идеале резервное копирование стоит автоматизировать, но об этом – чуть позже.

Важно учесть и то, что у разных данных – разная частота обновления и ценность. И делать бэкапы этих данных разумно с разными интервалами. Например, если вы каждый день работаете над неким большим проектом – бэкап файлов, относящихся к этому проекту, неплохо бы делать каждый день, чтобы не потерять потом несколько рабочих дней, если что-то случится. А, скажем, папка с фотографиями из отпусков обновляется, скорее всего, эдак раз в квартал – резервного копирования с такой частотой должно быть вполне достаточно.

Главный принцип: бэкапы нужно делать на что-то, что отделено от основной системы, где находятся данные. Только тогда можно быть уверенным, что их удастся спасти, если устройство атакует какой-нибудь шифровальщик. Здесь есть три основных варианта: USB-флешка или внешний жесткий диск, сетевое хранилище (NAS, Network Area Storage) или облачное хранилище. Решите, какой из них для вас удобнее.

USB-флешка компактна и удобна в транспортировке, но флеш-память может изнашиваться при частой перезаписи, так что надежность такого хранилища – большой вопрос. К тому же ее легко сломать или потерять. Так что для регулярных бэкапов и как постоянное хранилище этот вариант не очень подходит – но может послужить вспомогательным средством.

Преимущества внешнего жесткого диска – в его способности хранить большие объемы данных и достаточно небольшой цене за гигабайт. Недостатки – в том, что его не очень удобно носить с собой, а регулярность бэкапов на него нужно регулировать самостоятельно и подключать его вручную каждый раз, когда данные нужно скопировать. Впрочем, как и флешку. Еще один недостаток – жесткие диски часто не переживают падений, так что обращаться с таким хранилищем надо очень аккуратно.

NAS – это, по сути, маленький компьютер с жесткими дисками, доступный из вашей локальной сети. Удобство такого хранилища в том, что оно позволяет настроить автоматическое резервное копирование и больше не думать об этом вопросе. Главный недостаток – цена: поскольку NAS – это маленький компьютер, то и стоит он как компьютер. Также важно настроить NAS так, чтобы он не был напрямую доступен с компьютера как сетевой диск: многие шифровальщики при попадании на компьютер научились шифровать и сетевые носители.

Облачное хранилище – отличный вариант в плане мобильности и возможности получить доступ к файлам с любого устройства из любой точки планеты. Но напомним лишний раз, что облако – это, по сути, просто чей-то чужой компьютер, так что надо тщательно выбирать, кому вы доверяете свои данные. К тому же в этом случае бэкап будет физически находиться за пределами вашего дома – и кто-то может попытаться получить к нему доступ. Так что при выборе этого способа резервного копирования обращайте внимание, во-первых, на то, использует ли сервис бэкапов шифрование, а во-вторых – на то, защищено ли соединение между вашим компьютером и сервисом при передаче данных.

Бэкапы стоит делать на всех устройствах, которыми вы пользуетесь. На компьютере, ноутбуке, смартфоне, планшете, даже на портативной игровой консоли, если она такое позволяет. И бэкап на смартфоне – это ничуть не менее важно, чем на персональном компьютере. Большинство из нас делает на смартфон фотографии, которые потом совсем не всегда попадают на компьютер.

Настоятельно рекомендуем настроить бэкапы системы и настроек приложений. Всякое бывает: телефоны теряются, их крадут, они тонут в водоемах и раковинах, а нормальный бэкап телефона позволит не только не потерять важные данные, но и настроить новый аппарат в считаные минуты вместо нескольких часов.

Сначала вы выбираете файлы для копирования: можно выбрать сразу все, можно – только фотографии и изображения, фильмы или музыку. Другой вариант – назначить отдельные папки, из которых копироваться будут все файлы.

Можно выбрать и то, куда сохранять копии данных: в защищенное облачное онлайн-хранилище, на съемный диск или на сетевое хранилище а-ля NAS.

И выберете ли вы вручную делать резервные копии на регулярной основе или же настроить все один раз и в дальнейшем доверить все системе – главное сделать это. Поверьте, потраченный час, ну, может, два, стоят того, чтобы застраховать ваши данные от какого-нибудь несчастного случая, который, как это всегда бывает, может произойти в самый неподходящий момент.

Статья описывает, как в домашних условиях создавать надежные резервные копии ценой минимальных затрат. Текст рассчитан на не-специалистов ИТ, понимающих основы работы с компьютером, а также на профи, которым нужно простое решение для неспециалистов-родственников и знакомых. Целевая операционная система – Windows 10.

1. От чего защищаемся?

- Физические сбои: мертвый жесткий диск или SSD-носитель.

- Логические сбои: случайное удаление или неверная правка, повреждение приложением, сбой файловой системы.

- Вирусы, уничтожающие данные (как классические вандалы, так и современные шифраторы).

- Полная утрата компьютера (пожар, затопление, кража, изъятие полицией и т.п.).

2. Что потребуется?

- Дополнительный жесткий диск в ПК (очень желательно, чтобы их было минимум два).

- Две или более флэшки достаточного объема (32/64/128 Гб и более). Рекомендуется USB3 (и удостоверьтесь, что это истинная скорость, а не цифирки на интерфейсе к улиточно-медленной памяти, как у самых дешевых моделей).

- привод DVD-RW.

- Подключение к облачному хранилищу типа Google Drive, Microsoft OneDrive или аналогичным.

3. Как защищаемся? Общие концепции

Создаем резервные копии данных как на внешних носителях, так и в облаке. Таких копий должно быть минимум две (в дополнение к оригиналу).

Данные в облаке и на флэшках обязательно должны быть зашифрованы, если только вы не собираетесь их показывать публично. Вы не знаете, кто и как имеет доступ к облаку, а также как и куда они могут утечь в результате, например, взлома облачного провайдера. Флэшку же можно банально посеять, или ее могут украсть. Аксиома: все непубличные данные, что находятся за пределами вашей квартиры, должны быть зашифрованы. Это несложно. Данный пункт будет подчеркнут еще раз в соответствующих разделах.

4. С чего начнем?

Первый и очень важный шаг: анализ и реструктуризация своих данных.

Для хранения данных следует создать отдельные директории, полностью независимые от операционной системы. Если в компьютере есть только один диск C:, его следует сократить до разумного минимума (оптимально для Windows 10 – 80-100 Гб) с помощью Disk Management. Высвободившееся место отдаем под новый раздел – D:.

На новом разделе создаем папки для хранения данных. Следует выделить две их категории: меняющиеся и не меняющиеся (архив). Для чего? Подходы к копированию этих данных разные.

- Меняющиеся: разнообразные документы (статьи, отчеты, презентации, графика и т.п.) Размер папок с такими данными обычно не превышает нескольких гигабайт. Если больше – задумайтесь над структурой еще раз.

- Не меняющиеся или меняющиеся редко: например фотографии или библиотека.

Скачайте и установите на компьютер архиватор 7-Zip или аналогичный. Формат архивации должен поддерживать шифрование как содержимого, так и имен файлов (имена файлов невозможно зашифровать, например, в zip-архиве).

Последнее, что нужно для подготовки – установка в ПК дополнительного жесткого диска и его форматирование как E: В ноутбуке это обычно невозможно, так что данный шаг придется пропустить. Как вариант, вместе с ним можно использовать внешний постоянно доступный дисковый накопитель (домашняя NAS-система, жесткий диск USB и т.п.), если это для вас приемлемо.

Перед тем, как продолжать, задумайтесь над очень важным вопросом: сколько своей работы вы можете себе позволить потерять? Ни одна система резервного копирования не обеспечивает полную защиту от потери данных. Весь вопрос только в том, сколько именно вы потеряете. Для кого-то критична потеря даже часа, а кого-то устроит неделя и даже месяц. От ответа напрямую зависит частота создания резервных копий на следующих шагах.

5. Защита первая: никто не забыт и ничто не забыто

Как? Путем фонового запуска программы, создающей зеркальную онлайн-копию на другом диске.

Зачем? Защищаемся от физических и логических сбоев на основном диске.

Важно! Метод не защищает от вирусов и утраты компьютера.

В Интернете можно найти много программ, позволяющих зеркалить данные на втором диске. Задания резервного копирования могут выполняться как вручную, так и автоматически. Здесь, однако, я опишу простейший способ, опирающийся только на встроенные инструменты ОС: команду robocopy и Планировщик заданий.

а) Создаем на диске Е: текстовый файл с расширением .cmd. Записываем в него набор команд robocopy в формате

robocopy D:\РАБОЧАЯ_ПАПКА E:\РЕЗЕРВНАЯ_ПАПКА /xo /e /purge

Команда полностью синхронизирует содержимое рабочей и резервной папки, копируя в резервную папку изменившиеся файлы и удаляя из нее те, что отсутствуют в рабочей. Возможная проблема: из-за разнобоя в кодировках robocopy может не распознать кириллическое имя папки. В этом случае придется называть папку латиницей. На рабочем столе можно сделать ярлык на нее, названный по-русски.

При желании можно усложнить команду, добавив, например, сохранение протокола копирования в файл. Robocopy /? вам в помощь.

б) В Планировщике заданий создаем новое задание, заключающееся в вызове этого cmd-файла. Частота исполнения задания зависит от ответа на вопрос, заданный в предыдущем разделе: сколько именно своей работы вы можете потерять? Однако помните, что если вам потребуется вернуться к старой версии только что измененного файла, при слишком частом копировании она уже может оказаться затертой. Ищите баланс.

Важно! Следует пометить флажок исполнения задания независимо от того, вошли ли вы в данный момент в систему.

Вообще говоря, есть альтернативное решение: указывать параметры robocopy прямо в параметрах задания, обойдясь без cmd-файла. Однако это позволит копировать только одну папку в одном задании, что усложняет управление.

Данный метод можно применять и в том случае, если у вас нет второго жесткого диска, но на существующем достаточно места для создания дополнительного раздела (т.е. C:, D: и E: будут на одном физическом носителе). Однако это не защищает от сбоя самого диска.

6. Защита вторая: все свое ношу с собой

Как? Оффлайн-копии архивов данных на внешних флэшках.

Зачем? Защищаемся от всех угроз.

Что? Только меняющиеся данные.

Важно! Флешку запросто можно потерять, а потерянное может найти кто-то другой. Все данные на флэшке должны быть зашифрованы.

Важно! Флешку для резервного копирования категорически нельзя использовать для других целей. Никогда не подключайте ее к другим компьютерам, например, для переноса данных с домашнего ПК.

Данный метод очень прост:

а) Создаем полный архив папки с данными средствами 7-Zip или иного архиватора. При архивировании обязательно выбираем опции шифрования как содержимого, так и имен файлов.

б) Копируем архив на две или более съемных флэшки.

Почему на две? Потому что одна флэшка может внезапно умереть или потеряться как раз в тот момент, когда вам понадобятся данные с нее. Вероятность одновременной утери или смерти двух флэшек, сочетающейся с необходимостью восстановления, настолько мала, что ей можно пренебречь.

Кроме того, одну флэшку можно держать дома в столе или в сейфе, а вторую всегда носить с собой (предохраняемся от пожара, затопления, обыска в ваше отсутствие). Если есть возможность, одну из флэшек стоит хранить за пределами квартиры (например на работе, если политика компании позволяет приносить свои носители, или в шкафу у тещи).

Наконец, можно держать на флэшке не только новый архив, но также и несколько предыдущих его версий. Это позволит вытащить старую копию файла, которая давно уже оказалась затерта в других местах. Например – если редко используемый файл испортился месяц назад, но вы только что это заметили, когда попытались его открыть.

Как часто? С одной стороны, это зависит от ответа на тот же вопрос: сколько вы можете себе позволить потерять? С другой – не следует слишком усердствовать, особенно если вы храните несколько последовательных архивов. Для часто меняемых данных, вероятно, достаточно делать оффлайн-копию раз в неделю, в то время как для архивных данных может хватить и раза в полгода. Для упрощения ситуации можно заранее продумать структуру папок (где какие данные хранятся), чтобы делать отдельные архивы для разных категорий данных.

Примечание для продвинутых. В этом разделе мы создаем полную копию данных. Даже если файл не изменился с предыдущего цикла, он все равно войдет в новую копию, занимая место. Существуют также другие методы бэкапа: дифференциальный (только файлы, изменившиеся со времени последнего полного бэкапа) и инкрементальный (только файлы, изменившиеся со времени последнего полного или инкрементального бэкапа). Они позволяют существенно уменьшить объем резервных копий, но усложняют управление ими и восстановление данных. Обычно они применяются в корпоративных автоматизированных системах. Однако в некоторых ситуациях их вполне можно применять и дома. Если интересно, поисковые системы вам в помощь.

7. Защита третья: Старший Брат помнит о вас

Как? Копирование архивов на облачный диск.

Зачем и что? То же самое, что и в предыдущем пункте.

Имея архив, скопированный на флэшку, копируем его также в облачное хранилище (типа OneDrive). Точно так же можно держать там несколько последовательных архивов одной и той же папки.

Зачем вообще нужны флэшки, если можно просто скопировать файлы в облако? Очень просто: данные в облаке часто синхронизируются с вашим компьютером. Если вирус или злоумышленник получит доступ к вашему компьютеру, он удалит или зашифрует данные в облаке точно так же, как и на локальном компьютере. Кроме того, данные в облаке (особенно в бесплатном) вам не принадлежат. Вы не знаете, кто и как может получить к ним доступ и удалить их. Вы также можете банально утратить доступ к своему аккаунту из-за потери пароля, хакерского взлома или принуждения раскрыть пароль со стороны правоохранительных органов. Флэшка в шкафу у тещи этим проблемам не подвластна.

Важно! Всегда убеждайтесь, что копия архива успешно скопирована в облако.

8. Защита четвертая: зеркало вечности

Как? Копирование на внешние DVD-R диски.

Зачем? Баланс между ценой и надежностью хранения объемных данных.

Что? Неизменяемые данные большого объема (например фотографии).

В современном мире носители информации достаточно дешевы. Тем не менее, в ситуациях, когда объемы даже личных данных типа фото- и видеоархивов могут свободно достигать терабайтных размеров, запись на матрицу DVD-R по-прежнему остается вне конкуренции по соотношению цена/объем. Для записи можно использовать бесплатное ПО типа ImgBurn. С учетом того, что многие модели современных системных блоков, равно как и ноутбуки, не поддерживают встроенные DVD-приводы, может потребоваться покупка внешнего с интерфейсом USB. При этом особенно гнаться за скоростью передачи данных незачем: основным ограничением является скорость записи на диск. USB2 вполне достаточно.

Те, кто генерирует такие объемы данных, и без того знают о DVD-R, так что здесь метод приведен только для комплекта.

Важно! DVD-диски неустойчивы к огню и дыму. Следует хранить их в герметично закрываемых емкостях либо индивидуальных пластиковых конвертах. Емкость с центральным шпинделем следует располагать так, чтобы диски стояли вертикально. В противном случае они могут банально слипнуться (особенно если не трогать их несколько лет), а слой носителя окажется поврежденным при их разделении.

9. Защита пятая: а ты кто такой?

Как? Контролируемый доступ к папкам с данными на запись.

Зачем? Чтобы максимально обезопасить рабочий набор данных.

Что? Любые данные на рабочем диске.

Данный метод не относится к резервному копированию. Наоборот, он предназначен для максимальной защиты рабочих данных от вирусов, ворующих и шифрующих данные. Он специфичен для компьютеров под управлением Windows 10, защищенных антивирусом Windows Defender (бесплатен, встроен в ОС).

Важно! Категорически не рекомендуется держать в одной операционной системе два и более антивирусов, работающих в режиме защиты в реальном времени. Если вы хотите применить этот метод, но у вас на компьютере установлен другой антивирус, его следует удалить и включить защиту Windows Defender.

Основной проблемой с защитой от вирусов-шифраторов является то, что они действуют от вашего имени. Они имеют тот же самый доступ к файлам, что и вы сами. Если вам не повезло поймать свеженький шифратор, еще не известный антивирусу, он сможет сделать с вашими данными все, что ему заблагорассудится. Даже контроль доступа правами NTFS (если вы знаете, что это такое) и эвристика антивируса вас не спасут.

Важно! Каждый раз, обнаружив доступ нового процесса к защищенной папке, Дефендер спросит вас, что с этим делать. Вопросы появляются на панели оповещений Windows. В полноэкранном приложении (например в играх) они могут остаться незамеченными. Пока вы явно не разрешите доступ приложения к папке, приложение будет сообщать об ошибках во время записи (например, игра не сможет сохраниться), а иногда не будет, но сохранение все равно не произойдет. Хотя это и выглядит изрядным геморроем на первых порах, впоследствии система стабилизируется, отвечать на вопросы становится нужным все реже и реже.

10. Краткое резюме

Итак, мы имеем четыре метода резервного копирования и один дополнительной защиты:

- зеркальная копия на другом диске/разделе;

- архив на флэшке;

- архив в облаке;

- зеркальная копия на DVD;

- контроль доступа к файлам Windows Defender.

При этом совершенно не обязательно использовать все имеющиеся способы для защиты каждой категории данных. Например, установочные пакеты программ, которые можно в любой момент скачать из Интернета, защищать вообще не обязательно, или же можно включить для них только зеркалирование. В то же время, возможно, для некоторых категорий важных данных стоит задействовать полный арсенал. Например, хранить множество последовательных архивов – каждый на своей флешке, спрятанной в нескольких разных физических локациях (особо актуально для тех, кто занимается политической деятельностью в России). Решение зависит только от вас.

Да, и не путайте резервное копирование данных с обеспечением отказоустойчивости работы. Хотя в чем-то они пересекаются, в целом это абсолютно разные задачи.

Удачи. Желаю, чтобы вам никогда не пришлось проверять, насколько надежно вы на самом деле себя защитили.

Важной составляющей стратегии защиты данных всегда было наличие резервных копий, из которых можно выполнить восстановление. Рассмотрим же несколько рекомендаций от моего коллеги Rick Vanover относительно того, как как уберечь СХД резервных копий от шифровальщиков (вне зависимости от того, используете вы решения Veeam или других производителей). Итак, добро пожаловать под кат.

Эта общечеловеческая рекомендация особенно актуальна в эпоху троянов-шифровальщиков.

- Резонно использовать для доступа к хранилищу бэкапов специально выделенные для этого учетные записи.

- Следует избегать назначения прав доступа к хранилищу всевозможным пользователям, за исключением тех, кому они необходимы для выполнения резервного копирования.

- И, конечно, не стоит повсеместно использовать учетку доменного админа.

2. Имейте резервные копии, хранящиеся offline (без подключения к инфраструктуре)

Весьма действенный способ обезопасить себя от проникновения трояна-шифровальщика – сохранять резервные копии offline (то есть вне работающей инфраструктуры). Например, если вы используете решение Veeam, то можно рассмотреть следующие опции:

| Где хранить данные | Пояснение |

|---|---|

| Магнитная лента | Всегда offline (если только не в процессе чтения-записи). |

| Реплика ВМ | Обычно выключена; в большинстве случаев будет задействована в среде с аутентификацией, отдельной от продакшена (например, хосты vSphere и Hyper-V в разных доменах). |

| Аппаратные снимки производственных СХД | Можно использовать для восстановления; обычно задействуются в среде с аутентификацией, отдельной от продакшена. |

| Бэкапы в Cloud Connect | Не подключаются непосредственно к инфраструктуре резервного копирования; задействуют иной механизм аутентификации. |

| Сменные носители (например, внешний жесткий диск) | Всегда offline (если только не в процессе чтения-записи). |

Если вы используете выделенную СХД только для хранения резервных копий, то обычно такое хранилище используется только во время окна резервного копирования (скажем, только ночью). В этом случае отдельным простым способом перевода резервной копии в оффлайн будет настройка расписания автоматического выключения/включения СХД на период времени, когда оно не требуется.

Предупредить распространение шифровальщиков можно, используя разные файловые протоколы. Например, если держать репозиторий на Linux, то в этом случае при резервном копировании и восстановлении с помощью Veeam будет использоваться аутентификация Linux, а файловая система может быть как ext3, так и ext4 (или другая). Таким образом можно дополнительно защитить свои резервные копии. Вот несколько примеров систем хранения резервных копий с таким подходом:

- СХД Data Domain со встроенной дедупликацией и использованием DDBoost (рекомендованный метод) или с монтированием NFS в случае, если DDBoost не используется

- СХД Hewlett Packard Enterprise (HPE) StoreOnce со встроенной дедупликацией и использованием Catalyst

- ExaGrid со встроенной дедупликацией и использованием Veeam agent

Это простое правило поможет вам практически в любой аварийной ситуации, при которой потребуется восстановить данные, и при этом оно не требует применения какой-либо специфической технологии. В эпоху шифровальщиков будет разумным добавить еще одну единичку к этому правилу, подразумевая, что один из носителей должен храниться offline. Приведенные выше опции (см. пункт 2) помогут вам с выбором носителя и способа хранения, что, в свою очередь, укрепит вашу инфраструктуру в противостоянии шифровальщикам.

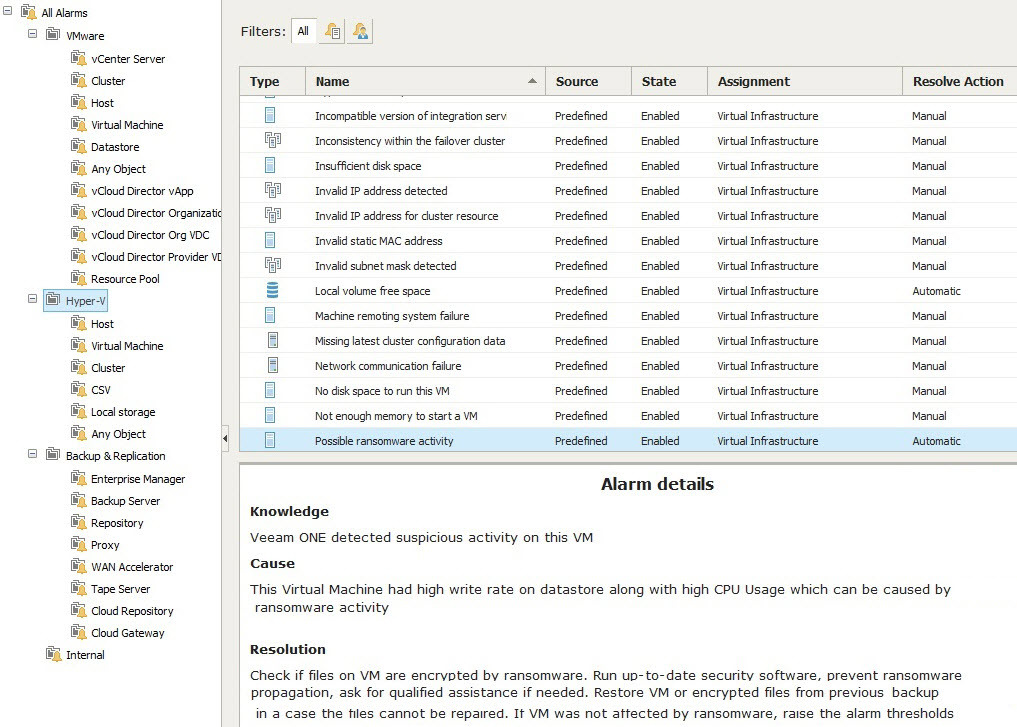

Одна из угроз, которые несут с собой шифровальщики — это потенциальная возможность распространения на другие системы. Поэтому важно контролировать работу оборудования, процессов и приложений с целью выявления подозрительной активности. Так, Veeam ONE 9.5 предлагает вашему вниманию новое встроенное оповещение Possible ransomware activity (вероятная активность шифровальщика). Оно срабатывает, если замечена повышенная активность в использовании ЦПУ и рост количества операций записи на диск.

Для того, чтобы получить точку восстановления, хранящуюся на удаленной СХД и имеющую свою политику хранения (отличную от той, что задана в настройках бэкапа), удобно использовать задание переноса резервных копий Backup Copy Job. Это задание берет данные из репозитория резервных копий и на их основе создает точки восстановления на удаленной СХД. Так, например, если вы добавили еще одну СХД к инфраструктуре резервного копирования (допустим, Linux), то можно создать соответствующий репозиторий и затем настроить задание переноса для работы с ним.

Здесь будет рассматриваться наиболее простенький и более ли менее надёжный способ защиты от вируса-шифровальщика, да и вообще резервного копирования важных данных пользователя, которым является например маленькое ИП с всего одним ноутбуком. Я бы даже сказал, что это несколько ключевых моментов и концепт, вы можете использовать любое другое программное обеспечение и т.д. т.п.(естественно никакой рекламы) , если у вас возникли какие-нибудь вопросы касательно изложенного ниже, например как создать пользователя или добавить ему права администратора, вы можете смело набрать свой вопрос в любой поисковой системе аля гугл/яндекс. Также подразумевается что вы умеете делать такие банальные вещи как создать папку, щёлкнуть правой кнопкой по папке ну и т.д.

Бонусом в конце будет куллстори о мамкином ОЙтишнеге, с которым как то я столкнулся, в период начала своей карьеры.

Далее повествование будет идти в качестве пошагового руководства:

1. Создаём в операционной системе нового пользователя, в моём примере это Уася, задаём ему хороший пароль и добавляем его в группу Администраторы

2. Это ключевой момент, описание которого я буду делать на примере Windows 8, но в любых других редакциях Windows всё почти также, по крайней мере, можно двигаться по наитию:

Поясню суть происходящего: сейчас мы создали папку и назначили ей права таким образом чтобы писать что-либо в неё или менять файлы в ней мог только наш служебный пользователь, а просто прочитать/открыть файлы в ней мог кто угодно. Это и есть один из моментов нашей защиты от шифровальщика, поскольку шифрует он все доступные для записи файлы пользователю, из под которого запущен.

3. Скачиваем и устанавливаем программку effector saver – выбираем бесплатную редакцию, функционала нам будет достаточно.

Переходим во вкладку расписание и настраиваем его как удобно, например раз в день, в 21.00.

Сохраняем всё это дело и видим в списке созданную нами задачу.

Важное замечание, если вы действительно собрались таким образом архивировать вашу файловую базу данных 1с, то нужно помнить что с базой никто не должен работать на момент её архивирования, иначе вы получите нерабочий архив базы, поэтому нужно настроить расписание, например на ночь, когда гарантированно с ней никто не работает.

Только клиента для облака придётся выбирать исходя из объёма ваших бекапов, например если ваши бекапы занимают места на 20 гигабайт, то естественно дублировать в облако гугл, имеющего ограничение в 10-15 гигабайт не получится.

Подобным же образом вы можете добавить ещё несколько задач для архивирования рабочего стола, моих документов или любой другой папки – ограничивает вас лишь место на вашем жёстком диске и фантазия. Конечно при наличии нескольких компьютеров и сети, можно бекапить данные друг на друга. Но это уже совсем другая история.

Резюме: таким образом вы имеете, если делать всё согласно примера, 5-ти дневную резервную копию важных данных, не подверженную вирусу-шифровальщику, а в случае дублирования их в облако или на флешку, ещё и защищённую от краха жёсткого диска.

Прочитав сию статью, вы я думаю уже имеете некое представление о разграничении доступа к папкам на уровне пользователей.

Да, почти забыл, дабы избежать вредного воздействия разного рода шифровальщиков в корне, рекомендую поставить бесплатный(в том числе и для коммерческой деятельности) продукт Comodo Internet Security. да - он задаёт вопросы, да – сложноват, зато вы будете под хорошей защитой. В качестве эксперимента я на виртуальной машине запускал шифровальщик, который успешно был автоматически запущен песочницей комодо виртуально, соответственно совершенно не навредив.

з.ы. Бонусная стори:

В далёкие времена открыл мой друг свою франшизу 1с и подтянул меня как админа. как то к нам в сервис поступила заявка, мол помогите настроить сеть. Ну ок, едем вдвоём с другом в контору, на входе нас встречает мамин-парень-погромист

Прошу прощения, но чукча больше читатель, чем писатель. надеюсь разложил всё доступно. Если будет интересно распишу в следующий раз как избежать взлома rdp-сервака, упомянутого в посте-бестселлере, хотя чего там писать-то, всего то нужно перенаправление портов и соблюдение пользователями уровня сложности паролей.

У нас на корпоративном блоге про шифровальщиков написаны десятки материалов – и почти в каждом есть три универсальных совета:

- Используйте хорошую защиту.

- Не скачивайте всякие подозрительные файлы с подозрительных сайтов и не открывайте подозрительные почтовые вложения в письмах от подозрительных людей. И еще научите этому сотрудников.

- Делайте бэкапы.

Но это так не работает. И вот почему.

Из бэкапа надо уметь восстанавливаться

Делать бэкапы полезно, правильно и нужно. Но пробовали ли вы восстанавливать инфраструктуру компании из резервной копии? Это может оказаться совсем не так просто, как кажется, – и чем больше машин и разнородной инфраструктуры, тем сложнее все восстановить. Опытные айтишники наверняка сталкивались с ситуациями, когда – в тот момент, когда бэкап наконец понадобился – оказывалось, что восстановить из него получается не совсем все, не совсем так, как надо, и совсем небыстро. А иногда вообще не получается.

Те, кто наступил на все грабли резервного копирования, регулярно проверяют целостность бэкапов, периодически репетируют воскрешение сервера из мёртвых на стейджинге и вообще следят за тем, чтобы восстановление не заняло слишком много времени, если вдруг что-то случится. А те, кто никогда не пытался восстанавливаться из своих бэкапов, могут смело считать, что бэкапов у них нет вообще. Слишком велик шанс, что нормально восстановиться не получится, если раньше это делать никогда не пробовали.

С восстановлением из бэкапа есть ещё другая проблема: если сервер, на котором лежит резервная копия, живет внутри периметра сети, то шифровальщик пошифрует его вместе со всеми остальными компьютерами в этой сети – и плакали планы по восстановлению.

Мораль: сегментируйте сеть, делайте бэкапы с умом, репетируйте восстановление из них почаще. Тогда есть надежда, что в случае чего получится быстро всё откатить и продолжить работать.

Восстановление – это простой. А простой – это очень много денег

Если компания большая (а это автоматически значит, что ещё и довольно разношерстная в плане используемых устройств), то быстро восстановиться, скорее всего, не получится. Даже если бэкап нормальный и даже если бросить все силы на восстановление из него – это всё равно займет довольно много времени.

А значит, на это время остановится бизнес. А стало быть, все эти недели – да, скорее недели, чем дни, – компания будет работать вхолостую. Некоторым достаточно представить себе, в какие суммы обойдется такой простóй, чтобы сразу же заплатить кибервымогателям выкуп (что делать я категорически не советую). И всё равно простоя не избежать, потому что в момент расшифровать и запустить все системы и сервисы не получится, даже если злодеи будут так любезны и предоставят дешифратор. Да и вообще велик шанс, что расшифровать не удастся ничего, ни при каких условиях.

Мораль простая: чтобы избежать вынужденного простоя из-за шифровальщиков, надо избежать заражения шифровальщиком. То есть что? Правильно: позаботиться о защите и обучении!

Современный вымогатель хуже шифровальщика

Раньше вымогатели в основном пытались атаковать конечных пользователей – и просили за расшифровку порядка 300 долларов в криптовалюте. Но с тех пор злоумышленники, которые промышляют шифрованием, выяснили, что намного интереснее атаковать организации – и выкуп можно потребовать больше, и платит бизнес охотнее. Причём на то они и злоумышленники, чтобы атаковать даже те компании, от работы которых зависят человеческие жизни, – в этом году пошифровали немало больниц, а недавно пострадала компания из цепочки поставок вакцины от коронавируса.

И ведь они не просто шифруют – они проникают в сеть, закрепляются там и воруют все данные, до которых получается дотянуться. Дальше анализируют, разбираются – и начинают шантажировать не только шифрованием, но и утечками. Дескать, не заплатите – опубликуем личные данные ваших клиентов или какие-нибудь технологические секреты. Для компании это если не смертельно, то уж точно оставит черное пятно на репутации на долгое время. К тому же после такой утечки бизнесу придется иметь весьма неприятные разговоры с регулирующими органы, отвечающими за соблюдение GDPR и других подобных законов.

И от того, что проникший в сеть злоумышленник сольёт в Интернет корпоративные секреты или личные данные пользователей, никакой бэкап не спасёт. Более того, если вы храните бэкапы в каком-нибудь месте, куда инсайдеру довольно легко пробраться – например, в облаке, – тем больше вероятность, что из этого бэкапа и украдут всё то, чем потом будут шантажировать.

Мораль: бэкапов явно недостаточно. Что делать?

Три кита безопасности

Тут мне придется повториться, потому что никаких универсальных таблеток от шифровальщиков не изобрели, и делать надо по большому счету все то же, что и раньше. Бэкапиться все равно надо — без этого, конечно, никуда. Но делать это надо правильно, с учебными тревогами и репетициями, с пониманием, как часто вы бэкапитесь и куда. Чтобы все задействованные сотрудники знали, что именно им нужно делать, чтобы побыстрее перезапустить бизнес.

Но также надо использовать подходящую защиту – и не только реактивную, но и проактивную, и вообще стараться охотиться на угрозы до того, как они успели закрепиться в сети. Не менее важно и обучать сотрудников основам безопасности – и неплохо бы еще регулярно проверять их знания. То есть все то же, что и раньше: бэкапы, защита, обучение. Какого-то одного пункта мало – нужны все, и вместе они могут претендовать на звание оптимальной стратегии по защите от вымогателей

Читайте также: