Как создать вирус удаленного доступа

Обновлено: 22.04.2024

Не забывайте, что использование вирусных программ преследуется по закону!

Приступаем к самому главному действию — к созданию вирусных ссылок и выяснению способов их распространения.

Методы защиты

Самое время подумать о способах защиты от вторжения:

Как найти список вирусных ссылок? Благодаря Интернету можно скачать сервисы, например, от Dr.Web. Или воспользоваться специальным сервисом для показа всех возможных вредных ссылок. Там есть список на вирусные ссылки. Остается выбрать наиболее подходящий вариант.

Royal TS (shareware)

Когда-то была такая программулина — mRemote. Не знаю, что там произошло, но проект mRemote был закрыт, а разработчики взяли и создали другой проект — Royal TS. На сайте ты найдешь версии для Windows, OS X и iOS (можно запускать с iPhone и iPad).

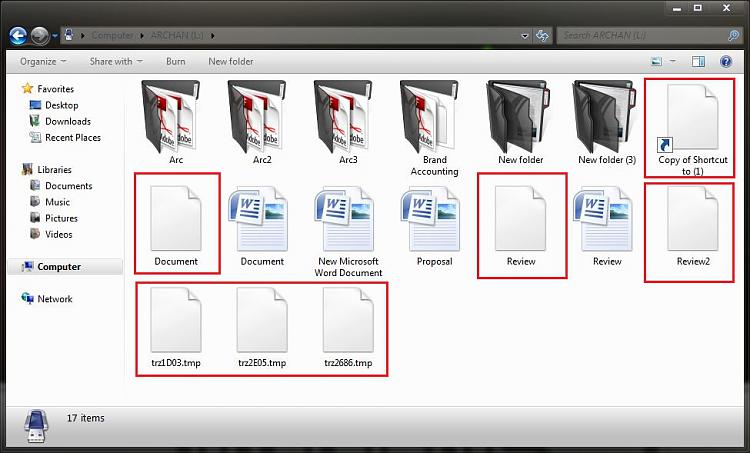

В Royal TS перед созданием подключения нужно создать документ, то есть одно подключение = один документ. Документы Royal TS весьма удобная штука, их можно передавать как обычные файлы, например другому админу. Он сможет открыть такой документ и сразу подключиться к удаленному компу без необходимости создавать соединение вручную. У shareware-версии есть ограничение на число одновременно открытых документов — десять. Как по мне, то этого вполне достаточно для некоммерческого использования программы, поэтому на практике ты даже не заметишь, что тебе чего-то не хватает (если, конечно, ты не администрируешь удаленно огромную сеть компов).

Первым делом нужно сказать, что эта программа кардинально отличается от Radmin и TeamViewer. Обе эти программы сочетают в себе функциональность как сервера, так и клиента (в случае с Radmin сервер и клиент — это разные программы, в случае с TeamViewer — одна и та же программа). Другими словами, на одном из компьютеров ты можешь установить Radmin Server или TeamViewer, а на другом использовать Radmin Viewer или TeamViewer соответственно для подключения к этому удаленному компу. Так вот, Royal TS — это что-то наподобие Radmin Viewer, то есть программа для подключения к удаленному серверу, но вот сервер придется создавать своими силами. Как ты это сделаешь — твои проблемы. Royal TS не поможет тебе создать такой сервер, а только даст подключиться к нему.

Рис. 6. Royal TS для Windows

Среди протоколов подключения к удаленному серверу, которые поддерживает Royal TS: RDP, Telnet, SSH, Citrix, VNC. Сами же серверы RDP/Telnet/SSH и прочие придется настраивать самостоятельно.

С одной стороны, это выходит за рамки статьи, с другой — она была бы неполной, если бы я не привел пример настройки хотя бы одного из серверов, которые поддерживает Royal TS. SSH/Telnet-серверы, думаю, читателю будут не очень интересны. Хочется чего-то графического. Пусть у нас есть Linux (Ubuntu или ее клон) и нужно настроить VNC-сервер. Для этого сначала установим VNC-сервер командой:

После этого нужно его запустить — в первый раз без параметров:

В процессе запуска команды sudo vnc4server нужно ввести пароль, который будет использоваться для подключения к этому VNC-серверу. Сам пароль будет сохранен в $HOME/.vnc/passwd. Больше не скажу ни слова — есть man :). После первого запуска нужно запустить vnc4server, указав номер экрана:

Далее в Royal TS нужно создать новый документ (на вкладке File), далее перейти на вкладку Edit и нажать кнопку VNC. В появившемся окне (рис. 7) нужно ввести имя дисплея (Display Name) — в нашем случае :3, IP-адрес VNC-сервера и указать номер порта (обычно 5900). Пароль будет запрошен при подключении к серверу.

Рис. 7. Параметры подключения к VNC

- Универсальный клиент для подключения к удаленному серверу по различным протоколам.

- Есть версии для Windows, OS X и iOS.

- Невозможно организовать удаленный доступ только средствами Royal TS, нужны дополнительные программы.

- Не подходит для удаленной настройки компьютеров неопытных пользователей — они просто не смогут настроить необходимые службы удаленного доступа.

Запрещаем удаленный доступ

Как уже было сказано выше, мы будем менять исключительно системные настройки, позволяющие сторонним пользователям просматривать содержимое дисков, менять параметры и совершать иные действия на нашем ПК. Имейте в виду, если вы пользуетесь удаленными рабочими столами или машина является частью локальной сети с общим доступом к устройствам и программному обеспечению, то приведенные ниже действия могут нарушить работу всей системы. Это же касается и тех ситуаций, когда требуется подключаться к удаленным компьютерам или серверам.

Отключение удаленного доступа выполняется в несколько этапов или шагов.

- Общий запрет удаленного управления.

- Выключение помощника.

- Отключение соответствующих системных служб.

Шаг 1: Общий запрет

Данным действием мы отключаем возможность подключения к вашему рабочему столу с помощью встроенной функции Windows.

Далее идем в настройки удаленного доступа.

Доступ отключен, теперь сторонние пользователи не смогут выполнять действия на вашем компьютере, но смогут просматривать события, используя помощник.

Шаг 2: Отключение помощника

Шаг 3: Отключение служб

На предыдущих этапах мы запретили совершать операции и вообще просматривать наш рабочий стол, но не спешите расслабляться. Злоумышленники, получив доступ к ПК вполне могут изменить эти настройки. Еще немного повысить уровень безопасности можно с помощью отключения некоторых системных служб.

Подробнее:

Создание нового пользователя на Windows 7, Windows 10Управление правами учетной записи в Windows 10

Заключение

Теперь вы знаете, как отключить удаленное управление компьютером через сеть. Действия, описанные в данной статье, помогут повысить безопасность системы и избежать многих проблем, связанных с сетевыми атаками и вторжениями. Правда, почивать на лаврах не стоит, поскольку никто не отменял зараженные вирусами файлы, которые попадают на ПК через интернет. Будьте бдительны, и неприятности обойдут вас стороной.

Опишите, что у вас не получилось.

Наши специалисты постараются ответить максимально быстро.

Методы воздействия вредоносных программ

- Кейлоггер. Следит за вводом логинов и паролей на клавиатуре. Фиксирует все нажатия, а затем отсылает журнал действий на удаленный сервер, после чего злоумышленник использует эти данные на свое усмотрение.

- Снифферы. Анализирует данные с сетевой карты, записывает логи с помощью прослушивания, подключения сниффера при разрыве канала, ответвления сниффером копии трафика, а также через анализ побочных электромагнитных излучений, атак на канальном или сетевом уровне.

- Ботнет, или зомби-сети. Такая сеть представляет собой множество компьютеров, образующих одну сеть и зараженных вредоносной программой для получения доступа хакеру или иному злоумышленнику.

- Эксплойты. Этот вид вредоносного программного обеспечения может быть полезным для пиратов, ведь эксплойты вызываются ошибками в процессе разработки программного обеспечения. Так злоумышленник получает доступ к программе, а дальше и к системе пользователя, если так задумал хакер. У них есть отдельная классификация по уязвимостям: нулевой день, DoS, спуфинг или XXS.

Supremo: бесплатно и просто (freeware)

Давай проанализируем ситуацию. Если тебе не нравится TeamViewer или ты не можешь его использовать по некоторым причинам (в том числе и из-за необходимости покупки лицензии для коммерческого использования), а Radmin тоже не подходит по каким-либо причинам, то придется искать аналоги. Раз в статье идет речь о простых и бесплатных программах, то нужно, чтобы следующая программа была: а) бесплатной; б) простой. Такой является программа Supremo, которую можно скачать с сайта.

Настраиваемый компьютер и компьютер специалиста поддержки должны работать под управлением только Windows. Поддерживаются разные выпуски Windows, в том числе Windows 7 и Windows Server 2008 R2. О поддержке Windows 8 и Windows Server 2012 на официальном сайте пока ничего не сказано.

Рис. 8. Программа Supremo

Рис. 9. Параметры безопасности Supremo

Рис. 10. Параметры соединения Supremo

Кроме своего прямого назначения, а именно удаленного управления компьютером, программа может использоваться для обмена файлами. Для обмена файлами (который возможен в двух направлениях — как скачивание, так и закачка) просто используй drag & drop.

Лично мне понравились функции копирования и вставки данных между компьютерами, а также функция перезагрузки: в процессе настройки компьютера иногда требуется его перезагрузка, после которой будет автоматически восстановлен сеанс удаленного доступа, что очень удобно.

Рис. 11. Основное окно LogMeIn

Рис. 12. Как подключиться к этому ПК

Рис. 13. Управление удаленным компьютером через браузер

- Не требует прав администратора.

- Не требует настройки брандмауэра.

- Возможность использования браузера для удаленного управления.

- Мобильные клиенты.

- Несколько необычный принцип работы.

Причины возможного вируса удаленного доступа?

Новый RAT использует протокол Telegram для кражи данных жертв

На портале GitHub был опубликован исходный код нового трояна для удаленного доступа (RAT), использующего протокол Telegram для хищения информации с инфицированных устройств.

Прежде, чем начинать атаку, владелец RATAttack должен создать бот Telegram и встроить его токен (ключ) в конфигурационный файл трояна. Таким образом все инфицированные устройства будут подключаться к каналу бота и атакующий получит возможность отправлять простые команды для управления RATAttack на зараженном компьютере.

По данным ресурса BleepingComputer, разработчик RATAttack не рекламировал троян на каких-либо хакерских форумах и опубликовал код только на GitHub. В настоящее время он уже удален с портала.

Программ для организации удаленного доступа достаточно много. Есть платные и бесплатные программы, есть программы для разных операционных систем. Понятно, что в этой статье мы не сможем рассмотреть все сразу, но поговорим о самых интересных из них, а главное — поймем что эффективнее для той или иной задачи.

Дистанционное удаление вредоносных программ

В идеальном случае после обнаружения образцов вредоносных программ администратор отправляет их в антивирусную лабораторию, где они оперативно изучаются аналитиками и в базы антивируса вносятся соответствующие сигнатуры. Эти сигнатуры через автоматическое обновление попадают на ПК пользователей, и антивирус производит автоматическое удаление вредоносных программ без вмешательства администратора. Однако эта цепочка не всегда работает как положено, в частности возможны следующие причины сбоя:

- по ряду независимых от администратора сети причин образы могут не дойти до антивирусной лаборатории;

- недостаточная оперативность антивирусной лаборатории — в идеале на изучение образцов и их внесение в базы уходит не более 1-2 часов, то есть в пределах рабочего дня можно получить обновленные сигнатурные базы. Однако не все антивирусные лаборатории работают столь оперативно, и обновления можно ждать несколько дней (в редких случаях — даже недель);

- высокая работоспособность антивируса — ряд вредоносных программ после активации уничтожают антивирусы или всячески нарушают их работу. Классические примеры — внесение в файл hosts записей, блокирующих нормальную работу системы автообновления антивируса, удаление процессов, службы и драйверов антивирусов, повреждение их настроек и т.п.

Следовательно, в перечисленных ситуациях придется бороться с вредоносными программами вручную. В большинстве случаев это несложно, так как по результатам исследования компьютеров известны зараженные ПК, а также полные имена файлов вредоносных программ. Остается только произвести их дистанционное удаление. Если вредоносная программа не защищается от удаления, то уничтожить ее можно скриптом AVZ следующего вида:

// Эвристическая чистка системы

Данный скрипт удаляет один заданный файл (или несколько файлов, так как команд DeleteFile в скрипте может быть неограниченное количество) и затем производит автоматическую чистку реестра. В более сложном случае вредоносная программа может защищаться от удаления (например, пересоздавая свои файлы и ключи реестра) или маскироваться по руткит-технологии. В этом случае скрипт усложняется и будет иметь следующий вид:

// Включение протоколирования BootCleaner

// Импорт в задание BootCleaner списка файлов, удаленных скриптом

// Эвристическая чистка системы

Данный скрипт включает активное противодействие руткитам, применение системы AVZGuard (это блокиратор активности вредоносных программ) и системы BootCleaner. BootCleaner — это драйвер, выполняющий удаление заданных объектов из KernelMode в ходе перезагрузки, на ранней стадии загрузки системы. Практика показывает, что подобный скрипт в состоянии уничтожить подавляющее большинство существующих вредоносных программ. Исключение составляют malware, меняющие имена своих исполняемых файлов при каждой перезагрузке, — в данном случае обнаруженные в ходе исследования системы файлы могут быть переименованы. В этом случае потребуется лечение компьютера вручную или создание собственных сигнатур вредоносной программы (пример реализующего сигнатурный поиск скрипта описан в справке AVZ).

Mosh (mobile shell): хорошая альтернатива для SSH

Mosh тоже можно использовать для удаленного доступа к консоли (то есть ты сможешь удаленно выполнять команды и будешь видеть их результат). Основное преимущество Mosh над SSH — возможность роуминга, то есть смены сети на клиентской машине, что полезно в дороге, когда сеть может меняться (сейчас она сотовая, через несколько минут — Wi-Fi, при этом меняется IP, но соединение остается). Часто путешествующие админы оценят это по достоинству. Но есть один большой недостаток: к обычному SSH-серверу Mosh не подключится, то есть на сервере придется устанавливать Mosh. Зато Mosh работает не в виде демона, как SSH, а как обычная программа, то есть для ее запуска не нужен root-доступ. Mosh доступен для многих дистрибутивов Linux и BSD, OS X, iOS (в составе популярного клиента iSSH) и Android.

Пути распространения

Вредоносный контент может попасть на устройство разными способами:

- Вирусная ссылка.

- Доступ к серверу или локальной сети, по которой будет проходить распространение вредоносного приложения.

- Выполнение программы, зараженной вирусом.

- Работа с приложениями пакета Microsoft Office, когда с помощью макровирусов документов вирус распространяется по всему персональному компьютеру пользователя.

Значение возможного вируса удаленного доступа?

Постановка задачи

В случае обнаружения эпидемии или некой нештатной активности в сети администратор должен оперативно решить минимум три задачи:

- обнаружить зараженные ПК в сети;

- найти образцы вредоносной программы для отправки в антивирусную лабораторию и выработки стратегии противодействия;

- принять меры для блокирования распространения вируса в ЛВС и его уничтожения на зараженных компьютерах.

В случае деятельности инсайдера основные шаги анализа идентичны и чаще всего сводятся к необходимости обнаружения установленного инсайдером постороннего ПО на компьютерах ЛВС. В качестве примера такого ПО можно назвать утилиты удаленного администрирования, клавиатурные шпионы и различные троянские закладки.

Рассмотрим более подробно решение каждой из поставленных задач.

Radmin (shareware)

Программа состоит из двух частей: Server и Viewer. Первая запускается на удаленном компьютере (или удаленных компьютерах), а вторая — на твоем компьютере и используется для подключения к удаленным машинам, которые ты собираешься настраивать. На сайте разработчиков можно скачать как полный комплект, так и отдельные компоненты. Также есть portable-версия Viewer, работающая без установки, и версия Radmin Server 3.5 NTI — это специальная версия без пиктограммы в трее, то есть пользователь удаленного компа и не узнает, что на нем установлена Radmin, пока ты не начнешь управлять его компьютером.

Рис. 2. Radmin Viewer

Отмечу ключевые возможности: поддержка Windows 8 32/64 bit, поддержка переключения сессий пользователей в Windows XP/Vista/7/8, совместимость с Wine (Radmin может организовать удаленный доступ к ПК под управлением Linux через Wine), поддержка Telnet, удаленное выключение ПК, сканер серверов Radmin (позволяет найти все ПК, которыми ты можешь управлять в своей сети), передача файлов между Server и Viewer.

Рис. 3. Брандмауэр заблокировал попытку подключения

Признаки

Любое заболевание или заражение протекает в скрытой фазе или в открытой, этот принцип присущ и вредоносному программному обеспечению:

AhMyth RAT (Remote Access Trojan) — это приложение с открытым исходным кодом, в настоящее время находится на стадии бета-версии. Программа ориентирована на пользователей Windows, но на GitHub можно найти исходники и для Unix-подобных платформ.

AhMyth RAT состоит из двух компонентов.

Серверное приложение, с помощью которого можно управлять зараженным устройством и генерировать файлы APK с вредоносным кодом. Создано оно на Electron framework — фреймворке, разработанном в GitHub для создания простых графических приложений.

Клиентский APK, содержащий вредоносный код, который позволяет получить удаленный доступ к зараженному устройству. То есть наш APK будет выполнять функции бэкдора.

Установка AhMyth RAT

Серверная часть устанавливается очень просто, тем более автор выложил в свободный доступ бинарники программы. Но при желании можно скомпилировать ее из исходников. Лично я проводил свои тесты на машине под управлением Windows 10.

Для работы утилиты нам необходима виртуальная машина Java. Устанавливаем ее с официального сайта Java. Затем нужно скачать бинарники самой AhMyth. Их ты можешь найти в официальном репозитории проекта на GitHub, вкладка Assets. При скачивании лучше отключить антивирус, чтобы его не хватил удар от происходящего.

Создаем зараженный APK

Чтобы создать файл APK для Android, открой вкладку APK Builder. Внешний вид конструктора вредоносных мобильных приложений показан на следующей иллюстрации.

Вкладка с конструктором APK

Пользоваться этим инструментом очень просто. В окне Source IP мы прописываем IP-адрес атакующей машины (этот адрес потом легко вычисляется при исследовании вредоноса). В поле Source Port ты можешь указать порт, который будет зарезервирован машиной для прослушивания подключений. По умолчанию используется порт 42 474.

WARNING

Помни, что распространение вирусов и вредоносных программ — незаконное действие и влечет за собой уголовную ответственность. Вся информация предоставлена исключительно в ознакомительных целях. Ни редакция, ни автор не призывают к использованию полученных знаний в практических целях и не несут ответственности за любой возможный вред, причиненный материалом.

Без использования дополнительной опции Bind With Another Apk ты сгенерируешь мобильное приложение только с вредоносным кодом. И это практически бесполезно, поскольку заставить юзера установить такую программу можно разве что под пытками.

Но есть проверенный способ создания малвари, который используют все продвинутые вирмейкеры: найти в интернете какой-нибудь APK и склеить его с вредоносом. Для этого поставь флажок Bind With Another Apk, выбери нужный APK и укажи метод интеграции вредоноса в телефон. Есть два метода: при запуске зараженного APK или при перезагрузке телефона после установки RAT. Авторы программы рекомендуют второй вариант.

Осталось нажать кнопку Build — по умолчанию зараженный файл сохраняется в папку C:\Users\\AhMyth\Output .

Продолжение доступно только участникам

Вариант 2. Открой один материал

warning

Несанкционированный доступ к компьютерной информации — преступление. Ни автор, ни редакция журнала не несут ответственности за твои действия. Все тесты проводились на изолированных от реальных данных виртуальных машинах.

Вот список ратников, которые мы сегодня попробуем:

- Cerberus 1.03.5;

- CyberGate 1.07.5;

- DarkComet 5.3;

- Orcus Rat 1.9.1;

- NjRat Danger Edition 0.7D;

- Venom 2.1.

Для некоторого изучения билдов наших ратников я буду использовать Detect It Easy версии 3.01.

Оценивать их будем по следующим критериям:

- набор предлагаемых функций;

- скорость развертывания в целевой системе;

- нагрузка на компьютер жертвы;

- уровень защиты кода билда (попробуем разреверсить билд);

- проверка на VirusTotal;

- плюсы и минусы в целом.

А теперь приступим к анализу.

Cerberus

Интересные функции

Описание

Скорость работы высокая: на все про все нагрузке требуется около пяти секунд. При работе занимает 7,3 Мбайт памяти и практически не нагружает процессор.

Пробуем загрузить билд в DiE. Виден Borland Delphi и UPX, на который как раз и ругаются некоторые антивирусы.

Проверка на VirusTotal

Вердикт

Cerberus хорошо подходит для долговременного пребывания в системе. Его проще подсунуть жертве из‑за возможности менять расширение файла.

Из минусов — распознать Windows 10 при работе он не смог, ну и антивирусами палится прилично, так что придется криптовать. Компилятор малость устарел, а при запуске он внезапно издает звук, который совершенно не способствует незаметному заражению.

CyberGate

Интересные функции

- Сбор сведений об активной сессии

- Позволяет искать данные на устройствах

- Имеется расширенный объем получаемых данных в панели

Описание

Запуск и закрепление билда занимает около 25 с — медленно, даже по сравнению с тем же Cerebrus. Нагрузка на систему несколько выше, чем у конкурентов; к тому же при запуске он создает несколько процессов и виден в диспетчере задач. Потребляет 0,1% процессора и 4,2 Мбайт памяти. Нагружает диск на 100 Кбайт/с.

С защитой все странно: билд даже не пытается скрыть очень большое количество импортируемых библиотек и функций из них. Обфускации вызовов WinAPI нет, что не может не удивлять.

После сказанного выше детект 64/70 (91,4%) совсем не удивляет, но при проверке этой крысы на VirusTotal только один из 70 антивирусов (eGambit) смог установить точное происхождение вируса.

Полные результаты сканирования

Вердикт

Да, билд палится всем чем только можно, но прост как палка и легок в использовании. Но и вырубить его легко, он не будет особенно сопротивляться.

DarkComet

Интересные функции

- Имеется два режима сборки вируса (минимальный и расширенный)

- Есть функция подключения сокетов (можем пробрасывать подключения для повышения безопасности)

- Можно запланировать действия

- Позволяет создать ссылку‑загрузчик для вируса

Описание

Сборка билда требует больше минуты, что сильно больше обычного для такого софта. После запуска билда потребляется 2,7 Мбайт ОЗУ, что совсем хорошо на фоне околонулевого потребления остальных ресурсов.

Билд снова не накрыт никаким протекторами или упаковщиками. В импортах сразу заметна user32.dll, из которой импортируются модули mouse и keybd , и, конечно, функция VkKeyScanA , которые позволяют сделать кейлоггер.

Проверка на VirusTotal

Вердикт

Продолжение доступно только участникам

Вариант 2. Открой один материал

На портале GitHub был опубликован исходный код нового трояна для удаленного доступа (RAT), использующего протокол Telegram для хищения информации с инфицированных устройств. RATAttack устанавливает зашифрованный канал между оператором и зараженным устройством с помощью протокола Telegram. Как утверждает разработчик инструмента, основная проблема большинства существующих на сегодняшний день RAT заключается в том, что они не используют шифрование и их операторы вынуждены настраивать переадресацию портов на устройстве жертвы для управления инфицированным компьютером.

Вот список, что может данный ратник, а теперь пойдём дальше

Как установить?

Видим данные строки

в token мы пропишем токен бота, а в adm — ваш ID телеграма.

Но сейчас надо поставить модули.

открываем консоль и прописываем:

pip3 install python-opencv

pip3 install pytelegrambotapi

pip3 install pypiwin32

pip3 install pyaudio

Создаем бота в телеграме у @BotFather, после чего находим API

копируем длинную строчку без кавычек.

вставляем в RAT.py в строку token.

У бота @userinfobot узнаём свой ID. Тоже вставляем в RAT.py в строку adm

После чего,нажимаем Run Module(F5)

Бот прислал нам оповещение

По данным ресурса BleepingComputer, разработчик RATAttack не рекламировал троян на каких-либо хакерских форумах и опубликовал код только на GitHub. В настоящее время он уже удален с портала.

На гитхабе уже успели сделать форки. Пользователь @mvrozanti даже начал расширение функционала.

Читайте также: