Как восстановить информацию после вируса петя

Обновлено: 19.04.2024

Буду краток, но уж простите. Данный опус является только желанием поделиться результатом 10-12 часов втыкания в декомпилированный код вируса.

Кому интересно, продолжение ниже.

С самого начала (а это около 13-00 27-го числа), после первого звонка от знакомых, о проявившихся симптомах, начал мониторить сеть на предмет информации. Ее к сожалению мало и до сих пор.

Часам к 5-ти вечера подвезли системник.

Сразу оговорюсь — я не писатель, а под windows тем более, поэтому пришлось потратить довольно много времени на изучение полученного кода.

Собственно две вещи которые я обнаружил и хочу поделиться.

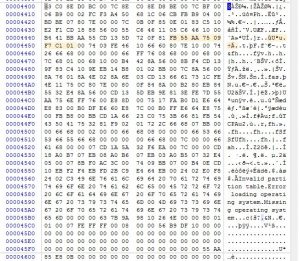

1. Файлы меньше 1 Мб (0x100000) шифруются полностью. Больше — шифруется только 1-й мегабайт:

Это же я заметил, просмативая зашифрованные файлы на принесенном компьютере.

2. Каждый логический том в системе шифруется своим ключом. В корне каждого диска создается файл README.TXT с содержимым тем же, что и выводится на экран по окончании шифровки и после перезагрузки, как я понимаю (лично не видел экрана). Но вот ключ разный на двух разделах диска который я ковырял.

Ooops, your important files are encrypted.

If you see this text, then your files are no longer accessible, because

they have been encrypted. Perhaps you are busy looking for a way to recover

your files, but don't waste your time. Nobody can recover your files without

our decryption service.

We guarantee that you can recover all your files safely and easily.

All you need to do is submit the payment and purchase the decryption key.

Please follow the instructions:

1. Send $300 worth of Bitcoin to following address:

AQIAAA5mAAAApAAAuoxiZtYONU+IOA/XL0Yt/lsBOfNmT9WBDYQ8LsRCWJbQ3iTs

Ka1mVGVmMpJxO+bQmzmEwwiy1Mzsw2hVilFIK1kQoC8lEZPvV06HFGBeIaSAfrf6

6kxuvs7U/fDP6RUWt3hGT4KzUzjU7NhIYKg2crEXuJ9gmgIE6Rq1hSv6xpscqvvV

Fg4k0EHN3TS9hSOWbZXXsDe9H1r83M4LDHA+NJmVM7CKPCRFc82UIQNZY/CDz/db

1IknT/oiBDlDH8fHDr0Z215M3lEy/K7PC4NSk9c+oMP1rLm3ZeL0BbGTBPAZvTLI

LkKYVqRSYpN+Mp/rBn6w3+q15DNRlbGjm1i+ow==

Тут хотелось бы просить помощи специалистов в шифровании.

Третий параметр функции CryptExportKey — 1, это экспорт сессионного ключа. И этот ключ как я понимаю сохраняется в README.TXT.

Собственно вопрос — нельзя ли его импортировать, и расшифровывать файлы? Это не паблик ключ. Понятно, что дайте приват проблем не было бы.

Собственно, больше внимание я обращал именно на функции шифрования, остальное меня не интересовало.

Ну и мнение простого обывателя — данная атака это продолжение майской, в результате которой, видимо, не была достигнута поставленная цель. Потому как на кошельках с прошлой атаки около 160-180 тысяч так и не тронуто. Была бы цель получение денег, их бы уже начали отмывать. За чуть больше чем сутки на кошелек 1Mz7153HMuxXTuR2R1t78mGSdzaAtNbBWX перечислили всего чуть больше чем 10000$. Это, конечно, является следствием того, что в прошлый раз никто никаких ключей дешифрования не получил.

Надеюсь моя первая статья не станет последней. С удовольствием исправлю возникшие ошибки.

Поиск информации в Рунете по способам спасения информации с такого жесткого диска практически нет, поэтому мне пришлось опытным путем подбирать оптимальную стратегию поиска и восстановления того, что могло уцелеть. Были опробованы порядка десятка программ восстановления информации, но больше всего информации удалось вытащить при помощи программы R-Studio, о ней и пойдет речь далее, с описанием последовательности действий для спасения (все действия будут осуществляться под Windows 7, но я думаю неважно какая версия windows у вас лишь бы запустился R-studio).

Скажу сразу — вытащить можно почти все файлы, но они будут зашифрованы, кроме файлов которые не шифровались, как правило фотографии и видео. Восстановить некоторые файлы можно будет при наличии утилит, которые предусмотрели разработчики соответствующего формата файлов. На примере ниже мы рассмотрим процесс спасения файла архива от Outlook.

Итак последовательность действий:

Жмем отмену. Убеждаемся, что наш диск действительно поврежден, в диспетчере дисков он определится с файловой системой RAW:

3. Нам откроется окно R-Studio с результатами сканирования (см. рис. ниже):

Прошу обратить внимание, что если посмотреть на левое меню и подняться вверх по иерархии папок, то видно, что эта папка расположена в папке учетной записи пользователя и там есть папки Desktop, Documents и т.д. Таким образом можно вытащить фото и другие файлы, которые хранились у пользователя в этих папках.

8. Восстановленный файл архива как правило поврежден и не определяется программой Outlook. К счастью у больших файлов вирус шифровал только первый мегабайт, оставляя остальное нетронутым. Поэтому нам нужно попытаться восстановить структуру архива, для этого есть несколько способов:

А) Использовать утилиту SCANPST входящую в стандартный комплект MS Office. Например в MS Office 2010 эта утилита находится в папке C:\Program Files (x86)\Microsoft Office\Office14\ если у вас 64 битной Windows и по пути C:\Program Files\Microsoft Office\Office14 при использовании 32-битной версии Windows.

Б) Использовать утилиты сторонних разработчиков. Коих можно найти много на просторах гугла.

Я использовал первый вариант и в принципе он сработал на всех ПК, которые мне принесли на восстановление.

Также прилагаю к посту ссылку на пошаговую инструкцию по работе с утилитой SCANPST.

Вслед за нашумевшей кампанией вируса-шифровальщика WannaCry, которая была зафиксирована в мае этого года, 27 июня более 80 компаний России и Украины стали жертвой новой атаки с использованием шифровальщика-вымогателя Petya. И эта кампания оказалась вовсе не связана с WannaCry. Эксперты Positive Technologies представили детальный разбор нового зловреда и дали рекомендации по борьбе с ним.

Анализ образца вымогателя, проведенный нашими экспертами, показал, что принцип действия Petya основан на шифровании главной загрузочной записи (MBR) загрузочного сектора диска и замене его своим собственным. Эта запись – первый сектор на жёстком диске, в нем расположена таблица разделов и программа-загрузчик, считывающая из этой таблицы информацию о том, с какого раздела жёсткого диска будет происходить загрузка системы. Исходный MBR сохраняется в 0x22-ом секторе диска и зашифрован с помощью побайтовой операции XOR с 0x07.

После запуска вредоносного файла создается задача на перезапуск компьютера, отложенная на 1-2 часа, в это время можно успеть запустить команду bootrec /fixMbr для восстановления MBR и восстановить работоспособность ОС. Таким образом, запустить систему даже после ее компрометации возможно, однако расшифровать файлы не удастся. Для каждого диска генерируется свой ключ AES, который существует в памяти до завершения шифрования. Он шифруется на открытом ключе RSA и удаляется. Восстановление содержимого после завершения требует знания закрытого ключа, таким образом, без знания ключа данные восстановить невозможно. Предположительно, зловред шифрует файлы максимум на глубину 15 директорий. То есть файлы, вложенные на большую глубину, находятся в безопасности (по крайней мере для данной модификации шифровальщика).

На данный момент число транзакций увеличилось до 45.

Petya использует 135, 139, 445 TCP-порты для распространения (с использованием служб SMB и WMI). Распространение внутри сети на другие узлы происходит несколькими методами: с помощью Windows Management Instrumentation (WMI) и PsExec, а также с помощью эксплойта, использующего уязвимость MS17-010 (EternalBlue). WMI – это технология для централизованного управления и слежения за работой различных частей компьютерной инфраструктуры под управлением платформы Windows. PsExec широко используется для администрирования Windows и позволяет выполнять процессы в удаленных системах. Однако для использования данных утилит необходимо обладать привилегиями локального администратора на компьютере жертвы, а значит, шифровальщик может продолжить свое распространение только с тех устройств, пользователь которых обладает максимальными привилегиями ОС. Эксплойт EternalBlue позволяет получить максимальные привилегии на уязвимой системе. Также шифровальщик использует общедоступную утилиту Mimikatz для получения в открытом виде учетных данных всех пользователей ОС Windows, в том числе локальных администраторов и доменных пользователей. Такой набор инструментария позволяет Petya сохранять работоспособность даже в тех инфраструктурах, где был учтен урок WannaCry и установлены соответствующие обновления безопасности, именно поэтому шифровальщик настолько эффективен.

В рамках тестирований на проникновение современных корпоративных инфраструктур эксперты Positive Technologies регулярно демонстрируют возможность применения эксплойта EternalBlue (в 44% работ в 2017 году), а также успешное применение утилиты Mimikatz для развития вектора атаки до получения полного контроля над доменом (в каждом проекте).

Таким образом, Petya обладает функциональностью, позволяющей ему распространяться на другие компьютеры, причем этот процесс лавинообразный. Это позволяет шифровальщику скомпрометировать в том числе контроллер домена и развить атаку до получения контроля над всеми узлами домена, что эквивалентно полной компрометации инфраструктуры.

О существующей угрозе компрометации мы сообщали более месяца назад в оповещениях об атаке WannaCry и давали рекомендации, каким образом определить уязвимые системы, как их защитить и что делать, если атака уже произошла. Дополнительные рекомендации мы дадим и в данной статье. Кроме того, наша компания разработала бесплатную утилиту WannaCry_Petya_FastDetect для автоматизированного выявления уязвимости в инфраструктуре. Система MaxPatrol выявляет данную уязвимость как в режиме Audit, так и в режиме Pentest. Подробная инструкция указана в наших рекомендациях. Кроме того, в MaxPatrol SIEM заведены соответствующие правила корреляции для выявления атаки Petya.

Эксперты Positive Technologies выявили “kill-switch” – возможность локально отключить шифровальщик. Если процесс имеет административные привилегии в ОС, то перед подменой MBR шифровальщик проверяет наличие файла perfc (либо другого пустого файла с иным названием) без расширения в директории C:\Windows\ (директория жестко задана в коде). Этот файл носит то же имя, что и библиотека dll данного шифровальщика (но без расширения).

Наличие такого файла в указанной директории может быть одним из индикаторов компрометации. Если файл присутствует в данной директории, то процесс выполнения ВПО завершается, таким образом, создание файла с правильным именем может предотвратить подмену MBR и дальнейшее шифрование.

Если шифровальщик при проверке не обнаружит такой файл, то файл создается и стартует процесс выполнения ВПО. Предположительно, это происходит для того, чтобы повторно не запустился процесс подмены MBR.

С другой стороны, если процесс изначально не обладает административными привилегиями, то шифровальщик не сможет выполнить проверку наличия пустого файла в директории C:\Windows\, и процесс шифрования файлов все же запустится, но без подмены MBR и перезапуска компьютера.

Для того, чтобы не стать жертвой подобной атаки, необходимо в первую очередь обновить используемое ПО до актуальных версий, в частности, установить все актуальные обновления MS Windows. Кроме того, необходимо минимизировать привилегии пользователей на рабочих станциях.

В долгосрочной перспективе рекомендуется разработать систему регулярных тренингов сотрудников с целью повышения их осведомленности в вопросах информационной безопасности, основанную на демонстрации практических примеров потенциально возможных атак на инфраструктуру компании с использованием методов социальной инженерии. Необходимо проводить регулярную проверку эффективности таких тренингов. Также необходимо на все компьютеры установить антивирусное ПО с функцией самозащиты, предусматривающей ввод специального пароля для отключения или изменения настроек. Кроме того, необходимо обеспечить регулярное обновление ПО и ОС на всех узлах корпоративной инфраструктуры, а также эффективный процесс управления уязвимостями и обновлениями. Регулярное проведение аудитов ИБ и тестирований на проникновение позволит своевременно выявлять существующие недостатки защиты и уязвимости систем. Регулярный мониторинг периметра корпоративной сети позволит контролировать доступные из сети Интернет интерфейсы сетевых служб и вовремя вносить корректировки в конфигурацию межсетевых экранов. Для своевременного выявления и пресечения уже случившейся атаки необходимо осуществлять мониторинг внутренней сетевой инфраструктуры, для чего рекомендуется применять систему класса SIEM.

Для выявления атаки Petya в инфраструктуре могут быть использованы следующие индикаторы:

Возможно, подобная ситуация знакома и вам как пользователю компьютера. Фактически, в той или иной степени каждый из нас время от времени подвергается вирусным атакам. Иногда на помощь приходят антивирусные программы, которые отлавливают вредоносные приложения и не дают им нанести ущерб операционной системе. Но все же часто вирусы причиняют серьезный вред, в том числе становясь причиной утраты данных с жесткого диска. Все случаи исчезновения файлов по вине вирусов можно разделить на три категории:

- вирус удаляет данные автоматически;

- антивирусная программа предупреждает об удалении зараженных файлов;

- несмотря на успешное избавление от вируса, он успевает удалить данные, которые важны для системных файлов, например, программные модули или другие приложения — в результате система больше не в состоянии правильно функционировать.

В любой из перечисленных выше ситуаций восстановление удаленных файлов представляется настолько проблематичным, что пользователь даже не думает прибегать к помощи программ. А ведь нужные программы есть! Представляем профессиональный инструмент R-studio, способный восстановить утраченные после заражения вирусом данные. Системные файлы Windows, любимые музыкальные композиции, видео, архивы семейных фотоснимков, важные рабочие документы и пр. — все это можно легко и просто вернуть. Разве не здорово? Более того, этот инструмент, который работает только в режиме чтения, способен восстановить файлы, удаленные комбинацией клавиш , и стертую из Корзины информацию. Поможет он и с цифровыми медианосителями, если с них случайно удалили файлы: карты памяти, цифровые камеры и мобильные телефоны, плееры для файлов MP3 и MP4.

ПРИМЕЧАНИЕ. Никогда не забывайте, что лучше заблаговременно защитить систему, чем пытаться восстановить данные после атаки вредоносного ПО. Поэтому советуем вооружиться качественной антивирусной программой, которая предотвратит ущерб от вирусов и, вполне возможно, убережет вашу информацию. Для качественной защиты компьютера постоянно обновляйте антивирусное ПО. Обязательно выполняйте регулярное резервное копирование: даже если вирус нанесет удар, данные все равно будут в сохранности.

Девушка успешно восстановила все свои файлы, обратившись в нашу компанию. Что ж, можно только порадоваться за нее. Надеемся, что выводы из этого случая сделают для себя и остальные — прежде всего резервные копии, и кроме того, теперь вы знаете, какой инструмент сможет помочь с восстановлением удаленных файлов.

27 июня 2017 началась эпидемия вируса-шифровальщика Petya (версия 2017 года).

Вирус Petya – требование выкупа для расшифровки

Через несколько часов после начала атаки в DATARC поступило первое обращение и мы проанализировали несколько пораженных серверов. Главный вывод: есть ненулевая вероятность восстановления данных при атаке вируса Petya – вирус часто повреждает файловую систему, но не шифрует данные.

На данный момент проанализированные повреждения можно разделить на категории.

Возможно 100% восстановление данных

Вероятно, в вирусе есть ошибки – он не всегда выполняет свой алгоритм, не успевает зашифровать данные, ломает загрузчик. Мы видели такие варианты повреждений:

- Данные не зашифрованы, поврежден MBR

- Данные не зашифрованы, поврежден MBR + NTFS bootloader

- Данные не зашифрованы, поврежден MBR + NTFS bootloader + MFT – диск определяется как RAW

Восстановление данных возможно, потери больше 0%

В тех случаях, когда шифрование происходит, часть файлов может остаться неповрежденной. Мы видели такие варианты повреждений:

- Шифруется только диск C: – остальные логические диски остаются в порядке

- Шифруются не все файлы на диске C:

- Шифруется только запись MFT, содержимое файла остается без изменений.

Расшифровка от старой версии не работает

Например, в старой версии вируса MBR сохранялся в сектор 55 и “шифровался” XOR 0x37. В новой версии MBR сохраняется в сектор 34 и “шифруется” XOR 0x07.

Вирус Petya сохраняет MBR в сектор 34 и шифрует XOR 0x07

Вирус Petya – MBR после расшифровки

Что делать, если компьютер заражен

- Не выплачивать выкуп – email [email protected] уже деактивирован и вы не сможете получить ключ.

- Выключить компьютер, если после перезагрузки запускается checkdsk – вирус эмулирует его интерфейс и шифрует данные.

процесс шифрования Petya эмулирует CHKDSK

Что делать для предотвращения заражения

Есть несколько рекомендаций от вирусологов, которые анализируют код вируса:

Если вам требуется помощь для восстановления данных после атаки вируса Petya – обращайтесь в DATARC – проконсультируем и поможем восстановить.

Читайте также: