Как закинуть вирус удаленно

Обновлено: 18.04.2024

*Оригинальная картинка, наглым образом вытащеная из ресурсов apk

[прим. apk — расширение файла установки приложения на ОС андроид]

Вступление

Нежданно-негаданно, посреди рабочего дня на мой старенький Sony Ericsson K320i приходит смс следующего содержания:

1. Подготовка

2. Установка

Устанавливаю. Ужасаюсь количеством permission (разрешений). Операционная система любезно предупреждает:

3. Вирус-приложение

Само приложение состоит из одной активити-картинки с обреченным котенком. Наверное таким образом разработчик пытался пошутить.

В этом месте, я немного забегу вперед (см. п.6) и приведу, код AndroidManifest.xml для лучшего понимания статьи.

4. Удаление?

В дальнейших разделах используется описание действий связанных с использованием бесплатных версий продуктов некоторых компаний. Целью повествования не являются жалобы на компании или предоставляемые ими услуги.

5. Dr Web против вируса

Я разочарован! Печально вздохнув, удаляю антивирусник.

UPD от 6.09.14. На данный момент антивирусник успешно опознает данный зловред под детектом Android.SmsBot.origin.165. Алгоритм удаления такой же, как и при использовании Avast (см. ниже).

5. Avast против вируса

Опять на тропу читерства меня толкают. Будем искать другое решение…

6. Реверс-инжиниринг

Послесловие

Таким образом, выполнив повторно пункт 5 данной публикации (не останавливаясь на последнем шаге), вирус версии 4.0 (согласно манифест-файлу) был побежден.

Почему не удалось напрямую из настроек убрать галочку админправ для приложения, а только используя Avast? Скорее всего, стоит очередная ловушка с переопределенным методом.

Выводы

Пока что не все системные администраторы насладились в полной мере знакомством с криптолокерами, хотя стараются многие. В этой статье я расскажу, что нужно сделать, чтобы облегчить попадание шифровальщика в инфраструктуру и обеспечить максимально разрушительные последствия.

В зависимости от мировоззрения и настроения написанное можно воспринимать как буквально, так и творчески.

Для начала нужно открыть RDP наружу – так будет проще работать сотрудникам, без всяких там неудобных VPN. Если шеф требует усилить информационную безопасность, просто повесьте внешний порт RDP на другой. Сканерам это не помешает, а начальник может и успокоится.

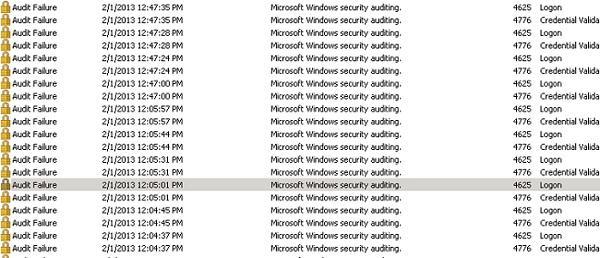

Брутфорс при включенном аудите неудачных попыток входа

На терминальном сервере отключите блокировку учетных записей, которая срабатывает после нескольких неудачных попыток входа;

Если на сервере терминала работает аналог fail2ban, например, Ts_block, EvlWatcher или RdpGuard, то удалите его немедленно. Такой сервис обеспечит вам блокировку на фаерволе IP–адреса после неудачных попыток подключения. Вы же не хотите мешать взлому, верно?

Когда RDP открыт наружу, у всех пользователей заданы простые пароли, а письма со ссылками на архивы регулярно приходят на почту, то вирус себя ждать не заставит. Следующая задача администратора – облегчить вновь прибывшему достойное кормление в инфраструктуре.

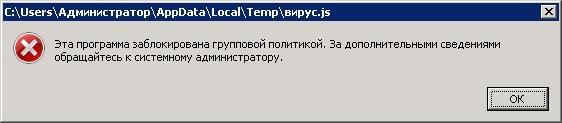

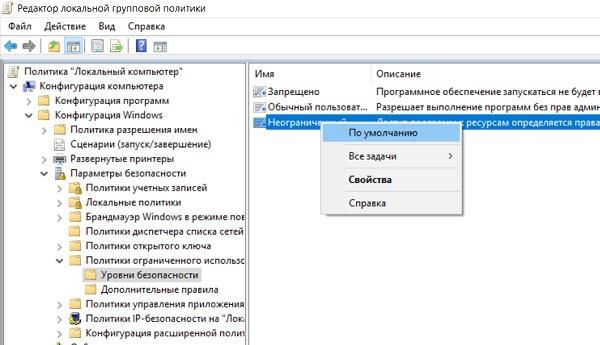

Это означает, что в системе включена политика ограниченного использования программ (SRP – Software Restriction Policies). Эта технология появилась во времена Windows XP и ее принцип работы очень прост: при настроенной политике ни один из исполняемых файлов, кроме разрешенных, не будет запущен. И действительно опасными для системы останутся только эксплойты.

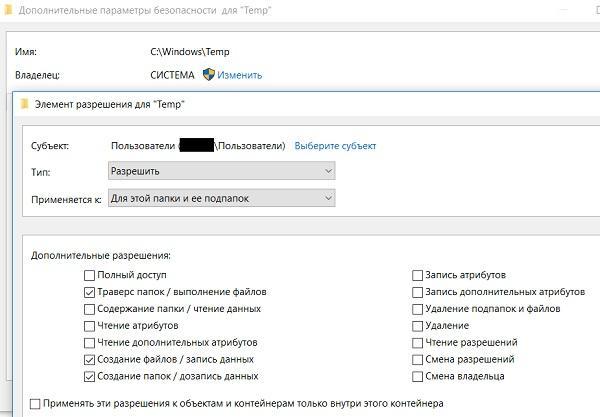

Но руководство может обратить внимание на отключение политики. В таком случае для вируса можно открыть другую лазейку. Обычно при настройке SRP разрешается запуск исполняемых файлов из системных папок, но остается без внимания один нюанс: в системных папках есть подпапки, в которых у пользователя есть права на создание файлов. Например, путь C:\Windows\Temp:

В параметрах безопасности разрешите создание файлов и их выполнение

Полный список занятных подпапок в системных каталогах можно получить с помощью Powershell или через утилиты вроде DumpSec.

Права администратора на компьютерах тоже помогают в получении хэшей. Поэтому если пользователю понадобится доступ к специфическим приложениям, то не стоит выделять его компьютер в отдельный VLAN. Оптимально вместе с правами локального администратора сразу выдать и доменного.

Если политика ограниченного использования программ отключена, то антивирус можно оставить: все равно шифровальщика, который использует установленный архиватор, антивирус сможет поймать только по сигнатурам. При этом UAC нужно отключить.

Теперь вирус гарантированно сможет проникнуть в инфраструктуру и зашифровать полезные данные. Однако для окончательного триумфа этого недостаточно: ведь у вас останутся резервные копии, которые быстро восстановят работоспособность. Поэтому что? Правильно, корректируем настройки резервного копирования – чтобы не мешали.

Не стоит отключать резервное копирование целиком – это вызовет массу вопросов даже у не очень подкованных сотрудников, когда вы вдруг не сможете восстановить по их просьбе удаленный файл.

Есть более изящные способы сделать так, чтобы восстановление системы после атаки шифровальщика стало невозможным:

Бэкапы должны быть на одном сервере: шифровальщик их зашифрует, а имеющиеся теневые копии – удалит;

Не следует хранить бэкапы за определенный период: лучше ежедневно создавать резервные копии, затирая предыдущие. И не нужно включать для бэкапа настройки копирования по собственному протоколу в свой репозиторий;

Теперь после атаки шифровальщика можно грустно, но уверенно говорить, что резервных копий нет. Это победа!

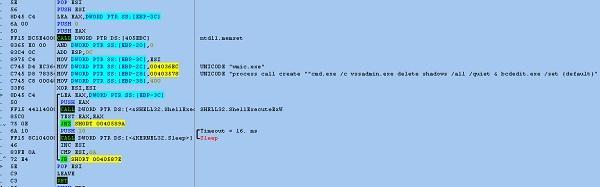

Spora ransomware удаляет теневые копии с помощью команды vssadmin.exe и отключает восстановление в загрузчике. UAC мог бы остановить это действие.

Хотя нет – вы можете сделать завершающий аккорд и стать посредником между организацией и авторами шифровальщиков. Для этого скажите начальнику, что вымогателям платить не надо, но есть компании, занимающиеся расшифровкой. После этого возьмите у него сумму, равную той, которую просят вымогатели плюс накиньте свой процент – и вуаля, к моральному удовольствию прибавилась еще и тихая денежная радость. Можно смело считать себя богом системных интриг и… лучше уволиться.

Обидно, что простейшая настройка SRP и закрытый чуть более серьезно периметр позволили бы избежать грустных последствий. Надеюсь, материал поможет кому-то организовать защиту предприятия более разумно или хотя бы задуматься об этом.

У специалистов ИТ-отделов нет возможности следить за состоянием домашних компьютеров с точки зрения информационной безопасности. Поэтому хотелось бы узнать, могут ли каким-либо образом (буфер, локальные ресурсы) вирусы перейти на рабочие компьютеры сотрудников с их домашних. И если да, то как с этим бороться? Если они подключаются к терминальному серверу, то там много опций и вопрос решается быстро. А что делать если они подключаются к своим компьютерам на рабочих местах?

RDP не гарантирует защиты от вирусов. к примеру есть предупреждения, когда в парамерах подключения, разрешено мапить локальные дисковые устройства. но если вам нужен обмен файлами - придется разрешить

можно по другому сказать - как мимнимум, есть угроза заражения, при любом способе обмена файлами (флешка, сеть, в тч мапинг по RDP)

какой то особой защиты не требуется - если у вас есть антивирус, вам не чего добавить upd кроме как не делать ляпов

- не мапить устройства

- не качать файлы

- уволиться

- отключить интернет и сотовые

- уехать жить в тайгу или в горы

- 0day может быть найден везде. возможно и в RDP*, даже если заходите без доступа к локальным устройствам. доступ же предусмотрен протоколом, просто запрещен. а крутые зловреды создаются именно для обхода запретов

- все кто более менее интересовался темой ИБ, знакомы с одним из самых показательных случаев - Stuxnet. но если вы работаете там, где есть гостайна, за нее есть кому беспокоится

- если вы самый главный по ИТ/ИБ, в своей конторе, и задаете такой вопрос, думаю, что самая большая угроза, для вашей конторы, это обычные зловреды - майнеры, воры банковских данных, паролей, и тд. но защита от них, требует только повышения вашего общего уровня в ИТ/ИБ. говоря коротко - не делать ляпов, хотя бы выполнять рекомендации МС для администраторов. а их довольно легко искать. удачи

* еще пример экстрима - специалисты по ИБ, продемонстрировали выход в хостовую систему, даже из виртуалки. но не сохранил ссылку, или сохранил далеко, истории чуть не пару лет.. а может и более ))

frrykt, аа.. ну да.. но в домашних условиях (а мы говорим про удаленку) винда (не кряченая сборка, а свежая 10, с настройками по дефолту, и родным антивирем) нашпигована (по дефолту же) оными на столько, что многие считают это шпионажем, и нарушением личных прав ))

а на стороне офиса.. ну я там в ответе дописал про либо доверяйте своим админам, либо учите маны, если вы и есть админ

Я бы не пускал юзеров на свои локальные компы в сети удаленно, т.к. вы получаете Nое количество толком не контролируемых точек входа в сеть. Вирус то может туда и не проникнет, а вот сами пользователи смогут унести все что плохо лежит.

По уму выделить терминальный сервер в ДМЗ. С него предоставить доступ в ЛВС через дополнительный (не локальный) закрытый фаервол с доступом только к нужным сетевым ресурсам. Нужные файлы пользователи должны держать в доступных сетевых каталогах. В терминальном сервере оставить работающими только безопасные защищенные протоколы, настроить полноценный сертификат с собственным ЦА, обязательно включить авторизацию на уровне сети.

Нет.

Но при удаленном доступе пользователь может загрузить зараженные файлы и запустить их самостоятельно.

У специалистов ИТ-отделов нет возможности следить за состоянием домашних компьютеров с точки зрения информационной безопасности.

А такой необходимости и нет.

Зачем следить за безопасностью домашних компьютеров? Да пусть там хоть что будет.

Следить надо за безопасностью рабочей инфраструктуры - сервера терминалов или рабочей станции куда подключается пользователь.

Грамотная настройка исключает возможность заражения на 99,9%.

Под грамотной настройкой понимается в первую очередь настройка прав пользователей -как на доступ к файлам так и на запуск программ.

Читайте также: