Код от вируса код от терминала

Обновлено: 26.04.2024

Пара вступительных слов

Итак, давай погрузимся в мрачный лабиринт кибернетического мира, ряды обитателей которого скоро пополнятся еще одним зловредным созданием. Внедрение вируса в исполняемый файл в общем случае достаточно сложный и мучительный процесс. Как минимум для этого требуется изучить формат PE-файла и освоить десятки API-функций. Но ведь такими темпами мы не напишем вирус и за сезон, а хочется прямо здесь и сейчас. Но хакеры мы или нет? Файловая система NTFS (основная файловая система Windows) содержит потоки данных (streams), называемые также атрибутами. Внутри одного файла может существовать несколько независимых потоков данных.

WARNING

Вся информация в этой статье предоставлена исключительно в ознакомительных целях. Ни редакция, ни автор не несут ответственности за любой возможный вред, причиненный материалами данной статьи. Помни, что неправомерный доступ к компьютерной информации и распространение вредоносного ПО влекут ответственность согласно статьям 272 и 273 УК РФ.

Файловая система NTFS поддерживает несколько потоков в рамках одного файла

Имя потока отделяется от имени файла знаком двоеточия (:), например my_file:stream . Основное тело файла хранится в безымянном потоке, но мы также можем создавать и свои потоки. Заходим в FAR Manager, нажимаем клавиатурную комбинацию Shift + F4 , вводим с клавиатуры имя файла и потока данных, например xxx:yyy , и затем вводим какой-нибудь текст. Выходим из редактора и видим файл нулевой длины с именем xxx .

Почему же файл имеет нулевую длину? А где же только что введенный нами текст? Нажмем клавишу и… действительно не увидим никакого текста. Однако ничего удивительного в этом нет. Если не указать имя потока, то файловая система отобразит основной поток, а он в данном случае пуст. Размер остальных потоков не отображается, и дотянуться до их содержимого можно, только указав имя потока явно. Таким образом, чтобы увидеть текст, необходимо ввести следующую команду: more < xxx:yyy .

Будем мыслить так: раз создание дополнительных потоков не изменяет видимых размеров файла, то пребывание в нем постороннего кода, скорее всего, останется незамеченным. Тем не менее, чтобы передать управление на свой поток, необходимо модифицировать основной поток. Контрольная сумма при этом неизбежно изменится, что наверняка не понравится антивирусным программам. Методы обмана антивирусных программ мы рассмотрим в дальнейшем, а пока определимся со стратегией внедрения.

Алгоритм работы вируса

Закрой руководство по формату исполняемых файлов (Portable Executable, PE). Для решения поставленной задачи оно нам не понадобится. Действовать будем так: создаем внутри инфицируемого файла дополнительный поток, копируем туда основное тело файла, а на освободившееся место записываем наш код, который делает свое черное дело и передает управление основному телу вируса.

Работать такой вирус будет только на Windows и только под NTFS. На работу с другими файловыми системами он изначально не рассчитан. Например, на разделах FAT оригинальное содержимое заражаемого файла будет попросту утеряно. То же самое произойдет, если упаковать файл с помощью ZIP или любого другого архиватора, не поддерживающего файловых потоков.

Архиватор RAR способен сохранять файловые потоки в процессе архивации

Теперь настал момент поговорить об антивирусных программах. Внедрить вирусное тело в файл — это всего лишь половина задачи, и притом самая простая. Теперь создатель вируса должен продумать, как защитить свое творение от всевозможных антивирусов. Эта задача не так сложна, как кажется на первый взгляд. Достаточно заблокировать файл сразу же после запуска и удерживать его в этом состоянии в течение всего сеанса работы с Windows вплоть до перезагрузки. Антивирусы просто не смогут открыть файл, а значит, не смогут обнаружить и факт его изменения. Существует множество путей блокировки — от CreateFile со сброшенным флагом dwSharedMode до LockFile/LockFileEx .

Основная ошибка большинства вирусов состоит в том, что, однажды внедрившись в файл, они сидят и покорно ждут, пока антивирус не обнаружит их и не удалит. А ведь сканирование современных винчестеров занимает значительное время, зачастую оно растягивается на многие часы. В каждый момент времени антивирус проверяет всего один файл, поэтому, если вирус ведет кочевую жизнь, мигрируя от одного файла к другому, вероятность, что его обнаружат, стремительно уменьшается.

Мы будем действовать так: внедряемся в файл, ждем 30 секунд, удаляем свое тело из файла, тут же внедряясь в другой. Чем короче период ожидания, тем выше шансы вируса остаться незамеченным, но и тем выше дисковая активность. А регулярные мигания красной лампочки без видимых причин сразу же насторожат опытных пользователей, поэтому приходится хитрить.

Например, можно вести мониторинг дисковой активности и заражать только тогда, когда происходит обращение к какому-нибудь файлу. В решении этой задачи нам поможет специализированное ПО, например монитор процессов Procmon.

Продолжение доступно только участникам

Вариант 2. Открой один материал

Крис Касперски

Известный российский хакер. Легенда ][, ex-редактор ВЗЛОМа. Также известен под псевдонимами мыщъх, nezumi (яп. 鼠, мышь), n2k, elraton, souriz, tikus, muss, farah, jardon, KPNC.

Почему кому-то может прийти в голову писать малварь на Python? Мы сделаем это, чтобы изучить общие принципы вредоносостроения, а заодно ты попрактикуешься в использовании этого языка и сможешь применять полученные знания в других целях. К тому же малварь на Python таки попадается в дикой природе, и далеко не все антивирусы обращают на нее внимание.

Чаще всего Python применяют для создания бэкдоров в софте, чтобы загружать и исполнять любой код на зараженной машине. Так, в 2017 году сотрудники компании Dr.Web обнаружили Python.BackDoor.33, а 8 мая 2019 года был замечен Mac.BackDoor.Siggen.20. Другой троян — RAT Python крал пользовательские данные с зараженных устройств и использовал Telegram в качестве канала передачи данных.

Мы же создадим три демонстрационные программы: локер, который будет блокировать доступ к компьютеру, пока пользователь не введет правильный пароль, шифровальщик, который будет обходить директории и шифровать все лежащие в них файлы, а также вирус, который будет распространять свой код, заражая другие программы на Python.

Несмотря на то что наши творения не претендуют на сколько-нибудь высокий технический уровень, они в определенных условиях могут быть опасными. Поэтому предупреждаю, что за нарушение работы чужих компьютеров и уничтожение информации может последовать строгое наказание. Давай сразу договоримся: запускать все, что мы здесь описываем, ты будешь только на своей машине, да и то осторожно — чтобы случайно не зашифровать себе весь диск.

WARNING

Вся информация предоставлена исключительно в ознакомительных целях. Ни автор, ни редакция не несут ответственности за любой возможный вред, причиненный материалами данной статьи.

Настройка среды

Дополнительно установим несколько модулей, которые будем использовать:

На этом с подготовительным этапом покончено, можно приступать к написанию кода.

Локер

Идея — создаем окно на полный экран и не даем пользователю закрыть его.

Теперь возьмемся за основную часть программы.

Здесь pyautogui.FAILSAFE = False — защита, которая активируется при перемещении курсора в верхний левый угол экрана. При ее срабатывании программа закрывается. Нам это не надо, поэтому вырубаем эту функцию.

Чтобы наш локер работал на любом мониторе с любым разрешением, считываем ширину и высоту экрана и по простой формуле вычисляем, куда будет попадать курсор, делаться клик и так далее. В нашем случае курсор попадает в центр экрана, то есть ширину и высоту мы делим на два. Паузу ( sleep ) добавим для того, чтобы пользователь мог ввести код для отмены.

Сейчас мы не блокировали ввод текста, но можно это сделать, и тогда пользователь никак от нас не избавится. Для этого напишем еще немного кода. Не советую делать это сразу. Сначала давай настроим программу, чтобы она выключалась при вводе пароля. Но код для блокирования клавиатуры и мыши выглядит вот так:

Продолжение доступно только участникам

Вариант 2. Открой один материал

Валерий Линьков

Дипломированный специалист Cisco, инструктор Cisco Networking Academy, основатель первой в Москве академии Cisco на базе предприятия, автор технических статей посвящённых национальной безопасности России, сисадмин, ИБшник, питонист, гик

Ну что, ты готов попробовать свои силы и ринуться в бой? Тогда смело приступаем к делу!

Четыре предыдущих урока

Перед прочтением этой статьи рекомендуем освежить в памяти предыдущие материалы: нулевой, первый, второй, третий.

WARNING

Вся информация предоставлена исключительно в ознакомительных целях. Ни редакция, ни автор не несут ответственности за любой возможный вред, причиненный материалами данной статьи. Если ты что-то делаешь — будь уверен и понимай, что ты делаешь!

Data Encoding, или шифрование как искусство

Теоретическая часть

Другая задача состоит в том, чтобы максимально усложнить вирусному аналитику ручной анализ образца малвари, когда он уже попал в антивирусную лабораторию. Это, в свою очередь, позволит оттянуть время до того, как сигнатуру малвари добавят в антивирусные базы или будет выпущена тулза для лечения инфекции.

Часто используемый шифр, базирующийся на операции XOR, — это самый простой шифр, который весьма похож на всем известный шифр Цезаря. XOR, или исключающее OR, — логическая, или, как еще называют, битовая, операция, которая может быть использована для изменения оригинального порядка битов в ассемблерном коде. Операция XOR для шифрования использует значение статического байта. Каждый байт текста последовательно изменяется. Для тех, кто не понял, хорошим подспорьем будет вот этот пример, там наглядно показывают, как текст шифруется, причем правило сдвига букв можно выбрать самому.

Существует еще несколько простых алгоритмов шифрования, основанных на использовании рассмотренных инструкций:

- Алгоритмы ADD и SUB позволяют производить кодирование операциями ADD и SUB для отдельных байтов блока аналогично операции XOR. ADD и SUB — нереверсивные операции, поэтому их необходимо использовать совместно, то есть одну для шифрования, а другую для расшифровки.

- ROR- и ROL-инструкции позволяют перевернуть несколько битов в байте справа или слева. Точно так же, как ADD и SUB, они должны использоваться вместе, поскольку они необратимы, то есть выполняются только в одну сторону.

- ROT — это оригинальный шифр Цезаря. Обычно используется латинский алфавит (A–Z и a–z), начиная с любой буквы, или 94 печатных символа в стандартной кодировке символов ASCII.

- Многобайтовые (Multibyte Instead) преобразования заключаются в том, что заменяется не один байт, данный алгоритм позволяет использовать больше ключевых значений (к примеру, часто берутся цепочки 4 или 8 байт длиной). В этом случае ради удобства применяют операции XOR для каждого блока.

Чуть более подробно о приемах обфускации, построенных на использовании простых операций, можно почитать в статье Malware Monday: Obfuscation.

Специализированный инструментарий

- IDA Pro имеет очень полезный плагин под названием FindCrypt2, также идущий в пакете для разработчиков IDA Pro SDK. Плагин ищет в теле дизассемблированной программы специфические константы, связанные с криптографическими алгоритмами. И нужно сказать, хорошо справляется со своей задачей, так как большинство алгоритмов шифрования давно известны и изучены и используют сигнатурные элементы, по которым можно вычислить алгоритм. , он же просто KANAL, тоже весьма полезный инструмент, который использует те же принципы, что и плагин FindCrypt2 для IDA Pro. Однако Krypto ANALyzer предназначен для PE-анализатора, в нашем случае это неутомимый PEiD. Помимо констант и алгоритмов шифрования, Krypto ANALyzer распознает также таблицы Base64 и связанные с шифрованием функции из таблицы импорта. — один из инструментов, который позволяет искать признаки энтропии, в нашем случае шифрования в PE-файлах. Он выручит, когда первые два со своей задачей не справились, но у нас есть подозрение, что криптография в коде точно используется. Достаточно просто загрузить данный плагин в IDA Pro, поместив ida-ent.plw в каталог IDA, где лежат все плагины.

Внедрение shellcode, или как получить удаленный доступ к командному шеллу

Теоретическая часть

Шелл-код обычно внедряется в память эксплуатируемой программы, после чего на него передается управление при помощи использования программных ошибок, таких как переполнение стека или переполнение буфера в куче, или использования атак форматной строки. Пока не забыл: хорошая статья на Хабре на эту тему. Управление шелл-коду передается перезаписью адреса возврата в стеке адресом внедренного шелл-кода, перезаписью адресов вызываемых функций или изменением обработчиков прерываний. Кстати, не припоминаешь ли чего из прошлого урока про инжекты в процессы? 🙂 Результатом всего этого и будет выполнение шелл-кода, который открывает командную строку для использования взломщиком.

При эксплуатации удаленной уязвимости (то есть эксплоита) шелл-код может открывать на уязвимом компьютере заранее заданный порт TCP для дальнейшего удаленного доступа к командной оболочке. Такой код называется привязывающим к порту (англ. port binding shellcode). Если же шелл-код подключается к порту компьютера атакующего (с целью обхода брандмауэра или просачивания через NAT), то такой код называется обратной оболочкой (reverse shell shellcode).

Если ты хочешь побаловаться использованием эксплоитов, дорога тебе к Metasploit Framework, однако это выходит за рамки нашей статьи, поэтому я приведу лишь несколько ссылок на интересные статьи, которые ты можешь изучить самостоятельно.

Существуют два способа запуска шелл-кода в память на исполнение:

Обнаружение шелл-кода на взломанной машине

Хакеры, дорожащие своей свободой и репутацией, пишут шелл-коды, используя техники, скрывающие их атаку. Так, типичная система обнаружения вторжений (англ. IDS) обычно просматривает весь входящий сетевой трафик в поисках структуры, специфичной для шелл-кода. Если IDS находит такую структуру, то пакет, содержащий эту сигнатуру, уничтожается до того, как он еще достигнет своей цели. Однако слабая позиция IDS состоит в данном случае в том, что если трафик закодирован, то распознать его не удастся. Теперь ты улавливаешь, почему так ценно шифрование?

WARNING

Будь осторожен при скачивании и распаковке архивов с образцами malware на компьютер. Все исследования выполняй только в изолированной виртуальной среде! Не выполняй действий, в которых на 100% не уверен! И не забывай делать регулярные snapshot системы для быстрого отката в случае поломки.

Анализ семпла malware01

- IDA Pro (with plugins).

- OllyDbg.

- PEiD (with Krypto ANALyzer).

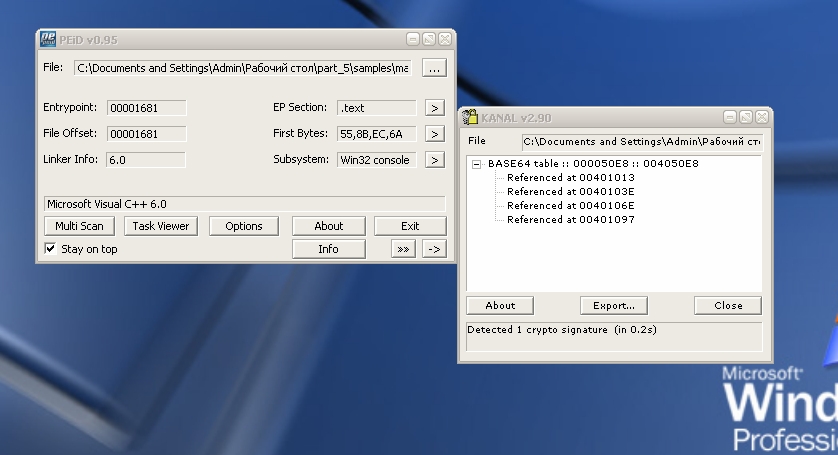

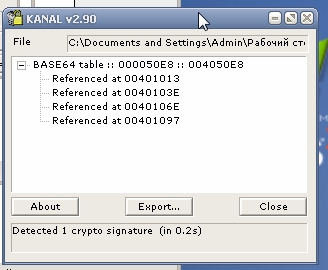

Ну что же, начнем! Первым делом открываем PEiD и грузим туда наш семпл. Все как и ожидалось, никаких сюрпризов. Однако мы помним, что имеем дело с криптографией в коде малвари, поэтому попробуем запустить плагин Krypto ANALyzer (должен быть предварительно подгружен в PEiD). И вот что мы видим: сигнатуры обнаружены.

Результат анализа файла в программе PEiD

Другие статьи в выпуске:

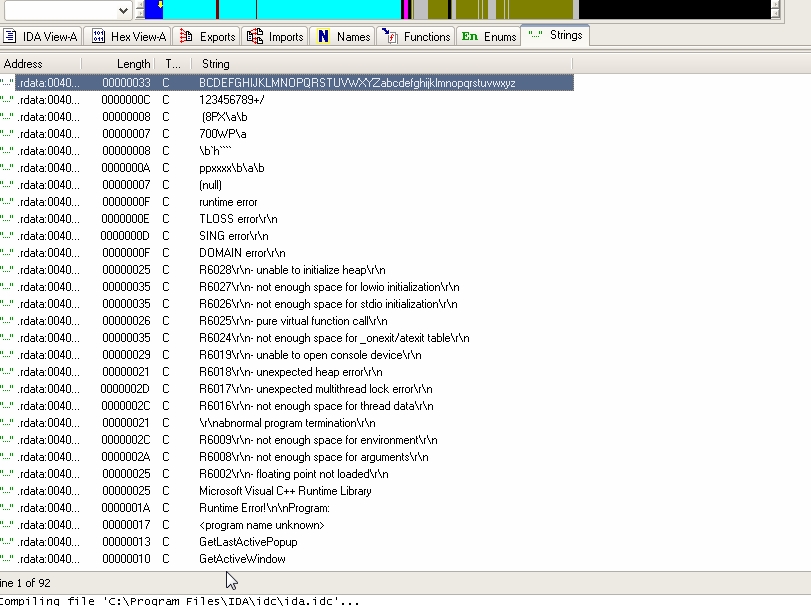

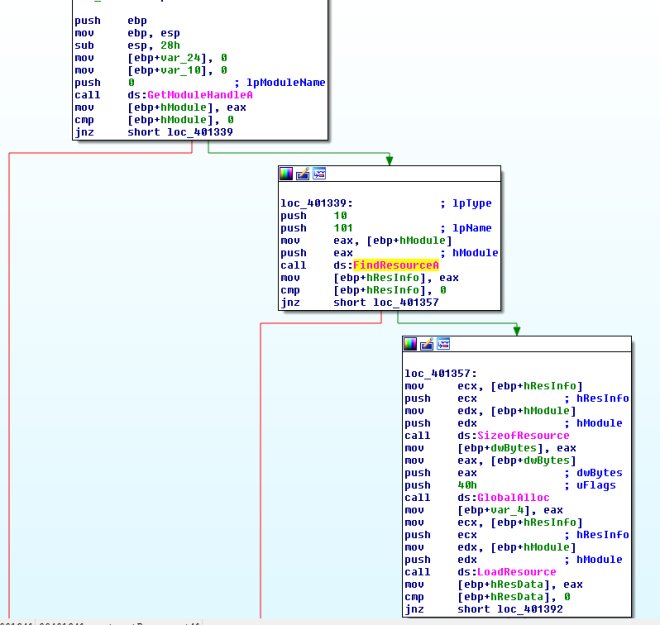

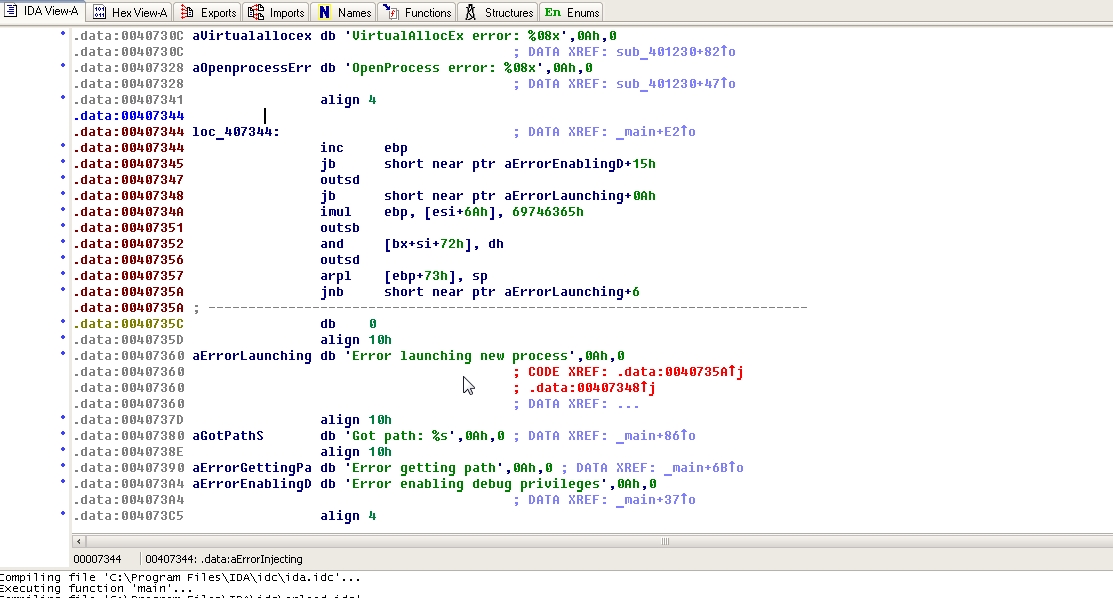

Идем дальше. Открываем IDA Pro и загружаем туда семпл, минуя множество окон и малоинформативных сведений, обращаем внимание на таблицу ресурсов. Да, и здесь тоже нет ничего бросающегося в глаза.

Отображение окна String в IDA Pro

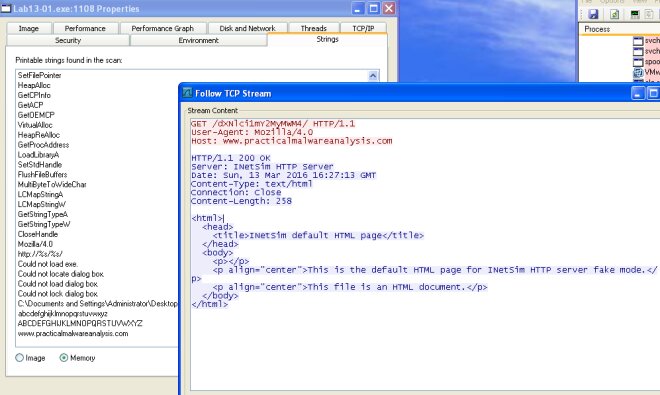

Сравнение данных String в Process Explorer и Wireshark

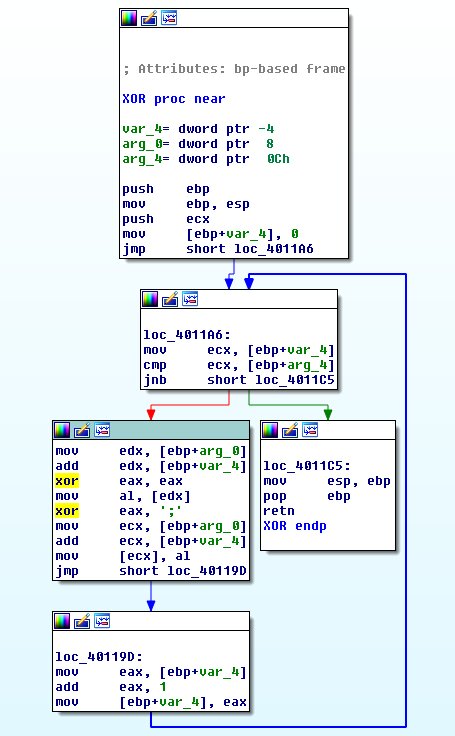

Вернемся к дизассемблеру IDA Pro. На графической диаграмме замечаем любопытные строки: подпрограмма @0x00401300 загружает некий ресурс в двоичном виде и применяет операцию XOR для некоторого значения ';' . На следующем скриншоте это весьма явно заметно.

Данные из IDA Pro

Ниже скриншот окна из IDA Pro, где желтым подсвечены инструкции шифрования с помощью операции XOR.

Текст кода с инструкциями шифрования с помощью операции XOR

Итак, мы определили, какой алгоритм шифрования используется и какие данные он шифрует. Пора подключать плагины, которые помогут нам в декодировании. Мы будем использовать инструменты поиска сигнатур FindCrypt2, Krypto ANALyzer и IDA Entropy Plugin, чтобы определить другие механизмы кодирования.

Окно с результатами парсинга семпла в Krypto ANALyzer

KANAL plugin обнаружил четыре адреса, использующих символы из строки ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz0123456789+/. Как думаешь, на что это похоже? Да-да, мой друг, ты правильно смекаешь, что этот набор символов представляет собой алфавит, из которого потом делаются перестановки. А что же с сетевым трафиком? Для его кодирования используется алгоритм Base64. Ниже представлен скриншот из отладчика OllyDbg, иллюстрирующий закодированные строки.

Закодированные строки Base64 в OllyDbg

А вот скриншот все из того же отладчика, содержащий инструкцию, которая отвечает за сам процесс кодирования.

Где-то в коде есть функция, отвечающая за декодирование информации по алгоритму Base64, и находится она по адресу 0x004010B1.

Функция, отвечающая за декодирование информации по алгоритму Base64

Просмотр кода в IDA Pro

Анализ семпла malware02

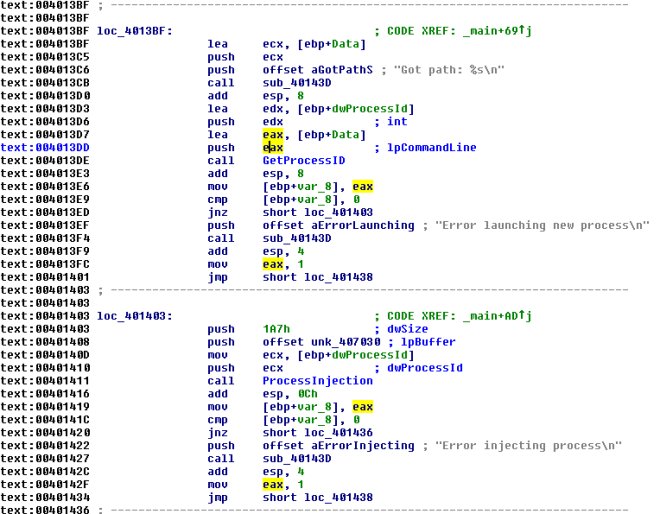

Наш семпл будет содержать шелл-код, который позволит после запуска на зараженной машине получить удаленное управление по TCP/IP и доступ к командной оболочке ОС. Ну, поехали! Грузим файл в IDA Pro и в строках кода видим, что некая функция в коде вызывается, чтобы создать новый процесс, а затем инжектит (внедряет) в него необходимый для получения удаленного доступа шелл-код.

Окно IDA Pro c инструкциями по созданию нового процесса

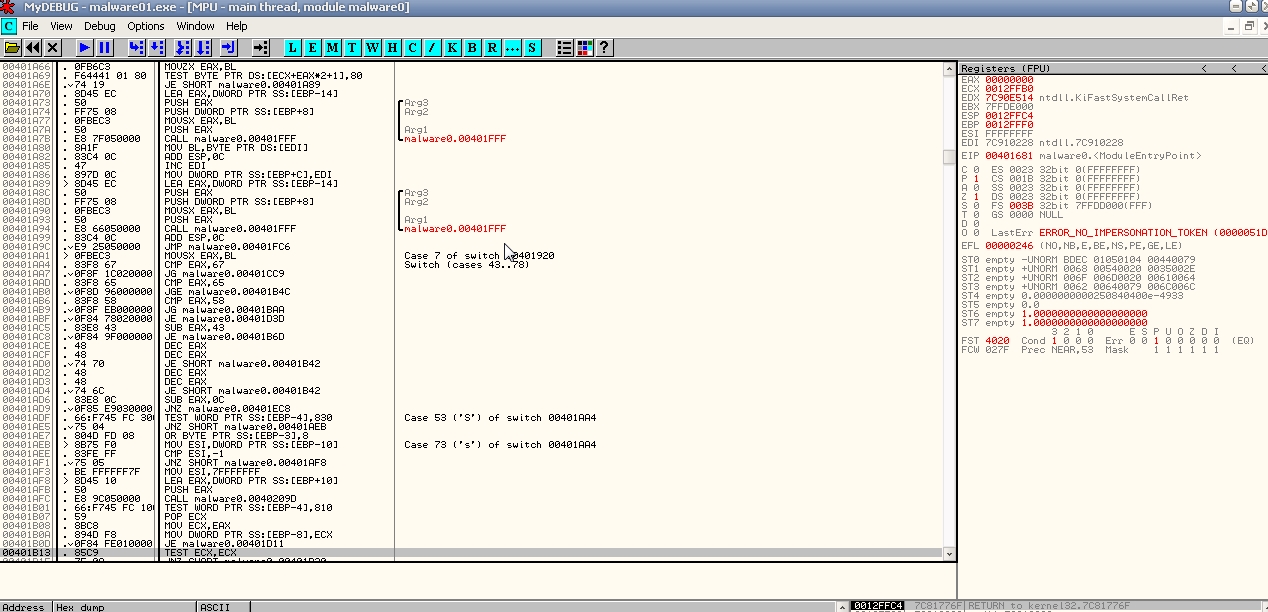

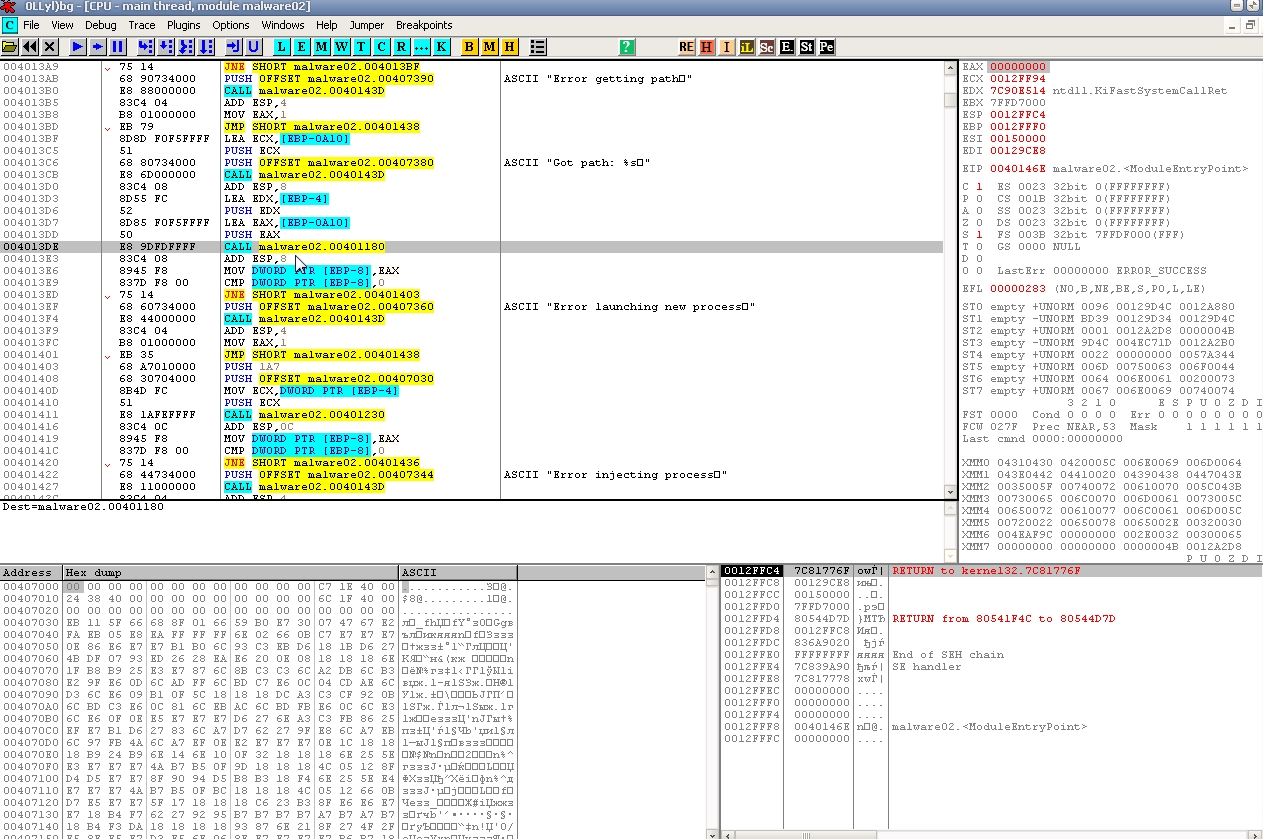

Переходим к OllyDbg, чтобы увидеть аргументы, передаваемые в функцию создания процесса GetProcessID (см. 0x4013DE). Мы можем установить точку останова на месте этой инструкции. На следующем скриншоте мы видим, что путь к запуску iexplore.exe передается в функцию, а она, в свою очередь, использует его для реализации CreateProcess, то есть создания процесса, в который внедряется шелл-код.

Окно OllyDbg c точкой останова на 0x4013DE

Это верное направление, продолжаем копать в эту сторону. Чтобы найти шелл-код, я бы сначала попробовал поискать вызов функции, ответственной за внедрение шелл-кода в удаленный процесс. Поиск WriteProcessMemory будет весьма хорошим направлением для этого.

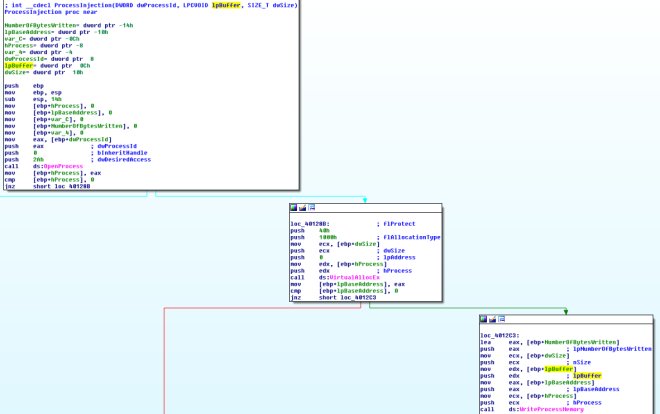

Окно IDA Pro c функцией WriteProcessMemory

Как видим из скриншота, по адресу 0x00401230 вызывается функция с аргументом lpbuffer, который передается вместе с такими параметрами, как размер буфера и идентификатор процесса (PID). Нетрудно догадаться, что эта функция отвечает за открытие дескриптора удаленного процесса и в конечном счете позволяет записать в него какие-то данные. Чтобы разобраться с этим, мы просто должны проследить, кто вызвал эту функцию, и таким образом выяснить, где находится шелл-код.

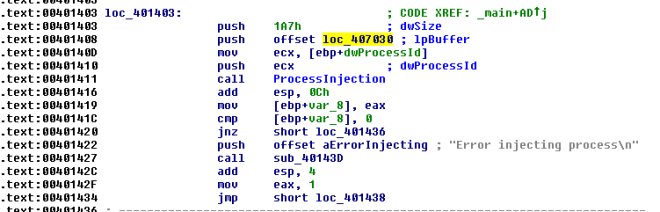

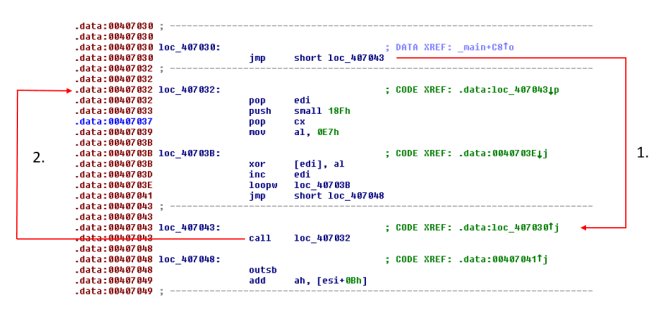

Шелл-код, расположенный по адресу 0x407030

Идем дальше. Так-так-так, вот, кажется, мы и нашли шелл-код по адресу @0x407030. Смотрим на него (скриншот ниже), а затем нажимаем клавишу C, чтобы преобразовать данные в байт-код.

Содержимое шелл-кода после преобразования в байт-код в IDA Pro

Глядя на найденный шелл-код на следующем скриншоте из дизассемблера, мы видим, что автор малвари использует трюк с вызовом, как это было описано чуть ранее, чтобы получить адрес шелл-кода. Анализируя коды, мы можем предположить, что шелл-код, начиная с адреса 0x407048, декодируется с помощью операции XOR с 0xE7.

Шелл-код использует вызов инструкций и преобразования XOR

Для анализа шелл-кода мы можем извлечь его из процесса и запустить, используя sctest.

Для этого на функции WriteProcessMemory ставим первый брейк-пойнт. До того как этот код будет записан в удаленный процесс, мы меняем первый байт шелл-кода со значения 0x407030 на другое значение 0xCC (наша точка останова). Запускаем под отладчиком iexplore.exe, после его запуска сработает точка останова, и шелл-код не будет внедрен в процесс.

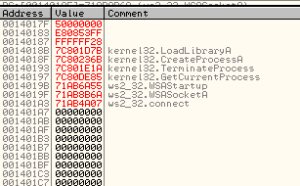

При анализе шелл-кода мы встретим функции, которые отвечают за ручное импортирование некой следующей функции. Ты можешь поставить брейк-пойнт на CALL-инструкции в шелл-коде, чтобы отслеживать, где (по какому адресу) в памяти он находится.

Просмотр импорта в OllyDbg

Теперь мы ставим брейк-пойнт @ при инициации удаленной связи с параметром SockAddr, который передается шелл-коду, то есть, грубо говоря, передается IP-адрес машины, которую нужно подцепить. Ниже на скриншоте показаны преобразования машинных данных в понятные человеку параметры (IP-адрес и TCP-порт).

Структура SockAddr в окне OllyDbg

Преобразование Hex to IP Address

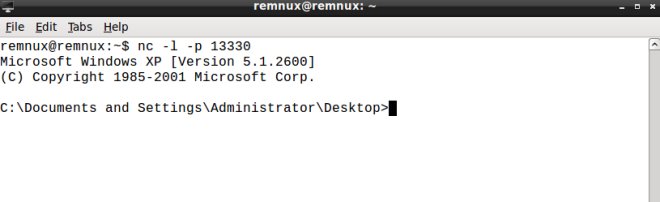

В итоге мы видим, что reverse shell (cmd.exe) подключается на инфицированной машине по адресу 192.168.200.2:13330. Шелл-код создает процесс командной оболочки CreateProcessA после подключения к удаленному IP.

А вот так выглядит терминал Linux, с которого мы атаковали удаленную машину. В выводе терминала мы видим получение приглашения cmd.exe на инфицированной машине с адресом в сети 192.168.200.2:13330.

Вывод терминала Linux после эксплуатации малвари на машине жертвы

Заключение

Вот и прошли мы вместе с тобой, мой друг, тернистый путь по дебрям malware-кода. Ты молодец, если дочитал эту статью до конца, и очень крут, если теперь сможешь повторить все лабораторные работы, не подглядывая. Наш цикл статей по реверсингу для начинающих на этом заканчивается. Безусловно, мы рассмотрели только самые базовые и ключевые аспекты анализа малвари, и осталось очень много тем, о которых стоило бы рассказать. Можно продолжать эту тему до бесконечности и, наверное, написать даже целую книгу. Надеюсь, тебе было интересно, ты узнал хотя бы что-то новое для себя и теперь представляешь, что такое работа вирусного аналитика. Если есть вопросы, жалобы или предложения — смело пиши в комменты :).

Всем удачи в исследованиях!

Иван Пискунов

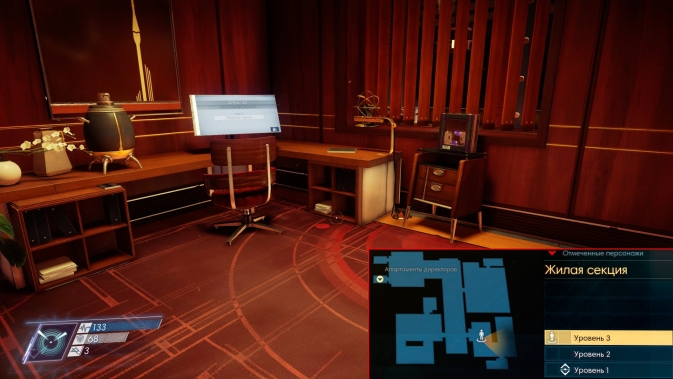

Отдел нейромодов

Пароль от терминала Марко Симмонса

Терминал Марко Симмонса находится в лаборатории симуляции в комнате для послеоперационного обследования, а пароль от него вы узнаете, прочитав записку на жёлтом стикере, прикрепленную на монитор.

Пароль от терминала службы безопасности в отделе нейромодов

Пароль от терминала Джейсона Чанга

Джейсон Чанг — помощник Моргана Ю и его рабочее место с терминалом находится у входа в кабинет Моргана. Пароль от терминала вы найдёте на жёлтом стикере, прикреплённом на монитор.

Аппаратная лаборатория

Дендрарий

Пароль Джулиена Говарда от пульта управления теплицей

На территории дендрария на уровне 3 есть большая теплица, в которой заперты живые люди с тифоном. Для того, чтобы отпереть двери теплицы, вам понадобится пароль Джулиена Говарда для пульта управления теплицей. Хотя вы можете забраться и через вверх, так как крыша отсутствует.

Пароль от терминала написан в записке, которая валяется на полу возле трупа Айрис Стейн в другой части дендрария. Это небольшая зона отдыха с шахматным столиком, расположенная на уровне 3, и легче всего её найти, если идти от выхода, ведущего из дендрария в жилую секцию, по узкой каменной лесенке справа, уходящую в растительность.

Пароль от терминала в кабинете Алекса Ю

Пароль от терминала Алекса также подойдёт к терминалу в его личных апартаментах в жилой секции.

Жилая секция

Пароль от терминала Абигейл Фой

Пароль от терминала в апартаментах Алекса Ю

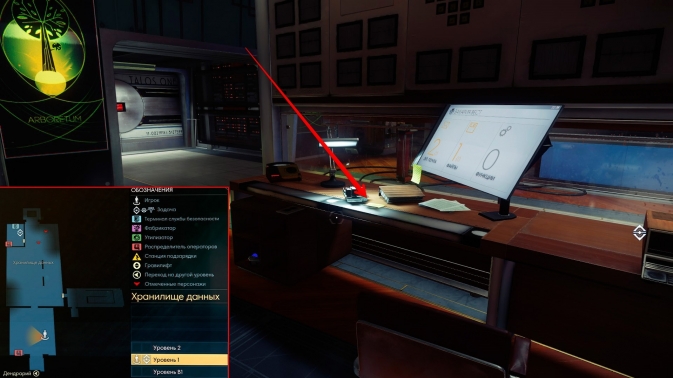

Хранилище данных

Пароль от терминала Айви Сонг

Терминал Айви Сонг находится на уровне 2 хранилища данных. Вы увидите его сразу, как только поднимитесь по лестнице на второй уровень. Правда, чтобы подняться придётся заполучить код от выхода на лестницу. Он лежит там же, где и пароль от терминала Айви Сонг (читайте в следующем абзаце).

Пароль от терминала Айви вы найдёте на столе Захарии Веста, который вы должны были заметить, когда только вошли в хранилище данных из дендрария. Он стоит по правую сторону.

Грузовой отсек

Пароль от терминала Гаса Магилла

Терминал Гаса Магилла стоит в районе приёма и отправки грузового отсека А, недалеко от двери, ведущей в грузовой отсек В. Как раз возле этой двери группа выживших держит оборону. С помощью терминала вы сможете открыть две клетки с разными припасами.

Пароль от терминала Гаса Магилла вы можете узнать из записки, которую он держал при себе. Его труп лежит на полу отсека для хранения топлива, который расположен на первом уровне грузового отсека А. Будьте осторожны, так как там бушует пожар.

Жизнеобеспечение

Пароль от терминала Прайса Бродвея

Беспокоитесь о заражении вирусом Code Red? Не будь Вероятность заражения вашего компьютера этим червем невелика.

CodeRed Worm известен под несколькими именами, включая W32 / Bady.worm; W32 / Bady, I-Worm.Bady; Код красный; CodeGreen; CodeBlue и CodeRed II.

Что такое код красный вирус?

Как работает код Red Worm?

Корпоративные серверы были направлены на атаку, которая обнаруживалась на сервере как запрос GET /default.ida на TCP-порт 80. Цель состояла в том, чтобы использовать уязвимость переполнения буфера на сервере, чтобы код мог выполняться в памяти сам сервер.

Могу ли я поймать код красный вирус?

Возможно нет. Компьютеры, которые изначально были заражены этим червем, перестали распространять его из-за его встроенного режима бесконечного сна. Большинство поставщиков антивирусного программного обеспечения уверены, что если вирус будет разослан повторно, повторное заражение не приведет к пробуждению ранее зараженных компьютеров. Это может повлиять на компьютеры, которые никогда не применяли соответствующие исправления во время первого появления и распространения червя. Однако этот потенциал существует только для корпоративных систем, в которых IIS использовался в 2001 году.

Современные компьютеры автоматически защищены от этого конкретного червя с помощью различных обновлений и исправлений кода, которые были установлены на новых системах, созданных и продаваемых с 2001 года.

Как мне избавиться от этого вируса?

Вы ничего не можете сделать, чтобы устранить этого червя, так как он в данный момент не активен. Даже если он снова станет активным, этот конкретный червь не влияет на личные устройства. Однако каждый должен убедиться, что его компьютеры и смартфоны должным образом защищены от других типов вредоносного программного обеспечения.

Чтобы убедиться, что вы защищены, рассмотрите возможность использования антивирусного программного обеспечения. Различные типы антивирусного и вредоносного программного обеспечения могут лучше работать на конкретных устройствах, поэтому важно провести исследование, прежде чем решить, какую программу (ы) использовать.

Как избежать заражения компьютерным вирусом?

Есть несколько ключевых способов снизить риск заражения компьютерным вирусом.

Читайте также: