Модели защиты от вирусов

Обновлено: 17.04.2024

Вредоносный софт сегодня — определённо не единственная угроза безопасности для пользователей (как индивидуальных, так и корпоративных), однако основой любых решений по безопасности остаются инструменты для выявления и борьбы именно с

12 сентября 2013

Так или иначе, функции выявления и борьбы с вредоносным софтом входят в обязательном порядке во все сегодняшние решения по защите информации. Методики и эффективность, однако, различаются.

Выявление вредоносных программ традиционно осуществлялось по их сигнатурам. Сигнатурный метод используется уже не первое десятилетие и должным образом зарекомендовал себя в отрасли — в том числе экономным потреблением системных ресурсов.

Однако на сегодняшний день ежедневный прирост количества новых вредоносных программ превосходит отметку в двести тысяч (!); это лавина, с которой эффективно бороться с помощью одного только сигнатурного метода невозможно по объективным причинам.

Поэтому задействуется также ряд других методик. В первую очередь, речь идёт о проактивном методе, позволяющем обнаружить вредоносные программы, исходя из их попыток выполнить определённые действия. Например, для троянских программ характерны попытки получить доступ к системному реестру, самокопирование программы на сетевые ресурсы, в каталог автозапуска, в системный реестр с последующей рассылкой своих копий, перехват ввода данных с клавиатуры, скрытая установка драйверов, попытки внести изменения в ядро операционной системы, создание скрытых объектов, процессов с отрицательными значениями идентификаторов или внедрение в другие процессы, и так далее.

За проактивную защиту в Kaspersky Endpoint Security для Windows с восьмой версии отвечает компонент System Watcher. В его состав ходит набор шаблонов (Behavior Stream Signatures, BSS) — моделей вредоносного поведения, по которым можно вычислить неизвестное вредоносное программное обеспечение ещё до того, как информация о нём заносится в базы сигнатур.

System Watcher обменивается информацией с другими компонентами антивирусного ПО и, запоминая цепочки событий, формирует целостную картину поведения и регистрирует следы каждой отдельной программы и групп программ. Это значительно повышает точность обнаружения вредоносного ПО. Стоит также иметь в виду, что System Watcher отслеживает действия программ не только в текущей сессии, а на протяжении всего жизненного цикла программы.

Для дополнительного ускорения работы компонентов антивирусной защиты Kaspersky Endpoint Security для Windows с файлами на компьютере ещё в восьмой версии были реализованы две функции под названием iSwift и iChecker.

Принцип работы iChecker основан на подсчете и запоминании контрольной суммы (цифровой подписи) проверяемого объекта. При любой модификации объекта меняется его контрольная сумма. iChecker сохраняет информацию об изменении контрольной суммы в специальную таблицу и при последующей проверке сравнивает предыдущую и текущую контрольные суммы, и если изменений не обнаруживается, то файл исключается из проверки.

iSwift — это вариант iChecker, написанный для файловой системы NTFS. Преимущество этой файловой системы заключается в том, что каждому объекту в ней присваивается свой NTFS-идентификатор. iSwift сравнивает NTFS — идентификатор cо значениями, которые она хранит в специальной базе данных. И в случае, если значения в базе данных не совпадают с NTFS-идентификаторами, то объект проверяется.

Необходимость высчитывать контрольную сумму при этом отсутствует, благодаря чему iSwift может работать с файлами любых размеров (в отличие от iChecker). Файл, однако, заново проверяется при копировании, так как технология привязана к конкретному местоположению. К тому же, iSwift можно использовать только в файловой системе NTFS.

Помимо описанных сигнатурного и проактивного методов защиты, в наших корпоративных продуктах применяется ещё один способ оперативного выявления новых угроз: речь идёт об интеграции System Watcher с Kaspersky Security Network.

Дальнейшее принципиальное повышение скорости реакции на угрозы с помощью обычных антивирусных обновлений невозможно, так как затраты времени на обнаружение зловредов, их последующий анализ и тестирование формируемых антивирусных обновлений уже сведены к минимуму.

В свою очередь, уровень детектирования эвристических методов, даже самых продвинутых, составляет в среднем 50-70%, соответственно, 30-50% вновь появляющихся угроз эвристики не детектируют.

В целом, использование Kaspersky Security Network позволяет, во-первых, сократить до минимума время реагирования на угрозы, во-вторых, существенно сократить трафик, расходуемый на обновления антивирусных баз, и в-третьих, минимизировать количество ложных срабатываний защитного решения.

KSN также активно применяется для борьбы с вредоносными ссылками и спамом. Подробную информацию о принципах работы Kaspersky Security Network можно найти здесь.

В качестве наиболее радикальной (но при этом рабочей) меры борьбы с угрозами в наших корпоративных решениях применяется также технология белых списков. Но об этом — в следующей части.

На сегодняшний день компьютерные вирусы остаются одним из наиболее обсуждаемых видов угроз. Более того именно с защиты от компьютерных вирусов обычно начинают создавать систему информационной безопасности компании. Однако, не смотря на то, что отрасль антивирусной безопасности существует уже более десяти лет, данный вид угроз остаётся одним из наиболее актуальных и опасных. Так, например, по данным многих научно-исследовательских центров в Европе и США, ежегодно увеличивается не только количество успешных вирусных атак, но и уровень ущерба, который наносится компаниям в результате использования злоумышленниками вредоносного кода.

Во многом данная ситуация объясняется тем, что многие считают необходимым и достаточным условием защиты от вредоносного кода использование одного лишь антивирусного программного обеспечения. Однако, к сожалению, такой подход уже давно устарел и не позволяет обеспечить необходимый уровень информационной безопасности для большинства компаний. Практика показывает, что стратегия антивирусной безопасности предприятия должна определяться моделью нарушителя, от которого должна быть защищена компания.

В статье рассматриваются существующие виды угроз безопасности, описывается один из подходов к созданию модели нарушителя, а также возможные сценарии построения комплексной системы защиты от вирусных угроз.

Типы вирусных угроз безопасности

Необходимо отметить, что вместе с развитием информационных технологий появляются новые виды вредоносного кода.

Модель нарушителя антивирусной безопасности

В модель нарушителя, которая описана в данной статье, определены четыре класса потенциальных нарушителей, каждый из которых характеризуется определённым уровнем квалификации и степенью преднамеренности выполняемых действий.

Общая характеристика описанной модели нарушителя приведена в таблице ниже.

Таблица 1: Модель потенциального нарушителя антивирусной безопасности

Класс нарушителя

Степень преднамеренности действий нарушителя

Уровень квалификации нарушителя

Представленная модель является лишь одним из возможных примеров классификации нарушителя. Данная модель может быть значительно расширена за счет добавления в неё следующих параметров:

- вид нарушителя: внешний или внутренний;

- уровень знаний об автоматизированной системе компании и применяемых средствах защиты информации;

- возможность использования потенциальным нарушителем специализированных программных средств в автоматизированной системе компании;

- и др.

Модель защиты компаний от вредоносного кода

- уровень шлюза, на котором средства антивирусной защиты устанавливаются на межсетевом экране или прокси-сервере. Еще одним вариантом защиты АС на уровне шлюза может являться установка специализированных программно-аппаратных комплексов (appliance’ов) в точке подключения АС к сети Интернет;

- уровень серверов, в рамках которого антивирусные агенты устанавливаются на файловые, почтовые и другие серверы АС;

- уровень рабочих станций пользователей, на котором антивирусы устанавливаются на все рабочие места пользователей с возможностью централизованного управления с единой консоли.

Рис. 1. Схема размещения элементов многовендорной антивирусной защиты

Подсистема сетевого экранированияпредназначена для защиты рабочих станций пользователей от возможных сетевых вирусных атак посредством фильтрации потенциально опасных пакетов данных. Подсистема должна обеспечивать возможность фильтрации на канальном, сетевом, транспортном и прикладном уровнях стека TCP/IP. Как правило, данная подсистема реализуется на основе межсетевых и персональных сетевых экранов. При этом межсетевой экран устанавливается в точке подключения АС к сети Интернет, а персональные экраны размещаются на рабочих станциях пользователей.

Подсистема выявления и предотвращения атак предназначена для обнаружения несанкционированной вирусной активности посредством анализа пакетов данных, циркулирующих в АС, а также событий, регистрируемых на серверах и рабочих станциях пользователей. Подсистема дополняет функции межсетевых и персональных экранов за счёт возможности более детального контекстного анализа содержимого передаваемых пакетов данных. Данная подсистема включает в себя следующие компоненты:

сетевые и хостовые сенсоры, предназначенные для сбора необходимой информации о функционировании АС. Сетевые сенсоры реализуются в виде отдельных программно-аппаратных блоков и предназначены для сбора информации обо всех пакетах данных, передаваемых в рамках того сетевого сегмента, где установлен сенсор. Данный тип сенсоров устанавливается во всех ключевых сегментах АС, где расположены защищаемые узлы системы. Хостовые сенсоры устанавливаются на рабочие станции и серверы АС и собирают информацию обо всех событиях, происходящих на этих узлах системы. Хостовые сенсоры могут собирать информацию не только о пакетах данных, но и других операциях, которые выполняются приложениями, запущенными на узле АС;

Подсистема выявления уязвимостей должна обеспечивать возможность обнаружения технологических и эксплуатационных уязвимостей АС посредством проведения сетевого сканирования. В качестве объектов сканирования могут выступать рабочие станции пользователей, серверы, а также коммуникационное оборудование. Для проведения сканирования могут использоваться как пассивные, так и активные методы сбора информации. По результатам работы подсистема должна генерировать детальный отчёт, включающий в себя информацию об обнаруженных уязвимостях, а также рекомендации по их устранению. Совместно с подсистемой выявления уязвимостей в АС может использоваться система управления модулями обновлений общесистемного и прикладного ПО, установленного в АС. Совместное использование этих систем позволит автоматизировать процесс устранения выявленных уязвимостей путём установки необходимых обновлений на узлы АС (service pack, hotfix, patch и др.).

Подсистема управления антивирусной безопасностью, предназначенная для выполнения следующих функций:

- удалённой установки и деинсталляции антивирусных средств на серверах и рабочих станциях пользователей;

- удалённого управления параметрами работы подсистем защиты, входящих в состав комплексной системы антивирусной защиты;

- централизованного сбора и анализа информации, поступающей от других подсистем. Данная функция позволяет автоматизировать процесс обработки поступающих данных, а также повысить оперативность принятия решений по реагированию на выявленные инциденты, связанные с нарушением антивирусной безопасности.

Ниже в таблице показаны основные механизмы защиты, которые должны применяться в зависимости от выбранного класса нарушителя.

Таблица 2: Модель защиты от потенциального нарушителя антивирусной безопасности

Главная задача биологии — это развитие представлений у человека о живых организмах, о многообразии видов, обо всех закономерностях развития живых существ, а также об их взаимодействии с окружающей природой. Предмет основы безопасности жизнедеятельности (ОБЖ) позволяет получить знания и умения, которые помогут сохранить жизнь и здоровье в опасных ситуациях. Эти ситуации всегда возникают неожиданно, но, тем не менее, большинство из них предсказуемы и к ним можно подготовиться заранее. ОБЖ учит нас предвидеть возможные опасности и минимизировать потери от той или иной ситуации. Сегодня мы сталкиваемся с новым видом вирусной опасности COVID-19,о котором поговорим с точки зрения биологии и ОБЖ.

Что такое вирус?

Вирус — это неклеточный инфекционный агент. Сегодня нам известно около 6 тысяч различных вирусов, но их существует несколько миллионов. Вирусы не похожи друг на друга и могут иметь как форму сферы, спирали, так и форму сложного асимметричного сплетения. Размеры вирусов варьируются от 20 нм до 300 нм.

Как устроен вирус?

В центре агента находится генетический материал РНК или ДНК, вокруг которого располагается белковая структура — капсид.

Капсид служит для защиты вируса и помогает при захвате клетки. Некоторые вирусы дополнительно покрыты липидной оболочкой, т.е. жировой структурой, которая защищает их от изменений окружающей среды.

Вирусолог Дэвид Балтимор объединил все вирусы в 8 групп, из которых некоторые группы вирусов содержат 1-2 цепочки ДНК. Другие же содержат 1 цепочку РНК, которая может удваиваться или достраивать на своей матрице ДНК. При этом каждая группа вирусов производит себя в различных органеллах зараженной клетки.

Вирусы имеют определенный диапазон хозяев, т.е. он может быть опасен для одних видов и абсолютно безвреден для других. Например, оспой болеет только человек, а чумкой только некоторые виды плотоядных. Вирус не способен выжить сам по себе, поэтому активируется только в хозяйской клетке, используя ее ресурсы и питательные вещества. Цель вируса — создание множества копий себя, чтобы инфицировать другие клетки!

Как вирус попадает в организм?

- через физические повреждения (например, порезы на коже)

- путём направленного впрыскивания (к примеру, укус комара)

- направленного поражения отдельной поверхности (например, при вдыхании вируса через трахею)

- к эпителию слизистых оболочек (это например вирус гриппа)

- к нервной ткани (вирус простого герпеса)

- к иммунным клеткам (вирус иммунодефицита человека)

Геном вируса встраивается в одну из органелл или цитоплазму и превращает клетку в настоящий вирусный завод. Естественные процессы в клетке нарушаются, и она начинает заниматься производством и сбором белка вируса. Этот процесс называется репликацией. И его основная цель — это захват территории. Во время репликации генетический материал вируса смешивается с генами клетки хозяина — это приводит к активной мутации самого вируса, а также повышает его выживаемость. Когда процесс репликации налажен, вирусная частица отпочковывается и заражает уже новые клетки, в то время как инфицированная ранее клетка продолжает производство.

Выход вируса

Вирус создал множество собственных копий, клетка оказывается изнуренной из-за использования ее ресурсов. Больше вирусу клетка не нужна, поэтому клетка часто погибает и новорожденным вирусам приходится искать нового хозяина. Это и есть заключительная стадию жизненного цикла вируса.

Скорость распространения вирусной инфекции

Размножение вирусов протекает с исключительно высокой скоростью: при попадании в верхние дыхательные пути одной вирусной частицы уже через 8 часов количество инфекционного потомства достигает 10³, а концу первых суток − 10²³.

Вирусная латентность

Как вирус распространяется?

- воздушно-капельный (кашель, чихание)

- с кожи на кожу (при прикосновениях и рукопожатиях)

- с кожи на продукты (при прикосновениях к пище грязными руками вирусы могут попасть в пищеварительную и дыхательную системы)

- через жидкие среды организма (кровь, слюну и другие)

Почему с вирусами так тяжело бороться?

Сегодня людям уже удалось победить некоторые вирусы, а некоторые взять под жесткий контроль. Например, Оспа (она же черная оспа). Болезнь вызывается вирусом натуральной оспы, передается от человека к человеку воздушно-капельным путем. Больные покрываются сыпью, переходящей в язвы, как на коже, так и на слизистых внутренних органов. Смертность, в зависимости от штамма вируса, составляет от 10 до 40 (иногда даже 70%), На сегодняшний день вирус полностью истреблен человечеством.

Кроме того, взяты под контроль такие заболевания, как бешенство, корь и полиомиелит. Но помимо этих вирусов существует масса других, которые требуют разработок или открытия новых вакцин.

Коронавирус

Виновником эпидемии, распространяющейся сегодня по миру, стал коронавирус, вирусная частица в 0,1 микрона. Свое название он получил благодаря наростам на своей структуре, своеобразным шипам. Внутри вируса спрятан яд, с помощью которого он подчиняет себе зараженный организм. Этот вирус воздействует не только на человека, но и на птиц, свиней, собак и летучих мышей. В настоящий момент выделяют от 30 до 39 разновидностей коронавирусной инфекции. Но для человека патогенно всего 6. И как любой другой вирус COVID-19 мутирует.

К наиболее распространенным симптомам COVID-19 относятся повышение температуры тела, сухой кашель и утомляемость. К более редким симптомам относятся боли в суставах и мышцах, заложенность носа, головная боль, конъюнктивит, боль в горле, диарея, потеря вкусовых ощущений или обоняния, сыпь и изменение цвета кожи на пальцах рук и ног. Как правило, эти симптомы развиваются постепенно и носят слабо выраженный характер. У некоторых инфицированных лиц болезнь сопровождается очень легкими симптомами.

Сколько же может жить этот вирус вне организма? Все зависит от типа вируса и от той поверхности, на которую вирусы попали. В качестве примера было рассмотрено 3 вируса, по которым велись исследования. Изучали время, на которое может задерживаться вирус на различных поверхностях. Данные приведены в таблице.

Поскольку пока не изобретено вакцины от COVID-19, в целях защиты от инфекции самым важным для нас является соблюдение гигиены.

Гигиена — раздел медицины, изучающий влияние жизни и труда на здоровье человека и разрабатывающая меры (санитарные нормы и правила), направленные на предупреждение заболеваний, обеспечение оптимальных условий существования, укрепление здоровья и продление жизни.

Сегодня следует соблюдать определенные правила гигиены:

- Соблюдение режима труда и отдыха, не допускающего развития утомления и переутомления.

- Выполнение условий, обеспечивающих здоровый и полноценный сон (свежий воздух, отсутствие шума, удобная постель, оптимальная продолжительность).

- Правильное здоровое питание в соответствии с потребностями организма.

- Комфортный микроклимат в жилище (температура, влажность и подвижность воздуха, естественная и искусственная освещенность помещений).

- Содержание в чистоте тела и тщательный уход за зубами.

- Спокойное и корректное поведение в конфликтных ситуациях.

Для защиты от вредных программ и компьютерного мошенничества существуют и применяются различные методы борьбы с ними. Это методы юридические (полицейские), образовательные и технические.

Во всех компьютеризированных странах приняты законы, запрещающие создание и распространение вирусов и прочих типов вредоносных программ. К тому же часто действия интернет-преступников попадают под совершенно некомпьютерные статьи уголовных кодексов — например, мошенничество, вымогательство, неправомерный доступ к конфиденциальной информации и т.д. Данные законы регулярно применяются на практике. Так, за 2004-2006 годы за совершение преступлений с применением компьютерных технологий во всем мире было арестовано несколько сот человек. Однако следует признать, что часто подобные преступления совершаются техническими грамотными специалистами, и это достаточно серьёзно затрудняет расследование преступления. Плюс к тому большинство криминальных атак остаются вне поля зрения полиции — по причине их относительной незначительности. По этим причинам исключительно юридическими методами можно снизить общий уровень компьютерной преступности — но полностью победить нельзя.

Вторым важным методом защиты от компьютерных злоумышленников является образование пользователей, уяснение и строгое следование основным правилам поведения в сети. Всего есть три основных правила, которые верны как для домашних, так и для корпоративных пользователей:

- запрет на использование интернет-пейджеров;

- доступ только к ограниченному числу веб-страниц;

- физическое отключение внутренней сети предприятия от интернета и использование для выхода в интернет выделенных компьютеров;

- и так далее.

К сожалению, жёсткие ограничительные меры могут конфликтовать с пожеланиями каждого конкретного пользователя или с бизнес-процессами предприятия, — в таких случаях надо искать баланс, причём в каждом отдельно взятом случае этот баланс может быть различным.

- Следует обращать достаточно внимания на информацию от антивирусных компаний и от экспертов по компьютерной безопасности. Обычно они своевременно сообщают о новых видах интернет-мошенничества, новых вирусных угрозах, эпидемиях и т.п. — уделяйте больше внимания подобной информации.

Примером успешного отражения злоумышленных атак является история с почтовым червём LoveLetter и многочисленными его клонами. Сразу после эпидемии червя практически всеми антивирусными компаниями были опубликованы рекомендации по защите от почтовых червей подобного типа — просто не открывать вложения с расширением имени файла VBS (именно так распространялся этот червь). В результате, несмотря на многочисленные клоны этого червя и другие вариации на тему VBS-червей, ни один из них не вызвал эпидемии, сравнимой по масштабу с LoveLetter.

Коротко приведённые выше три правила компьютерной гигиены можно перечислить так: обязательно защищаться, никому не верить, но антивирусным компаниям — можно (с оговорками). И про антивирусную защиту — подробнее.

Публикации на схожие темы

Анализ результатов эксплуатации сервиса MDR, H1 2019

Ложные срабатывания: почему с ними надо бороться и как мы добились лучших показателей

В статье построена модель управления защитой компьютерной сети от вредоносного кода с учетом времени обновления антивирусных баз и затрат времени на заражение машины вирусом. Данная модель представлена в виде задачи оптимального управления с постоянными параметрами запаздывания, как в фазовой переменной, так и в переменной управления. Выбран критерий управления, соответствующий стоимости нанесенного ущерба и расходов на установку антивирусного программного обеспечения. Используя метод линеаризации системы в окрестности точки равновесия и критерий устойчивости, доказана асимптотическая устойчивость системы задачи при постоянном управлении и малой величине запаздывания. Выписаны необходимые условия оптимальности в виде принципа максимума Понтрягина. Получен вид оптимального управления. В результате исходная задача оптимального управления сведена к краевой задаче, которая в дальнейшем может быть использована для поиска численного решения при различных параметрах компьютерной сети.

1. Андреева Е.А., Колмановский В.Б., Шайхет Л.Е. Управление системами с последствием. – М.: Наука, 1992. – 336 с.

2. Боков Г.В. Принцип максимума Понтрягина в задаче с временным запаздыванием // Фундаментальная и прикладная математика. – 2009. – Т. 15, № 5. – С. 3–19.

3. Захарченко А. Черводинамика: причины и следствия // Защита информации. Конфидент. – 2004. – № 2. – С. 50–55.

5. Прасолов А.В. Динамические модели с запаздыванием и их приложения в экономике и инженерии. – СПб.: Лань, 2010. – 192 с.

7. Wang Y., Wang C. Modeling the effects of timing parameters on virus propagation. Proceedings of the ACM CCS Workshop on Rapid Malcode – WORM, Washington DC, 2003. – Р. 61–66.

В современном мире большинство организаций и учреждений в своей работе активно используют каналы передачи информации с большими пропускными способностями. Этими техническими возможностями пользуются и субъекты-нарушители, нанося значительный финансовый ущерб и осуществляя кражу конфиденциальной информации. Поэтому разработка и исследование моделей защиты от распространения вредоносных программ с учетом специфики самих вирусов и компьютерных систем является актуальной научной задачей. Многие математические модели базируются на классических моделях эпидемиологии, так как они наиболее адекватно описывают процесс распространения компьютерных вирусов [3, 6–8]. Формализация данных моделей может быть представлена в виде задачи оптимального управления, которая характеризуется наличием стоимостных оценок эпидемии. Ниже рассмотрим одну из таких задач с учетом времени задержки при инфицировании, с помощью которой описывается особенность вируса – компьютер не может заражать другие машины, пока он не будет инфицирован окончательно [3].

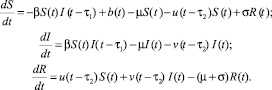

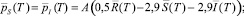

Построение модели. Для формирования модели рассмотрим классическую SIR модель [8], при этом используем следующие предположения [3, 6–8]:

- процесс погашения эпидемии компьютерного вируса рассматриваем на фиксированном промежутке времени;

- вирус размножается по сети с постоянной скоростью без участия пользователя, и повторное заражение узла одним и тем же вирусом невозможно;

- все компьютеры в сети находятся в одном из трех состояний: восприимчивые к заражению, инфицированные и восстановленные;

- общее количество компьютеров является переменным числом с определенной скоростью прироста;

- вредоносная программа имеет латентный период, когда узел инфицирован, но сам вирус не распространяет;

- в сети происходит отключение компьютеров, не связанное с эпидемией;

- за счет установки антивирусного программного обеспечения или межсетевых экранов происходит иммунизация и лечение компьютеров от вируса;

- существует период времени, когда вирус обнаружен и для него разрабатывается патч;

- с постоянной частотой невосприимчивый узел с установленным антивирусом переходит в класс уязвимых при появлении нового вида вредоносной программы.

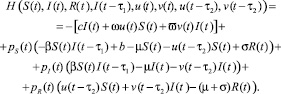

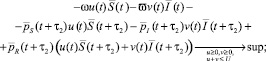

Исходя из вышеперечисленных предположений, получаем управляемую систему дифференциальных уравнений с постоянным запаздыванием

(1)

где t ∈ [0, T], T – фиксировано.

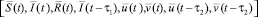

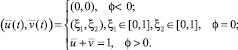

Начальные условия определены соотношениями

Здесь S0(•), I0(•), R0(•) – непрерывные функции; u0(•), v0(•) – кусочно-непрерывные функции, .

Функции управления v(t) и u(t) почти всюду на [0, Т] удовлетворяют системе неравенств:

u(t) ≥ 0; v(t) ≥ 0, 0 ≤ u(t) + v(t) ≤ U. (4)

Здесь U – максимальная норма управления, которая характеризуется техническими и финансовыми ограничениями.

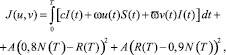

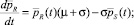

Для оценки защищенности компьютерной сети будем использовать критерий, который учитывает стоимость нанесенного ущерба и расходы на установку антивируса, а также требование, что в конечный момент времени рассматриваемого периода большинство компьютеров (от 80 до 90 %) являются невосприимчивым к заражению. В результате задача управления будет состоять в минимизации функционала, представленного интегральным и терминальными слагаемыми

(5)

где с – относительная стоимость урона, нанесенного одной единицей инфицированного компьютера; ω – средняя стоимость установки антивирусного программного обеспечения или межсетевых экранов; ϖ – средняя стоимость лечения инфицированного компьютера. N(t) = S(t) + I(t) + R(t) – общее количество компьютеров в сети в конечный момент времени, А > 0 – штрафной параметр.

Исследование устойчивости системы [4, 5]. Устойчивость точек равновесия динамической системы является важным фактором при исследовании развития эпидемии. Если существует асимптотически устойчивое положение равновесия, то широкое распространение вредоносного компьютерного кода можно остановить и вернуть систему в нормальное функционирование. В противном случае эпидемия развивается лавинообразно и около 95 % хостов будут инфицированы вирусом. Исследуем систему (1) на устойчивость при постоянных управлениях. Пусть u(t) = u = const ∈ [0, U] и v(t) = v = const∈ [0, U], для всех t ∈ [0, T], удовлетворяющие условию u + v ≤ U. И предположим, что функция скорости подключения новых узлов постоянна, т.е. b(t) = b > 0.

Из классической теории биологической эпидемиологии известно, что существуют два типа положения равновесия: когда отсутствует заражение в системе (I = 0) и эндемическое равновесие (I > 0).

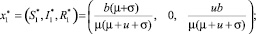

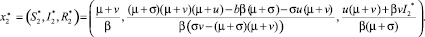

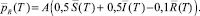

Рассмотрим сначала систему (1) без запаздывания (τ1 = 0). Введем обозначения x = (S, I, R) и приравняем правые части дифференциальных уравнений (1) к нулю. Решая систему, получаем, что на отрезке [0, T] существуют два нетривиальных положительных стационарных состояния:

1) свободное от заражения равновесие –

2) эпидемиологическое равновесие –

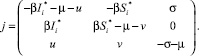

Для анализа устойчивости полученного положения равновесия нелинейной системы используем метод Ляпунова по первому приближению [4]. Для этого линеаризуем систему (1) в окрестности стационарного состояния

где i = 1, 2,

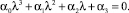

Собственные числа матрицы J являются решениями характеристического уравнения третьего порядка

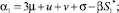

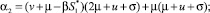

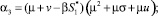

Здесь постоянные коэффициенты αi, i = 1, 2, 3, определены следующими выражениями.

1) для точки α0 = 1 > 0,

2) для точки α0 = 1 > 0,

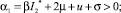

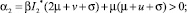

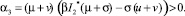

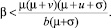

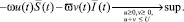

Используем критерий Рауса – Гурвица необходимых и достаточных условий устойчивости. Если α0 = 1 > 0, α1 > 0, α2 > 0, α3 > 0 и α1α2 – α3 > 0, то все корни характеристического уравнения имеют отрицательные действительные части. Тогда, система (1) при нулевом запаздывании будет асимптотически устойчива [4]. Исследуя полученные выше коэффициенты характеристического уравнения, получаем, что точка удовлетворяет условиям критерия Рауса – Гурвица. Точка будет удовлетворять критериям устойчивости, если будет выполнено условие

При малом положительном запаздывании, τ1 > 0, выводы о качественном поведении решения системы (1) остаются прежними, но с увеличением величины запаздывания устойчивость положения равновесия x* может быть потеряна [5]. Для исследования в этом случае можно применить второй метод Ляпунова.

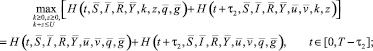

Необходимые условия оптимальности [1, 2]. Функция Понтрягина задачи (1)–(5) имеет вид (рассматриваем регулярный случай)

Для удобства в дальнейшем будем использовать следующие обозначения:

Теорема 2. [2]. Пусть

–

локально-оптимальный допустимый процесс в задаче (1)–(5), существуют кусочно непрерывно дифференцируемые функции , при которых выполнены

1) принцип максимума Понтрягина оптимальности управления в точках непрерывности

(6)

;

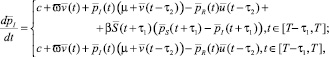

2) уравнения Эйлера

(7)

3) условия трансверсальности

(8)

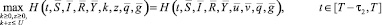

Из условия теоремы (6) получаем следующие задачи максимизации:

Так как функции управления входят линейно в функцию Понтрягина, то выпишем функции переключения для двух случаев.

Из анализа задач максимизации и условий (4) находим оптимальное управление

(9)

Если φ = ψ, то оптимальное управление будет иметь вид

В результате получаем краевую задачу принципа максимума, состоящую из системы дифференциальных уравнений (1), (7) и краевых условий (2), (8), где оптимальное управление определяется из условия (9).

Заключение

В статье была разработана математическая модель управления защитой компьютерной сети от распространения вирусов, с учетом временных параметров, характеризующих время обновления антивирусных баз и время латентного периода вредоносной программы. Представленная модель является достаточно гибкой и универсальной, так как учитываются различные характеристики, которые могут соответствовать конкретным компьютерным вирусам. Построенная модель была формализована как задача оптимального управления с постоянным запаздыванием в фазовой функции и в управлении. Данная задача была исследована на устойчивость. Найдено асимптотически устойчивое положение равновесия системы при малых значениях запаздывания. В виде принципа максимума Понтрягина выписаны необходимые условия оптимальности, с помощью которых определяется оптимальное управление в явном виде. Используя численные методы поиска оптимального решения, можно построить алгоритмическое и программное обеспечение. Это позволит оценить распространение возможной эпидемии, изучить динамику численности зараженных узлов и исследовать эффективность мер противодействия распространению вредоносного кода.

Рецензенты:

Болодурина И.П., д.т.н., профессор, заведующая кафедрой прикладной математики, Оренбургский государственный университет, г. Оренбург;

Попов В.Н., д.ф.-м.н., доцент, заведующий кафедрой математики Института математики, информационных и космических технологий, САФУ им. М.В. Ломоносова, г. Архангельск.

Читайте также: