Новом домен с вирусом

Обновлено: 23.04.2024

WannaCry, NotPetya, BadRabbit и другие — вирусы-шифровальщики, которые гремели на весь мир ещё около года-двух назад. Сегодня об атаках таким типов вирусов шума меньше, но истории с атаками всё равно происходят. В этой статье я покажу один из инструментов для остановки атаки такого вируса: быстро выявить вторжение и локализовать проблему. Всё это при помощи инструмента для лог-аналити и защиты от вторжений Quest InTrust. Под катом скриншоты и ссылка на репозитории вредоносных скриптов. Погнали!

Quest InTrust — это интегрированное решение, которое включает в себя сбор разных типов логов, syslog-данных и готовых парсеров для разного типа оборудования. Здесь же есть предустановленные правила для выполнения действий в целях предотвращения атак. Сейчас подробнее со всем этим разберёмся на примерах разбора атаки вируса-шифровальщика и получения доступа к контроллеру домена

Принцип атаки — создание новых зашифрованных файлов или папок и удаление оригинальных. Ну а дальше запрос выкупа в биткоинах или другим способом. Определение такого типа атаки основано на выявлении массового удаления и создания файлов. Особенно если это происходит во внеурочное время.

Для сбора событий по изменениям мы используем интеграцию с решением для аудита Quest Change Auditor (о нём уже писали в предыдущей статье и даже сравнивали с продуктом от конкурента). Для событий из этого источника в InTrust есть предустановленные правила для выявления аномалий. Конечно, сюда можно добавить любую логику обработки событий. В моём примере определено, что при массовом создании файлов (более 5 штук за 1 минуту) учётная запись пользователя будет блокирована и ему будет запрещён доступ к общим директориям.

После проверки всех настроек, перейдём к заранее заготовленному скрипту-шифровальщику. И запустим его.

Затем выполним заранее заготовленный скрипт. На выходе получаем вывод, в котором находим реквизиты нашего тестового пользователя.

На следующем шаге выясняем в какие группы входит этот пользователь. Группы администраторов присутствуют.

Теперь узнаём имена контроллеров домена. В моём примере он один.

Следующий шаг потенциально возможной атаки — вход на контроллер домена. Остаётся ввести уже засвеченный пароль.

И получить доступ к исполнению любых команд на контроллере домена.

Среди действий, указанных в InTrust, были прерывание сессии терминального доступа и блокировка пользователя. Что и произошло.

Теперь проверим эту учётную запись ещё раз.

Атака предотвращена, пользователь заблокирован, мир спасён.

Если у вас есть свои политики борьбы с вторжениями различных типов — их также можно указать в InTrust. Вместе с другими продуктами Quest (Change Auditor и Enterprise Reporter) на базе InTrust можно построить полноценную SIEM систему для выявления и предотвращения тяжёлых последствий цифровых атак для бизнеса.

InTrust и другие продукты Quest можно попробовать в вашем окружении в рамках пилотного проекта. Оставьте заявку, чтобы узнать подробности.

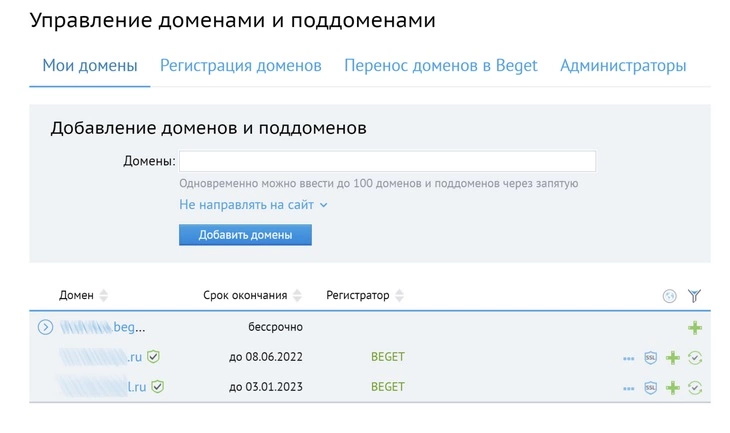

Что такое вредоносные домены

Как мы знаем, создание веб-страницы с собственным доменом доступно каждому. Нам просто нужно выбрать имя и использовать платформу, которая позволяет нам зарегистрировать этот адрес. Конечно, логически этот домен должен быть свободным. Это означает, что любой может создать сайт с нуля в кратчайшие сроки и без необходимости обширных знаний.

Поэтому мы можем сказать, что регистрация вредоносных доменов - это в основном то, что мы упоминали выше: веб-сайты, созданные исключительно с целью совершения каких-либо вредоносных действий. Например, будучи сайтом для проведения фишинговых атак, предлагайте скачивать файлы, которые на самом деле являются вредоносными, шпионскими и т. Д.

Мы можем найти тысячи и тысячи сайтов, доменов, связанных с определенной темой. Особенно, если эта тема очень популярна, модна или ухабиста в какой-то момент, она может заставить хакеров сфокусироваться на ней и создать вредоносные домены в больших количествах.

Это то, что происходит сейчас со всем, что связано с пандемией Covid-19. Были созданы тысячи регистраций доменов, и многие из них являются вредоносными. Они стремятся достучаться до жертвы с единственной целью заражения систем, распространения вредоносных программ или кражи паролей.

Конечно, не все злые. Многие пользователи Интернета могут создавать домены, связанные с темой, просто для того, чтобы воспользоваться случайным извлечением чего-либо, в частности, с целью получения прибыли, но ничего, что не является законным (новостной сайт, статьи с мнениями и т. Д.).

Как вредоносные домены влияют

Здесь мы снова возвращаемся к тому, что упоминали ранее. Они могут использовать тему, слово или фразу, которые очень присутствуют в обществе. Давайте возьмем Covid-19 в качестве примера. Они могут создавать связанные домены, и не все из них будут законными. Они могут заставить пользователей поверить, что они имеют дело с чем-то официальным, чем-то, что действительно может помочь им или предоставить им правдивую информацию. Однако они могли что-то скрыть.

Вредоносный домен может быть использован для Фишинг-атаки , Как мы знаем, это техника, которую хакеры используют для кражи паролей у пользователей. Они изображают из себя настоящую, законную организацию или компанию, но на самом деле это ложно; Они основаны на доверии, которое пользователь доверяет при входе в систему или предоставлении своих данных, и фактически оказываются на сервере, контролируемом злоумышленниками.

Это также может быть место, где какой-то тип программное обеспечение или скачать файл предлагается. Возьмем, к примеру, распространение PDF-файла с информацией о пандемии Covid-19, которую многие пользователи ищут в любой момент времени. Однако, когда речь идет о загрузке этого PDF, который предположительно должен содержать статистические данные, например, мы загружаем различные скрытые вредоносные программы.

Как не стать жертвой вредоносных доменов

Также интересно иметь средства безопасности , Хороший антивирус может предотвратить проникновение вредоносных программ в том случае, если мы загружаем вредоносный файл. Это может помочь нам защитить нашу систему. Кроме того, есть расширения и плагины, которые мы можем установить в большинстве современных браузеров, которые помогают нам обнаруживать угрозы. Некоторые расширения могут предупреждать, когда мы вводим URL, который является проблемой для нашей безопасности, и, в конечном счете, может подвергать риску наши компьютеры.

Все, что мы обсуждаем о средствах безопасности, должно применяться независимо от используемой нами операционной системы или устройства. Не существует системы, которая могла бы переносить какой-либо тип угрозы, хотя верно то, что самые большие проблемы с безопасностью сконцентрированы у тех, у кого больше всего пользователей. В конечном счете, хакеры нацеливаются туда, где они, скорее всего, добьются успеха.

Мы также должны держать последние патчи и обновления , Иногда возникают уязвимости, которые могут быть использованы хакерами для осуществления своих атак. Если мы исправим эти недостатки безопасности, наша система может быть защищена от определенных атак. Это очень важно, так как многие атаки происходят именно из-за проблем такого типа. Мы всегда должны иметь последние версии либо на уровне операционной системы, либо любого инструмента, который мы используем. Опять же, не имеет значения, какой тип системы или оборудования мы используем, поскольку все они могут быть уязвимы в любой момент времени.

Короче говоря, регистрация вредоносных доменов - очень серьезная проблема в сети. В последнее время мы видели, что фальшивые домены, которые имитируют законность, выросли, воспользовавшись преимуществами ситуаций, подобных той, которую мы испытываем во время этой пандемии.

Другим примером является тот факт, что многие пользователи в настоящее время работают удаленно и поэтому используют инструменты, которые они не использовали раньше. Очень популярным стал Zoom , который предназначен для видеоконференцсвязи. Ну, хакеры тоже этим пользуются, и вокруг Zoom создано много страниц с вредоносными доменами. Цель такая же, как всегда: попытаться украсть учетные данные и пароли пользователей, а также распространить вредоносное ПО.

report this ad

Нас пригласили на заседание с представителями Минцифры. Если коротко, то слухи про регистрацию национальных доменов через Госуслуги — это не слухи, и скоро будет законопроект, а затем всё идёт к тому, что будет принят и закон, который прямо устанавливает эту фичу. Сама идея использовать Госуслуги для авторизации — неплохая, если она будет опциональной, как и обсуждалось. Но похоже, что выбора не будет.

Приготовьтесь заранее, что вы, возможно, не сможете продлить домен автоматически.

По понятным причинам до текста законопроекта рано говорить про конкретику, техническую реализацию, особенности правоприменения и так далее, но уже можно предположить несколько сценариев развития событий. Но точно понятно, что вы как владелец домена теперь достоверно будете известны государству.

Кто я такой и почему у меня есть информация от Минцифры

Иногда так бывает, что в ряде случаев, перед принятием закона, государство обсуждает его и консультируется с представителями индустрии, и недавно прошла одна из таких встреч, где нам явно дали понять, что уже в самое ближайшее время будет невозможно зарегистрировать или продлить домен без верификации через госуслуги.

Юристы подсказывают мне, что важно предупредить вас, что всё, что написано ниже — исключительно мои личные впечатления, основанные на том, как я понял и интерпретировал происходящее.

Что происходит

Сколько сейчас доменов и каких

РФ — 675 тысяч доменов, 92,5% жителей России.

SU — 105 тысяч, 86,5% жителей РФ.

Что случится дальше по логике

Сначала появится законопроект, из которого можно будет сделать выводы, как всё реализовано. Точнее, это анонс законопроекта, который будет показан на подобных же заседаниях, чтобы эксперты могли его обсудить, предложить правки и подготовить отрасль. Затем законопроект, затем его чтения, затем он может быть отклонён, принят или отправлен на доработку. Скорее всего, в каком-то виде он будет принят рано или поздно, это нам дали понять достаточно чётко.

Затем будет короткий период, когда уже всё решено, но есть время до вступления закона в силу. За это время нужно будет убедиться, что все интеграции с Госуслугами работают как надо.

Не продлевать домены, скорее всего, будут те, кто по тем или иным причинам не хочет связывать свой домен с аккаунтом на Госуслугах и иностранные граждане.

То есть достаточно большое количество иностранных компаний, скорее всего, потеряют русские домены.

А можно ли будет сдавать домен в аренду?

По факту всё зависит от конкретного текста закона. Возможно, там будет прямой запрет на передачу прав. Более вероятно, что такого запрета не будет, но РКН при любой проблеме будет жучить владельца домена, а уже он после штрафов сможет обращаться в суд с иском на того, кто его использовал. То есть я подозреваю, что институт аренды доменов и другие очевидные обходы ограничений закона будут купированы.

Ещё возможные последствия

По сути, больше не получится регистрировать домены с фейковыми данными, хорошо это или плохо, судить вам, но фишеров будет легче находить и привлекать к ответственности, а это точно хорошо.

Регистрировать домен для кого-то будет юридически опасно, особенно, если там вдруг будет хоститься варез, фишинг, материалы 18+ или СМИ. Юрлица будут регистрировать с аккаунта юрлица (он по факту сейчас связан с аккаунтом физлица генерального директора).

Непонятно, как будет делаться передача домена от регистратора к регистратору или как будет происходить смена владельца домена.

Но, все же, остается шанс, что продление через Госуслуги будет опциональным, а не обязательным для всех. В этой ситуации инициатива кажется вполне здравой. Например, для продажи доменов или их передачи нужны процедуры подтверждения личности, и здесь Госуслуги могут очень упростить авторизацию. Нам бы хотелось верить, что так и будет.

В общем, будем ждать и готовиться.

Что делать сейчас

Самое главное — не пропустить момент, когда надо будет продлевать домен уже с верификацией через Госуслуги, ну а если вы не хотите связывать домен с аккаунтом на госуслугах, то задуматься о переносе трафика в другую зону.

Да, увы, поводы для опасений есть у всех. Помимо блокировок Роскомнадзора можно беспокоиться еще и о санкциях, которые применяют против пользователей из России частные сервисы. Так мы уже потеряли, например, Figma (но нашли нормальный аналог).

Теоретически вы можете потерять сертификат, набранные позиции в поисковиках и даже свой домен. Мы, конечно, нагнетаем, но не сильно.

Американский регистратор доменных имен Namecheap объявил, что с 6 марта будет блокировать домены всех российских пользователей. Аналогичных действий сегодня стоит ждать и от других регистраторов: выразить несогласие с происходящими событиями сейчас решаются многие сервисы.

Поскольку это новая технология, и обращаться к ней сразу будут тысячи, избежать сложностей и промедлений будет трудно.

Поэтому лучше уже сегодня перенести свои доменные имена к российским регистраторам и продлить их на пару лет вперед.

Быстро и эффективно

Что будет с сертификатами

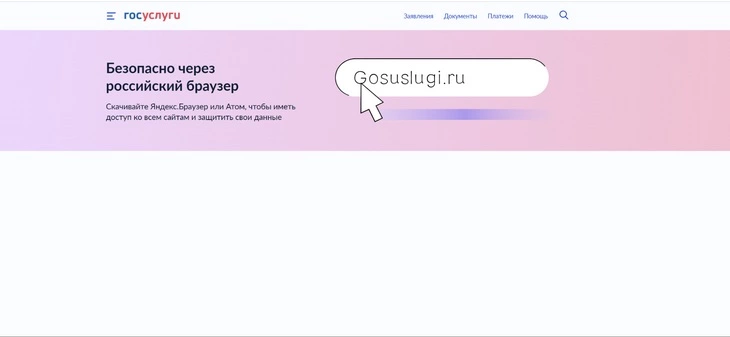

Уже сейчас портал Госуслуг предупреждает, что пользоваться сайтом безопаснее через российские браузеры

Это значит, что на “Госуслугах” поменялся сертификат безопасности. Теперь это сертификат от внутреннего (суверенного) российского удостоверяющего центра.

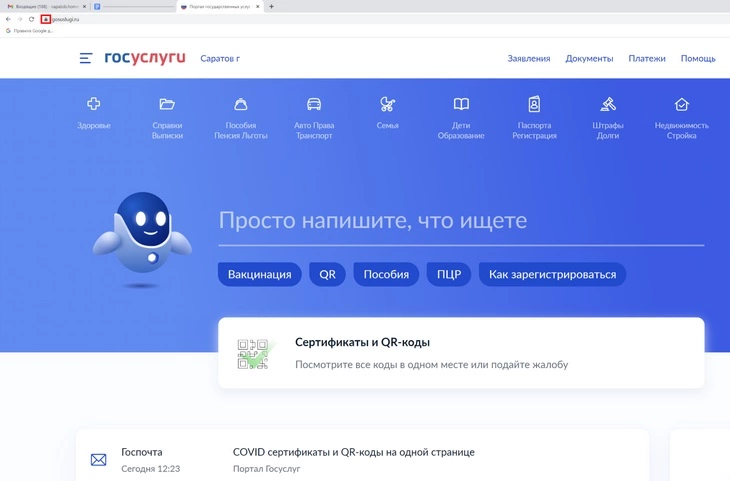

На данный момент “Госуслугах” в адресной строке браузера, как и обычно, отображается значок зашифрованного соединения. Это значит, что портал еще не совершил переход или вернулся к прежнему TLS-сертификату.

Сейчас соединение зашифровано

Министерство цифрового развития, связи и массовых коммуникаций России рекомендовало всем пользователям перейти на российские браузеры.

Если это требование будет введено для всех российских сайтов, станет плохо:

Что сейчас делать? Следить за ситуацией и искать страховочные пути, но ничего не предпринимать: на данный момент сертификаты суверенного удостоверяющего центра должны указывать только сайты банков и государственных структур.

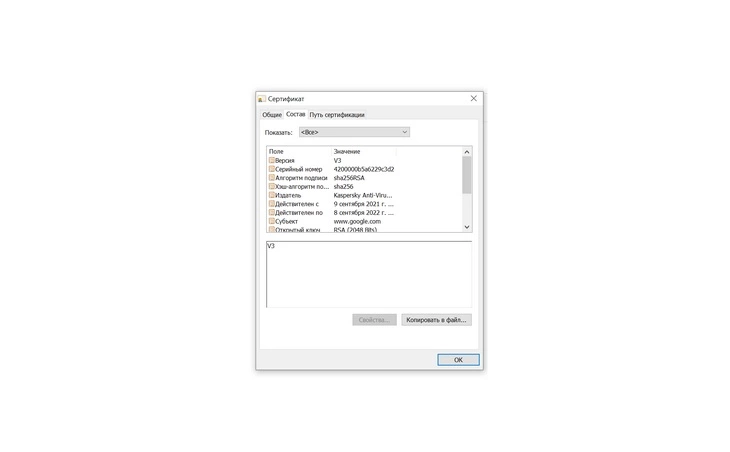

Пример действительного сертификата, который понимают все современные браузере

Сценарий с блокировкой сайта весьма реалистичный. Несколько лет назад китайские TLS-сертификаты были заблокированы крупнейшими американскими и европейскими компаниями, включая Apple и Google. Эти же компании заблокировали казахские суверенные сертификаты двумя годами позже.

Резюме

Если ваш домен обслуживается американской или европейской компанией, его нужно как можно скорее перенести к российскому регистратору доменных имен.

Если ваш сайт хостится в американской или зарубежной компании, переносим его на российский хостинг. В отдельных случаях хостер может воспрепятствовать вашей миграцией и полностью отключить сайт.

Если хостер международный, напишите в техподдержку и скажите, что хотите перенести сайт на другой хостинг в связи с острой ситуацией в мире.

Читайте также: