Новый вирус шифровальщик коронавирус

Обновлено: 18.04.2024

Шифровальщик (вирус-шантажист). Защита от программ-шифровальщиков. Как удалить вирус-шифровальщик?

Шифровальщики — это вредоносные программы, которые шифруют файлы и требуют выкуп за их расшифровку.

Данный сайт — это ДАЙДЖЕСТ и ПЕРВОИСТОЧНИК информации о шифровальщиках и всевозможных вымогателях.

Авторские статьи, инструкции для пострадавших, рекомендации по защите и профилактике угрозы Ransomware.

среда, 11 марта 2020 г.

CoronaVirus

CoronaVirus Ransomware

CoronaVirus Cover-Ransomware

(шифровальщик-вымогатель , MBR-модификатор )

(первоисточник на русском)

Translation into English

Microsoft -> Ransom:Win32/Filecoder.PF!MTB

Qihoo-360 -> Win32/Trojan.Downloader.f9c, Win32/Trojan.Downloader.c98

Rising -> Trojan.Ransom.Satan.e (CLOUD), Trojan.Ransom.Satan.e (CLASSIC)

Symantec -> Trojan.Gen.MBT, Ransom.Gen, Ransom.Cryptolocker

Tencent -> Win32.Trojan-downloader.Upatre.Alsb, Malware.Win32.Gencirc.1134ca07

TrendMicro -> Ransom.Win32.MBRLOCK.AA, Ransom.Win32.KOROWNA.THCACBO

Обнаружения для файла трояна Kpot:

DrWeb -> Trojan.PWS.Steam.17860

ALYac -> Trojan.Stealer.Kpot

Avira (no cloud) -> TR/AD.Khalesi.wmfdt

BitDefender -> Trojan.GenericKD.33533023

ESET-NOD32 -> A Variant Of Win32/Kryptik.HBVI

Fortinet -> W32/Kryptik.HBVI!tr

Kaspersky -> Trojan.Win32.Zenpak.wsd

Malwarebytes -> Trojan.Dropper

Rising -> Trojan.Kryptik!8.8 (CLOUD)

Symantec -> Trojan Horse

Tencent -> Win32.Trojan.Zenpak.Hupk

---

© Генеалогия: Satana Ransomware + unknown >> CoronaVirus Ransomware

Родство подтверждено сервисом IntezerAnalyzer >>

Этимология названия и пояснения:

Создатели распространители решили сыграть на громком названии вирусной эпидемии COVID-19 (аббревиатура от англ. COrona VIrus Disease 2019), сокращенно CoronaVirus, и добавили это слово в свои вымогательские тексты.

Cover-Ransomware — я ввел новое название для программ-вымогателей, которые являются прикрытием для установки других вредоносных программ. Ранее вымогатели или фейк-вымогатели , которые вели себя подобным образом, уже были описаны в нашем Дайджесте, но мы не выделяли это в отдельный вид.

В различных Cover-Ransomware в редоносным компонентом могут быть трояны различного действия, банковские трояны ( банкеры ), инфостилеры, стиратели, деструкторы, doxware, майнеры и прочие. Описание смотрите в нашем Глоссарии.

Внимание! Новые расширения, email и тексты о выкупе можно найти в конце статьи, в обновлениях. Там могут быть различия с первоначальным вариантом.

Активность этого крипто-вымогателя пришлась на начало марта 2020 г. Ориентирован на англоязычных пользователей, что не мешает распространять его по всему миру.

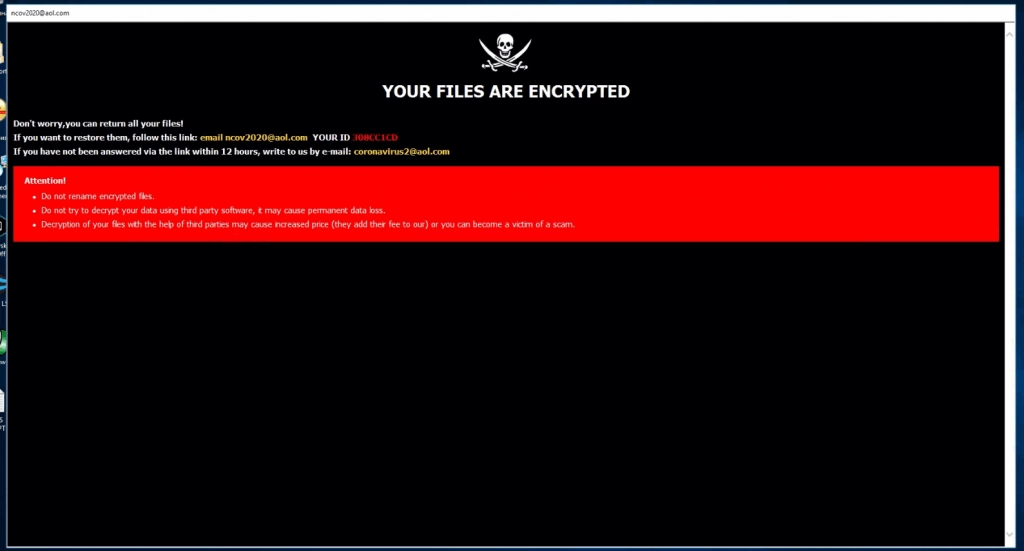

Записка с требованием выкупа называется: CoronaVirus.txt

Текст обоих примерно соответствует тексту из записки, с небольшими отличиями. Подробности в следующем разделе статьи.

Нужно всегда использовать Актуальную антивирусную защиту.

Если вы пренебрегаете комплексной антивирусной защитой класса Internet Security или Total Security, то хотя бы делайте резервное копирование важных файлов по методу 3-2-1.

➤ По мнению исследователей, CoronaVirus Ransomware используется в качестве прикрытия (англ. cover) для распространения инфекции трояна Kpot, а не для получения выкупных платежей. Поэтому сумма выкупа довольно невелика по сравнению с другими вымогателям.

Таким образом, в данном случае основным вредоносом является троян Kpot, предназначенный для кражи различной личной информации, включая учетные данные из установленных приложений и браузеров, игровых клиентов, почты и других служб, включая кошельки электронных платежных систем и хранения криптовалюты. Украденная информация отправляется на сайт злоумышленников.

➤ Пытается удалить теневые копии файлов, используя команды:

Delete Shadows /All /Quiet

delete backup -keepVersions:0 -quiet

delete systemstatebackup -keepVersions:0 -quiet

➤ Добавляется в Автозагрузку Windows.

➤ Перезаписывает MBR жесткого диска.

➤ Изменяет значение двоичного параметра "BootExecute" в разделе реестра HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager с используемого по умолчанию на "autocheck autochk * C:\Users\User\AppData\Local\Temp\rdnfs.exe"

Эта операция позволяет запускать исполняемый файл из папки %Temp% перед загрузкой каких-либо служб Windows при запуске системы, чтобы показать жертве экран блокировки с уже знакомым текстом (гламурный цвет букв на чёрном фоне).

И это еще не все "прелести" этого вымогателя. Через 15 минут он загружается обратно в Windows и при входе в систему отображает записку с требованием выкупа — теперь уже файл CoronaVirus.txt.

✋ Стоп! Если вы дочитали статью до этого места, то вы должны немедленно с другого ПК или мобильного устройства зайти в свои аккаунты и сменить пароли на более сложные. Не забывайте, что троян Kpot уже украл всё, что было на скомпрометированном ПК.

Такое поведение мы видим впервые, за все время вымогательских атак с использованием Ransomware и шифрования.

Вариант от 14 марта 2020:

Пост в Твиттере >>

Результаты анализов: VT + VT

Сегодня по работе пришлось столкнуться с новым вирусом шифровальщиком. Как позиционирует его авторы, судя из email, называется он - Коронавирус 2020.

Не знаю, какие точно файлы он шифрует, но знаю точно, что базу 1С он зашифровал. До остальных файлов возможно просто он не успел добраться, типа doc, pdf.

При входе "зараженного" пользователя в Windows вылетало окно с разрешением на выполнения файла:

БУДЬТЕ ВНИМАТЕЛЬНЫ!

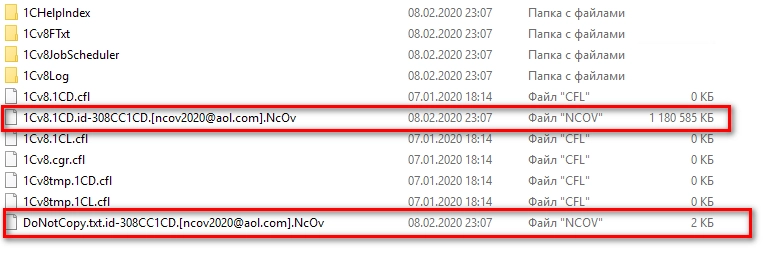

Пример зараженных фалов:

Шифровальщик оставляет некий README с названием файла "FILES ENCRYPTED.txt". Его текст:

Никакой информации в интернете я пока про него не нашел к сожалению, поэтому никакими полезными ссылками я поделиться не могу, могу только оставить ниже свои советы и рекомендации.

Мой совет всем:

- Не забывайте использовать и обновлять антивирусное ПО

- Не пренебрегайте обновлениями Windows

- ДУМАЙТЕ ГОЛОВОЙ, когда скачиваете и открываете файлы из незнакомых источников или от незнакомых людей.

- Если вы заметили первые признаки заражения, немедленно выключите ПК, найдите внешний загрузочник и скопируйте всю важную информацию.

Леонид 19.02.2020 02:06

шифровальщик прилетел, когда чел. скачал файл типа видео, только с расширением exe и запустил. вирус шифрует все файлы до которых добирается. винда 10 про, лицензия, с обновлениями, антивир каспер фрее. так что всё это бесполезно, пользователь сам запускает шифровальщик!

Виталий 19.02.2020 07:31

Да, такой фактор самый первый обычно. Поэтому в рекомендациях и записал пункт 3.

Игорь 25.02.2020 23:47

По Rdp прилетело сие чюдо, сожрало CRM . утром будем смотреть что на NAS осталось. Test 26.02.2020 00:24

Тоже прилетело по rdp это говно. Просят 6500 USD. Кто-то пробовал с ними связываться? Высылать пробные файлы на разблокировку

Андрей 28.02.2020 13:16

Так же по RDP. Да, связывались, файлы отправленные на пробу расшифровали. Контора реша оплатить. Прислали дешифратор по отправленному публичному ключу. Для каждой машины свой дешифратор, увы.

Иван 06.03.2020 13:17

Обращался в компанию decryption lab они смогли расшифровать, до этого оплатили шифровщику но после денег он пропал

Ваш покорный слуга - компьютерщик широкого профиля: системный администратор, вебмастер, интернет-маркетолог и много чего кто. Вместе с Вами, если Вы конечно не против, разовьем из обычного блога крутой технический комплекс.

Group-IB: после 24 февраля число атак хакеров-вымогателей выросло в три раза

Центр кибербезопасности ФСБ рекомендовал российским компаниям подготовиться к хакерским атакам с использованием вирусов-шифровальщиков. Реакция Центра, по словам экспертов, вызвана возросшим числом атак хакеров, которые орудуют подобными вредоносными программами. С 24 февраля инцидентов стало в три раза больше. Кроме того, эксперты отмечают, что вместе с частотой атак изменился и их характер. Если раньше операторы вирусов-шифровальщиков руководствовались финансовой выгодой, то сейчас возросла доля безвозвратных шифрований. Главная цель злоумышленников – дестабилизировать работу жертвы.

Предупрежден – вооружен

ФСБ предупредила российские компании о хакерских атаках с использованием программ-шифровальщиков. Соответствующее заявление и список мер противодействия атакам были опубликованы на сайте Национального координационного центра по компьютерным инцидентам (НКЦКИ), созданного ФСБ.

Вирусы-шифровальщики – это тип вредоносных программ, которые, проникая на компьютеры, шифруют все доступные файлы. Зашифрованные файлы теряют свою функциональность, из-за чего парализуется и работа атакованного предприятия: оно теряет доступ к бухгалтерии, исследованиям, договорам и не только. Хакеры, которые распространяют вредоносы такого типа, требуют у компаний-жертв денежные выплаты за расшифровку файлов и восстановление деятельности предприятий. Таких киберпреступников называют вымогателями.

Аналогичные данные приводит и руководитель Лаборатории цифровой криминалистики Group-IB (одна из ведущих международная компания по предотвращению и расследованию киберпреступлений) Олег Скулкин.

Мера НКЦКИ не в последнюю очередь связана с проведением массовых атак против рунета, добавил в свою очередь руководитель группы исследования угроз Positive Technologies (международная компания в сфере информационной безопасности) Денис Кувшинов.

Новые мотивы

Хотя принято считать, что российские компании сталкиваются с хакерами-вымогателями реже, чем европейские и американские, эксперты отмечают, что говорить о новизне наблюдаемой тенденции не приходится.

Новизна текущей ситуации, по его словам, заключается только в том, что некоторые недавние инциденты стали публичными. В России подавляющее большинство кибератак не афишируется.

Аналогичного мнения придерживаются эксперты и других ИБ-компаний. Впрочем, источник в одной из них подчеркнул, что в текущей волне хакерских атак с применением вирусов-шифровальщиков прослеживаются новые мотивы.

Абсолютно все опрошенные эксперты сошлись в том, что рекомендации, опубликованные НКЦКИ, являются действенными, и их не стоит игнорировать — особенно ввиду ежедневно растущей активности киберпреступников, направленной против России.

Россию захлестнули масштабные атаки вируса-шифровальщика Troldesh, который распространяется с помощью зараженных писем, которые были якобы отправлены от лица крупных компаний. Сообщается, что кампания по распространению зловреда на данный момент все еще активна.

Заражение происходит следующим образом — жертва получает письмо от сотрудника крупной компании, который просит открыть документы, находящиеся в архиве. После распаковки архива и запуска файла Troldesh шифрует документы пользователя и требует денежный выкуп за восстановление информации.

Эксперты по информационной безопасности отмечают, что остановить распространение вируса довольно сложно, так как центр управления находится в сети Tor и постоянно перемещается. Кроме того, Troldesh активно торгуется на черных рынках даркнета, из-за чего появляется большое количество его модификаций, что затрудняет его обнаружение и нейтрализацию.

Некоторые версии Troldesh не только шифруют файлы, но еще и майнят криптовалюту, а также генерируют фейковый трафик на веб-сайты, создавая сразу несколько источников дохода для злоумышленников.

В июньской кампании Troldesh традиционно использована арендованная бот-сеть, однако с начала года киберпреступники используют новую технику рассылки, отмечает Ярослав Каргалев, заместитель руководителя CERT-GIB.

Сообщается, что впервые Troldesh был замечен еще четыре года назад, а уже к концу 2018 года вирус стал одним из самых популярных шифровальщиков, войдя в топ-3. Кроме того, зловред нацелен не только на Россию — от его действий также пострадали жители США, Канады, Японии, Индии и Таиланда.

Вирусы-шифровальщики, требующие выкуп за дешифровку являются популярным оружием хакеров по всему миру, так как они провоцируют пользователей заплатить, чтобы спасти свои документы. Впрочем, эксперты Group-IB предостерегают от этого шага, так как нет никаких гарантий того, что файлы будут восстановлены, а перечисленные деньги пойдут на финансирование киберпреступности.

В июне 2019 года власти Ривьера-Бич, что во Флориде, заплатили хакерам $600 тыс. за разблокировку компьютеров и восстановление IT-инфраструктуры города.

Сообщается, что муниципалитет пытался избавиться от последствий вируса собственными силами, но потерпел неудачу и решил, что выкуп станет единственным возможным решением, чтобы спасти системы.

К сожалению, это не единственный подобный случай. Весной текущего года власти округа Джексон в штате Джорджия заплатили хакерам $400 тыс., став жертвами атаки вируса-шифровальщика Ryuk. Этот кибервзлом затронул все компьютерные системы местных органов власти, вынудив чиновников временно перейти на ручку и бумагу.

К вирусам-шифровальщикам, вымогающим выкуп у пользователей, относятся BadRabbit, а также печально известный WannaCry, парализовавший работу компаний по всему миру. От последствий вируса в 2017 году пострадали свыше 100 государств.

Кроме того, как в случае с активностью программы-вымогателя Troldesh, злоумышленники активно эксплуатируют популярные бренды и сервисы, чтобы создать практически неотличимые фишинговые письма и заставить пользователя перейти по ссылке.

Читайте также: