Новый вирус в сети что это

Обновлено: 25.04.2024

Мы изучили самые активные группировки, которые взламывают компании, шифруют данные и требуют выкуп.

За последние пять лет зловреды-шифровальщики превратились из угрозы персональным компьютерам в серьезную опасность для корпоративных сетей. Преступники перестали гнаться за количеством зараженных компьютеров и вместо этого переключились на крупные цели. Атаки на коммерческие организации и государственные структуры приходится тщательно планировать, но в случае успеха суммы выкупов достигают десятков миллионов долларов.

Вымогатели пользуются тем, что у компаний гораздо больше финансовых возможностей, чем у рядовых пользователей. Кроме того, многие современные вымогатели крадут данные перед тем, как их зашифровать, и угрожают их публикацией. Таким образом, перед пострадавшей компанией появляется перспектива репутационных издержек, проблем с акционерами и штрафов регуляторов, которая зачастую оказывается страшнее выкупа.

По нашим данным, переломным стал 2016 год, когда всего за несколько месяцев число вымогательских кибератак на бизнес выросло втрое: если в январе 2016 мы фиксировали один случай каждые две минуты, то к концу сентября между инцидентами проходило всего 40 секунд.

1. Maze (он же ChaCha)

Зловред-вымогатель Maze был впервые замечен в 2019 году и быстро вырвался в лидеры среди себе подобных. Из общего числа жертв более трети атак пришлось на этот шифровальщик. Одна из характерных особенностей Maze — стоящая за ним группировка одной из первых начала похищать данные перед шифрованием. Если пострадавшие отказывались платить выкуп, преступники угрожали опубликовать украденные файлы. Позже этот прием подхватили многие другие вымогатели, включая REvil и DoppelPaymer, о которых мы расскажем ниже.

Еще одно новшество — преступники стали сообщать СМИ о своих атаках. В конце 2019 года злоумышленники из Maze связались с редакцией Bleeping Computer, рассказали им о взломе компании Allied Universal и в качестве подтверждения приложили несколько украденных файлов. В ходе переписки с редакцией они угрожали разослать спам с серверов Allied Universal, а позднее опубликовали конфиденциальные данные взломанной компании на форуме Bleeping Computer.

Атаки Maze продолжались до осени 2020 года — в сентябре группировка начала сворачивать свою деятельность. К этому времени от ее деятельности пострадали несколько международных корпораций, государственный банк одной из стран Латинской Америки и информационная система одного из городов США. В каждом случае вымогатели требовали у жертв суммы в несколько миллионов долларов.

2. Conti (он же IOCP ransomware)

Этот зловред появился в конце 2019 года и был весьма активен на протяжении всего 2020-го: на его счету более 13% всех жертв программ-вымогателей за этот период. Создатели Conti продолжают деятельность и сейчас.

Как и в случае Maze, вымогатели не только шифровали, но и сохраняли себе копию файлов из взломанных систем. Затем преступники угрожали опубликовать всю добытую информацию в Интернете, если жертва не выполнит их требования. Среди самых громких атак Conti — взлом школы в США, после которого у администрации потребовали $40 миллионов. Представители учреждения отметили, что были готовы заплатить $500 тысяч, но когда услышали сумму в 80 раз больше, отказались от переговоров.

3. REvil (он же Sodin, Sodinokibi)

Первые атаки этого шифровальщика были обнаружены в начале 2019 года в азиатских странах. Зловред быстро привлек внимание экспертов своими техническими особенностями — например, он использует легитимные функции процессора, чтобы обходить защитные системы. Кроме того, в его коде были характерные признаки того, что вымогатель создавался для сдачи в аренду.

В общей статистике жертвы REvil составляют 11%. Зловред отметился почти в 20 отраслях бизнеса. Наибольшую долю (30%) его жертв составляют промышленные предприятия, за ними идут финансовые организации (14%), сервисные провайдеры (9%), юридические фирмы (7%), а также телекоммуникационные и IT-компании (7%). На последнюю категорию пришлась одна из самых громких атак шифровальщика: в 2019 году преступники взломали нескольких IT-провайдеров и установили Sodinokibi части их клиентов.

Этой группировке на сегодняшний день принадлежит рекорд по размеру запрашиваемого выкупа — в марте 2021 злоумышленники потребовали у корпорации Acer $50 миллионов.

4. Netwalker (он же Mailto ransomware)

Из общего числа пострадавших на долю Netwalker пришлось более 10% жертв. Среди целей вымогателей — логистические гиганты, промышленные концерны, энергетические корпорации и другие крупные организации. Всего за несколько месяцев 2020 года выручка преступников превысила $25 миллионов.

Создатели зловреда, похоже, решили нести кибервымогательство в массы. Они предлагали мошенникам-одиночкам взять Netwalker в аренду и в случае успешной атаки получить солидную часть прибыли. По сведениям Bleeping Computer, доля распространителя зловреда могла достигать 70% от выкупа, хотя обычно исполнители в подобных схемах получают гораздо меньше.

В подтверждение серьезности своих намерений преступники публиковали скриншоты крупных денежных переводов. Чтобы максимально упростить аренду шифровальщика, они создали сайт, который автоматически публиковал похищенные данные по истечении срока, отведенного на внесение выкупа.

В январе 2021 года правоохранительные органы взяли под контроль инфраструктуру Netwalker и предъявили обвинение гражданину Канады Себастьяну Вашон-Дежардену (Sebastien Vachon-Desjardins). По мнению следствия, этот человек получал деньги за поиск жертв и распространение шифровальщика на их компьютерах. После этих событий активность Netwalker сошла на нет.

5. DoppelPaymer

Методы направленных кибератак

Каждая атака на крупную компанию — результат долгой работы киберпреступников, которые ищут уязвимости в инфраструктуре, продумывают сценарий и подбирают инструменты. Затем происходит взлом и распространение вредоносного кода по инфраструктуре компании. Преступники могут несколько месяцев находиться внутри корпоративной сети, прежде чем зашифровать файлы и выдвинуть свои требования.

Новейшие компьютерные вирусы как никогда сильны, чтобы иметь возможность выкрасть ваши конфиденциальные данные и нанести вред вашему ПК. Читайте дальше, чтобы узнать о них и заранее оградить себя от возможных неприятностей.

Чувствуете ли вы, что подвергаетесь риску во время серфинга в Интернете или иного использования компьютера? Большинство людей думают так же. Рост киберпреступности заставил людей осознать, как важно защитить свои данные от внешних угроз. Ну, сейчас киберпреступность уже не новое явление. Она существует с незапамятных времен. Но теперь это может иметь еще более серьезные последствия. Вы можете стать жертвой кибератаки в любое время.

Кроме того, злоумышленники могут получить доступ к любой конфиденциальной информации и использовать ее по своему желанию, включая планирование террористических атак. Знание о последних компьютерных вирусах и подготовка к их удалению - единственный способ защитить себя. Таким образом, знайте о них и держите антивирус готовым к борьбе с этими вредоносными компьютерными программами.

Но, прежде чем перейти к ним, возникают следующие вопросы: как защитить систему и данные от этих атак? И какой антивирус достаточно компетентен для защиты ваших паролей и других конфиденциальных данных. Давайте сначала ответим на них через следующий раздел.

Как защитить свой компьютер от вирусов?

Защита вашего компьютера от вирусных атак - это детская игра, если вы устанавливаете ESET NOD32 Internet Security . Это программное обеспечение защищает ваш компьютер от вредоносных программ, вирусов и других атак.

Ниже мы расскажем о его выдающихся особенностях.

- Сканирует и защищает ПК от инфекций в режиме реального времени.

- Блокирует вредоносные URL-адреса и IP-адреса, которые пытаются проникнуть на ваш компьютер.

- Он поставляется со встроенным USB-сканером.

- Гарантирует, что у вас есть более безопасный опыт просмотра.

- Регулярно обновляет базу данных, чтобы вы всегда были защищены.

Таким образом, не ждите, а установите это программное обеспечение для защиты вашего компьютера от вирусных атак.

Топ 25 последних компьютерных вирусов 2020 года, от которых вам нужна защита.

Новый год имеет в своем запасе уже несколько опасных вирусов. Если они войдут в вашу систему, они могут серьезно повредить ее и неправильно использовать ваши данные. Вот они. Примите их к сведению.

1. Киборг-вымогатель.

Этот компьютерный вирус также известен под названием СПИТ (Aids Info Disk Trojan). Раньше дискеты были безопаснее. Но этот троянский конь сделал их крайне небезопасными. Да, используемая дискета может внедрить этот вирус в ваш компьютер и повредить его. Чтобы помешать работе системы, она заменяет AUTOEXEC.BAT и считает количество перезагрузок системы. Если у вас Windows 10, вам нужно быть более осторожным, так как недавно вирусный вариант был обнаружен в поддельных обновлениях программного обеспечения Windows 10. Чтобы защитить себя от этого вымогателя, не нажимайте на неизвестные вложения, идущие с расширением .jpg.

2. CryptoMix Clop Ransomware.

Этот компьютерный вирус представляет угрозу не только вашим конфиденциальным данным, но и данным других людей, подключенных к той же сети. Да, вместо того, чтобы предназначаться для отдельного компьютера, это мощное программное обеспечение вымогателей предназначается для всей сети. Первое, что делает этот вирус, это отключает антивирус, присутствующий на вашем компьютере. Поэтому, если у вас слабый антивирус, измените его или дайте ему возможность бороться с этим вредоносным вирусом. Это не конец. Вирус также шифрует файлы, существующие на вашем компьютере, и изменяет их расширение. После всего этого, он отображает записку, информирующую вас о нападении и требовании выкупа. Его авторы также угрожают вам отключить средства защиты, если они не смогут связаться с вами.

3. GoBrut.

Это тоже один из последних компьютерных вирусов. Хотя технически он не похож на другие вирусы и черви, он все же способен обнаруживать слабые пароли, замедлять работу Интернета и наносить ущерб системе. Он основан на Голанге и использует грубую силу для распространения на различные компьютерные системы. Чтобы оставаться защищенным от этого вируса, используйте надежный пароль и прогрессивные задержки.

4. Джокер.

Джокеры смешные, а этот нет. Это вредоносный компьютерный вирус, от которого вы должны защищать свои данные. Этот вирус работает как вымогатель, и его авторы преследуют только одну цель - распространить его во всех системах мира. Для достижения этой цели они поощряют других хакеров заплатить им 90–600 долларов и получить членство. Кроме того, как только этот вирус попадает в компьютер, он оставляет пользователя ни с чем. Ни деньги не остаются у пользователей, ни ключ для расшифровки данных. Чтобы защитить себя, убедитесь, что вы просматриваете файлы, регулярно обновляете приложения безопасности и операционную систему, и всегда имейте резервную копию важных файлов.

5. Троян Глуптеба.

Это, пожалуй, одно из общих названий компьютерных вирусов в мире. Он входит в систему через другое вредоносное ПО или набор эксплойтов. Как только он становится частью программного обеспечения системы, вы даже можете не знать, что ваш компьютер заражен вирусом. Он притворяется законным программным обеспечением и напрямую связывается с IP-адресом и портами для сбора вашей конфиденциальной информации. В дополнение к этому он также направляет вас к другим вредоносным и неизвестным доменам, таким как travelsreview.wo, sportpics.xyzkinosport.top и т. Д. Если вы хотите быть в безопасности, включите почтовые и веб-фильтры, ограничьте макросы и безопасно просматривайте содержимое.

6. Танатос-вымогатель.

Этот вымогатель похож на знаменитый вирус ILOVEYOU. Он распространяется через спам, вредоносные вложения и рекламные объявления. Если этот вирус входит в систему и шифрует ваши файлы, то расшифровка их невозможна, поскольку каждый раз создается новый ключ без сохранения прежних ключей. Чтобы защитить ваши данные от Thanatos Ransomware, отключите макросы, регулярно обновляйте операционную систему и создавайте резервные копии файлов.

7. ILOVEYOU.

8. Красный Код.

9. Штормовой червь.

10. Мелисса.

Вот еще один опасный вирус, который попадает на ваш компьютер в виде текстового документа. Файл doc соблазняет вас паролем открывать несколько запрещенных сайтов. Как только вы откроете его, ваша система заразится. После заражения вашего ПК он распространяется на другие ПК через ваш список рассылки.

11. Сассер и Нетский.

Оба эти вируса являются детищем Свена Яшана, студента информатики. В то время как Netsky входит в ваш компьютер по почте, его сильный брат использует уязвимость Windows для входа в систему. Как только они переместятся в ваш компьютер, он не выключится, если вы не отключите питание.

12. Анна Курникова.

Вот еще один раздражающий вирус. Он был создан студентом, чтобы раздражать пользователей. Вирус распространяется по электронной почте с изображением известной теннисистки Анны Курниковой. Это явление не должно навредить работоспособности вашей системы. Его цель - раздражать вас. Кроме того, он использует ваш список рассылки для распространения на другие компьютеры.

13. Slammer Worm.

Это компьютерный червь, который размножается и распространяется быстрее, чем вы думаете. Червь способен заразить более 75000 компьютеров всего за 10 минут. Известно, что при заражении им создается ощущение, что интернет тормозит. Как только он заражает вашу систему, он распространяется на другие компьютеры посредством репликации.

14. Conficker.

Он также называется Downup или Downadup. Этот крупнейший известный червь всех времен за короткий промежуток времени заразил более 9 миллионов компьютеров. Он использует исправленные недостатки в программном обеспечении Windows для входа в вашу систему. Как только он входит, ПК превращается в ведомого ботнета и используется для вымогательства денег у пользователя. Таким образом, обновите программное обеспечение Windows, чтобы сохранить его в безопасности.

15. Stuxnet.

Хотя вирусы являются нелегальными, они все же были созданы американским правительством в сотрудничестве с израильскими силами обороны. Они были направлены на срыв ядерных усилий в Иране. Благодаря этому вирусу им удалось уничтожить примерно одну пятую всех ядерных центрифуг в Иране.

16. Mydoom.

17. CryptoLocker.

Это троянский вымогатель, который распространяется с помощью различных средств, таких как электронная почта. После заражения ПК он шифрует определенные важные файлы на жестком диске. Зашифрованные файлы остаются заблокированными даже после удаления трояна с ПК. Единственный способ разблокировать их - заплатить выкуп до истечения срока. Если вы не заплатите выкуп, сумма значительно увеличится.

18. Воспоминание.

Впервые обнаруженный в 2011 году, этот троян попадает на ваш компьютер под видом флеш-установки. Он использует слабые коды JavaScript для распространения. Как только ваш компьютер заражается, он использует его как средство для заражения других компьютеров. Кроме того, этот троян даже не пощадил так называемый иммунный Mac и за короткий промежуток времени заразил около 6 000 000 компьютеров Mac.

19. Ошибка выполнения кода WinRAR.

Этот противный вирус поразил более 500 миллионов пользователей по всему миру. WinRAR имеет определенные пробелы в безопасности, которые злоумышленники используют для внедрения вредоносных программ на ваш компьютер. Считается, что причиной этой уязвимости является сторонняя кодовая база данных, а именно UNACEV.DLL. Как только вирус попадает в компьютер, он полностью его контролирует. Таким образом, будьте осторожны при использовании WinRAR.

20. CDPwn.

Этот последний компьютерный вирус не следует воспринимать легкомысленно. Он использует лазейки в устройствах Cisco для входа в вашу систему. Злоумышленники вводят четыре удаленных кода и отказ в обслуживании через пробелы в защите на устройствах Cisco. Удаленные коды называются CVE-2020-3119, CVE-2020-3118, CVE-2020-3111 и CVE-2020-3110. Эти уязвимости вырывают управление устройством из ваших рук после входа в него.

21. Густуфф.

Не только вирусы, но и трояны также начали беспокоить пользователей ПК. Одним из таких неприятных троянов является Густуфф. Он использует социальную инженерию для атаки на приложения криптовалюты. Он обманывает пользователей и получает доступ к сервису Android Accessibility. Этот сервис автоматизирует взаимодействие с пользовательским интерфейсом. Поэтому будьте осторожны с этой последней вирусной атакой, поскольку она может лишить вас средств.

22. BOrOntOK Ransomware.

Этот один из последних вирусов относится к категории самых опасных типов компьютерных вирусов. Он шифрует ваши файлы и добавляет к ним расширение .rontok. В дополнение к этому, он также вносит изменения в параметры запуска системы, записи реестра и данные или программы, хранящиеся в нем. Кроме того, он также разрушает функции безопасности, имеющиеся на вашем компьютере, чтобы они не могли помешать ему нанести ущерб настройкам системы. Более того, для расшифровки файлов злоумышленникам требуется 20 биткойнов, которые вы должны заплатить в течение трех дней с даты атаки.

23. Kuik Adware.

24. Зевс.

Это работа настоящих криминальных умов, так как троян стремится заставить ваш компьютер выполнять нелегальные задачи. Как только этот вирус попадает в компьютер, он крадет ваши конфиденциальные данные, такие как пароли социальных сетей, электронной почты и банковского счета. Затем он использует его для совершения преступных действий, таких как кейлоггинг и захват форм.

25. ShadowHammer.

Вы думаете об обновлении устройства Asus? Если да, то делайте это осторожно. Пресловутые хакеры используют обновления Asus в качестве средства для вторжения в ПК. ShadowHammer поставляется замаскированным под обновление Asus. Как только пользователь обновляет свое устройство, вредоносная программа получает полный контроль над ПК. Поэтому будьте осторожны при обновлении вашего Asus PC. 1 миллион человек уже стали его жертвами.

Пользователи компьютеров Windows и Mac, смартфонов и планшетов находятся под постоянно растущей угрозой, исходящей от компьютерных вирусов и вредоносных программ. Принятие мер означает понимание того, с чем вы столкнулись. Рассмотрим основные типы вредоносных программ и их последствия.

Краткий обзор

1. Вирусы

2. Черви

3. Рекламное ПО

4. Шпионское ПО

Шпионское ПО делает то, что предполагает его название - следит за вашими действиями на компьютере. Оно собирает информацию (например, регистрирует нажатия клавиш на клавиатуре вашего компьютера, отслеживает, какие сайты вы посещаете и даже перехватывает ваши регистрационные данные), которая затем отправляется третьим лицам, как правило, киберпреступникам. Оно также может изменять определенные параметры защиты на вашем компьютере или препятствовать сетевым соединениям. Как пишет TechEye, новые типы шпионских программ позволяют злоумышленникам отслеживать поведение пользователей (естественно, без их согласия) на разных устройствах.

5. Программы-вымогатели

Программы-вымогатели заражают ваш компьютер, затем шифруют конфиденциальные данные, например, личные документы или фотографии, и требуют выкуп за их расшифровку. Если вы отказываетесь платить, данные удаляются. Некоторые типы программ-вымогателей могут полностью заблокировать доступ к вашему компьютеру. Они могут выдавать свои действия за работу правоохранительных органов и обвинить вас в каких-либо противоправных поступках. В июне 2015 года в Центр приёма жалоб на мошенничество в Интернете при ФБР обратились пользователи, сообщившие о финансовых потерях на общую сумму 18 000 000 долларов в результате деятельности вируса-вымогателя CryptoWall.

6. Боты

Боты - это программы, предназначенные для автоматического выполнения определенных операций. Они могут использоваться для легитимных целей, но злоумышленники приспособили их для своих вредоносных целей. Проникнув в компьютер, боты могут заставить его выполнять определенные команды без одобрения или вообще без ведома пользователя. Хакеры могут также пытаться заразить несколько компьютеров одним и тем же ботом, чтобы создать бот-сеть, которая затем будет использоваться для удаленного управления взломанными машинами - красть конфиденциальные данные, следить за действиями жертвы, автоматически распространять спам или запускать разрушительные DDoS-атаки в компьютерных сетях.

7. Руткиты

Руткиты позволяют третьей стороне получать удаленный доступ к компьютеру и управлять им. Эти программы используются IT-специалистами для дистанционного устранения сетевых проблем. Но в руках злоумышленников они превращаются в инструмент мошенничества: проникнув в ваш компьютер, руткиты обеспечивают киберпреступникам возможность получить контроль над ним и похитить ваши данные или установить другие вредоносные программы. Руткиты умеют качественно маскировать свое присутствие в системе, чтобы оставаться незамеченными как можно дольше. Обнаружение такого вредоносного кода требует ручного мониторинга необычного поведения, а также регулярного внесения корректировок в программное обеспечение и операционную систему для исключения потенциальных маршрутов заражения.

8. Троянские программы

Более известные как троянцы, эти программы маскируются под легитимные файлы или ПО. После скачивания и установки они вносят изменения в систему и осуществляют вредоносную деятельность без ведома или согласия жертвы.

9. Баги

Баги - ошибки в фрагментах программного кода - это не тип вредоносного ПО, а именно ошибки, допущенные программистом. Они могут иметь пагубные последствия для вашего компьютера, такие как остановка, сбой или снижение производительности. В то же время баги в системе безопасности - это легкий способ для злоумышленников обойти защиту и заразить вашу машину. Обеспечение более эффективного контроля безопасности на стороне разработчика помогает устранить ошибки, но важно также регулярного проводить программные корректировки, направленные на устранение конкретных багов.

Мифы и факты

Существует ряд распространенных мифов, связанных с компьютерными вирусами:

У пользователей есть ряд неправильных представлений о вредоносных программах: например, многие считают, что признаки заражения всегда заметны и поэтому они смогут определить, что их компьютер заражен. Однако, как правило, вредоносное ПО не оставляет следов, и ваша система не будет показывать каких-либо признаков заражения.

Tweet: Как правило, вредоносное ПО не оставляет следов, и ваша система не будет показывать каких-либо признаков заражения. Твитни это!

Так же не стоит верить, что все сайты с хорошей репутацией безопасны. Они также могут быть взломаны киберпреступниками. А посещение зараженного вредоносным кодом легитимного сайта – еще большая вероятность для пользователя расстаться со своей личной информацией. Именно это, как пишет SecurityWeek, произошло с Всемирным банком. Также многие пользователи считают, что их личные данные - фотографии, документы и файлы - не представляют интереса для создателей вредоносных программ. Киберпреступники же используют общедоступные данные для того, чтобы атаковать отдельных пользователей, или собрать информацию, которая поможет им создать фишинговые письма, чтобы проникнуть во внутренние сети организаций.

Стандартные методы заражения

Признаки заражения

Хотя большинство вредоносных программ не оставляет никаких явных следов, и ваш компьютер работает нормально, иногда все же можно заметить признаки возможного заражения. Самый первый из них - снижение производительности, т.е. процессы происходят медленные, загрузка окон занимает больше времени, в фоновом режиме работают какие-то случайные программы. Еще одним настораживающим признаком может считаться измененных домашних интернет-страниц в вашем браузере или более частое, чем обычно, появление всплывающих объявлений. В некоторых случаях вредоносное ПО даже может влиять на базовые функции компьютера: не открывается Windows, нет подключения к Интернету или доступа к более высокоуровневым функциям управления системой более высокого уровня. Если вы подозреваете, что ваш компьютер может быть заражен, немедленно произведите проверку системы. Если заражение не обнаружено, но вы все еще сомневаетесь, получите второе мнение - запустите альтернативный антивирусный сканер.

Компьютерные вирусы и вредоносное ПО: факты и часто задаваемые вопросы

Пользователи компьютеров Windows и Mac, смартфонов и планшетов находятся под постоянно растущей угрозой, исходящей от компьютерных вирусов и вредоносных программ. Принятие мер означает понимание того, с чем вы столкнулись. Рассмотрим основные типы вредоносных программ и их последствия.

Стать частью ботнета

Алексей — достаточно известный в узких кругах специалист по информационной безопасности, который внезапно для себя обнаружил, что несколько месяцев не замечал заражения собственного ноутбука. Именно поэтому он просит не раскрывать ни своего настоящего имени, ни компании, которую он сейчас представляет.

Больше года его относительно новый домашний ноутбук периодически терял в производительности и вел себя подозрительно: самопроизвольно отключались кулеры, только что открытый браузер моментально вылетал, устройство выдавало ошибки, перегружало сеть и само по себе уходило в длительные перезагрузки.

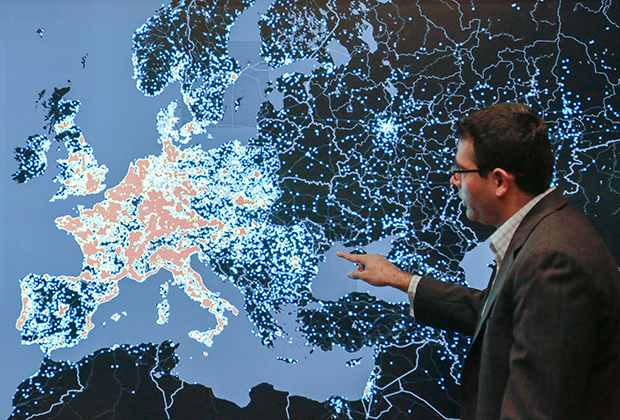

Карта распространения ботнета Citadel, который атаковал страны Запада в первой половине прошлого десятилетия и был побежден в ходе спецоперации ФБР. . Фото: Jason Redmond / Reuters

Когда речь идет о заражении компьютеров простых людей, а не корпоративных сетей, разница между ботнетом и другими популярными вирусами в том, что условный троян практически моментально попытается похитить данные банковской карты или пароли от социальных сетей. Ботнет же просто захватывает контроль над устройством. С этого момента оно ждет команды от того, кто им теперь управляет.

Результатом выполнения команды на сотнях тысяч устройств чаще всего становится DDoS-атака. Чем больше звеньев в зараженной цепи, тем сложнее жертве отбиться. Теоретически можно создать такой ботнет, от которого вообще нельзя защититься. Если он нападет, то обязательно пробьет бреши в обороне компании. Проблемы можно будет устранить, но это займет много времени, в лучшем случае — часы. Этим и пользуются хакеры: плотная атака парализует работу, нарушая все внутренние и внешние бизнес-процессы. И чем крупнее компания, тем большие убытки она понесет.

Россия достаточно прочно входит в топ-10 наиболее зараженных ботнетами стран. Традиционные лидеры этого рейтинга — самые густонаселенные государства (Индия и Китай занимают первые два места), а также страны с меньшим населением, но высоким уровнем проникновения технологий (США, Бразилия, Великобритания).

Суть заключается в том, чтобы перегрузить атакуемый хост или канал связи запросами, чтобы у него не осталось ресурсов на обработку запросов от легитимных пользователей

В России проблема касается не только жителей городов, считающихся технологическими лидерами. На постоянно обновляемой карте активности ботнетов можно встретить и зараженные устройства, находящиеся где-то на российско-монгольской границе, и управляющие сетью серверы из Забайкалья.

Еще одна особенность ботнетов — в том, что нельзя точно сказать, сколько именно девайсов заражено в каждой конкретной стране. Например, на момент написания этого материала специальные ресурсы сообщали, что на территории России таких устройств около 300 тысяч. Однако в список попали только те девайсы, которые проявляли активность на момент проведения подсчетов. Реальная цифра может быть в десятки раз больше.

Китай остается одним из мировых лидеров как по числу киберпреступных группировок, так и по количеству устройств, входящих в различные ботнеты.. Фото: ISAS / JAXA / AP

Установлено, что в атаке принимали участие устройства из десятка стран, и Россия в этом перечне не была лидером. Отметились практически все страны из топ-10 по уровню заражения: Индия, Китай, Бразилия, США, Индонезия, Ирак.

Злоумышленники могут скрывать свое местоположение, проводя атаки с ботов, которые находятся в разных странах

В истории интернета встречались сети с большим числом зараженных устройств. Самым масштабным ботнетом был Storm, созданный, судя по косвенным признакам, в России (кстати, многие самые известные ботнеты имеют или постсоветские корни, или строчки кода на русском языке). Пик его активности пришелся на первое десятилетие века, а размеры исчислялись десятками миллионов компьютеров.

В последние пару недель мы стали свидетелями разрушительных DDoS-атак в Новой Зеландии, США и России. Все эти атаки мы ассоциируем с ботнетом Mēris. В настоящий момент он может перегрузить практически любую сетевую инфраструктуру, включая некоторые сети высокой надежности, специально созданные, чтобы выдерживать подобную нагрузку

Управлять самым страшным ботнетом может неприметный человек с ноутбуком в торговом центре.. Фото: Adam Berry / Getty Images

Как будут бороться с Mēris

Эти советы скорее притормозят, чем остановят распространение ботнета. Пользователи нечасто обращают внимание не только на перепрошивку роутера, но даже на необходимость смены заводского пароля.

Все крупные производители устройств и ПО так или иначе сталкивались с ботнетами в последние два десятилетия. Некоторым это так не понравилось, что они открыли специальные кибердепартаменты, которые занимаются только ботнетами.. Фото: Jason Redmond / Reuters

Примерно так закончилось существование всех известных ботнетов последних двух десятилетий. Однако вопрос о том, что делать со скрытыми ботнетами, которые не засветились в громких атаках и могут годами ждать своего часа, остается открытым. Представляя собой серьезную угрозу, они продолжают работать. В том числе на устройствах простых россиян.

Читайте также: