Платежные системы и вирусы

Обновлено: 19.04.2024

Очень просто и максимально коротко — все, что нужно знать о мобильных банковских троянах и защите от них своих банковских счетов.

21 сентября 2016

1. Зачем мне это читать?

Этот текст поможет сберечь деньги, хранящиеся у вас на банковской карте. Неплохо, да?

2. Мобильные банковские трояны — что это?

Каждый смартфон — это миниатюрный компьютер со своей операционной системой и программным обеспечением. И своими вирусами. Мобильные банковские троянцы — одни из самых опасных: эти приложения воруют деньги с банковских счетов пользователей смартфонов (и планшетов).

3. Кто в зоне риска?

Пострадать могут все владельцы гаджетов, использующие банковские приложения. Больше всего рискуют пользователи Android-смартфонов — 98% мобильных банковских троянов созданы для этой операционной системы.

В 2016 году эти зловреды активно атаковали пользователей из России, Германии и Австралии. Также в первую десятку вошли Южная Корея, Узбекистан, Китай, Украина, Дания, Киргизия и Турция.

4. Это правда так опасно?

Эти трояны — одна из главных мобильных угроз десятилетия. Только с начала 2016 года мы зарегистрировали более 77 тысяч разновидностей установочных пакетов мобильных банковских троянцев. И можно не сомневаться, что в будущем ситуация точно не станет лучше.

5. Как трояны попадают в телефон?

Не поверите — пользователи сами их загружают. Чаще всего преступники выдают троянов за полезные приложения и с помощью разных хитрых трюков заставляют людей установить зловредов.

6. Серьезно, даже в Google Play приложения не всегда безопасны?

7. А у меня iPhone. Я могу не беспокоиться?

Поэтому владельцам айфонов тоже нужно быть бдительными. Более того, с легкой руки Apple для iOS нет антивирусов, так что, если беда все-таки случится, все пользователи яблочной операционной системы останутся с троянами один на один.

8. Как вообще происходит кража денег?

Еще один важный этап при краже денег — это перехват SMS с одноразовыми паролями для осуществления платежей и переводов. Поэтому троянам обычно нужны права доступа к SMS, и именно поэтому стоит быть особенно осторожными с приложениями, которые такие права запрашивают.

Мобильные трояны могут незаметно выводить деньги по чуть-чуть, в течение нескольких месяцев, а могут украсть все сразу — в зависимости от того, что им прикажут киберпреступники.

9. Как понять, что мой смартфон заражен?

Самый очевидный признак — это тот печальный факт, что у вас начали исчезать деньги со счета, причем этих транзакций вы точно не совершали.

Если подозрительных денежных переводов пока не было, но вы все равно хотите проверить свой смартфон, установите наш бесплатный Kaspersky Antivirus & Security для Android и просканируйте систему.

10. Какие трояны наиболее опасны?

OpFake — троянец-трудоголик, изучивший интерфейсы почти сотни банковских и финансовых приложений. Трояны семейства Acecard не сильно отстают: они способны подменять экраны около 30 банковских приложений, а также перекрыть интерфейс любого приложения по приказу командного сервера. В 2016 году в России самыми активными были такие зловреды, как Asacub, Svpeng и Faketoken.

11. Как себя защитить?

12. Что делать, если у меня украли деньги?

Первое, что нужно сделать, — это как можно скорее обратиться в банк, чтобы заблокировать карту и, если возможно, опротестовать транзакцию. В некоторых случаях банки не выводят деньги мгновенно, так что шанс вернуть украденное все-таки есть.

Убедитесь, что вы удалили вредоносное приложение с устройства. Для этого вам нужно будет проверить систему с помощью антивируса.

Внимательно перечитайте предыдущий пункт нашего FAQ, чтобы не допустить повторения этой же ситуации в будущем.

Какими бывают вирусы?

Worms или черви

Особую и наиболее распространённую сегодня группу представляют сетевые черви. Используя уязвимости сетевого ПО, такие программы автоматически перебираются из одного компьютера в другой, заражая всё большее количество ПК. Некоторые черви умеют перебирать пароли по составленным словарям и, взламывая почтовые ящики и аккаунты, распространяются дальше, самостоятельно выискивая новые жертвы. Цели создателей червей могут быть разными, но чаще всего их запускают ради рассылки спама или затруднения работы компьютерных сетей конкурентов вплоть до полной блокировки.

Trojans или троянцы

Как и древние троянцы, спрятавшиеся в деревянном коне, чтобы проникнуть в лагерь данайцев, эти вирусы проникают в компьютер в составе других совершенно безобидных программ, и, пока пользователь не запустит программу, в которой притаился троянец, ведут себя тише воды ниже травы. Однако, с запуском исполняющего файла программы вы активируете этого опасного гостя, который, в зависимости от типа, будет вам пакостить: красть информацию, распространять другие, не менее опасные вирусы, повреждать определённые файлы. За редким исключением троянцы не умеют размножаться, но по степени вреда они куда опаснее червей и могут нанести огромный ущерб владельцу компьютера.

Rootkits или маскировщики

Главной целью этих внешне безобидных программок является скрытие активности других вредоносных программ и действий злоумышленников. Для этого руткиты пускаются на самые разные ухищрения: изменяют режимы работы операционной системы, незаметно отключают или подключают различные функции, а особо продвинутые умеют даже почти незаметно блокировать работу антивирусных программ, чтобы те не нашли маскируемых руткитами электронных вредителей или ещё более опасных злодеев в человеческом облике, шарящих по вашему ПК.

Zombies или зомби

Spyware или шпионы

Основная задача шпиона — выкрасть ценную информацию в той стране, куда его заслал хозяин. Аналогичным образом шпионские программы пытаются украсть логины и пароли к аккаунтам пользователя, а значительная их часть ориентирована на пересылку создателям вируса информации о банковских картах и счетах ничего не подозревающих пользователей.

Adware или рекламные вирусы

Такие вирусы больше вредят не компьютеру, а пользователю, поскольку неожиданно на экране начинает показываться реклама, причём периодичность показа может быть очень разной. Мы сталкивались с программами, включавшими рекламу ежедневно в одно и то же время, а заражённый Adware браузер постоянно менял стартовую страницу или периодически переходил на сайт злоумышленников.

Winlocks или блокировщики

Один из самых неприятных типов вирусов, парализующий работу ПК появлением окна, которое невозможно закрыть без перезагрузки. Блокировщики выводят на экран информацию, что необходимо сделать пользователю, чтобы создатель вируса разблокировал его компьютер. В 100% случаев это платёжные данные злоумышленника, но не торопитесь отправлять деньги — блокировку вам никто не снимет.

Bootkits или загрузочные вирусы

В отличие от блокировщиков, явно сообщающих пользователю о своих целях, буткиты действуют незаметно, что куда более опасно для владельцев ПК. Прописываясь в загрузочные сектора дисков, буткиты тихо берут на себя управление ОС и получают доступ к личной информации хозяев компьютеров. Так злоумышленники завладевают аккаунтами пользователей, видят всю переписку, в том числе зашифрованную (ключи шифрования буткиты тоже воровать умеют) и даже могут похищать файлы.

Последние угрозы

Современные вирусы пишутся уже не только для ПК, но и для устройств под управлением Android, iOS и других мобильных ОС. Однако принцип их действия всё тот же, и в целом они укладываются в приведённую выше классификацию.

Кибепреступники по-прежнему используют любую возможность причинить вред другим в корыстных целях. Вот и недавно объявленная пандемия COVID-19 стала почвой для злоумышленников, стремящихся завладеть пользовательскими ценными данными. Так, в марте было запущено новое приложение, ворующее данные пользователей под видом приложения от ВОЗ по короновирусу. Запуская его, активируется троянец, который начинает собирать и пересылать своему создателю информацию об аккаунтах пользователей.

Также было организовано несколько кибератак на медицинские учреждения — одни злоумышленники пытались парализовать работу больниц, а другие (разработчики программы-вымогателя Maze) попытались заработать на шантаже, пообещав в случае невыполнения материальных требований слить данные о пациентах одного исследовательского центра в сеть. Денег вымогатели не получили, поэтому данные всех бывших пациентов были обнародованы.

Из других интересных новостей отметим 26 марта 2020 похищение одним из хакеров исходных кодов новых графических процессоров AMD. В сети появилось объявление от хакера о том, что он выложит эту информацию в открытый доступ, если не найдёт покупателя. Кроме этого, была обнаружена группа злоумышленников, разработавшая буткит Milum, который предоставляет своим владельцам полный доступ к заражённым хостам сайтов.

Легенды со знаком минус

Несмотря на то, что компьютерным вирусам нет ещё и полувека, за такой короткий период они уже успели хорошенько пошуметь и неоднократно вызывали страх у пользователей по всему миру.

Одним из самых долгоиграющих вирусов, который распространяется до сих пор, является буткит Backdoor.Win32.Sinowal. Этот загрузочный вирус прописывается в систему и берёт управление ей на себя, причём на уровне секторов диска. Этот вирус похищает даже ключи шифрования и отправляет разработчику личные данные, а также данные от аккаунтов пользователей. Подсчитать точный ущерб от него пока не представляется возможным, однако учитывая, что несколько лет антивирусные программы были не в состоянии даже обнаружить этого вредителя (Backdoor.Win32.Sinowal был разработан в 2009 году), то потери пользователей могут исчисляться многими миллионами и даже миллиардами долларов.

Король электронного спама Festi, запущенный в 2009 году, ежедневно рассылал около 2,5 миллиардов имейлов с 250 тысяч айпи, то есть генерировал 25% всего мирового спама. Чтобы затруднить распознавание, разработчики снабдили свою вредоносную программку шифрованием, так что сигнатурный поиск антивирусными программами становится бесполезным и выручить может только глубокое сканирование. Распространяется этот вирус через установку платного кода (PPI), когда вебмастер получает деньги за то, что кто-то скачал файл с его сайта.

Настоящим кошмаром для банкиров стал вирус Carbanak, который в 2014 году нанёс ущерб российским, американским, швейцарским, голландским, японским и украинским банкам на общую сумму 1 миллиард долларов. Carbanak действовал медленно, но уверенно, сначала собирая данные рядовых сотрудников банков, к которым попадал через вложения в электронных письмах, а затем внедряясь в верха и выводя крупные суммы. От проникновения в систему банка до успешного вывода могло пройти от 2 до 4 месяцев.

Как не заразить свой компьютер вирусами?

Переходим к рубрике Капитана очевидность :)

Прежде всего нужно позаботиться о наличии надёжного файервола, антивирусной и антишпионской программ (последние более эффективны при обнаружении и удалении вирусов категорий Spyware и Adware). Также существуют встроенные антивирусные решения для браузеров, ну а о том, что антивирусник должен работать с защитой в режиме реального времени, говорить, думаем, излишне.

Также могут помочь и блокировщики рекламы, которые, помимо прочего, активно борются со всплывающими окнами, которые могут содержать вредоносный код. Не забывайте периодически чистить кэш браузера — в этих файлах могут таиться шпионские и рекламные программы.

Если вы бороздите океаны интернета под пиратским флагом, будьте осторожны при скачивании и установке хакнутых платных программ: далеко не все хакеры альтруисты и выкладывают взломанные программы по доброте душевной. Поэтому, если антивирусник громко ругается на кряк, задумайтесь, так ли уж важна для вас эта программа, ведь сказать с уверенностью, что это срабатывание ложное, не может никто. Не скачивайте программы с сомнительных сайтов по распространению софта — они, как правило, подсовывают в установщики (исполняемые файлы exe) шпионское и другое ПО. Так что лучшим решением будет качать приложения непосредственно на сайтах разработчиков.

Файлы из сторонних источников следует проверять на соответствие расширению — например, двойное расширение почти наверняка говорит о том, что перед нами программа-вирус, поэтому не забудьте включить в Windows отображение расширений. Также заведите привычку обязательно проверять все скачанные файлы антивирусной программой и не открывайть те файлы, в безопасности которых вы не уверены. Сканировать, кстати, нужно и подключаемые накопители USB.

Безвредные вирусы — такое тоже бывает

Были в истории компьютерных вирусов и примеры забавных безвредных программ, которые технически являлись вирусами, но никакого ущерба пользователям при этом не наносили. Так, ещё в 1997 году был разработан вирус HPS, который был ориентирован на временное изменение графические bmp-файлов, которые могли отображаться в перевёрнутом или отражённом виде, что, правда, могло доставлять неудобства пользователям старых версий Windows, ведь они были построены с использованием как раз bmp-графики. Впрочем, никакого реального ущерба HPS не наносил, поэтому его с полным основанием можно назвать безвредным шуточным вирусом.

Червяк Welchia претендует на звание самого полезного в истории: эта появившаяся в 2003 году программка после автоматической загрузки через сеть проверяла наличие заражения ПК опасным сетевым червём (программа была написана для устранения червя Blaster w32.blaster.worm, другое название — LoveSan), удаляла его и также в авторежиме пыталась установить обновления для Windows, закрывающие сетевые уязвимости. После успешного выполнения всех этих действий Welchia… самоудалялся. Правда, с Welchia тоже не всё было гладко — дело в том, что после установки обновлений Windows червь отдавал команду на принудительную перезагрузку ПК. А если в это время пользователь работал над важным проектом и не успел сохранить файл? Кроме того, устраняя одни уязвимости, Welchia добавлял другие — например, оставлял открытыми некоторые порты, которые вполне могли использоваться затем для сетевых атак.

В эпоху ИТ-гигантов, занимающихся кибербезопасностью более 20 лет, сложно создать вредоносные программы, способные не привлекать внимания со стороны комплекса защиты информационных систем и эффективно обходить его. Однако остаётся практически неизменной одна серьёзная уязвимость — человек. Поговорим о том, как неосведомлённые о соблюдении цифровой безопасности люди помогают злоумышленникам реализовывать вредоносные схемы на их устройствах через канал электронной почты.

Введение

Стоит отметить, что львиную долю жертв хакерских атак составляют пользователи операционной системы Windows — как самой нетребовательной к уровню профессиональных компьютерных знаний.

Основные цели вредоносных программ, распространяемых через электронную почту

Впрочем, заработок хакера от заражения домашних устройств сравнительно невелик, поэтому основная цель злоумышленников — корпоративный сектор. Далеко не во всех компаниях выстроена правильная защита от атак через электронную почту, рядовые сотрудники не всегда проходят обучение обнаружению спам-писем с вредоносными программами, однако открытие подобного письма по неопытности, например, бухгалтером может привести к шифрованию баз данных всей организации, что принесёт огромные убытки. Таким образом, чтобы не допустить неожиданных финансовых и репутационных потерь, каждая уважающая себя компания должна организовывать постоянное обучение своих сотрудников безопасной работе с электронной почтой и иметь штатного специалиста по информационной безопасности.

Основные механизмы передачи вредоносных программ с использованием канала электронной почты

Так какие же виды вложений чаще всего используют злоумышленники? Почти треть от общего количества составляют архивы (ZIP, RAR), на долю которых приходятся четыре из десяти самых популярных форматов вредоносных файлов. Также встречаются и наборы команд, т. е. скрипты (например, на языке JS). Впрочем, антивирусная защита всё же выявляет основную часть опасных вложений, поэтому одними лишь прикреплёнными файлами дело не ограничивается: так, злоумышленники могут вставить в само тело письма скрипт для загрузки вредоносной программы. Такое письмо внешне будет выглядеть как обычный текст, однако если на этот текст нажать, запустится скачивание очередного хакерского инструмента.

Исходя из вышеизложенного можно сделать вывод о том, что при использовании канала электронной почты вредоносные программы в основном распространяются через вложения, а также через ссылки и скрипты в теле письма.

Основные типы вредоносных файлов, распространяющихся по электронной почте

На бытовом языке принято называть вредоносные компьютерные программы вирусами, однако применение этого понятия в подобном ключе некорректно, так как вирусы являются лишь одной из разновидностей опасных информационных объектов.

По типу распространения можно выделить следующие основные группы.

Вирусы

Под вирусом понимают вредоносный код, заражающий другие файлы (подобно настоящим вирусам, которые инфицируют биологические клетки с целью размножения). К слову говоря, подобная вредоносная программа может прийти и от реального партнёра, если его устройство заражено.

С помощью вируса можно получить доступ к компьютеру в фоновом режиме, украсть пароль или вызвать зависание (различные процессы заполняют оперативную память и загружают процессор).

Черви

Поведение червя напоминает поведение вируса; отличие состоит только в способе распространения. В то время как вирус может проникнуть только на тот компьютер, где человек запустил заражённую программу, червь распространяется самостоятельно с помощью компьютерных сетей (локальных и интернета). Опасность червя — в том, что он может создавать и отправлять письма со своей копией и таким образом весьма быстро попасть на большое количество компьютеров. Это — очень опасный тип вредоносных программ, особенно если он объединяется с другими видами деструктивной функциональности. Так, известными его представителями являются WannaCry и Petуa, которые при заражении устройства могли зашифровать все файлы и вымогать у жертвы деньги за восстановление доступа к ним.

Троянские программы

Мы разобрали основные виды вредоносных программ по типу распространения, теперь же классифицируем их по способу воздействия на жертву.

Шифровальщики: цель преступников — зашифровать ценную информацию на серверах или клиентских устройствах и потребовать от жертвы плату за ключ дешифрования. Как правило, для перечисления выкупа применяются платёжные системы, не позволяющие отследить получателя.

Бэкдоры: программы, которые преступник устанавливает на компьютер с целью обеспечить себе возможность выполнять на нём какие-либо действия — например, удалённо управлять им.

Майнеры: инструменты для фоновой добычи (майнинга) криптовалюты. Пока пользователь работает за своим устройством, программа не проявляет ощутимой активности, однако когда компьютер не используется, майнер начинает эксплуатировать его вычислительные ресурсы.

Шпионские программы: с их помощью преступники получают информацию о действиях пользователя за компьютером. Типичный пример — кейлогер, т. е. средство слежки за нажатиями клавиш. Очевидно, что с помощью кейлогера без труда можно получить логины, пароли и переписку.

Рекламные программы обычно отображают надоедливые всплывающие окна и используется для получения прибыли от рекламы.

Логическая бомба: программа, в которой для запуска вредоносного кода используется некоторое условие (триггер). До срабатывания последнего программа находится в спящем режиме и никак себя не проявляет. Эффект может быть любым — например, стирание всех файлов на устройстве.

Не стоит забывать, что недобросовестный конкурент может и преследовать цель попросту разрушить инфраструктуру компании. Вредоносные программы, применяемые для подобных действий, классифицируются как вандальные.

Методы идентификации вредоносных вложений

Любой почтовый сервис стремится обезопасить своих пользователей от хакерских атак и применяет для этого современные фильтры и антивирусные решения, так что большинство писем с вредоносными вложениями не доходит до конечного пользователя. Но всё же различными хитростями и уловками злоумышленники обходят системы защиты и доставляют вредоносные письма адресатам.

Выводы

Несмотря на свой возраст, электронная почта остаётся основным каналом распространения вредоносных программ и по сей день. Основная ОС, подверженная заражению, — широко распространённая Windows. Будьте бдительны и проверяйте каждое письмо внимательно. Есть сомнения в подлинности — позвоните отправителю, но в любом случае убедитесь, что в письме нет вредоносных вложений. Придерживайтесь алгоритма проверки писем.

Если вы хотите обезопасить свой бизнес от непредвиденных убытков, то обучайте людей основам информационной безопасности. Всегда помните: самое слабое звено в любой защите — человек, и именно на человеческие слабости опирается хакерская атака.

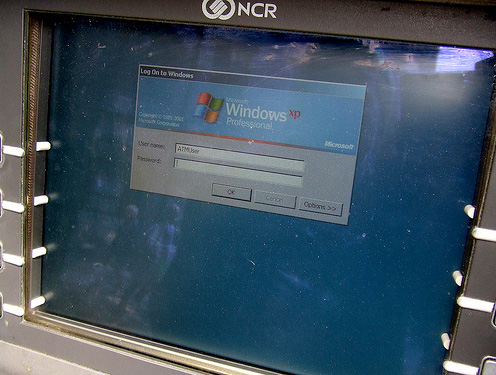

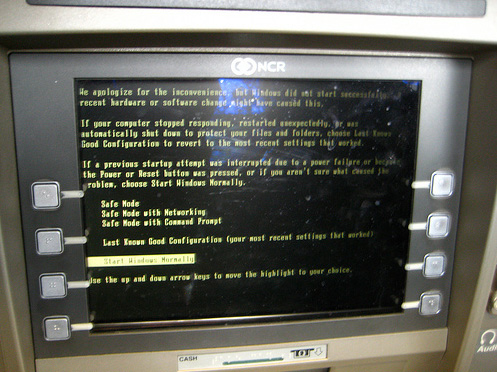

Банкоматы и платежные терминалы быстро переходят на системы с элементной базой Intel, операционные системы на базе Microsoft Windows и используют протоколы TCP/IP. Все это серьезно увеличивает риски атак на данные устройства, прецеденты которых уже были. В данной статье проанализированы существующие угрозы для систем обработки транзакций, подходы к их защит, а также сделано базовое сравнение решений Safe'n'Sec TPSecure, McAfee SolidCore и Symantec EndPoint Protection.

Введение

Целью киберкриминалитета, естественно, являются деньги. Для их отъема у населения придумываются и используются многочисленные методы и технологии - пишутся вредоносные программы, взламываются сервера предприятий, крадутся данные и т.п. Сегодня все понимают, что киберпреступность - это большой бизнес, на котором можно заработать денег зачастую больше, чем на торговле наркотиками или оружии, а риски быть пойманным и наказанным при этом намного меньше. Только по известным данным МВД РФ в 2009 году в России было регистрировано свыше 17 тысяч преступлений в сфере информационных технологий.

Массовые атаки

В погоне за чужими деньгами криминальная активность направлена по двух основным векторам. Первый из них - массовые персональные пользователи. Здесь активно применяются различные вредоносные программы, социальная инженерия, вымогательство и множество других видов интернет-мошенничества, включая популярные последнее время методы с использованием SMS-платежей.

Иногда под массовый застрел попадают крупные финансовые организации. Так, например, знаменитый червь Slammer заблокировал в 2003 году работу 13.000 банкоматов Bank of America, и всех банкоматов канадского Imperial Bank of Commerce. Ситуация повторилась с червем Welchia, когда также были поражены банкоматы Diebold нескольких коммерческих банков, работающих под управлением операционной системы Windows XP Embedded. Зараженные банкоматы начинали активно искать другие машины, в операционной системе которых имелась уязвимость RPC DCOM и в результате, Welchia сначала выводил из строя систему банковской защиты от внешних вторжений, а затем и вовсе отключал банкоматы.

По данным из отчета компании VDC для директоров по информационным технологиям компаний, занимающихся розничной торговлей, в 43% от общего числа систем кассовых терминалов использовалась операционная система Microsoft Windows. В отчете по розничным сетям кассовых терминалов в Северной Америке, подготовленном IHL Group и выпущенном в марте 2008 года, 76 % всех новых кассовых терминалов были поставлены с предустановленной операционной системой Microsoft Windows, в 2007 г. этот показатель составлял 71%.

Быстрое увеличение доли Windows на рынке объясняется не только ростом количества банкоматов, но и заменой старых по причине несоответствия новым требованиям платежных систем Europay/Mastercard и Visa, в частности поддержке встроенных компьютерных чипов, а также требованиям законодательства развитых стран о равных возможностях для инвалидов.

В итоге кассовые терминалы и банкоматы из-за использования в них старых версий Microsoft Windows (как правило, это NT 4.0 и XP) становятся в один ряд с простыми персональными компьютерами для потенциальных атак злоумышленников.

Целевые атаки

Часто атаки на информационные системы банков проводятся через халатно оставленные лазейки или элементарно непроработанной модели рисков. Это могут быть недокументированные сетевые подключения, открытые беспроводные сети, необновленное программное обеспечение, незаблокированное подключение внешних устройств, отсутствие регламента доступа к важной информации и т.п.

Несмотря на то, что переход от закрытых систем обработки транзакций к открытым предлагает ряд преимуществ (легкость в использовании, низкая стоимость установки и эксплуатации и т.д.), он создает множество уязвимых мест (это особенно касается автоматических терминалов), что повышает риск известных и неизвестных угроз. Частые обновления и перезагрузки системы, которые необходимы для работы традиционных средств защиты от вредоносных программ в целях обеспечения непрерывной безопасности, просто неосуществимы в автоматических системах, таких как банкоматы и POS-терминалы.

Хорошим примером целевой атаки является взлом платежной системы RBS WorldPay в ноябре 2009 года, когда в банкоматах 280 городов мира за 15 минут была украдена сумма, приблизительно равная 9 млн. долл. США.

Буквально через несколько месяцев, летом 2009 года, банковское сообщество и его клиенты, снова была встревожена новостью об обнаруженной в банкоматах Восточной Европы троянской программе. Согласно исследованию аналитиков Trustwave, эти вредоносные приложения считывают данные магнитных полос банковских карт, а также PIN, и одновременно предоставляют преступникам удобный интерфейс управления и возможность распечатать украденную информацию посредством встроенного принтера для печати чеков.

Важно отметить, что заражение банкоматов и банковские трояны - не только российская проблема, как иногда преподносится в зарубежных СМИ. Угроза одинаково актуальна во всех странах мира, где используются платежные карты и установлены банкоматы.

В итоге 2009 год оказался черным для безопасности в банковской отрасли. Если раньше речь шла о том, что вирусы могли, в худшем случае, привести к некорректной работе банкоматов, то сегодня мы говорим о том, что атаки на банкоматы способны нанести ущерб клиентам банков. Разумеется, подобного рода инциденты крайне негативно сказываются на репутации банков, поэтому требования к качественным характеристикам банкоматов и их защите постоянно усиливаются.

Инсайдерский след

Во всех описанных выше печальных историях не стоит исключать пресловутый человеческий фактор. Многие крупные кражи денежных средств и данных клиентов явно были бы невозможными без участия сообщников (инсайдеров) внутри самой атакуемой компании.

В случае с банкоматами Diebold злоумышленники должны были знать, как работают банкоматы Diebold и их программное обеспечение Agilis Software на базе Microsoft Windows XP, иметь доступ к описанию API и другим техническим деталям.

Более того, для повышения вероятности успеха целевой атаки злоумышленникам неплохо было обладать информацией об установленных средствах защиты в банке-жертве и процессах обслуживания и обеспечения безопасности информационных систем. Без помощи инсайдера получить такую информацию сложно.

PCI DSS ничего не гарантирует

Требования PCI DSS обязательны и вынуждают как финансовые, так и розничные организации стремительно переходить на новые операционные системы и программы для того, чтобы обеспечить выполнение требований стандартов, под угрозой штрафов со стороны компаний-эмитентов кредитных карт или со стороны федеральных или местных органов в случае утечки данных. Требование 7. Предоставление доступа к информации о владельцах карт строго с учетом производственной необходимости обязывает ввести системы контроля доступа, защищающие от непредумышленных ошибок или злонамеренных действий инсайдеров. Кроме того, Требование 10. Отслеживание и мониторинг всех операций доступа к данным сети и информации о владельцах карт направлено на максимальное снижение убытков от действий инсайдеров. Данное требование предусматривает ведение контрольного журнала по пользовательским и системным компонентам.

Было много написано о необходимости и эффективности стандарта PCI DSS и содержащихся в нем требованиях о том, чтобы все компании, занимающиеся обработкой платежей с использованием дебетовых и кредитовых карт, должны обеспечить защиту своих систем от "существующих и вероятных угроз атаки с применением вредоносного программного обеспечения". Очевидно одно, стандарт PCI DSS на практике ничего ровным счетом не гарантирует.

Пострадавшие Royal Bank of Scotland (RBS WorldPay) и Heartland Payment Services (жертва уже ставшего легендарным Альберта Гонсалеса) были PCI DSS Compliant и им это не помогло. Зараженные троянскими программами банковские системы были также сертифицированы по PCI DSS и им это не помогло.

Очевидно, что никакие стандарты все равно не помогут от целевых атак на конкретный банк. Точно также против целевых атак по определению бесполезны стандартные традиционные средства защиты. Понятно и то, что нужно использовать какой-то абсолютно иной подход к защите система обработки транзакций. О том, каким он может быть, я расскажу в следующей главе.

Системы обработки транзакций требуют особого подхода к защите

Последние годы корпоративные решения в области защиты от вредоносных программ принципиально оставались неизменными. Классический сигнатурное обнаружение дополнялось проактивными компонентами, такими как эвристика, эмуляция кода или поведенческий анализ. С учетом того, что в вирусные лаборатории вендоров ежедневно прибывают десятки тысяч новых образцов вредоносных программ, традиционные технологии не в состоянии обеспечить надежный уровень защиты для критически важных информационных систем, к каковым относятся банковские системы.

Во-первых, злоумышленники всегда могут оттестировать свои вредоносные программы на стандартных антивирусных средствах защиты, чтобы обеспечить успешное проникновение в систему. Во-вторых, специально написанные вредоносные программы из-за своей уникальности могу очень долго оставаться незамеченными в системе обработки транзакций, так как антивирусным вендорам просто неоткуда будет получить образец для анализа и обеспечения детекта.

Очевидно, что в таких условиях необходим иной подход к защите, полностью основанный на проактивной защите всех точек системы обработки транзакций не только от внешних, но и от внутренних угроз (установить вредоносные программы, похитить информацию или нарушить работу системы вполне может и кто-то из обслуживающего персонала). Это становится возможным только благодаря жесткому контролю над программным обеспечением в режиме реального времени, гарантирующему, что в работу разрешенных приложений не сможет вмешаться никто и ничто.

Только обеспечив безопасную работу приложений, можно гарантировать, что система будет непрерывно находиться в исправном состоянии, будет защищена от вмешательства в ее работу известных и новых вредоносных программ и не станет жертвой утечки данных - случайной или злонамеренно спровоцированной изнутри организации. Более того, решение должно предоставлять все эти возможности без необходимости непрерывного обновления, корректировки и перезагрузки для гарантии работоспособности защиты.

Решением в полной мере отражающим такой новый подход является, например, Safe'n'Sec TPSecure российской компании S.N.Safe&Software. Это решение во многом является уникальным на рынке и специально предназначено для защиты системы обработки транзакций, поэтому хотелось бы остановиться на нем подробнее.

Safe'n'Sec TPSecure - защита банкоматов и POS терминалов

Технология V.I.P.O. основана на перехвате вызовов системных функций на уровне ядра операционной системы (Ring 0) и загружается раньше всех остальных приложений. Она позволяет идентифицировать, анализировать и, при необходимости, блокировать доступ к файловой системе, объектам системного реестра, к запуску приложений и к другим операциям, способным воздействовать на целостность защищаемых приложений. Таким образом, технология V.I.P.O. создает защиту ядра операционной системы для предотвращения запуска любого нежелательного кода.

После установки Safe'n'Sec TPSecure и его первоначальной настройки оперативное администрирование больше не потребуется, так как решение не нуждается в постоянном обновлении. Safe'n'Sec TPSecure будет полностью автоматически блокировать все несанкционированные действия, поскольку для восстановления оборудования и возобновления его работы не потребуется перезагрузка системы.

- Блокировка любой возможности несанкционированного подключения и внедрения всякого рода ПО со стороны обслуживающего банкоматы персонала.

- Защита доступа к критически важным данным (владельцы карт, PIN-коды, пароли).

- Контроль всех событий в сети, событий в банкоматах и генерирует консолидированный аналитический отчет с широкими возможностями фильтрации с целью ретроспективного анализа и расследования конкретного инцидента вторжения вредоносного кода.

- Мобильная консоль централизованного управления (позволяет существенно снизить временные затраты на развертывание системы безопасности).

- Автономная работы (без связи с сервером управления).

Важно отметить, что настройка Safe'n'Sec TPSecure осуществляется специалистами S.N. Safe&Software под запросы и нужды конкретного заказчика. При этом общая стоимость владения комплексным продуктом остается для клиентов на уровне стандартных продуктов.

Сравнение решений для защиты банкоматов

В завершение проведем краткое сравнение несколько решений для защиты банкоматов от нескольких производителей. В принципе для защиты работающих на базе Microsoft Windows банкоматов могут использоваться любые совместимые продукты, предназначенные для защиты конечных точек корпоративной сети. Однако в силу описанных в предыдущих главах причин они, все-таки, должны быть специальными.

Ограничимся сравнением следующие продукты:

- McAfee SolidCore Kiosk and ATM Security & Control (SolidCore);

- Safe'n'Sec TPSecure (S.N. Safe&Software) - обзор продукта;

- Symantec EndPoint Protection - обзор продукта.

Эти продукты могут использоваться для защиты различных банкоматов, включая следующие модели:

Подробные тесты решений для банкоматов и их подробное техническое сравнение выходит за рамки данной статьи, поэтому ниже мы ограничимся сравнением базовых возможностей.

Symantec

EndPoint Protection

Классическая сигнатурная и проактивная защита

Опционально, движки VBA32, Dr.Web, BitDefender*

Опционально, собственный движок McAfee

Собственный движок Symantec

Белые списки приложений (whitelisting)

Контроль доступа приложений к данным

Защищенная виртуальная среда для недоверенных приложений (sandbox)

Ограничение доступа к устройствам и данным

Политики доступа на уровне ПО или устройств (ID, производитель, тип и т.д)

Политики доступа на уровне ОС и файлов

Политики доступа на уровне ПО или устройств (ID, производитель, тип и т.д)

Контроль целостности приложений

Совместимость с банковским ПО

Отсутствие необходимости постоянного обновления модулей или антивирусных баз

+

Кроме случая опционального использования антивирусного движка

Интеграция с банковскими системами обновления ПО

Поддержка различных механизмов обновления банковского ПО, замены устройств банкоматов и самой защиты

Специализированное решение, большие возможности кастомизация, модульная архитектура, возможность установки доп. модуля DLP Guard

Специализированное решение, есть возможности кастомизации, несколько вариантов поставки

Универсальное решение, простое внедрение и высокий уровень совместимости

* - классический антивирусный движок используется только один раз перед установкой самого Safe'n'Sec TPSecure.

Как видно из таблицы выше, выбранные три продукта не так сильно отличаются технологически, как по своей идеологии. Все три продукта поддерживают белые списки приложений и имеют возможности ограничения доступа к данным и контроля целостности приложений. Однако, Symantec EndPoint Protection - для многих известный и привычный продукт для защиты корпоративных рабочих станций. В контексте нашей статьи этот продукт реализует классический подход к защите и может оказаться оптимальным решением для консервативных клиентов, для которых важна простота установки и минимальные настройки решения в сочетании с хорошим функционалом.

С другой стороны, подробно рассматриваемый нами выше Safe'n'Sec TPSecure и McAfee SolidCore созданы специально для защиты банкоматов. Safe'n'Sec TPSecure имеет в своем арсенале дополнительный уровень защиты в виде защищенной виртуальной среды.

Сравнивать на верхнем уровне возможности управления, настройки политик безопасности, масштабируемость, отказоустройчивость или отчетности не представляется возможным, это вопрос совсем другого исследования. Каждый потенциальный заказчик для оценки этих показателей должен ориентироваться на свое мнение и индивидуальный опыт, учитывающий специфику его предприятия.

Вас беспокоит ситуация с киберпреступностью? Понимание того, что такое киберпреступение, какие типы киберпреступлений существуют и как от них защититься, поможет вам чувствовать себя увереннее.

В этой статье мы подробно расскажем о том, что такое киберпреступность, от каких угроз и как нужно защищаться, чтобы обеспечить свою безопасности в Интернете. Мы затронем следующие темы:

Что такое киберпреступление

Киберпреступление - это преступная деятельность, целью которой является неправомерное использование компьютера, компьютерной сети или сетевого устройства.

Большинство (но не все) киберпреступления совершаются киберпреступниками или хакерами, которые зарабатывают на этом деньги. Киберпреступная деятельность осуществляется отдельными лицами или организациями.

Некоторые киберпреступники объединяются в организованные группы, используют передовые методы и обладают высокой технической квалификацией. Другие – начинающие хакеры.

Киберпреступники редко взламывают компьютеры по причинам, не имеющим отношения к получению прибыли, например, по политическим или личным.

Типы киберпреступлений

Вот несколько примеров различных тиров киберпреступлений:

- Мошенничество с электронной почтой и интернет-мошенничество

- Мошенничество с использованием личных данных (кража и злонамеренное использование личной информации)

- Кража финансовых данных или данных банковских карт

- Кража и продажа корпоративных данных

- Кибершантаж (требование денег для предотвращения кибератаки)

- Атаки программ-вымогателей (тип кибершантажа)

- Криптоджекинг (майнинг криптовалюты с использованием чужих ресурсов без ведома их владельцев)

- Кибершпионаж (несанкционированное получение доступа к данным государственных или коммерческих организаций)

Большинство киберпреступлений относится к одной из двух категорий

- Криминальная деятельность, целью которой являются сами компьютеры

- Криминальная деятельность, в которой компьютеры используются для совершения других преступлений

В первом случае преступники используют вирусы и другие типы вредоносных программ, чтобы заразить компьютеры и таким образом повредить их или остановить их работу. Также с помощью зловредов можно удалять или похищать данные.

Киберпреступления, в результате которых владельцы устройств не могут пользоваться своими компьютерами или сетью, а компании - предоставлять интернет-услуги своим клиентам, называется атакой отказа в обслуживании (DoS).

Киберпреступления второй категории используют компьютеры или сети для распространения вредоносных программ, нелегальной информации или неразрешенных изображений.

Иногда злоумышленники могут совмещать обе категории киберпреступлений. Сначала они заражают компьютеры с вирусами, а затем используют их для распространения вредоносного ПО на другие машины или по всей сети.

Киберпреступники могут также выполнять так называемую атаку с распределенным отказом в обслуживании (DDos). Она похожа на DoS-атаку, но для ее проведения преступники используют множество скомпрометированных компьютеров.

Министерство юстиции США считает, что есть еще и третья категория киберпреступлений, когда компьютер используется как соучастник незаконного деяния, например, для хранения на нем украденных данных.

США подписали Европейскую конвенцию о киберпреступности. В ней названы виды деятельности с использованием компьютеров, которые считаются киберпреступлениями. Например:

- незаконный перехват или кража данных.

- компрометация компьютерных систем и сетей

- нарушение авторских прав

- незаконные азартные игры

- продажа запрещенных предметов в Интернете

- домогательство, производство или хранение детской порнографии

Примеры киберпреступлений

Итак, что именно считается киберпреступлением?

В этом разделе мы рассмотрим резонансные примеры различных типов кибератак.

Атаки с использованием вредоносного ПО

Атака с использованием вредоносного ПО - это заражение компьютерной системы или сети компьютерным вирусом или другим типом вредоносного ПО.

Компьютер, зараженный вредоносной программой, может использоваться злоумышленниками для достижения разных целей. К ним относятся кража конфиденциальных данных, использование компьютера для совершения других преступных действий или нанесение ущерба данным.

Известным примером атаки с использованием вредоносного ПО является атака вымогателя WannaCry, случившаяся в мае 2017 года.

Ransomware - это тип вредоносного ПО, который используется для получения денег в обмен на разблокирование устройства/файлов жертвы. WannaCry - это тип программ-вымогателей, которые используют уязвимость компьютеров Windows.

Финансовые потери в результате деятельности WannaCry оцениваются в 4 миллиарда долларов.

Фишинг

Известный пример фишинг-мошенничества году произошел на Чемпионате мира по футболу в 2018. По информации Inc, фишинговые электронные письма рассылались футбольным фанатам.

Другой тип фишинговой кампании известен как целевой фишинг. Мошенники пытаются обмануть конкретных людей, ставя под угрозу безопасность организации, в которой они работают.

DDoS-атака перегружает систему большим количеством запросов на подключение, которые она рассылает через один из стандартных протоколов связи.

Кибершантажисты могут использовать угрозу DDoS-атаки для получения денег. Кроме того, DDoS запускают в качестве отвлекающего маневра в момент совершения другого типа киберпреступления.

Известным примером DDoS-атаки является атака на веб-сайт Национальной лотереи Великобритании 2017 году. Результатом стало отключение веб-сайта и мобильного приложения лотереи, что не позволило гражданам Великобритании играть.

Как не стать жертвой киберпреступления

Итак, теперь, когда вы понимаете, какую угрозу представляет киберпреступность, встает вопрос о том, как наилучшим образом защитить ваш компьютер и личные данные? Следуйте нашим советам:

Регулярно обновляйте ПО и операционную систему

Постоянное обновление программного обеспечения и операционной системы гарантирует, что для защиты вашего компьютера используются новейшие исправления безопасности.

Установите антивирусное ПО и регулярно его обновляйте

Использование антивируса или комплексного решения для обеспечения интернет-безопасности, такого как Kaspersky Total Security, - это правильный способ защитить вашу систему от атак.

Антивирусное ПО позволяет проверять, обнаруживать и удалять угрозы до того, как они создадут проблему. Оно помогает защитить ваш компьютер и ваши данные от киберпреступников.

Если вы используете антивирусное программное обеспечение, регулярно обновляйте его, чтобы обеспечить наилучший уровень защиты.

Используйте сильные пароли

Используйте сильные пароли, которые трудно подобрать, и нигде их не записывайте. Можно воспользоваться услугой надежного менеджера паролей, который облегчит вам задачу, предложив сгенерированный им сильный пароль.

Не предоставляйте личную информацию, не убедившись в безопасности канала передачи

Никогда не передавайте личные данные по телефону или по электронной почте, если вы не уверены, что телефонное соединение или электронная почта защищены. Убедитесь, что вы действительно говорите именно с тем человеком, который вам нужен.

Свяжитесь напрямую с компанией, если вы получили подозрительный запрос

Если звонящий просит вас предоставить какие-либо данные, положите трубку. Перезвоните в компанию напрямую по номеру телефона на ее официальном сайте, и убедитесь, что вам звонили не мошенники.

Желательно пользоваться, при этом, другим телефоном, потому что злоумышленники могут оставаться на линии: вы будете думать, что набрали номер заново, а они будут отвечать якобы от имени банка или другой организации, с которой, по вашему мнению, вы разговариваете.

Внимательно проверяйте адреса веб-сайтов, которые вы посещаете

Обращайте внимание на URL-адреса сайтов, на которые вы хотите зайти. Они выглядят легитимно? Не переходить по ссылкам, содержащим незнакомые или на вид спамовые URL-адреса.

Если ваш продукт для обеспечения безопасности в Интернете включает функцию защиты онлайн-транзакций, убедитесь, что она активирована.

Внимательно просматривайте свои банковские выписки

Наши советы должны помочь вам не стать жертвой киберпреступников. Но если все же это случилось, важно понять, когда это произошло.

Просматривайте внимательно свои банковские выписки и запрашивайте в банке информацию по любым незнакомым транзакциям. Банк может проверить, являются ли они мошенническими.

Теперь вы понимаете, какую угрозу представляют киберпреступники, и знаете, как от нее защититься. Узнайте больше о Kaspersky Total Security.

Другие статьи по теме:

Советы по защите от киберпреступников

В этой статье мы дадим определение киберпреступности, объясним, что считается киберпреступлением, и расскажем, как не стать его жертвой.

Избранные статьи

Риски безопасности и конфиденциальности в виртуальной и дополненной реальности

TrickBot – многоцелевой ботнет

Основные атаки программ-вымогателей

Что такое глубокий и теневой интернет?

Как защитить детей в интернете во время коронавируса

Продукты для дома

Наши передовые решения помогают защитить то, что для вас ценно. Узнайте больше о нашей удостоенной наград защите.

Бесплатные утилиты

Наши бесплатные утилиты помогают обеспечить защиту ваших устройств на базе Windows, Mac и Android.

Связаться с нами

Наша главная цель - обеспечить вашу безопасность. Мы всегда готовы ответить на ваши вопросы и оказать техническую поддержку.

О компании

Узнайте больше о том, кто мы, как мы работаем и почему наша главная цель - сделать цифровой мир безопасным для всех.

Пробные версии

Попробуйте наши решения. Всего за несколько кликов вы можете скачать бесплатные пробные версии нашего продукта и проверить их в действии.

Сувенирный портал Lab Shop

Читайте также: