Реестре после вирусной атаки

Обновлено: 22.04.2024

Антивирусные программы, даже при обнаружении и удалении вредоносного программного обеспечения, далеко не всегда восстанавливают полную работоспособность системы. Нередко, после удаления вируса, пользователь компьютера получает пустой рабочий стол, полное отсутствие доступа в Интернет (или блокировку доступа к некоторым сайтам), неработающую мышку и т.п. Вызвано это, как правило, тем, что остались нетронутыми некоторые системные или пользовательские настройки, измененные вредоносной программой под свои нужды.

Восстановление системы, в случае, когда загрузка или вход в систему невозможны.

Самым простым и действенным способом восстановления поврежденной вредоносным программным обеспечением системы является откат на точку восстановления (Restore Point) когда система еще была в работоспособном состоянии. Кстати, этот же прием можно использовать и для нейтрализации вируса. Откат выполняется таким образом, что изменяются только системные файлы Windows и содержимое реестра. Естественно, восстанавливаются и те элементы, которые, после заражения, позволяют вредоносной программе выполнять свой запуск. Другими словами, откат системы на момент до возникновения вирусного заражения дает возможность изолировать исполняемые файлы вируса и даже, если они остаются в системе, их автоматический запуск не производится, и они никоим образом не могут влиять на работу ОС. Откат на точку восстановления выполняется в среде самой Windows XP (Меню Пуск - Программы - Стандартные - Служебные - Восстановление системы )и в случаях, когда вход в систему невозможен, становится также невыполнимым. Однако, существует инструмент под названием ERD Commander (ERDC) , позволяющий выполнить восстановление системы, даже в случае невозможности запуска штатных средств. Подробное описание ERD Commander и примеры практической работы с ним найдете в статье Инструкция по использованию ERD Commander (Microsoft DaRT).

А в общих чертах, восстановление выполняется с помощью средства ERDC под названием System Restore Wizard . Сначала выполняется загрузка ERD Commander, который представляет собой усеченный вариант Windows (WinPE - Windows Preinstall Edition) и набор специальных программных инструментов для работы с ОС установленной на жестком диске. Затем запускается инструмент System Restore Wizard , с помощью которого состояние системы восстанавливается на созданную ранее ( вручную или автоматически ) точку восстановления. При наличии кондиционных данных точки восстановления, в подавляющем большинстве случаев, система возвращается к работоспособному состоянию.

Восстановление работоспособности с помощью антивирусной утилиты AVZ.

Это самый простой, не требующий особой квалификации, способ. Антивирусная утилита AVZ Олега Зайцева, кроме основных функций обнаружения и удаления вредоносного ПО, имеет и дополнительную - восстановление работоспособности системы, с помощью специальных подпрограмм, или, по терминологии AVZ - микропрограмм. Утилита AVZ позволяет легко восстановить некоторые системные настройки, поврежденные вирусами. Помогает в случаях, когда не запускаются программы, при подмене страниц, открываемых обозревателем, подмене домашней страницы, страницы поиска, при изменении настроек рабочего стола, невозможности запуска редактора реестра, отсутствии доступа в Интернет и т.п.

Для запуска процедур восстановления выбираем меню Файл - Восстановление системы и отмечаем галочкой нужную микропрограмму восстановления:

Если не работают некоторые устройства после лечения системы от вирусов.

Клавиатурные шпионы и вирусы, использующие руткит-технологии для маскировки своего присутствия в зараженной системе, нередко устанавливают свой драйвер как дополнение к реальному драйверу, обслуживающему какое-либо устройство (чаще всего клавиатуру или мышь). Простое удаление файла "вирусного" драйвера без удаления из реестра записи, ссылающейся на него, приведет к неработоспособности "обслуживаемого" устройства.

Подобное же явление имеет место при неудачном удалении антивируса Касперского, кода перестает работать мышь, и в диспетчере устройств она отображается как устройство с ошибкой, для которого не были загружены все драйверы. Проблема возникает по причине использования антивирусом дополнительного драйвера klmouflt, который устанавливался при инсталляции антивируса. При деинсталляции файл драйвера был удален, но ссылка в реестре на драйвер klmouflt, осталась.

Подобное явление наблюдается и при удалении файла драйвера руткита и оставшейся в реестре ссылке на него. Для устранения проблемы нужно сделать поиск в реестре по строке UpperFilters.

Везде, где в ключах реестра встретится значение

klmouflt - для драйвера от антивируса Касперского

или другое название - для драйвера руткита

mouclass

удалить ненужное klmouflt и перезагрузиться.

Обычно при неработающей клавиатуре и мыши нужно чтобы были восстановлены ключи реестра

Клавиатура:

HKLM\ SYSTEM\ CurrentControlSet\ Control\ Class\

UpperFilters = kbdclass

Мышь:

HKLM\ SYSTEM\ CurrentControlSet\ Control\ Class\

UpperFilters = mouclass

Если проблема осталась, можно поискать аналогичные значения в LowerFilters

Что делать в случае, когда обычного метода проверки компьютера с помощью обычного антивирусного ПО бывает недостаточно? Казалось бы, проверили пк, полностью очистили от мусора и вредоносного ПО, но через определенное время, угроза появилась снова.

Для начала необходимо понять, что вирусов в реестре не бывает, но в нем может храниться запись, содержащая ссылку на сам исполняемый зараженный файл.

А это значит, что наш защитник не полностью справился со своей задачей и отыскал не все угрозы.

Итак, как же найти и удалить вирусы в реестре? Давайте разберем 4 основных способа и остановимся на каждом более подробно.

Dr.Web CureIT

В первую очередь необходимо провести полное сканирование системы с помощью бесплатного сканера от Доктора Веба. Очень эффективное решение, проверен временем и никогда меня не подводил, находит и удаляет практически все, не требует установки, не конфликтен по отношению к установленным антивирусным программам.

Microsoft Malicious Software

Эффективный, бесплатный сканер от компании Microsoft. Можно использовать как дополнительное средство для очистки реестра. Установка не требуется, работает на Виндовс.

Как пользоваться:

Дополнительно можно использовать и другие утилиты, о которых я писал ранее в этой статье.

Поиск с помощью программы

После деинсталляции программ в реестре остаются от них следы и время от времени необходимо проводить полную проверку системы, удалять неверные записи и исправлять ошибки. В этом нам поможет программа Ccleaner.

Работает как на Windows 10, так и на Xp. После выполнения не сложных действий, реестр будет очищен от угроз. Способ эффективен так же и при удалении вирусов в браузере.

Самостоятельная проверка

Для того, чтобы произвести очистку реестра от вирусов , выполняем следующие шаги, на примере в Windows 7(64 bit):

Помните, что Все действия необходимо проделывать с особой осторожностью, дабы не повредить работоспособность ОС.

Для применения всех внесенных правок, следует выполнить перезагрузку компьютера.

Таким образом, мы проверили и почистили реестр компьютера от вирусов (баннеров, казино вулкан, маил), в том числе и от тех, которые размножают записи.

Для полноценной защиты пк, рекомендую использовать комплексные антивирусы. О их преимуществах было рассказано в предыдущей статье.

Для того, чтобы обезопасить свое устройство, независимо от того, что это пк, ноутбук, нетбук или обычный смартфон — лазия по всемирной паутине, скачивайте ПО только с оф.сайтов, а не с файлообменников или откуда либо еще.

Доброго времени суток, друзья. Я вот много пишу о борьбе с разными вредоносными программами, которые блокируют запуск системы, замедляют работу компьютера, отображают рекламу в браузерах. Но удаление зараженных файлов и процессов – это лишь вершина айсберга. Необходимо выполнять более глубокое сканирование. Хотите узнать, как проверить реестр на вирусы? Данная статья полностью посвящена этой теме.

Что такое реестр?

Это своего рода база данных, которая содержит массив атрибутов и значений, отвечающих за конфигурацию Windows и установленных приложений. Также, там храниться информация об учётных записях пользователей.

А после использования утилиты для поиска рекламных вирусов Anti-Malware (от Malwarebytes) было найдено множество ключей, которые пришлось почистить вручную:

А Вы не задумывались, почему компания Microsoft до сих пор не создала собственного инструмента для сканирования реестра на ошибки?

Вообще-то, реестр не может содержать трояны и прочие вредоносные скрипты, но в нём могут храниться измененные записи, влияющие на работоспособность системы. Вирусы могут влиять на автозагрузку, выполнение процессов и т.д. С этим нужно бороться, согласны?

С чего начать?

Полное сканирование системы

Для этой цели подойдет разный защитный софт. Наилучшим образом себя проявляет KIS (Internet Security от Kaspersky Lab). Это комплексный инструмент, который я не хочу сейчас расхваливать. Его преимущества всем и так давно известны.

Если нет желания платить деньги за качественную проверку, то в качестве альтернативы советую скачать свеженькую версию Cure It! от Доктор Веб.

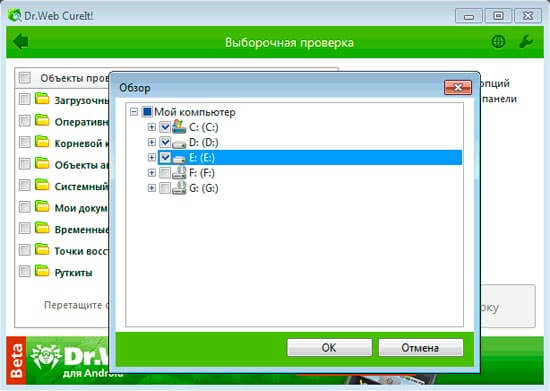

После запуска обязательно выберите все объекты сканирования:

Конечно же, данный способ не даёт 100%-ой гарантии успеха, но большинство угроз будут удалены. Останется только обезвредить их и перезапустить компьютер.

Автоматический поиск в реестре

Если после вышеупомянутых шагов (сканирования с помощью антивируса nod32 или любого другого подобного софта) поведение ПК всё еще остается загадочным, то следует выполнить очистку конфигурационной базы данных.

Уже более пяти лет я использую именно это ПО из-за его простоты и удобства. Иногда тестирую другие продукты аналогичного типа, но в итоге возвращаюсь к данному оптимизатору.

- Отобразится список ошибок. У меня он оказался небольшим, так как проверку выполняю почти ежедневно. У Вас может быть несколько сотен пунктов, если ни разу не выполняли чистку.

Вот и всё. Реестр почищен. Ошибки устранены.

Ручная проверка

Ответственность за дальнейшие действия лежит исключительно на Вас! Я подскажу универсальный способ, но каждая ситуация индивидуальна и требует особого подхода и повышенной внимательности!

Если в чем-то сомневаетесь, обязательно задавайте вопросы мне или ищите ответы через поисковые системы.

Всё указывало на то, что в реестре (разделе автозагрузки) остались следы этого скрипта. Откровенно говоря, CCleaner не помог (увы, он тоже не всесилен). Что я сделал?

Возможно, Вам придется потратить больше времени, если вирус оставил множество следов. Но так будет надежнее.

На этом извольте откланяться. Все вопросы и пожелания можете писать в комментариях. Я не обещаю поддержку 24/7, но обязательно отвечу всем оперативно и, по существу.

- Как восстановить реестр после вируса

- Как восстановить реестр без резервной копии

- Как восстановить удаленный реестр

- - Windows XP;

- - установочный диск Windows XP

Используйте загрузку с установочного диска и нажмите клавишу R при открытии окна мастера установки для запуска консоли восстановления.

Укажите операционную систему, подлежащую восстановлению и введите администраторский пароль в окне запроса.

Введите значение в текстовое поле окна службы восстановления:

md tmp

copy c:\windows\system32\config\system c:\windows\tmp\system.bak

и нажмите клавишу Enter.

Используйте команду:

copy c:\windows\system32\config\software c:\windows\tmp\software.bak

и повторите нажатие клавиши Enter.

Выберите команду:

copy c:\windows\system32\config\sam c:\windows\tmp\sam.bak

и нажмите клавишу Enter.

Введите значение:

copy c:\windows\system32\config\security c:\windows\tmp\security.bak

и примените клавишу Enter.

Напечатайте команду:

copy c:\windows\system32\config\default c:\windows\tmp\default.bak

и выполните нажатие клавиши Enter.

Используйте вышеописанный алгоритм действий для введения следующего значения:

delete c:\windows\system32\config\system

Повторите предыдущие действия и введите значение:

delete c:\windows\system32\config\software

Выберите команду:

delete c:\windows\system32\config\sam

и примените клавишу Enter.

Применяя данный алгоритм, последовательно введите следующие значения:

delete c:\windows\system32\config\security

delete c:\windows\system32\config\default

copy c:\windows\repair\system c:\windows\system32\config\system

copy c:\windows\repair\software c:\windows\system32\config\software

copy c:\windows\repair\sam c:\windows\system32\config\sam

copy c:\windows\repair\security c:\windows\system32\config\security

copy c:\windows\repair\default c:\windows\system32\config\default,

используя функциональную клавишу Enter после каждой команды.

Читайте также: