Резервное копирование с шифрованием вирус

Обновлено: 19.04.2024

Троянец-шифровальщик CryptXXX шифрует файлы, ворует биктоины и другую информацию. Но у нас есть от него лекарство!

Как с точки зрения пользователя компьютера выглядит стандартная картина заражения каким-нибудь трояном-шифровальщиком? Вы зашли на некий сайт и, сами того не ведая, установили оттуда какую-то программу. Некоторое время вроде бы ничего не происходит, а потом вдруг вылезает уведомление о том, что ваши файлы зашифрованы и надо платить выкуп. Вы проверяете — и действительно, у ваших файлов к имени добавилось зловещее расширение .crypt, и они больше не открываются.

Что это значит? Это значит, что вы заразились вымогателем-шифровальщиком, известным под названием CryptXXX. Кстати, на самом деле все еще хуже: он не только шифрует файлы, но еще и ворует данные и биткойны. Хорошая новость состоит в том, что у нас от него есть лекарство — бесплатная утилита-расшифровщик. А теперь обо всем немного подробнее.

Что за зверь такой CryptXXX

Если вы ищете инструкцию по расшифровке файлов, то можете пропустить эту часть текста — прокрутите страницу вниз, там вы найдете то, что вам нужно. А здесь мы расскажем краткую историю происходящего.

15 апреля исследователи из Proofpoint обнаружили, что через эксплойт-кит Angler для Windows распространяется некий новый, ранее невиданный троянец-шифровальщик. Исследователи назвали его CryptXXX, хотя сами создатели никакого специального имени для своего детища не придумали — опознать данного вымогателя при заражении можно только по тому, что он добавляет .crypt к именам зашифрованных файлов.

Шифровальщик этот имеет несколько интересных особенностей. Во-первых, он запускает процедуру шифрования файлов на всех подключенных к компьютеру накопителях лишь через некоторое время после заражения. Его создатели предусмотрели эту задержку для того, чтобы было сложнее определить, какой именно сайт оказался заразным и принес на компьютер зловреда.

После того как троянец заканчивает с шифрованием, он создает три файла-инструкции: текстовый файл, картинку и веб-страницу HTML. Картинку он для наглядности ставит в качестве обоев рабочего стола, веб-страницу открывает в браузере, ну а текст оставляет, видимо, просто на всякий случай. Содержание всех инструкций более-менее одинаковое.

Они уведомляют пользователя о том, что его файлы зашифрованы с помощью достаточно стойкого алгоритма RSA4096, и требуют заплатить $500 в Bitcoin-эквиваленте за возвращение данных. Пройдя по ссылке в инструкции (и предварительно установив браузер Tor, если он не был установлен ранее), пользователь попадает на onion-сайт, содержащий более подробные инструкции и собственно форму для оплаты. И даже раздел с часто задаваемыми вопросами — все для клиентов!

Во-вторых, помимо шифрования файлов у CryptXXX обнаружилось еще несколько функций: он также крадет биткойны, сохраненные на жестких дисках, и другие данные, которые могут потенциально заинтересовать преступников.

Но у нас есть лекарство!

В последнее время часто бывает так, что для очередного нового троянца-шифровальщика не получается подобрать универсальный алгоритм расшифровки. В этом случае единственный способ вернуть файлы — это заплатить злоумышленникам выкуп. Мы это делать не рекомендуем, разве что в тех случаях, когда без этого совсем никак.

Утилита RannohDecryptor изначально создавалась для расшифровки файлов, ставших пищей другого шифровальщика, Rannoh, но по мере появления новых троянцев она обрастала новой функциональностью. Теперь она позволяет устранить последствия деятельности CryptXXX.

Так что, если вы стали жертвой CryptXXX, не все потеряно. Для восстановления нам потребуется оригинальная, незашифрованная копия хотя бы одного из файлов, которые были зашифрованы вымогателем (если таких файлов у вас найдется больше — это только в плюс).

Дальше следует сделать вот что:

1. Скачайте с нашего сайта утилиту-расшифровщик и запустите ее.

4. После этого утилита запросит путь к незашифрованному оригиналу того же файла — укажите его.

5. Затем утилита начнет поиск на дисках выбранных типов файлов с расширением .crypt и расшифрует все файлы, размер которых не превышает размер того файла, от которого у вас есть оригинал. Чем большего размера вам удастся найти оригинальный файл — тем больше файлов в итоге удастся расшифровать.

Будь готов!

Но лучше, конечно, не испытывать судьбу и не позволять CryptXXX проникнуть на ваш компьютер. Сейчас разработанная нашими вирусными аналитиками программа работает, однако злоумышленники достаточно быстро адаптируются к ситуации. Нередко они меняют код зловредов так, что расшифровать файлы с помощью утилиты становится невозможно. Например, так произошло с троянцем TeslaCrypt, для которого в свое время тоже была программа-дешифровщик, ставшая теперь практически бесполезной.

К тому же не забывайте о том, что CryptXXX не только шифрует файлы, но и ворует данные, — не думаем, что вы с радостью захотите ими поделиться.

Чтобы избежать заражения, мы советуем следовать нескольким правилам безопасности:

1. Регулярно делайте резервные копии данных.

2. Не менее регулярно устанавливайте все важные обновления операционной системы и браузеров. Эксплойт-кит Angler, с помощью которого распространяется CryptXXX, использует уязвимости в программном обеспечении, чтобы получать права на скачивание и установку зловредов.

3. Установите хорошее защитное решение. Kaspersky Internet Security обеспечивает многослойную защиту от троянцев-шифровальщиков. А Kaspersky Total Security в дополнение к этому позволит автоматизировать создание бэкапов.

Подробнее о способах защиты от троянцев-шифровальщиков вы можете прочитать тут.

Вирусы-шифровальщики уже не первый год сотрясают ИТ-рынок последствиями своей подпольной работы. Скрываясь за ссылкой в email или в JavaScript коде на странице веб сайта, они молчаливо инсталлируются на рабочие компьютеры или сервера и начинают тихо зашифровывать всю информацию. После окончания шифрования, одни просто удаляют ключ шифрования, другие требуют выкуп, но далеко не все пользователи, заплатившие его получают ключ шифрования. Как же с ними можно бороться? Самое главное средство борьбы – быть подготовленным к наихудшему.

Системы хранения NetApp FAS/ONTAP

Имеют не только множество интеграций с множеством софта для резервного копирования, антивирусными системами и другими инфраструктурными системами, но также обеспечивают высокую доступность для NAS (NFS, CIFS/SMB) и SAN (iSCSI, FC, FCoE). Унифицированное хранилище позволяет обеспечивать прозрачную миграцию данных между нодами кластера, который может состоять из 24 узлов, а также позволяет задействовать одновременно все ноды для обслуживания NAS и SAN с целью повышения производительности. Таким образом можно полностью отказаться от подверженных уязвимостям Windows Server — не покупать лицензии и не строить кластеры для высокой доступности, ведь весь функционал уже имеется в NetApp ONTAP, в том числе интеграция с AD, настройки безопасности файлов и папок, Access Based Enumeration и всем привычная консоль управления MMC.

Резервное копирование

Как в самых больших организациях, так и в маленьких фирмах рабочие файлы располагают на общедоступном файловом хранилище, чтобы все могли ими пользоваться. Централизация хранения даёт удобство для совместной работы нескольким людям над одними и теми же файлами, но это накладывает и ответственность по защите такой информации. Естественно для борьбы с вирусами-шифровальщиками необходимо регулярно выполнять резервное копирование по схеме 3-2-1. Резервные копии важно хранить отдельно от основной системы.

Системы хранения NetApp FAS/ONTAP имеют в своем арсенале снэпшоты не влияющие на производительность и репликацию на базе этих снэпшотов, которые позволяют интегрироваться с широким списком систем резервного копирования использующие технологии системы хранения данных NetApp, как для среды NAS так и SAN:

Снэпшоты для спасения

Но полное восстановление, во-первых, может быть достаточно длительным, а во-вторых резервное копирование может выполняться не каждые 15 минут, таким образом увеличивая RPO. И вот здесь становится понятно, насколько важной частью резервного копирования являются снэпшоты, которые можно выполнять намного чаще нежели резервные копии с NAS или SAN хранилища и соответственно восстанавливать такие данные намного быстрее из снэпшотов, таким образом существенно уменьшив значение RPO. И вот здесь становится понятно насколько важно, чтобы такие снэпшоты функционировали как часы, не тормозили работу всего хранилища, не имели архитектурных проблем по удалению и консолидации. При этом снэпшоты это не замена резервному копированию, а важное дополнение для полноценной стратегии резервного копирования. Так процедуру создания снэпшотов можно выполнять достаточно часто, чтобы захватывать самые последние изменения вашей информации.

Снэпшоты это не полная копия данных, только разница новых данных на блочном уровне, своего рода обратный инкрементальный бэкап, который более рационально использует пространство хранилища, нежели полный бэкап. Но всё равно это пространство используется, чем больше изменений, тем больше попадает информации в снэпшот. Настроенное расписание авто-удаления старых снэпшотов позволит более рационально использовать ресурсы хранилища и не съесть всё доступное пространство на дорогостоящем NAS хранилище. А резервное, будет хранить намного дольше по времени копии более старых версий информации.

Среда SAN

Снэпшоты NetApp ONTAP одинаково эффективны как в среде NAS, так и SAN, одинаково архитектурно устроены, имеют одинаковый интерфейс, настройку, скорость снятия и восстановления, что позволяет более быстро откатываться назад в случае повреждения данных.

Снэпшоты и технология NetApp FabricPool

Отдельно стоит отметить технологию FabricPool, позволяющую прозрачно смещать снепшоты и холодные данные с SSD накопителей на медленные диски в объектное хранилище, что позволит активно и часто использовать настолько важную технологию снэпшотирования на дорогостоящих носителях информации.

Как снэпшоты не должны работать

Многие уже сталкивались с различными реализациями снэпшотов и уже на практике знают, как снэпшоты не должны работать:

- они не должны увеличивать нагрузку на дисковую подсистему просто от наличия снэпшота;

- они не должны увеличивать нагрузку просто от большего числа снэпшотов;

- они не должны медленно создаваться и удаляться и этот процесс не должен влиять на производительность дисковой подсистемы;

- они не должны удаляться так чтобы повредить основные данные;

- им не должно быть разницы сколько данных, всё должно работать быстро, моментально и без малейшей возможности повредить информацию из-за удаления или консолидации снэпшота.

Автоматизация восстановления

Интеграция снэпшотов хранилища с операционными системами позволит снять рутину с администратора хранилища по восстановлению отдельных файлов. Чтобы пользователи сами могли восстанавливать свои файлы из снэпшотов прямо из своего Windows компьютера стандартными средствами ОС.

Репликация снэпшотов

Технология Write Once Read Manу или WORM, также известна и под другими коммерческими названиями, к примеру NetApp SnapLock построенная на базе снэпшотирования, позволяет заблокировать данные на длительный срок от изменений, в том числе и от пользователей системы хранения с повышенными привилегиями. Так можно хранить прошивки, конфигурации от разнообразных устройств, к примеру свичей, роутеров и прочее. Подобного рода файлы редко если вообще меняются в течении жизни устройства, а хранилища с поддержкой WORM надежное место для расположения важных файлов-настроек для инфраструктуры, которые точно не заражены, их нельзя менять, но их можно читать. Это свойство можно использовать для того, чтобы загружать конфигурации и прошивки для ключевых компонент вашей инфраструктуры.

Антивирусная защита NAS

Ну и конечно же возможность проверки файлов на стороне хранилища тоже будет не лишней. Системы NetApp FAS/ONTAP интегрируются с широким списком антивирусных систем которые будут выполнять проверку корпоративных данных на NAS хранилище. Поддерживаются самые известные системы антивирусного сканирования:

- Symantec

- Trend Micro

- Computer Associates

- McAfee

- Sophos

- Kaspersky

Снэпшоты как индикатор заражения RansomWare

Как было сказано ранее снэпшоты хранят в себе блочную дельту, — разницу между предыдущим своим состоянием и между текущим, то есть актуальным. И чем больше изменений внесено в актуальные данные, тем больше занимает снэпшот. Кроме того, стоит ещё упомянуть про технологии компрессии и дедупликации данных, которые позволяют сжимать оригинальные данные, экономя пространство на хранилище. Так вот некоторые данные не компрессируются. К примеру фото, видео или аудио данные, а какие данные ещё не жмутся? Правильно, зашифрованные файлы. И вот представьте вы настроили расписание снэпшотов, у вас работает дедупликация и компрессия. Снэпшоты снимаются, а более старые удаляются, данные жмутся, потребление пространства достаточно размеренное и стабильное. И вдруг снэпшоты начинают занимать намного, намного больше места нежели раньше, а дедупликция и компрессия перестали быть эффективными. Это и есть индикаторы молчаливой и вредоносной работы вируса-шифровальщика: ваши данные, во-первых, сильно изменяются (растут снэпшоты в объёме, по сравнению с тем, как это было раньше), во-вторых дедуп и компрессия перестали давать результат (значит записывается несжимаемая информация, к примеру оригиналы файлов подменяются на зашифрованные версии). Эти два косвенных показателя приводят к нерациональному потреблению пространства на хранилище, и вы можете заметить это на графике потребления пространства в интерфейсе мониторинга NetApp, который внезапно начал геометрически расти вверх.

Файл-Скрининг Fpolicy

Fpolicy и ONTAP directory-security API это механизмы которые позволяют анализировать файл, и в зависимости от настроенных политик разрешать или не разрешать, записывать его или работать с ним для протокола SMB/CIFS. Анализ файла можно проводить на основе расширения файла (встроенный функционал Fpolicy в ONTAP) или по содержимому, тогда нужно специализированное ПО использующее эти два механизма.

Free Cleondis SnapGuard Light Edition

Бесплатный продукт Cleondis SnapGuard Light Edition (SGLE) предназначен не только для выявления на CIFS/SMB шаре, но и для восстановления после вирусов-шифровальщиков при помощи снэпшотов на платформе NetApp ONTAP. SGLE способен распознавать шаблоны вредоносной работы вирусов шифровальщиков, которые начинают шифровать ваши файлы и остановить клиенты которые заражены от дальнейшего нанесения вреда и полностью совместим с существующими антивирусными системами.

Free Prolion DataAnalyzer-light

Varonis

Varonis очень мощьное промышленное решение, которое не только способно отследить шифрование, отключить зараженных пользователей от NAS (CIFS/SMB), но также найти и восстановить те файлы, которые были зашифрованы.

SMB1 и WannaCry / Petya

Вирусы WannaCry / Petya используют уязвимость в протоколе SMB1 на Windows машинах, этой уязвимости нет в системах NetApp ONTAP. Но попав на Windows вирус может зашифровать файлы расположенные на NAS хранилище, по-этому рекомендуется настроить снепшоты по расписанию. Компания NetApp рекомендует отключить SMB1 и перейти на более новые версии протоколов SMB v2 или v3 на клиентских Windows Workstation, чтобы избежать заражения.

Более новые версии вируса способны отключать теневое копирование VSS на Windows хостах, но так как расписание снэпшотов на NAS хранилище NetApp настраиваются, включаются и выключаются на самом СХД, то выключенный VSS никак не повлияет на работу снэпшотов.

Открыть Powershall от имени администратора и вставить следующие строки

В связи с массовыми заражениями данных вирусами типа RansomWare, Megatrade, официальный дистрибьютор NetApp в Украине запускает акцию для своих существующих и будущих клиентов по:

- настройке ONTAP снэпшотов для NAS, SnapRestore, Virtual Storage Console

- установке бесплатного ПО мониторинга заражения RansomWare для ONTAP (CIFS/SMB)

- настройке интеграции ONTAP с антивирусными системами для CIFS/SMB

- обучению по использованию ONTAP снэпшотов с SAN доступом

Вывод

В заключение стоит отметить, что снэпшоты это не замена, а важная часть стратегии резервного копирования, которая позволяют более быстро, более часто резервировать данные и быстрее их восстанавливать. Снэпшоты WAFL являются базисом для клонирования, SnapLock и репликации данных на резервную СХД, не тормозят систему, не требуют консолидации и склеивания, являются эффективным средством резервного копирования данных. Системы хранения корпоративного уровня NetApp FAS/ONTAP имеют множественные технологии и интеграции позволяющие быть готовым к наихудшему. Ну, и в контексте последних событий, рассмотренные выше технологии еще и становится весьма актуальной для защиты вашей информации от различных зловредов.

Важной составляющей стратегии защиты данных всегда было наличие резервных копий, из которых можно выполнить восстановление. Рассмотрим же несколько рекомендаций от моего коллеги Rick Vanover относительно того, как как уберечь СХД резервных копий от шифровальщиков (вне зависимости от того, используете вы решения Veeam или других производителей). Итак, добро пожаловать под кат.

Эта общечеловеческая рекомендация особенно актуальна в эпоху троянов-шифровальщиков.

- Резонно использовать для доступа к хранилищу бэкапов специально выделенные для этого учетные записи.

- Следует избегать назначения прав доступа к хранилищу всевозможным пользователям, за исключением тех, кому они необходимы для выполнения резервного копирования.

- И, конечно, не стоит повсеместно использовать учетку доменного админа.

2. Имейте резервные копии, хранящиеся offline (без подключения к инфраструктуре)

Весьма действенный способ обезопасить себя от проникновения трояна-шифровальщика – сохранять резервные копии offline (то есть вне работающей инфраструктуры). Например, если вы используете решение Veeam, то можно рассмотреть следующие опции:

| Где хранить данные | Пояснение |

|---|---|

| Магнитная лента | Всегда offline (если только не в процессе чтения-записи). |

| Реплика ВМ | Обычно выключена; в большинстве случаев будет задействована в среде с аутентификацией, отдельной от продакшена (например, хосты vSphere и Hyper-V в разных доменах). |

| Аппаратные снимки производственных СХД | Можно использовать для восстановления; обычно задействуются в среде с аутентификацией, отдельной от продакшена. |

| Бэкапы в Cloud Connect | Не подключаются непосредственно к инфраструктуре резервного копирования; задействуют иной механизм аутентификации. |

| Сменные носители (например, внешний жесткий диск) | Всегда offline (если только не в процессе чтения-записи). |

Если вы используете выделенную СХД только для хранения резервных копий, то обычно такое хранилище используется только во время окна резервного копирования (скажем, только ночью). В этом случае отдельным простым способом перевода резервной копии в оффлайн будет настройка расписания автоматического выключения/включения СХД на период времени, когда оно не требуется.

Предупредить распространение шифровальщиков можно, используя разные файловые протоколы. Например, если держать репозиторий на Linux, то в этом случае при резервном копировании и восстановлении с помощью Veeam будет использоваться аутентификация Linux, а файловая система может быть как ext3, так и ext4 (или другая). Таким образом можно дополнительно защитить свои резервные копии. Вот несколько примеров систем хранения резервных копий с таким подходом:

- СХД Data Domain со встроенной дедупликацией и использованием DDBoost (рекомендованный метод) или с монтированием NFS в случае, если DDBoost не используется

- СХД Hewlett Packard Enterprise (HPE) StoreOnce со встроенной дедупликацией и использованием Catalyst

- ExaGrid со встроенной дедупликацией и использованием Veeam agent

Это простое правило поможет вам практически в любой аварийной ситуации, при которой потребуется восстановить данные, и при этом оно не требует применения какой-либо специфической технологии. В эпоху шифровальщиков будет разумным добавить еще одну единичку к этому правилу, подразумевая, что один из носителей должен храниться offline. Приведенные выше опции (см. пункт 2) помогут вам с выбором носителя и способа хранения, что, в свою очередь, укрепит вашу инфраструктуру в противостоянии шифровальщикам.

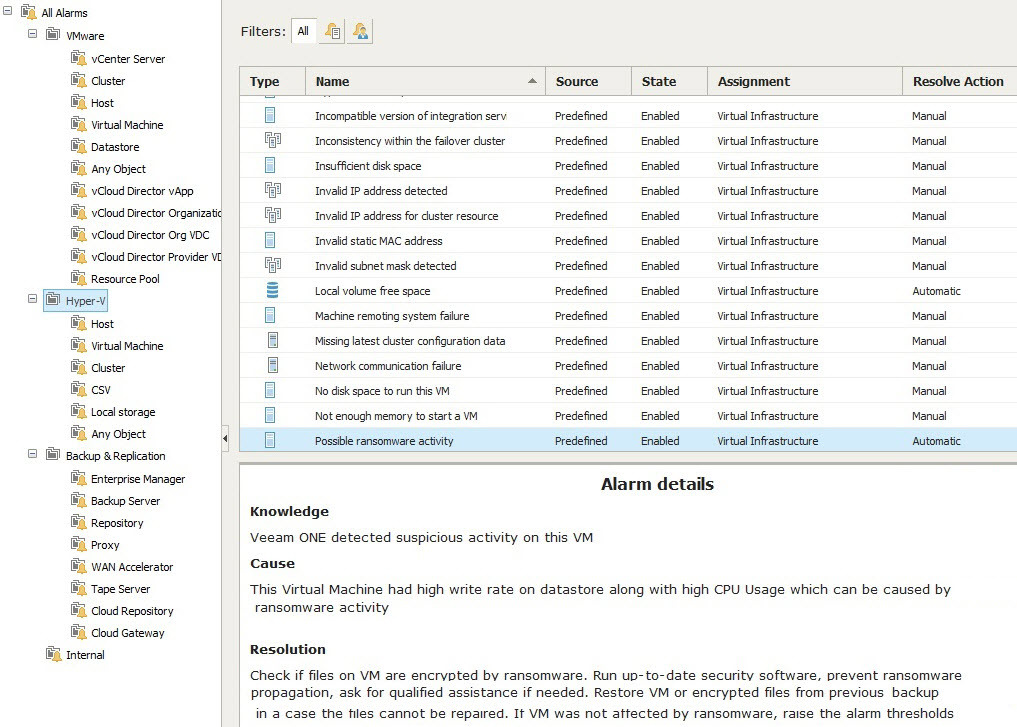

Одна из угроз, которые несут с собой шифровальщики — это потенциальная возможность распространения на другие системы. Поэтому важно контролировать работу оборудования, процессов и приложений с целью выявления подозрительной активности. Так, Veeam ONE 9.5 предлагает вашему вниманию новое встроенное оповещение Possible ransomware activity (вероятная активность шифровальщика). Оно срабатывает, если замечена повышенная активность в использовании ЦПУ и рост количества операций записи на диск.

Для того, чтобы получить точку восстановления, хранящуюся на удаленной СХД и имеющую свою политику хранения (отличную от той, что задана в настройках бэкапа), удобно использовать задание переноса резервных копий Backup Copy Job. Это задание берет данные из репозитория резервных копий и на их основе создает точки восстановления на удаленной СХД. Так, например, если вы добавили еще одну СХД к инфраструктуре резервного копирования (допустим, Linux), то можно создать соответствующий репозиторий и затем настроить задание переноса для работы с ним.

У нас на корпоративном блоге про шифровальщиков написаны десятки материалов – и почти в каждом есть три универсальных совета:

- Используйте хорошую защиту.

- Не скачивайте всякие подозрительные файлы с подозрительных сайтов и не открывайте подозрительные почтовые вложения в письмах от подозрительных людей. И еще научите этому сотрудников.

- Делайте бэкапы.

Но это так не работает. И вот почему.

Из бэкапа надо уметь восстанавливаться

Делать бэкапы полезно, правильно и нужно. Но пробовали ли вы восстанавливать инфраструктуру компании из резервной копии? Это может оказаться совсем не так просто, как кажется, – и чем больше машин и разнородной инфраструктуры, тем сложнее все восстановить. Опытные айтишники наверняка сталкивались с ситуациями, когда – в тот момент, когда бэкап наконец понадобился – оказывалось, что восстановить из него получается не совсем все, не совсем так, как надо, и совсем небыстро. А иногда вообще не получается.

Те, кто наступил на все грабли резервного копирования, регулярно проверяют целостность бэкапов, периодически репетируют воскрешение сервера из мёртвых на стейджинге и вообще следят за тем, чтобы восстановление не заняло слишком много времени, если вдруг что-то случится. А те, кто никогда не пытался восстанавливаться из своих бэкапов, могут смело считать, что бэкапов у них нет вообще. Слишком велик шанс, что нормально восстановиться не получится, если раньше это делать никогда не пробовали.

С восстановлением из бэкапа есть ещё другая проблема: если сервер, на котором лежит резервная копия, живет внутри периметра сети, то шифровальщик пошифрует его вместе со всеми остальными компьютерами в этой сети – и плакали планы по восстановлению.

Мораль: сегментируйте сеть, делайте бэкапы с умом, репетируйте восстановление из них почаще. Тогда есть надежда, что в случае чего получится быстро всё откатить и продолжить работать.

Восстановление – это простой. А простой – это очень много денег

Если компания большая (а это автоматически значит, что ещё и довольно разношерстная в плане используемых устройств), то быстро восстановиться, скорее всего, не получится. Даже если бэкап нормальный и даже если бросить все силы на восстановление из него – это всё равно займет довольно много времени.

А значит, на это время остановится бизнес. А стало быть, все эти недели – да, скорее недели, чем дни, – компания будет работать вхолостую. Некоторым достаточно представить себе, в какие суммы обойдется такой простóй, чтобы сразу же заплатить кибервымогателям выкуп (что делать я категорически не советую). И всё равно простоя не избежать, потому что в момент расшифровать и запустить все системы и сервисы не получится, даже если злодеи будут так любезны и предоставят дешифратор. Да и вообще велик шанс, что расшифровать не удастся ничего, ни при каких условиях.

Мораль простая: чтобы избежать вынужденного простоя из-за шифровальщиков, надо избежать заражения шифровальщиком. То есть что? Правильно: позаботиться о защите и обучении!

Современный вымогатель хуже шифровальщика

Раньше вымогатели в основном пытались атаковать конечных пользователей – и просили за расшифровку порядка 300 долларов в криптовалюте. Но с тех пор злоумышленники, которые промышляют шифрованием, выяснили, что намного интереснее атаковать организации – и выкуп можно потребовать больше, и платит бизнес охотнее. Причём на то они и злоумышленники, чтобы атаковать даже те компании, от работы которых зависят человеческие жизни, – в этом году пошифровали немало больниц, а недавно пострадала компания из цепочки поставок вакцины от коронавируса.

И ведь они не просто шифруют – они проникают в сеть, закрепляются там и воруют все данные, до которых получается дотянуться. Дальше анализируют, разбираются – и начинают шантажировать не только шифрованием, но и утечками. Дескать, не заплатите – опубликуем личные данные ваших клиентов или какие-нибудь технологические секреты. Для компании это если не смертельно, то уж точно оставит черное пятно на репутации на долгое время. К тому же после такой утечки бизнесу придется иметь весьма неприятные разговоры с регулирующими органы, отвечающими за соблюдение GDPR и других подобных законов.

И от того, что проникший в сеть злоумышленник сольёт в Интернет корпоративные секреты или личные данные пользователей, никакой бэкап не спасёт. Более того, если вы храните бэкапы в каком-нибудь месте, куда инсайдеру довольно легко пробраться – например, в облаке, – тем больше вероятность, что из этого бэкапа и украдут всё то, чем потом будут шантажировать.

Мораль: бэкапов явно недостаточно. Что делать?

Три кита безопасности

Тут мне придется повториться, потому что никаких универсальных таблеток от шифровальщиков не изобрели, и делать надо по большому счету все то же, что и раньше. Бэкапиться все равно надо — без этого, конечно, никуда. Но делать это надо правильно, с учебными тревогами и репетициями, с пониманием, как часто вы бэкапитесь и куда. Чтобы все задействованные сотрудники знали, что именно им нужно делать, чтобы побыстрее перезапустить бизнес.

Но также надо использовать подходящую защиту – и не только реактивную, но и проактивную, и вообще стараться охотиться на угрозы до того, как они успели закрепиться в сети. Не менее важно и обучать сотрудников основам безопасности – и неплохо бы еще регулярно проверять их знания. То есть все то же, что и раньше: бэкапы, защита, обучение. Какого-то одного пункта мало – нужны все, и вместе они могут претендовать на звание оптимальной стратегии по защите от вымогателей

Читайте также: