Сделаю вирус на заказ

Обновлено: 16.04.2024

Инфостилеры предлагаются от $50, а стоимость банковских троянов доходит до $5 тыс..

С каждым годом число кибератак и ущерб от них постоянно растет во всем мире. Одной из основных причин роста киберпреступности является низкая стоимость и высокая доступность готовых вредоносных программ, продаваемых на подпольных торговых площадках.

Как сообщил ресурс Cybernews, в настоящее время не нужно быть программистом или обладать специальными техническими знаниями, чтобы купить или создать вредоносное ПО. Будущим киберпреступникам достаточно лишь знать, где делать покупки. Банковские трояны, предназначенные для кражи учетных данных пользователей online-банкинга, часто предлагаются вместе с вымогательским ПО, современными модульными ботами или другими вредоносами пр.

Программы также идут в комплекте с технической поддержкой, которая предоставляется бесплатно или за небольшую дополнительную плату. Самыми популярными в даркнете категориями вредоносов являются:

Инфостилеры — одни из самых популярных вредоносных инструментов. Троянские программы для кражи данных способны похищать пароли, cookie-файлы, истории и данные кредитных карт, сеансы чатов из мессенджеров и изображения с web-камер. Средняя цена — от $50 до $150.

Трояны удаленного доступа (RAT) позволяют злоумышленнику перехватить контроль над системой жертвы, включая запуск и установку программного обеспечения, создание скриншотов, переключение web-камеры и слежением за действиями жертвы. Цена варьируется от $800 до $1 тыс. Некоторые RAT, такие как Imminent Monitor, часто рекламируются как легитимные инструменты удаленного администрирования для увеличения продаж.

Модульные вредоносные боты могут выборочно запускать различные вредоносные программы в зависимости от целей атаки — от кейлоггинга и похищения паролей жертв до кражи адресов криптовалютных кошельков из их буферов обмена. Цена ботов составляет около $2,5 тыс.

Почти все продавцы высококачественных вредоносных программ предоставляют покупателям подробные руководства по использованию своих продуктов. Что касается дешевых программ, то обзоры на них и советы по настройке публикуются даже на YouTube.

Один хакер может причинить столько же вреда, сколько 10 000 солдат! Подпишись на наш Телеграм канал, чтобы узнать первым, как выжить в цифровом кошмаре!

Хакерский мир можно условно разделить на три группы атакующих:

Может ли кто-то с хорошими навыками в программировании стать последним? Не думаю, что вы начнете создавать что-то, на подобии regin (ссылка) после посещения нескольких сессий DEFCON. С другой стороны, я считаю, что сотрудник ИБ должен освоить некоторые концепты, на которых строится вредоносное ПО.

Зачем ИБ-персоналу эти сомнительные навыки?

Знай своего врага. Как мы уже обсуждали в блоге Inside Out, нужно думать как нарушитель, чтобы его остановить. Я – специалист по информационной безопасности в Varonis и по моему опыту – вы будете сильнее в этом ремесле если будете понимать, какие ходы будет делать нарушитель. Поэтому я решил начать серию постов о деталях, которые лежат в основе вредоносного ПО и различных семействах хакерских утилит. После того, как вы поймете насколько просто создать не детектируемое ПО, вы, возможно, захотите пересмотреть политики безопасности на вашем предприятии. Теперь более подробно.

Кейлогер – это ПО или некое физическое устройство, которое может перехватывать и запоминать нажатия клавиш на скомпрометированной машине. Это можно представить как цифровую ловушку для каждого нажатия на клавиши клавиатуры.

Зачастую эту функцию внедряют в другое, более сложное ПО, например, троянов (Remote Access Trojans RATS), которые обеспечивают доставку перехваченных данных обратно, к атакующему. Также существуют аппаратные кейлогеры, но они менее распространены, т.к. требуют непосредственного физического доступа к машине.

Тем не менее создать базовые функции кейлогера достаточно легко запрограммировать. ПРЕДУПРЕЖДЕНИЕ. Если вы хотите попробовать что-то из ниже следующего, убедитесь, что у вас есть разрешения, и вы не несёте вреда существующей среде, а лучше всего делать это все на изолированной ВМ. Далее, данный код не будет оптимизирован, я всего лишь покажу вам строки кода, которые могут выполнить поставленную задачу, это не самый элегантный или оптимальный путь. Ну и наконец, я не буду рассказывать как сделать кейлогер стойким к перезагрузкам или пытаться сделать его абсолютно не обнаружимым благодаря особым техникам программирования, так же как и о защите от удаления, даже если его обнаружили.

Вы можете изучить больше про фунцию GetAsyncKeyState на MSDN:

Для понимания: эта функция определяет нажата клавиш или отжата в момент вызова и была ли нажата после предыдущего вызова. Теперь постоянно вызываем эту функцию, чтобы получать данные с клавиатуры:

Умный кейлогер

Погодите, а есть ли смысл пытаться снимать всю подряд информацию со всех приложений?

Код выше тянет сырой ввод с клавиатуры с любого окна и поля ввода, на котором сейчас фокус. Если ваша цель – номера кредитных карт и пароли, то такой подход не очень эффективен. Для сценариев из реального мира, когда такие кейлогеры выполняются на сотнях или тысячах машин, последующий парсинг данных может стать очень долгим и по итогу потерять смысл, т.к. ценная для взломщика информация может к тому времени устареть.

Давайте предположим, что я хочу заполучить учетные данные Facebook или Gmail для последующей продажи лайков. Тогда новая идея – активировать кейлоггинг только тогда, когда активно окно браузера и в заголовке страницы есть слово Gmail или facebook. Используя такой метод я увеличиваю шансы получения учетных данных.

Вторая версия кода:

Этот фрагмент будет выявлять активное окно каждые 100мс. Делается это с помощью функции GetForegroundWindow (больше информации на MSDN). Заголовок страницы хранится в переменной buff, если в ней содержится gmail или facebook, то вызывается фрагмент сканирования клавиатуры.

Этим мы обеспечили сканирование клавиатуры только когда открыто окно браузера на сайтах facebook и gmail.

Еще более умный кейлогер

Давайте предположим, что злоумышленник смог получить данные кодом, на подобии нашего. Так же предположим, что он достаточно амбициозен и смог заразить десятки или сотни тысяч машин. Результат: огромный файл с гигабайтами текста, в которых нужную информацию еще нужно найти. Самое время познакомиться с регулярными выражениями или regex. Это что-то на подобии мини языка для составления неких шаблонов и сканирования текста на соответствие заданным шаблонам. Вы можете узнать больше здесь.

Для упрощения, я сразу приведу готовые выражения, которые соответствуют именам логина и паролям:

Где первое выражение (re) будет соответствовать любой электронной почте, а второе (re2) любой цифро буквенной конструкции больше 6 символов.

Бесплатно и полностью не обнаружим

В своем примере я использовал Visual Studio – вы можете использовать свое любимое окружение – для создания такого кейлогера за 30 минут.

Если бы я был реальным злоумышленником, то я бы целился на какую-то реальную цель (банковские сайты, соцсети, тп) и видоизменил код для соответствия этим целям. Конечно, также, я запустил бы фишинговую кампанию с электронными письмами с нашей программой, под видом обычного счета или другого вложения.

Остался один вопрос: действительно такое ПО будет не обнаруживаемым для защитных программ?

Я скомпилировал мой код и проверил exe файл на сайте Virustotal. Это веб-инструмент, который вычисляет хеш файла, который вы загрузили и ищет его в базе данных известных вирусов. Сюрприз! Естественно ничего не нашлось.

В этом основная фишка! Вы всегда можете менять код и развиваться, будучи всегда на несколько шагов раньше сканеров угроз. Если вы в состоянии написать свой собственный код он почти гарантированно будет не обнаружим. На этой странице вы можете ознакомиться с полным анализом.

Основная цель этой статьи – показать, что используя одни только антивирусы вы не сможете полностью обеспечить безопасность на предприятии. Нужен более глубинная оценка действий всех пользователей и даже сервисов, чтобы выявить потенциально вредоносные действия.

В следующих статья я покажу, как сделать действительно не обнаружимую версию такого ПО.

*Оригинальная картинка, наглым образом вытащеная из ресурсов apk

[прим. apk — расширение файла установки приложения на ОС андроид]

Вступление

Нежданно-негаданно, посреди рабочего дня на мой старенький Sony Ericsson K320i приходит смс следующего содержания:

1. Подготовка

2. Установка

Устанавливаю. Ужасаюсь количеством permission (разрешений). Операционная система любезно предупреждает:

3. Вирус-приложение

Само приложение состоит из одной активити-картинки с обреченным котенком. Наверное таким образом разработчик пытался пошутить.

В этом месте, я немного забегу вперед (см. п.6) и приведу, код AndroidManifest.xml для лучшего понимания статьи.

4. Удаление?

В дальнейших разделах используется описание действий связанных с использованием бесплатных версий продуктов некоторых компаний. Целью повествования не являются жалобы на компании или предоставляемые ими услуги.

5. Dr Web против вируса

Я разочарован! Печально вздохнув, удаляю антивирусник.

UPD от 6.09.14. На данный момент антивирусник успешно опознает данный зловред под детектом Android.SmsBot.origin.165. Алгоритм удаления такой же, как и при использовании Avast (см. ниже).

5. Avast против вируса

Опять на тропу читерства меня толкают. Будем искать другое решение…

6. Реверс-инжиниринг

Послесловие

Таким образом, выполнив повторно пункт 5 данной публикации (не останавливаясь на последнем шаге), вирус версии 4.0 (согласно манифест-файлу) был побежден.

Почему не удалось напрямую из настроек убрать галочку админправ для приложения, а только используя Avast? Скорее всего, стоит очередная ловушка с переопределенным методом.

Выводы

Остап Бендер утверждал, что ему известно как минимум четыреста способов сравнительно честного отъема денег у населения. Вряд ли я ошибусь, предположив, что современные обитатели киберподполья давным-давно превзошли в умениях Великого комбинатора. Правда, многие из них балансируют в своей деятельности на грани откровенного криминала, а некоторые даже переступили эту грань. Кто-то спамит, кто-то скамит, кто-то пишет в свободное от домашки время троянов, а другие их продают в Сети.

Среди коммерческих троев отдельную нишу занимают стилеры и подобная спайварь. Оно и неудивительно: чужие секреты всегда были в цене. Сегодня мы побеседуем о доступных в свободной продаже троянах-шпионах, об их особенностях, функциональных возможностях и методах борьбы с этим вселенским злом. Приступим, пожалуй. Сестра, скальпель!

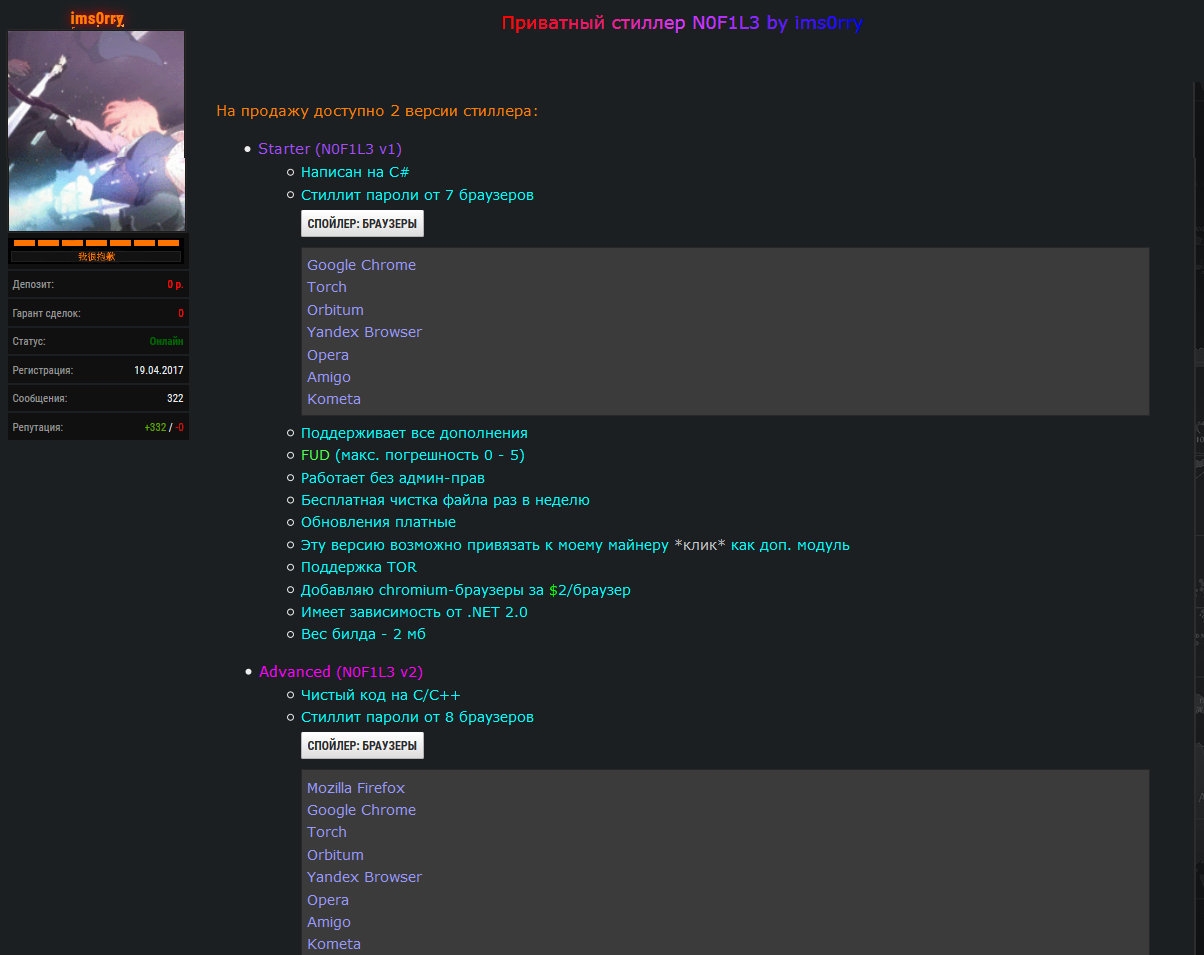

N0F1L3

Так продавался N0F1L3

Вторая версия отличалась от первой отсутствием зависимостей, благодаря чему теоретически могла работать на чистой системе. Кроме того, она научилась тырить инфу из Firefox, чего первая модификация N0F1L3 так и не осилила. Стилер собирал из браузеров куки, данные автозаполнения форм и пароли, копировал с рабочего стола файлы с расширениями .doc, .docx, .txt и .log. Из популярного FTP-клиента FileZilla он угонял файлы filezilla_recentservers.xml и filezilla_sitemanager.xml . Также трой пытался украсть криптокошельки BTC, BCN, DSH, ETH, LTC, XMR, ZEC, после чего распихивал все это богатство по локальным папкам и выгружал на управляющий сервак в виде архива.

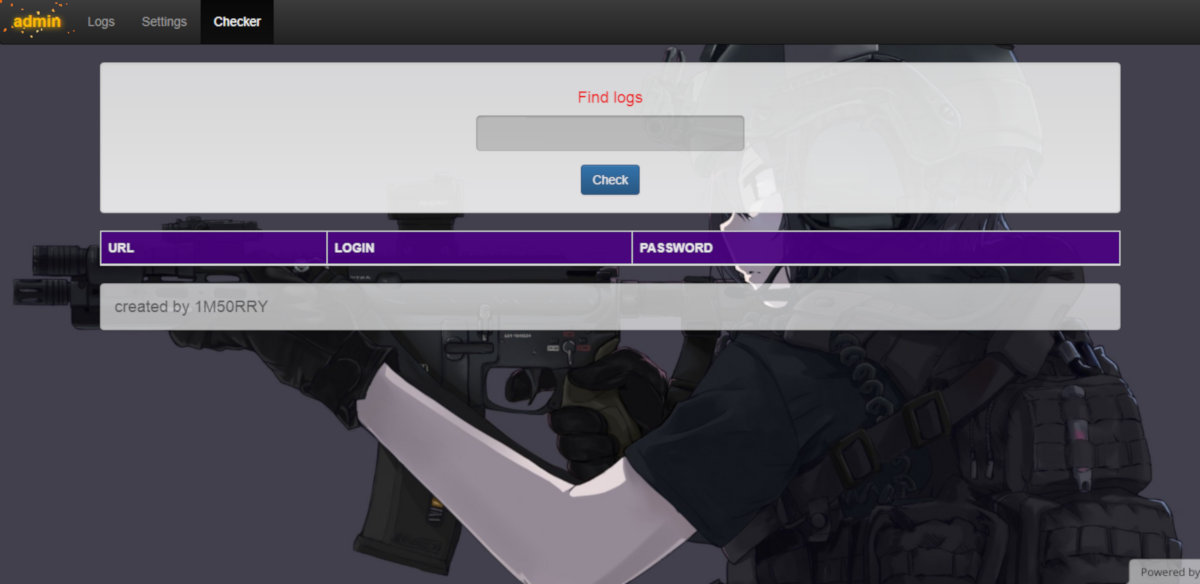

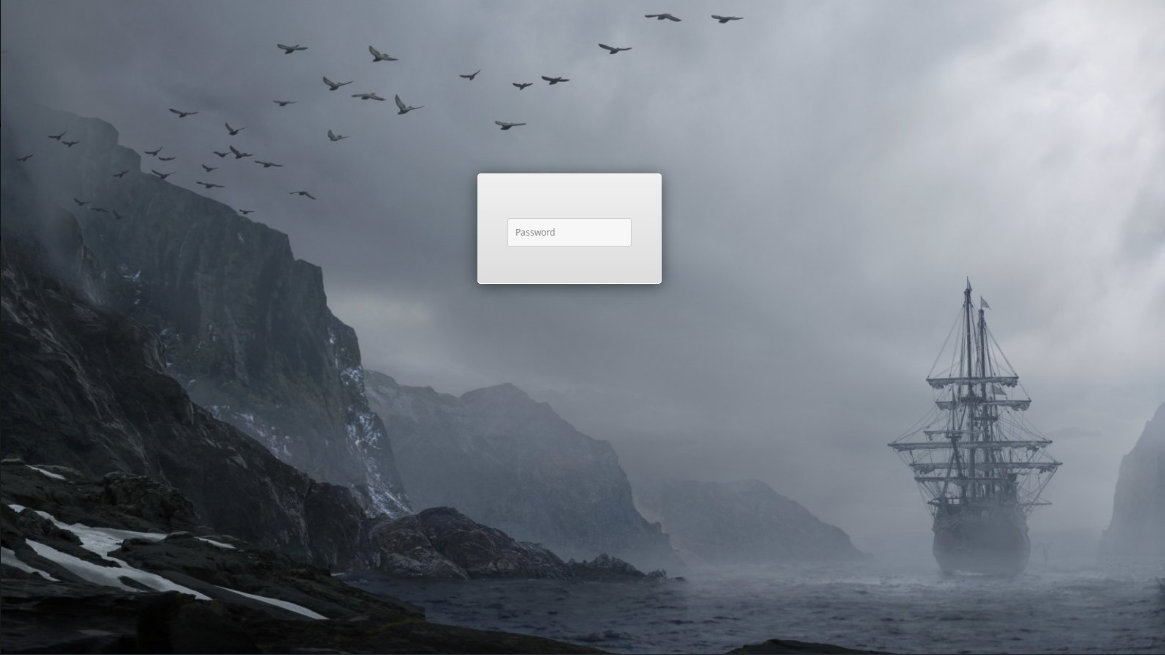

Админка N0F1L3

N0F1L3 оборудован написанной на PHP админкой, в которой можно посмотреть статистику трояна и его логи. Автор не просто продавал стилер, а еще и предлагал анонимусам другие связанные с ним коммерческие услуги: обновления, добавление поддержки других браузеров и решение всевозможных технических проблем. Неудивительно, что вскоре доброжелатели стали активно перепродавать N0F1L3 на множестве популярных и не очень площадок, а после того, как у автора начались проблемы с законом, стилер и вовсе выложили в паблик. Исходники и билды этого трояна различной степени свежести можно отыскать на тематических бордах и сегодня.

Методы обнаружения

Все версии N0F1L3 и его многочисленные модификации отлично палятся антивирусами, но, если ты, юзернейм, принципиально не пользуешься таковыми, выявить присутствие стилера в системе совсем не сложно. Более ранняя модификация троя сохраняет украденное в файлик %LOCALAPPDATA%\f.txt , его наличие точно укажет тебе на факт заражения. N0F1L3v2 создает в %TEMP% папки с говорящими именами Browsers , Wallets , Files и Directory , в первой обычно лежат файлы с вытащенной из браузеров инфой — Passwords.txt , Cookie.txt , CC.txt и Autofill.txt . Прятаться в системе N0F1L3 не умеет, так что спалить его — дело техники.

Kratos

В дополнение к уже реализованным у его предшественников функциям Kratos умеет делать скриншоты (картинка сохраняется в %TEMP% под именем screenshot.bmp ) и копировать файлы из папки клиента Telegram %AppData%\Telegram Desktop\tdata . Кроме этого, стилер обращается к реестру в поисках ветви [HKCU\Software\Valve\Steam] . Обнаружив ее, по содержимому ключа SteamPath он определяет место установки клиента Steam, а затем тырит оттуда файлы config\config.vdf , config\loginusers.vdf и config\SteamAppData.vdf . Все украденное Kratos упаковывает в архив и шлет на управляющий сервер POST-запросом.

Админка Kratos

Kratos использует админку, в целом аналогичную N0F1L3 (разве что дефолтная фоновая картинка не такая няшная). Сам разработчик продавал свое творение за 5000 рублей, но на всем известных площадках быстро отыскались анонимусы, готовые уступить билды за 1500 и даже чуть дешевле — за лайк, симпу, отзыв или плюсик в репу. А после деанона автора и последовавших за этим печальных событий стилер появился в паблике и вовсе бесплатно. В результате Kratos расползся по этим вашим интернетам, как тараканы по студенческой общаге, периодически вылезая из укромных щелей то там, то тут. Дуст оказался неэффективен, такое можно выжечь только напалмом.

Методы обнаружения

Продолжение доступно только участникам

Вариант 2. Открой один материал

Читайте также: