Сетевые вирусы и защита от них

Обновлено: 25.04.2024

Сетевые атаки способны вывести из строя ресурсы организации, что ведет к финансовым и репутационным потерям, практические способы их подавления и раннего выявления позволяют обеспечить комплексную защиту.

Виды сетевых атак

Обнаружение сетевых атак

Комплексное решение от сетевых атак

Введение

Сетевые атаки с каждым годом становятся изощреннее и приносят серьезный финансовый и репутационный ущерб. Атака поражает все коммуникации и блокирует работу организации на продолжительный период времени. Наиболее значимые из них были через вирусов шифровальщиков в 2017 году — Petya и Wanna Cry. Они повлекли за собой миллионные потери разных сфер бизнеса по всему миру и показали уязвимость и незащищенность сетевой инфраструктуры даже крупных компаний. Защиты от сетевых атак просто не было предусмотрено, в большинстве организаций информационная безопасность сводилась в лучшем случае к установке антивируса. При этом с каждым днем их видов становится на сотни больше и мощность от последствий только растет. Как же защитить бизнес от таких киберинцидентов, какие программы для этого существуют, рассмотрим в этой статье.

Виды сетевых атак

Разновидностей сетевых атак появляется все больше, вот только наиболее распространенные, с которыми может столкнуться как малый бизнес, так и крупная корпорация, разница будет только в последствиях и возможностях их остановить при первых попытках внедрения в сетевую инфраструктуру:

Сетевая разведка — сведения из сети организации собирают с помощью приложений, находящихся в свободном доступе. В частности, сканирование портов — злоумышленник сканирует UDP- и TCP-порты, используемые сетевыми службами на атакуемом компьютере, и определяет уязвимость атакуемого компьютера перед более опасными видами вторжений;

IP-спуфинг — хакер выдает себя за легитимного пользователя;

Mail Bombing — отказ работы почтового ящика или всего почтового сервера;

DDоS-атака — отказ от обслуживания, когда обычные пользователи сайта или портала не могут им воспользоваться;

Man-in-the-Middle — внедрение в корпоративную сеть с целью получения пакетов, передаваемых внутри системы);

XSS-атака — проникновение на ПК пользователей через уязвимости на сервере;

Применение специализированных приложений — вирусов, троянов, руткитов, снифферов;

Переполнение буфера — поиск программных или системных уязвимостей и дальнейшая провокация нарушение границ оперативной памяти, завершение работы приложения в аварийном режиме и выполнение любого двоичного кода.

Защита от сетевых атак строится на непрерывном мониторинге всего, что происходит в сети компании и мгновенном реагировании уже на первые признаки появления нелегитимных пользователей, открытых уязвимостей или заражений.

Обнаружение сетевых атак

Один из наиболее актуальных и сложных вопросов со стороны службы безопасности всегда будет — как обнаружить сетевую атаку еще до того, как нанесен существенный ущерб.

Обнаружение атак на сеть организации — прямая задача службы безопасности. Но зачастую атаки настолько продуманные и изощренные, что внешне могут не отличаться от обычной пользовательской активности или проходить незаметно для пользователей с использованием их ресурсов. Обнаружить аномалии трафика — первые признаки инцидента— вручную можно лишь тогда, когда он уже хотя бы частично совершен.

Чтобы обнаружить аномалии в трафике с момента их появления в сети, необходимы специализированные решения для непрерывного мониторинга всех потоков трафика — почтовых адресов, серверов, подключений, портов и пр. на уровне сетевых пакетов.

С помощью специализированных решений выявление сетевых атак происходит автоматически, о чем специалист службы безопасности получает мгновенное оповещение на почту или в SIEM. Сразу формируется отчет, откуда взялась вредоносная активность, кто явился ее инициатором. У службы безопасности есть возможность оперативных действий по предотвращению инцидентов. По результату нивелирования угрозы можно также прописать политику безопасности по блокировке подобных вторжений в дальнейшем.

Наносимый ущерб

Эксперты в сфере ИБ сходятся во мнении, что реально оценить ущерб от кибератак практически невозможно. Во-первых, не все организации точно знают о своих потерях, в связи с тем, что не занимаются информационной безопасностью в своих компаниях. Во-вторых, многие организации, столкнувшиеся с кибератаками, не спешат обнародовать свои убытки, чтобы избежать санкций со стороны регуляторов.

Портал Tadviser еще в 2018 году посчитал, что убытки российских компаний от сетевых атак превысили 116 млн руб. И эта цифра ежегодно только растет.

Если говорить о мировых масштабах ущерба для мировой экономики, компания Allianz Global Corporate & Specialty оценила его в более чем 575 млрд долларов — порядка 1% мирового ВВП.

Атаки на сеть в большинстве своем имеют цели наживы или нанесения умышленного вреда, к примеру, со стороны конкурентов или уволенных сотрудников, к примеру. Поэтому результат атаки, если ее не предотвратить, всегда плачевный. Масштаб также зависит от целей и профессионализма ее инициатора — просто приостановить работу компании, выкрасть те или иные данные, заблокировать сеть с целью выкупа или нецелевое использование ресурсов компании.

Отсутствие специализированных систем для выявления, подавления и расследования делает организацию уязвимой в каждый момент.

Способы защиты

Каждую сетевую атаку можно рассматривать как отдельный и серьезный инцидент безопасности. И, по сути, есть множество программ, способных обеспечить защиту от отдельных видов сетевых вторжений:

Шифрование данных — возможность скрыть информацию, в случае утечки злоумышленник не прочитает ее.

Блокировщики снифферов и руткитов.

Межсетевой экран — фильтрация всего проходящего через него трафика.

Anti-DDoS — решения или возможности ими пользоваться через подключение защиты у оператора связи.

IDS-решения, позволяющие обнаружить сетевые вторжения.

Стоит учитывать и тот факт, что атаки не остаются на том же уровне, растет их сложность. И программы защиты, даже если внедрены, имеют свойства устаревать — им постоянно нужно обновление, по факту опережающее или хотя бы не отстающее от киберугроз.

У стандартных способов защиты от угроз получается сразу две проблемы — во-первых, они по большей части не автоматизированы и требуют ручных действий от сотрудников безопасности, а во-вторых, не всегда могут обнаружить новые типы угроз.

Поэтому организациям, которые ценят свою репутацию, и не готовы терпеть репутационные и финансовые потери вследствие кибератак, нужно задуматься и выделить бюджеты на внедрение комплексного автоматизированного решения по защите от инцидентов.

Какие преимущества это дает? У службы безопасности есть предустановленные политики безопасности со сценарием реагирования на большинство известных типов атак. То есть, многие сетевые инциденты будут подавлены по первым признакам.

Новые типы вторжений также не останутся незамеченными, так как система выявит нетипичное поведение пользователя или программы и сигнализирует об этом службе безопасности. Останется посмотреть уязвимости, закрыть их и провести расследование, чтобы устранить подобную угрозу в дальнейшем.

Еще один существенный плюс комплексного решения безопасности — это постоянное обновление. Центр компетенций разработчика постоянно мониторит появление новых угроз и формирует базу защиты от них и предоставляет эту информацию пользователям системы, что в разы сокращает риски атак и заражений в сети. Более того, решения часто дополняются новыми возможностями защиты под потребности клиентов. То есть, приобретая комплексное решение по защите от сетевых инцидентов, организация получает настраиваемый эффективный инструмент для безопасности своих активов от всех типов сетевых угроз.

Система работает на уровне сетевых пакетов и позволяет мгновенно детектировать любые нарушения в сети. Пользователь программы в интерфейсе видит все, что происходит в сети, в каких узлах и на каких рабочих местах и может оперативно закрыть уязвимости и заблокировать распространение атаки или заражения по сети.

1. Отключение неиспользуемых служб

Даже если блокируемые службы при установке из стандартного набора исключены, пользователи могут инсталлировать их без ведома администратора. Поэтому полезно отредактировать объект Group Policy Object (GPO) по имени Default Domain Policy, чтобы блокировать службы по умолчанию. Активизируя или отключая службы, следует помнить, что Windows 2000 пополняет GPO службами, обнаруженными на компьютере, на котором работает администратор. Поэтому редактировать GPO следует с машины, на которой установлены все необходимые службы.

Что делать с компьютерами, которым нужен доступ к одной или нескольким блокированным службам? Например, как быть с рабочими станциями, нуждающимися в доступе к службе IIS WWW для работы с Microsoft FrontPage? Можно построить особые GPO, которые активизируют соответствующие службы для отдельных компьютеров.

2. Блокирование IIS

Для этого нужно отредактировать файл C:iislockdiislockd.ini в Notepad или другом текстовом редакторе. Соответствующему серверному шаблону следует присвоить параметр Unattended-ServerType. В серверном шаблоне определены разрешающие и запрещающие параметры, в зависимости от режима использования IIS. Например, при работе с FrontPage некоторые функции должны быть активизированы. 14 серверных шаблонов для распространенных типов IIS-серверов хранятся в разделе файла iislockd.ini, следующем за [Info]. В начале каждого шаблона указывается его имя, заключенное в квадратные скобки, за которым следует более длинное имя метки и параметры шаблона. Например, параметру UnattendedServer

Type можно присвоить значение frontpage: UnattendedServerType=frontpage; установить Unattended=TRUE и сохранить файл.

Затем следует создать командный файл с именем LockDownIfNotAlreadyDone.bat и записать в него следующие строки:

Чтобы отредактировать GPO FrontPageWorkstationsPolicies, нужно открыть консоль Microsoft Managament Console (MMC) и выбрать Group Policy. В левой панели следует выбрать пункт Computer ConfigurationWindows SettingsScripts (Startup/Shutdown) и дважды щелкнуть на кнопке Startup в правой панели, чтобы открыть диалоговое окно Startup Properties. Содержимое папки Startup можно увидеть, щелкнув на кнопке Show Files. Необходимо создать новую подпапку с именем iislockd и скопировать содержимое C:iislockd в Startupiislockd. Потом следует вернуться в диалоговое окно Startup Properties, щелкнуть на кнопке Add, затем Browse, после чего перейти в каталог Startupiislockd и дважды щелкнуть на файле LockDownIfNotAlready Done.bat. В заключение нужно нажать OK. В списке диалогового окна Startup Properties появится файл LockDownIfNotAlreadyDone.bat. Мастер IIS Lockdown Wizard автоматически запускается на любом компьютере с FrontPageWorkstationsPolicies GPO. Когда в следующий раз при начальной загрузке компьютера будет выполнен LockDownIfNotAlreadyDone.bat, командный файл обнаружит папку iisalreadylockeddown и завершит работу.

3. Блокирование службы Server

Как правило, в дистанционном доступе к рабочей станции нуждаются только специалисты по обслуживанию. Можно организовать группу WorkstationSupport, а затем создать GPO, применяемый ко всем рабочим станциям. Если на предприятии есть организационная единица (OU) Workstations, то GPO следует связать с ней. Затем нужно отредактировать GPO (в разделе Computer ConfigurationWindowsSettingsSecurity SettingsLocal PoliciesUser Rights Assignment), чтобы присвоить этой группе право Access this computer from the network.

Во-вторых, необходимо выяснить, все ли члены леса действительно нуждаются в доступе к файл-серверам и компьютерам, на которых запущена служба Server. Как правило, доступ к серверу необходим лишь подмножеству пользователей (сотрудникам определенного подразделения или группы). По умолчанию, члены группы Everyone, объединяющей всех пользователей леса, имеют право Access this computer from the network. Предоставив это право лишь подмножеству пользователей, можно сократить число учетных записей, которые могут послужить трамплином для нападения на сервер через службу Server.

4. Блокирование сетевого доступа к компьютерам с использованием IPSec

Было бы очень удобно запретить компьютерам прием любых пакетов, кроме посылаемых машинами, с которыми данная система должна поддерживать связь, но составить и своевременно обновлять список доверенных машин чрезвычайно трудно. Лучше строить политики IPSec на основе обобщенных характеристик трафика.

Существуют разные методы аутентификации — Kerberos, с заранее переданным (preshared) ключом, и аутентификация на основе сертификатов.

В нашем случае метод Kerberos бесполезен, так как каждый компьютер в лесу AD автоматически поддерживает аутентификацию Kerberos. Необходимо использовать заранее переданный ключ или сертификаты, чтобы следить за тем, какие компьютеры обмениваются друг с другом данными. Проще выполнить аутентификацию с заранее переданным ключом, чем использовать сертификаты, для которых необходим центр сертификации (Certificate Authority, CA). Поэтому я рассматриваю пример запрета связей между рабочими станциями с использованием заранее переданного ключа.

Для этой цели нужно создать две политики IPSec: одну — для рабочих станций, другую — для серверов.

В первом случае рабочие станции должны использовать режим связи IPSec AH, с аутентификацией при помощи заранее подготовленного ключа. Для обмена данными между рабочими станциями и с внешними Web-серверами Internet в политике для рабочих станций необходимо предусмотреть исключение. Серверная политика будет отвечать компьютерам, требующим режима AH с определенным ключом. Для реализации данного решения необходимо сначала построить организационные подразделения OU Workstations и OU Servers, сделать рабочие станции и серверы членами соответствующих OU, а затем создать связанные с OU объекты GPO, чтобы реализовать политики IPSec.

5. Защита учетной записи администратора

Во-первых, каждому администратору следует предоставить две учетные записи: одну — с административными полномочиями, другую — без них.

6. Удаление опасных ассоциаций с типом файлов на рабочих станциях

Ручное удаление всех привязок на каждой рабочей станции сети — сложная задача. Эту работу можно выполнить с помощью файла .reg. Чтобы удалить ассоциации с типом файла для файлов с расширением .vbs, следует открыть Notepad или другой текстовый редактор и создать файл со следующими строками:

REGEDIT4 — обязательный заголовок, определяющий тип файла. Для каждой ассоциации, которую нужно удалить, следует скопировать и отредактировать вторую строку, заменив VBS соответствующим расширением (например, CMDFile). Прежде чем сохранять файл, следует дать ему имя deleteFileAssociations.reg. Затем нужно открыть командное окно на локальной машине (чтобы удалить привязку только на локальном компьютере) и ввести с клавиатуры

Команда удалит указанные подразделы в разделе HKEY_CLASSES_ROOT реестра, где хранятся ассоциации файлов. Например, в приведенном примере должен быть удален подраздел VBSFile. С помощью групповой политики и сценариев начальной загрузки можно переслать .reg-файл на все рабочие станции сети и выполнить его автоматически (как описано в рекомендации 2).

Однако в процессе установки пакета обновлений или новой версии операционной системы удаленные ассоциации с типом файла могут быть восстановлены. Поэтому вместо удаления ассоциаций можно связать опасные файловые расширения с другими, безвредными, программами (например, notepad.exe) или воспользоваться шаблоном безопасности, чтобы запретить доступ по чтению к разделам реестра HKEY_CLASSES_ROOT, которые соответствуют блокируемым ассоциациям с типом файла.

7. Блокиро вание IE

8. Своевременное обновление IE, приложений и Windows

Перспективное планирование

Немного из истории сетевых червей

Первая информация об их действии появилась в 1978 году. Йон Хупп и Джон Шоч, программисты компании Ксерокс, задались вопросом о сборе и обработке информации со всех компьютеров на один, центральный. Через какое-то время каждый ПК компании, обработав нужный объем работы, передавал результат программе, которую написали наши программисты, а она, все время находясь в локальной сети, обработав данные, отправляла их на центральный компьютер. Совсем быстро друзья потеряли контроль над своей программой и долго не могли понять в чем дело.

Типы сетевых червей и их пути в компьютер

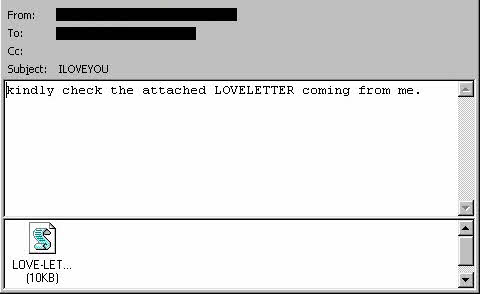

Какие же задачи у этих зловред? Второстепенные – проникнуть в ваше устройство, активироваться в нем и начать размножаться, но уже не только в вашем ПК. Отсюда и основная задача – через сеть обязательно пролезть в устройства других людей. Какие же они есть, их типы? Основная часть этого особого вируса – почтовые черви, попадающие в компьютер с файлом, прикрепленным к электронному письму. Пользователь сам его и активирует, пытаясь открыть. Особо это относится к неопытным компьютерщикам, которые не замечают ничего подозрительного в расширении запускаемого файла, так как часто видно только ложное.

Поэтому всегда нужно выполнять старую рекомендацию – не реагировать на письма от неизвестных людей. Активировавшись, вирусы сетевые находят на устройстве электронные адреса и отправляют им копию себя любимого. Подобным способом черви “расползаются” и через IRC-клиенты, и ICQ, и другие подобные мессенджеры. Иногда они проникают в ПК из-за брешей в операционной системе, программном обеспечении и браузерах. Есть и другие виды сетевых червей: IRC-черви, P2P-черви и IM-черви. Думаем, уже с названий понятно, чем они занимаются и как попадают в ПК.

Другие задачи сетевых червей и их признаки на компьютере

Их принцип действия схож с деятельностью некоторого другого вредоносного ПО, например, троянских программ. Выполнив свою основную задачу, они начинают выполнять другие задачи. Среди них: установка программ для управления (удаленного) зараженным компьютером, воровство данных, их уничтожение, то есть все то, на что их запрограммировал создатель.

Но даже без этих дополнительных действий на устройстве увеличивается объем траффика, падает производительность, нагружаются каналы связи. Это и является явным признаком наличия червя в системе. Если блокируется работа антивируса, то это еще один факт, на который нужно обратить внимание. Может даже быть заблокирован доступ к сайтам антивирусного ПО.

Как же защищаться от сетевых червей?

Мы с вами достаточно хорошо рассмотрели первую часть выражения – сетевые черви и защита от них, теперь приступим ко второй. Хотим сразу же предупредить, что обычный антивирус, имеющий базовый функционал, особо вам не поможет, в лучшем случае выявит сам факт угрозы и заблокирует ее. Но это не помешает очередной компании зловред лезть к вам через сеть снова. Но если ваш ПК подключен к сети, хороший антивирус – необходимое условие его работы.

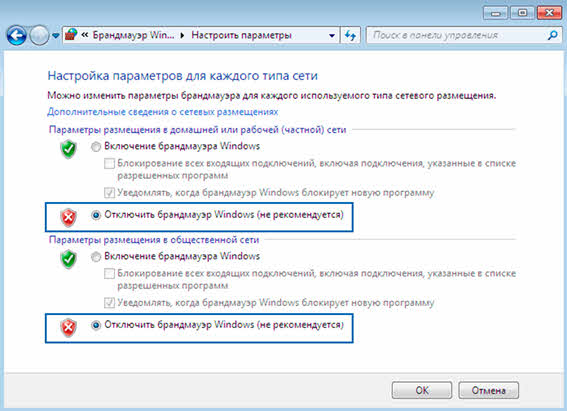

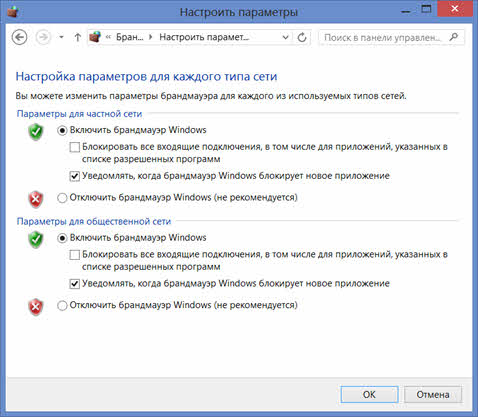

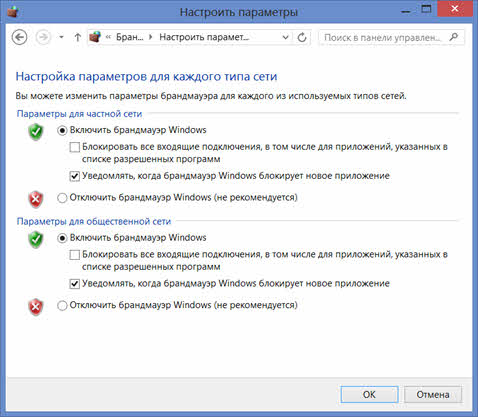

Защита от сетевых червей входит и в функционал самой операционной системы. Она обладает инструментами для этого, которые, как минимум, значительно снижают риски заражения. Основной из них – автоматическое обновление ОС и активированный файервол/брандмауэр. В пиратских сборках это часто отключено, что чревато серьезными проблемами. Ведь именно файервол проверяет все данные, поступающие на компьютер сети, и решает, пропускать их или нет.

Сторонняя защита от сетевых червей

Для того чтобы усилить защиту компьютера от сетевых червей, хакерских червей и других вирусов, рекомендуется установить в качестве альтернативного решения брандмауэр стороннего разработчика. Такие программы, благодаря более узкой направленности, имеют более гибкие настройки. У пользователей популярностью пользуются: Comodo Firewall – полностью бесплатное ПО и Outpost Firewall Pro – платное.

Для того чтобы быть постоянно в куре всех новинок борьбы с новой “заразой”, советуем обратиться к ресурсу viruslist ru. Сетевые черви там все наперечет, появление новых отслеживается, и вы сразу же об этом узнаете. Кстати, помимо известных антивирусов, черви блокируют доступ и к ресурсу VirusInfo, который имеет сервис для бесплатного лечения устройств от различных инфекций.

Выводы

Кратко совместим в нескольких предложениях весь жизненный цикл развития сетевых червей:

- Проникновение в вашу систему.

- Важный пункт – активация.

- Поиск потенциальных жертв.

- Производство и подготовка копий.

Дальнейшее распространений копий.

Теперь делайте выводы. Надеемся, что вы уже хорошо поняли, что такое сетевые черви, и защита от них реальна на самом первом этапе. Тогда не будет никаких проблем. Так что защищайте свой компьютер от проникновения угрозы, и не придется затем тратить много усилий на борьбу с последствиями.

Сетевые черви и защита от них

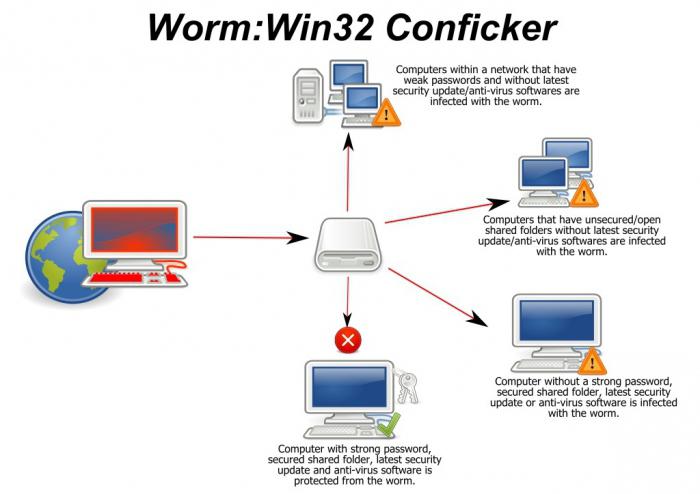

Сетевые черви являются вредоносными программами, которые проникают на компьютер, используя сервисы компьютерных сетей. Активизация сетевого червя может вызывать уничтожение программ и данных, а также похищение персональных данных пользователя.

Для своего распространения сетевые черви используют разнообразные сервисы глобальных и локальных компьютерных сетей: Всемирную паутину, электронную почту и т. д.

Основным признаком, по которому типы червей различаются между собой, является способ распространения червя — как он передает свою копию на удаленные компьютеры. Однако многие сетевые черви используют более одного способа распространения своих копий по компьютерам локальных и глобальных сетей.

Урок 9. Информатика и ИКТ 11 класс

Конспект урока "Сетевые черви и защита от них"

С прошлого урока мы с вами знаем, что Интернет-черви или сетевые черви – это вредоносные программы, которые распространяют свои копии по локальным и/или глобальным сетям. Черви делятся на почтовых и веб-червей.

На этом уроке мы более подробно рассмотрим, что такое веб-черви и почтовые черви, а также узнаем, какие существуют способы защиты от них.

Первые эксперименты по внедрению компьютерных червей были проведены в 1978 году в исследовательском центре Xerox в Пало-Альто John Shoch и Jon Hupp.

В то время Роберт Моррис был студентом Корнельского Университета. Само же распространение этого червя началось 2 ноября, после чего червь быстро заразил примерно 6200 компьютеров. На то время это составляло примерно около 10 % всех компьютеров, которые были подключены в то время к Интернету.

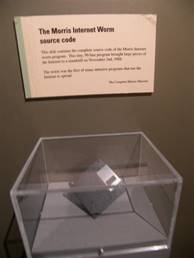

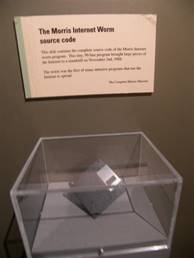

Дискета с исходным кодом червя Морриса, хранящаяся в музее науки в Бостоне.

Как мы знаем, черви распространяются различными способами. В основном механизмы распространения червей делятся на 2 группы:

1. Использование уязвимостей и ошибок администрирования в программном обеспечении, установленном на компьютере. Например, тот же червь Мориса подбирал пароль к словарю. Черви, которые используют этот способ распространения, работают автономно, автоматически выбирая и атакуя компьютеры.

2. Использование средств так называемой социальной инженерии, т. е. провоцируется запуск вредоносной программы самим пользователем. Такой метод чаще всего используется при рассылке спама, в социальных сетях и так далее.

Но в наше время также встречаются черви, которые комбинируют в себе различные способы распространения, стратегии выбора жертв, а также коды компьютерных программ, которые ищут уязвимые места в программном обеспечении в различных ОС.

Скорость же распространения таких вирусов зависит от многих факторов:

· алгоритм поиска уязвимых компьютеров;

· средняя скорость создания новых копий.

Так, например, сетевые черви, которые распространяются по сети, обладают очень большой скоростью.

При активизации червя может произойти уничтожение программ и данных, а также похищение персональных данных пользователя. То есть, кроме вредоносных действий, сетевые черви могут выполнять шпионскую функцию троянских программ.

А сейчас рассмотрим такой вид червей, как веб-черви.

Веб-черви – это вредоносные программы, которые распространяются при помощи веб-серверов.

Этим и пользуются разработчики вирусных программ. Для начала веб-червь проникает на сервер, на котором находится сайт, и изменяет его веб-страницы.

Затем он ждёт, пока вы зададите необходимый запрос в поисковике и перейдёте на заражённую веб-страницу. После чего он спокойно проникает в ваш компьютер.

Причём если ваш компьютер подключён к сети, например, в школьном классе, то червь начинает распространяться автоматически и на другие компьютеры сети.

При этом скорость распространения по локальной сети будет намного выше, чем через Интернет, т. к. вирусу уже нет необходимости ожидать, пока вы зайдёте на заражённую веб-страницу.

К разновидностям веб-червей относятся скрипты-вирусы. Скрипты-вирусы – это активные элементы (программы) на языках JavaScript или VBScript, которые могут содержаться в файлах веб-страниц. Такие файлы передаются по Всемирной паутине с серверов Интернета в браузер локального компьютера, после чего и происходит непосредственно само заражение.

Скрипты-вирусы – это многообразный тип вирусов, который способен причинять различный вред, начиная от безобидных шуток, например, удаление ярлыков, так и заканчивая очень нехорошими последствиями, например, удаление или шифрование очень важных данных.

Так, например, в 1998 году появился скрипт-вирус VBScript. Rabbit, который заражал скрипты веб-страниц.

Давайте рассмотрим пример одного из видов скриптов. Заходя на различные сайты, вы часто видите всплывающие окна – рекламу.

А обращали ли вы внимание, что эта реклама в основном соответствует запросам, которые вы чаще всего задаёте в Интернете? Т. е. такая разновидность скриптов следит за вашими действиями в Интернете, а затем в качестве рекламы возникают различные предложения на сайтах Интернета.

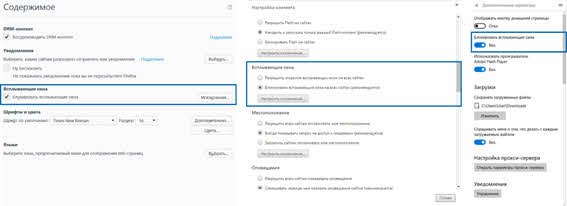

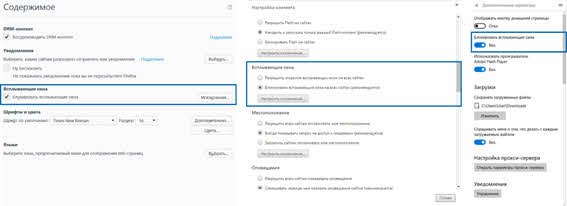

Для защиты своего компьютера от таких вирусов можно в настройках браузера запретить получение активных элементов на локальном компьютере.

Но для большей эффективности рекомендуется использовать веб-антивирусные программы. Такие программы включают в себя межсетевой экран и модуль проверки на языках JavaScript и VBScript.

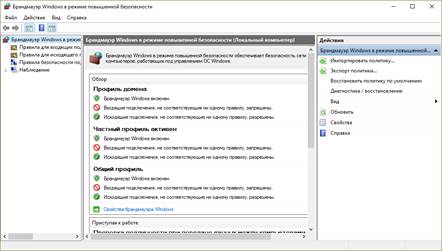

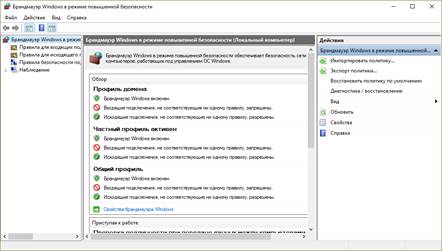

Межсетевой экран (брандмауэр) – это программный или программно-аппаратный элемент компьютерной сети, который осуществляет контроль и фильтрацию данных проходящего через него сетевого трафика в соответствии с заданными правилами.

Т. е. брандмауэр проверяет все данные, поступающие из Интернета или по локальной сети, а затем либо отклоняет её, либо пропускает в компьютер.

Например, в операционной системе Windows есть свой встроенный брандмауэр.

Первые же устройства, которые выполняли функцию фильтрации трафика, появились в конце 1980-х годов. В те времена Интернет ещё только входил в жизнь людей и не использовался в глобальных масштабах. Такие устройства назывались маршрутизаторами. Они проверяли трафик на основании данных, содержащихся в заголовках сетевого уровня. С развитием сетевых технологий эти устройства получили возможность выполнять фильтрацию трафика, используя данные протоколов более высокого уровня. То есть маршрутизаторы – это первая программно-аппаратная реализация межсетевого экрана.

Сами же программные межсетевые экраны появились существенно позже и были гораздо моложе, чем антивирусные программы. К примеру, сюда можно отнести проект Netfilter, который был основан в 1998 году. Он встраивался в ядро Linux с версии 2.4. Такие программы появились так поздно, потому что с основной защитой справлялись антивирусные программы. Но в конце 1990-х годов вирусы стали активно использовать отсутствие межсетевого экрана и это привело к появлению брандмауэров.

Например, вы зашли на веб-страницу, в это время межсетевой экран проверяет наличие на этой странице известных вредоносных кодов, данные о которых хранятся в специальной базе данных, или же незнакомых, но подозрительных скриптов, проверка которых происходит при помощи эвристического алгоритма. В базах данных брандмауэра содержатся данные о всех известных вредоносных программах и способах защиты от них. Эвристический алгоритм позволяет обнаружить новые вирусы, которые ещё не описаны в базах данных.

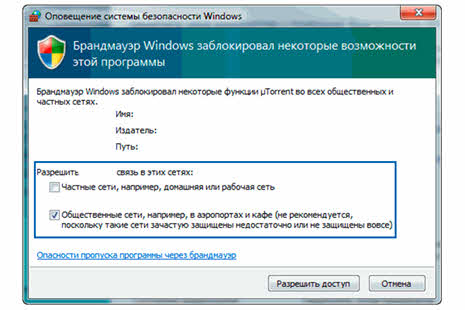

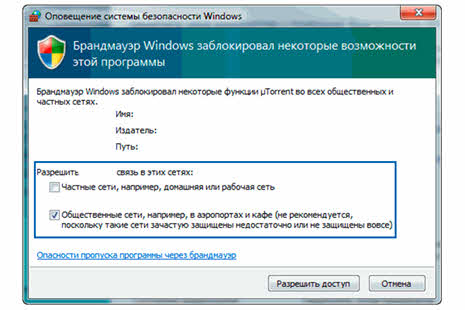

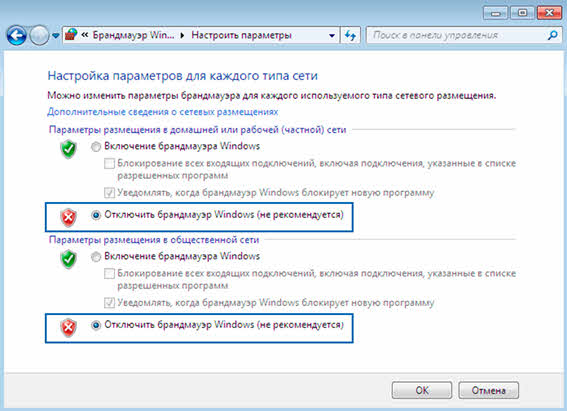

Иногда некоторые пользователи отключают защиту брандмауэра, чтобы он не мешал своими запросами выполнению действий с той или иной сетевой программой.

При этом пользователи полагаются на то, что если в Интернете и есть вирус, то его без проблем обнаружит антивирусная программа. Но всё-таки не зря же разработчики, помимо антивирусных программ, создали и межсетевые экраны. Если не хотите, чтобы на ваш компьютер проник вирус, который может повредить данные на нём, не стоит отключать брандмауэр.

Для проверки скриптов в браузере существует своя последовательность действий. Давайте рассмотрим её.

При запуске веб-страницы каждый скрипт, который на ней находится, перехватывается модулем проверки скриптов, после чего происходит тщательный анализ на присутствие вредоносного кода.

Если же в скрипте не обнаружено вредоносного кода, то он выполняется.

Ещё один вид сетевых червей, который мы рассмотрим на этом уроке, – почтовые черви.

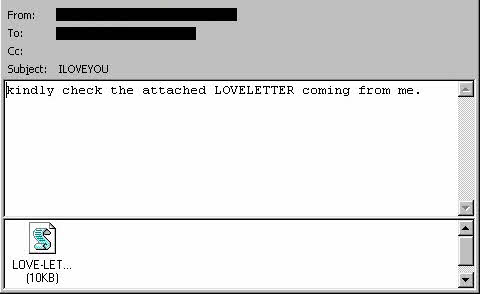

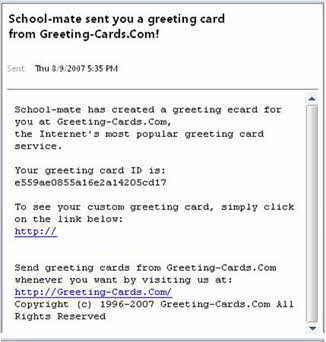

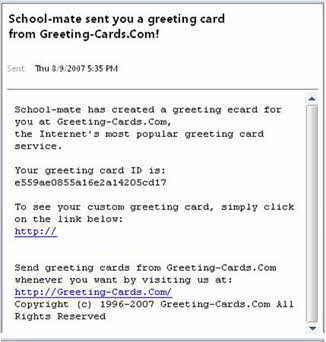

Как видно из названия, почтовые черви – это вредоносные программы, которые распространяются через электронную почту.

Такие вирусные программы могут распространяться двумя способами. Рассмотрим их.

Если вы получили письмо от незнакомого человека, а в нём есть прикреплённый файл, то ни в коем случае нельзя скачивать его. Иначе произойдёт активация вредоносной программы.

И снова, если вам на почту пришло письмо от незнакомого человека, а в нём есть ссылка на какой-либо файл, то опять же нельзя переходить по этой ссылке. Если же вы всё-таки перешли по этой ссылке, то снова произойдёт активация вируса.

Если на ваш компьютер всё-таки попал почтовый вирус, то он начинает рассылать себя по всем контактам вашей адресной книги.

Обратимся немного к истории. Так, например, 2000 год можно назвать годом любовных вирусов. Вирус LoveLetter, который был обнаружен 5 мая, мгновенно разлетелся по всему миру, поразив десятки миллионов компьютеров практически во всём мире.

В 2007 году компанией Fortinet были проведены исследования, которые показали, что число червей, массово распространяющихся по электронной почте, уменьшилось. Специалисты же объяснили это тем, что мошенники стали более разборчивыми в отношении жертв и вместо того, чтобы рассылать червей всем подряд, они стараются поразить более узкий круг пользователей, например, сотрудников какой-либо крупной компании. Но это не говорит о том, что черви исчезли или исчезнут в ближайшее время. Примером является появление всё в том же 2007 году червя Storm.

Но по мнению специалистов, рассылки новых червей являются эффективными только в течение первого часа, до тех пор, пока антивирусные программы не обновят свои базы данных.

Но всё-таки не стоит терять бдительности, поэтому для того, чтобы сетевые черви не попали на ваш компьютер, следует своевременно скачивать и устанавливать обновления системы безопасности операционной системы и программ.

На этом наш урок подошёл к концу. Сегодня мы с вами подробно познакомились с веб-червями и принципами их работы. Также узнали, как работает межсетевой экран (брандмауэр). Изучили принцип работы и профилактики почтовых червей.

На прошлом уроке учащиеся узнали, что Интернет-черви, или сетевые черви – это вредоносные программы, которые распространяют свои копии по локальным и/или глобальным сетям. Сетевые черви бывают следующих видов: почтовые черви и веб-черви. На этом уроке более подробно рассматривается, что такое веб-черви и почтовые черви, а также рассказывается о способах защиты от них.

В данный момент вы не можете посмотреть или раздать видеоурок ученикам

Чтобы получить доступ к этому и другим видеоурокам комплекта, вам нужно добавить его в личный кабинет, приобретя в каталоге.

Получите невероятные возможности

Конспект урока "Сетевые черви и защита от них"

С прошлого урока мы с вами знаем, что Интернет-черви или сетевые черви – это вредоносные программы, которые распространяют свои копии по локальным и/или глобальным сетям. Черви делятся на почтовых и веб-червей.

На этом уроке мы более подробно рассмотрим, что такое веб-черви и почтовые черви, а также узнаем, какие существуют способы защиты от них.

Первые эксперименты по внедрению компьютерных червей были проведены в 1978 году в исследовательском центре Xerox в Пало-Альто John Shoch и Jon Hupp.

В то время Роберт Моррис был студентом Корнельского Университета. Само же распространение этого червя началось 2 ноября, после чего червь быстро заразил примерно 6200 компьютеров. На то время это составляло примерно около 10 % всех компьютеров, которые были подключены в то время к Интернету.

Дискета с исходным кодом червя Морриса, хранящаяся в музее науки в Бостоне.

Как мы знаем, черви распространяются различными способами. В основном механизмы распространения червей делятся на 2 группы:

1. Использование уязвимостей и ошибок администрирования в программном обеспечении, установленном на компьютере. Например, тот же червь Мориса подбирал пароль к словарю. Черви, которые используют этот способ распространения, работают автономно, автоматически выбирая и атакуя компьютеры.

2. Использование средств так называемой социальной инженерии, т. е. провоцируется запуск вредоносной программы самим пользователем. Такой метод чаще всего используется при рассылке спама, в социальных сетях и так далее.

Но в наше время также встречаются черви, которые комбинируют в себе различные способы распространения, стратегии выбора жертв, а также коды компьютерных программ, которые ищут уязвимые места в программном обеспечении в различных ОС.

Скорость же распространения таких вирусов зависит от многих факторов:

· алгоритм поиска уязвимых компьютеров;

· средняя скорость создания новых копий.

Так, например, сетевые черви, которые распространяются по сети, обладают очень большой скоростью.

При активизации червя может произойти уничтожение программ и данных, а также похищение персональных данных пользователя. То есть, кроме вредоносных действий, сетевые черви могут выполнять шпионскую функцию троянских программ.

А сейчас рассмотрим такой вид червей, как веб-черви.

Веб-черви – это вредоносные программы, которые распространяются при помощи веб-серверов.

Этим и пользуются разработчики вирусных программ. Для начала веб-червь проникает на сервер, на котором находится сайт, и изменяет его веб-страницы.

Затем он ждёт, пока вы зададите необходимый запрос в поисковике и перейдёте на заражённую веб-страницу. После чего он спокойно проникает в ваш компьютер.

Причём если ваш компьютер подключён к сети, например, в школьном классе, то червь начинает распространяться автоматически и на другие компьютеры сети.

При этом скорость распространения по локальной сети будет намного выше, чем через Интернет, т. к. вирусу уже нет необходимости ожидать, пока вы зайдёте на заражённую веб-страницу.

К разновидностям веб-червей относятся скрипты-вирусы. Скрипты-вирусы – это активные элементы (программы) на языках JavaScript или VBScript, которые могут содержаться в файлах веб-страниц. Такие файлы передаются по Всемирной паутине с серверов Интернета в браузер локального компьютера, после чего и происходит непосредственно само заражение.

Скрипты-вирусы – это многообразный тип вирусов, который способен причинять различный вред, начиная от безобидных шуток, например, удаление ярлыков, так и заканчивая очень нехорошими последствиями, например, удаление или шифрование очень важных данных.

Так, например, в 1998 году появился скрипт-вирус VBScript. Rabbit, который заражал скрипты веб-страниц.

Давайте рассмотрим пример одного из видов скриптов. Заходя на различные сайты, вы часто видите всплывающие окна – рекламу.

А обращали ли вы внимание, что эта реклама в основном соответствует запросам, которые вы чаще всего задаёте в Интернете? Т. е. такая разновидность скриптов следит за вашими действиями в Интернете, а затем в качестве рекламы возникают различные предложения на сайтах Интернета.

Для защиты своего компьютера от таких вирусов можно в настройках браузера запретить получение активных элементов на локальном компьютере.

Но для большей эффективности рекомендуется использовать веб-антивирусные программы. Такие программы включают в себя межсетевой экран и модуль проверки на языках JavaScript и VBScript.

Межсетевой экран (брандмауэр) – это программный или программно-аппаратный элемент компьютерной сети, который осуществляет контроль и фильтрацию данных проходящего через него сетевого трафика в соответствии с заданными правилами.

Т. е. брандмауэр проверяет все данные, поступающие из Интернета или по локальной сети, а затем либо отклоняет её, либо пропускает в компьютер.

Например, в операционной системе Windows есть свой встроенный брандмауэр.

Первые же устройства, которые выполняли функцию фильтрации трафика, появились в конце 1980-х годов. В те времена Интернет ещё только входил в жизнь людей и не использовался в глобальных масштабах. Такие устройства назывались маршрутизаторами. Они проверяли трафик на основании данных, содержащихся в заголовках сетевого уровня. С развитием сетевых технологий эти устройства получили возможность выполнять фильтрацию трафика, используя данные протоколов более высокого уровня. То есть маршрутизаторы – это первая программно-аппаратная реализация межсетевого экрана.

Сами же программные межсетевые экраны появились существенно позже и были гораздо моложе, чем антивирусные программы. К примеру, сюда можно отнести проект Netfilter, который был основан в 1998 году. Он встраивался в ядро Linux с версии 2.4. Такие программы появились так поздно, потому что с основной защитой справлялись антивирусные программы. Но в конце 1990-х годов вирусы стали активно использовать отсутствие межсетевого экрана и это привело к появлению брандмауэров.

Например, вы зашли на веб-страницу, в это время межсетевой экран проверяет наличие на этой странице известных вредоносных кодов, данные о которых хранятся в специальной базе данных, или же незнакомых, но подозрительных скриптов, проверка которых происходит при помощи эвристического алгоритма. В базах данных брандмауэра содержатся данные о всех известных вредоносных программах и способах защиты от них. Эвристический алгоритм позволяет обнаружить новые вирусы, которые ещё не описаны в базах данных.

Иногда некоторые пользователи отключают защиту брандмауэра, чтобы он не мешал своими запросами выполнению действий с той или иной сетевой программой.

При этом пользователи полагаются на то, что если в Интернете и есть вирус, то его без проблем обнаружит антивирусная программа. Но всё-таки не зря же разработчики, помимо антивирусных программ, создали и межсетевые экраны. Если не хотите, чтобы на ваш компьютер проник вирус, который может повредить данные на нём, не стоит отключать брандмауэр.

Для проверки скриптов в браузере существует своя последовательность действий. Давайте рассмотрим её.

При запуске веб-страницы каждый скрипт, который на ней находится, перехватывается модулем проверки скриптов, после чего происходит тщательный анализ на присутствие вредоносного кода.

Если же в скрипте не обнаружено вредоносного кода, то он выполняется.

Ещё один вид сетевых червей, который мы рассмотрим на этом уроке, – почтовые черви.

Как видно из названия, почтовые черви – это вредоносные программы, которые распространяются через электронную почту.

Такие вирусные программы могут распространяться двумя способами. Рассмотрим их.

Если вы получили письмо от незнакомого человека, а в нём есть прикреплённый файл, то ни в коем случае нельзя скачивать его. Иначе произойдёт активация вредоносной программы.

И снова, если вам на почту пришло письмо от незнакомого человека, а в нём есть ссылка на какой-либо файл, то опять же нельзя переходить по этой ссылке. Если же вы всё-таки перешли по этой ссылке, то снова произойдёт активация вируса.

Если на ваш компьютер всё-таки попал почтовый вирус, то он начинает рассылать себя по всем контактам вашей адресной книги.

Обратимся немного к истории. Так, например, 2000 год можно назвать годом любовных вирусов. Вирус LoveLetter, который был обнаружен 5 мая, мгновенно разлетелся по всему миру, поразив десятки миллионов компьютеров практически во всём мире.

В 2007 году компанией Fortinet были проведены исследования, которые показали, что число червей, массово распространяющихся по электронной почте, уменьшилось. Специалисты же объяснили это тем, что мошенники стали более разборчивыми в отношении жертв и вместо того, чтобы рассылать червей всем подряд, они стараются поразить более узкий круг пользователей, например, сотрудников какой-либо крупной компании. Но это не говорит о том, что черви исчезли или исчезнут в ближайшее время. Примером является появление всё в том же 2007 году червя Storm.

Но по мнению специалистов, рассылки новых червей являются эффективными только в течение первого часа, до тех пор, пока антивирусные программы не обновят свои базы данных.

Но всё-таки не стоит терять бдительности, поэтому для того, чтобы сетевые черви не попали на ваш компьютер, следует своевременно скачивать и устанавливать обновления системы безопасности операционной системы и программ.

На этом наш урок подошёл к концу. Сегодня мы с вами подробно познакомились с веб-червями и принципами их работы. Также узнали, как работает межсетевой экран (брандмауэр). Изучили принцип работы и профилактики почтовых червей.

Читайте также: