Вирус фантомас что это

Обновлено: 25.04.2024

В начале февраля этого года бельгийские правоохранительные органы изъяли C&C-серверы печально известного шифровальщика Cryakl. После этого полиция передала приватные ключи нашим экспертам, которые обновили бесплатную утилиту RakhniDecryptor, предназначенную для восстановления зашифрованных зловредом файлов. Вымогатель, несколько лет атаковавший пользователей в России, а через партнеров — и в ряде других стран, наконец был остановлен.

Этой весной исполнилось четыре года с момента первых атак зловреда, и на фоне общего спада активности шифровальщиков-вымогателей (об этом вы можете прочитать в нашем отчете) мы решили вернуться к теме Cryakl и рассказать подробно о том, как менялся и совершенствовался один из ярких представителей этого вымирающего вида.

Способы распространения

В типичном вредоносном письме содержалось вложение одного из следующих типов:

- Офисный документ с вредоносным макросом

- JS-скрипт, загружающий троянца

- PDF документ с ссылкой на исполняемый файл

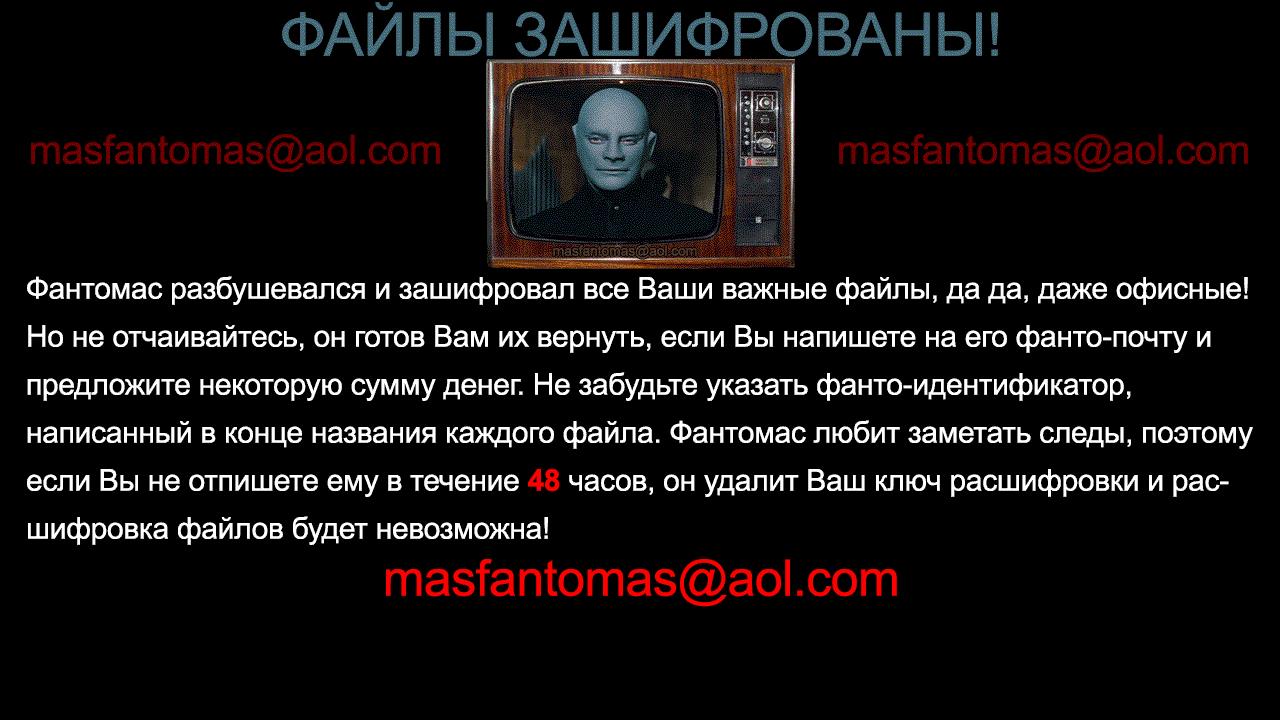

Примерно тогда же зловред и обрел свое второе имя: одна из вариаций Cryakl (Trojan-Ransom.Win32.Cryakl.bo) после окончания шифрования файлов на диске пользователя меняла картинку на Рабочем столе на обращение от лица ретро-злодея Фантомаса из одноименного французского фильма:

Статистика

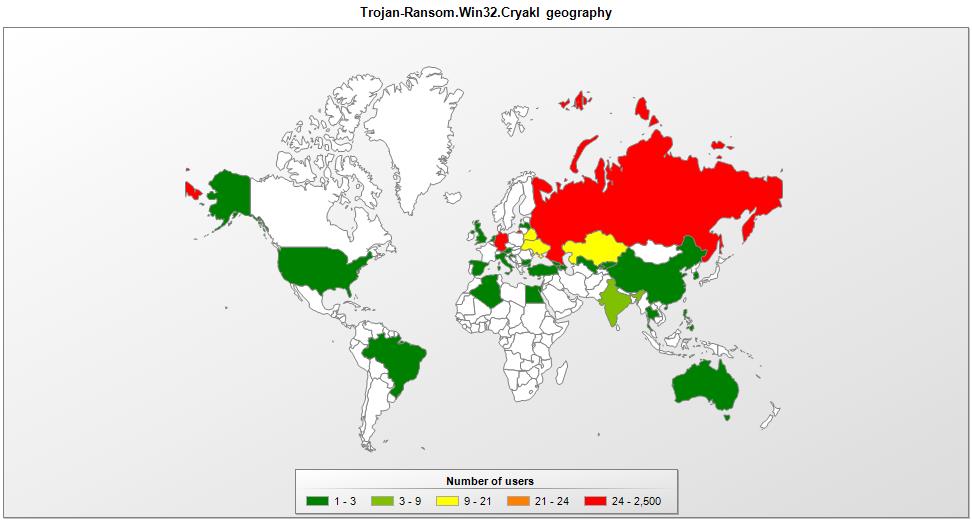

Географическое распределение пользователей, атакованных Cryakl

Если посмотреть на данные об активности Cryakl в разные годы, становится видно, что первые заметные признаки жизни зловред начал подавать в 2014 году.

Количество уникальных пользователей, у которых был задетектирован Cryakl, 2014–2018 гг.

Отличительные особенности

Cryakl написан на Delphi, при этом крайне плохо: это сразу бросилось нам в глаза, когда мы впервые изучили одну из его первых версий. Файловые операции производились чрезвычайно неэффективно, а алгоритм шифрования был элементарным и нестойким. Мы даже подумали, что имеем дело с тестовой сборкой (тем более, что внутренняя версия была обозначена как 0.0.0.0). В результате возникало впечатление, что автор Cryakl был не слишком опытным вирусописателем. Возможно, в силу возраста — как тут не вспомнить, что все начиналось с рассылок писем о военном призыве.

Первая обнаруженная версия зловреда не меняла имена зашифрованных файлов, но помещала в конец каждого файла текстовую структуру, содержащую MD5 от заголовка, MD5 от самого файла, его оригинальный размер, оффсеты и размеры зашифрованных кусков. Заканчивалась она маркером , необходимым, чтобы отличать зашифрованные файлы от незашифрованных.

После этого мы обнаружили версию Cryakl CL 0.0.0.0 (не путать с 0.0.0.0), заметно отличавшуюся от предыдущих модификаций: вдобавок к шифрованию некоторых частей файла самописным симметричным алгоритмом троянец по непонятным причинам стал шифровать другие его части алгоритмом RSA. Другим заметным изменением стала отправка ключевых данных, использующихся при шифровании, на командные серверы злоумышленников. Структура в конце зашифрованного файла стала обрамляться новыми тегами (, ), нужными для его определения.

Изображение в одной из модификаций Cryakl CL 0.0.1.0

В версии CL 1.0.0.0 троянец перестал пересылать ключи через интернет, вместо этого необходимые для расшифровки данные он стал шифровать RSA и помещать в структуру в конце файла.

В последующих версиях CL 1.1.0.0 — CL 1.2.0.0 принципиально ничего не менялось, только увеличивался размер используемых ключей RSA. Это в целом повысило уровень шифрования, но не изменило ситуацию кардинальным образом.

Изображение в одной из модификаций Cryakl CL 1.2.0.0

Начиная с версии CL 1.3.0.0 троянец — снова по непонятным причинам — перестал шифровать регионы в файлах алгоритмом RSA. Алгоритм стал использоваться только для шифрования ключей, а содержимое файлов обрабатывалось претерпевшим некоторые изменения самописным симметричным алгоритмом.

Изображение в одной из модификаций Cryakl CL 1.2.0.0

После поступления средств на счет преступники отправляли пострадавшему утилиту-декриптор и ключевой файл.

Проблема с Cryakl заключалась в том, что в его наиболее свежих версиях применялось ассиметричное шифрование RSA. В теле зловреда содержались публичные ключи, которые использовались для шифрования данных пользователей. Без знания соответствующих приватных ключей мы не могли создать утилиту для расшифровки. Изъятые бельгийскими правоохранительными органами и переданные нам ключи позволили расшифровать несколько версий вымогателя.

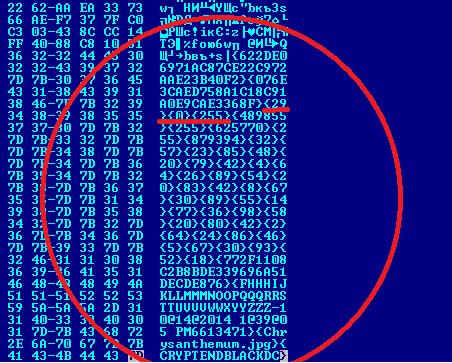

Фрагмент приватных ключей RSA

Используя полученные ключи, мы добавили в утилиту Rakhni Decryptor функциональность для восстановления файлов, зашифрованных следующими версиями Cryakl:

Сетевое вымогательство с использованием разнообразных зловредов приобрело масштабы стихийного бедствия. Мошенники постоянно совершенствуют вредоносное ПО: еще пару лет назад они предпочитали относительно безвредные программы блокировки ОС Windows, которые любой продвинутый пользователь мог легко удалить самостоятельно, но со временем троянцы стали гораздо опаснее.

Сегодня мы расскажем об очередном криптолокере, рассчитанном на российскую аудиторию. Эта программа шифрует пользовательские файлы, и даже после удаления зловреда доступ к данным невозможен.

Распространение

Устройство зловреда

Ущерб от заражения

Даже если вы работаете на корпоративной машине и не имеете администраторских полномочий, троян-шифровальщик это не остановит, поскольку его целью являются пользовательские данные. Кроме того, второй программный модуль тихо и незаметно крадет ваши пароли.

Разумеется, потерять документы никто не хочет, и мошенники предлагают купить у них мастер-пароль для расшифровки данных за сходную цену, указывая способ связи в картинке на рабочем столе. Здесь мы и видим узнаваемый портрет самого загадочного кинозлодея второй половины прошлого века (за него криптолокер и получил свое прозвище). Точный диапазон сумм, которые просят преступники, сложно установить, но известно о случае, когда за файлы запросили $1000.

Лечение или профилактика

Метода расшифровки пораженных файлов для данного шифровальщика пока не существует. А пришлют ли вам злоумышленники мастер-ключ — большой вопрос, даже если и получат деньги. Криптолокеры — это как раз тот случай, когда профилактика обходится гораздо дешевле лечения.

Методы превентивной борьбы с подобными зловредами известны: не стоит скачивать и устанавливать ПО из неофициальных источников и открывать ссылки в сомнительных письмах. Как минимум всегда стоит внимательно проверить реальную ссылку (например, нажав правую кнопку мыши и скопировав ссылку в буфер обмена) и сравнить ее с официальным адресом сайта организации, от имени которой вы получили письмо.

В прошлом месяце мы зафиксировали всплеск атак на пользователей с использованием шифровальщиков семейства Trojan-Ransom.Win32.Cryakl, распространяемых по электронной почте. Потому мы решили рассказать, что же представляют из себя эти зловреды.

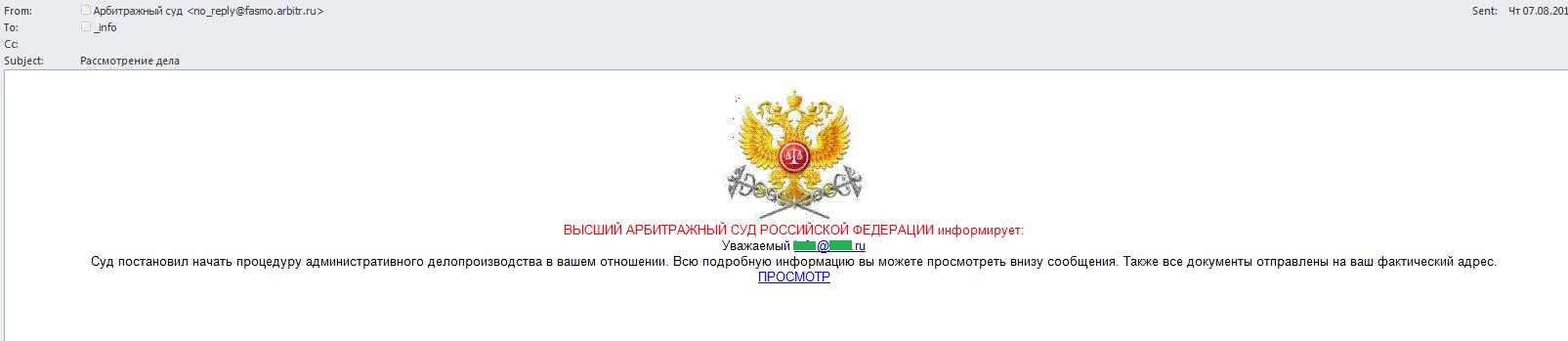

Рассылки писем, имитирующих официальные уведомления от имени Высшего Арбитражного Суда РФ, мы впервые обнаружили еще в сентябре прошлого года. И с тех пор неоднократно сталкивались с попытками злоумышленников заразить пользователей одной из вредоносных программ, используя подобные письма – аналогичные рассылки были зафиксированы в январе, августе и октябре этого года. Атаки происходили по устоявшейся схеме: получателю письма сообщают о начале в отношении него административного делопроизводства и предлагают скачать файл с документами для получения дополнительной информации.

Общие черты семейства

Типичный представитель семейства Cryakl написан на языке Delphi и использует самописный алгоритм для шифрования данных. В процессе заражения троянец создает мастер-ключ, который отправляет по почте своим хозяевам. Впоследствии на основе этого мастер-ключа генерируется уникальный ключ для каждого шифруемого файла. При этом файл шифруется не целиком, а лишь первые 29 байт плюс три блока, расположенные в случайных местах файла. Кроме того, в конец файла помещается служебная структура, содержащая:

- информацию о размере и расположении зашифрованных блоков,

- MD5-хэши от оригинального файла и его заголовка,

- константы для генерации файлового ключа из мастер-ключа и хэш для проверки его правильности,

- ID жертвы,

- оригинальное имя зашифрованного файла,

- метку заражения .

Распространение

Подавляющее большинство попыток заражения Cryakl зафиксировано в России (почти 2,5 тысячи атак), следом идут Германия, Казахстан и Украина. Беларусь замыкает первую пятерку пострадавших стран.

География распространения шифровальщика Cryakl

Пик попыток заражения пришелся на последнюю неделю сентября, когда мы фиксировали почти 600 атак в день. Возросшая активность троянца также наблюдалась в конце сентября и на второй неделе октября.

Особо отличились злоумышленники 22 сентября, когда за час разослали модификацию Trojan-Ransom.Win32.Cryakl.ax почти 500 пользователям!

Одна из наиболее свежих модификаций шифровальщика — Trojan-Ransom.Win32.Cryakl.bo – была обнаружена нами в октябре. Рассмотрим на ее примере, что из себя представляет актуальная версия зловреда, как она действует и чем отличается от ранних представителей семейства.

Проникновение в систему

Технические подробности

Строки в распакованном сэмпле

После запуска троянец копирует себя из папки, куда был загружен, в папку C:Program Files (x86)temp под именем winrar.exe и производит запуск свежесозданного объекта. Дальнейшие действия в системе выполняются уже новой копией.

Получив управление, новая копия Trojan-Ransom.Win32.Cryakl.bo первым делом прописывается в автозагрузку компьютера жертвы. Для этого она использует ключ реестра:

где создает параметр с названием: progrmmа

Этот трюк необходим на случай, если процесс шифрования по каким-либо причинам будет прерван. Например, если пользователь выключит компьютер. Тогда при следующей загрузке компьютера, шифровальщик вновь получит управление.

Однако в случае перезагрузки компьютера, перед Trojan-Ransom.Win32.Cryakl.bo возникнет другая проблема: часть данных пользователя уже зашифрована и необходимо продолжить шифрование с теми же параметрами, какие были использованы до перезагрузки. Иначе файлы пользователя окажутся зашифрованными несогласовано, и расшифровать их окажется затруднительно даже для злоумышленника. Следовательно, зловреду необходимо где-то сохранить нужную информацию так, чтобы она могла пережить перезагрузку компьютера. Для этих целей Trojan-Ransom.Win32.Cryakl.bo создаёт в той же папке файл с неприметным названием:

C:Program Files (x86)temptemp056.tmp

Связь с хозяевами

Теперь всё вроде бы готово для начала шифрования. Однако само по себе оно будет лишено для злоумышленников смысла, если они не смогут расшифровать данные (например, в случае, если жертва попросит в качестве доказательства расшифровать пару файлов). Поэтому перед началом шифрования зловред оповещает своих хозяев о проделанной работе, посылая особый POST-запрос к серверу злоумышленников. В этом заключается первое отличие Trojan-Ransom.Win32.Cryakl.bo от ранних образцов этого семейства, которые посылали сведения на адрес электронной почты по протоколу SMTP.

POST-запрос Trojan-Ransom.Win32.Cryakl.bo к серверу злоумышленников и ответ сервера

Структура POST-запроса специально выбрана так, чтобы облегчить автоматическое добавление информации в базу данных злоумышленников. Она включает следующие поля:

Шифрование

Далее троянец рекурсивно ищет файлы нужных форматов и шифрует их. В отличие от ранних представителей семейства Trojan-Ransom.Win32.Cryakl.bo шифрует сразу 255 байт от начала файла. Первые образцы, напомним, использовали блок в 29 байт от начала файла.

Процесс шифрования файлов

Однако, структура в конце файла осталась прежней и всё ещё содержит информацию о начальном блоке в 29 байт.

Структура в конце зашифрованного файла

Впрочем, блок 0-255 байт в структуре также присутствует.

Защита

К сожалению, расшифровать обработанные Cryakl файлы на данный момент невозможно. Поэтому в случае отсутствия резервной копии затронутых файлов жертвам троянца приходится прощаться с данными или же соглашаться на требования вымогателей. После выплаты требуемой суммы пострадавшему присылают утилиту-дешифратор и текстовый файлик с ключом, который подходит только этому пользователю. Впрочем, получение рабочего ключа, равно как и отклика от злоумышленников, не гарантировано.

Мы рекомендуем заранее позаботиться о безопасности данных:

- Сделать резервные копии важных файлов и разместить их на отдельном носителе либо на другом компьютере.

- Игнорировать письма с подозрительными вложениями и ссылками, даже если они якобы присланы арбитражным судом или иным официальным органом. В случае возникновения каких-либо сомнений стоит связаться с приславшей письмо организацией по телефону или электронной почте, указанной на официальном сайте.

- Установить современное антивирусное ПО.

Омикрон – название нового штамма вируса SARS-CoV-2, который вызывает коронавирусную инфекцию. К его появлению привела мутация в геноме возбудителя заболевания. Благодаря этому он приобрел новые свойства, отличающие его от других разновидностей коронавируса. В их числе: малая продолжительность инкубационного периода, высокая заразность омикрона, способность ускользать от иммунного ответа организма и вызывать нетипичное течение болезни. В большинстве случаев оно легкое или бессимптомное, поэтому многие пациенты болеют дома, под наблюдением участкового терапевта.

Однако данный возбудитель, как и его предшественники, также может спровоцировать развитие постковидного синдрома, в ряде случаев возникают осложнения, влияющие на нормальную работу дыхательной и сердечно-сосудистой систем.

Основное отличие вирусной частицы штамма омикрон в строении спайк-белка. Он представляет собой структуру, отвечающую за проникновение возбудителя инфекции в клетки организма. Непосредственно к этому белку вырабатываются антитела после перенесенного заболевания или вакцинации, поэтому изменение в его строении делает SARS-CoV-2 более заразным и устойчивым к приобретенному ранее иммунитету.

Причины

- Заражение человека от животных. Предполагается, что изменения в геноме возбудителя могли произойти в организме больных грызунов или иных животных. Затем вирусные частицы возобновили циркуляцию в человеческой популяции.

- Мутации вируса при длительном протекании COVID-19 у ВИЧ-инфицированных и страдающих прочими разновидностями иммунодефицита людей.

- Запущенная ситуация по коронавирусу в ряде стран. В случае недостаточного оснащения лабораторий оборудованием для выделения и секвенирования возбудителя возможно появление новых штаммов и генных мутаций, ускользающих от внимания ученых.

- Низкие показатели коллективного иммунитета. В организме лиц, не прошедших вакцинацию, условия для продолжительной циркуляции и мутаций в частицах вируса более благоприятные. Слабая организация вакцинации в некоторых странах, включая ЮАР, могла способствовать появлению нового штамма SARS-CoV-2.

Благодаря мутациям в геноме коронавируса штамм омикрон? в отличие от альфа-, дельта- и гамма-, более заразен, может вызывать заболевание даже при наличии антител у переболевших и привитых людей, тяжелее протекает у детей, имеет склонность к поражению верхних дыхательных путей, нежели легких.

Симптомы

Проявления заболевания новым штаммом коронавируса омикрон схожи с симптомами простуды. Болезнь протекает чаще в легкой, а нередко и вовсе бессимптомной форме.

- нарушение носового дыхания, чихание;

- чувство першения и болезненные ощущения в горле;

- общая слабость, утомляемость, снижение работоспособности;

- умеренная головная боль,

- диарея;

- боль в мышцах;

- сухой кашель;

- тошнота, рвота;

- познабливание, лихорадка;

- воспаление слизистой оболочки глаз;

- высыпания на теле;

- потеря вкуса и способности улавливать запахи.

Длительность заболевания и проявления зависят от состояния иммунитета, проводимого лечения, сопутствующих патологий. В большинстве случаев симптомы омикрона сохраняются по 5-10-й дни, если не развивается осложнений.

Осложнения

Заболевание, вызванное штаммом омикрон, как и в случаях заражения другими вариантами SARS-CoV-2, может сопровождаться повышенным тромбообразованием с последующим тромбозом вен нижних конечностей, тромбоэмболией легочной артерии, инфарктом и инсультом.

Постковидный синдром может развиться в течение трех месяцев после выздоровления, даже если заболевание протекало в легкой или бессимптомной форме, и сохраняться до восьми месяцев. Он связан с устойчивым воспалением, избыточной активацией иммунной системы, неврологическими нарушениями. Ярче проявляется у женщин, перенесших заражение омикрон или другими штаммами коронавируса.

- слабость и быстрая утомляемость;

- одышка;

- повышение температуры тела до 37-37,5 °С;

- нарушение в работе органов пищеварения;

- расстройство сна;

- тревожность;

- депрессия;

- снижение концентрации внимания.

Диагностика

Специфических признаков, характерных исключительно для заражения омикрон штаммом, нет. В условиях пандемии при первых симптомах ОРЗ с целью уточнения диагноза специалисты советуют выполнить ПЦР-тестирование на COVID-19 либо ИХА — экспресс-тестирование на антиген COVID-19. Для получения достоверных результатов, так как коронавирус штамма омикрон обладает непродолжительным инкубационным периодом и протекает чаще в легкой форме, исследование нужно проводить уже на 3-4-е сутки после появления начальных признаков заболевания.

По показаниям также проводится исследование иммуноглобулинов класса А, M, G SARS-CoV-2.

-

; (АЛТ, АСТ, креатинин), определение прокальцитонина и маркеров воспаления (С-реактивного белка, ферритина);

- оценку свертываемости крови по данным коагулограммы, Д-димера; .

Лечение

Обследованием и ведением пациентов занимаются врачи терапевтического профиля, педиатры, а при необходимости инфекционисты, доктора отделения интенсивной терапии.

При легком течении COVID-19, вызванного возбудителем штамма омикрон, лечение направлено на повышение защитных сил организма, скорейшее выведение инфекции, облегчение симптомов и предупреждение развития осложнений. С этой целью рекомендованы обильное питье, постельный режим, регулярное проветривание помещения и увлажнение воздуха. Жаропонижающие препараты применяются при температуре свыше 38,0 °С, спреи, леденцы и полоскание – для облегчения боли в горле, при сухом кашле – травяные настои и откашливающие средства. Возможно применение препаратов альфа-интерферона.

В ряде случаев по рекомендации врача назначаются специфическая противовирусная терапия (фавипиравир, молнупиравир), антикоагулянты, глюкокортикостероиды, ингибиторы интерлейкинов и антагонисты рецепторов к ним, плазма и человеческие антитела от переболевших или вакцинированных людей. Тяжелым больным могут потребоваться поддержка кислорода или интубация трахеи для ИВЛ, парентеральное введение солевых и коллоидных растворов.

Прогноз и профилактика

То, сколько длится COVID-19, вызванный омикроном, зависит от сопутствующих заболеваний, состояния иммунитета, своевременности и правильности проводимого лечения. Так как болезнь, как правило, протекает в легкой форме, а осложнения встречаются реже, то прогноз чаще всего благоприятный. Однако высокая заразность возбудителя и, соответственно, большое количество пациентов, обращающихся за амбулаторной помощью, могут вызвать перегрузку в системе здравоохранения.

Пока ты читаешь эту статью, хакеры и программисты продолжают писать вредоносное ПО

Brain

Этот вирус в данном хит-параде самый безобидный. Все потому, что он был одним из первых. Распространялся через дискеты. Разработка лежит на совести братьев Амджата и Базита Алви (Amdjat и Basit Faroog Alvi). Эти ребята запустили его в 1986 году. Но обнаружить “неладное“ специалистам удалось только спустя год летом.

Говорят, только в США вирус заразил более 18 тысяч компьютеров. Забавный факт: в основе разработки лежали исключительно благие намерения. То есть, братья хотели наказывать местных пиратов, ворующих программное обеспечение их фирмы.

А еще Brain занял почетное место первого в мире стелс-вируса. При попытке чтения зараженного сектора, он “подставлял“ его незараженный оригинал. Выловить такой было очень сложно.

Изначально Brain был написан ради защиты авторского ПО

Jerusalem

Компьютеры тоже боятся пятницы, 13

Червь Морриса

А этот “червь“ разбушевался в ноябре 1988 года. Он блокировал работу компьютеров своим хаотичным и бесконтрольным размножением. Из-за него, собственно, и вышла из строя вся (не слишком глобальная на те времена) Сеть. Обрати внимание: сбой длился совсем недолго, зато успел нанести серьезные убытки. Эксперты оценили их в $96 миллионов.

Роберт Моррис - создатель известного компьютерного червя

“Микеланджело“ бушевал в 1992 году. Он через дискеты проникал на загрузочный сектор диска, и тихо сидел там, пока не наступало 6 марта. Как только приходило время Х, “Марк“ тут же форматировал жесткий диск. Его появление было на руку всем компаниям, занимающимся разработкой антивирусного софта. Они тогда раздули истерию до невероятных масштабов. Хотя, вирус поиздевался всего над 10 тысячами машин.

Чернобыль (CIH)

Создал его тайванский студент (в 1998 году). По инициалам последнего и назван был этот вредоносный софт. Суть ПО: через интернет, электронную почту и диски, вирус попадал в компьютер, и прятался внутри других программ. А 26 апреля активировался. И не просто стирал всю информацию на винчестере, но и повреждал аппаратную часть компьютера.

Пик “Чернобыля“ пришелся на апрель 1999 года. Тогда пострадали более 300 тысяч машин (в основном Восточная Азия). И даже после того, как все раструбили информацию о наличии такого вредителя, он еще долго скрывался на компьютерах, и продолжал свои черные делишки.

Melissa

Создан в 1999 году. Это первый всемирно известный почтовый червь. В его основе - заражение файлов документов MS Word. После этого “Мелисса“ рассылал свои копии через MS Outlook, благодаря чему распространялся с бешеной скоростью. Сумма нанесенного им ущерба - более $100 миллионов.

Melissa распространялся через MS Outlook

- рандомно отсылал письма в невероятных количествах;

- удалял важные файлы на ПК.

Результаты просто шокирующие: ущерб, нанесенный этим “письмом“, “грохнул“ 10% всех существовавших на тот момент компьютеров. В денежном эквиваленте - это $5,5 миллиардов.

"LOVE YOU" - вирус, любовь с которым может дорого обойтись people.carleton.edu

Nimda (2001 год)

Название - “admin“, написанное наоборот. Попадая на компьютер, вирус тут же “выписывал“ себе права администратора, и начинал:

- изменять-нарушать конструкцию сайтов;

- блокировать доступ на хосты, IP-адреса и т.д.

На компьютеры проникал столь виртуозно и эффективно, что уже через 22 минуты после создания стал самым распространенным в интернете.

Не обязательно экран должен быть

My Doom (2004 год)

Это еще один почтовый вирус. Работал по нарастающей: каждый следующий компьютер отправлял спама еще больше, чем предыдущий. Еще одна особенность My Doom - был способен модифицировать операционную систему, блокировать доступ к сайтам антивирусных компаний, новостным лентам и разделам сайта Microsoft.

На счету этого ПО даже DDоS-атака на сайт Microsoft . Говорят, этот досих пор неизученный ужас написали сторонники Linux. Таким образом они, мол, пытались подорвать авторитет Windows.

Согласно слухам, главная цель My Doom - подрыв репутации Microsoft

Conficker (2008 год)

Это один из самых свежих всемирно известных червей. Он атакует только “винду“ (от Windows 2000 до Windows 7, и даже Windows Server 2008 R2), а именно:

- находит уязвимости операционки;

- отключает сервисные службы и обновление Windows;

- блокирует доступ к сайтам ряда производителей антивирусов.

Ущерб в денежном эквиваленте считать до сих пор никто так и не взялся. Вероятно, из-за того, что Conflicker во всем мире заразил более 12 миллионов машин.

Читайте также: