Вирус хакерский на днях заразил много

Обновлено: 17.04.2024

Преступность постепенно уходит в интернет – такой вывод можно сделать из августовского доклада Генпрокуратуры РФ. Если общее число преступлений в стране за последний год выросло на 1,9%, то в Сети злоумышленники стали активнее на 46,8%.

Компьютерные вирусы появились одновременно с самими компьютерами. На роль первого зловреда претендует Elk Cloner, созданный в 1981 году 15 летним американским школьником Ричардом Скрентой. То был невинный розыгрыш: программа попадала на магнитную дискету, и при считывании с нее информации на дисплей ПК выводился стишок-дразнилка.

Попав на устройство, вирус может проделать один из нескольких трюков – в зависимости от того, как злоумышленник решил заработать на жертве. Первый вариант – показать как можно больше рекламы, получив доход от рекламодателей. За это отвечают adware-вирусы, запускающие рекламу почти при каждом действии пользователя, – тот ни в состоянии ни определить источник спама, ни избавиться от него. Неприятно, но еще не худший вариант.

Второй вариант – украсть пользовательские данные с целью продажи в Darknet. Так работают вирусы-трекеры, фиксирующие активность пользователя в браузере – вплоть до списка контактов, паролей, местонахождения. Банковские трояны отслеживают финансовые операции и крадут номера банковских карт.

Четвертый способ монетизации вируса – захват вычислительных ресурсов компьютера. Например, для запуска DDoS-атак на организации: такие атаки требуют много ресурсов, поэтому злоумышленник захватывает сотни устройств, формируя из них зараженную сеть – ботнет.

Одна из главных задач ботнетов в последние годы – скрытая добыча криптовалюты (криптоджекинг), также ресурсоемкая и требующая слаженной работы множества девайсов. В 2017 году, когда биткоин дорожал с каждым месяцем, количество атак с целью криптоджекинга показало феноменальный рост: +8500% за год (данные Symantec). В прошлом году биткоин стабилизировался, что немного успокоило и хакеров. И все же по итогам года криптомайнеры, по данным Check Point, стали самым распространенным типом вирусов (37% атак), обогнав и банковские трояны (13%), и шифровальщиков (4%). Сейчас топ 3 самых распространенных вирусов в России также составляют криптомайнеры: Cryptoloot, XMRig и Jsecoin (в июне атаковали 11%, 9% и 7% организаций соответственно; данные Check Point).

Вообще, развитие криптовалют привело к всплеску киберпреступности по многим направлениям. Сюда входит и хищение криптокошельков, и организация мошеннических ICO, и использование криптовалют в качестве анонимного способа получить от жертвы выкуп. В общем, что скорее принесет миру эта технология – пользу или вред, еще предстоит разобраться.

От киберугроз сегодня не скроешься, ведь даже для смартфонов, которые мы повсюду носим с собой, создаются миллионы вредоносных программ

Троян, который всегда с тобой

Отдельный класс кибератак заточен под мобильные устройства. Их тоже становится все больше: в 2012 м насчитывалось 214 тыс. известных вредоносов, в 2014 м – 1,55 млн, в 2018 м – свыше 4 млн (данные GData). Самый распространенный механизм проникновения – тот же фишинг, только вместо зараженных сайтов носителем вируса выступают фальшивые приложения (fake applications). Они маскируются под обычный софт, вплоть до полного копирования интерфейса и функций.

Дети – самая уязвимая категория пользователей

Впрочем, вредоносы хранятся и в официальном Android-маркете, хотя их доля составляет менее 1% от общего количества программ. Как выяснили специалисты Сиднейского университета, проанализировав более миллиона приложений из GooglePlay, около двух тысяч оказались поддельными. Топ 3 мобильных вирусов на сегодняшний день по версии Check Point – Lotoor, Triada и Ztorg – также разработаны под ОС Android.

Bildagentur-online / Vostock Photo

Малый бизнес под ударом

О важности киберпрививок

Прежде всего Ильин советует обзавестись на устройстве новой версией антивируса и следить за его обновлениями. Звучит банально, но на практике исполняется не всегда. Более того, проблема своевременного обновления ПО касается не только антивирусов. Согласно исследованию Avast’s PC Trends Report 2019, более половины программ, установленных на компьютерах по всему миру, не имеют критических обновлений.

А многие пользователи отказываются переходить на новые версии Windows, не желая привыкать к интерфейсу. Скоро им придется принимать трудное решение: в январе 2020 го Microsoft перестанет выпускать обновления безопасности для популярной Windows 7.

Если заражение все-таки произошло, нельзя соглашаться на условия злоумышленника – например, перечислять выкуп за разблокировку устройства. Ведь сам вирус останется в системе, а значит, киберзлодей может повторить тот же трюк. Лучше сделать снимок экрана и обратиться к специалистам: поскольку проблема массовая, с ней научились разбираться. Идеальный вариант – иметь на внешнем винчестере резервную копию важных данных. Тогда шифровальщики нипочем: достаточно отформатировать зараженный компьютер, установить новую ОС, и как будто ничего не было.

А вот сохранность персональных данных, увы, несколькими простыми шагами не обеспечить.

Рынок кибербезопасности растет как вширь, по объемам выручки, так и вглубь, по степени сложности защитных инструментов. Но идеальный антивирус пока не появился и вряд ли когда-либо будет изобретен

Не думай об угрозах свысока

По мнению специалистов, виртуальное пространство постепенно удастся превратить из Шервудского леса в культурный городской парк, вот только до этого момента придется набить еще немало шишек. Возможно, наведение порядка ускорится благодаря активности национальных регуляторов, обращающих все более пристальное внимание на сферу киберпреступности.

Топ 3 самых активных мобильных вирусов

Lotoor – вирус, использующий уязвимости в ОС Android для получения root-доступа к устройству.

AndroidBauts – вирус, засоряющий смартфон агрессивным рекламным спамом и собирающий данные о местоположении.

Piom – рекламное ПО, отслеживающее активность пользователя в браузере и показывающее таргетированные объявления.

Источник: Check Point Global Threat Index, июль 2019 года.

Топ 10 самых активных вирусов для ПК

XMRig – программа для майнинга криптовалюты Монеро, впервые обнаруженная в мае 2017 года.

Jsecoin – вирус для криптоджекинга, встраиваемый в веб-сайты. Добыча криптовалюты начинается прямо в браузере.

Dorkbot – червь, запускающий удаленное исполнение кода и загрузку на компьютер рекламного ПО.

Emotet – троян, поражающий банковские приложения. Распространяется в виде ссылок в письмах, использует различные техники, чтобы остаться незамеченным для антивируса.

Nanocore – многофункциональный троян, делающий снимки экрана, захватывающий контроль над ПК и веб-камерой, а также добывающий криптовалюту.

Agentesla – вирус, крадущий пароли. Перехватывает ввод с клавиатуры, делает снимки экрана, собирает пользовательскую информацию в браузере.

Trickbot – мощный банковский троян, регулярно совершенствуемый для обхода антивирусных систем.

Formbook – вирус, крадущий пароли, делающий скриншоты, перехватывающий ввод с клавиатуры. Может устанавливать на ПК другие вирусы.

Смартфон основателя Amazon Джеффа Безоса оказался взломан через WhatsApp. Пересланный файл оказался заражён, и вирус получил доступ к данным на мобильном устройстве бизнесмена. Подобных случаев масса. Лайф вспоминает о самых частых и рассказывает, как избежать взлома и сохранить личные данные и деньги на карте при себе.

Не переходите по ссылкам от сомнительных источников

Этот вирус может передавать данные или записывать экран. Так вы легко лишитесь аккаунта в соцсети или денег на банковской карте.

К счастью, компания Google знает о проблеме и частично её решила. Разработчики ограничили доступ браузеров к хранилищу и по умолчанию запретили скачивание файлов из всех источников, кроме Google Play. Когда вы переходите по ссылке, система может запросить доступ к хранилищу, тогда вирус будет установлен на смартфон. Если при переходе по ссылке у вас появляется подобный запрос, отклоняйте его.

То же самое с файлами в мессенджерах

В этом случае защититься сложнее. Мессенджеру нужно предоставить доступ к хранилищу для возможности самому загружать файлы. Важно придерживаться двух правил: не скачивать документы от неизвестных адресатов и ограничить автоматическую загрузку файлов. В версии приложения WhatsApp для Android зайдите в "Настройки" —> "Данные и хранилище" —> "Автозагрузка медиа". Мессенджер может сам загружать четыре вида файлов: фото, видео, аудио и документы. Чтобы обезопасить себя от взлома, убедитесь, что последние не скачиваются автоматически.

Следите за тем, к чему есть доступ у приложений

Фото © Zuma / TASS

Создатель софта для цифровой безопасности Avast исследовал активность приложений-фонариков для Android и обнаружил злоупотребление разрешениями к использованию данных и функций смартфонов.

Приложения могут запрашивать доступ к функциям и данным, которые им не нужны. Для работы фонарика необходим доступ разве что к фотовспышке, при этом приложение запрашивает доступ к контактам, микрофону или памяти. Эти данные могут быть переданы третьим лицам: в лучшем случае рекламодателю, в худшем — злоумышленникам для взлома.

Не разрешайте приложениям доступ к данным и функциям, которые ему не нужны. Google добавила такую функцию в Android 6 Marshmallow. После скачивания приложения, когда вы запускаете его в первый раз, оно запрашивает доступ к нужным ему данным и функциям смартфона.

Права приложения можно ограничить в настройках. Разработчики позволяют пользователям контролировать доступ приложений к использованию данных и функций смартфона.

На чистом Android это работает так. Пройдите по пути "Настройки" —> "Приложения и уведомления" —> "Все приложения".

Ставьте двухфакторную аутентификацию

Если эта функция активирована, система запрашивает данные для входа в аккаунт двух разных типов. В случае с "Телеграмом" это будет пароль. В других случаях наоборот — пользователя по умолчанию просят ввести пароль, а код приходит дополнительно.

Американский производитель профессионального GPS-оборудования и спортивных смарт-часов Garmin подвергся мощнейшей хакерской атаке. Злоумышленники с помощью вируса удерживали компанию в заложниках несколько суток и требовали выкуп — $10 млн. Рассказываем, как разворачивались события самого громкого киберпреступления 2020 года.

Но прежде пара слов о самой компании, поскольку не все, кто слышал про Apple Watch, знают про Garmin. Garmin — это американская компания, которая прежде всего известна спортивными гаджетами вроде пульсометров, фитнес-трекеров и умных часов. На этом поприще компания по сей день уверенно конкурирует с Apple, Huawei и Samsung. В первом квартале 2020 г. Garmin занимала четвёртую по величине долю рынка смарт-часов, уступая только Apple, Huawei и Samsung.

Но, несмотря на это, главным продуктом вендора являются GPS-системы и навигационные сервисы, которыми во многих странах пользуются в воздухе, на земле и на воде. По итогам 2019 г. только на продажи услуг и техники для авиакомпаний пришлось 28% от всей выручки организации. Американская навигация считается одной из лучших. Недаром первым крупным клиентом Garmin в своё время стала армия США.

Петля на горле Huawei сдавливается. Что происходит с китайским IT-гигантом в России и остальном мире

И что с Garmin приключилось?

В конце прошлой недели, 23 июля, пользователи сервисов и гаджетов Garmin начали сообщать о сбоях. Владельцы смарт-часов, фитнес-трекеров и пульсометров, например, жаловались, что устройства не могут синхронизироваться с серверами и, как следствие, сохранить данные о последних тренировках. В частности, отключились такие службы, как Garmin Connect, Garmin Express, Launcher, Garmin Golf, Garmin Dive и не только.

Впрочем, скоро стало ясно, что сбой затронул и крупных клиентов Garmin. Пилоты стали сообщать о потере доступа к сайту FlyGarmin. Ряд баз данных, обновлять которые лётчиков обязывают требования Федерального управления авиации США, тоже оказался вне доступа. Клиент для прокладки авиамаршрутов Garmin Pilot также рухнул. Упали и Connext Services (прогноз погоды, СМС-отчёты о местоположении) на пару с Garmin Explore (планировщик маршрутов, который работает без Интернета).

We are currently experiencing an outage that affects Garmin Connect, and as a result, the Garmin Connect website and mobile app are down at this time. (1/2)

— Garmin (@Garmin) July 23, 2020

Однако позже через самих же сотрудников компании в Сеть начала просачиваться правда. Например, на Reddit появился пост от анонимного пользователя, который как-то подозрительно правдоподобно рассуждал о заражении компьютеров в офисах Garmin вирусом-вымогателем. Ещё больше рассказ пользователя начал походить на правду после того, как его пост и саму учётную запись удалили с Reddit.

Даже если и вирус, что с того?

О вирусе подробнее расскажем позже, а пока о том, "что с того". Как пишут англоязычные СМИ, часть офисного оборудования вышла из строя по вине зловредного ПО, а другую часть руководство распорядилось обесточить умышленно. Пользоваться компьютерами запретили даже тем сотрудникам, которые работают удалённо. Чтобы замедлить распространение вируса.

По всему миру распространяется вирус, который проникает в компьютеры, шифрует хранящиеся файлы и требует выкуп за расшифровку. Заражению уже подверглись около сотни стран и как минимум 236 тысяч компьютеров. Жертвами хакерских атак стали в том числе и кировчане. Свойкировский выяснял, каковы масштабы проблемы в Кировской области и что нужно знать, чтобы не пустить в свой компьютер опасную заразу.

- Что это за вирус и чем он опасен

- Кто пострадал в России

- Кто пострадал в Кирове

- Что делать, если ваш компьютер оказался заражён

- Как защитить свой компьютер от вируса WannaCry

Что это за вирус и чем он опасен

- После успешного взлома компьютера WannaCry пытается распространяться по локальной сети на другие компьютеры, как червь. Он сканирует другие компьютеры на предмет наличия той самой уязвимости, и если находит, то атакует и шифрует и их тоже. Получается, что, попав на один компьютер, WannaCry может заразить всю локальную сеть и зашифровать все компьютеры, в ней присутствующие. Именно поэтому серьёзнее всего от WannaCry досталось крупным компаниям — чем больше компьютеров в сети, тем больше ущерб.

Кто пострадал в России

В МВД России подтвердили, что 12 мая была зафиксирована вирусная атака на персональные компьютеры ведомства.

Утром 13 мая в СМИ появилась информация о том, что в некоторых российских регионах не работает система выдачи водительских прав. В частности, системы были остановлены в Карелии, Санкт-Петербурге, Татарстане, временно не выдавали права в Новосибирске, Воронеже, Подольске и некоторых других городах.

Вечером того же дня МВД России сообщило, что сбои в работе инфраструктуры, которая обеспечивает предоставление гражданам государственных услуг по линии ГИБДД, отсутствуют и оказание услуг осуществляется в штатном режиме.

Электронная система РЖД также оказалась заражённой вирусом, правда, по словам представителя компании, это не повлияло на режим работы железных дорог, вирус был оперативно локализован, а антивирусная защита обновлена.

Кто пострадал в Кирове

Мы попытались оценить масштабы бедствия в Кировской области, однако это оказалось не так просто. В УФСБ по Кировской области отметили, что в курсе проблемы, однако пока не обладают данными, какое количество компьютеров на территории региона заражено новоявленным вирусом. В региональном следственном управлении СК РФ порталу Свойкировский сообщили, что никаких проблем в работе компьютерной сети у них нет. В УМВД по Кировской области посоветовали за всеми комментариями обращаться в МВД России. Хотя после хакерской атаки проблемы с предоставлением услуг гражданам в УГИБДД УМВД по Кировской области действительно наблюдались.

- Системы информационной безопасности своевременно зафиксировали попытки проникновения в инфраструктуру банка. Сеть банка предусматривает защиту от подобных атак. Проникновений вирусов в систему не произошло, - отметил представитель банка.

В пресс-службе Кировского региона ГЖД сообщили, что вирусная атака не отразилась на основной деятельности компании - пассажирских и грузовых перевозках, однако некоторые рабочие процессы для самих сотрудников кировского филиала сейчас несколько осложнены. В частности, чтобы не допустить дальнейшего распространения вируса, служба безопасности наложила ограничения на пользование электронной почтой, закрыв возможность отправлять и принимать вложенные файлы.

- Но мы рассчитываем, что в течение 2-3 дней эти моменты будут устранены, - прокомментировала ситуацию ведущий специалист по связям с общественностью Кировского региона ГЖД Наталья Буторина.

Что делать, если ваш компьютер оказался заражён

Если ваши файлы оказались зашифрованы, категорически нельзя использовать предлагаемые в сети Интернет или полученные в электронных письмах средства расшифровки.

Чтобы избавиться от вируса, вам придётся переустановить операционную систему. Способ восстановить зашифрованные файлы пока не найден, так что, скорее всего, они будут безвозвратно потеряны. Платить хакерам-вымогателям не стоит. С момента вирусной атаки пользователи в качестве выкупа перечислили на биткоин-кошельки злоумышленников более 42 тысяч долларов, однако к настоящему времени не зафиксировано ни одного факта, когда бы хакеры прислали своей жертве дешифратор.

Как защитить свой компьютер от вируса WannaCry

1. Обновите операционную систему, установив обновление MS17-010, и в дальнейшем регулярно её обновляйте.

2. Не открывайте подозрительные электронные письма и не переходите по сомнительным ссылкам, которые оставляют или присылают незнакомые вам пользователи. Особенно будьте осторожны с открытием и скачиванием файлов, которые имеют расширения .exe, .vbs и scr.

Стать частью ботнета

Алексей — достаточно известный в узких кругах специалист по информационной безопасности, который внезапно для себя обнаружил, что несколько месяцев не замечал заражения собственного ноутбука. Именно поэтому он просит не раскрывать ни своего настоящего имени, ни компании, которую он сейчас представляет.

Больше года его относительно новый домашний ноутбук периодически терял в производительности и вел себя подозрительно: самопроизвольно отключались кулеры, только что открытый браузер моментально вылетал, устройство выдавало ошибки, перегружало сеть и само по себе уходило в длительные перезагрузки.

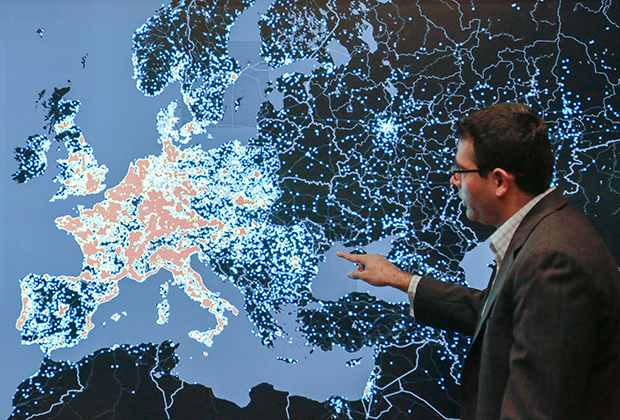

Карта распространения ботнета Citadel, который атаковал страны Запада в первой половине прошлого десятилетия и был побежден в ходе спецоперации ФБР. . Фото: Jason Redmond / Reuters

Когда речь идет о заражении компьютеров простых людей, а не корпоративных сетей, разница между ботнетом и другими популярными вирусами в том, что условный троян практически моментально попытается похитить данные банковской карты или пароли от социальных сетей. Ботнет же просто захватывает контроль над устройством. С этого момента оно ждет команды от того, кто им теперь управляет.

Результатом выполнения команды на сотнях тысяч устройств чаще всего становится DDoS-атака. Чем больше звеньев в зараженной цепи, тем сложнее жертве отбиться. Теоретически можно создать такой ботнет, от которого вообще нельзя защититься. Если он нападет, то обязательно пробьет бреши в обороне компании. Проблемы можно будет устранить, но это займет много времени, в лучшем случае — часы. Этим и пользуются хакеры: плотная атака парализует работу, нарушая все внутренние и внешние бизнес-процессы. И чем крупнее компания, тем большие убытки она понесет.

Россия достаточно прочно входит в топ-10 наиболее зараженных ботнетами стран. Традиционные лидеры этого рейтинга — самые густонаселенные государства (Индия и Китай занимают первые два места), а также страны с меньшим населением, но высоким уровнем проникновения технологий (США, Бразилия, Великобритания).

Суть заключается в том, чтобы перегрузить атакуемый хост или канал связи запросами, чтобы у него не осталось ресурсов на обработку запросов от легитимных пользователей

В России проблема касается не только жителей городов, считающихся технологическими лидерами. На постоянно обновляемой карте активности ботнетов можно встретить и зараженные устройства, находящиеся где-то на российско-монгольской границе, и управляющие сетью серверы из Забайкалья.

Еще одна особенность ботнетов — в том, что нельзя точно сказать, сколько именно девайсов заражено в каждой конкретной стране. Например, на момент написания этого материала специальные ресурсы сообщали, что на территории России таких устройств около 300 тысяч. Однако в список попали только те девайсы, которые проявляли активность на момент проведения подсчетов. Реальная цифра может быть в десятки раз больше.

Китай остается одним из мировых лидеров как по числу киберпреступных группировок, так и по количеству устройств, входящих в различные ботнеты.. Фото: ISAS / JAXA / AP

Установлено, что в атаке принимали участие устройства из десятка стран, и Россия в этом перечне не была лидером. Отметились практически все страны из топ-10 по уровню заражения: Индия, Китай, Бразилия, США, Индонезия, Ирак.

Злоумышленники могут скрывать свое местоположение, проводя атаки с ботов, которые находятся в разных странах

В истории интернета встречались сети с большим числом зараженных устройств. Самым масштабным ботнетом был Storm, созданный, судя по косвенным признакам, в России (кстати, многие самые известные ботнеты имеют или постсоветские корни, или строчки кода на русском языке). Пик его активности пришелся на первое десятилетие века, а размеры исчислялись десятками миллионов компьютеров.

В последние пару недель мы стали свидетелями разрушительных DDoS-атак в Новой Зеландии, США и России. Все эти атаки мы ассоциируем с ботнетом Mēris. В настоящий момент он может перегрузить практически любую сетевую инфраструктуру, включая некоторые сети высокой надежности, специально созданные, чтобы выдерживать подобную нагрузку

Управлять самым страшным ботнетом может неприметный человек с ноутбуком в торговом центре.. Фото: Adam Berry / Getty Images

Как будут бороться с Mēris

Эти советы скорее притормозят, чем остановят распространение ботнета. Пользователи нечасто обращают внимание не только на перепрошивку роутера, но даже на необходимость смены заводского пароля.

Все крупные производители устройств и ПО так или иначе сталкивались с ботнетами в последние два десятилетия. Некоторым это так не понравилось, что они открыли специальные кибердепартаменты, которые занимаются только ботнетами.. Фото: Jason Redmond / Reuters

Примерно так закончилось существование всех известных ботнетов последних двух десятилетий. Однако вопрос о том, что делать со скрытыми ботнетами, которые не засветились в громких атаках и могут годами ждать своего часа, остается открытым. Представляя собой серьезную угрозу, они продолжают работать. В том числе на устройствах простых россиян.

Читайте также: