Вирус контроль учетных записей

Обновлено: 24.04.2024

Очень важно обеспечить возможность передачи привилегированных прав (и потенциально опасных) только тому программному обеспечению, которое обоснованно требует их предоставления. Механизм UAC, существующий в операционных системах Windows Seven и Vista, позволяет пользователям запускать программы с административными полномочиями только при неизбежной необходимости для задач администрирования компьютера.

Контроль учетных записей (UAC) был, вероятно, первой новой функцией Windows Vista, встречу с которой не смогли избежать большинство пользователей, и которая благодаря этому получила значительное внимание сразу после релиза операционной системы, рассказывает блог Microsoft по безопасности. Со временем, особенно с выпуском Windows 7, количество сценариев работы UAC, требующих реакции пользователя, было уменьшено. Многие считают запросы, поступающие от контроля учетных записей назойливыми, но абсолютно ясно - больше всех функцию UAC ненавидят именно авторы вредоносного программного обеспечения.

Когда функция UAC был представлена, вердикт авторов вредоносного программного обеспечения был удивительно единодушным – обойти стороной. Внедрение контроля учетных записей стало принципиальным изменением по сравнению с Windows XP, и на всех подпольных форумах о вредоносном программном обеспечении указанный подход считался универсальным. Просто вместо запуска вируса с правами администратора из расположений доступных с правами администратора теперь приходилось запускать его в пользовательском профиле с пользовательскими же правами. К сожалению, это совершенно не было проблемой для вирусописателей. Однако для вредоносного программного обеспечения действительно становилось очень трудным заполучить права администратора, что и было целью создания UAC, большинство вредоносного программного обеспечения пыталось обойти эту проблему стороной.

В то время как тактика обхода UAC остается популярной, Microsoft Malware Protection Center обнаружил целый класс вредоносного программного обеспечения, которое стремится к тому чтобы отключить контроль учетных записей в принципе. Вирусное ПО делает это, чтобы препятствовать обнаружению пользователем запуска вредоносных модулей благодаря запросам UAC после каждой перезагрузки. Семейство вирусов Sality, руткиты Alureon, поддельные антивирусы вроде FakePAV, распространяющиеся через уязвимости автозапуска черви и банковское трояны Bancos - все они имеют модификации, выключающие UAC. Со временем это стало настолько распространенным приемом, что в антивирусном ПО Microsoft Security Essentials, Windows Intune, и Forefront Endpoint Protection было внедрено использование поведенческого мониторинга, чтобы обнаруживать программы, которые пытаются управлять настройками UAC, и Microsoft Malware Protection Center регулярно регистрирует совершенно новое вредоносное программное обеспечение, запрещающее UAC.

Ключевым моментом является то, что для успешного отключения UAC вирусной программе необходимо добраться до административных полномочий, что достигается либо эксплуатацией уязвимости системного сервиса, работающего в привилегированном режиме, для которого UAC уже не актуален, или применением социальной инженерии, заставляя пользователей верить в безвредность приложения и разрешать его запуск. К сожалению, многие пользователи Windows отключают UAC сами. В то время как авторы вирусов всеми силами стараются избежать срабатывания UAC, легитимный софт так же совершенствуется в направлении уменьшения количества сценариев работы, требующих повышения привилегий, таким образом количество запросов, поступающих от UAC сейчас достигло своего минимума, что позволяет легко отслеживать любую действительно подозрительную активность.

В ниже приведенном списке мы можем наблюдать 5 наиболее популярных угроз, поразивших компьютеры с отключеным контролем учетных записей пользователей. Например, черьв Rorpian может эксплуатировать уязвимость в службе сервера разрешения доменных имен (DNS SS), что дает доступ к правам администратора и возможности отключить контроль учетных записей. А такие программы, например, как SideTab и OneScan, наоборот, используют технологии "социальной инженерии", чтобы добиться повышения привилегии и затем опять же отключить UAC.

Ежедневно 23% компьютеров, антивирусное ПО которых сообщило серверам статистики о обнаружении заражения, работают с отключенным контролем учетных записей. В то время когда некоторые вирусы целенаправленно отключают UAC, другие гораздо менее успешны в своей вредоносной деятельности если UAC находится в активном состоянии.

Для того, чтобы избежать угрозы отключения управления учетными записями пользователя, необходимо постоянно обновлять программные обеспечения и антивирусные программы, что позволит защитить компьютер от нежелательных вирусов. Если вы обнаружили вирус, зайдите в панель управления и убедитесь, что функция UAC включена. Если она отключена, то включите её, это легко сделать. В последствии изредка вы будете видеть запросы на подтверждение повышения привилегий приложения, в случае возникновения сомнении просто выбирайте вариант "нет".

WARNING

Методы обхода UAC продолжают находить и сейчас, модифицируя старые приемы и открывая новые. Самое сложное — подобрать подходящие способы для конкретной атакуемой системы. Концептуально разных приемов известно с десяток, а если считать их вместе с модификациями и гибридными способами, то наберется больше двадцати. Прочитать о них подробнее и посмотреть соответствующие примеры кода на GitHub можно по ссылкам в этой статье.

UAC как огромный баг

В хакерской философии многое заимствовано из боевых искусств. Например, мастер айкидо практически не атакует сам. Он лишь подмечает ошибки соперника и обращает его усилия против него самого. Так же и просчеты в защитных системах позволяют превратить их в хакерский инструмент. Сейчас мы разберем несколько способов обхода UAC и даже его использования для запуска своего кода с повышенными привилегиями. Многие из этих методов уже реализованы в троянах и позволяют им скрытно внедряться в систему.

Белый список для черных шляп

Во всех версиях Windows для UAC существует так называемый белый список — набор системных компонентов, для которых не применяются ограничивающие правила. Поэтому один из самых распространенных методов атаки сводится к попытке найти любые приложения из белого списка и попытаться внедрить в них свою *.dll.

Провести атаку типа DLL hijack сравнительно просто, хотя и здесь не обходится без подводных камней. Они свои в каждой версии ОС, а также зависят от настроек, учетной записи, разрядности ОС, установленных компонентов и патчей.

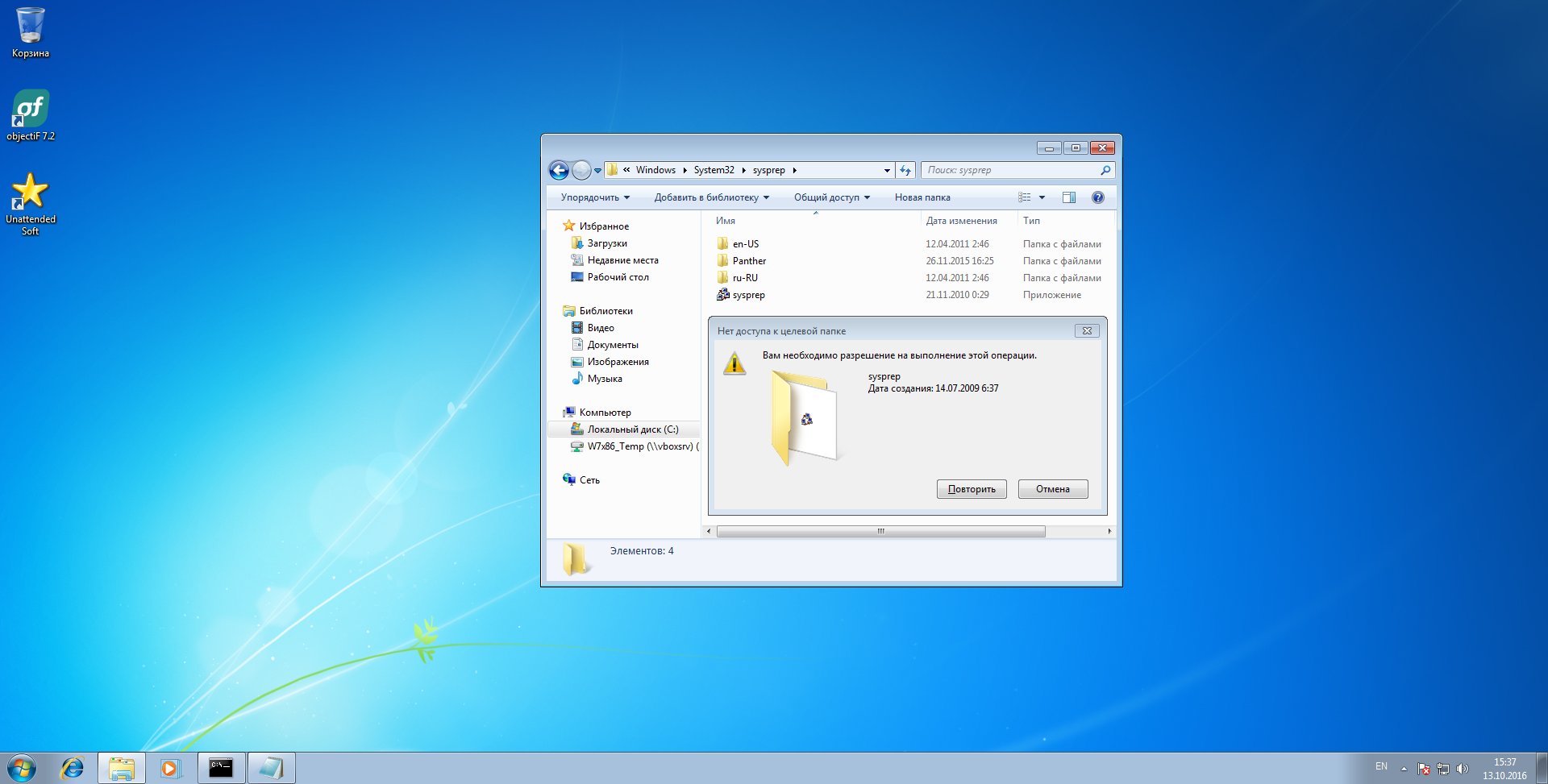

Доступ в \system32\ запрещен

Другие статьи в выпуске:

У пользователя нет прав доступа на запись в системный каталог, а администратор должен подтвердить это действие через UAC. Чтобы наш код получил необходимые права без лишних вопросов, используем другой трюк — с автономным установщиком обновлений Windows.

Архив с нашей библиотекой

Скормим этот архив автономному установщику обновлений (Windows Update Standalone Installer).

Утилита sysprep как встроенный бэкдор

Если умеешь программировать, то можешь запустить sysprep.exe скрыто — например, через CreateProcess() с флагом StartupInfo.wShowWindow = SW_HIDE . На скрытые окна сегодня ругаются эвристические анализаторы многих антивирусов, но сейчас мы говорим только про UAC — ему все равно. После такого запуска sysprep.exe попытается загрузить и выполнить библиотеку CRYPTBASE.dll , но на ее месте окажется наша, уже содержащая нужную нам функциональность. Она совершенно легально поднимет права нашему коду, и UAC примет это как должное.

Это происходит потому, что wusa и sysprep находятся в белом списке, а все приложения из этого списка могут поднимать себе права без участия UAC. Наш же код из подгружаемой установщиком библиотеки унаследует права родительского процесса sysprep.exe и также будет считаться доверенным.

Использование sysprep для обхода UAC

Рассмотренный выше трюк совместного использования wusa и sysprep представляет собой модифицированный метод Лео Дэвидсона (Leo Davidson). Исходный вариант был применим только к непропатченной Windows 7 и был описан еще в 2009 году в рассылке компьютерного сообщества Оксфордского университета. Копия приводится на его сайте, который из-за обилия подобного кода внесен в списки потенциально опасных.

Метод Дэвидсона в различных модификациях уже много лет используется для внедрения троянов, особенно семейства Win32/Carberp. Пик эпидемии пришелся на осень 2011 года, но способ до сих пор работает в следующем типичном сценарии: действия выполняются в 32-битной версии Windows 7/8 под учетной записью администратора при включенном UAC с настройками по умолчанию. Простому пользователю нельзя запускать wusa.exe , но многие до сих пор сидят под админом без реальной необходимости. Просто им лень создавать пользовательские учетки и управлять правами доступа даже через встроенные средства.

Автоматическое повышение привилегий

Если по каким-то причинам доступа к установщику обновлений нет, то можно использовать другой вариант — копирование файла в системный каталог методом IFileOperation .

Суть метода в том, что для обхода UAC в нашей библиотеке создается COM-объект IFileOperation . Он позволяет скопировать файл куда угодно (в том числе в системную директорию \system32\ и ее подкаталоги), автоматически повышая для этого привилегии, так как функция будет иметь флаг auto-elevate .

Вот пример использования объекта IFileOperation для копирования файла в системный каталог.

Метод внедрения своей библиотеки в процесс explorer.exe рассматривается в этом примере.

Список приложений из белого списка можно посмотреть тут. Также его можно сгенерировать самому, просто найдя в системном каталоге Windows экзешники, содержащие строку autoelevate .

Создаем список программ из белого списка UAC

В зависимости от используемой программы из белого списка и версии Windows можно подменить ту или иную библиотеку (см. таблицу).

Стандартные компоненты и подменяемые библиотеки

Методы перебора этих вариантов собраны в одну PowerShell-утилиту.

ISecurityEditor

Благодаря встроенным в UAC бэкдорам компьютеры с Windows 7 заражались незаметно для пользователя. Они становились полигоном для малвари и частенько попадали в ботнеты. Один из них (под названием Simda) успешно развивался на протяжении пяти лет, используя для внедрения кода интерфейс ISecurityEditor. В Microsoft проблему частично устранили лишь в 2015 году. Исправленный ISecurityEditor стал работать только с объектами файловой системы, указанными в константе SE_FILE_OBJECT .

Непропатченные системы встречаются до сих пор. Пример обхода UAC с использованием уязвимой версии ISecurityEditor приводится здесь.

Метод системных заплаток

Некоторые методы обхода UAC используют внедрение своего кода в адресное пространство других процессов (в частности, системных), а способы такого инжекта отличаются для 32-битных и 64-разрядных версий Windows. Из-за ограничений самого инструмента Shim DataBase соответствующий метод работает только в 32-битных версиях Windows.

Поэтапно схема от Dridex выглядела так:

- Троян ( *.exe ) создает собственную базу *.sdb, пакетный файл *.bat и свою копию.

- Троян использует команду sdbinst для установки созданной базы .sdb в систему:

sdbinst.exe –q %temp%*.sdb

Для работы с Shim DataBase есть готовый набор функций WinAPI в стандартной библиотеке apphelp.dll. Исходный код одной из реализаций метода Shim для обхода UAC приводится здесь.

Методы использования Shim DataBase для обхода UAC подробно разбирались на конференции Black Hat 2015.

Сборка бок о бок

При каждой установке или обновлении программ и драйверов в него записывается новая сборка — подкаталог с уникальным (и длинным) именем, например таким: \wow64_microsoft-windows-powershell-exe_31bf3856ad364e35_6.1.7600.16385_none_cd5f9aad50446c26\ . В WinSxS всегда находятся десятки тысяч таких записей, и даже на SSD их список загружается несколько секунд. Поэтому Windows не спешит обращаться к этому репозиторию. Для ускорения работы многие стандартные компоненты делают иначе — создают копию нужных библиотек в своем временном подкаталоге общего вида *.local .

Например, та же программа подготовки системы к развертыванию создает подкаталог %windir%\system32\sysprep.exe.local\ и, только если не найдет нужных компонентов там, обратится в %windir%\WinSxS\ .

Диспетчер процессов показывает создание каталога .local

Такое предсказуемое поведение дает нам еще один вектор атаки: можно создать каталог \sysprep.exe.local\ и поместить в него свою версию библиотеки. В данном случае это будет comctrl32.dll . Подходящее имя библиотеки можно узнать, посмотрев манифест программы sysprep.exe. На использование comctrl32.dll в нем указывает строка name="Microsoft.Windows.Common-Controls" .

Основная часть кода UAC запускается и работает из %windir%\system32\appinfo.dll . Сам UAC запускается как процесс consent.exe . Начиная с Windows 7 он импортирует из той же библиотеки comctrl32.dll функцию TaskDialogIndirect() . Казалось бы, можно создать \consent.exe.local\ и подсунуть UAC измененную библиотеку.

После того как UAC загрузит подмененную библиотеку comctrl32.dll и выполнит вызов функции TaskDialogIndirect() , наш код запустится с правами системы. Как только ловушка сработала — самое время передать управление настоящей функции TaskDialogIndirect() , пока система не рухнула.

Обход UAC во время тихой очистки диска

В планировщике задач Windows 10 по умолчанию включен сервис очистки диска — cleanmgr.exe . Он интересен нам тем, что может запускаться непривилегированными пользователями, но при этом сам имеет доступ ко всему диску. Через него даже простой юзер может получить доступ к системным каталогам и файлам. Если посмотреть настройки задачи SilentCleanup в планировщике, то мы увидим флаг Run with Highest Privileges .

В июле этого года Мэтт Грэбер (Matthew Graeber aka @mattifestation) и Мэтт Нельсон (Matt Nelson aka @enigma0x3) реализовали этот прием обхода UAC как PowerShell-скрипт.

Сами авторы пишут, что метод работает со множеством ограничений. Он оказывается жизнеспособным только при запуске под админом в 32-разрядной ОС с настройками безопасности по умолчанию. Несмотря на великий соблазн, под юзером метод не работает, так как при таком запуске cleanmgr.exe не выполняет распаковку во временный каталог и в нем нечего подменять.

Даже при соблюдении перечисленных выше условий эффект достигается лишь в том случае, если скрипт успеет подсунуть левую библиотеку во временный каталог до появления там оригинальной DLL и если подменяемая библиотека по своей архитектуре сходна с LogProvider.dll . Но никто ведь не обещал, что будет легко!

Еще несколько лазеек в Windows

Интерфейс принтера позволяет сохранить любой код как файл в системном каталоге

При помощи ключа реестра в этой ветке можно задать запуск любой программы с правами администратора:

Запуск чего угодно от админа без подтверждения в UAC

В домене UAC не реагирует на действия удаленного пользователя, если тот является локальным админом. Утилита PsExec Tool от Марка Руссиновича при старте с опцией –h скрыто запускает указанный экзешник на удаленной системе. Для повышения его привилегий на чужом компьютере может использоваться локально хранимый токен. Готовый эксплоит для этого также есть в Metasploit, а сам метод подробно разбирается здесь.

Тогда системный компонент Rundll.exe сам выкачает указанную библиотеку malware.dll с самба-сервера \\hack-server\ и вызовет встроенную в нее функцию RunMalwareFunc() .

Еще одна утилита командной строки, помогающая тихо внедрить свой код, — сетевая оболочка netsh.exe . Для установки дополнительных DLL в ней есть встроенная функция add helper . Технически в качестве подгружаемой библиотеки можно указать не только модуль поддержки network shell, но и свою DLL — лишь бы в ней была соответствующая функция InitHelperDll().

Поэтому, если выполнить команду

наша библиотека malware.dll зарегистрируется в ветке реестра HKLM\SOFTWARE\Microsoft\Netsh . Она будет загружаться с правами системы и сможет делегировать их дочерним процессам.

Запускаем калькулятор как системный процесс

Если хотите узнать все о UAC в ОС Windows, то в статье собрана вся актуальная информация. После прочтения станет понятно, для чего нужна эта функция, как ее выключить, стоит ли это делать и как после всего включить ее снова.

Что такое UAC

Для чего используется

Контроль учетных записей внедрили для защиты ОС от запуска вредоносного кода. Благодаря ему пользователь в курсе важных событий в отношении программ: установки, удалении, модификации. Обратная сторона медали: не каждый разберется, что именно запрашивает UAC. Новичков это сбивает с толку.

Зачем отключать UAC?

Отключать стоит в том случае, если надоели постоянные запросы об изменениях в системе. Это касается неопытных пользователей, которым все равно трудно каждый раз оценивать адекватность запроса, они и так не разберутся, будет совершаться рутинное действие или это вирус “ломает” ОС.

В исключительных случаях Контроль учётной записи деактивируют, чтобы избавиться от сбоев конкретной программы. При таких обстоятельствах после устранения неполадки с проблемным приложением UAC активируют опять.

Способы отключения UAC

UAC Windows 10 отключить можно многими способами, как в седьмой или восьмой версии. Разберем их по отдельности от простых к более сложным.

Используем панель управления

На примере десятой версии Виндовс все выполняется так:

- клик правой кнопкой мышки на Пуск, выбор в контекстном меню строки “Панель управления”;

- в верхней части появившегося окна в блоке “Просмотр” установите “Значки”, а “Категории”;

- в основной части окна отыщите и зайдите в “Учетные записи пользователей”;

- клик на строке “Изменить параметры контроля” – она находится в нижней части окна;

- в новом окне передвиньте ползунок на самую нижнюю позицию и сохраните изменения нажатием на “ОК”;

- система спросит, нужно ли выполнить запись новых настроек – подтвердите действие.

Есть быстрый способ попасть в необходимое меню Панели управления. Для этого:

- зажмите комбинацию Win+R;

- скопируйте команду UserAccountControlSettings;

- подтвердите запуск нажатием на Enter.

Итог – откроется окно “Параметры управления учетными …”.

Как отключить службу при помощи командной строки

Чтобы UAC Windows 7 отключить, действуйте по следующему алгоритму:

- зажмите комбинацию Win+R, скопируйте в окошко команду cmd, запустите ее нажатием на Enter;

- в новое окно скопируйте запрос: C:\Windows\System32\cmd.exe /k C:\Windows\System32\reg.exe ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System /v EnableLUA

/t REG_DWORD /d 0 /f; - запустите его нажатием на Enter;

- перезагрузите компьютер, чтобы настройки вступили в силу.

Для включения службы UAC все выполняйте как по ранее указанному алгоритму, но запускайте чуть другую команду: C:\Windows\System32\cmd.exe /k C:\Windows\System32\reg.exe ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System /v EnableLUA

/t REG_DWORD /d 1 /f.

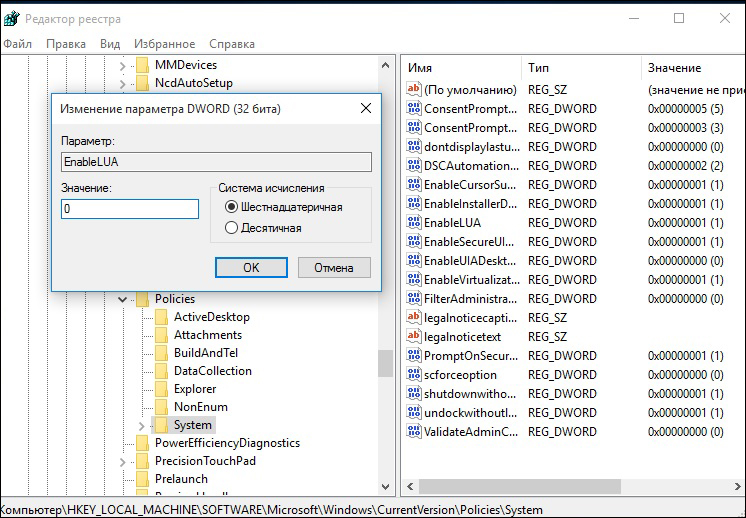

Отключение UAC в Windows 10 через реестр

Для этого делайте такие шаги:

- зажмите комбинацию Win+R, введите команду regedit и нажмите Enter – запустится Редактор реестра;

- в левой панели Редактора следуйте по пути HKEY_LOCAL_MACHINE => SOFTWARE => Microsoft => Windows => CurrentVersion => Policies => System;

- двойным кликом измените значения следующих параметров в правой панели Редактора: PromptOnSecureDesktop, EnableLUA, ConsentPromptBehaviorAdmin, а требуемые новые параметры следовательно: 0, 1, 0;

- после каждого изменения параметра сохраняйте изменения кликом на “ОК”;

- чтобы настройки активировались перегрузите компьютер.

- В Редакторе реестра перейдите в следующую ветку: HKEY_CURRENT_USER => SOFTWARE => Microsoft => Windows NT => CurrentVersion => AppCompatFlags => Layers.

- В правой части окна клик правой кнопкой мышки на пустом пространстве: “Создать” => “Строковый параметр”. У этого параметра должно быть название, которое совпадает с путем к исполняемому файлу. Например, для Скайпа это будет C:\Program Files\CPUID\Skype\Skype.exe. В каждом случае нужно заходить в папку с установленным приложением и копировать содержимое адресной строки.

- После создания параметра кликнуть правой кнопкой мышки => “Изменить”. Откроется окно и в строку “Значение” скопируйте RunAsInvoker, сохраните изменения нажатием на “ОК”. Теперь UAC не станет надоедать при открытии этого приложения.

Если нужно отключить Контроль для нескольких приложений, то процедуру можно упростить. Для этого:

- создаете текстовый документ;

- копируете в негоWindows Registry Editor Version 5.00[HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows NT\CurrentVersion\AppCompatFlags\Layers]

Отключение UAC в Windows 10 с помощью сторонних утилит

Подойдет утилита UAC Tweak. Запустите ее после скачивания и установки. Если возникнет ошибка, то зайдите в свойства исполняемого файла и активируйте режим совместимости с Windows Vista. После старта UAC Tweak появится окно, подобное настройкам Контроля учетных записей в Панели управления, но в более лаконичной форме. Нужно только поставить отметку напротив нижней строчки.

Способы отключения

Для менее распространенных версий ОС Windows полностью отключить Контроль можно по подобному алгоритму, что и для более популярных Виндовс.

Windows Server 2012

Чтобы в Windows Server 2012 UAC отключить Windows выполняйте следующее:

- Зайдите в “Панель управления”, “Учетные записи …”, “Изменение параметров …”.

- В новом окне клик на “Включение или отключение …” => “Продолжить”.

- Снимите отметку с “Использовать контроль учетных …”, сохраните изменения кликом на “ОК”.

- Система сделает запрос на перезагрузку. Если уже сейчас нужно деактивировать UAC, то выберите пункт “Перезапустить потом”.

Windows Vista

- Зажмите комбинацию Windows+R, введите в окне msconfig, запустите нажатием на Enter.

- В возникшем окне перейдите на вкладку “Сервис”.

- В списке найдите пункт “Отключить контроль учетных записей …”.

Почему не стоит полностью выключать защиту

Потому что снизится уровень надзора пользователя за устойчивостью ОС к вредоносному ПО. Если вирус “захочет” изменить системные настройки, то с отключенным UAC пользователь не узнает, что поступил такой запрос – он фактически выполнится незаметно.

Как удалить имеющиеся обновления в десятке?

Случается, что при отключенном UAC устанавливаются апдейты ОС, которые вызывают нестабильность системы. Устранить это можно за счет их удаления следующим образом:

- Зажмите комбинацию Win+I и перейдите в меню “Обновление и безопасность”.

- В новом окне следуйте по пути: “Центр обновления Windows” => “Журнал обновлений” => “Удалить обновления”.

- Отобразится перечень проинсталлированных обновлений. Выделяйте нужное и сверху жмите “Удалить”. Если нужно выделить и очистить все – зажмите комбинацию клавиш Ctrl+A.

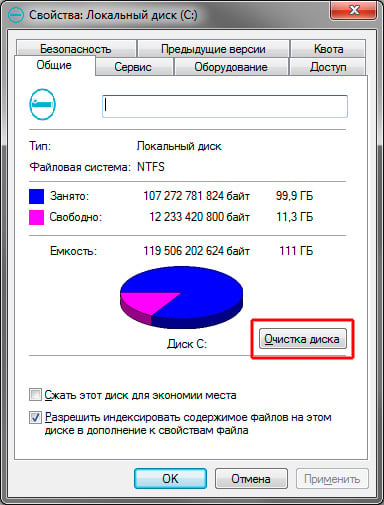

Очистка старых файлов после обновления Windows

- Введите в системном поиске запрос “Очистка диска” и запустите соответствующую утилиту.

- В новом окне укажите локальный диск, где установлена ОС.

- Клик на “Очистить системные файлы”.

- Снова укажите диск с Виндовс.

- Поставьте отметку в списке напротив строчки “Предыдущие установки Windows”.

- Запустите процесс нажатием на “ОК” внизу окна.

Включение и настройка КУЗ в Windows 10

Самый простой способ включения UAC через Панель управления. Необходимо добраться до окна “Параметры управления учетными …” и поднять ползунок из самого нижнего уровня. Подробная инструкция по открытию соответствующего окна находится в этом блоке статьи. Разберем детальнее параметры, которые устанавливаются при помощи ползунка в окне от самого нижнего до верхнего:

Заключение

- UAC – не антивирус, но помогает защитить ОС от вредоносного ПО.

- Не выключайте опцию без прямой необходимости.

- Если UAC мешает только при работе в определенной программе, то отключите функцию лишь для этого приложения.

- Если Контроль деактивировался в рамках всей системы, то после выполнения действий, ради которых все затевалось, активируйте системный компонент снова.

Для того чтобы ответить на вопрос, как включить или отключить контроль учётных записей в Windows, нужно понять, что это такое. UAC — это защитная опция операционной системы, поддерживаемая всеми последними версиями Windows (Vista, 7, 8, 10). Независимо от того, какую учётную запись использует пользователь, система выдаёт запрос о разрешении запускаемому приложению внести изменения.

Порядок включения и отключения UAC в Windows 10 имеет свои отличия.

На что нужно обратить внимание при появлении консоли

ВАЖНО. UAC в системе Windows 10 включён по умолчанию. После его отключения всегда можно включить контроль заново.

Отключение контрольной функции

Способ 1.

Способ 2.

Способ 3.

Способ 4.

Способ 5.

Для того чтобы включить контрольную защиту в ОС Windows 10, в его настройках следует вернуть селектор в исходное положение. Также можно настроить функцию под свои параметры, где наилучшим вариантом может считаться второе положение селектора сверху.

Что означают 4 положения UAC

- Всегда уведомлять — самый безопасный и оптимальный вариант. То есть любое несанкционированное действие программы будет вызывать появление окна с уведомлением.

- Уведомлять при попытке приложения внести изменения (по умолчанию). Обычно включается при загрузке программы.

- Уведомлять о внесении изменений без затемнения и блокировки экрана. Такое положение не препятствует вторжению троянов.

- Не уведомлять никогда, то есть полное отключение функции.

Если всё же было решено отключить защитную опцию в Windows 10, следует быть готовым к атакам вредоносного ПО. В этом случае нужно быть особо внимательным к запускаемым приложениям, так как они имеют такой же доступ к информации на компьютере, как и у пользователей с правами Администратора. Поэтому, если вы отключили UAC только для того, чтобы он не мешал, то это очень неправильная тактика. В этом случае лучше установить защитную функцию по умолчанию.

Читайте также: