Вирус который блокирует рабочий стол

Обновлено: 18.04.2024

Самый эффективный, в тоже время требующий определённых знаний и опыта, способ удаления баннера, блокирующего рабочий стол Windows.

При попадании в систему баннер, блокирующий рабочий стол, не позволяет работать с помощью графической оболочки Explorer Windows gui ни в обычном (полнофункциональном), ни в безопасном режиме. Иногда проще сразу переустановить операционную систему. Опасность состоит лишь в неумелой настройке: можно потерять данные на компьютере, лишиться стабильности в работе устройства.

1. Поэтому для эффективного удаления баннера, заблокировавшего рабочий стол Windows при запуске компьютера, в самом начале, жмём f8.

2. В появившемся меню выбора способов загрузки выбираем безопасный режим с поддержкой командной строки. Если безопасный режим не грузится, можно воспользоваться загрузочным диском, либо установочным диском Windows 7. Как использовать загрузочный диск для правки реестра если не запускается Windows будет описано в отдельной статье.

3. В командной строке набираем regedit. Затем Enter.

4. В открывшемся редакторе реестра надо проверить и изменить ветки реестра, чаще всего повреждаемые вирусом, который и подгружает бесполезное графическое изображение.

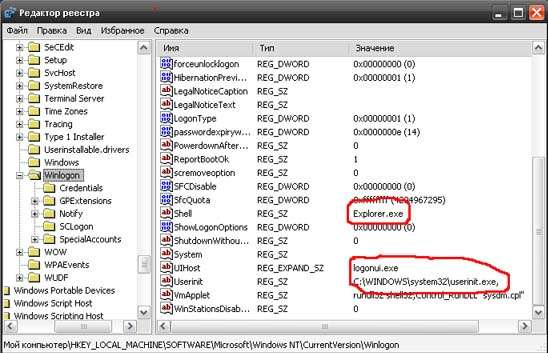

-HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\WindowsNT\CurrentVersion\Winlogon-

5. Смотрим, проверяем, исправляем соответствие имени и строкового значения в реестре.

Обращаю внимание, что для эффективного удаление баннера- блокиратора этот пункт надо выполнить обязательно!

Имени Shell в норме должно соответствовать значение Explorer.exe.(можно в прописать полный путь в значение т.е. вместо Explorer.exe вставляем C:\Windows\explorer.exe)

Имени UIHost — logonui.exe.

Имени Userinit — C:\Windows\system32\userinit.exe.

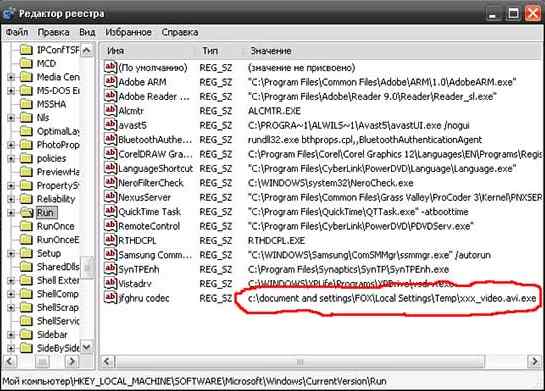

6. Проверим ветку реестра HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\

CurrentVersion\Run — именно отсюда будет грузиться зловредный shell- баннер, блокиратор рабочего стола.

7. Проверяем автозагрузку- удаляем подозрительные имена (ключи) и их значения. В нашем случае, ключ загрузки порно-баннера обведён красным маркером. При поиске ключа запуска баннера, блокирующего рабочий стол, прежде всего ищите ключи которые ссылаются на временные папки Windows, а это папки в названии которых присутствует слово ТЕМР. Эти папки, так называемый кэш системы и кэш браузеров, необходимо чистить перед удалением вирусов из системы в любом случае.

- C:\temp

- C:\Documents and Settings\%username%\Local Settings\Temp

- C:\Documents and Settings\%username%\Local Settings\Temporary Internet Files

- C:\Windows\Temp\

8. Сделав изменения перезагружаемся, и, для полной уверенности, скачиваем антивирусную утилиту DrWeb CureIt, или Malwarebytes Anti-Malware и проверяем полностью диск C:\.

По ссылке далее можно изучить и скачать бесплатные антивирусы на русском языке по ссылке. Либо воспользоваться ссылкой далее и скачать рабочие ключи для антивируса Eset SS и Eset NOD32.

Немного другая, но тоже эффективная, методика описана здесь — Вирус-блокиратор рабочего стола Windows.Методика удаления. Каждому известно, что в процессе самостоятельного ремонта компьютера, дополнительная информация по настройке ОС, улучшенной автоматической установке драйверов, удалению вирусов не будет лишней: операционные системы прогрессируют и усложняются, появляются современные электронные модули, вирусы становятся опаснее, пользователям приходится постоянно учиться чему-то новому.

С кем боремся?

Первые программы-вымогатели активизировались в декабре 1989 года. Многие пользователи получили тогда по почте дискетки, предоставляющие информацию о вирусе СПИДа. После установки небольшой программы система приходила в неработоспособное состояние. За её реанимацию пользователям предлагали раскошелиться. Вредоносная деятельность первого SMS-блокера, познакомившего пользователей с понятием “синий экран смерти” была отмечена в октябре 2007 года.

Trojan.Winlock (Винлокер) — представитель обширного семейства вредоносных программ, установка которых приводит к полной блокировке или существенному затруднению работы с операционной системой. Используя успешный опыт предшественников и передовые технологии разработчики винлокеров стремительно перевернули новую страницу в истории интернет-мошенничества. Больше всего модификаций вируса пользователи получили зимой 2009-2010 гг, когда по данным статистики был заражен ни один миллион персональных компьютеров и ноутбуков. Второй пик активности пришелся на май 2010 года. Несмотря на то, что число жертв целого поколения троянцев Trojan.Winlock в последнее время значительно сократилось, а отцы идеи заключены под стражу, проблема по-прежнему актуальна.

Число различных версий винлокеров превысило тысячи. В ранних версиях (Trojan.Winlock 19 и др.) злоумышленники требовали за разблокировку доступа 10 рублей. Отсутствие любой активности пользователя спустя 2 часа приводило к самоудалению программы, которая оставляла после себя лишь неприятные воспоминания. С годами аппетиты росли, и для разблокировки возможностей Windows в более поздних версиях требовалось уже 300 – 1000 рублей и выше, о самоудалении программы разработчики скромно забыли.

В качестве вариантов оплаты пользователю предлагается СМС – платеж на короткий номер или же электронный кошелек в системах WebMoney, Яндекс Деньги. Фактором, “стимулирующим” неискушенного пользователя совершить платеж становится вероятный просмотр порносайтов, использование нелицензионного ПО… А для повышения эффективности текст-обращение вымогателя содержит угрозы уничтожить данные на компьютере пользователя при попытке обмануть систему.

Пути распространения Trojan.Winlock

В большинстве случаев заражение происходит в связи с уязвимостью браузера. Зона риска – все те же “взрослые” ресурсы. Классический вариант заражения – юбилейный посетитель с ценным призом. Еще один традиционный путь инфицирования – программы, маскирующиеся под авторитетные инсталляторы, самораспаковывающиеся архивы, обновления – Adobe Flash и пр. Интерфейс троянов красочен и разнообразен, традиционно используется техника маскировки под окна антивирусной программы, реже — анимация и др.

Среди общего многообразия встречающихся модификаций, Trojan.Winlock можно разделить на 3 типа:

- Порноиформеры или баннеры, заставляющиеся только при открывании окна браузера.

- Баннеры, остающиеся на рабочем столе после закрытия браузера.

- Баннеры, появляющиеся после загрузки рабочего стола Windows и блокирующие запуск диспетчера задач, доступ к редактору реестра, загрузку в безопасном режиме, а в отдельных случаях – и клавиатуру.

Вредные привычки Trojan.Winlock

Для обеспечения распространения и автозапуска вирусы семейства Trojan.Winlock модифицируют ключи реестра:

-[. \Software\Microsoft\Windows\CurrentVersion\Run] 'svhost' = '%APPDATA%\svhost\svhost.exe'

-[. \Software\Microsoft\Windows\CurrentVersion\Run] 'winlogon.exe' = '\winlogon.exe'

С целью затруднения обнаружения в системе вирус блокирует отображение срытых файлов, создает и запускает на исполнение:

Создает следующие файлы:

- %APPDATA%\svhost\svhost.exe

- %TEMP%\uAJZN.bat

- ClassName: 'Shell_TrayWnd' WindowName: ''

- ClassName: 'Indicator' WindowName: ''

Лечение. Способ 1-й. Подбор кодовой комбинации по платежным реквизитам или номеру телефона

Распространенность и острота проблемы подтолкнула разработчиков антивирусных программ к поиску эффективных решений проблемы. Так на сайте Dr.Web в открытом доступе представлен интерфейс разблокировки в виде окошка, куда нужно ввести номер телефона или электронного кошелька, используемые для вымогательства. Ввод соответствующих данных в окошко (см. рис. ниже) при наличии вируса в базе позволит получить желаемый код.

Способ 2. Поиск нужного кода разблокировки по изображению в базе данных сервиса Dr.Web

На другой странице сайта авторы представили еще один вариант выбора — готовую базу кодов разблокировки для распространенных версий Trojan.Winlock, классифицируемых по изображениям.

Аналогичный сервис поиска кодов представлен антивирусной студией ESET, где собрана база из почти 400 000 тысяч вариантов кодов разблокировки и лабораторией Касперского, предложившей не только доступ к базе кодов, но и собственную лечащую утилиту — Kaspersky WindowsUnlocker.

Способ 3. Утилиты – разблокировщики

Сплошь и рядом встречаются ситуации, когда из-за активности вируса или сбоя системы Безопасный режим с поддержкой командной строки, позволяющий провести необходимые оперативные манипуляции оказывается недоступным, а откат системы по каким-то причинам также оказывается невозможным. В таких случаях Устранение неполадок компьютера и Диск восстановления Windows оказываются бесполезны, и приходится задействовать возможности восстановления с Live CD.

Для разрешения ситуации рекомендуется использовать специализированную лечащую утилиту, образ которой потребуется загрузить с компакт диска или USB-накопителя. Для этого соответствующая возможность загрузки должна быть предусмотрена в BIOS. После того, как загрузочному диску с образом в настройках БИОС будет задан высший приоритет, первыми смогут загрузиться CD-диск или флэшка с образом лечащей утилиты.

В общем случае зайти в БИОС на ноутбуке чаще всего удается при помощи клавиши F2, на ПК – DEL/DELETE, но клавиши и их сочетания для входа могут отличаться (F1, F8, реже F10, F12…, сочетания клавиш Ctrl+Esc, Ctrl+Ins, Ctrl+Alt, Ctrl+Alt+Esc и др.). Узнать сочетание клавиш для входа можно, отслеживая текстовую информацию в нижней левой области экрана в первые секунды входа. Подробнее о настройках и возможностях BIOS различных версий можно узнать здесь.

Поскольку работу мышки поддерживают только поздние версии BIOS, перемещаться вверх и вниз по меню вероятнее всего придется при помощи стрелок “вверх” – “вниз”, кнопок “+” “–“, ”F5” и ”F6”.

AntiWinLockerLiveCD

Одна из самых популярных и простых утилит, эффективно справляющаяся с баннерами-вымогателями – “убийца баннеров” AntiWinLockerLiveCD вполне заслужила свою репутацию.

Основные функции программы:

- Фиксирование изменений важнейших параметров Операционной системы;

- Фиксирование присутствия в области автозагрузки не подписанных файлов;

- Защита от замены некоторых системных файлов в WindowsXP userinit.exe, taskmgr.exe;

- Защита от отключения вирусами Диспетчера задач и редактора реестра;

- Защита загрузочного сектора от вирусов типа Trojan.MBR.lock;

- Защита области подмены образа программы на другой. Если баннер не даёт загрузится Вашему компьютеру, AntiWinLocker LiveCD / USB поможет его убрать в автоматическом режиме и восстановит нормальную загрузку.

- Восстанавливает корректные значения во всех критических областях оболочки;

- Отключает не подписанные файлы из автозагрузки;

- Устраняет блокировку Диспетчера задач и редактора реестра;

- Очистка всех временных файлов и исполняемых файлов из профиля пользователей;

- Устранение всех системных отладчиков (HiJack);

- Восстановление файлов HOSTS к первоначальному состоянию;

- Восстановление системных файлов, если он не подписаны (Userinit, taskmgr, logonui, ctfmon);

- Перемещение всех неподписанных заданий (.job) в папку AutorunsDisabled;

- Удаление всех найденных файлов Autorun.inf на всех дисках;

- Восстановление загрузочного сектора (в среде WinPE).

Программа – настоящая находка для начинающих пользователей, поскольку позволяет выбрать режим автоматической проверки и коррекции, в процессе которой вирус и последствия его активности будут найдены и нейтрализованы за несколько минут практически без участия пользователя. После перезагрузки машина будет готова продолжить работу в нормальном режиме.

Последовательность действий предельно проста:

Скачиваем файл AntiWinLockerLiveCD нужной версии на сторонний компьютер в формате ISO, вставляем CD компакт-диск в его дисковод и затем, щелкнув правой кнопкой мышки по файлу выбираем ”Открыть с помощью”, далее выбираем “Средство записи образов дисков Windows” – “Записать” и переписываем образ на CD-диск. Загрузочный диск готов.

- Помещаем диск с образом в дисковод заблокированного ПК/ноутбука с предварительно настроенными параметрами BIOS (см. выше);

- Ожидаем загрузки образа LiveCD в оперативную память.

- После запуска окна программы выбираем заблокированную учетную запись;

- Выбираем для обработки данных версию Professional или Lite. Бесплатная версия (Lite) подходит для решения почти всех поставленных задач;

- После выбора версии выбираем диск, на котором установлен заблокированный Windows (если не выбран программой автоматически), учетную запись Пользователя, используемую ОС и устанавливаем параметры поиска.

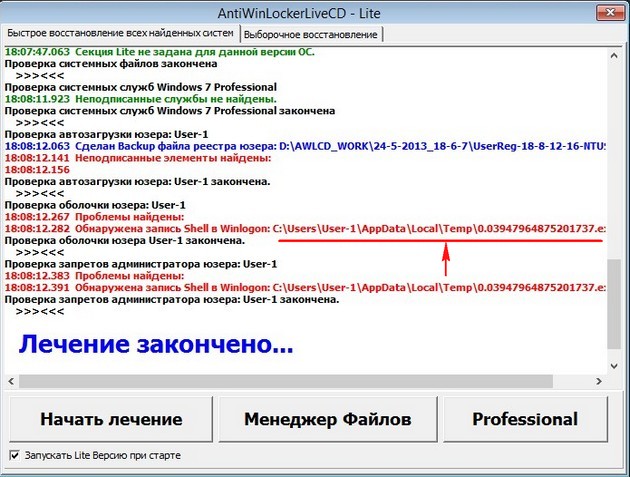

Нажимаем ”Старт”/”Начать лечение”.

Ожидаем результатов проверки. Проблемные файлы по ее окончании будут подсвечены на экране красным цветом.

Как мы и предполагали, особое внимание при поиске вируса в приведенном примере программа уделила традиционным ареалам его обитания. Утилитой зафиксированы изменения в параметрах Shell, отвечающих за графическую оболочку ОС. После лечения и закрытия всех окон программы в обратном порядке, нажатия кнопки ”Выход” и перезагрузки знакомая заставка Windows вновь заняла свое привычное положение. Наша проблема решена успешно.

В числе дополнительных полезных инструментов программы:

- Редактор реестра;

- Командная строка;

- Диспетчер задач;

- Дисковая утилита TestDisk;

- AntiSMS.

Trojan.Winlock, как правило, не зарывается слишком глубоко, и достаточно предсказуем. Все, что нужно для того, чтобы напомнить ему свое место – пару хороших программ и советов, ну и, конечно же, осмотрительность в безграничном киберпространстве.

Профилактика

Чисто не там, где часто убирают, а там, где не сорят! — Верно сказано, а в случае с веселым троянцем, как никогда! Для того, чтобы свести к минимуму вероятность заразы стоит придерживаться нескольких простых и вполне выполнимых правил.

Пароль для учетной записи Админа придумайте посложней, что не позволит прямолинейному зловреду подобрать его методом простейшего перебора.

В настройках браузера отметьте опцию очищения кэша после сеанса, запрет на исполнение файлов из временных папок браузера и пр.

Всегда имейте под рукой лечайщий диск/флэшку LiveCD (LiveUSB), записанную с доверенного ресурса (торрента).

Не реже чем раз в две недели создавайте контрольную точку восстановления.

Любой сомнительный софт — кряки, кайгены и пр. запускайте под виртуальным ПК (VirtualBox и пр.). Это обеспечит возможность легко восстановить поврежденные сегменты средствами оболочки виртуального ПК.

Регулярно выполняйте резервное копирование на внешний носитель. Запретите запись в файлы сомнительным программам.

Удачи вам в начинаниях и только приятных, а главное — безопасных встреч!

Послесловие от команды iCover

Всем хороших выходных! Сегодня будем говорить о довольно популярном способе вымогательства денег в интернете. Ведь многие пользователи не раз сталкивались с проблемой, когда рабочий стол компьютера блокировал баннер.

А этот баннер есть не что иное, как самый обычный вирус , который просит у вас денег и пугает фразой " Ваш компьютер заблокирован за нарушение закона ". Так вот, никогда никому не платите за такую разблокировку. Все равно обманут.

Содержание статьи:

Что делать в случае заражения вирусом баннера-вымогателя

Как удалить вирусный баннер "Ваш компьютер заблокирован"

Инструкция по работе с программой для удаления троянцев

Как вы уже поняли, суть баннера-вымогателя заключается в том, что на ПК жертвы проникает специальный скрипт, который блокирует рабочий стол и за якобы снятие такой блокировки просит перечислить деньги. Вот один из таких примеров:

И чем только бедных людей не пугают: МВД, ФСБ, грозятся затаскать по судам и все такое прочее. Но помните, что это обман чистой воды, который организован для вымогательства денег и не более того.

Даже если пойти на поводу у этих закомплексованных дебилов, которые пытаются таким способ еще и самореализоваться в Сети, то все равно блок не снимется. Да и удаляется он довольно легко и просто. Так что ни бойтесь, все будет хорошо.

Итак, друзья, чтобы разобраться с таким вирусом, нам нужно будет сделать специальную аварийную флешку, с которой мы загрузимся и обойдем данную заразу:

Для этого, первым делом, автор хотел использовать утилиту Kaspersky Rescue Disk. Но почему-то на тестовом ноутбуке она так и не смогла запуститься. Та же самая история вышла и с ESET NOD32 LiveCD. Просто наваждение какое-то.

И честно говоря, уже опустились руки, но все-таки выход был найден. Вот он, аварийный загрузочный диск Dr.Web LiveDisk . Скачиваем его по ссылке отсюда . Надо сказать, что файл довольно большой, весит около 740 Мб.

Но зато работает очень стабильно и эффективно. Поэтому давайте запускать скачанный дистрибутив:

В открывшемся окне выбираем нашу флешку и обязательно ставим галку напротив опции форматирования накопителя:

Кстати, помните, что после таких процедур, вся информация с USB-носителя будет полностью удалена. Имейте это в виду, чтобы потом не кусать себе локти. Теперь жмем внизу кнопку "Создать Dr.Web LiveUSB".

Ну что же, дамы и господа, теперь переходим к истреблению ненавистной фразы "Ваш компьютер заблокирован за нарушение закона". Для этого нужно перезапустить компьютер и выставить в БИОСе загрузку с только что созданного носителя.

Как это делается в деталях, напрямую зависит от конкретной марки и модели ПК. Один из вариантов, на примере автора статьи, был подробно рассмотрен в этой публикации . Это касается новых микропрограмм с функциями UEFI.

По более старым, а потому весьма распространенным БИОСам, информация есть в обучающем видеоролике от самих разработчиков утилиты Dr. Web LiveCD. Да и вообще, настоятельно рекомендую данное видео к просмотру от начала до конца:

Ну что же, у нас уже установлена в БИОС загрузка с USB, начинаем включение:

Здравствуйте! Сегодня я напишу о том, как удалить блокиратор рабочего стола, который появился после того как компьютер был заражен вирусом, который заблокировал работу Windows. И теперь Вы видите перед собой окно, требующее ввести код разблокировки, который можно купить заплатив определенную сумму после отправки смс на номер злоумышленников.

Как разблокировать Windows бесплатно?

Никому не хочется платить деньги за разблокировку Windows. Да и оплатив деньги на указанный мошенниками счет нет гарантии, что Вам пришлют ключ windows будет разблокирован. Поэтому мы рассмотрим способы, как бесплатно разблокировать Windows:

1-й способ - сменить дату в биосе (BIOS) компьютера. Для тех, кто с компьютером не на ты постараюсь обьяснить как зайти в BIOS. На системном блоке есть кнопка перезагрузки - нажмите на нее, если компьютер включен. Если компьютер выключен, то включите его. Через пару секунд после начала загрузки компьютера нажмите и удерживайте на клавиатуре клавишу DELETE. Если Вы успешно вошли, то на экране будет на синем фоне на английском меню биоса. В биосе Вам нужно зайти в раздел Standard CMOS Features, там будет поле текущей даты, измените дату на более раннюю. После изменения даты нажмите Esc и Вы попадете в основное меню. Для сохранения данных выберите Save & Exit Setup, после этого нажмите y, чтобы подтвердить сохранение. Этот способ поможет решить проблему с баннером блокиратором работы windows, но вирус нужно еще найти и удалить.

3-й способ - найти и удалить вирус самому. Последовательность действий: при загрузке Windows нажимаем F8, и выбираем загрузку в безопасном режиме с поддержкой командной строки; загружается окно, в которое вносим команду regedit, откроется реестр, в нем будьте осторожны НЕ УДАЛЯЙТЕ ЧТО ПОПАЛО, переходите по ветке HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon и находите справой стороны файл с названием Shell; запишите путь к нему, который там прописан и кликайте 2 раза и стираете этот путь; далее вписываете в командную строку explorere.exe перезагружаетесь, Windows уже включится без проблем и без блокировочного баннера. Теперь переходите по тому пути, который записали, и удаляете сам файл этого вируса! Таким образом Вы удалите вирус, заблокировавший Windows.

4-й способ - нажмите F8 при загрузке Windows и попробуйте запустить восстановление системы выбрав контрольную точку восстановления. После удачного восстановления, нужно удалить вирус, запускайте антивирусную программу и сканируйте весь компьютер.

5-й способ - в строке быстрого запуска видны значки этих вирусов. При наведении курсора на значек высвечивается имя файла, зачастую, оно состоит из набора цифр. Через поиск находите этот файл. Просто так файл удалить не получится. Сначала его переименовываем, а потом удаляем, и не забудьте почистить корзину. И на всякий случай просканировать систему антивирусом.

6-й способ - отформатировать локальный диск на котором установлена Windows. Но этот вариант приведет к потере данных, хранившихся на локальном диске. И это самый радикальный способ борьбы с блокиратором системы, применяйте его только в том случае, если приведенные выше способы разблокировки Windows не помогли.

В этом видео его автор показывает как разблокировать виндовс от баннера вымогателя с помощью диска Kaspersky Rescue Disk от Касперского:

Читайте также: