Вирус на атомной электростанции

Обновлено: 19.04.2024

Иран беспомощен перед техно-угрозой

Автора! Автора!

Человеческий фактор

Кибервойна. Поле битвы – Земля?

Кроме того, ключевым моментом выступления Уильяма Линна стало публичное оглашение пяти принципов, на которых зиждется новая стратегия кибербезопасности Соединенных Штатов. Цитируем замминистра обороны США без купюр:

«Первый из этих принципов заключается в том, что мы должны признать киберпространство тем, чем оно уже стало – новой зоной военных действий. Точно так же, как сушу, море, воздушное и космическое пространство, мы должны рассматривать киберпространство как сферу наших действий, которую мы будем защищать и на которую распространим свою военную доктрину. Вот что побудило нас создать объединенное Киберкомандование в составе Стратегического командования.

Второй принцип, о котором я уже упоминал — оборона должна быть активной. Она должна включать две общепринятые линии пассивной обороны – собственно, это обычная гигиена: вовремя ставить заплаты, обновлять свои антивирусные программы, совершенствовать средства защиты. Нужна также вторая линия обороны, которую применяют частные компании: детекторы вторжения, программы мониторинга безопасности. Все эти средства, вероятно, помогут вам отразить примерно 80 процентов нападений. Оставшиеся 20 процентов – это очень грубая оценка – изощренные атаки, которые невозможно предотвратить или остановить посредством латания дыр. Необходим гораздо более активный арсенал. Нужны инструменты, которые способны определять и блокировать вредоносный код. Нужны программы, которые будут выявлять и преследовать внутри вашей собственной сети вторгшиеся в нее зловредные элементы. Когда вы нашли их, вы должны иметь возможность заблокировать их общение с внешней сетью. Иными словами, это больше похоже на маневренную войну, чем на линию Мажино.

Третий принцип стратегии кибербезопасности – это защита гражданской инфраструктуры.

Четвертый – США и их союзники должны принять меры коллективной обороны. На предстоящем саммите НАТО в Лиссабоне будут приняты важные решения на этот счет.

Русские хакеры стали брендом нашего времени. Судя по заголовкам мировой прессы, коварные взломщики почти всемогущи и способны хоть вытащить на свет подноготную Всемирного антидопингового агентства, хоть усадить в Белый дом Дональда Трампа.

При этом не слышно истерии по поводу хакеров из других стран. А между тем всего несколько лет назад хакеры учинили успешную диверсию на ядерном объекте.

Ядерная программа Ирана вызывала и вызывает острую реакцию у ряда стран, в первую очередь у Израиля и США. Исламская Республика упорно стремилась вступить в ядерный клуб, но эти попытки вызывали только холодную ярость в Вашингтоне и Тель-Авиве: со времён исламской революции Тегеран рассматривали как опасного врага. Разумеется, и там и там хватает ястребов, которые предпочли бы разбомбить любую стоящую на пути проблему, однако в 2000-е годы оставшимся анонимными разведчикам пришёл в голову гораздо более тонкий план воздействия на атомный проект аятолл.

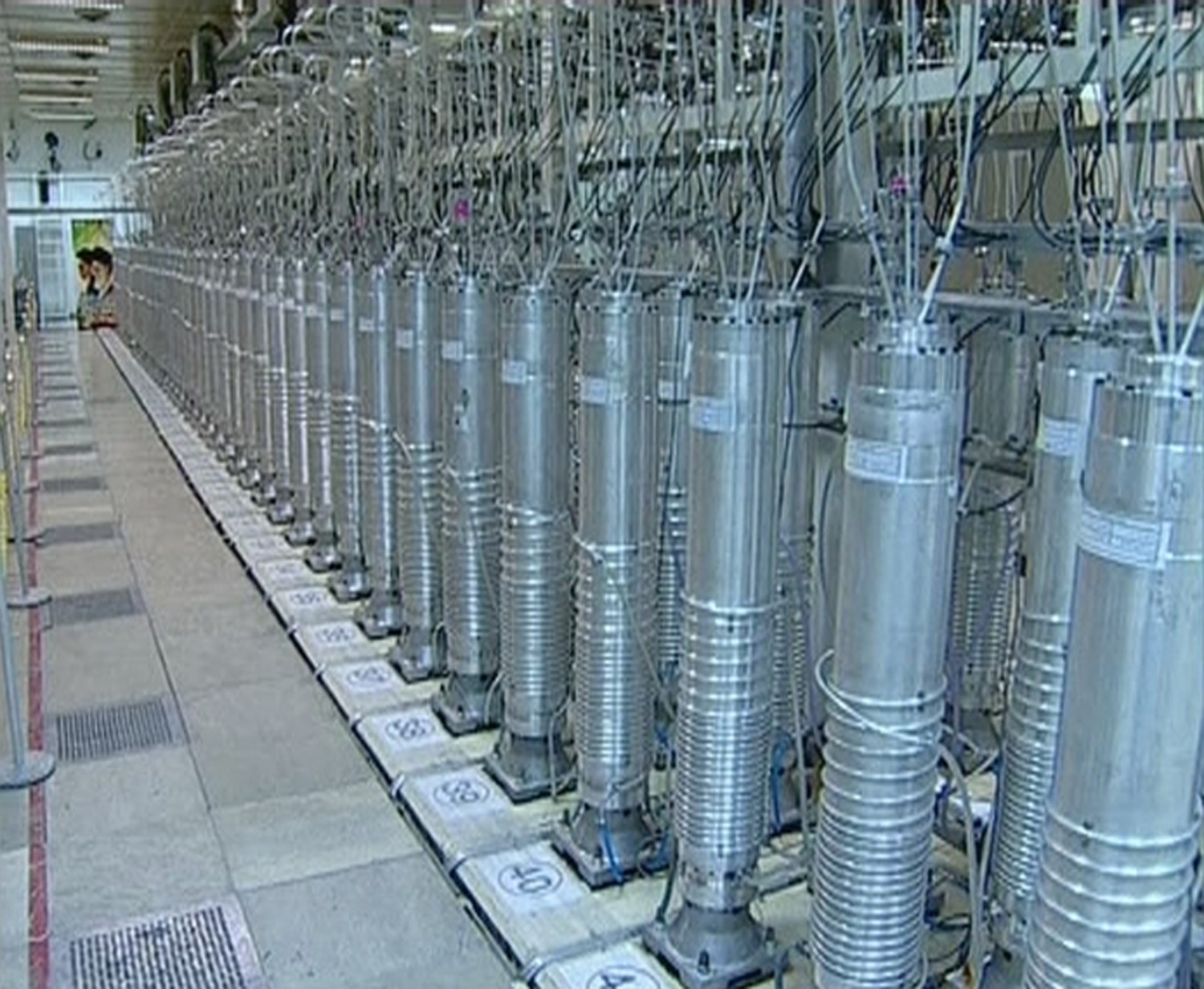

Президент Ирана Махмуд Ахмадинежад во время посещения секретного объекта — ядерного центра по обогащению урана — Натанз (Иран), 8 апреля 2008 г. Фото: © REUTERS/Presidential official website

Военная операция была бы чрезвычайно затратной, вызвала бы очевидные проблемы на международной арене, к тому же всегда существует риск неожиданной неудачи. Завод по обогащению урана в Натанзе был хорошо защищён, и даже бомбардировка не гарантировала его полного уничтожения. Однако нетривиальный подход удалось найти.

Для уничтожения иранской атомной программы был разработан оригинальный компьютерный вирус, получивший название Stuxnet. Вирус был заточен для работы с компьютерами строго определённой конфигурации, то есть он не начинал крушить первую попавшуюся систему, в которую попал. Оказавшись на новом компьютере, Stuxnet начинал сканировать программное обеспечение, отыскивая автоматизированные системы управления, используемые в ядерной промышленности. Такие системы специфичны для каждого завода — система датчиков, управления разными узлами и агрегатами везде своя. Stuxnet искал строго определённую цель. Если он не находил такую, то просто "засыпал" в ожидании возможности переместиться дальше.

Интересно, что, по данным американской прессы, израильтяне построили целый комплекс, имитировавший иранские установки для обогащения урана. На "имитационных центрифугах" отрабатывали внедрение в систему и саму атаку. Разработчики вируса понимали, что второго шанса у них не будет, так что первый удар должен быть убойным.

Однако иранцы, само собой, держали отключёнными от сети компьютеры, управлявшие ядерными объектами. Поэтому Stuxnet распространялся только через флеш-накопители. При этом электронный диверсант использовал украденные сертификаты крупной уважаемой компании Realtek — для обмана антивирусов. Вирус при всей своей сложности очень компактный и, попав на компьютер, практически не отсвечивал: ни у кого просто не возникало повода его разыскивать.

Комната контроля над обогащением на объекте, в ядерном центре по обогащению урана — Натанзе. Фото: © REUTERS/IRIB Iranian TV via Reuters TV

Само собой, распространяться таким образом вирус мог очень долго. Однако хакеры имели возможность ждать: строительство атомной станции или разработка ядерного оружия — дело небыстрое. Рано или поздно кто-то должен был совершить оплошность.

Первоначально целью кибератаки стали иранские фирмы, занимающиеся разработкой программ для промышленных предприятий. Разведка представляла, какие компании могут быть вовлечены в ядерную программу, поэтому вирус внедряли в первую очередь в фирмы, имеющие связи с ними. При этом так и остались туманными обстоятельства самого первого заражения, так что, вероятно, сыграла свою роль старая добрая агентурная разведка: кто-то же должен был в первый раз вставить заражённую флешку в компьютер. Правда, отследить одиссею Stuxnet не могли даже создатели. Этот вирус был чрезвычайно хорошо написан, с тем чтобы не нанести никакого вреда системе, не отвечающей нужным параметрам, и не оставить ни малейших признаков внедрения. Впоследствии оказалось, что своими неисповедимыми путями вирус заразил несколько промышленных компьютеров в Германии, но не пришёл в действие, поскольку не обнаружил совпадения параметров с теми, что искал.

Летом 2010 года очередная копия Stuxnet наконец обнаружила себя на компьютере, управляющем иранской ядерной центрифугой. И вот тут вирус развернулся по полной программе.

Банк центрифуг в Натанзе. Фото: © REUTERS/IRIB Iranian TV via Reuters TV

Stuxnet оказался маленьким техническим шедевром. Просто взломать программное обеспечение центрифуг было бы недостаточно: да, на какое-то время их пришлось бы остановить, но затем вирус ждал бы быстрый и бесславный конец. Однако суть конструкции этого вируса состояла в том, что он перехватывал управление заражённым компьютером и сам начинал отдавать команды, но так, чтобы у живых операторов сохранялась иллюзия контроля над ситуацией.

Для этого вирус некоторое время провёл внутри системы, собирая информацию о технологических процессах и текущем режиме работы оборудования. Накопив достаточно сведений, "червь" принялся за работу. Получив контроль над иранскими ядерными центрифугами, Stuxnet начал потихоньку менять им режим работы. Иранские центрифуги рассчитаны на определённую скорость оборотов. Stuxnet потихоньку менял частоту вращения, заставляя центрифуги работать в критическом режиме. Центрифуги резко разгонялись и так же резко тормозили. При этом операторы пребывали в блаженном неведении о происходящем, поскольку показатели, выходящие на их экраны, вирус фальсифицировал. Процесс занял несколько месяцев: разработчики вируса, очевидно, полагали, что за это время удастся как следует износить максимальное количество центрифуг.

В результате в один прекрасный момент иранские центрифуги в Натанзе начали массово выходить из строя. В короткий срок 1368 из имевшихся у страны аятолл центрифуг просто сломались без возможности восстановления.

Общий вид ядерного центра по обогащению урана Натанз. Фото: © REUTERS/ISNA

Это был этапный момент в практике информационных войн. Компьютерный вирус причинил физический вред. Хакеры не просто украли или уничтожили данные, но изувечили существующее в реальном мире промышленное оборудование. Разрушительный эффект от применения вируса был сравним с воздушной бомбардировкой, при этом ни одна настоящая ракета никуда не полетела, более того, даже сам факт атаки долгое время оставался под сомнением. Глава Организации по атомной энергии Ирана Голам Реза Агазаде без объяснения причин подал в отставку, центрифуги остановились, а ядерная программа Ирана оказалась отброшена на годы назад. В Иране эта история вызвала жёсткий разбор полётов, в ходе которого даже задерживались "ядерные шпионы", которые в итоге оказались непричастны к аварии.

Однако история вируса-диверсанта на этом не кончилась.

Летом 2010 года Сергей Уласень, специалист из небольшой белорусской фирмы "ВирусБлокАда", обнаружил неизвестного червя и сделал его описание достоянием широкой публики. Компания, где работал Уласень, работала в том числе с клиентами из Ирана, и те обратились к нему за помощью со своими заражёнными компьютерами. Уласень, уже подозревая, что с компьютером что-то не то, прочесал его особенно тщательно и в итоге вышел на искомый вирус. Что поразило специалистов по безопасности, так это наличие реальных сертификатов, позволявших изображать "честную" программу. Другое обстоятельство, сделавшее пойманный вирус героем дня, — его узкоспециализированное предназначение.

В ближайшие месяцы Stuxnet изучили буквально под микроскопом и разобрали на байты. Общий вывод был практически единодушным: это не вирус, написанный хакером-одиночкой, и не продукт творчества хулиганов. Судя по интеллектуальным усилиям, вложенным в разработку вируса, речь идёт об изощрённо написанной полноценной боевой программе, создававшейся группой специалистов в течение длительного срока.

Причём разработчики имели источники, снабжавшие их разведывательными данными о цели, которую предстоит атаковать, и ресурсы, характерные не для сетевых хулиганов, а для спецслужб. Более того, вирус существовал во множестве модификаций и уже давно путешествовал по планете, заразив десятки тысяч компьютеров.

Впоследствии выдвигались более или менее обоснованные версии насчёт действительных масштабов кибератак. Дело в том, что конкретно атака, предпринятая Stuxnet, имела неприятные для Ирана, но всё же не абсолютно убойные последствия. Однако Stuxnet разрушил лишь конкретную цель, в то время как потенциальных задач для такого вируса может быть значительно больше. Управление промышленными объектами, транспортной инфраструктурой — разнообразные автоматизированные системы в наше время внедрены буквально повсюду. Как показал пример Ирана, инфильтрация достаточно искусно написанного червя может быть проведена незаметно. А дальнейшие события ограничиваются только фантазией авторов вируса.

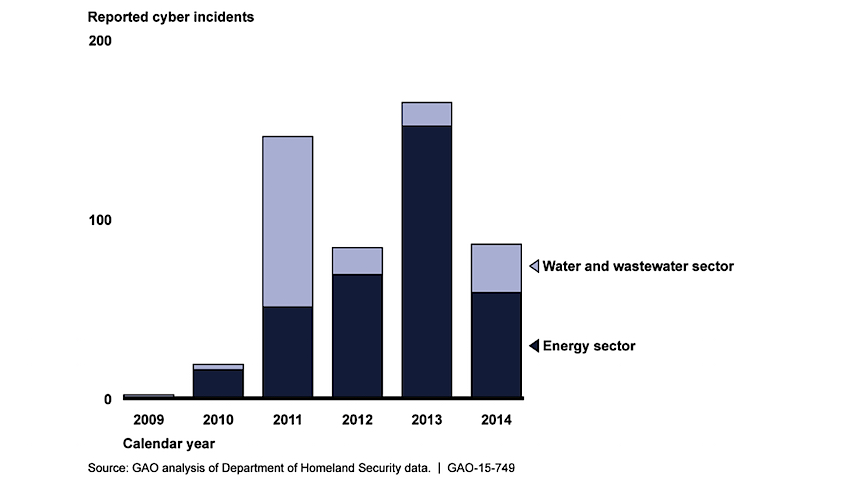

2007-й год – успешная попытка вывода из строя учебного генератора электростанции. 2010-й год – масштабная кибератака на центрифуги в Иране. 2013-й год – рекордная активность хакеров на инфраструктурных объектах США. 2015 год – особый акцент на угрозах энергетическому комплексу США в национальной Стратегии кибербезопасности. Похоже шансы изменить историю в соответствии со своим сценарием у азартных киберспортсменов растут с каждым годом. О том, насколько реальны опасения и какие меры предпринимаются, чтобы предотвратить управляемую катастрофу читайте ниже.

Актуальность проблемы атаки кибернетических злоумышленников на энергетические объекты национального значения была особо подчеркнута на последней конференции Black Hat, прошедшей в США в начале августа 2015 года. С докладом выступила Марина Кротофил — старший консультант ENCS (European Network for Cyber Security — Европейского информационного центра кибербезопасности). Именно ее проект модели имитации атаки хакеров на электростанции использует сегодня для разработки мер противодействия киберугрозе Национальный институт стандартов и технологий США (NIST).

Свой доклад подготовил и Джейсон Ларсен, ведущий консультант по кибербезопасности компании IOActive, обозначивший вероятные места и направления атак на существующие объекты энергетической инфраструктуры.

Где болит?

Возможностей для нанесения массированного информационного удара с фатальными для энергетического объекта последствиями, как показал доклад Джейсона предостаточно.

Одна из них – методика гидравлического удара, которая может быть использована для вывода из строя ключевых узлов электростанции. Эффект гидравлического удара достигается благодаря команде на синхронное и очень быстрое завинчивание вентилей.

Вывести объект из строя можно и при помощи рассинхронизации вращения шестеренок или закачивания горячей жидкости в емкость с ее последующим моментальным закрытием. В последнем случае при остывании жидкости образуется вакуум, который деформирует емкость с катастрофическими последствиями.

Альтернативный способ – вывод из строя системы подачи воды в кондиционеры, обеспечивающие охлаждение в комнатах с серверным оборудованием. Сбой в нормальной работе системы охлаждения влечет за собой поломку серверов, обеспечивающих контроль и автоматизацию всех производственных процессов.

Все перечисленные уязвимости были и остаются актуальными, поскольку проектная документация и регламентирующие протоколы промышленных устройств в части систем диспетчерского и управления данных SCADA (Industrial Control Protocol) не предусматривают НИКАКИХ механизмов по аутентификации и проверке получаемых управляющих команд.

То, чем может обернуться такого рода "неучтенки" прекрасно продемонстрировал проект "Аврора" (2007 год). В рамках эксперимента, проводимого в национальной лаборатории Айдахо, хакеры должны были вывести из строя электростанцию учебного центра. О том, насколько удачной оказалась попытка вы можете судить сами:

Примерно так выглядят последствия хакерской атаки, сопровождающейся выходом из строя насоса и генератора.

STUXNET и иранские ядерные центрифуги

Один из примеров, наглядно демонстрирующий всю уязвимость существующих ядерных энергетических объектов — известный компьютерный червь STUXNET, целью которого в 2010 году стали иранские ядерные центрифуги. В результате атаки, впервые в истории, хакерам удалось осуществить масштабное перепрограммирование промышленных установок путем отправки ложных и вредоносных команд с использованием уязвимостей в системе защиты консоли управления на Siemens PLC.

Уникальность хакерской разработки заключалась в том, что впервые за всю историю кибератак вирус оказался способен разрушать инфраструктуру объекта на физическом уровне. По одной из версий STUXNET – продукт, созданный специалистами спецслужб США и Израиля с целью похоронить надежды, связанные с ядерным проектом Ирана. В качестве доказательства приводится упоминания слова MYTRUS, содержащиеся в коде червя. Помимо этого авторский след просматривается в закодированной дате 9 мая 1979 года – день казни известного иранского промышленника еврейского происхождения Хабиба Эльганяна.

По убеждению Марины Кротофил, известны как минимум два способа преодоления всего комплекса IT-защиты, включая пароли и шифрование с последующим беспрепятственным доступом к системе управления производственными процессами на электростанциях. Еще один способ взять станцию под свой контроль – передача операторам псевдодостоверных данных со всеми вытекающими последствиями.

Подробно о возможных проблемах на химических объектах Кротофил рассказала в своем выступлении на хакерской конференции 2014 года (Chaos Communications Congress (31C3)), представив доклад с красноречивым названием "Этот чёртов уязвимый химический процесс".

Подробный 50-ти минутный видеодоклад Марины в доступном переводе, посвященный отмеченной проблеме можно посмотреть на видео:

Управляемый хаос ближе, чем когда бы то ни было

Джейсон Ларсен убежден: один из косвенных, но красноречивых признаков масштабной подготовки хакеров к атаке на АЭС — наблюдаемые незначительные отклонения в рутинных процессах. Именно так ведут себя системы, подвергаемые тестированию на чувствительность, скорость исполнения команды нагрева реактора и команды к закрытию критического клапана. Ларсен уверен: хакеры готовятся более чем серьезно и планомерно совершенствуют свой разрушительный арсенал.

По мнению Кротофил – введение даже самой совершенной IT-защиты не гарантирует решение проблемы. Кардинально повысить безопасность АЭС поможет комплексная программа, предполагающая:

- Совершенствование систем IT-безопасности.

- Совершенствование систем физического контроля всех ответственных узлов оборудования с установкой специальных датчиков контроля, реагирующих на малейшие отклонения в нормальном режиме работы.

- Совершенствование системы мониторинга в комплексе, с учетом обеспечения многоуровневой глубинной защиты станционного оборудования.

Доклад счетной палаты США июля 2015 года

В аналитическом докладе, предоставленном Счетной палатой США Конгрессу специалисты настаивают на укреплении устойчивости энергетической инфраструктуры Министерства Обороны США, усилении мониторинга и активном обмене текущей технической информацией с ведомством, ответственным за кибербезопасность.

В соответствии с обновленной Стратегией о кибербезопасности, предоставленной на обозрение в апреле 2015 года, в категорию объектов повышенного риска сегодня попали главным образом промышленные объекты SCADA, централизованные сети энергетического комплекса и комплекса ЖКХ страны.

Предлагаем вашему вниманию любопытную статистику счетной палаты США по "кибер-инцидентам", имеющим место с 2009 по 2014 годы.

Отдельного внимания достойна парадоксальная ситуация 2014 года с Министерством внутренней безопасности США. В рамках недавно принятого акта "О свободе информации" в Министерство безопасности был отправлен запрос на предоставление информации о результатах расследования операции "Аврора", связанной с маccовой атакой на аккаунты пользователей Google. В результате полного сходства названий проекта с названием проекта "Аврора", проводившегося в целях имитации хакерской атаки на электростанцию (см. выше) и оплошности персонала данные о результатах исследований двух экспериментов были перепутаны. Так в режиме доступа оказалась вся внутренняя аналитика проекта. А это более чем 800 страниц, содержащих сведения об уязвимости электростанций и объектов водоснабжения национального масштаба.

Помимо описательной части в информационном пакете присутствовали 3 слайда, наглядно иллюстрирующих что и как следует вывести из строя для нанесения максимально ущерба американской инфраструктуре. А лучшего подарка хакерам, как вы понимаете, и представить сложно.

Проанализировав имеющуюся посекторальную информацию, и, ссылаясь на мнение ведущих специалистов по кибербезопасности в связи с инцидентом можно прийти к неутешительному выводу: если ранее мы могли рассуждать на тему принципиальной возможности хакерской атаки на АЭС или другие объекты национального значения, то сегодня вопрос звучит более прозаично и жестко: когда и где она состоится.

Не имеющий аналогов компьютерный вирус заражает промышленные контроллеры на госпредприятии и выводит оборудование из строя. Удар по ключевой отрасли экономики влечёт непредсказуемые последствия для государства — сопоставимые с действиями неприятельских армий. И это не фантазии об отдалённом будущем. Ещё в 2010-м мир узнал о таком вирусе. Настало время кибервойны?

Не имеющий аналогов компьютерный вирус заражает промышленные контроллеры на госпредприятии и выводит оборудование из строя. Удар по ключевой отрасли экономики влечёт непредсказуемые последствия для государства — сопоставимые с действиями неприятельских армий. И это не фантазии об отдалённом будущем. Ещё в 2010-м мир узнал о таком вирусе. Настало время кибервойны?

Широкие массы интернет-пользователей узнали о вирусе Stuxnet благодаря журналисту Брайану Крепсу 15 июля 2010 года. Позже аналитики из американской разведки намекнули: целью вируса была ядерная программа Ирана.

Это не вирус, это какое-то кибероружие

Это произвело фурор. Впервые компьютерный троян оказывал влияние не на виртуальную инфраструктуру, а на реально работающий ' title=>промышленный объект. Согласно заложенной в нём программе, он то повышал, то понижал частоту оборотов, на которых работали газовые центрифуги. Это должно было привести к отказу оборудования.

Stuxnet поразил воображение аналитиков, во-первых, своим гигантским размером. Начальная версия занимала полмегабайта, а последняя модификация — два мегабайта. Это резко контрастировало с обычными вирусами, размер которых обычно не превышал пары десятков килобайт.

Во-вторых, он отличался повышенной сложностью. Чтобы исследовать Stuxnet, ведущим специалистам в области антивирусной защиты понадобилось более полугода. И даже после этого они не были уверены, что смогли полностью изучить все возможности вредоносной программы.

Червяк на марше

Выяснилось, что Stuxnet заражает только две модификации контроллера Siemens, которые, как считалось, использовались на иранских газовых центрифугах. Чтобы заразиться вирусом, требовалось каким-то образом записать его в контроллер. И здесь обнаружилось самое интересное.

Stuxnet выводил из строя только те машины, на которых были установлены SCADA-система WinCC и средства программирования контроллеров Siemens. Если на компьютере их не было, вирус начинал заражать имеющиеся в сети машины, пока не обнаруживал необходимых программ. При этом работающей системе он не наносил никакого вреда.

Интересно, что завод в Натанзе не имел доступа к интернету. Он был изолирован от внешнего мира. Вирус должен был активировать заранее внедрённый на объект человек.

Центр эпидемии — Иран

В итоге разразился международный скандал. Иранские власти немедленно обвинили США и Израиль в ведении кибервойны против страны. Один из высокопоставленных чиновников, курировавших информационную политику внутри Ирана, заявил: инфицировано несколько десятков тысяч компьютеров в промышленных системах.

Однако системы управления АЭС делались российскими фирмами. Это фактически исключало заражение или возможный перехват управления станции.

Вирус даже если туда и внедрился, не нанёс никакого ущерба.

Ключ к ящику Пандоры

Все, кто комментировал ситуацию со Stuxnet, отмечали важный момент: если кто-то решился написать подобного рода систему, то он по сути стал инициатором и первопроходцем в области кибервойны. За ним, безусловно, потянутся другие.

И действительно, в последующие годы было обнаружено несколько новых вирусов, напоминающих кибероружие. Например, Duqu и Flame, которые зафиксировали опять же в Иране.

Первый формально вообще не занимался зловредной деятельностью. Его задачей было выяснить топологию сетей и найти их уязвимые места. Но Duqu имел схожие со Stuxnet части программного кода, и многие посчитали, что вирусы работали в связке. Duqu был разведчиком, выявлявшим точки входа, а Stuxnet наносил удар.

Flame оказался ещё сложнее. Исследователи стали подозревать, что это вообще не что иное как платформа для разработки вирусов. Она занималась кибершпионажем: следила за абсолютно любыми действиями пользователя на заражённом компьютере и отсылала данные на удалённый сервер.

Работал вирус в сетях иранских нефтедобывающих и нефтеперерабатывающих заводов. По всей видимости, зловред был прологом для нанесения удара по этой ключевой для экономики Ирана отрасли.

Нет сомнений: если бы злоумышленникам удалось вывести из строя нефтяное оборудование, последствия для страны были бы непредсказуемыми.

Прикладная вирусология

К тому же, пока киберпророки восторгались новыми возможностями вирусов, реальность нанесла второй суровый удар. Федерация американских учёных, пристально следившая за ядерной программой Ирана, выяснила, что к концу 2010 года количество центрифуг не только вернулось к исходному значению, но даже несколько увеличилось. Проанализировав открытые данные, они пришли к выводу: мощность иранских центрифуг увеличилась на 60 процентов. Получилось, что после вирусной атаки Иран не затормозил свою ядерную программу, а ускорил её.

Позже эти данные подтвердили в МАГАТЭ. Есть пара версий, которые объясняют этот парадокс: либо после атаки центрифуги на заводе заменили на более мощные, либо плановую модернизацию центрифуг приняли за их вывод из строя.

В любом случае, первый кавалерийский наскок, сопровождавшийся шумом и истерикой, окончился полным пшиком. Хотя, возможно, следующие попытки превзойдут все ожидания.

Прошло меньше 80 лет с момента запуска первого экспериментального ядерного реактора. Однако за это время технологии сильно изменились , и мало кто знает , как на самом деле обеспечивается безопасность современных атомных станций.

Контролируемая ядерная реакция: как регулируется мощность реактора

Физика реактора начинается с цепной реакции деления ядер урана. Деление происходит, когда в тяжелое ядро урана-235, содержащее 92 протона и 143 нейтрона, проникает свободный нейтрон. Он вносит избыток энергии в ранее покоящееся ядро, переводя его в возбужденное энергетическое состояние. Из подобного состояния любая материя стремится как можно скорее выйти. Раскол ядра на части — один из путей возвращения к минимуму энергии. Избыток энергии сбрасывается по нескольким каналам. 80% - это кинетическая энергия осколков, на которые разбилось ядро. Именно эта часть разогревает активную зону ядерного реактора и преобразуется затем в драгоценное электричество.

Оставшаяся часть — это энергия, которую уносит из ядра ионизирующее излучение: гамма-излучение и свободные элементарные частицы. Среди этих частиц присутствуют 2−3 свободных нейтрона, которые инициируют следующие реакции деления. Чтобы цепная реакция не приобрела лавинообразный неуправляемый характер, достаточно лишь регулировать число свободных нейтронов в активной зоне.

Если при чрезвычайной ситуации на станции пропадет электричество, то поглощающие стержни автоматически погрузятся в активную зону. Для этого их подвешивают над реактором и фиксируют электромагнитами. При обесточивании стержни под действием силы тяжести неизменно опустятся в зону, где делится урановое топливо. Воспроизводство нейтронов прекратится, цепная реакция замедлится и остановится.

Кроме внешнего контроля над числом нейтронов конструкция активной зоны ВВЭР — наиболее распространенного типа энергетических реакторов — предусматривает так называемое саморегулирование. Если количество нейтронов возрастает, число реакций деления увеличивается. Закономерно растет общая температура топлива и конструкционных материалов активной зоны. Вслед за ней увеличивается температура теплоносителя — воды, что ведет к изменению ее плотности. Вода с пониженной плотностью лучше поглощает нейтроны, и количество реакций деления уменьшается. Данный эффект, который называется отрицательной обратной связью, возникает благодаря комплексным изменениям нейтронно-физических характеристик активной зоны, просчитанных и подобранных на этапе разработки реактора.

Естественный фон: как защитить персонал станции и окружающую среду

Первым барьером служит сама топливная таблетка — спрессованный в характерную форму твердый диоксид урана. Таблетки перед сборкой в тепловыделяющий элемент (ТВЭЛ) спекаются при температуре 1650 °C, после чего они приобретают керамические свойства и задерживают некоторые нуклиды. Радионуклиды и частицы распада, которые проходят первый барьер, сталкиваются со вторым — оболочкой ТВЭЛ. Оболочку изготавливают из сплавов циркония ядерной чистоты, практически лишенного примесей, как правило, с небольшой добавкой ниобия. Чистота сплава обеспечивает повышенную коррозионную стойкость циркония. В нормальных режимах эксплуатации (без разгерметизации ТВЭЛ) все продукты деления остаются внутри ТВЭЛ.

Третий и четвертый барьеры призваны окончательно запечатать нуклиды и частицы внутри реактора и не дать им ни единого шанса вырваться наружу. Корпус реактора толщиной 20 см и первый контур с теплоносителем, доставляющим тепло из активной зоны к парогенератору, — это третий защитный барьер. Четвертым является так называемый контейнмент — внешняя герметичная оболочка активной зоны, выполненная из железобетона. Толщина стенки контейнмента — 1 м: это надежная защита от возможного выхода радиоактивных веществ (или материалов) в окружающую среду даже в случае серьезной аварии.

Защита от внешних угроз

Контейнмент не просто толстый слой бетона, который защищает окружающую среду от радиации из чрева реактора. Внутри бетонной толщи натянуты металлические тросы, которые придают конструкции дополнительную монолитность и повышают ее устойчивость. Контейнмент спроектирован и построен таким образом, чтобы выдерживать внутреннее и внешнее воздействие огромной силы. Мощный купол гермооболочки настолько плотно прижат к корпусу, что реактору не страшны следующие возможные угрозы:

- ударная волна, создающая давление 30 кПа;

- самолет массой 20 т, падающий со скоростью 200 м/с (720 км/ч);

- ураган и смерч со скоростью ветра до 56 м/с;

- наводнение;

- землетрясение до 8 баллов.

Что означают эти цифры? В быту давление 30 кПа кажется совсем не опасным. Такое давление на пол создает человек массой 65 кг, если стоит на одной босой ноге 40-го размера. Но ударная волна, создающая такое давление в воздухе, разрывает барабанные перепонки человека, выводит из строя самолеты и вертолеты, а в зданиях под действием воздушной волны такой силы разбиваются стекла, ломаются внутренние перегородки, изгибаются алюминиевые панели и начинают разрушаться стены. Толщина стен контейнмента выдержит такую нагрузку.

Ураганный ветер со скоростью выше 50 м/с не только собьет с ног стоящего человека и перевернет легковой автомобиль, если тот движется с большой скоростью. Такой ветер с корнем выворачивает деревья, разбивает окна, сносит крыши домов и создает на море волны высотой с 4−5-этажное здание, но не может разрушить гермооболочку реактора.

Строительство АЭС невозможно без тщательного исследования сейсмической обстановки в регионе расположения будущей станции. Ученые рассчитывают вероятность землетрясения максимум в 8 баллов, при этом выбирают участок, где сила возможного катаклизма наименьшая: на 1−2 балла ниже средней по региону. Вероятность крупного землетрясения не должна превышать показатель 1 раз в 10 тысяч лет. Для этого в расчет включают статистику региона и геологические условия площадки.

На основании прогноза специалисты рассчитывают параметры строительных конструкций, трубопроводов и оборудования. При необходимости оборудование оснащается гидроамортизаторами. В настоящее время все российские АЭС находятся в зонах низкой сейсмоопасности. В европейской части нашей страны на Великорусской плите, где расположено большинство станций, землетрясения — редкость: если они случаются, то с небольшой интенсивностью. Мощные природные катаклизмы в местах, где расположены российские АЭС, попросту невозможны.

Как АЭС защищены от террористических угроз? Все действующие станции охраняются войсками национальной гвардии Российской Федерации — вооруженными и оснащенными спецтехникой профессионалами. Линия охраны каждой АЭС выстроена по всему периметру. Попасть внутрь зданий станции можно только через контрольные пункты, предъявив пропуск с фотографией, который есть в электронной базе сотрудников. Любой нарушитель пропускного режима будет немедленно задержан. Кроме того, на проходной досматривают сумки и пакеты, чтобы исключить пронос (провоз) на территорию АЭС запрещенных предметов (оружие, боеприпасы и пр.). На каждом КПП установлены приборы обнаружения металлических предметов и видеонаблюдение.

Как станции подготовлены к внутренним неполадкам

Контейнмент, кроме защиты окружающей среды от радиации и активной зоны реактора от внешних угроз, обеспечивает также герметичность внутреннего объема ядерного реактора. При проектировании оболочки инженеры рассчитали невозможную гипотетическую ситуацию, когда вся поданная в реактор вода испарится. В этом случае контейнмент выдержит колоссальное давление — до 5 килограммов на квадратный сантиметр.

Давление пара снижается с помощью спринклерной системы (системы разбрызгивания), установленной внутри защитной оболочки под куполом. В случае аварии система активируется, и на активную зону разбрызгивается раствор борной кислоты и других веществ, под действием которых пар быстро конденсируется. За счет конденсации пара давление внутри контейнмента снижается до нормального за считаные секунды.

Кроме спринклерной системы, под куполом реактора устанавливается система удаления водорода. Объем контейнмента довольно большой — 65 000−67 000 м 3 , потому риск скопления в нем водорода взрывоопасной концентрации пренебрежимо мал и без дополнительного оборудования. Рекомбинаторы ставят, чтобы еще больше снизить эту вероятность. Водород не скапливается в замкнутом объеме, и возможность его взрыва практически полностью исключена.

Спринклерная система разбрызгивания борной кислоты дублируется системой аварийного охлаждения активной зоны, которая автоматически активируется в случае максимальной проектной аварии — разрыва первого контура охлаждения реактора. В систему входят емкости с борной кислотой, расположенные над реактором. Бор отлично поглощает нейтроны, а значит, может экстренно погасить цепную реакцию деления ядер урана. Каждая емкость — толстостенный сосуд из двухслойной стали объемом 60 м 3 . Такого количества раствора хватит, чтобы охладить реактор до подключения системы аварийного расхолаживания и охлаждения, которая обеспечивает долговременный отвод тепла при любых аварийных ситуациях, в том числе и при полном обесточивании АЭС.

На дне шахты реактора расположена так называемая ловушка расплава — последний рубеж обороны при аварийных ситуациях. Она включается в работу, если, несмотря на систему отвода тепла, температура в реакторе продолжает расти и доходит до 2500 °C — температуры плавления конструкций. Это может произойти только в самых тяжелых авариях, вероятность которых почти нулевая: шанс примерно такой же, как шанс падения на Землю крупного метеорита, который способен уничтожить все человечество.

Сколько стоит система безопасности АЭС

Средства на обеспечение безопасности расходуются с этапа выбора площадки для строительства до вывода станции из эксплуатации. Огромное внимание этому вопросу уделяется в рамках культуры безопасности, которая действует на всех этапах жизненного цикла АЭС. Важно продумать и создать как активные системы безопасности, требующие участия человека и наличия источника электропитания, так и пассивные — те, что смогут работать без вмешательства человека даже в случае полного обесточивания станции. Соотношение этих систем позволяет максимально исключить человеческий фактор во внештатных ситуациях.

Читайте также: