Вирус окно с вредоносным по

Обновлено: 24.04.2024

Почему браузер открывается сам по себе

Рекламный вирус – самостоятельная программа, устанавливающая сама себя в операционную систему. После установки браузер открывается сам, показывая маркетинговую информацию или страницу с ошибкой.

Браузер может раскрываться при включении компьютера или входа в Windows. Если программа для просмотра веб-сайтов запущена, новые окна открываются без ведома пользователя. Причиной самопроизвольной работы браузера является сбой встроенного компонента Windows, который позволяет запланировать наперед или назначить периодическое выполнение различных задач на ПК. Кроме того, вредоносная программа меняет записи в реестре автозагрузки.

Как удалить вирусную программу с компьютера

Чтобы удалить вирус, который открывает браузер с рекламой, проверить список установленных программ на компьютере. Для этого зайти в раздел Program Files. Название папки в этом разделе – имя программы, лежащей внутри.

Устранить проблему можно на панели управления. Для этого:

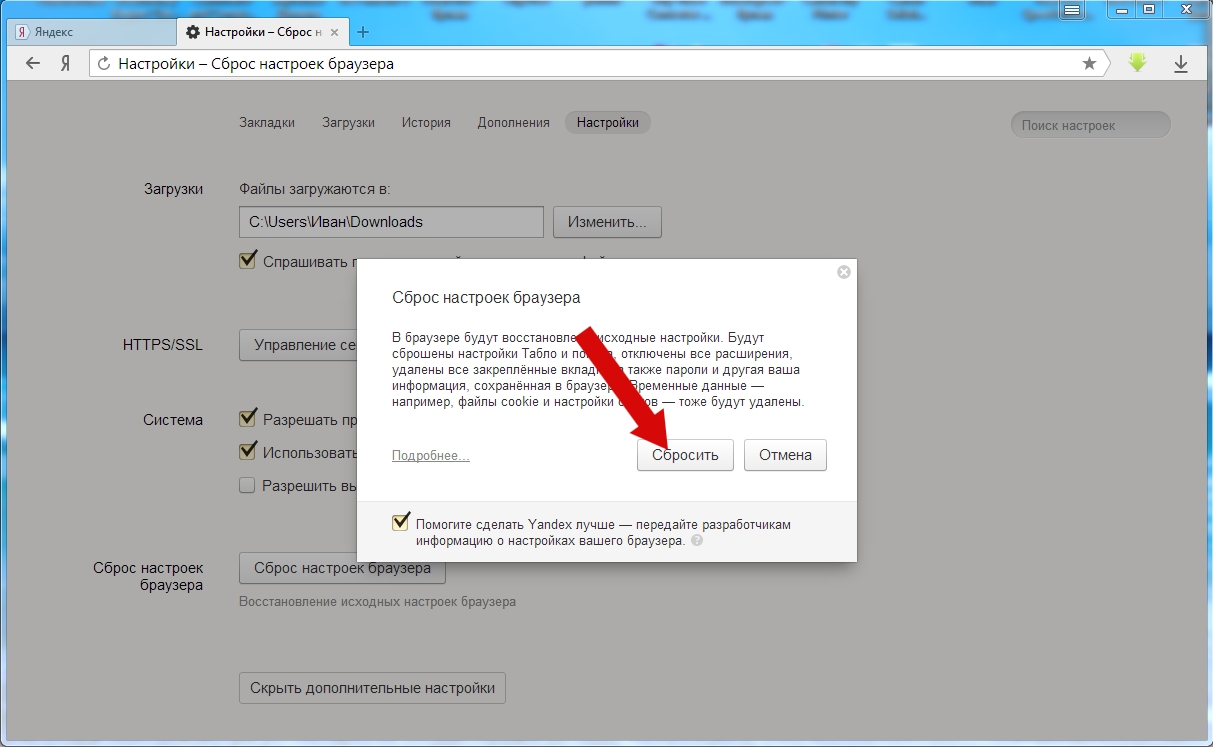

Сброс настроек браузера

После выполненного действия настройки стартовой страницы будут выставлены на заводские параметры, предустановленные разработчиком. Вредоносные файлы сотрутся, вкладки открепятся.

На заметку!

Скачивание бесплатного набора обновлений, улучшений компьютерной программы 1 (SP1) для Windows 7 и Windows Server 2008 сохраняет высокий уровень поддержки ПК. Улучшает работу устройства, не позволяют вредоносным программам проникнуть в систему.

Как удалить вирус с рекламой на Windows 10

Иногда вредонос невозможно найти в реестре, так как вредоносный продукт использует особый алгоритм для скрытия своей работы. Чтобы проверить присутствие вредоносного программного обеспечения на Windows 10, нужно проверить наличие подозрительных файлов. Для этого:

Часто операционная система Windows 10 запускает процессы обработки данных, которые можно спутать с вирусами. Поэтому удалять вредоносные рекламные программные обеспечения нужно аккуратно, чтобы не стереть важные данные.

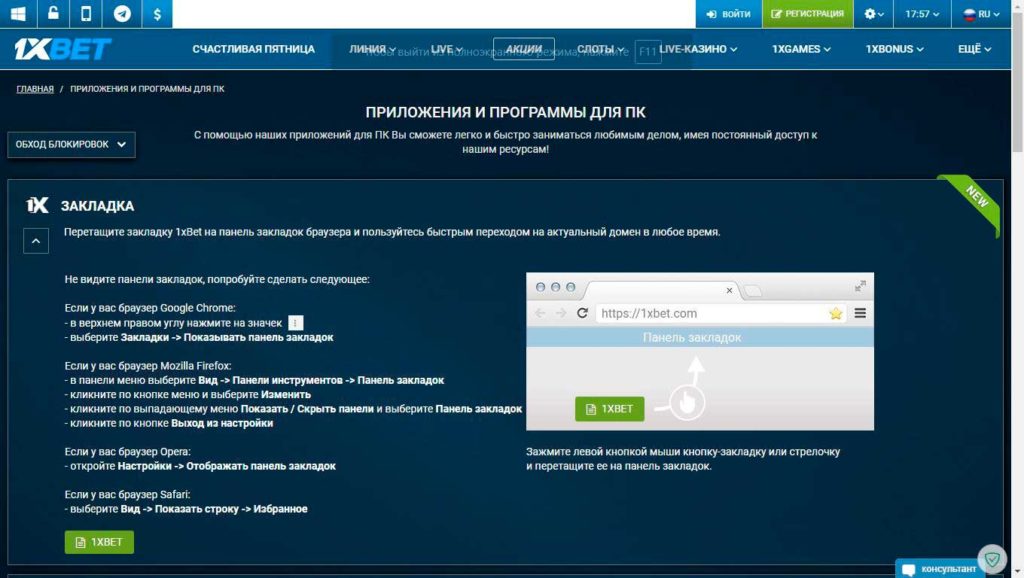

Как удалить рекламу 1xBET: очистка ярлыков

Очистка настроек прокси от вирусных изменений

До начала сброса настроек прокси закрыть все программы, требующие сетевого подключения. После выполнения действий – перезагрузить компьютер.

Как удалить китайскую программу с компьютера

Китайские вредоносные ПО Baidu и TENCENT PC Manager потребляют трафик, замедляют скорость работы компьютера, загружают мошеннические и рекламные сайты. Работа за ПК усложняется из-за того, что вся информация представлена на китайском языке, понять который невозможно даже интуитивно.

На заметку!

Чтобы удостовериться в том, что все китайские вирусы удалились – скачать бесплатную утилиту CCleaner. Программа поможет устранить невидимые глазу элементы, которые сами скачивают вирус из интернета.

Как работает Redirect Virus

Вредоносное программное обеспечение перенаправляет браузер на другие сайты. Киберугрозчик дезинформирует настройки и расширения браузера, скачиваются без ведома пользователя, распространяются при помощи спонсорского бандла.

Вирус перенаправления перекидывает пользователя на сторонние сайты, откуда происходит распространение вредоносного программного обеспечения. Удалять редирект нужно автоматически при помощи: Reimage, Malwarebytes, Plumbytes Anti-Malware.

Как удалить Google Redirect Virus

Угонщик браузера, добавляющийся в настройки. Вторжение вредоносного программного обеспечения выполняется скрыто от пользователя. Вирус замедляет скорость интернета, отображает подозрительные коммерческие объявления.

Удаление вируса вручную сложная задача, так как захватчик-руткит находится глубоко в системе, остается там скрытым. Обычные антивирусники не обнаруживают Google Redirect Virus, так как воспринимают его действия как законные процессы. Прекратить вредоносное действие руткита можно при помощи утилит: MalwareBytes, SpyHunter, STOPzilla.

После удаления рекламных вирусов нужно постараться найти уязвимость, через которую вредоносные программные обеспечения проникли в файлы. Чтобы вторжения не повторялись, скачивать антивирусники и утилиты для удаления вирусов только с проверенных сайтов.

Как удалить вирус, который открывает браузер с рекламой : 1 комментарий

А самое лучшее, пользуйтесь Linux, по крайней мере тогда, когда путишевствуете по интернет, это пока, что самый надёжный способ. Linux превосходно уживается на одном компьютере с Windows, они друг другу не мешают, а Windows просто не видит Linux. Этим способом успешно пользуюсь более 15 лет.

Заражение программами-вымогателями означает, что ваши данные зашифрованы или ваша операционная системазаблокирована киберпреступниками. Киберпреступники обычно требуют выкуп за расшифровку данных. Программы-вымогатели могут проникать на устройства разными способами. Наиболее распространенные пути включают заражение при посещении вредоносных веб-сайтов, загрузку нежелательных надстроек и спам-рассылки. Целями атак программ-вымогателей являются как частные лица, так и компании. Для защиты от атак программ-вымогателей могут быть предприняты различные меры, однако сохранение бдительности и использование программ безопасности – это самые важные шаги в правильном направлении. При атаке программы-вымогателя происходит либо потеря данных, либо трата крупной суммы денег, либо и то, и другое.

Обнаружение программ-вымогателей

Как узнать, заражен ли ваш компьютер? Вот несколько способов обнаружить атаку программы-вымогателя:

- Сигналы тревоги со стороны программы поиска вирусов. Если на устройстве установлена программа поиска вирусов, заражение программой-вымогателем может быть обнаружено на ранней стадии, если программа вымогатель не обошла защиту.

- Изменение расширений файлов. Например, обычное расширение файла изображения – jpg. Если это расширение заменено неизвестной комбинацией букв, возможно, файл заражен программой-вымогателем.

- Изменение имен файлов. Отличаются ли имена файлов от тех, которые вы им присваивали? Вредоносные программы часто меняет имена файлов при шифровании данных. Следовательно, это также может быть признаком заражения.

- Повышенная активность дисков или центрального процессора может свидетельствовать о том, что программа-вымогатель работает в фоновом режиме.

- Сомнительная сетевая активность. Программное обеспечение, взаимодействующее с киберпреступниками или серверами злоумышленников, может вызвать подозрительную сетевую активность.

- Зашифрованные файлы. Поздним признаком атаки программ-вымогателей является тот факт, что файлы больше не открываются.

Наконец, появляется окно с требованием выкупа, что подтверждает заражение программой-вымогателем. Чем раньше была обнаружена угроза, тем проще бороться с вредоносной программой. Раннее обнаружение факта заражения троянскими программами-шифровальщиками позволяет определить, какой тип программы-вымогателя заразил устройство. Многие троянские программы-вымогатели удаляют себя после выполнения шифрования, поэтому их невозможно изучить и расшифровать.

Произошло заражение программой-вымогателем – что делать?

Программы-вымогатели обычно бывают двух типов: программы-блокировщики с требованием выкупа и шифровальщики. Программы-блокировщики с требованием выкупа блокируют экран компьютера, в то время как шифровальщики шифруют отдельные файлы. Независимо от типа программы-вымогателя, у жертвы обычно есть три варианта:

- Заплатить выкуп и надеяться, что киберпреступники сдержат свое слово и расшифруют данные.

- Попытаться удалитьвредоносную программу, используя доступные инструменты.

- Выполнить на компьютере восстановление до заводских настроек.

Удаление троянских программ-шифровальщиков и расшифровка данных

Тип программы-вымогателя и стадия, на которой было обнаружено заражение, существенно влияют на способ борьбы с вирусом. Удаление вредоносной программы и восстановление файлов возможно не для всех программ-вымогателей. Вот три способа борьбы с заражением.

Обнаружение программ-вымогателей – чем раньше, тем лучше

Если программа-вымогатель обнаружена до момента требования выкупа, ее можно удалить. Данные, которые были зашифрованы до этого момента, останутся зашифрованными, но саму программу-вымогатель можно остановить. Раннее обнаружение означает, что можно предотвратить распространение вредоносной программы на другие устройства и файлы.

Если во внешнем или в облачном хранилище имеется резервная копия данных, зашифрованные данные возможно восстановить. Но что делать, если у вас нет резервной копии данных? Мы рекомендуем вам установить надежное решение для интернет-безопасности. Возможно, уже существует инструмент для расшифровки данных, зашифрованных программой-вымогателем, жертвой которой вы стали. Можно также посетить веб-сайт проекта No More Ransom. Эта общеотраслевая инициатива запущена для помощи всем жертвам программ-вымогателей.

Инструкция по удалению программ-шифровальщиков файлов

Если вы стали жертвой атаки программы-шифровальщика файлов, можно выполнить следующие действия, чтобы удалить трояна-шифровальщика.

Шаг 1. Отключитесь от интернета

Сначала удалите все подключения, как виртуальные, так и физические. К ним относятся беспроводные и проводные устройства, внешние жесткие диски, любые носители и облачные учетные записи. Это может предотвратить распространение программ-вымогателей по сети. Если вы подозреваете, что пострадали другие области, выполните действия по резервному копированию и для этих областей.

Шаг 2. Проведите расследование с использованием программ обеспечения интернет-безопасности

Выполните антивирусную проверку с помощью установленных программ для обеспечения безопасности в интернете. Это поможет определить угрозы. Если обнаружены опасные файлы, их можно удалить или поместить на карантин. Вредоносные файлы можно удалить вручную или автоматически с помощью антивирусного программного обеспечения. Выполнять удаление вредоносных программ вручную рекомендуется только опытным пользователям.

Шаг 3. Используйте инструмент для расшифровки данных, зашифрованных программами-вымогателями

Шаг 4. Восстановите данные из резервной копии

Если резервные копии ваших данных хранятся на внешнем носителе или в облачном хранилище, создайте также резервную копию данных, которые еще не были зашифрованы программой-вымогателем. Если вы не создавали резервных копий, очистить и восстановить работу компьютера будет намного сложнее. Чтобы избежать такой ситуации, рекомендуется регулярно создавать резервные копии. Если вы склонны забывать о таких вещах, используйте службы автоматического резервного копирования в облако или создайте напоминания в календаре.

Как удалить программу-вымогатель, блокирующую экран

В случае программы-блокировщика жертва сначала сталкивается с проблемой доступа к программе безопасности. При запуске компьютера в безопасном режиме есть вероятность, что операция блокировки экрана не загрузится, и удастся использовать антивирусную программу для борьбы с вредоносным ПО.

Платить ли выкуп?

Если вы все же планируете заплатить выкуп, не удаляйте программу-вымогатель со своего компьютера. В зависимости от типа программы-вымогателя или плана киберпреступников по расшифровке данных, программа-вымогатель может являться единственным способом применить код дешифрования. В случае преждевременного удаления программы-вымогателя код дешифрования, купленный по высокой цене, станет бесполезным. Но если вы действительно получили код дешифрования и он сработал, необходимо удалить программу-вымогатель с устройства как можно скорее после расшифровки данных.

Дальнейшие действия в зависимости от типа программ-вымогателей

Существует множество различных типов программ-вымогателей, некоторые из них можно удалить всего несколькими щелчками мыши. Однако есть также распространенные вирусы, удаление которых значительно сложнее и требует много времени.

Существуют различные способы удаления и расшифровки зараженных файлов в зависимости от типа программы-вымогателя. Не существует универсального инструмента дешифрования, который работал бы с любыми программами-вымогателями.

Для корректного удаления программ-вымогателей важно ответить на следующие вопросы:

- Какой тип вируса заразил устройство?

- Существует ли подходящая программа дешифрования, и если да, то какая?

- Как вирус попал в систему?

Вирус Ryuk мог попасть в систему, например, через Emotet, что влияет на способ решения проблемы. В случае с вирусом Petya, безопасный режим – хороший способ удалить его. Более подробно различные варианты программ-вымогателей описаны в этой статье.

Выводы

Другие статьи по теме

What Что такое программы-вымогатели

How to prevent Ransomware Как защитить себя от программ-вымогателей

Другие статьи по теме:

Удаление программ-вымогателей | Расшифровка данных – как победить вирус

Обнаружение троянских программ-шифровальщиков, удаление программ-вымогателей с компьютера и расшифровка ваших данных – все описано в этой статье.

Избранные статьи

Как очистить кеш и удалить файлы cookie в различных браузерах

Как снизить пинг и оптимизировать скорость онлайн-игр

Режим инкогнито и режим конфиденциального просмотра: что это такое и как ими пользоваться?

Что представляют собой отдельные законы об интернете и безопасности данных?

Соблюдение кибергигиены поможет обеспечить безопасность в сети

Продукты для дома

Наши передовые решения помогают защитить то, что для вас ценно. Узнайте больше о нашей удостоенной наград защите.

Бесплатные утилиты

Наши бесплатные утилиты помогают обеспечить защиту ваших устройств на базе Windows, Mac и Android.

Связаться с нами

Наша главная цель - обеспечить вашу безопасность. Мы всегда готовы ответить на ваши вопросы и оказать техническую поддержку.

О компании

Узнайте больше о том, кто мы, как мы работаем и почему наша главная цель - сделать цифровой мир безопасным для всех.

Пробные версии

Попробуйте наши решения. Всего за несколько кликов вы можете скачать бесплатные пробные версии нашего продукта и проверить их в действии.

Сувенирный портал Lab Shop

Компьютеры Windows и Mac, ноутбуки, смартфоны и планшеты находятся под постоянной угрозой заражения растущим количеством вредоносных программ и других угроз безопасности.

В качестве первого шага для защиты своих устройств и своих действий в Интернете стоит убедиться, что вы хорошо осведомлены об основных категориях вредоносного ПО и других угроз.

Что такое вредоносное ПО?

Под вредоносной программой подразумевается любая программа, созданная для выполнения любого несанкционированного — и, как правило, вредоносного — действия на устройстве пользователя. Примеры вредоносных программ: Компьютерные вирусы

- вирусы;

- макровирусы для Word и Excel;

- загрузочные вирусы;

- скрипт-вирусы, включая batch-вирусы, заражающие оболочку ОС Windows, Java-приложения и т.д.;

- клавиатурные шпионы;

- программы для кражи паролей;

- троянцы-бэкдоры;

- crimeware — вредоносные программы, созданные для автоматизации совершения финансовых преступлений;

- шпионские программы;

- рекламные программы и другие типы вредоносных программ

Чем вирус отличается от червя?

Компьютерные вирусы это вредоносные программы, которые могут воспроизводить сами себя и заражать файл за файлом на компьютере, а также может распространяться с одного компьютера на другой.

Обычно компьютерные вирусы запрограммированы на выполнение разрушающих действий, таких как повреждение или удаление данных.

Чем дольше вирус остается необнаруженным на компьютере, тем больше файлов он заразит.

Черви, как правило, считаются разновидностью компьютерных вирусов, но с некоторыми отличиями:

Червь – это вредоносная программа, которая многократно копирует сама себя, но не наносит прямого вреда безопасности.

Червь, однажды попавший на компьютер, будет искать способы распространения на другие компьютеры и носители.

Если вирус является фрагментом программного кода, добавляющимся к обычным файлам, червь – это самостоятельная программа.

Что такое троянская программа?

Троянская программа— разновидность вредоносного ПО, проникающая в компьютер под видом легального программного обеспечения и после своего запуска выполняющая вредоносные действия.

В отличие от вирусов и червей троянские программы не умеют распространяться самостоятельно.

Как правило, троянцы тайно загружаются в компьютер пользователя и начинают осуществлять несанкционированные им вредоносные действия.

Киберпреступники используют множество троянских программ разных типов, каждый из которых предназначен для выполнения особой вредоносной функции. Наиболее распространены:

- Бэкдоры (в их состав часто входят программы-кейлоггеры);

- троянские шпионские программы;

- троянские программы для кражи паролей;

- троянские прокси-серверы, которые преобразуют ваш компьютер в средство распространение спама.

В греческой мифологии во время Троянской войны греки пошли на хитрость, чтобы проникнуть в город Трою. Они построили огромного деревянного коня и преподнесли его в подарок жителям Трои, а те, не зная, что внутри коня находились греческие воины, внесли коня в город.

Ночью греки покинули коня и открыли городские ворота, чтобы греческое войско смогло войти в Трою.

Сегодня в троянских программах применяются различные трюки для того, чтобы они могли проникнуть на устройства ничего не подозревающих пользователей.

Что такое клавиатурный шпион?

Клавиатурный шпион, или кейлоггер, — это программа, которая записывает все нажатия клавиш на клавиатуре зараженного компьютера.

Киберпреступники используют клавиатурные шпионы для кражи конфиденциальных данных, наприме, имен пользователей, паролей, номеров и PIN-кодов кредитных карт, а также прочих сведений. Как правило, кейлоггеры входят в состав бэкдоров.

Что такое фишинг?

Фишинг — это особый вид компьютерных преступлений, который заключается в том, чтобы обманом заставить пользователя раскрыть ценную информацию, например сведения о банковском счете или кредитных картах.

Как правило, киберпреступники создают фальшивый сайт, который выглядит так же, как легальный, например официальный сайт банка.

При посещении фальшивого сайта, как правило, предлагается ввести конфиденциальные данные, например имя пользователя, пароль или PIN-код.

Что такое шпионская программа?

Шпионские программы предназначены для сбора данных и их отправки стороннему лицу без уведомления или согласия пользователя. Как правило, шпионские программы:

- отслеживают, какие клавиши пользователь нажимает на клавиатуре;

- собирают конфиденциальную информацию, такую как пароли, номера кредитных карт, номера PIN и т.д.;

- собирают адреса электронной почты с компьютера пользователя;

- запоминают наиболее посещаемые вами веб-страницы.

Кроме возможного ущерба при доступе киберпреступников к этому типу информации, шпионская программа также отрицательно влияет на производительность компьютера.

Что такое drive-by загрузка?

При drive-by загрузке заражение компьютера происходит при посещении веб-сайта, содержащего вредоносный код.

Киберпреступники ведут в интернете поиск уязвимых серверов, которые можно взломать. Когда уязвимый сервер найден, киберпреступники могут разместить свой вредоносный код на веб-страницах сервера.

Если операционная система компьютера или одно из приложений, работающих на компьютере, имеет незакрытую уязвимость, вредоносная программа автоматически загрузится на компьютер при посещении зараженной веб-страницы.

Что такое руткит?

Руткиты — это программы, используемые хакерами для предотвращения обнаружения при попытке получить несанкционированный доступ к компьютеру.

Очень часто руткиты используются в качестве прикрытия действий троянской программы.

При установке на компьютер руткиты остаются невидимыми для пользователя и предпринимают действия, чтобы вредоносные программы не были обнаружены антивирусным программным обеспечением.

Благодаря тому, что многие пользователи входят в систему компьютера с правами администратора, а не создают отдельную учетную запись с ограниченными правами, киберпреступнику проще установить руткит.

Что такое Adware?

Рекламные программы используются либо для запуска рекламных материалов (например, всплывающих баннеров) на компьютере, либо для перенаправления результатов поиска на рекламные веб-сайты.

Рекламные программы часто встраиваются в бесплатные или в условно-бесплатные программы.

При загрузке бесплатной или условно-бесплатной программы в систему без уведомления или согласия пользователя может быть установлена рекламная программа.

В некоторых случаях рекламная программа скрытым образом загружается с веб-сайта и устанавливается на компьютере пользователя троянцем.

Если у вас установлена не последняя версия веб-браузера, хакеры могут воспользоваться его уязвимостями, используя специальные инструменты (Browser Hijackers), которые могут загрузить рекламную программу на компьютер.

Browser Hijackers могут изменять настройки браузера, перенаправлять неправильно или не полностью набранные URL-адреса на специальный сайт или поменять домашнюю страницу, загружающуюся по умолчанию.

Они также могут перенаправлять результаты поиска в интернете на платные и порнографические веб-сайты.

Что такое ботнет?

Ботнет — это сеть компьютеров, контролируемых киберпреступниками с помощью троянской или другой вредоносной программы.

Хакеры добиваются этого несколькими способами, например, отправляют серверу такое количество запросов, которые он не в состоянии обработать.

Работа сервера будет замедлена, веб-страницы будут открываться намного дольше, и сервер может совсем выйти из строя, в результате чего все веб-сайты на сервере будут недоступны.

Как правило, киберпреступник взламывает главный компьютер и все зомби-компьютеры, используя уязвимость в приложениях для установки троянской программы или другого компонента вредоносного кода.

Статьи и ссылки по теме:

Продукты:

Вредоносное ПО вирусы и другие угрозы в Интернете -- Часто задаваемые вопросы

Для защиты своих устройств и обеспечения безопасной работы в интернете прежде всего необходимо хорошо знать основные категории вредоносных программ.

Избранные статьи

Как очистить кеш и удалить файлы cookie в различных браузерах

Как снизить пинг и оптимизировать скорость онлайн-игр

Режим инкогнито и режим конфиденциального просмотра: что это такое и как ими пользоваться?

Что представляют собой отдельные законы об интернете и безопасности данных?

Соблюдение кибергигиены поможет обеспечить безопасность в сети

Продукты для дома

Наши передовые решения помогают защитить то, что для вас ценно. Узнайте больше о нашей удостоенной наград защите.

Бесплатные утилиты

Наши бесплатные утилиты помогают обеспечить защиту ваших устройств на базе Windows, Mac и Android.

Связаться с нами

Наша главная цель - обеспечить вашу безопасность. Мы всегда готовы ответить на ваши вопросы и оказать техническую поддержку.

О компании

Узнайте больше о том, кто мы, как мы работаем и почему наша главная цель - сделать цифровой мир безопасным для всех.

Пробные версии

Попробуйте наши решения. Всего за несколько кликов вы можете скачать бесплатные пробные версии нашего продукта и проверить их в действии.

Сувенирный портал Lab Shop

Для распространения лжеантивирусов злоумышленники также используют другие методы, например, рассылку спама. Содержимое таких электронных писем заставляет пользователей обманным путем приобретать бесполезные услуги, а раскрытие данных кредитной карты – это возможность совершения будущих преступлений, в том числе, кражи личных данных.

Как работает лжеантивирус?

- Используются логотипы реальных антивирусных программ, а также похожие названия.

- Отображается снимок экрана с якобы зараженными файлами на вашем компьютере.

- Отображается индикатор выполнения, показывающий, что на вашем компьютере идет процесс проверки.

- Содержатся мигающие изображения красного цвета.

- Используются заглавные буквы и восклицательные знаки с предупреждениями, что необходимо действовать незамедлительно.

Эта тактика предназначена для разжигания у пользователей паники и страха; она заставляет их принимать быстрые необдуманные решения и обманом вынуждает к совершению следующих действий:

- Приобретение бесполезного программного обеспечения.

- Загрузка различных типов вредоносных программ.

- Посещение веб-сайтов, автоматически загружающих и устанавливающих на устройства пользователей вредоносные программы.

Авторитетные разработчики антивирусных решений не запрашивают данные с применением тактики запугивания. Чем более настойчивыми и привлекающими внимание являются эти предупреждения, тем больше вероятность того, что их источником является лжеантивирус. Но злоумышленники играют на неосведомленности многих пользователей.

- В лучшем случае это будет потеря средств и установка бесполезной программы, не устраняющей проблему на вашем компьютере, но и не наносящей ему вреда.

- В худшем случае злоумышленники могут использовать вашу кредитную карту и личную информацию для кражи средств и личных данных, или даже захватить содержимое вашего жесткого диска и потребовать выкуп.

Признаки лжеантивируса

Если вы считаете, что стали жертвой мошенничества с использованием поддельного антивируса, обратите внимание на следующие признаки:

Примеры распространения лжеантивируса

Ниже перечислено несколько типичных примеров лжеантивирусов.

Многие лжеантивирусы копируют элементы пользовательского интерфейса реальных программ безопасности и используют названия, звучащие похоже на названия существующих программ. Примеры поддельных антивирусов и антивирусных решений:

- SpySheriff

- XPAntivirus/AntivirusXP

- ErrorSafe

- Antivirus360

- PC Protector

- Mac Defender

- DriveCleaner

- WinFixer

- WinAntivirus

Как удалить лжеантивирус и минимизировать ущерб

Выключите компьютер и обратитесь к ИТ-специалисту.

ИТ-специалист может подключить ваш жесткий диск к другому компьютеру и проверить его на наличие вредоносных программ, не запуская операционную систему. Это предотвратит запуск вредоносных программ и возникновение дополнительных проблем.

Отключите соединение с интернетом.

Отключение Wi-Fi или роутера поможет предотвратить отправку ваших данных злоумышленникам, осуществляемую вредоносной программой.

При первой возможности измените пароли.

Начните с пароля от основной учетной записи электронной почты, к которой привязаны другие сервисы. Также важно изменить пароль учетных записей интернет-банка, особенно если вы предполагаете, что могли быть скомпрометированы данные вашей кредитной карты.

Как не допустить лжеантивирус? Семь рекомендаций

В настоящее время распространяются лжеантивирусы для iOS и Android, поэтому важно сохранять бдительность при работе на разных платформах и операционных системах. Соблюдение кибергигиены – лучший способ предотвращения мошенничества с лжеантивирусами, всплывающими окнами и вирусами Google. Для этого можно предпринять следующие действия:

Следующие решения обеспечения безопасности защищают от лжеантивирусов, мошеннических всплывающих окон и других онлайн-угроз:

Kaspersky Internet Security

Kaspersky Total Security

Kaspersky Security Cloud

Статьи по теме:

Что такое лжеантивирус? Определение и описание

Лжеантивирус – это вредоносная программа, обманным путем заставляющая пользователей посещать зараженные веб-сайты. В этой статье приведены примеры лжеантивирусов, в том числе поддельных всплывающих окон и мошеннических операций с псевдоантивирусами.

Избранные статьи

Что такое шифрование?

Что такое ПНП?

Что такое вредоносные программы с нулевым щелчком и как осуществляются атаки с нулевым щелчком?

Что такое цифровой след?

Технологии WEP, WPA, WPA2 и WPA3: что это и в чем их различия?

Продукты для дома

Наши передовые решения помогают защитить то, что для вас ценно. Узнайте больше о нашей удостоенной наград защите.

Бесплатные утилиты

Наши бесплатные утилиты помогают обеспечить защиту ваших устройств на базе Windows, Mac и Android.

Связаться с нами

Наша главная цель - обеспечить вашу безопасность. Мы всегда готовы ответить на ваши вопросы и оказать техническую поддержку.

О компании

Узнайте больше о том, кто мы, как мы работаем и почему наша главная цель - сделать цифровой мир безопасным для всех.

Пробные версии

Попробуйте наши решения. Всего за несколько кликов вы можете скачать бесплатные пробные версии нашего продукта и проверить их в действии.

Сувенирный портал Lab Shop

Читайте также: