Вирус отправляет сообщения на почту

Обновлено: 24.04.2024

Но вот допустим, что вам пришло письмо с спамом, "предложением о заработке" или вирусом. Или обрушилась "почтовая бомба". Что делать? Настроить фильтры в почтовом клиенте или на почтовом сервере, если тот это позволяет (как это сделать — читайте ниже)? Да, безусловно. Но желательно ведь еще и найти отправителя, чтобы предотвратить его дальнейшие действия.

Разумеется, искусного киберпреступника, принявшего максимальное число мер для своей маскировки, самостоятельно вычислить так просто не удастся. Однако, к счастью, отнюдь не все рассылатели спама и "почтовых бомб" отличаются интеллектом. Поэтому попробовать определить источник письма можно, и в некоторых случаях данное действие может увенчаться успехом.

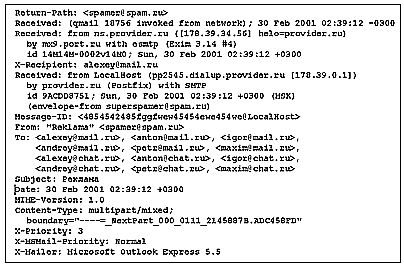

Для начала посмотрите заголовок письма, пришедшего вам (рис. 23.1) и внимательно изучите. В Microsoft Outlook Express 5.0 это можно сделать, выделив письмо в папке и выбрав из меню правой кнопки мыши пункт Свойства-Подробности.

В заголовке письма записывается весь путь его прохождения через цепь почтовых серверов. Запись ведется снизу вверх — то есть каждый новый сервер, через который проходит письмо, помещает информацию о себе в самое его начало.

Рис. 23.1. Заголовок письма спамера. Все параметры данного заголовка письма являются полностью вымышленными. Любое совпадение с реальными адресами, лицами, наименованиями абсолютно случайно.

Поэтому то, что вам нужно для того, чтобы выследить спамера — это самый нижний абзац заголовка письма, в котором есть слово Received. Это — запись самого первого почтового сервера, на который непосредственно отправил письмо спамер со своего компьютера. Именно ее и надо изучить.

Стоит сказать сразу — максимум, что можно узнать из заголовка письма, это IP-адрес отправителя и время отправки письма. Так как каждый компьютер, входящий в Интернет, принадлежит к какой-нибудь сети, управляемой службой поддержки (сети провайдера — если имеет доступ по модему, локальной сети в офисе, университете, Интернет-кафе и т. д.), то по этому IP-адресу можно вычислить координаты этой сети, ее местонахождение, а также контактную информацию ее владельцев и администраторов. Как это сделать?

Все по порядку. Сначала определим IP-адрес отправителя и дату отправки письма.

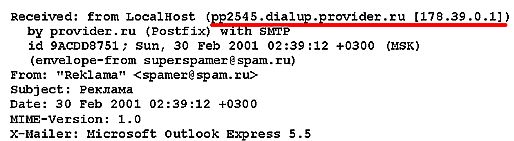

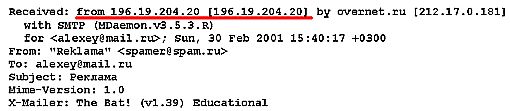

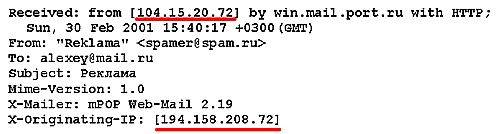

На рис. 23.2, 23.3, 23.4 вы можете видеть образцы окончаний заголовков писем. Рис. 23.2 демонстрирует письмо, отправленное посредством модемного подключения. Обратите внимание на то, что стоит после слова Received — подчеркнутый текст

Однако отнюдь не все спамеры действуют через модемное подключение. Спамер может быть и сотрудником офиса, и его посетителем, да и просто иметь подключение к Интернету по ASDL или ISDN-доступу. Да и не всегда в заголовке письма, отправленного при доступе посредством модемного подключения, можно найти текстовый адрес отправителя. А ведь именно он нам нужен — чтобы узнать, к какой сети принадлежит спамер, и связаться с ее службой поддержки. Заголовок письма может выглядеть так, как на рис. 23.3 или 23.4.

Рис. 23.3. А этот — наверное, через выделенную линию или локальную сеть. Но почтовый сервер у него расположен у провайдера Overnet. Подчеркнут его IP-адрес.

Однако — обратите внимание! — во всех случах в заголовок вошли его IP-адрес и дата отправки со временем. Поэтому теперь нашей задачей станет получение информации о том, какой сети, входящей в Интернет, принадлежит компьютер с этим адресом.

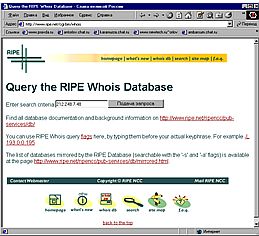

Рис. 23.5. База данных RIPE по IP-адресам.

Введите IP-адрес в поле ввода на этой странице, и вы узнаете, какой сети он выделен.

Это — вход в базу данных по IP-адресам сетей. Введите IP-адрес злоумышленника, определенный из заголовка его письма, в поле ввода, и нажмите кнопку. Вам будет выдана информация о том, какой сети этот IP-адрес принадлежит (рис. 23.6).

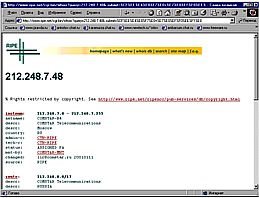

Рис. 23.6. Отчет базы данных RIPE. Из него понятно, что адрес 212.248.7.48, входящий в диапазон адресов 212.248.7.0 — 212.248.7.255, принадлежит сети фирмы Comstar — провайдеру услуг доступа в Сеть.

Однако в том случае, если вам пришел по почте вирус, то не спешите сразу наказывать его отправителя жалобой администрации той сети, в которую компьютер отправителя входит. В последнее время вирусописатели придумали очередной мерзопакостный прием причинения вреда пользователям Сети, при котором с зараженного компьютера без ведома его владельца осуществляется массовая рассылка вирусов. Довольно ясно, что в этом случае владелец компьютера-отправителя виноват лишь в том, что допустил его заражение вредоносной программой. Поэтому вначале выясните на сайтах производителей антивирусных программ, не занимается ли пришедший вам вирус массовой рассылкой своих копий, и если занимается, то не добавляйте уже состоявшейся его жертве страданий, отправляя жалобу администрации его сети.

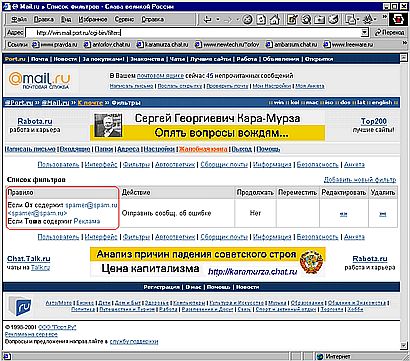

Настройка почтовых фильтров

Практически во всех почтовых клиентах есть возможность устанавливать почтовые фильтры — то есть условия, при выполнении которых с приходящей почтой будут автоматически выполняться определенные действия. Например, удаление с почтового сервера без загрузки на компьютер писем, пришедших с определенного адреса или содержащих определенные тексты.

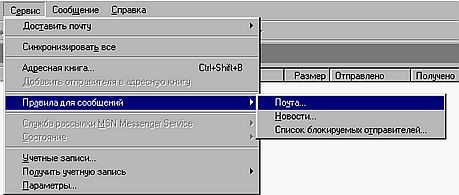

Рис. 23.7.Установка фильтров на входящую почту в Microsoft Outlook Express производится именно здесь (версии от 5.0).

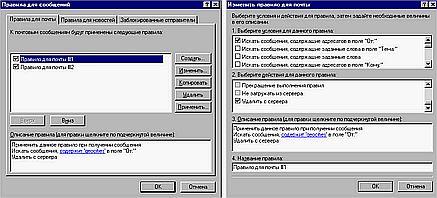

Рис. 23.8. Пример настройки почтовых фильтров в программе Microsoft Outlook Express (версии от 5.0).

Не пренебрегайте возможностями почтовых фильтров, тем более что для их реализации особо много сил затрачивать не надо. В первую очередь используйте фильтры почтового сервера, если, конечно, ваш сервер позволяет это делать. Кроме того, настройте соответствующим образом почтовый клиент в качестве "второй линии обороны".

Практически все сервера бесплатной почты предоставляют услугу "сборщик почты", заключающуюся в том, что с помощью специальной программы могут автоматически забирать почту из других почтовых ящиков (естественно, для этого необходимо указать на особой странице адрес ящика, логин и пароль на доступ к нему). Так что уже имеющийся почтовый ящик не должен служить препятствием для использования услуг бесплатных почтовый систем: настройте "сборщик почты" на вашем новом ящике и забудьте о существовании старого, — все письма, приходящие на него, автоматически перейдут на новый адрес.

Создание электронного почтового ящика

Создание электронного почтового ящика Чтобы начать пользоваться услугами электронной почты, нужно создать свой электронный почтовый ящик – выделенное для пользователя место на почтовом сервере, где будут храниться доставленные письма. Чтобы создать свой ящик, нужно

12.14.7 Записи для почтового обмена

Открытие почтового клиента

Открытие почтового клиента Почтовый клиент Outlook Express также можно запустить с помощью команды rundll32.exe. Для этого применяется следующая команда: rundll32.exe "%programfiles%Outlook ExpressMSOE.DLL", CoStartOutlookExpress. Она просто открывает окно Outlook Express, но имеет один большой недостаток — довольно часты

5.3. Настройка почтового клиента на Tor

5.3. Настройка почтового клиента на Tor В главе 2 было показано, как настроить почтовый клиент Thunderbird на работу с Tor. Но такая возможность есть не у всех почтовых клиентов. Если ваш почтовый клиент позволяет устанавливать параметры прокси-сервера, установите их так:? адрес

12.2.2. Выбор почтового клиента

Создание почтового ящика

Создание почтового ящика Первым делом создадим электронный почтовый ящик, или, как его называют специалисты Microsoft, учетную запись.Запустите Почту Windows, выполнив команду Пуск ? Электронная почта. Если вы работаете с Почтой Windows впервые, то при загрузке программы появится

8.1. Корни почтового зла

8.1. Корни почтового зла – Зачем бьете его, ребятки? – Да это, бабушка, спамер. – Ну, тогда ногами его, ногами! Под спамом принято понимать незапрашиваемую пользователем корреспонденцию рекламного или иного характера, массово рассылаемую, как правило, средствами

Создание электронного почтового ящика

Создание электронного почтового ящика Чтобы начать пользоваться услугами электронной почты, нужно создать свой электронный почтовый ящик – выделенное для пользователя место на почтовом сервере, где будут храниться доставленные письма. Чтобы создать свой ящик, нужно

Атака на почтового клиента

Атака на почтового клиента O В этой главе:O Похищение паролей у клиентаO Фальсификация писем и социальная инженерияРазвитие электронной почты привело к резкому усложнению программного обеспечения. Современный почтовый клиент представляет собой очень сложную систему,

Настройки почтового ящика

Ловим молнию

Ловим молнию Одно из самых красивых природных явлений – гроза. Во время грозы небо периодически озаряется вспышками молний. Каждая вспышка – результат электрического разряда в атмосфере. Продолжительность свечения этого разряда исчисляется долями секунд, поэтому

Рассказываем, в каких файлах злоумышленники чаще всего прячут вирусы — и как себя правильно вести, чтобы не заразиться.

Спамеры ежедневно рассылают многие миллионы писем. Львиную долю составляет банальная реклама — назойливая, но в основном безвредная. Но иногда к письмам прикрепляют вредоносные файлы.

Чтобы заинтересовать получателя и заставить его открыть опасный файл, его обычно маскируют подо что-нибудь интересное, полезное или важное — рабочий документ, какое-нибудь невероятно выгодное предложение, поздравительную открытку с подарком от имени известной компании и так далее.

1. ZIP- и RAR-архивы

2. Документы Microsoft Office

Также среди киберпреступников популярны файлы Microsoft Office, особенно документы Word (.doc, .docx), электронные таблицы Excel (.xls, .xlsx, .xlsm), а также презентации и шаблоны. Эти файлы могут содержать встроенные макросы — небольшие программы, которые выполняются прямо внутри файла. Злоумышленники использовали их, например, как скрипты для скачки зловредов.

3. Файлы PDF

Если про опасность макросов в документах Microsoft Office многие уже знают, то от файлов PDF подвоха часто не ожидают. Тем не менее, в них тоже можно спрятать вредоносный код: формат позволяет создавать и выполнять скрипты JavaScript.

4. Образы дисков ISO и IMG

Файлы ISO и IMG по сравнению с предыдущими типами вложений используются не очень часто, но в последнее время злоумышленники все больше обращают на них внимание. Такие файлы — образы диска — представляют собой фактически виртуальную копию CD, DVD или других дисков.

С помощью подобных вложений злоумышленники доставляли жертвам, например, троян Agent Tesla, специализирующийся на краже учетных данных. Внутри образа диска находился вредоносный исполняемый файл, который запускался при открытии и устанавливал на устройство шпионскую программу. Любопытно, что в некоторых случаях преступники использовали, видимо, для верности, сразу два вложения — ISO и DOC.

Как себя вести с потенциально опасными вложениями

Само собой, отправлять в спам все письма с вложенными архивами или файлами в формате DOCX или PDF — слишком радикальный метод защиты. Чтобы не попасться на удочку мошенников, достаточно помнить несколько простых правил.

Вредоносный код, встроенный во вложенный в электронное письмо документ – это реальность. И это актуальная угроза.

Бесчисленное количество компьютеров по всему миру ежедневно заражается, когда пользователи открывают полученные по почте вложенные документы.

Это испытанный прием. Пытается ли злоумышленник добавить в ботнет как можно больше компьютеров, пробует ли достать информацию из корпоративной сети при помощи целенаправленной APT-атаки или же хочет завладеть вашим банковским счетом через троян — во всех случаях вредоносные вложения были и остаются самым востребованным способом атаки в течение многих лет. Пользователи компьютеров хорошо знают о том, что открывать файлы Word, PDF, изображения и прочие типы документов, присланные с незнакомых и подозрительных адресов, которые могут выглядеть совсем безобидно, может быть весьма опасно. Кроме того, вся антивирусная индустрия, а также веб-разработки, почтовые сервисы — все направлено на внедрение новых технологий борьбы с зараженными вложениями. И все это происходит одновременно с тем, что производители программного обеспечения выпускают крайне эффективные патчи, устраняющие многие уязвимости.

И несмотря на это, бесчисленное количество компьютеров по всему миру ежедневно заражается, когда пользователи открывают полученные по почте вложенные документы. Как так получается, что все усилия умнейших людей планеты и вся индустрия высоких технологий оказываются бессильными перед кучкой злоумышленников, которые к тому же не организованы в группы?

В целом причина довольно проста. Нападающие, многие из которых работают либо поодиночке, либо небольшими группами, имеют специально разработанные инструменты, позволяющие эффективно работать. В то же время создатели браузеров, почтовых сервисов и прочие технологические гиганты намного инертнее, как и любая крупная компания со множеством бюрократических барьеров. Но мы не можем винить во всем только бизнес, так как большинство пользователей осознанно отказываются от установки обновлений, а многие открывают вложения в сомнительные письма, хотя и не должны этого делать.

Отдадим должное нападающим — они не так глупы. Они внимательно смотрят за реакцией компаний на свои действия, делают выводы и оперативно изменяют тактику нападений. Они собирают разведданные на людей, которые являются целью их атаки, через социальные сети и прочие ресурсы, где те могут засветиться. Затем шлют им письма, в которых упоминают некоторые факты, повышающие доверие к отправителю.

Например, последнее обновление безопасности от Microsoft исправило уязвимость Internet Explorer, но не исправило одну из известных уязвимостей нулевого дня в MS Office. Пользуясь этим, злоумышленники могут рассылать вредоносные документы, используя зараженные вложения. Конечно, если нападающий использует инструменты, которые знает ваш антивирус, то вы в безопасности. Но он способен оперативно изменить опознаваемые части кода или инструмент атаки, чтобы нанести свой удар, оставаясь в невидимости для антивирусов.

Не буду слишком хвалить злоумышленников. В конце концов, хорошие парни всегда лучше плохих, хотя и более медленные. Хорошие парни неплохо зарабатывают, имеют социальную защиту, им не нужно опасаться тюрьмы. Поэтому они спокойно изучают работу плохих парней, равно как и плохие парни тоже изучают работу хороших.

Рассылка спама с вредоносными вложениями — довольно популярный способ распространения малвари и заражения компьютеров пользователей в интернете. По данным разных антивирусных компаний, доля писем с вредоносными вложениями составляет от 3 до 5 процентов от общего объема спам‑трафика, то есть как минимум каждое тридцатое письмо в потоке спам‑рассылок несет в себе вредоносный сюрприз.

Топ-10 вредоносных программ, распространяемых по электронной почте в третьем квартале 2014 года

Несмотря на то что Россия (сюрприз!) не входит в число лидеров по числу заражений компьютеров таким способом (тройку лидеров традиционно составляют США, Германия и Англия), мы считаем, будет нелишним узнать о том, что заставляет многих пользователей в разных уголках планеты щелкать указателем мыши на вложениях в письмах от незнакомых отправителей. Поехали!

Злое письмо

Адрес отправителя (поле From)

Первое, о чем следует позаботиться злоумышленнику, рассылающему вредоносный спам, — от чьего лица будет вестись рассылка. Послания от имени частных лиц (если не брать в расчет рассылку с взломанного почтового аккаунта по адресной книге) в этом деле не очень эффективны, поэтому в ход идут различные компании, организации и даже некоторые органы судебной или исполнительной власти.

В последнее время особенной популярностью пользуются международные службы доставки (DHL, FedEx, United Parcel Service (UPS) или TNT). Если помнишь, именно так, под видом отчета о доставке от FedEx или UPS, распространялся Cryptolocker.

Проблему с адресом отправителя в поле From: (От:) злодеи решают несколькими способами:

Тема письма (поле Subject)

Тема письма должна привлекать внимание получателя и побуждать его открыть письмо. Естественно, она должна соответствовать роду деятельности конторы, от имени которой письмо отправлено.

Если рассылка ведется, к примеру, от имени службы доставки, то наиболее популярными темами писем будут:

- все, что связано с отправкой, отслеживанием или доставкой отправлений (уведомления об отправке, статус доставки, подтверждение отправки, документы об отправке, информация о доставке);

- информация о заказе и счет на оплату;

- уведомления о сообщениях и аккаунтах (создание и подтверждение аккаунта, получение новых сообщений).

Текст письма и оформление

Для придания правдоподобности своим письмам злоумышленники очень активно используют логотипы компаний, под именем которых они работают, контактные данные, ссылки на официальный сайт компании и прочую информацию.

Помимо этого, очень часто в ход идут различные типовые словосочетания, характерные для официальных рассылок (что‑нибудь вроде please do not reply to this email или this is automatically generated email).

Виды вредоносных вложений

Вложение в виде исполняемого файла

Несмотря на то что большинство почтовых серверов уже давно не пропускают через себя исполняемые файлы, такой тип вредоносных вложений еще иногда встречается. Как правило, такой файл маскируется под какой‑нибудь безобидный документ (doc или PDF) или картинку.

Вложения с запароленным архивом

Запароленный архив позволяет обойти все антивирусные проверки на почтовых серверах, межсетевые экраны и сканеры безопасности. Сам вредоносный файл, как и в первом случае, маскируется под что‑нибудь безобидное.

Самое главное в этом случае — побудить получателя письма ввести указанный в письме пароль, разархивировать вложение и открыть его.

Вложение в виде документа с эксплойтом или вредоносным VBA-скриптом

Такое письмо сможет преодолеть запрет на пересылку исполняемых файлов, а во многих случаях и антивирусную проверку на почтовых серверах (особенно если эксплойт свежий).

Наиболее часто используются уязвимости для Adobe Acrobat reader (CVE-2013-0640,

CVE-2012-0775), Adobe flash player (CVE-2012-1535) или MS Office (CVE-2012-0158,

CVE-2011-1269, CVE-2010-3333, CVE-2009-3129).

Помимо эксплойтов, в качестве вредоносных вложений могут использоваться документы MS Office с вредоносными макросами на VBA (да‑да, встречаются еще люди, у которых выполнение макросов в Word’е не запрещено, да и антивирусы далеко не всегда реагируют на такие скрипты).

Вложенные HTML-документы

К письму прикладывается HTML-документ с кодом, реализующим drive-by атаку. Этот способ позволяет во многих случаях обойти антивирусные фильтры почтовых серверов, а также запреты, блокирующие переходы через iframe.

Пример кода вредоносного HTML-вложения под видом электронного авиабилета в письме якобы от British Airways

Гиперссылки в тексте письма

В таких письмах вложения, как правило, отсутствуют, а сам текст письма содержит несколько ссылок, ведущих на один и тот же ресурс, на котором либо лежит связка эксплойтов, либо производится редирект на другой вредоносный ресурс. Все эти ссылки маскируются под ссылки на приличные и безопасные сайты либо под простой текст.

Заключение

Несмотря ни на что, спам‑рассылки по‑прежнему остаются очень эффективным способом распространения вредоносного кода. И можно предположить, что по мере сокращения количества уязвимостей в софте и в железе этот способ будет использоваться все чаще и чаще, приобретая все более изощренные формы, чтобы проэксплуатировать самую главную уязвимость любой информационной системы — ее пользователя.

Если вы получили письмо, подлинность отправителя которого вызывает у вас сомнения, проверьте его самостоятельно. Рассказываем, как.

22 октября 2021

Мы часто пишем о достаточно очевидных признаках фишинга — несоответствии почтового адреса отправителя заявленной им компании, логических нестыковках в письмах, имитации нотификаций онлайновых сервисов. Но заметить фальшивку может быть не так просто — видимое получателю поле с почтовым адресом отправителя можно подделать. Да, в массовых фишинговых рассылках такое встречается нечасто, но в целевом фишинге это, к сожалению, не редкость. Если письмо выглядит настоящим, но по каким-то причинам подлинность его отправителя вызывает у вас сомнения, имеет смысл копнуть чуть глубже и проверить технический заголовок Received. В этом посте мы расскажем, как это сделать.

Поводы для сомнений

В первую очередь вас должна насторожить необычность запроса. Любое письмо, которое требует от вас каких-то нестандартных или нехарактерных для вашей рабочей роли действий — повод присмотреться к нему внимательнее. Особенно если отправитель аргументирует свой запрос неимоверной важностью (это личный запрос генерального директора!) или же срочностью (в течение двух часов надо оплатить счет!). Это распространенные психологические приемы фишеров. Кроме того, насторожиться следует, если вас просят:

- перейти по внешней ссылке из письма и ввести там учетные или платежные данные;

- скачать и открыть файл (особенно исполняемый);

- осуществить действие, связанное с денежными операциями или с доступом в системы или сервисы.

Как найти технические заголовки письма

Прежде чем дойти до адресата, письмо может пройти через несколько промежуточных узлов, поэтому полей Received может быть несколько. Вам нужно самое нижнее — именно в нем содержится информация об оригинальном отправителе. Выглядеть оно должно вот так:

Технический заголовок Received.

Как проверить содержимое заголовка Received

Проще всего сделать это при помощи нашего сервиса Kaspersky Threat Intelligence Portal. Часть предоставляемых им функций бесплатна, так что если вы столкнулись с подозрительным письмом, можете воспользоваться им без какой-либо регистрации.

Информация от Kaspersky Threat Intelligence Portal

Защита от фишинга и вредоносных рассылок

Проверка подозрительных посланий — дело нужное и полезное, однако чем меньше фишинговых писем доходит до конечного пользователя, тем лучше. Поэтому мы всегда рекомендуем устанавливать защитные решения с антифишинговыми технологиями на уровне почтового сервера компании.

Кроме того, защита с антифишинговым движком на рабочих станциях позволит предотвратить переход по фишинговой ссылке, даже если авторам письма удастся обмануть получателя.

Читайте также: