Вирус петя последние что это

Обновлено: 26.04.2024

Вирус Petya.A прошелся по всему миру от Европы до Австралии, заражая компьютеры и требуя денежный выкуп за разблокировку. Эксперты выяснили, что вирус по своей природе отличается от семейства Petya, однако родственен WannaCry и использует ту же уязвимость Windows под названием EternalBlue — именно ее выложили в общий доступ хакеры из Shadow Brokers.

Сноуден предупреждал

По данным компании Positive Technologies, в России и на Украине от действий Petya пострадали свыше 80 организаций. По сравнению с WannaCry этот вирус признан более разрушительным, так как распространяется несколькими методами — с помощью Windows Management Instrumentation, PsExec и эксплойта EternalBlue. Кроме того, в шифровальщик внедрена бесплатная утилита Mimikatz.

если говорить о причинах возникновения сегодняшней ситуации, то проблема снова в небрежном отношении к проблемам информационной безопасности.

Кроме того, в компании Avast рассказали, какие именно операционные системы пострадали от вируса больше всего.

На первом месте оказалась Windows 7 — 78% от всех зараженных компьютеров. Далее следу.т Windows XP (18%), Windows 10 (6%) и Windows 8.1 (2%).

Таким образом, WannaCry практически ничему не научил мировое сообщество — компьютеры так и остались незащищенными, системы не были обновлены, а усилия Microsoft по выпуску патчей даже для устаревших систем просто пропали даром.

По данным Forbes на 27 июня, выкуп был выплачен 22 раза на сумму, эквивалентную $5,5 тыс.

Украинские власти тут же обвинили в кибератаке Россию.

Украина могла пострадать сильнее других из-за изначального распространения Petya через автоматическое обновление M.E.doc — программы для бухгалтерской отчетности. Именно так были заражены украинские ведомства, объекты инфраструктуры и коммерческие компании — все они пользуются этим сервисом.

Однако M.E.doc выступила с официальным опровержением этой версии.

В любом случае, заражение с помощью M.E.doc — всего лишь один из векторов атаки, так как, помимо прочего, производилась и фишинговая рассылка. В письмах, направленных в основном в HR-службы, содержался зараженный exe-файл, замаскированный под резюме, после открытия которого вирус Petya проникал в систему и блокировал данные пользователя.

Миллиардные убытки

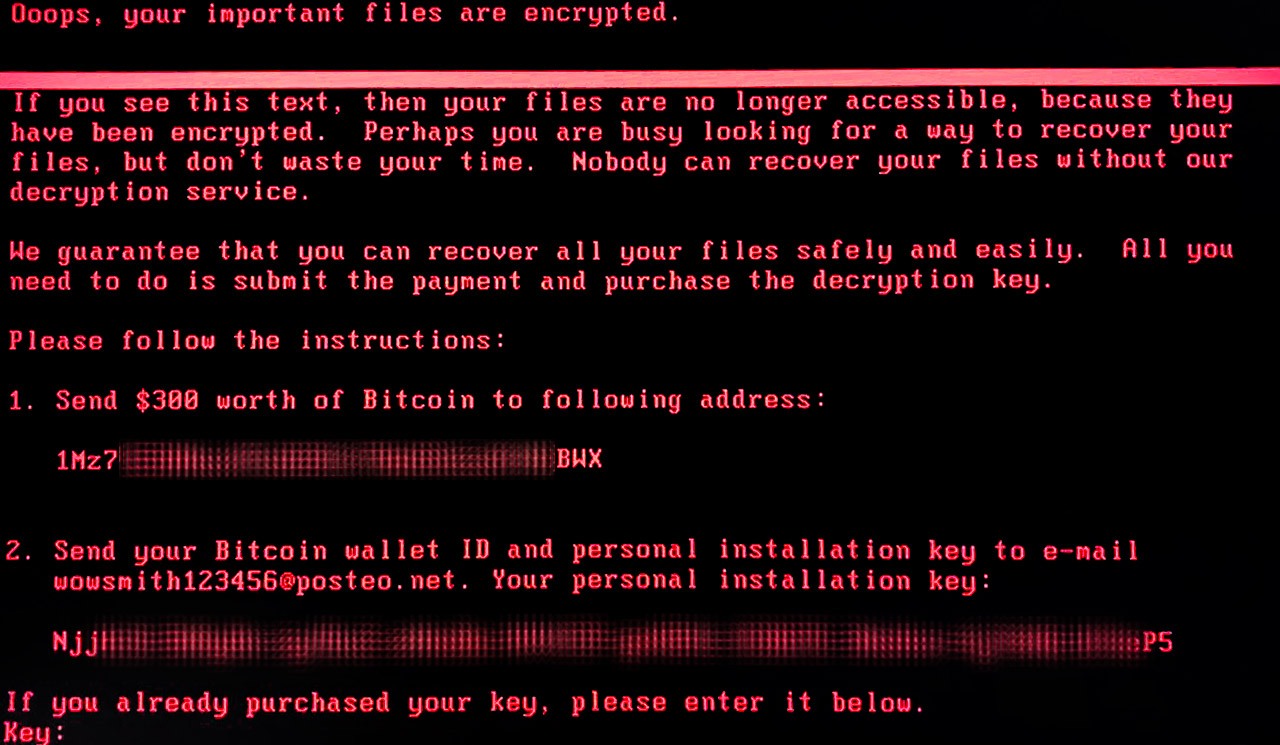

27 июня 2017 года компании по всему миру были атакованы модифицированной версией вируса Petya. В дальнейшем он получит несколько названий — NotPetya, Petya.A, ExPetr и несколько других. Зловред изначально причислили к семейству шифровальщиков-вымогателей — якобы он шифровал данные на компьютерах, требуя выкуп в биткоинах за разблокировку документов.

Впоследствии оказалось, что угроза серьезнее, чем предполагалось — NotPetya оказался вирусом-стирателем, который просто зачищал жесткий диск, не оставляя никаких возможностей для восстановления.

Вирусом Petya оказались заражены компьютеры корпоративных сетей компаний Дании, США, Австралии, Индии, Испании, Франции и других стран. При этом пострадали такие крупные международные корпорации, как Merck, Maersk, TNT Express, Saint-Gobain, Mondelez, Reckitt Benckiser и многие другие. В России о заражении NotPetya сообщили Роснефть и Башнефть.

В США потери от кибератаки с помощью вируса-стирателя оценили в $10 млрд — для сравнения, последствия вируса WannaCry, распространившегося несколькими месяцами ранее, оценивали в $4-8 млрд.

Больше всех от NotPetya пострадала Украина. Сообщается, что вирус так или иначе нарушил работу по меньшей мере 300 украинских компаний. При этом портал WIRED со ссылкой на одного из высокопоставленных чиновников страны указывал, что память 10% всех компьютеров на Украине оказалась стерта.

Фокусировка вируса на Украине неслучайна — считается, что именно там началось заражение, которое впоследствии охватило весь мир. Дело в том, что Украина пострадала сильнее других из-за изначального распространения Petya через автоматическое обновление M.E.doc — программы для бухгалтерской отчетности, которая широко распространена в стране.

Однако заражение с помощью M.E.doc — всего лишь один из векторов атаки, для распространения вируса также использовалась фишинговая рассылка.

В письмах, направленных в основном на адрес HR-служб пострадавших организаций, содержался зараженный exe-файл, замаскированный под резюме, после открытия которого вирус NotPetya проникал в систему и блокировал данные пользователя.

В основе NotPetya лежал эксплойт EternalBlue, также использовавшийся в WannaCry, а также бесплатная утилита Mimikatz, комбинация которых делала вирус практически неуязвимым. EternalBlue является разработкой Агентства национальной безопасности США — эта программа эксплуатирует уязвимости в операционной системе Windows. Эксплойт стал достоянием общественности, когда хакерская группировка Shadow Brokers выложила его в интернет.

Однако это не отменяет возможную киберпандемию в будущем, считает эксперт.

Еще одна серьезная вспышка вредоносного ПО –– это лишь вопрос времени, соглашается руководитель группы угроз Avast Якуб Крустек.

«Как и когда это произойдет, насколько массовой будет атака –– все это зависит от множества факторов, включая доступность высококачественного эксплойта, такого как EternalBlue, и мотивацию злоумышленников. Microsoft хорошо поработала над исправлением EternalBlue, и уязвимость в настоящее время в основном присутствует только в старых системах, таких как Windows 7 и Windows XP.

Из компьютеров, просканированных Avast с 23 мая по 22 июня 2020 года в России, 10,5% работают с EternalBlue.

С помощью методов социального инжиниринга и фишинговых писем преступники пытаются получить доступ к корпоративным сетям компаний, а затем выставляют добытые данные на витрины черного рынка или шантажируют руководство компаний, вымогая деньги.

По словам Крустека, чтобы защититься от подобных атак, необходимо предусмотреть основные риски. Компании должны удостовериться, что у них есть несколько уровней защиты, включая антивирус, брандмауэр, систему обнаружения вторжений, регулярное обновление микропрограммного и программного обеспечения, а также использование соответствующих прав доступа для своих сотрудников.

Кроме того, при построении защиты компаниям очень важно учитывать человеческий фактор.

Люди могут совершать ошибки, поэтому необходимо, чтобы ИБ-команда делилась передовыми методами защиты со своими сотрудниками.

Кроме того, предприятия должны хранить резервные копии своих данных. Существует много различных решений для резервного копирования: от облачного хранилища до внешних жестких дисков, от сетевого хранилища до USB или флэш-накопителей.

Вирус Petya, который изначально причислили к семейству шифровальщиков-вымогателей, на деле представляет собой куда большую угрозу, чем WannaCry. Хакеры требовали выкуп от пользователей зараженных компьютеров, чтобы разблокировать личные данные, но на этот раз вирус не шифровал их — он просто стирал жесткий диск целиком, не оставляя возможности спасти информацию.

Петя не вымогатель, Петя стиратель

Эксперт по информационной безопасности Мэтт Свише сообщил в своем блоге, что ранняя версия вируса Petya технически имела способность шифровать файлы пользователя, а его обновленный собрат, который теперь зовется NotPetya, наносит необратимый ущерб.

Специалист-безопасник назвал NotPetya стирателем и объяснил разницу между ним и вирусом-вымогателем.

По словам Свише, целью вымогателя является получение денежной выгоды, в то время как стиратель направлен исключительно на уничтожение и нанесение ущерба.

В своем твиттере Хатчинс допускает, что целью кибератаки был массовый сбой систем, а не получение выкупа, но отрицает, что необратимые повреждения жесткого диска были спланированы злоумышленниками заранее.

АНБ снова досталось

Новая мировая кибератака, случившаяся всего пару месяцев спустя WannaCry, вызвала очередную волну критики в адрес Агентства национальной безопасности (АНБ) США.

Исследователи ведущих мировых компаний в сфере информационной безопасности хором подтвердили, что вирус Petya эксплуатирует уязвимость EternalBlue в операционной системе Windows, которой пользовалось АНБ.

Этот эксплойт оказался в интернете в апреле 2017 года, после того как его бесплатно слила хакерская группировка The Shadow Brokers. Компания Microsoft выпустила патч, который закрывает эту уязвимость, но из-за халатного отношения к безопасности программного обеспечения и нежелания ставить обновления вирус WannaCry смог заразить свыше 300 тыс. компьютеров на базе Windows по всему миру.

Вирус Petya поразил незащищенные компьютерные сети организаций по всему миру. Сейчас их количество насчитывает около 80, причем большая часть из них расположена на Украине.

Агентство национальной безопасности столкнулось с критикой еще после первой мировой хакерской атаки. Пользователи по всему миру задавались вопросом, зачем разрабатывать такое продвинутое кибероружие, если не можешь за ним уследить. Бывший сотрудник ведомства Эдвард Сноуден снова не упустил шанс высказаться против своего прежнего работодателя.

По информации International Business Times, в прошлом месяце Агентство национальной безопасности высказалось в защиту использования таких инструментов, как EternalBlue, о существовании которого так и не уведомило Microsoft до самого момента утечки.

На настоящий момент нет достоверной информации о том, кто начал кибератаку вирусом Petya: анализ подобных преступлений онлайн может занять долгое время и не всегда приводит к однозначному результату. Эксперты бельгийского федерального центра кибербезопасности CERT полагают, что заражение началось с бухгалтерской программы MEDoc, которой активно пользуются на Украине.

Вчера началась эпидемия очередного шифровальщика, которая, похоже, обещает быть не менее масштабной, чем недавняя всемирная заварушка с WannaCry.

Пока мы можем сказать, что атака комплексная, в ней используется несколько векторов заражения. Один из них — все тот же эксплойт EternalBlue, который был использован для распространения WannaCry. Больше технических деталей в нашем посте на Securelist.

- Trojan-Ransom.Win32.ExPetr.a

- HEUR:Trojan-Ransom.Win32.ExPetr.gen

- UDS:DangerousObject.Multi.Generic (детект компонентом Kaspersky Security Network)

- PDM:Trojan.Win32.Generic (детект компонентом Мониторинг активности)

- PDM:Exploit.Win32.Generic (детект компонентом Мониторинг активности)

Нашим корпоративным клиентам мы советуем следующее

- Убедитесь, что в нашем продукте включены компоненты Kaspersky Security Network и Мониторинг активности.

- Обновите антивирусные базы вручную.

- Установите все обновления безопасности Windows. В особенности MS17-010, которое латает дыру, используемую эксплойтом EternalBlue.

- В качестве дополнительной меры предосторожности с помощью компонента Контроль активности программ Kaspersky Endpoint Security запретите всем программам доступ к файлу perfc.dat и приложению PSExec (часть Sysinternals Suite).

- В качестве альтернативы для предотвращения запуска PSExec можно использовать компонент Контроль запуска программ Kaspersky Endpoint Security. Однако обязательно используйте Контроль активности программ для запрета доступа к perfc.dat.

- Настройте режим Запрет по умолчанию компонента Контроль активности программ для проактивного противодействия этой и другим угрозам.

- Также для запрета выполнения файла perfc.dat и утилиты можно использовать Windows AppLocker.

- Сделайте резервные копии файлов.

Советы домашним пользователям

Домашних пользователей данная угроза касается в меньшей степени, поскольку злоумышленники концентрируют свое внимание на крупных организациях. Однако защититься также не помешает. Вот, что стоит сделать:

- Сделайте бэкап. Это вообще полезно в наше неспокойное время.

- Если вы пользуетесь одним из наших продуктов, убедитесь, что у вас включены компоненты Kaspersky Security Network и Мониторинг активности.

- Обновите вручную антивирусные базы. Серьезно, не откладывайте — сделайте это прямо сейчас, это не займет много времени.

- Установите все обновления безопасности Windows. В особенности то, которое латает дыру, используемую эксплойтом EternalBlue — как это сделать мы подробно рассказали здесь.

Не платите выкуп

Если ваш компьютер уже заражен данным шифровальщиком и файлы заблокированы, мы не рекомендуем платить выкуп. Это не поможет вам вернуть файлы: дело в том, что служба e-mail, услугами которой пользовались злоумышленники, заблокировала почтовые адреса, на которые должны приходить данные об уплате выкупа. Так что даже если вы переведете деньги, вам не удастся связаться с ними, подтвердить перевод и получить ключ, необходимый для восстановления файлов.

Обновлено: Как оказалось, это еще не все. Проведенный нашими экспертами анализ показал, что у жертв изначально не было шансов вернуть свои файлы.

Исследователи Лаборатории Касперского проанализировали ту часть кода зловреда, которая связана с шифрованием файлов, и выяснили что после того, как диск зашифрован, у создателей вируса уже нет возможности расшифровать его обратно.

Для расшифровки необходим уникальный идентификатор конкретной установки трояна. В ранее известных версиях схожих шифровальщиков Petya/Mischa/GoldenEye идентификатор установки содержал информацию, необходимую для расшифровки. В случае Expetr (aka NotPetya) этого идентификатора нет (‘installation key’, который показывает ExPetr — это ничего не значащий набор случайных символов). Это означает, что создатели зловреда не могут получать информацию, которая требуется для расшифровки файлов. Иными словами, жертвы вымогателя не имеют возможности вернуть свои данные.

Читайте также: