Вирус винлокер что делать

Обновлено: 25.04.2024

Описан принцип работы блокировщика системы и как разблокировать windows:

При посещении сомнительных сайтов может скачаться программка под названием winlocker и запуститься. Так же вы сами можете ее скачать незнаючи и запустить. Всегда при скачивании обращайте внимание на расширение скачиваемого файла.

Винлокеры обычно имеют расширение .exe. Допустим вам предлагают скачать видео или картинку, но скачивается не видео файл (с расширением .avi; .flv; .mp4) и не файл картинок (.jpg; .jpg; .jpg), а файл с расширением .exe — расширение исполнимого файла. Это есть программка, которая начинает сразу работать и делать свои нехорошие дела. Во первых она прописывает себя в автозагрузке, чтобы запускаться сразу после включения компьютера. После того как запустится, она ограничивает все другие действия, которые можно выполнять при помощи мыши или клавиатуры. Ну и конечно же просит оплатить некоторую сумму для разблокировки windows. Конечно если вы оплатите, то вам не придет никакой пароль для разблокировки системы. Поэтому, чтобы разблокировать windows, нужно убрать winlocker из автозагрузки, а потом просто удалить его вообще. Как это сделать рассказано ниже.

Если всё же ваш компьютер заразился этим вирусом, можно попытаться разблокировать windows и удалить winlocker ( винлокер ) самостоятельно. Надо узнать все ли функции операционной системы windows он заблокировал или нет.

Теперь нам надо в командной строке прописать команду regedit, чтобы запустить редактор реестра.

Далее переходим по веткам системного реестра, отвечающие за автозагрузку :

1. HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\ Windows\CurrentVersion\Run

2. HKEY_CURRENT_USER\Software\Microsoft\ Windows\CurrentVersion\Run

Убираем ненужные и незнакомые программы, которые автоматически загружаются.

Эти программы (если есть), убирать не нужно:

C:\Windows\System32\hkcmd.exe

C:\Windows\System32\igfxtray.exe

C:\Windows\System32\igfxpers.exe

3. HKEY_LOCAL_MACHINE\SOFTWARE\ Microsoft\Windows NT\CurrentVersion\Winlogon

В этом разделе реестра также содержатся значения параметров, отвечающих за автозапуск различных приложений при входе пользователя в систему:

Нам нужны параметр Shell и Userinit.

В параметре Shell должно быть прописано explorer.exe

В параметре Shell должно быть прописано explorer.exe

В параметре Userinit должнен быть прописан путь к файлу userinit.exe

В моем случае ( I\ Windows\ system32\ userinit. exe, )

Если у вас система установлена на диск С, то значение будет ( C\ Windows\ system32\ userinit.exe, ) (ставится запятая после .exe)

Если в этих параметрах стоит другое значение, то запоминаем или записываем его ( это есть путь к самому винлокеру, он прячется по этому адресу. )

Меняем значения на такие, которые должны быть.

Мы только удалили автозапуск вируса. Теперь, чтобы разблокировать windows, нужно удалить сам винлокер ( winlocker ).

Но если его не найдете, то можете и не удалять, он все равно не запустится уже при загрузке системы. 😉

Для этого закрываем редактор реестра, в командной строке вводим команду explorer.exe Откроется проводник.

Идём по пути, записанным вами ранее (тот путь, который был записан вместо верных значений), находим и удаляем винлокер ( winlocker ).

Но вирус может прописаться в скрытых системных папках и файлах. Для этого нужно разблокировать доступ к скрытым файлам и папкам в проводнике :

В проводнике — упорядочить / параметры папок и поиска / вид / показывать скрытые файлы, папки и диски.

Показывать скрытые файлы, папки и диски в Windows 7

В проводнике — меню / Сервис / Свойства папки / Вид, в появившемся окне удалить галочку напротив скрывать защищённые системные файлы,

ставим галочку показывать скрытые файлы и папки.

Показывать скрытые файлы, папки и диски в Windows Xp

Чтобы полностью разблокировать windows, идём по пути, записанным вами ранее (который был записан вместо верных значений — вместо userinit.exe или explorer.exe), находим и удаляем винлокер ( winlocker ).

После перезагрузки компьютера проблема исчезнет.

Чтоб таких проблем больше не было, рекомендую установить StartupMonitor

Если все функции windows заблокированы , то чтобы разблокировать Windows, вам потребуется Загрузочная флешка LiveCD Windows XPE/7PE & Acronis BootCD v3.0 by SVLeon, с помощью нее вы можете запустить систему прям с флешки и разблокировать свою windows удалив вредоносный файл и прописав верные значения в реестр.

Просмотр истории посещений помогает определить примерные источники заражения, но не будешь же у всех на глазах разоблачать виновника. Увы, а прямо признаются лишь единицы. Хотя и просто любопытных хватает…

Исходя из своего опыта помощи от избавления заразы, могу сказать, что просматривается примерно следующий исторический путь становления блокираторов.

Да и в то время практически все программы еще позволяли себя убрать посредством кода, полученного через СМС. Причем СМС стояли на порядок меньше, нежели в настоящее время.

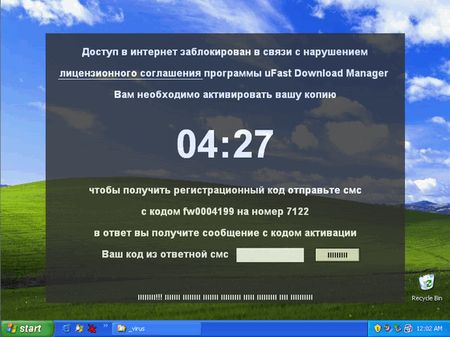

Апогеем стал информер, получивший самое широкое распространение в декабре прошлого года — uFast Download Manager.

Если стандартный запуск антивируса по какой-то причине не помог (вредитель либо не обнаружен, либо АВ вообще не запускается), приходится воспользоваться дополнительным утилитами.

Стандартный набор для восстановления системы пользователей из-под самой зараженной системы стандартен – тут всем известный AVZ, и не менее популярный HiJackThis, некоторые программы от SysInternals, позволяющие отследить активность различных подсистем, а так же, конечно, сами антивирусные сканеры типа CureIt, AntiViral Toolkit, NOD32 и другие менее известные.

Надо заметить, что для разблокировки системы иногда бывают полезны генераторы кодов (этакие кейгены для вирусов) от производителей антивирусного ПО, которые создают сервисы, позволяющие подобрать коды для разблокировки системы, однако в последнее время они теряют актуальность в виду того, что блокираторы перестают содержать в себе саму функцию разблокировки на основе полученного СМС-кода — они просто не рассчитаны на это.

-

— деблокиратор от Касперского. — Nod32 — то же от Др.Веба. — и мобильная версия сервиса. — деактивация от Virusinfo.

У предпоследнего страница даже выполнена в футуристическом дизайне на флеше, дабы подчеркнуть важность и уникальность проекта, я так полагаю.

Так же надо отметить что, порой на форумах появляются алгоритмы ручного подбора кода. Бывает помогает, бывает нет. Пробовать надо.

Часть пострадавших обращаются к своему оператору, который дает коды разблокировки, опять же, если информер поддерживает такую функцию.

AVZ позволяет обнаружить вредоносные файлы и убрать их из системы посредством анализа работы файлов, причем поддерживается большое количество эвристических микропрограмм, большая база сигнатур, нейроанализаторы, программы поиска и устранения проблем, большое количество вспомогательных подпрограмм. Причем, если в системе находится продвинутый вредитель, который не позволяет запустить программу, то можно воспользоваться запуском из консоли с ключом ag=y.

Под AVZ существуют уже готовые скрипты, (которые пользователь может писать и сам) помогающие избавится от определенных типов вредителей. Кстати, на сайте virusinfo.info эксперты так же могут помочь с решением проблемы, после того как вы предоставите им лог, собранный после анализа системы.

С помощью утилиты ProcessMonitor можно использовать удобную функцию “Include Process from window”, указать интересующий элемент на экране (например, баннер) и найти процесс, на котором он висит. Затем его можно проанализировать по базе безопасных файлов AVZ и выявить потенциального нарушителя.

Так же она позволяют в режиме реального времени отслеживать изменения, происходящие в файловой системе и реестре.

Процессы, влияющие на сетевую активность, так же видны в реальном времени.

С помощью Autoruns и Sigcheck можно проверить цифровые подписи файлов и отсортировать их как безопасные.

Отличный сканер от компании Dr.Web в бета-версии обзавелся специальным интерфейсом для противодействия программам, которые блокируют запуск самих антивирусных сканеров. Сперва она активирует защищенный режим, затем загружает все остальные службы. Порой это наиболее эффективный вариант.

Друга известная программа HiJackThis позволяет найти подозрительный объекты в автозапуске, ключи в реестре, а так же потом удалить их.

В любом случае всегда после лечения/переустановки меняйте пароли, хранящиеся на компьютере. Ибо крадут.

При обеспечении безопасности всегда надо соблюдать баланс – обеспечить более-менее надежную защиту и при этом не посадить пользователя в смирительную рубашку (хотя и надо бы).

Наиболее безопасный вариант – смена ОС на менее традиционную. Однако устроит далеко не всех по ряду всем известных причин.

Эффективный антивирус с актуальными базами вкупе с обновленной ОС – здорово увеличивает шансы не подцепить что-либо, но как показывает практика, этого не достаточно для юзеров с длинными ручонками. Лезут куда надо и не надо, и при этом не сознаются.

Увы, чаще всего так и бывает.

Само собой рекомендуется использовать не стандартный браузер ввиду его неполноценности и привязки к ядру системы.

Самое слабое звено – прокладка между стулом и ПК. Значит чтобы звено укрепить – ручонки надо укоротить (с)Народная мудрость.

Одним из наиболее эффективных мер — ограничение прав пользователя в самой системе, однако чаще всего пользователям лень тратить время на создание отдельного аккаунта. Да и ряд программ отказываются устанавливаться, настраиваться да и просто запускаться под ограниченными профилями.

В данном случае будет полезна известная утилита DropMyRights, ограничивающая права запускаемого приложения.

Она поддерживает 3 уровня доступа. Чем ниже права — тем ниже и возможности программы. Скажем, для того же IE на самом низком становятся не доступны такие функции, скажем, как active-x.

Как вариант, так же использовать программы, делающие полный откат системы после завершения сессии, но они, как показывает практика, мало пригодны для домашнего применения.

И хотя в последнее время наблюдается резкий спад активности винлокеров, вероятно, в ближайшем будущем все же стоит ожидать новых разнообразных модификаций тех или иных видов вымогателей, а значит и новых эпидемий. Обеспечить полную безопасность, не стянув руки пользователя у него за спиной, невозможно и пока юзер, наученный горьким опытом, не будет прислушиваться к советам более опытных собратьев и относиться с большим вниманием к своей безопасности, так и будут миллионы зараженных компьютеров работать во вред, а сотни миллионов рублей будут уходить в карман вирусописателей.

Ну а с вашей стороны рад выслушать ваши пожелания, критику да и просто делитесь опытом.

С кем боремся?

Первые программы-вымогатели активизировались в декабре 1989 года. Многие пользователи получили тогда по почте дискетки, предоставляющие информацию о вирусе СПИДа. После установки небольшой программы система приходила в неработоспособное состояние. За её реанимацию пользователям предлагали раскошелиться. Вредоносная деятельность первого SMS-блокера, познакомившего пользователей с понятием “синий экран смерти” была отмечена в октябре 2007 года.

Trojan.Winlock (Винлокер) — представитель обширного семейства вредоносных программ, установка которых приводит к полной блокировке или существенному затруднению работы с операционной системой. Используя успешный опыт предшественников и передовые технологии разработчики винлокеров стремительно перевернули новую страницу в истории интернет-мошенничества. Больше всего модификаций вируса пользователи получили зимой 2009-2010 гг, когда по данным статистики был заражен ни один миллион персональных компьютеров и ноутбуков. Второй пик активности пришелся на май 2010 года. Несмотря на то, что число жертв целого поколения троянцев Trojan.Winlock в последнее время значительно сократилось, а отцы идеи заключены под стражу, проблема по-прежнему актуальна.

Число различных версий винлокеров превысило тысячи. В ранних версиях (Trojan.Winlock 19 и др.) злоумышленники требовали за разблокировку доступа 10 рублей. Отсутствие любой активности пользователя спустя 2 часа приводило к самоудалению программы, которая оставляла после себя лишь неприятные воспоминания. С годами аппетиты росли, и для разблокировки возможностей Windows в более поздних версиях требовалось уже 300 – 1000 рублей и выше, о самоудалении программы разработчики скромно забыли.

В качестве вариантов оплаты пользователю предлагается СМС – платеж на короткий номер или же электронный кошелек в системах WebMoney, Яндекс Деньги. Фактором, “стимулирующим” неискушенного пользователя совершить платеж становится вероятный просмотр порносайтов, использование нелицензионного ПО… А для повышения эффективности текст-обращение вымогателя содержит угрозы уничтожить данные на компьютере пользователя при попытке обмануть систему.

Пути распространения Trojan.Winlock

В большинстве случаев заражение происходит в связи с уязвимостью браузера. Зона риска – все те же “взрослые” ресурсы. Классический вариант заражения – юбилейный посетитель с ценным призом. Еще один традиционный путь инфицирования – программы, маскирующиеся под авторитетные инсталляторы, самораспаковывающиеся архивы, обновления – Adobe Flash и пр. Интерфейс троянов красочен и разнообразен, традиционно используется техника маскировки под окна антивирусной программы, реже — анимация и др.

Среди общего многообразия встречающихся модификаций, Trojan.Winlock можно разделить на 3 типа:

- Порноиформеры или баннеры, заставляющиеся только при открывании окна браузера.

- Баннеры, остающиеся на рабочем столе после закрытия браузера.

- Баннеры, появляющиеся после загрузки рабочего стола Windows и блокирующие запуск диспетчера задач, доступ к редактору реестра, загрузку в безопасном режиме, а в отдельных случаях – и клавиатуру.

Вредные привычки Trojan.Winlock

Для обеспечения распространения и автозапуска вирусы семейства Trojan.Winlock модифицируют ключи реестра:

-[. \Software\Microsoft\Windows\CurrentVersion\Run] 'svhost' = '%APPDATA%\svhost\svhost.exe'

-[. \Software\Microsoft\Windows\CurrentVersion\Run] 'winlogon.exe' = '\winlogon.exe'

С целью затруднения обнаружения в системе вирус блокирует отображение срытых файлов, создает и запускает на исполнение:

Создает следующие файлы:

- %APPDATA%\svhost\svhost.exe

- %TEMP%\uAJZN.bat

- ClassName: 'Shell_TrayWnd' WindowName: ''

- ClassName: 'Indicator' WindowName: ''

Лечение. Способ 1-й. Подбор кодовой комбинации по платежным реквизитам или номеру телефона

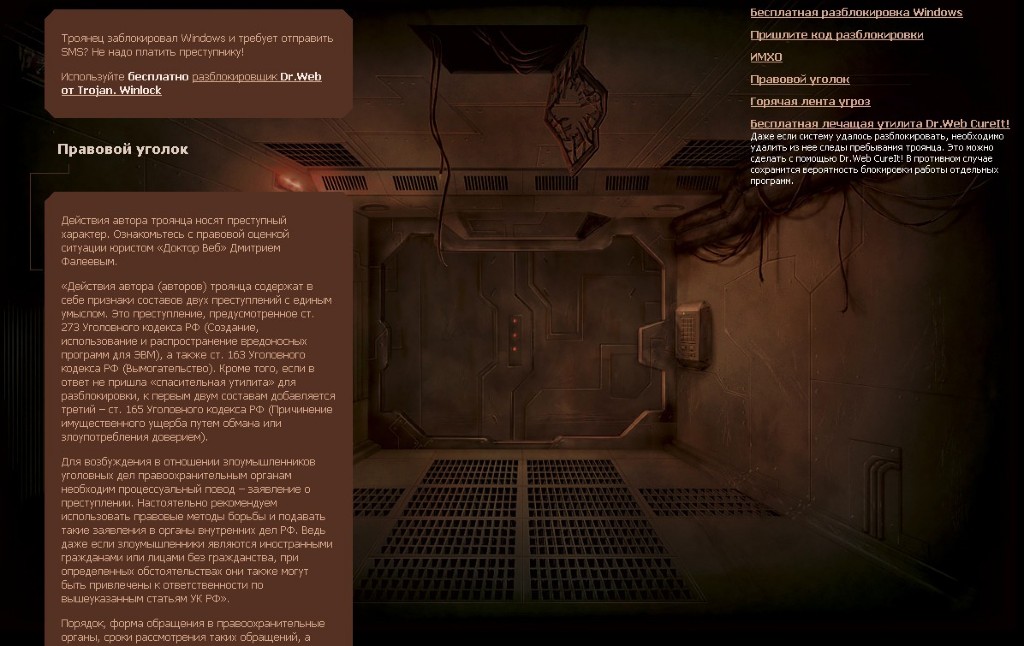

Распространенность и острота проблемы подтолкнула разработчиков антивирусных программ к поиску эффективных решений проблемы. Так на сайте Dr.Web в открытом доступе представлен интерфейс разблокировки в виде окошка, куда нужно ввести номер телефона или электронного кошелька, используемые для вымогательства. Ввод соответствующих данных в окошко (см. рис. ниже) при наличии вируса в базе позволит получить желаемый код.

Способ 2. Поиск нужного кода разблокировки по изображению в базе данных сервиса Dr.Web

На другой странице сайта авторы представили еще один вариант выбора — готовую базу кодов разблокировки для распространенных версий Trojan.Winlock, классифицируемых по изображениям.

Аналогичный сервис поиска кодов представлен антивирусной студией ESET, где собрана база из почти 400 000 тысяч вариантов кодов разблокировки и лабораторией Касперского, предложившей не только доступ к базе кодов, но и собственную лечащую утилиту — Kaspersky WindowsUnlocker.

Способ 3. Утилиты – разблокировщики

Сплошь и рядом встречаются ситуации, когда из-за активности вируса или сбоя системы Безопасный режим с поддержкой командной строки, позволяющий провести необходимые оперативные манипуляции оказывается недоступным, а откат системы по каким-то причинам также оказывается невозможным. В таких случаях Устранение неполадок компьютера и Диск восстановления Windows оказываются бесполезны, и приходится задействовать возможности восстановления с Live CD.

Для разрешения ситуации рекомендуется использовать специализированную лечащую утилиту, образ которой потребуется загрузить с компакт диска или USB-накопителя. Для этого соответствующая возможность загрузки должна быть предусмотрена в BIOS. После того, как загрузочному диску с образом в настройках БИОС будет задан высший приоритет, первыми смогут загрузиться CD-диск или флэшка с образом лечащей утилиты.

В общем случае зайти в БИОС на ноутбуке чаще всего удается при помощи клавиши F2, на ПК – DEL/DELETE, но клавиши и их сочетания для входа могут отличаться (F1, F8, реже F10, F12…, сочетания клавиш Ctrl+Esc, Ctrl+Ins, Ctrl+Alt, Ctrl+Alt+Esc и др.). Узнать сочетание клавиш для входа можно, отслеживая текстовую информацию в нижней левой области экрана в первые секунды входа. Подробнее о настройках и возможностях BIOS различных версий можно узнать здесь.

Поскольку работу мышки поддерживают только поздние версии BIOS, перемещаться вверх и вниз по меню вероятнее всего придется при помощи стрелок “вверх” – “вниз”, кнопок “+” “–“, ”F5” и ”F6”.

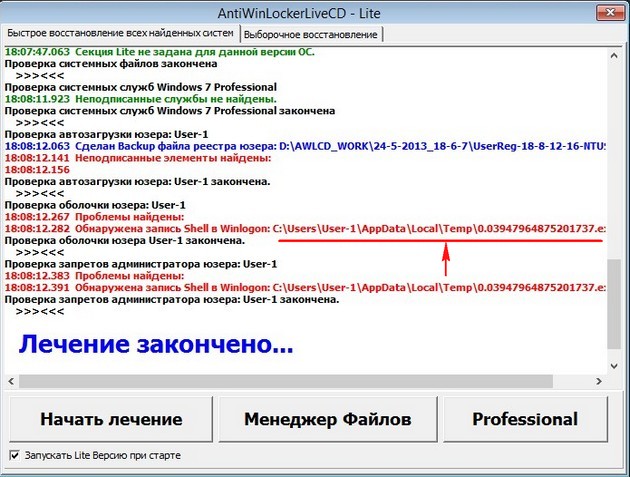

AntiWinLockerLiveCD

Одна из самых популярных и простых утилит, эффективно справляющаяся с баннерами-вымогателями – “убийца баннеров” AntiWinLockerLiveCD вполне заслужила свою репутацию.

Основные функции программы:

- Фиксирование изменений важнейших параметров Операционной системы;

- Фиксирование присутствия в области автозагрузки не подписанных файлов;

- Защита от замены некоторых системных файлов в WindowsXP userinit.exe, taskmgr.exe;

- Защита от отключения вирусами Диспетчера задач и редактора реестра;

- Защита загрузочного сектора от вирусов типа Trojan.MBR.lock;

- Защита области подмены образа программы на другой. Если баннер не даёт загрузится Вашему компьютеру, AntiWinLocker LiveCD / USB поможет его убрать в автоматическом режиме и восстановит нормальную загрузку.

- Восстанавливает корректные значения во всех критических областях оболочки;

- Отключает не подписанные файлы из автозагрузки;

- Устраняет блокировку Диспетчера задач и редактора реестра;

- Очистка всех временных файлов и исполняемых файлов из профиля пользователей;

- Устранение всех системных отладчиков (HiJack);

- Восстановление файлов HOSTS к первоначальному состоянию;

- Восстановление системных файлов, если он не подписаны (Userinit, taskmgr, logonui, ctfmon);

- Перемещение всех неподписанных заданий (.job) в папку AutorunsDisabled;

- Удаление всех найденных файлов Autorun.inf на всех дисках;

- Восстановление загрузочного сектора (в среде WinPE).

Программа – настоящая находка для начинающих пользователей, поскольку позволяет выбрать режим автоматической проверки и коррекции, в процессе которой вирус и последствия его активности будут найдены и нейтрализованы за несколько минут практически без участия пользователя. После перезагрузки машина будет готова продолжить работу в нормальном режиме.

Последовательность действий предельно проста:

Скачиваем файл AntiWinLockerLiveCD нужной версии на сторонний компьютер в формате ISO, вставляем CD компакт-диск в его дисковод и затем, щелкнув правой кнопкой мышки по файлу выбираем ”Открыть с помощью”, далее выбираем “Средство записи образов дисков Windows” – “Записать” и переписываем образ на CD-диск. Загрузочный диск готов.

- Помещаем диск с образом в дисковод заблокированного ПК/ноутбука с предварительно настроенными параметрами BIOS (см. выше);

- Ожидаем загрузки образа LiveCD в оперативную память.

- После запуска окна программы выбираем заблокированную учетную запись;

- Выбираем для обработки данных версию Professional или Lite. Бесплатная версия (Lite) подходит для решения почти всех поставленных задач;

- После выбора версии выбираем диск, на котором установлен заблокированный Windows (если не выбран программой автоматически), учетную запись Пользователя, используемую ОС и устанавливаем параметры поиска.

Нажимаем ”Старт”/”Начать лечение”.

Ожидаем результатов проверки. Проблемные файлы по ее окончании будут подсвечены на экране красным цветом.

Как мы и предполагали, особое внимание при поиске вируса в приведенном примере программа уделила традиционным ареалам его обитания. Утилитой зафиксированы изменения в параметрах Shell, отвечающих за графическую оболочку ОС. После лечения и закрытия всех окон программы в обратном порядке, нажатия кнопки ”Выход” и перезагрузки знакомая заставка Windows вновь заняла свое привычное положение. Наша проблема решена успешно.

В числе дополнительных полезных инструментов программы:

- Редактор реестра;

- Командная строка;

- Диспетчер задач;

- Дисковая утилита TestDisk;

- AntiSMS.

Trojan.Winlock, как правило, не зарывается слишком глубоко, и достаточно предсказуем. Все, что нужно для того, чтобы напомнить ему свое место – пару хороших программ и советов, ну и, конечно же, осмотрительность в безграничном киберпространстве.

Профилактика

Чисто не там, где часто убирают, а там, где не сорят! — Верно сказано, а в случае с веселым троянцем, как никогда! Для того, чтобы свести к минимуму вероятность заразы стоит придерживаться нескольких простых и вполне выполнимых правил.

Пароль для учетной записи Админа придумайте посложней, что не позволит прямолинейному зловреду подобрать его методом простейшего перебора.

В настройках браузера отметьте опцию очищения кэша после сеанса, запрет на исполнение файлов из временных папок браузера и пр.

Всегда имейте под рукой лечайщий диск/флэшку LiveCD (LiveUSB), записанную с доверенного ресурса (торрента).

Не реже чем раз в две недели создавайте контрольную точку восстановления.

Любой сомнительный софт — кряки, кайгены и пр. запускайте под виртуальным ПК (VirtualBox и пр.). Это обеспечит возможность легко восстановить поврежденные сегменты средствами оболочки виртуального ПК.

Регулярно выполняйте резервное копирование на внешний носитель. Запретите запись в файлы сомнительным программам.

Удачи вам в начинаниях и только приятных, а главное — безопасных встреч!

Послесловие от команды iCover

Winlocker - особая разновидность вредоносного программного обеспечения, от которого невнимательный пользователь персонального компьютера и сети практически не застрахован.

Содержание статьи

Что такое Winlocker?

Winlocker - разновидность вредоносного программного обеспечения, которая блокирует операционную систему пользователя. Естественно, если на компьютер попал этот вирус, он сразу же начинает творить свои дела. Например, после заражения он автоматически прописывает себя в автозагрузке системы, а это значит, что он автоматически запускается вместе с персональным компьютером. После запуска Winlocker ограничивает пользователя буквально во всех действиях с компьютерной мышью и клавиатурой. При этом еще и просит прислать на указанный счет определенную сумму денег, после оплаты которой он якобы автоматически удалится. Разумеется, если пользователь поведется на такую уловку, никакой разблокировки системы не произойдет.

Как удалить Winlocker?

Стоит отметить, что в большинстве случаев ни одна из этих команд не работает. Тогда следует запустить компьютер в безопасном режиме (после перезагрузки нажать кнопку F8). Далее в командной строке также прописывается команда regedit и запускается редактор реестра. Здесь следует перейти по следующим веткам: HKEY_LOCAL_MACHINE / SOFTWARE / Microsoft / Windows / CurrentVersion / Run и HKEY_CURRENT_USER / Software / Microsoft / Windows / CurrentVersion / Run. В этих ветках требуется удалить незнакомые вам программы: hkcmd.exe, igfxtray.exe, igfxpers.exe. Дальше нужно найти параметры Shell и UserInit, в значении которых должно быть прописано explorer.exe и путь к файлу userinit.exe (C:/Windows/system32/ userinit.exe), соответственно.

Обычно вместо одного из этих параметров прописывается путь к вредоносному файлу. Его требуется запомнить, а после того как верные значения будут введены, перейти по этому пути, найти файл и удалить.

Trojan.Winlock (Винлокер) — семейство вредоносных программ, блокирующих или затрудняющих работу с операционной системой, и требующих перечисление денег злоумышленникам за восстановление работоспособности компьютера, частный случай Ransomware (программ-вымогателей). Впервые появились в конце 2007 года. Широкое распространение вирусы-вымогатели получили зимой 2009—2010 годов, по некоторым данным оказались заражены миллионы компьютеров, преимущественно среди пользователей русскоязычного Интернета. Второй всплеск активности такого вредоносного ПО пришёлся на май 2010 года.

Содержание

Классификация различных вендоров

- Trojan.Winlock – по классификации компании Доктор Веб.

- Trojan-Ransom – по классификации компании Лаборатория Касперского.

- Trojan.LockScreen – по классификации компании ESET.

Предыстория

Описание

На данный период времени сотрудниками различных антивирусных компаний зафиксировано несколько тысяч различных видов винлокеров. Наиболее ранние типы требовали за разблокировку не более 10 рублей, а если пользователь оставлял включённым компьютер на некоторое время, то они самоуничтожались (к примеру Trojan.Winlock 19 сам удалялся без следа через 2 часа.) [1] Однако позднее появились более опасные разновидности, которые не удалялись сами по себе и требовали за разблокировку уже от 300 до 1000 рублей.

Trojan.Winlock условно можно разделить на 3 типа, в зависимости от того, насколько они затрудняют работу для пользователя: [3]

Читайте также: