Вирус выводит посторонние сведения на экран

Обновлено: 24.04.2024

3. Отличительными особенностями компьютерного вируса являются:

A) значительный объем программного кода;

B) необходимость запуска со стороны пользователя;

C) способность к повышению помехоустойчивости операционной системы;

D) маленький объем, способность к самостоятельному запуску и многократному копированию кода, к созданию помех корректной работе компьютера;*

E) легкость распознавания.

4. Программа, внутри которой находится вирус, называется

A) сжатой программой

B) зараженной программой*

C) программой с помощью, которой можно выключить компьютер

D) испорченной программой

E) антивирусной программой

5. На какие две группы делятся компьютерные вирусы по месту их расположения:

A) испорченные и заражённые

B) работающие и неработающие

C) резидентные и нерезидентные*

D) видимые и самомодифицирующиеся

E) логические бомбы и вирусы ловушки

6. Вирусы, заражающие файлы с расширениями . сом и . ехе, а также оверлейные файлы, загружаемые при выполнении других программ называются

7. Для защиты компьютера от вирусов можно использовать

A) более новые операционные системы

B) офисный пакет Microsoft Office

C) оболочку Norton Commander

D) программу WinRar

E) общие средства защиты информации, специализированные программы

8. Может ли присутствовать компьютерный вирус на чистой дискете (на дискете отсутствуют файлы)?

A) Да, в загрузочном секторе дискеты

C) Да, в области данных

D) Да, в области каталога

E) Да, если дискета отформатирована

9. Антивирусные программы можно разделить на несколько видов:

A) фаги, программы контроля системных областей дисков, инспекторы

B) профессоры, резидентные программы для защиты от вирусов, иммунизаторы

C) ревизоры, фаги, фильтры, исполняемые, загрузочные

D) детекторы, доктора, ревизоры, доктора-ревизоры, фильтры и вакцины

E) самомодифицирующиеся, доктора-ревизоры, фильтры и вакцины, инспекторы

10. К антивирусным программа относятся

A) DrWeb, Aidstest, AVP*

B) WinRar, WinZip, Norton Commander

C) MS Word, Aidstest, DrWeb

D) AVP, Norton Commander, WinRar

E) WinZip, DrWeb, MS Word

11. По степени воздействия вирусы можно разделить на следующие виды:

A) Резидентные, не резидентные

B) Сетевые, файловые, загружаемые

C) Студенческие, компаньон, червяки

D) Стелс, макро, полиморфик

E) Безвредные, безопасные, опасные, очень опасные

12. Антивирусные программы – это …

A) программы сканирования и распознавания

B) программы, выявляющие и лечащие компьютерные вирусы *

C) программы, только выявляющие вирусы

D) программы-архиваторы, разархиваторы

E) трансляция программы в машинный код

A) тестировании компьютера

C) форматировании дискеты

D) перезагрузке компьютера

E) запуска программы Drweb

14. Какое утверждение не верно:

A) вирус может изменить формат представления данных в ЭВМ

B) вирус замедляет работу компьютера

C) вирус выводит посторонние сведения на экран

D) от вируса нельзя избавиться*

E) вирус искажает и уничтожает информацию в компьютере

A) При подключении к почтовому серверу

C) При получении зараженного файла, присланного с письмом по e-mail

D) В момент отправки или получения почты

E) При открытии зараженного файла, присланного с письмом по e-mail*

16. Какие объекты нельзя проверить на вирус с помощью программы Kaspersky Anti-Virus?

A) сетевые факс-модемы*

B) локальные, сетевые, гибкие (флоппи) диски

C) компакт-диск и жесткий диск

D) гибкий (флоппи) диск и жесткий диск

17. Проверка отдельного объекта на вирусы производится путем …

A) правый щелчок мышью по объекту – Проверить на вирусы*

B) левый щелчок мышью по объекту – Проверить на вирусы

C) правый щелчок мышью по объекту – Общий доступ и безопасность

D) левый щелчок мышью по объекту – Общий доступ и безопасность

E) правый щелчок мышью по объекту – Добавить в архив

18. По среде обитания компьютерные вирусы можно разделить на

A) Активные и пассивные.

B) Файловые, загрузочные, макровирусы и сетевые. *

C) Символьные и графические.

D) Текстовые и графические.

E) Пакетные и диалоговые.

19. По особенностям алгоритма вирусы можно разделить на

A) Активные и пассивные.

B) Файловые, загрузочные, макровирусы и сетевые.

C) Символьные и графические.

D) Резидентные, стелс-вирусы, полиморфные. *

E) Пакетные и диалоговые.

20. По способу заражения вирусы можно разделить на

Файловые, загрузочные, макровирусы и сетевые.

Символьные и графические.

Резидентные, стелс-вирусы, полиморфные.

Пакетные и диалоговые.

21. По деструктивным возможностям вирусы можно разделить на

Файловые, загрузочные, макровирусы и сетевые.

Символьные и графические.

Резидентные, стелс-вирусы, полиморфные.

Неопасные, опасные и очень опасные. *

22. Вирусы, которые могут оставлять свои копии в оперативной памяти, называются

23. Файловый вирус:

A) поражает загрузочные сектора дисков;

B) всегда изменяет код заражаемого файла;*

C) всегда меняет длину файла;

D) всегда меняет начало файла;

E) всегда меняет начало и длину файла.

24. Программы, предназначенные для защиты от вирусов:

B) Текстовые редакторы.

D) Электронные таблицы.

25. Загрузочные вирусы характеризуются тем, что:

A) поражают загрузочные сектора дисков; *

B) поражают программы в начале их работы;

C) запускаются при загрузке компьютера;

D) изменяют весь код заражаемого файла;

E) всегда меняют начало и длину файла.

26. Источники вирусов – это следующие аппаратные устройства

A) Принтер, плоттер, планшет, световое перо.

B) Джойстик, мышь, модем.

D) Жесткие магнитные диски. *

E) Модем, сетевая карта, устройство хранения информации со сменными носителями.

27. Создание компьютерных вирусов является:

A) последствием сбоев операционной системы;

B) развлечением программистов;

C) побочным эффектом при разработке программного обеспечения;

E) необходимым компонентом подготовки программистов.

28. Для запуска антивирусной программы при включении компьютера необходимо поместить её в папку:

29. К антивирусным программам не относится:

A) обнаружение и уничтожение вирусов;

B) контроль возможных путей распространения компьютерных вирусов;

C) обнаружение компьютерных вирусов; *

D) “излечение” зараженных файлов;

E) уничтожение зараженных файлов.

31. Макровирусы – это …

A) Вирусы, которые активны в момент после запуска зараженного файла, передающие управление самой зараженной программе;

B) Вирусы, заражающие документы Word и Excel*;

C) Вирусы, имеющие множество форм;

D) Вирусы, которые после запуска остаются в оперативной памяти и продолжают действовать;

E) Вирусы, которые используют те или иные средства для того, чтобы максимальным образом скрыть факт своего присутствия;

32. Средства для борьбы с вирусами:

A) Регулярное восстановление системы.

B) Сканеры, CRC-сканеры, специализированные антивирусы, прививки. *

C) Регулярное очищение корзины.

D) Перезагрузка компьютера.

E) Удаленная техническая поддержка.

33. Вирусы, которые используют те или иные средства для того, чтобы максимальным образом скрыть факт своего присутствия, называются

A) Вирусами – невидимками*

34. Один из наиболее вероятных признаков появления вируса на компьютере

A) Не работают съемные диски

B) Частые зависания и сбои в работе компьютера*

C) Не работают звуковые устройства

D) Компьютер не включается

E) Не работает блок питания

35. Какие размеры имеют вирусы?

D) совсем маленькие*;

36. Резидентные вирусы – это…

A) вирусы, которые активны в момент после запуска зараженного файла, передающие управление самой зараженной программе;

B) вирусы, которые используют те или иные средства для того, чтобы максимальным образом скрыть факт своего присутствия;

C) вирусы, заражающие документы Word и Excel.

D) вирусы, которые после запуска остаются в оперативной памяти и продолжают действовать;*

2. Минимально необходимый набор устройств компьютера содержит

а) принтер, системный блок, клавиатуру

б) системный блок, монитор, клавиатуру

в) системный блок, дисководы и мышь

г) процессор, мышь, монитор

д) принтер, винчестер, монитор и мышь

3. Найдите верное высказывание:

а) клавиатура - устройство ввода и вывода

б) принтер – устройство ввода и вывода

в) мышь – устройство вывода

г) монитор – устройство ввода

д) CD-RW – устройство ввода и вывода

4. Выберите верное высказывание об оперативной памяти ПК

а) он размещается на дискетах и существует при включенном ПК

б) она функционирует только при включенном ПК

в) это участок на винчестере (диске С:)

г) это участок памяти, где находиться операционная система

д) она служит для запоминания файлов после их коррекции

6. Выберите неверное высказывание. Форматирование дискеты можно применить для

а) уничтожение вирусов

б) стирание всей информации с дискеты

в) разметки дискету и создания адресов ее участков

г) уплотнения информации на дискете

д) определения рабочего (неиспорченного) объема дискеты.

7. Что такое операционная система?

а) совокупность всех программ, записанных на винчестер

б) комплект кабелей для соединения частей ПК

в) комплект программ, проверяющих исправность устройств компьютера, управляющих его работой и распределяющих ресурсы памяти

г) совокупность приложений Word, Excel, PowerPoint

д) совокупность управляющих и прикладных программ

8. Однопользовательской называется операционная система, которая позволяет

а) работать на компьютере только одному человеку

б) работать на компьютере нескольким пользователям одновременно с разных терминалов

в) выполнять только одну задачу

9. Какое высказывание о вирусе неверно

а) вирус может уменьшить свободную оперативную память компьютера

б) вирус замедляет работу компьютера

в) вирус выводит посторонние сведения на экран

г) вирус мешает введению дискеты в дисковод

д) вирус искажает и уничтожает информацию в компьютере

10. Укажите неверное продолжение. Файл-это

а) слово, имеющее несколько символов до точки и до 3-х после точки

б) программа, записанная на дискете или на винчестере

в) документ, записанный сна дискете или винчестере

г) последовательность байтов, записанных на винчестер или дискету

д) единица хранения информации

11. Укажите неверное высказывание. Команда СОХРАНИТЬ применяется

а) для записи файла в оперативную память

б) для записи файла с рисунками

в) при сохранении файла на винчестер

г) для записи файла после его изменения с существующим именем на старое место

д) для сохранения файла на дискету

12. По команде СОЗДАТЬ (НОВЫЙ)

а) открывается новый пустой документ в оперативной памяти

б) считает новый файл с диска С:

в) считывается новый файл с дискеты

г) запускается новая программа

д) создается новая программа

13. Минимальным объектом, используемым в текстовом редакторе, является…

а) слово

б) точка экрана (пиксели)

в) абзац

г) знакоместо (символ)

14. Абзац – это

а) набор предложений, выражающих законченную мысль

б) набор слов или символов до нажатия на клавишу ENTER

в) деление текста на части для удобства чтения

г) способ деления текста по смысловым признакам

д) деление текста на части для красоты

15. Текст является выделенным (активизированным) если он

а) напечатан цветными буквами

б) подчеркнут

в) написан жирным шрифтом

г) написан заглавными буквами

д) оттенен цветной полоской

16. Команда КОПИРОВАТЬ

а) копирует выделенный фрагмент в буфер обмена

б) копирует выделенный фрагмент в буфер обмена и стирает его с экрана

в) копирует содержимое буфера обмена и вставляет на экрана туда, где текстовый курсор

г)записывает выделенный фрагмент в новый файл

д) создает вторую копию выделенного фрагмента на экране

17. Команда ВЫРЕЗАТЬ

а) копирует выделенный фрагмент в буфер обмена

б) копирует выделенный фрагмент в буфер обмена и стирает его с экрана

в) копирует содержимое буфера обмена на экран туда, где текстовый курсор

г) записывает выделенный фрагмент в новый файл

д) стирает выделенный фрагмент с экрана

18. В меню ПРАВКА команды ВЫРЕЗАТЬ, КОПИРОВАТЬ активны (яркие), а команда ВСТАВИТЬ серого цвета (неактивна). Почему это может быть?

а) в тексте есть выделенный фрагмент, буфер обмена пуст

б) в тексте нет выделенного фрагмента

в) программа перестала работать

г) последняя выполненная команда была ВСТАВИТЬ

д) последняя выполненная команда была СТЕРЕТЬ

19. При построении диаграммы она получилось пустой. Почему это произошло?

а) не хватило оперативной памяти, следует закрыть ненужную программу

б) выбран неверный тип диаграммы

в) не был выделен блок ячеек с данными

г) программа неисправна

д) диаграмма не помещается на экране, т.к. слишком большая

20. Относительные ссылки при копировании формулы из одной ячейки в другую

а) меняются, если только эти ячейки расположены рядом

б) не меняются

в) меняются, при чем ссылки в новой формуле имеют такое же взаимное расположение ячеек, как в формуле – оригинале

г) не скопируются

д) стираются из ячейки

21. В ячейках записаны числа А1-5, А2-5,А3-5, А4-5, В1-100, В2-1000, В3-10000. В ячейке А6 записана формула =СУММА (А1:В2). Какой будет в ней результат?

а) 1020 б) 1110

в) 1120 г) 1010 д) 1000

22. Круговая диаграмма построена для трех ячеек с числами 30,30,40. На ней возле секторов указаны значения 30%, 30%, 40%. Какие значения были бы указаны у секторов, если бы в этих ячейках содержались числа 60, 60, 80?

а) 60%, 60%, 80%

б) 30%, 30%, 40%

в) 25%, 25%, 50%

г) диаграмма не будет построена, т.к. 60+60+80>100

д) 20%, 20%, 60%

23. Основание системы счисления – это

а) число 10

б) число 2

в) степень числа 2

г) степень числа 10

д) количество цифр, употребляемых в системе

24. Как записывается число 6 в двоичной системе счисления

а) 101

б)011

в) 110

г) 6

д) 100

- Часть информационной системы, выделяемой при проектировании системной архитектуры.

56. Расширение файла, как правило, характеризует:

- Путь к папке, где хранятся данные

+ Тип данных, хранящихся в файле

57. Производительность работы компьютера зависит от:

+ От комплектующих системного блока

- От установленного ПО

- От скорости Интернет-соединения

58. Озу это память в которой хранится:

- Информация о файловой системе

+ Выполняемый машинный код

- Кэшированные данные процессора

59. Первая ЭВМ называлась:

60. Для выхода на поисковый сервер необходимо:

- Зайти в браузер

- Ввести запрос в поисковом меню

+ Вписать в адресную строку браузера адрес поискового сервиса

61. Дисковод это устройство для:

+ Чтения информации со съемного носителя

- Записи информации на запоминающее устройство

- Соединения с LAN

62. Процессор обрабатывает информацию:

- В текстовом формате

+ В двоичном коде

- На языке Pascal

63. При отключении компьютера информация:

- Удаляется с HDD

- Сохраняется в кэше графического процессора

+ Удаляется с памяти ОЗУ

64. Протокол маршрутизации ip обеспечивает:

+ Пересылку информации в компьютерных сетях

- Возможность связи нескольких компьютеров и их данных в одну общую сеть

- Кодировку и дешифровку данных

65. Во время исполнения прикладная программа хранится

- в кэш-памяти ядра

- в памяти винчестера (жесткого диска)

66. За минимальную единицу измерения количества информации принято считать:

67. При выключении компьютера вся информация стирается:

+ В памяти оперативного запоминающего устройства

68. Первая ЭВМ в нашей стране называлась:

69. Компьютер, подключенный к интернету, обязательно имеет:

- Связь с удаленным сервером

70. Прикладное программное обеспечение это:

+ Программа общего назначения, созданная для выполнения задач

- Каталог программ для функционирования компьютера

- База данных для хранения информации

71. Первые ЭВМ были созданы в:

72. Служба ftp в интернете предназначена:

+ Для распространения данных

- Для соединения с Интернетом

- Для сохранения данных в облаке

73. Массовое производство персональных компьютеров началось:

+ в начале 2000 года

74. Электронная почта позволяет передавать:

- Только приложенные файлы

75. База данных это:

+ модель в которой упорядоченно хранятся данные

- программа для сбора и хранения информации

- таблица с данными в формате Exсe

76. Среди архитектур ЭВМ выделяют:

- Стационарные, портативные, автономные

+ Массивно-параллельные, симметричные многопроцессорные, распределенные

- Выделенные, разделенные, параллельно-ответвленные

77. Энергонезависимыми устройствами памяти персонального компьютера являются:

78. Система программирования предоставляет программисту возможность:

- Проводить анализ существующих тематических модулей и подмодулей

+ Автоматически собирать разработанные модули в единый проект

- Автоматизировать математические модели тех или иных явлений

79. Сжатый файл представляет собой файл:

- Который давно не открывали

- Зараженный вредоносным вирусом

+ Упакованный при помощи программы-архиватора

80. Какую функцию выполняют периферийные устройства?

+ Ввод и вывод информации

- Долгосрочное хранение информации

- Обработка вновь поступившей информации и перевод ее на машинный язык

81. Что не характерно для локальной сети?

+ Обмен информацией и данными на больших расстояниях

- Наличие связующего звена между абонентами сети

82. Системная дискета необходима для:

- Первичного сохранения важных для пользователя файлов

- Удаления вредоносного программного обеспечения с компьютера

+ Первоначальной загрузки операционной системы

83. Электронные схемы для управления внешними устройствами - это:

- Клавиатура и мышь

- Транзисторы и системные коммутаторы

84. Привод гибких дисков – это устройство для:

- Связи компьютера и съемного носителя информации

- Обработки команд ввода/вывода данных с компьютера на бумагу

+ Чтения и/или записи данных с внешнего носителя

тест 85. Адресуемость оперативной памяти означает:

+ Наличие номера у каждой ячейки оперативной памяти

- Дискретное представление информации в пределах всех блоков оперативной памяти

- Свободный доступ к произвольно выбранной ячейке оперативной памяти

86. Разрешающей способностью монитора является:

- Количество четко передаваемых цветов

+ Количество точек (пикселей) изображения в горизонтальном и вертикальном направлениях

+ Человек, выполняющий расчеты

- Потоки электромагнитных волн

- Способ передачи информации на большие расстояния

89. Модем – это устройство, предназначенное для:

- Преобразования текстовой и графической информации в аналоговую

+ Организации цифровой связи между двумя компьютерами посредством телефонной линии

- Обеспечения выхода в интернет для ЭВМ

90. Генеалогическое дерево семьи является … информационной моделью

91. Com порты компьютера обеспечивают:

+ Передачу данных между компьютером и телефонами, карманными компьютерами, периферийными устройствами

- Доступ в интернет

- Подключение внешнего жесткого диска

92. Почтовый ящик абонента электронной почты представляет собой:

- Участок оперативной памяти почтового сервера, отведенный конкретному пользователю

+ Участок памяти на жестком диске почтового сервера, отведенный конкретному пользователю

- Специальное устройство для передачи и хранения корреспонденции в электронной форме

93. Расширение файла как правило характеризует:

+ Тип информации, содержащейся в файле

94. Программное управление работой компьютера предполагает:

- Последовательность команд, выполнение которых приводит к активации определенной функции компьютера

+ Использование операционной системы, синхронизирующей работу аппаратных средств

- Преобразование аналогового информационного сигнала в цифровой

тест-95. К основным характеристикам процессора не относится:

+ Объем оперативной памяти

- Частота системной шины

96. Тип шрифта TrueType означает, что:

+ Набранный этим шрифтом текст будет выглядеть одинаково и на мониторе, и в распечатанном виде

- Набранный этим шрифтом текст подлежит редактированию в любом текстовом редакторе

- Данный шрифт был использован по умолчанию при первичном создании документам

97. Web-страницы имеют расширение:

98. Технология Ole обеспечивает объединение документов, созданных:

- В любом из приложений Microsoft Office

+ Любым приложением, удовлетворяющим стандарту CUA

- В виде графического потока информации

99. Текстовые данные можно обработать:

100. Виртуальное устройство – это:

+ Смоделированный функциональный эквивалент устройства

101. Файловая система – это:

+ Способ организации файлов на диске

- Объем памяти носителя информации

- Физическая организация носителя информации

102. Полный путь к файлу задан в виде адреса D:\Doc\Test.doc. Назовите полное имя файла:

103. Исходя из признака функциональности различают программное обеспечение следующих видов:

- Прикладное, программное, целевое

+ Прикладное, системное, инструментальное

- Офисное, системное, управляющее

105. Какую структуру образуют папки (каталоги)?

тест_106. К обязательным критериям качества программного обеспечения относится:

107. На физическом уровне сети единицей обмена служит:

108. Укажите различие между информационно-поисковой системой и системой управления базами данных:

- Запрещено редактировать данные

+ Отсутствуют инструменты сортировки и поиска

- Разный объем доступной информации

109. Процесс написания программы никогда не включает:

- Записи операторов на каком-либо языке программирования

+ Изменения физического окружения компьютера

110. Многократное исполнение одного и того же участка программы называют:

111. Что обеспечивает система электронного документооборота?

- Перевод документов, созданных рукописным способом, в электронный вид

+ Управление документами, созданными в электронном виде

- Автоматизацию деятельности компании

112. URL-адрес содержит сведения о:

+ Типе файла и его местонахождении

- Местонахождении файла и языке программирования, на котором он создан

- Типе файла и типе приложения

113. Главная функция сервера заключается в:

- Передаче информации от пользователя к пользователю

+ Выполнении специфических действий по запросам пользователей

114. Сетевая операционная система реализует:

- Связь компьютеров в единую компьютерную сеть

+ Управление ресурсами сети

- Управление протоколами и интерфейсами

115. Взаимодействие клиента с сервером при работе на WWW происходит по протоколу:

На вашем компьютере установлен современный антивирус, обновлена операционная система и Вы регулярно обновляете установленные приложения, к сожалению, в настоящее время это не дает 100% эффективной защиты от вирусов и хакерских атак. То и дело мы слышим о новых уязвимостях типа zero-day, а создатели вредоносного программного обеспечения делают все возможное, чтобы быть на шаг впереди производителей защитного программного обеспечения.

Эффект таков, что практически любой компьютер может быть заражен или успешно атакован – в тексте ниже мы собрали типичные симптомы такого состояния, чтобы Вы знали, что что-то не так и как нужно реагировать.

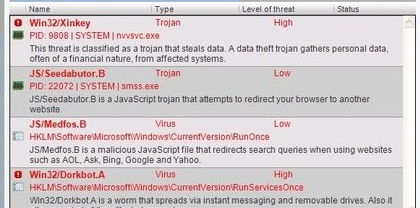

Поддельные уведомления об обнаружении вируса

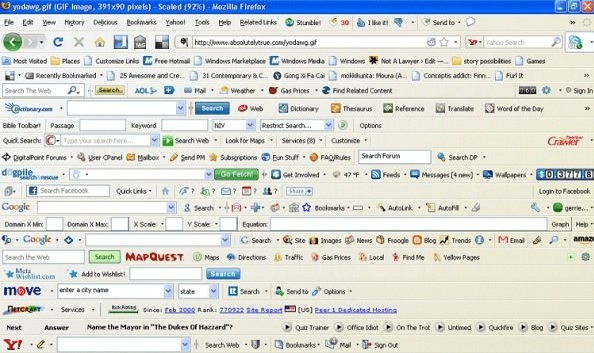

Дополнительные расширения браузера

Что с этим делать? Большинство современных браузеров позволяет, к счастью, удобно управлять надстройками – в большинстве случаев достаточно проверить, какие расширения установлены в системе, и просто удалить все ненужные или подозрительные.

Альтернативным вариантом может быть сброс веб-браузера в настройки по умолчанию или использовать советы, описанные в пункте 1 данного текста.

Стоит добавить, что такие панели зачастую пользователи устанавливают сами, неосознанно, так как многие, казалось бы, бесплатные программы устанавливаются вместе с дополнительным программным обеспечением (поэтому стоит внимательно читать лицензии и проверять параметры установки).

Перенаправление на сайты

Для многих интернет-преступников важным источником заработка является комиссия, получаемая от перенаправления пользователей со страниц, которые вы хотите посетить, на совершенно другие сайты.

Это можно сделать несколькими способами – изменяя настройки сети компьютера, маршрутизатора или браузера, либо установив в систему дополнительные программы (например, описанные выше панели инструментов). Заметить симптомы такого состояния довольно легко – типичным является, например, изменение поисковой системы используемой по умолчанию браузером.

Что делать? Во-первых, воспользуйтесь инструкциями, приведенными во втором пункте – во многих случаях удаление дополнительного, нежелательного программного обеспечения решает проблему. В более тяжелых случаях остается ручное изменение параметров сети (тут стоит обратиться к поставщику услуг интернета).

Всплывающие окна

Один из признаков заражения компьютера – на экране вдруг начинают появляться рекламные объявления во всплывающих окнах. Если они появляются даже без включения браузера, весьма вероятно, что это эффект установки в системе вредоносных программ.

Что делать? Снова скажем, что эта проблема похожа на № 1, 2 и 3, так что и основные меры предупреждения те же. Поэтому мы рекомендуем перезагрузку, безопасный режим и попытка выявления и удаления программ, отвечающий за отображение сложных pop-up.

Неожиданное изменение пароля

Если какие-либо пароли для интернет-сайта, электронного банка или другой сетевой службы вдруг перестали работать, то очень вероятно, что ваш аккаунт был взломан. Это мог быть и фишинг (например, ложный e-mail с требованием ввода пароля) или установленный в системе кейлоггер.

Такая ситуация может действительно опасная – преступник может успешно выдавать себя за пользователя или похитить принадлежащие Вам деньги.

Что с этим делать? Прежде всего, необходимо связаться с оператором сайта и восстановить доступ к учетной записи. Стоит также предупредить всех друзей о том, что кто-то пользуется вашей учетной записи, а также изменить пароль во всех других сервисах, в которых Вы используете тот же логин и пароль. Последним этапом должно быть описанная выше полная проверка системы на наличие вредоносных программ.

Дополнительные программы в системе

Давным-давно, когда компьютерные вирусы не были самостоятельными сущностями, чтобы распространяться, они должны включать свой код в какой-либо другой файл, например, документов или программ.

Современные трояны или черви могут существовать самостоятельно и большинство из них успешно скрывается в системе, выдавая себя за какую-то другую потенциально безопасную программу. Поэтому появление в системе нового программного обеспечения, которое было установлено пользователем, является сигналом, что что-то не так.

Программное обеспечение перестало работать

Если Вы не можете правильно запустить антивирус, брандмауэр, редактор реестра или диспетчер задач, – это, очевидно, означает, что ситуация серьезная.

Что с этим делать? Поле для маневра весьма ограничено – отсутствие возможности использования инструментов хеджирования делает, в данном случае, самым надежным вариантом – это восстановление системы до состояния перед заражением компьютера. Кроме того, можно попробовать вручную удалить вредоносные программы в безопасном режиме.

Исчезают деньги

Если со счёта, при загадочных обстоятельствах, начинают исчезать денежные средства, это означает, что преступники захватили данные, необходимые для входа в аккаунт и авторизации транзакций (например, номер и код безопасности кредитной карты).

Сценарий может быть разный – воры могут красть небольшие суммы (например, платить за покупки) или же сразу вывести все средства.

Что с этим делать? Как можно скорее уведомить банк-эмитент платежной карты и заблокировать доступ к учетной записи (изменить пароль или заблокировать средства). Клиенты онлайн банков находятся в относительно хорошей ситуации, большинство таких учреждений, как правило, возмещают убытки, возникшие в результате деятельности интернет-воров. Независимо от действий, связанных с защитой учетной записи, также следует провести обнаружение и удаление вредоносных программ с компьютера.

Относительно банковских счетов, стоит подумать о включении всех возможных оповещений в рамках учетной записи (например, SMS-уведомлений о каждой операции/транзакции) и установления лимитов размера финансовых операций.

Компьютер значительно замедлился

Любой компьютер со временем начинает работать заметно медленнее, – с этим мало что можно сделать (кроме замены или обновления оборудования).

Что с этим делать? Прежде всего, необходимо проверить, существует какое-либо рациональное, безопасное объяснение этой ситуации – иногда замедление может быть вызвано неправильным обновлением (например, графического драйвера) или ошибкой конфигурации. Однако, если после анализов все будет по-прежнему – это указывает на необходимость провести комплексную проверку системы на наличие вредоносных программ.

Таинственная активность мыши

Многие думают, что курсор мыши не имеет права шевелиться без участия пользователя – на самом деле, имеет и часто его использует (причин может быть много – от повреждения мыши, загрязнение клавиатуры до проблем с драйверами).

Но если курсор начинает двигаться целенаправленно и выполняет определенные типичные для пользователя действия (выделение, открытие папок), то, вероятно, кто-то взял на себя удаленный контроль над нашей системой.

Что с этим делать? Отключите компьютера от сети, (например, безопасный режим без поддержки сети) и проведите полное антивирусное сканирование системы. Если антивирус не обнаруживает какой-либо опасности или не может его удалить, стоит рассмотреть восстановление системы до заводского состояния или точки восстановления, которые, как Вы уверены, безопасна.

Читайте также: