Вирусная активность в сети

Обновлено: 19.04.2024

Мы провели вебинар, на котором поделились ключевыми результатами исследования и рассказали, чем опасны выявленные угрозы.

Что такое network traffic analysis

В IT-инфраструктуре современной компании ежедневно генерируются большие объемы сетевого трафика. Отслеживать уязвимые места в сетевых взаимодействиях между устройствами по мере разрастания инфраструктуры и внедрения новых технологий становится сложнее. В свою очередь, киберпреступники владеют целым арсеналом техник для сокрытия своего присутствия в скомпрометированной инфраструктуре и маскировки генерируемого вредоносного трафика под легитимный. Информации о сетевых адресах, портах и протоколах, по которым устанавливаются соединения, уже недостаточно для своевременного выявления угроз и реагирования на них. Необходим глубокий анализ трафика — с разбором протоколов до уровня приложений (L7). С этой задачей успешно справляются решения класса network traffic analysis (NTA).

В NTA-системах применяются алгоритмы машинного обучения, поведенческий анализ, правила детектирования, а также есть возможность ретроспективного анализа. Это позволяет выявлять подозрительную сетевую активность, активность вредоносного ПО, попытки эксплуатации уязвимостей как на периметре, так и внутри сети, нарушения регламентов ИБ и другие угрозы. Аналитическое агентство Gartner отмечает, что ряд организаций используют NTA-решения в составе центров мониторинга и реагирования на угрозы информационной безопасности (security operations centers, SOC) наряду с решениями для защиты конечных пользователей и SIEM-системами.

Об исследовании

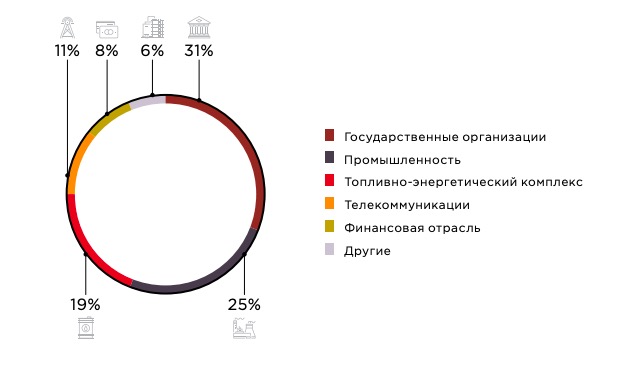

В 2018 году компания Positive Technologies выпустила новое решение класса NTA — PT Network Attack Discovery (PT NAD). В этом отчете мы представляем результаты мониторинга сетевой активности в инфраструктуре 36 компаний, где проводились пилотные проекты по внедрению PT NAD и комплекса для раннего выявления сложных угроз (PT Anti-APT), в состав которого входит PT NAD. Средний срок пилотного проекта — месяц. В выборку вошли проекты за 2019 год, выполненные в крупных компаниях из ключевых отраслей экономики (штат более 1000 человек) в России и СНГ. В выборке представлены только те проекты, заказчики которых дали согласие на исследование результатов мониторинга сетевой активности и их публикацию в обезличенном виде.

Рисунок 1. Портрет участников

Что скрывает сеть

Для наглядности мы разделили все выявленные в корпоративной сети угрозы по категориям. В инфраструктуре 97% компаний обнаружена подозрительная сетевая активность. В 94% организаций глубокий анализ сетевого трафика выявил нарушения регламентов ИБ, а в 81% компаний — активность вредоносного ПО. Рассмотрим подробнее наиболее распространенные угрозы из этих категорий и постараемся разобраться, в чем их опасность.

Рисунок 2. Категории выявленных угроз (доли компаний)

Подозрительная сетевая активность

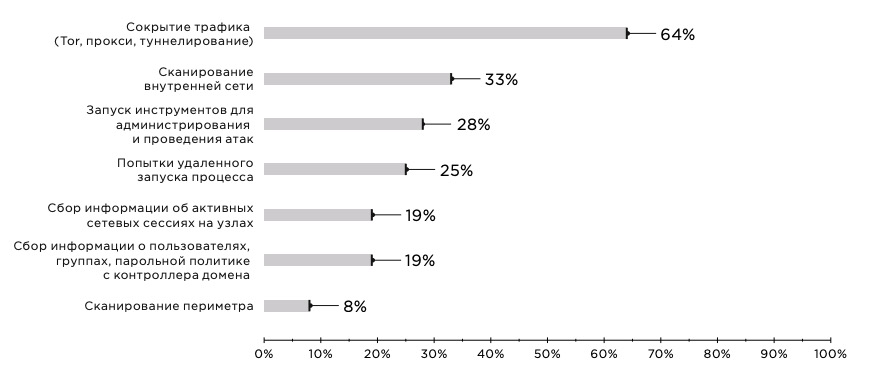

Какой трафик считать подозрительным? Например, VPN-туннели, проксирование запросов и подключения к анонимной сети Tor. Они были выявлены в 64% компаний.

Рисунок 3. Подозрительная сетевая активность (доли компаний)

К подозрительной сетевой активности мы относим также действия, свидетельствующие о разведке и перемещениях потенциального злоумышленника внутри сети. Например, в эту категорию вошли сканирования сети, множественные неуспешные попытки подключения к узлам, следы сбора информации об активных сетевых сессиях на конкретном узле или во всем домене.

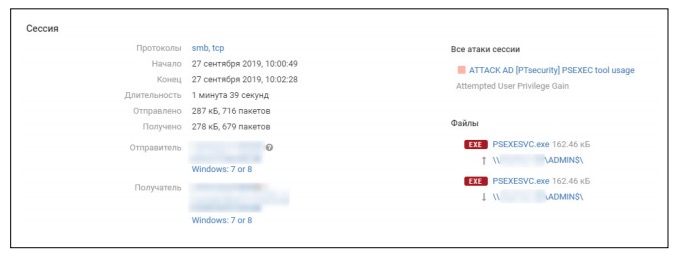

выявлено использование PsExec

Отличить в режиме реального времени действия злоумышленников, выполняемые посредством легитимных инструментов, от действий системных администраторов сложно. Ни одно средство защиты не сделает этого со стопроцентной достоверностью, поэтому злоумышленники, используя легитимные инструменты, могут долго оставаться незамеченными.

Рисунок 4. Удаленное выполнение команд с помощью утилиты PsExec

Активность вредоносного ПО

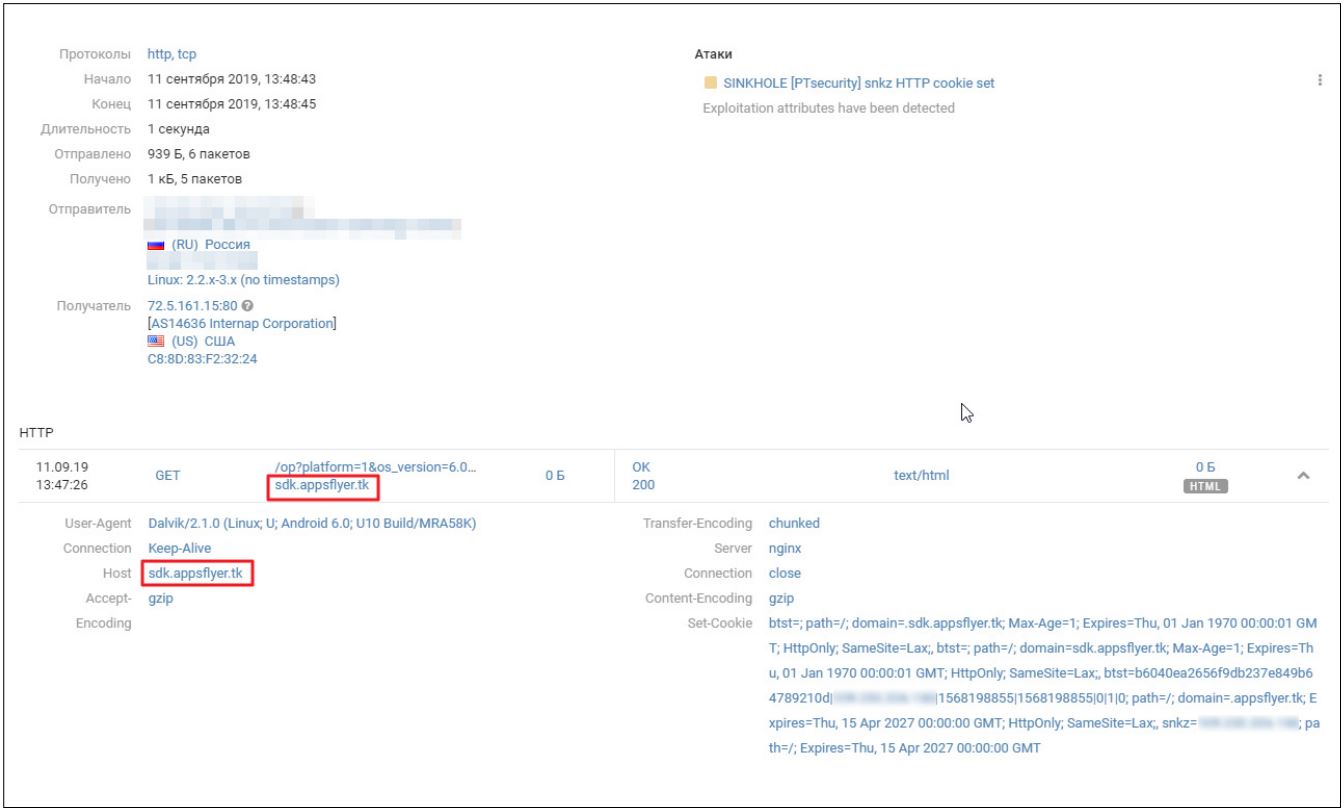

По некоторым аномалиям в трафике можно с большой уверенностью судить о фактах заражения вредоносным ПО. Рассмотрим их подробнее. В 39% компаний мы выявили попытки подключения серверов и рабочих компьютеров к засинкхоленным доменам.

Это доменное имя, которое было замечено во вредоносных кампаниях. Обращения по таким адресам перенаправляются на специальные sinkhole-серверы, препятствуя связи вредоносного ПО с C2-серверами. Попытки подключения к засинкхоленным доменам — верный признак заражения вредоносным ПО.

Рисунок 5. Попытки разрешения засинкхоленного доменного имени

Запросы на засинкхоленные домены могут быть показателем угрозы разной степени риска — от ботов для рассылки спама до сложной целенаправленной атаки. Так, во время одного из пилотных проектов мы обнаружили в корпоративной сети заказчика попытки подключения сразу к трем засинкхоленным доменам, два из которых были замечены в APT-атаках группы Sofacy (APT28).

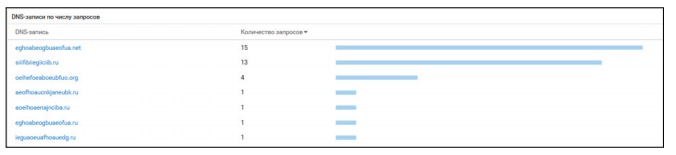

Существуют репутационные списки — базы данных адресов, замеченных во вредоносных кампаниях. Эти базы данных регулярно обновляются и импортируются в средства защиты для блокирования вредоносной активности. Но злоумышленники научились обходить системы защиты, которые полагаются на репутационные списки. Продвинутые зловреды сегодня генерируют доменные имена C2-серверов динамически при помощи специальных алгоритмов (domain generation algorithms, DGA). В нескольких компаниях в ходе пилотных проектов нам удалось выявить запросы на автоматически сгенерированные адреса. О методе, который мы используем для выявления таких запросов, мы подробно рассказывали ранее.

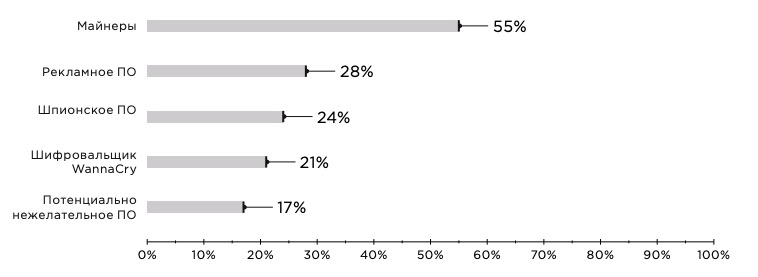

Рисунок 6. Примеры DGA-доменов

Множественные попытки подключения к внешним серверам по порту 445/TCP (SMB) — еще один пример подозрительной сетевой активности, свидетельствующий о заражении вредоносным ПО. Это индикатор шифровальщика WannaCry или схожего с ним по методу распространения зловреда. Есть и другие индикаторы — например, запросы на так называемые адреса killswitch, относящиеся к кампании WannaCry. Но чаще других зловредов в инфраструктуре встречаются майнеры и рекламное ПО — они обнаружены в 55% и 28% зараженных компаний соответственно. В 47% организаций выявлено вредоносное ПО нескольких типов.

Рисунок 7. Топ-5 вредоносного ПО (доли зараженных компаний)

Ошибочно полагать, что майнеры грозят только большими счетами за электроэнергию, а рекламное ПО — навязчивыми всплывающими окнами. Если вас заразили любым видом вредоносного ПО, необходимо выявить источник угрозы как можно раньше. Инфицирование могло произойти из-за брешей в инфраструктуре, через которые взломщик может причинить более значительный ущерб, чем кажется на первый взгляд. Например, в одной из компаний на периметре был обнаружен узел с открытым портом 445/TCP (SMB) и множественные попытки эксплуатации уязвимости MS17-010 на этом узле.

Нарушения регламентов ИБ

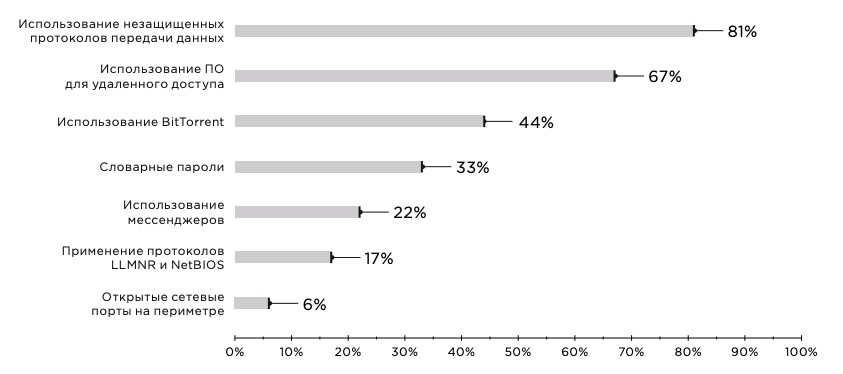

Политики безопасности многих организаций запрещают сотрудникам посещать сомнительные ресурсы, скачивать торренты, устанавливать мессенджеры, использовать утилиты для удаленного доступа. Эти меры призваны поддерживать безопасность на приемлемом уровне, однако сотрудники могут ими пренебрегать. Причин, по которым это происходит, множество, мы не будем заострять на них внимание. Достаточно отметить, что нарушения регламентов информационной безопасности наблюдаются в 94% компаний, и это повод рассказать, чем грозит несоблюдение сетевой гигиены.

Рисунок 8. Топ-7 нарушений регламентов ИБ (доли компаний)

Незащищенные протоколы внутри сети: опасно или нет

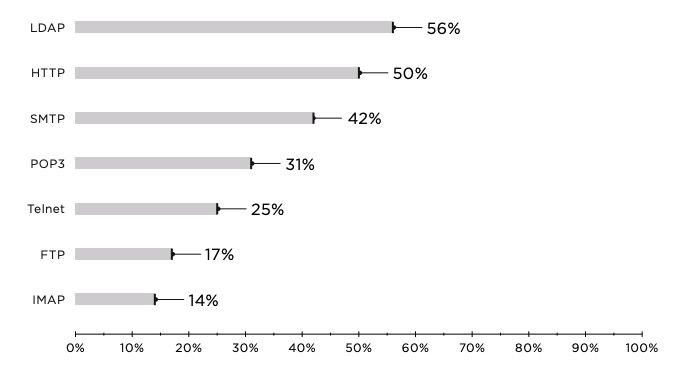

В инфраструктуре 81% компаний чувствительные данные передаются в открытом виде. А значит, кто угодно в корпоративной сети, в том числе потенциальный злоумышленник, может перехватывать трафик и искать в нем чувствительную информацию, например логины и пароли. Наряду с открытыми протоколами нередко выявляется и другая проблема — словарные пароли.

Рисунок 9. Использование незащищенных протоколов передачи данных (доли компаний)

В 56% компаний выявлена передача учетных данных по протоколу LDAP без шифрования. По этому протоколу работают службы каталогов. Администраторы используют их для централизованного администрирования и управления доступом к сетевым ресурсам. Если в открытом LDAPтрафике злоумышленнику удастся перехватить доменные учетные записи, он сможет использовать их для дальнейшего перемещения по сети.

Рисунок 10. Передача учетных данных в открытом виде по LDAP

Отдельно остановимся на угрозе при передаче незашифрованного почтового трафика. В 42% компаний не настроен переход на защищенные соединения (TLS) при отправке электронной почты. Если злоумышленник получит доступ к внешнему сетевому трафику компании, он сможет читать письма, которые сотрудники отправляют через интернет. Доступ к внешнему трафику компании есть у интернет-провайдера. Он, в свою очередь, сам может стать жертвой кибератаки, или незашифрованная переписка может попасть в руки злоумышленников с оборудования провайдера по вине инсайдеров.

Средства удаленного доступа: удобство или риск

Еще одну угрозу создают средства для удаленного доступа. В 67% компаний используются RAdmin, TeamViewer, Ammyy Admin и другие аналогичные инструменты. Это удобно, например, для сотрудников, которые работают из дома. В чем заключается риск? Домашний компьютер сотрудника может быть взломан, и тогда злоумышленник сможет подключаться к корпоративной сети через настроенную программу для удаленного доступа.

Еще один сценарий использования подобных программ — удаленный доступ для подрядчиков IT-услуг. Мы советуем избегать этого. Сегодня 14% APT-группировок, атакующих российские компании, пользуются доверительными отношениями (trusted relationship) своих жертв с компаниями-партнерами, контрагентами или подрядчиками. Помните, что необычно длительные соединения и подключения в нерабочее время могут быть признаками компрометации.

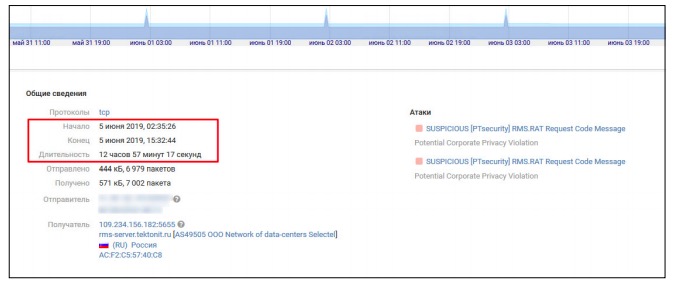

Рисунок 11. Подозрительное подключение с использованием программы RMS

По большому счету неважно, для каких целей в компании используются средства удаленного администрирования. Важно, что если злоумышленник проникнет в инфраструктуру, он сможет использовать их для перемещения по сети, оставаясь незамеченным для средств защиты, ведь его действия будут выполняться от имени доверенного лица и по санкционированному каналу связи.

Если отказаться от средств удаленного доступа не представляется возможным, ограничьтесь использованием только одного такого средства. Разграничьте права локальных пользователей и настройте политику белых списков ПО с помощью AppLocker.

Торренты: блокировать или разрешать

Как показывают результаты наших пилотных проектов, в 44% компаний сотрудники используют пиринговые сети для передачи данных, например скачивают торренты. Это создает дополнительную нагрузку на канал связи и снижает его пропускную способность. Но есть и другой риск. Под видом различного ПО, фильмов и других файлов на торрент-трекерах скрывается множество вредоносов: можно стать жертвой массовой атаки шифровальщика, а можно наткнуться и на вредоносное ПО APT-групп. Например, через торренты распространяется шифровальщик STOP , а группировка APT37 под видом загрузчика видео с YouTube размещала на торрент-ресурсах бэкдор KARAE.

Установите в организации запрет на ПО, использующее протокол BitTorrent для передачи данных. Введите политику белых списков с помощью AppLocker.

Выводы

Обеспечение кибербезопасности не должно ограничиваться периметром и традиционными средствами защиты. Как показали результаты нашего исследования, 92% угроз выявляются тогда, когда враг уже внутри.

Кибергруппировки преодолевают защиту на периметре интересующих их организаций, и об этом свидетельствует тенденция к росту доли успешных целевых атак. Это повод сместить фокус внимания с предотвращения атак на периметре на своевременное выявление компрометации и реагирование внутри сети. Однако выявить тщательно спланированную, порой разнесенную во времени кибератаку сложно. Злоумышленников больше не останавливают антивирусы: они регулярно модифицируют исходные коды вредоносного ПО, применяют бестелесные техники, эксплуатируют уязвимости нулевого дня. Динамический анализ тоже не панацея: злоумышленники научились выявлять технологии виртуализации, которые обычно применяют в песочницах. В конце концов, нельзя исключать, что злоумышленник сможет обойтись внутри сети вообще без вредоносного ПО, ограничиваясь теми инструментами, использование которых разрешено политиками безопасности.

Тем не менее действия взломщиков оставляют следы в сетевом трафике, а значит, задача специалиста по кибербезопасности — обнаружить эти следы. Результаты наших пилотных проектов показали, что решения класса NTA позволяют эффективно выявлять угрозы разной степени риска — от нарушений регламентов ИБ до сложных целенаправленных атак.

Какие угрозы ИБ могут быть в вашей сети?

Проверьте свою сеть и периметр бесплатно — закажите пилот PT NAD.

Основные преимущества PT NAD

- Повышает прозрачность взаимодействий внутри сети. PT NAD определяет более 50 протоколов и разбирает до уровня L7 модели OSI наиболее распространенные из них. Это позволяет получить полную картину активности в инфраструктуре и выявить проблемы ИБ, которые снижают эффективность системы защиты и способствуют развитию атак.

- Выявляет угрозы на периметре и внутри. PT NAD использует репутационные сервисы, правила обнаружения, машинное обучение и ретроспективный анализ. Набор правил и репутационные списки PT NAD ежедневно пополняются экспертизой команды PT Expert Security Center. Специалисты PT ESC непосредственно участвуют в разборе актуальных методов и средств проведения кибератак, анализируют вредоносное ПО и расследуют инциденты ИБ в крупнейших компаниях из различных отраслей.

- Помогает выявлять сложные целенаправленные атаки. PT NAD использует эвристические методы, поведенческий анализ, умеет выявлять аномалии в зашифрованном трафике. Как только база знаний получает обновление, можно выполнить повторный анализ трафика. Это помогает обнаружить новые виды угроз в инфраструктуры, которые не были обнаружены ранее.

- Эффективен в расследованиях. PT NAD хранит записи трафика и 1200 параметров сетевых взаимодействий. Поэтому оператор системы может быстро узнать, что предшествовало подозрительному событию ИБ, с кем взаимодействовал скомпрометированный узел и как началась атака.

PT NAD соответствует требованиям регулирующих организаций по защите критической информационной инфраструктуры (приказы ФСТЭК № 239 и 235), персональных данных (приказ ФСТЭК № 21), а также информации в ГИС, в АСУ ТП и в информационных системах общего пользования (приказы ФСТЭК № 19, 31 и 489).

В этом топике расскажу как можно в пару скриптов наладить простой сбор статистики по аномальной активности в сети.

Аномальным для нас будет на момент снятия статистики:

1. Более 20 исходящих коннектов по 25 порту с 1 IP.

2. Более 100 исходящих коннектов по 80 порту с 1 IP.

3. Более 100 исходящих коннектов по 53 порту с 1 IP.

4. Придумывайте сами, всё гибко.

Статистику будем вынимать из кэша netflow маршрутизаторов. Будет ли это Cisco или FreeBSD — не важно. О настройке netflow на FreeBSD я рассказывал в предыдущих своих статьях.

Так как мы собираемся обрабатывать статистику исходящих соединений, в netflow обязательно попадание исходящего трафика из вашей сети.

Принцип работы

512 544 576 1024 1536 2048 2560 3072 3584 4096 4608

.002 .003 .012 .030 .486 .000 .000 .000 .000 .000 .000

IP Flow Switching Cache, 4456704 bytes

14372 active, 51164 inactive, 1424895745 added

595073185 ager polls, 0 flow alloc failures

Active flows timeout in 30 minutes

Inactive flows timeout in 15 seconds

IP Sub Flow Cache, 1057544 bytes

14372 active, 18396 inactive, 1424881570 added, 1424881570 added to flow

0 alloc failures, 0 force free

2 chunks, 63 chunks added

last clearing of statistics never

Protocol Total Flows Packets Bytes Packets Active(Sec) Idle(Sec)

-------- Flows /Sec /Flow /Pkt /Sec /Flow /Flow

TCP-Telnet 2394420 0.5 2 59 1.2 1.6 17.3

TCP-FTP 693781 0.1 12 67 1.9 4.1 7.6

TCP-FTPD 16673 0.0 4116 815 15.9 29.6 10.9

TCP-WWW 705969510 164.3 46 843 7698.6 4.6 11.0

TCP-SMTP 4790885 1.1 16 593 18.5 4.8 8.6

TCP-X 586390 0.1 3 176 0.5 1.0 17.5

TCP-BGP 377369 0.0 3 490 0.3 11.7 17.2

TCP-NNTP 492 0.0 6 270 0.0 4.5 10.8

TCP-Frag 1878 0.0 27 194 0.0 12.3 17.2

TCP-other 283995180 66.1 37 715 2505.0 5.9 12.1

UDP-DNS 42291343 9.8 1 73 10.1 0.0 19.3

UDP-NTP 1781711 0.4 1 76 0.6 7.4 17.9

UDP-TFTP 49776 0.0 5 52 0.0 21.6 17.3

UDP-Frag 293665 0.0 352 106 24.0 15.7 18.1

UDP-other 347985517 81.0 18 618 1503.7 4.4 18.7

ICMP 33442833 7.7 2 80 21.9 5.0 18.4

IGMP 2 0.0 2 28 0.0 0.9 26.5

IPv6INIP 178 0.0 4 68 0.0 13.4 18.1

GRE 60567 0.0 2878 162 40.5 185.4 15.4

IP-other 150016 0.0 89 614 3.1 69.2 17.0

Total: 1424882186 331.7 35 781 11846.6 4.7 13.5

SrcIf SrcIPaddress DstIf DstIPaddress Pr SrcP DstP Pkts

Gi0/1 80.75.131.2 Null 123.456.123.14 06 40A0 0050 29

Gi0/1 82.116.35.44 Null 123.456.123.23 06 D52A 0050 5

Gi0/2.105 123.456.789.54 Null 195.151.255.253 06 0050 F9F0 3

Gi0/1 217.172.29.5 Null 123.456.123.33 06 E469 0050 279

Gi0/1 217.172.29.5 Null 123.456.123.43 06 E46B 0050 25

Gi0/1 217.172.29.5 Null 123.456.123.53 06 E46D 0050 51

Gi0/1 82.116.35.44 Null 123.456.123.64 06 D531 0050 5

Gi0/1 217.172.29.5 Null 123.456.123.73 06 E46E 0050 55

Gi0/1 217.172.29.5 Null 123.456.123.13 06 E46F 0050 23

Gi0/1 217.172.29.5 Null 123.456.123.23 06 E464 0050 39

Gi0/2.105 123.456.789.54 Null 67.195.111.40 06 0050 E9FC 5

Gi0/2.105 123.456.789.53 Null 83.167.97.145 06 0050 CF77 7

Gi0/2.105 123.456.789.56 Null 213.180.199.34 11 C479 0035 1

Gi0/2.103 123.456.789.30 Null 123.456.123.56 11 BB7D 0035 1

Gi0/2.105 123.456.789.56 Null 123.456.123.30 11 0035 BB7D 1

[--cut--] дальше еще много-много похожих строчек[--cut--]

даёт вот такой вот вывод, верхняя его часть нам не интересна, там общая статистика.

[root@border] /root/> /usr/sbin/flowctl netflow show

SrcIf SrcIPaddress DstIf DstIPaddress Pr SrcP DstP Pkts

lo0 123.456.161.48 vlan3 212.119.237.214 6 0f93 0050 6

lo0 123.456.153.8 vlan2 154.153.8.109 17 6df4 f45f 20

lo0 123.456.164.126 vlan2 154.164.126.104 17 68eb eb5f 16

lo0 123.456.134.168 vlan2 154.134.168.139 17 8b2c 2c5f 40

lo0 123.456.169.132 vlan2 154.169.132.219 17 db31 315f 28

lo0 123.456.153.13 vlan2 154.153.13.62 17 3e3a 3a5f 28

lo0 123.456.147.214 vlan2 154.147.214.54 17 3658 585f 4

lo0 123.456.161.167 vlan2 154.161.167.102 17 66f5 f55f 4

lo0 123.456.144.147 vlan2 154.144.147.248 17 f88b 8b5f 4

lo0 123.456.162.220 vlan2 154.162.220.42 17 2adc dc5f 27

lo0 123.456.170.119 vlan2 154.170.119.198 17 c60a 0a5f 64

[--cut--] дальше еще много-много похожих строчек[--cut--]

Работа

Анализируем вывод этой статистики:

Получаем для 25 порта:

[root@border] /root/>flowctl netflow show | grep 0019 | awk '' | sort | uniq -c | awk ' < if( $1 >20 ) print $2 >'

123.456.123.10

123.456.123.17

123.456.123.140

123.456.123.220

Для 80 порта:

[root@border] /root/>flowctl netflow show | grep 0050 | awk '' | sort | uniq -c | awk ' < if( $1 >100 ) print $2 >'

123.456.123.10

123.456.123.17

123.456.123.165

Для 53 порта:

[root@border] /root/>flowctl netflow show | grep 0035 | awk '' | sort | uniq -c | awk ' < if( $1 >100 ) print $2 >'

123.456.123.17

123.456.123.19

Зачем всё это?

В статье нет пошаговых инструкций по обеспечению сетевой безопасности. Надеюсь, пользователей материал заставит задуматься, а опытные сетевые администраторы дополнят информацию конкретикой.

Статья не содержит ссылок и ГМО.

Паразитный трафик

Трафик от программного обеспечения

Вирусная активность

Возникает за счёт заражения вашего компьютера вирусами. Это худший вариант из перечисленного, т.к. кроме создания паразитного трафика, злоумышленник может получить доступ к вашему компьютеру — со всеми вытекающими из этого последствиями.

Решение — установка антивирусов и регулярное обновление операционной системы и ПО. Причём, это относится не только к Windows-системам. Уязвимости обнаруживаются с завидной регулярностью во всех ОС, и проверку на руткиты никто не отменял. Существует специализированное ПО, которое отслеживает выявление уязвимостей и информирует о наличии обновлений для распространённого ПО. К примеру, для Windows-систем существует Secunia Personal Software Inspector. Для Linux-систем, если ПО устанавливалось из официальных репозиториев, те же задачи выполняют Менеджеры пакетов.

Несанкционированное использование подключения

И Google?

Откровенным сюрпризом для меня стали следующие логи (из логов исключены обращения по адресам Google менее 5МБ):

Время IP адрес Принято байт Передано байт

.

00:10 74.125.160.81 6,059,987 140,082

00:40 74.125.163.83 5,947,266 137,562

01:20 74.125.173.17 5,945,612 136,087

02:10 74.125.173.23 5,948,572 141,739

02:50 74.125.173.21 5,954,547 136,007

03:20 74.125.173.29 5,956,884 135,779

03:50 74.125.173.30 5,958,999 135,807

04:20 74.125.173.23 5,984,194 140,108

04:50 74.125.173.19 5,980,806 140,027

.

Т.е. каждые полчаса, в течение нескольких суток, с адресов Google при заблокированном компьютере проходит около 6МБ. Достаточно запустить Google Chrome. К сожалению, цели данного трафика мне выяснить пока не удалось.

Конечно, есть кардинальное решение — безлимитные тарифы. Но будь внимателен, %username%, следи за трафиком и проверь логи. Мало ли что…

Разумеется, за весь несанкционированный трафик на ваш IP-адрес — придётся платить. Могу заметить, что по требованию большинство провайдеров без проблем предоставляют подробную детализацию трафика. Есть случаи, когда интернет-провайдеры идут на встречу клиентам и корректируют трафик. Особенно, это касается юридических лиц.

Заранее спасибо за комментарии и вопросы.

UPD

Такая ситуация наблюдается, даже если открыта одна пустая вкладка. Google Chrome 6.0.472.63 (браузер радостно информирует, что это — последняя версия).

Статья расскажет о способах разбора и детектирования вредоносного сетевого взаимодействия в сети. Информация предоставляется для ознакомления. Здесь будут рассмотрены основные инструменты для анализа сетевого трафика и рассмотрены источники примеров для практики.

Анализ сетевого взаимодействия

Что в большинстве случаев генерирует в сети вредоносное программное обеспечение:

отчет о инфицировании системы;

собранные в системе учетные данные;

принимаемые команды от управляющего сервера;

загружаемые модули обновления вредоноса;

сетевой трафик, который используется для атак DDoS

Для обнаружения вредоносного сетевого взаимодействия нужно:

Иметь возможность записывать фрагменты сетевого взаимодействия;

Знать основные шаблоны передачи зловредами данных по сети и способы сокрытия информации в сетевом взаимодействии.

Первый пункт решить достаточно просто с помощью снифферов типа WireShark или tcpdump . Второй пункт решается для начинающих аналитиков только большим количеством проанализированных фрагментов трафиков. Где найти такие фрагменты?

Готовые наборы вредоносного сетевого взаимодействия можно найти просто загуглив "malicious pcap". Неплохая подборка есть вот здесь. На первых порах лучше использовать этот трафик для понимания, как именно зловредное программное обеспечение может передавать информацию по сети. На ресурсе можно также обнаружить раздел с записанными сетевыми взаимодействиями, которые были созданы для того, чтобы научиться исследовать трафик. Попробуем проанализировать записанный трафик вредоносного программного обеспечения.

ВНИМАНИЕ: Никакие файлы и команды, найденные в записанном сетевом взаимодействии, нельзя запускать на вашей рабочей машине — анализировать эти данные нужно в виртуальной машине.

Выбранный файл сетевого взаимодействия представляет собой сетевую активность вредоносного программного обеспечения Trickbot. Так как мы не знаем, как построена сеть, где было записано сетевое взаимодействие, то выясним, какие машины вообще взаимодействуют в сети:

Всего 24 машины, достаточно много, попробуем выяснить, какие там используются протоколы:

По списку можно увидеть, что в сети используется операционная система Windows, работающая в инфраструктуре под управлением Windows AD. Поищем вредоносные сетевые взаимодействия. Обычно изучение начинается с просмотра количества информации, которая передается в рамках взаимодействия сетевых машин:

Интересным выглядит взаимодействие с ip адресом, который начинается с 149.28. Создадим фильтр:

В итоге видим такую картину:

Похоже, что на машине был открыт документ, который подгружает файл шаблона для документа MS Office. Далее находится обфусцированный скрипт на VBA:

Очевидно, что в записанное взаимодействие попал этап инфицирования ОС вредоносным программным обеспечением. Если взглянуть на вот такой фильтр:

Обнаруживаем, что сетевое взаимодействие зловреда также зашифровано. Что же делать? Ключей шифрования нет, прочесть информацию внутри пакетов не получится.

Анализ сетевого взаимодействия: сегодня и в будущем

Любые навыки анализа сетевого взаимодействия разбиваются об использование шифрования трафика. Современным стандартом шифрования в сети на прикладном уровне модели OSI является использование HTTP over TLS. Зачастую это "Game Over" любого анализа, если недоступны ключи шифрования. Как же поступить в этом случае?

Этим вопросом задаются достаточно давно. Были найдены общие подходы, которые в совокупности с контекстом сетевого взаимодействия (программное обеспечение хоста, роли машин в локальной сети) могут позволить обнаружить вредоносное сетевое взаимодействие даже без его расшифрования.

Любопытный проект можно найти здесь. Проект использует в качестве инструмента для анализа зашифрованных трафиков нейронные сети. Именно они могут позволить классифицировать преобразованные взаимодействия.

Классификация осуществляется на базе следующих данных:

длины передаваемых данных

временных таймаутов между отправкой данных

Заключение

Анализирует трафик. Выявляет атаки. Незаменим в расследованиях.

Обзор продукта

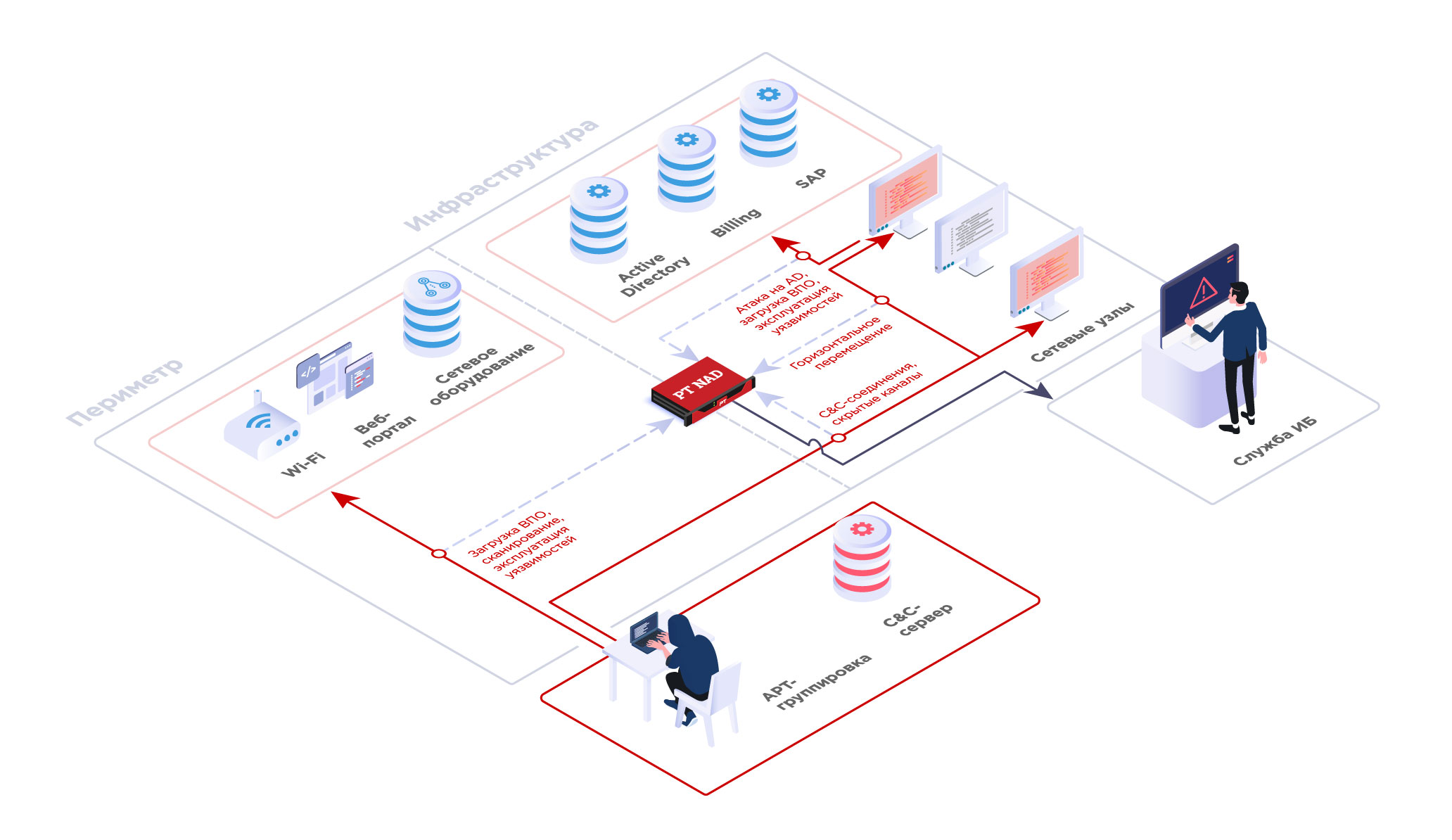

Positive Technologies Network Attack Discovery — система глубокого анализа сетевого трафика (NTA) для выявления атак на периметре и внутри сети. PT NAD знает, что происходит в сети, обнаруживает активность злоумышленников даже в зашифрованном трафике и помогает в расследованиях.

PT NAD определяет 85 протоколов, разбирает до уровня L7 включительно 30 наиболее распространенных из них. Это позволяет получить подробную картину активности в инфраструктуре и выявить проблемы в ИБ, которые снижают эффективность системы безопасности и способствуют развитию атак.

Система автоматически обнаруживает попытки злоумышленников проникнуть в сеть и их присутствие в инфраструктуре по большому количеству признаков — от применения хакерского инструментария до передачи данных на серверы атакующих.

PT NAD дает SOC полную видимость сети, упрощает проверку успешности атаки, помогает восстановить ее хронологию и собрать доказательную базу. Для этого он хранит метаданные и сырой трафик, позволяет оперативно находить сессии и отбирать из них подозрительные, экспортировать и импортировать трафик.

Модули аналитики в PT NAD выявляют еще 33 угрозы безопасности

Новая версия PT NAD (10.2) выявляет в 9 раз больше подозрительных активностей с помощью модулей глубокой аналитики, определяет типы и роли сетевых узлов в автоматическом режиме, обнаруживает атаки сканирования, флуда и DDoS и обрабатывает трафик без потерь со скоростью до 10 Гбит/с.

Видит активность злоумышленников во внутреннем трафике

PT NAD анализирует не только внешний, но и внутренний трафик, поэтому он детектирует горизонтальные перемещения злоумышленников, попытки эксплуатации уязвимостей, атаки на конечных пользователей в домене и на внутренние сервисы.

PT NAD выявляет

Глубокая аналитика позволяет PT NAD с высокой точностью детектировать скрытые под TLS или кастомным протоколом вредоносные программы. Посмотрите запись вебинара, чтобы узнать подробнее, как нам это удается.

PT NAD обнаруживает попытки расширения присутствия злоумышленников в инфраструктуре, детектируя их действия: разведку, удаленное выполнение команд, атаки на Active Directory и Kerberos.

Экспертный центр PT ESC расследует сложные атаки, постоянно изучает новые угрозы и следит за деятельностью хакерских группировок. На основе этих знаний эксперты создают правила для PT NAD, которые выявляют применение всех популярных хакерских инструментов.

Собственная база уязвимостей постоянно пополняется информацией о новых уязвимостях, в том числе о тех, которые еще не попали в базу данных CVE. Это позволяет PT NAD оперативно выявлять попытки их эксплуатации.

PT NAD выявляет вирусное ПО по его сетевой активности. Это важно для локализации угрозы, поскольку вредоносное ПО легко сделать незаметным для антивирусных систем, но скрыть его сетевую активность труднее.

Как только база знаний PT NAD пополняется данными о новых киберугрозах, выполняется ретроспективный анализ трафика. Это позволяет максимально быстро обнаружить скрытое присутствие злоумышленника.

С помощью технологии машинного обучения PT NAD распознает доменные имена, созданные при помощи алгоритмов генерации доменов (DGA). Это помогает выявить вредоносное ПО, которое использует подобные домены для поддержания связи с командным сервером.

PT NAD помогает отслеживать словарные пароли, передачу учетных данных в незашифрованном виде, использование VPN-туннелей, Tor, утилит для удаленного доступа, прокси, мессенджеров — всего того, что, как правило, запрещено политиками ИБ в крупных компаниях.

Какие техники MITRE ATT&CK выявляет PT NAD

37% специалистов по ИБ планируют начать использовать матрицу ATT&CK для мониторинга и расследования атак. Мы перевели ее на русский язык и опубликовали в интерактивном формате. Узнайте, какие угрозы из международной базы знаний можно выявить с помощью PT NAD.

Выявляет даже модифицированное вредоносное ПО

Для создания собственных правил наши эксперты постоянно исследуют актуальные хакерские техники, инструменты и образцы вредоносных программ. При этом одно правило покрывает целое семейство вирусного ПО. Благодаря этому PT NAD уведомляет обо всех действительно опасных угрозах и выявляет даже модифицированные версии вредоносов.

Как работает

PT NAD захватывает и разбирает сетевой трафик на периметре и в инфраструктуре. Главное отличие решений класса NTA от других средств защиты, анализирующих сетевой трафик, в том, что они используют специальные технологии для обнаружения угроз внутри сети. PT NAD выявляет активность злоумышленника и на самых ранних этапах проникновения в сеть, и во время попыток закрепиться и развить атаку внутри сети.

Поддержка экспертов PT Expert Security Сenter

Специалисты центра безопасности PT Expert Security Center дополняют команду ИБ при недостатке экспертизы или полностью берут на себя задачи по мониторингу сетевого трафика и расследованию атак.

Сценарии использования

Для контроля соблюдения регламентов ИБ

PT NAD помогает обнаружить ошибки конфигурации и нарушения регламентов ИБ. Пользователи могут оперативно обнаружить учетные записи в открытом виде, словарные пароли, использование утилит для удаленного доступа и инструментов сокрытия активности в сети.

Подробнее о том, как PT NAD помогает выявить проблемы ИБ, смотрите в записи вебинара:

Для выявления атак на периметре и в инфраструктуре

Глубокая аналитика, собственные правила детектирования угроз, индикаторы компрометации и ретроспективный анализ позволяют обнаруживать атаки и на ранних стадиях, и когда злоумышленник уже проник в инфраструктуру.

Модули глубокой аналитики трафика позволяют выявлять сложные угрозы и аномалии. Они учитывают множество параметров поведения атакующих и не привязаны к анализу отдельных сессий, в отличие от правил детектирования атак.

Набор индикаторов компрометации и правил еженедельно пополняют эксперты PT Expert Security Center.

Для расследования атак

Оператор ИБ (или специалист PT ESC в рамках услуг по экспертному мониторингу) отслеживает атаки и, анализируя метаданные, делает вывод об их успешности. Можно выбрать отдельные типы атак, и PT NAD будет уведомлять о них автоматически. В случае подтверждения атаки специалист по расследованию с помощью PT NAD:

- локализует атаку,

- восстанавливает ее хронологию,

- выявляет уязвимые места в инфраструктуре,

- вырабатывает компенсирующие меры для предотвращения аналогичных атак,

- собирает доказательную базу.

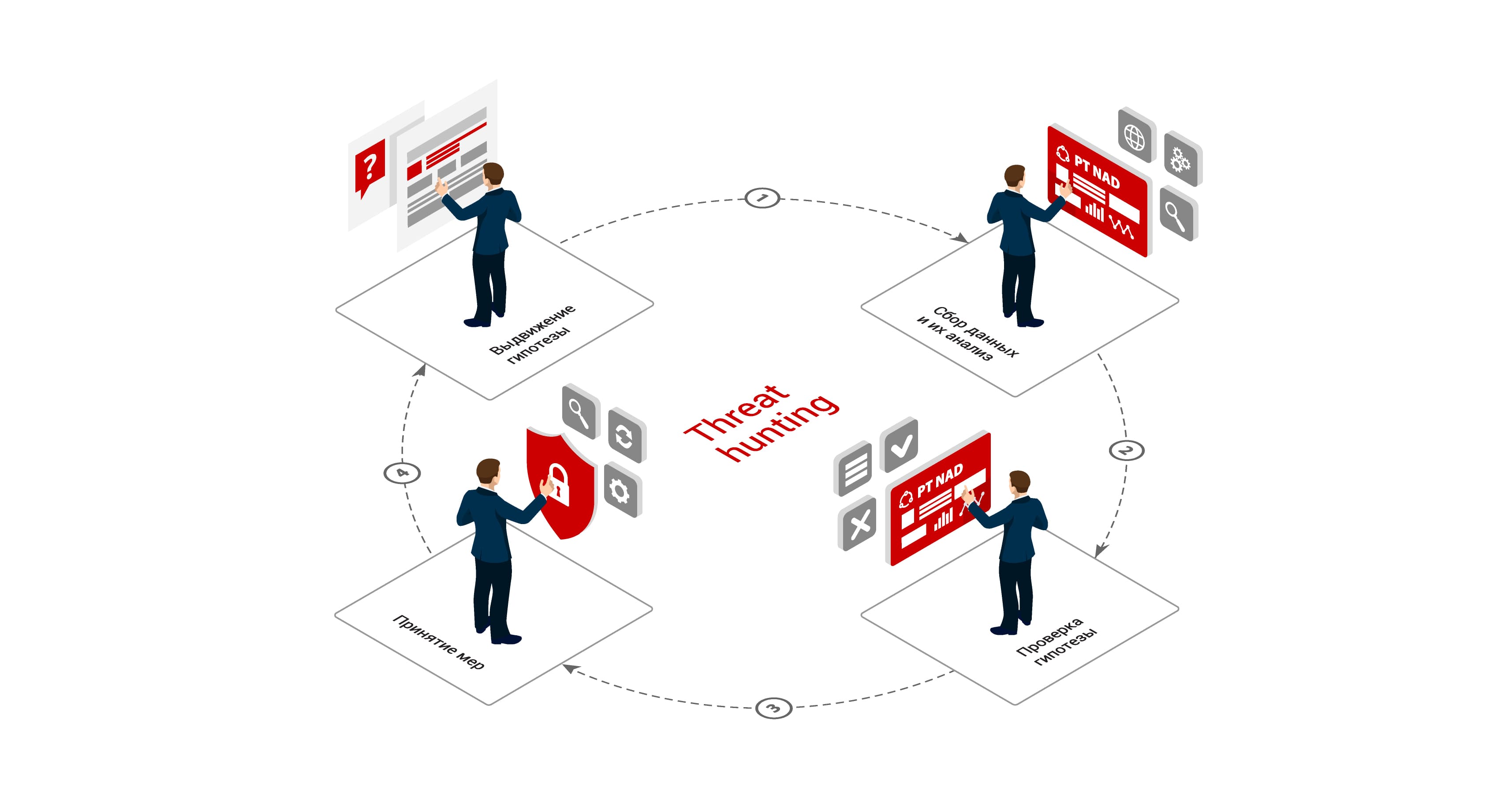

Threat hunting

PT NAD помогает выстроить в организации процесс threat hunting и выявлять даже скрытые угрозы, которые не обнаруживаются стандартными средствами кибербезопасности. Аналитик ИБ, имея необходимую квалификацию и знания об инфраструктуре, выдвигает гипотезы, например о присутствии хакерской группировки в сети, проведении конкурентной разведки, о наличии внутреннего нарушителя или утечке данных. PT NAD помогает проверять такие гипотезы и выявлять угрозы.

Помогает выполнить требования по защите информации

PT NAD позволяет выполнить требования по защите:

— критической информационной инфраструктуры (приказы ФСТЭК № 239 и 235),

— финансовых (банковских) операций (ГОСТ Р 57580.1-2017),

— персональных данных (приказ ФСТЭК № 21),

— информации в ГИС, в АСУ ТП и в информационных системах общего пользования (приказы ФСТЭК № 17, 31 и 489).

Читайте также: