Вирусная атака сегодня касперского

Обновлено: 24.04.2024

Группировка Lazarus продолжает охотиться за криптовалютой: злоумышленники распространяют децентрализованный кошелек с встроенным бэкдором.

Пачка уязвимостей в Windows, одну уже эксплуатируют

В Microsoft запатчили 128 уязвимостей в целом списке продуктов, включая Windows и ряд ее компонентов. Одну из них уже эксплуатируют.

Fakecalls — говорящий банковский троян

Троян, который маскируется под банковское приложение и имитирует телефонное общение с сотрудниками банка.

Spring4Shell: критическая уязвимость в Java-фреймворке Spring

В популярном Java-фреймворке Spring обнаружили критическую уязвимость Spring4Shell. Объясняем, в чем проблема, почему она опасна и как защититься.

10 опасных уязвимостей в Google Chrome

Свежий апдейт Google Chrome закрывает десять опасных уязвимостей и еще полтора десятка менее серьезных дыр. Обновите браузер!

Атака на Cities: Skylines — вредоносный код в виртуальном городе

Рассказываем о том, почему моды к играм могут быть опасны, на примере вредоносных модов для Cities: Skylines.

Мобильная вирусология: кто покушался на смартфоны в 2021 году

Атак на смартфоны и планшеты в 2021 году было меньше, чем в 2020-м. Но это не значит, что можно расслабиться — и вот почему.

Возможный взлом компании Okta и его последствия

Появилась информация о возможном взломе группировкой Lapsus$ компании Okta, крупного провайдера систем управления доступом. Рассказываем, что произошло.

Мошенники взялись за MetaMask: как защитить себя?

Что такое сид-фраза, как мошенники крадут с ее помощью криптокошельки и как от этого защититься.

Как уберечься от Pegasus, Chrysaor и других мобильных шпионов

Как защитить ваш iPhone или смартфон Android от шпионской программы Pegasus и других подобных APT-атак.

Шифровальщик как отвлекающий маневр

Шифровальщик HermeticRansom на самом деле используется в качестве отвлекающего маневра.

Слежка с помощью AirTag, и как от нее защититься

За последний год стало известно о множестве случаев слежки с помощью меток AirTag. Рассказываем, как это работает и что делать для защиты.

17 февраля 2022

Опасная уязвимость в движке WebKit требует срочного обновления iOS

Уязвимость CVE-2022-22620 в WebKit, обнаруженная анонимным экспертом, требует немедленного обновления мобильных устройств Apple.

11 февраля 2022

Опасная уязвимость в игре Dark Souls III

В игре Dark Souls III нашли опасную уязвимость, которая позволяет получить контроль над компьютером игрока.

Здравствуй, вторник, новый год

Обновитесь! Microsoft закрыла более 100 уязвимостей в Windows 10 и 11, Windows Server 2019 и 2022, Exchange Server, пакете Office и браузере Edge.

5 признаков онлайн-мошенничества

Главные признаки, которые подскажут, что вам пишет мошенник.

22 декабря 2021

Критическая уязвимость в библиотеке Apache Log4j

В библиотеке Apache Log4j найдена уязвимость, которой присвоен максимальный уровень опасности — CVSS 10. Рассказываем, как защититься.

11 декабря 2021

Выигрыш с обменом: еще одна мошенническая схема

Мошенники придумали еще один способ развода — на сей раз под предлогом розыгрыша призов и конвертации выигранных денег из долларов в рубли.

Рассказываем об очередной мошеннической схеме с денежными компенсациями — на этот раз преступники заманивают жертв выплатами за локдаун.

Сотрудники компаний могут втайне от работодателя установить proxyware. Рассказываем, что это такое и чем опасно.

Фишинг в Netflix и не только

Разбираем примеры наживок, типичных для фишинговых атак на пользователей онлайн-кинотеатров.

Эксперты зафиксировали всплеск вредоносных рассылок якобы от вузов

Хакеры стали маскировать вирусы под файлы с контентом Netflix

Число DDoS-атак на российские компании выросло в восемь раз

Новый вирус уничтожает смартфон с помощью майнинга криптовалюты

В госучреждениях США могут запретить антивирусное ПО Касперского

Власти США обвиняют производителя антивируса в кибершпионаже

В РФ на 50% за месяц возросло число кибератак с использованием удаленного доступа

Касперская рассказала об оттоке IT-специалистов из России

Глава группы InfoWatch Наталья Касперская 22 марта заявила, что из России в конце февраля-начале марта уехало большое количество IT-специалистов.

Вышли из строя: к чему приведет уход зарубежных вендоров из сферы кибербезопасности

Выкладывать душу: с цифровой слежкой сталкивались 19% россиян

Троянский код: что известно о тайных знаках хакеров внутри вирусов

Назван способ получения мошенниками личных данных россиян

Сайт функционирует поддержке Министерства цифрового коммуникаций Российской Федерации.

Ответственность за содержание любых рекламных материалов, размещенных на портале, несет рекламодатель.

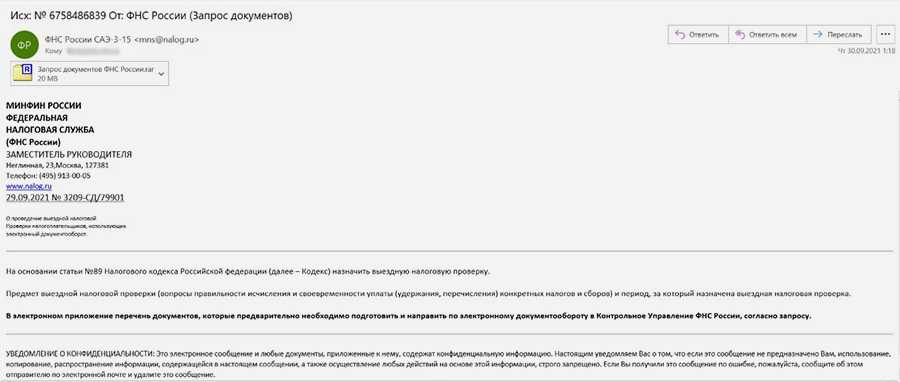

Фишинг — один из самых распространенных видов кибератак. Текст подобного письма обычно нацелен на то, чтобы запугать получателя и предупредить: чтобы избежать негативных последствий, нужно перейти на веб-сайт для выполнения определенных действий. Переходя по ссылке, пользователь попадает на имитацию официального государственного сайта или любого другого вызывающего доверие портала, на котором просят ввести учетную запись и пароль, после чего злоумышленник получает доступ либо к банковским счетам, либо к личной информации, которую впоследствии может продать. По данным Group-IB, количество выявленных случаев фишинговых атак в 2020 году увеличилось на 118% по сравнению с прошлогодним показателем.

Зарубежные компании отказываются выполнять обязательства. Что делать

Какие детские травмы мешают нам приспособиться к переменам

Как выявить спад в экономике по длине юбок и спросу на трусы и помаду

В кризис так нельзя: пять способов пустить продажи под откос

Вы хотите признать санкции форс-мажором. Как действовать

ИТ-компании на чемоданах. Помогут ли меры поддержки остановить их отъезд

Европейское небо закрыто для России. Кто выиграет от этой авиаблокады

На прошлой неделе группа исследователей из трех американских университетов опубликовала научную работу, в которой анализируется реальная функциональность кнопки Mute в приложениях для конференц-связи. Да, по всем очевидным признакам кнопка Mute должна отключать запись звука с микрофона и передачу его на сервер, но так ли это на самом деле? Усомниться в этом заставляет встроенная функциональность ряда клиентов для удаленных переговоров, например Microsoft Teams:

Если у вас выключен микрофон и вы начинаете говорить, программа напоминает вам, что микрофон-то выключен и надо бы его включить обратно! А как они узнали, что микрофон выключен? И где эта проверка происходит, на клиенте или где-то на сервере? Для подробного исследования вопроса авторы работы перехватывали поток данных с микрофона и сравнивали с сетевым трафиком от клиента к серверу, дебажили работу самих клиентов и даже применяли машинное обучение. Результаты получили разнообразные, но можно сделать вывод, что наибольший режим приватности на конференц-звонках происходит при работе через веб-интерфейс.

Тестировало тестирование тестировщика, или Как мы используем и тестируем распределенную систему тестирования

Вам наверняка знакома ситуация, когда обновления, которые необходимо выкатить, — это россыпь отдельных файлов, которую надо соединить, протестировать на всех видах продуктов и поддерживаемых ОС, а потом загрузить на серверы, чтобы апдейты получили конечные пользователи.

Но что, если обновлений насчитывается 250+ типов? А если поддерживаемых ОС — порядка 250? И для тестирования требуется 7500+ тестовых машин? Такой вот типичный хайлоад. Который должен постоянно масштабироваться…

Security Week 2215: криптокошелек со встроенным трояном

Вредоносный код распространялся вместе с легитимной программой DeFi Desktop Wallet, имеющей открытый исходный код. Как и в предыдущих атаках Lazarus и связанных группировок, целью подобной операции, скорее всего, была чистая нажива — путем кражи и последующей реализации криптовалют.

Приглашаем на онлайновый митап про системы сборки С++ кодовой базы

Security Week 2214: готовые наборы для фишинга

Security Week 2213: взлет и падение группировки LAPSUS$

Можно сказать, что LAPSUS$ вела себя нагло, открыто занимаясь поиском сотрудников компаний, готовых за вознаграждение предоставить доступ к корпоративной инфраструктуре или как-то еще посодействовать взлому. В отличие от других киберпреступников-вымогателей, деятельность этой группировки велась с необычной степенью открытости. Сейчас уже можно предположить, что и наглость, и безрассудный слив информации об атаках прямо в процессе взлома были скорее не стратегией, а следствием молодецкого задора участников. Конспирацию они тоже соблюдать не старались. Поводом для ареста стал слив персональных данных того же WhiteDoxbin другими киберпреступниками, которые, видимо, также не оценили инновационные практики ведения дел.

Security Week 2212: взлом шифрования методом Ферма

Типичным следствием уязвимости в алгоритме шифрования становится лишь теоретическая возможность кражи секретных данных. Например, решение о полном отказе от алгоритма хеширования SHA-1 было принято еще до практической атаки в 2017 году, стоимость которой (в условных виртуальных вычислительных ресурсах) составила внушительные 100 с лишним тысяч долларов. Тем интереснее пример уязвимого алгоритма, который можно моментально взломать при помощи метода, известного уже более 300 лет.

Security Week 2211: новый вариант Spectre

Исследования об уязвимостях Spectre и Meltdown были опубликованы в январе 2018 года. С тех пор появилось множество работ, развивающих общую идею использовать механизм предсказания ветвлений в процессоре (или других аппаратных особенностей) для выполнения произвольного кода и кражи секретов. Подтвердилась теоретическая возможность удаленной эксплуатации, нашлись варианты эксплуатации для процессоров всех крупных производителей. Эти многочисленные проблемы решали как в софте, так и в новом железе.

Свежая работа исследователей из Амстердамского свободного университета (описание и FAQ, исходник в PDF) показывает новый вариант атаки Spectre v2, который позволяет обойти как программные заплатки, так и аппаратные. Несущественная, но любопытная деталь данного исследования: компания Intel признала наличие проблемы в собственных процессорах и присвоила соответствующим уязвимостям красивые номера CVE-2022-0001 и CVE-2022-0002.

Security Week 2210: поддельный драйвер для майнинга и утечка данных Nvidia

Более ранняя попытка ограничить майнинг криптовалюты и тем самым повлиять на дефицит видеокарт в рознице провалилась: в марте 2021 года для карты RTX3060 утек драйвер, восстанавливающий полную мощность вычислений. В других случаях помогала перепрошивка BIOS от другой платы — процесс несколько более опасный, чем смена версии драйверов. Утилита LHR v2 unlocker также обещала модифицировать BIOS видеокарты для восстановления мощности криптомайнинга. Но по факту программа запускает вредоносный Powershell-скрипт, пользуясь предоставленными жертвой правами в системе.

Security Week 2209: криптография в смартфонах

На прошлой неделе исследователи из Тель-Авивского университета опубликовали научную работу, в которой сообщили об обнаружении серьезных недостатков в системе шифрования данных смартфонов Samsung. Уязвимости, на данный момент исправленные, были найдены в защищенном приложении Keymaster Trusted Application.

Security Week 2208: NFT-фишинг

Psion 5MX против Planet Gemini: иногда КПК возвращаются

Security Week 2207: связь между DDoS и стоимостью криптовалют

Интерес представляют причины, по которым такой рост происходит. С одной стороны, это сезонные факторы: на конец года традиционно приходится рост заказов на черном рынке. Еще одной причиной серьезного роста могли стать флюктуации на рынке криптовалют. Дело в том, что мощности, используемые для DDoS и для майнинга, не полностью, но взаимозаменяемые. При падении курса криптовалют увеличивается количество и мощность DDoS-атак, и наоборот. Тем временем курс биткойна, поставив в середине ноября очередной рекорд, начал резко снижаться.

Security Week 2206: нетривиальный взлом браузера Safari

Есть более сдержанное описание работы Райана: он построил достаточно сложную, но вполне реалистичную атаку, воспользовавшись рядом уязвимостей (скорее даже логических ошибок) в MacOS. Главным элементом атаки является особенность формата для хранения копий веб-страниц, известного как Web Archive. При отображении такой сохраненной страницы браузер Safari по умолчанию наделяет копию правами оригинала. Модификация архива, соответственно, позволяет получить доступ к секретным данным или воспользоваться разрешениями сайта, например для доступа к веб-камере.

Это штатная фича архивов страниц, сомнительная сама по себе с точки зрения безопасности. Впрочем, заставить пользователя скачать и открыть модифицированный файл .webarchive достаточно сложно, в том числе благодаря встроенным средствам защиты. Обход этой защиты и представляет собой самую интересную часть исследования.

Sony MZ-N10: о любви к 20-летнему минидисковому рекордеру

Это не значит, что мне больше нечего изучать. Часть устройств в моей коллекции умеренно сломана и требует ремонта. Сегодня я хочу рассказать про мелкий ремонт Sony MZ-N10. Это портативный минидисковый рекордер с возможностью прямого подключения к ПК. Тонкий и легкий аппарат был выпущен к десятилетнему юбилею минидиска, в 2002 году. В этом году ему, соответственно, исполняется 20 лет, а носителю — тридцать. Заодно давайте посмотрим, какой за последние три года появился современный софт для работы с ретроустройствами. Музыку на минидиск теперь можно записывать прямо из браузера!

О хороших практиках построения инфраструктуры ML-моделей

Не все дата-сайентисты умеют хорошо писать код. Их этому не учили. Также их не учили писать веб-сервисы, и они могут забывать, что код должен быть проверен. Дата-сайентисты — не разработчики, от них ждут высоких метрик и решения поставленных задач, а не умения писать модульные тесты и следить за кодом. По крайней мере, им это не прививают. Не говоря уже о том, что они не работают с Kubernetes и не пишут для него Helm charts.

Всю эту историю расскажу на примере живого проекта MDR (Kaspersky Managed Detection and Response).

Security Week 2205: эскалация привилегий в Linux и Windows

Важной новостью прошлой недели стало обнаружение уязвимости в PolKit — открытом ПО, использующемся в большинстве популярных дистрибутивов Linux для контроля пользовательских привилегий. С 2009 года в коде входящей в состав PolKit утилиты pkexec существовала ошибка, вызывающая повреждение памяти. Эксплуатация данной уязвимости — простой и надежный способ получить привилегии root, если у вас уже есть доступ к системе в качестве обычного пользователя.

Технические детали уязвимости приводятся в отчете компании Qualys, а пример эксплуатации уязвимости на скриншоте выше взят из этой публикации. Для распространенных дистрибутивов (как минимум Ubuntu, Debian, Fedora, CentOS) патч был выпущен до публикации информации об уязвимости. Назвали уязвимость по мотивам имени компонента: PwnKit.

Security Week 2204: MoonBounce, вредоносный код в UEFI

Артефакты в CLR: как маскируют современные кибератаки и как SOC может их обнаружить

На самом деле стоит отметить этот ресурс — выполнен качественно, красиво и реально можно почерпнуть полезную информацию для себя. Так что залипать можно очень долго.

Кстати, у них есть и другие визуальные карты и графы

На этом, пожалуй, закончу обзор. Больше подобных ресурсов не видел. Если есть еще, прошу отписаться и поделиться полезными ссылками.

Читайте также: