Вирусы блокираторы что делать

Обновлено: 26.04.2024

С кем боремся?

Первые программы-вымогатели активизировались в декабре 1989 года. Многие пользователи получили тогда по почте дискетки, предоставляющие информацию о вирусе СПИДа. После установки небольшой программы система приходила в неработоспособное состояние. За её реанимацию пользователям предлагали раскошелиться. Вредоносная деятельность первого SMS-блокера, познакомившего пользователей с понятием “синий экран смерти” была отмечена в октябре 2007 года.

Trojan.Winlock (Винлокер) — представитель обширного семейства вредоносных программ, установка которых приводит к полной блокировке или существенному затруднению работы с операционной системой. Используя успешный опыт предшественников и передовые технологии разработчики винлокеров стремительно перевернули новую страницу в истории интернет-мошенничества. Больше всего модификаций вируса пользователи получили зимой 2009-2010 гг, когда по данным статистики был заражен ни один миллион персональных компьютеров и ноутбуков. Второй пик активности пришелся на май 2010 года. Несмотря на то, что число жертв целого поколения троянцев Trojan.Winlock в последнее время значительно сократилось, а отцы идеи заключены под стражу, проблема по-прежнему актуальна.

Число различных версий винлокеров превысило тысячи. В ранних версиях (Trojan.Winlock 19 и др.) злоумышленники требовали за разблокировку доступа 10 рублей. Отсутствие любой активности пользователя спустя 2 часа приводило к самоудалению программы, которая оставляла после себя лишь неприятные воспоминания. С годами аппетиты росли, и для разблокировки возможностей Windows в более поздних версиях требовалось уже 300 – 1000 рублей и выше, о самоудалении программы разработчики скромно забыли.

В качестве вариантов оплаты пользователю предлагается СМС – платеж на короткий номер или же электронный кошелек в системах WebMoney, Яндекс Деньги. Фактором, “стимулирующим” неискушенного пользователя совершить платеж становится вероятный просмотр порносайтов, использование нелицензионного ПО… А для повышения эффективности текст-обращение вымогателя содержит угрозы уничтожить данные на компьютере пользователя при попытке обмануть систему.

Пути распространения Trojan.Winlock

В большинстве случаев заражение происходит в связи с уязвимостью браузера. Зона риска – все те же “взрослые” ресурсы. Классический вариант заражения – юбилейный посетитель с ценным призом. Еще один традиционный путь инфицирования – программы, маскирующиеся под авторитетные инсталляторы, самораспаковывающиеся архивы, обновления – Adobe Flash и пр. Интерфейс троянов красочен и разнообразен, традиционно используется техника маскировки под окна антивирусной программы, реже — анимация и др.

Среди общего многообразия встречающихся модификаций, Trojan.Winlock можно разделить на 3 типа:

- Порноиформеры или баннеры, заставляющиеся только при открывании окна браузера.

- Баннеры, остающиеся на рабочем столе после закрытия браузера.

- Баннеры, появляющиеся после загрузки рабочего стола Windows и блокирующие запуск диспетчера задач, доступ к редактору реестра, загрузку в безопасном режиме, а в отдельных случаях – и клавиатуру.

Вредные привычки Trojan.Winlock

Для обеспечения распространения и автозапуска вирусы семейства Trojan.Winlock модифицируют ключи реестра:

-[. \Software\Microsoft\Windows\CurrentVersion\Run] 'svhost' = '%APPDATA%\svhost\svhost.exe'

-[. \Software\Microsoft\Windows\CurrentVersion\Run] 'winlogon.exe' = '\winlogon.exe'

С целью затруднения обнаружения в системе вирус блокирует отображение срытых файлов, создает и запускает на исполнение:

Создает следующие файлы:

- %APPDATA%\svhost\svhost.exe

- %TEMP%\uAJZN.bat

- ClassName: 'Shell_TrayWnd' WindowName: ''

- ClassName: 'Indicator' WindowName: ''

Лечение. Способ 1-й. Подбор кодовой комбинации по платежным реквизитам или номеру телефона

Распространенность и острота проблемы подтолкнула разработчиков антивирусных программ к поиску эффективных решений проблемы. Так на сайте Dr.Web в открытом доступе представлен интерфейс разблокировки в виде окошка, куда нужно ввести номер телефона или электронного кошелька, используемые для вымогательства. Ввод соответствующих данных в окошко (см. рис. ниже) при наличии вируса в базе позволит получить желаемый код.

Способ 2. Поиск нужного кода разблокировки по изображению в базе данных сервиса Dr.Web

На другой странице сайта авторы представили еще один вариант выбора — готовую базу кодов разблокировки для распространенных версий Trojan.Winlock, классифицируемых по изображениям.

Аналогичный сервис поиска кодов представлен антивирусной студией ESET, где собрана база из почти 400 000 тысяч вариантов кодов разблокировки и лабораторией Касперского, предложившей не только доступ к базе кодов, но и собственную лечащую утилиту — Kaspersky WindowsUnlocker.

Способ 3. Утилиты – разблокировщики

Сплошь и рядом встречаются ситуации, когда из-за активности вируса или сбоя системы Безопасный режим с поддержкой командной строки, позволяющий провести необходимые оперативные манипуляции оказывается недоступным, а откат системы по каким-то причинам также оказывается невозможным. В таких случаях Устранение неполадок компьютера и Диск восстановления Windows оказываются бесполезны, и приходится задействовать возможности восстановления с Live CD.

Для разрешения ситуации рекомендуется использовать специализированную лечащую утилиту, образ которой потребуется загрузить с компакт диска или USB-накопителя. Для этого соответствующая возможность загрузки должна быть предусмотрена в BIOS. После того, как загрузочному диску с образом в настройках БИОС будет задан высший приоритет, первыми смогут загрузиться CD-диск или флэшка с образом лечащей утилиты.

В общем случае зайти в БИОС на ноутбуке чаще всего удается при помощи клавиши F2, на ПК – DEL/DELETE, но клавиши и их сочетания для входа могут отличаться (F1, F8, реже F10, F12…, сочетания клавиш Ctrl+Esc, Ctrl+Ins, Ctrl+Alt, Ctrl+Alt+Esc и др.). Узнать сочетание клавиш для входа можно, отслеживая текстовую информацию в нижней левой области экрана в первые секунды входа. Подробнее о настройках и возможностях BIOS различных версий можно узнать здесь.

Поскольку работу мышки поддерживают только поздние версии BIOS, перемещаться вверх и вниз по меню вероятнее всего придется при помощи стрелок “вверх” – “вниз”, кнопок “+” “–“, ”F5” и ”F6”.

AntiWinLockerLiveCD

Одна из самых популярных и простых утилит, эффективно справляющаяся с баннерами-вымогателями – “убийца баннеров” AntiWinLockerLiveCD вполне заслужила свою репутацию.

Основные функции программы:

- Фиксирование изменений важнейших параметров Операционной системы;

- Фиксирование присутствия в области автозагрузки не подписанных файлов;

- Защита от замены некоторых системных файлов в WindowsXP userinit.exe, taskmgr.exe;

- Защита от отключения вирусами Диспетчера задач и редактора реестра;

- Защита загрузочного сектора от вирусов типа Trojan.MBR.lock;

- Защита области подмены образа программы на другой. Если баннер не даёт загрузится Вашему компьютеру, AntiWinLocker LiveCD / USB поможет его убрать в автоматическом режиме и восстановит нормальную загрузку.

- Восстанавливает корректные значения во всех критических областях оболочки;

- Отключает не подписанные файлы из автозагрузки;

- Устраняет блокировку Диспетчера задач и редактора реестра;

- Очистка всех временных файлов и исполняемых файлов из профиля пользователей;

- Устранение всех системных отладчиков (HiJack);

- Восстановление файлов HOSTS к первоначальному состоянию;

- Восстановление системных файлов, если он не подписаны (Userinit, taskmgr, logonui, ctfmon);

- Перемещение всех неподписанных заданий (.job) в папку AutorunsDisabled;

- Удаление всех найденных файлов Autorun.inf на всех дисках;

- Восстановление загрузочного сектора (в среде WinPE).

Программа – настоящая находка для начинающих пользователей, поскольку позволяет выбрать режим автоматической проверки и коррекции, в процессе которой вирус и последствия его активности будут найдены и нейтрализованы за несколько минут практически без участия пользователя. После перезагрузки машина будет готова продолжить работу в нормальном режиме.

Последовательность действий предельно проста:

Скачиваем файл AntiWinLockerLiveCD нужной версии на сторонний компьютер в формате ISO, вставляем CD компакт-диск в его дисковод и затем, щелкнув правой кнопкой мышки по файлу выбираем ”Открыть с помощью”, далее выбираем “Средство записи образов дисков Windows” – “Записать” и переписываем образ на CD-диск. Загрузочный диск готов.

- Помещаем диск с образом в дисковод заблокированного ПК/ноутбука с предварительно настроенными параметрами BIOS (см. выше);

- Ожидаем загрузки образа LiveCD в оперативную память.

- После запуска окна программы выбираем заблокированную учетную запись;

- Выбираем для обработки данных версию Professional или Lite. Бесплатная версия (Lite) подходит для решения почти всех поставленных задач;

- После выбора версии выбираем диск, на котором установлен заблокированный Windows (если не выбран программой автоматически), учетную запись Пользователя, используемую ОС и устанавливаем параметры поиска.

Нажимаем ”Старт”/”Начать лечение”.

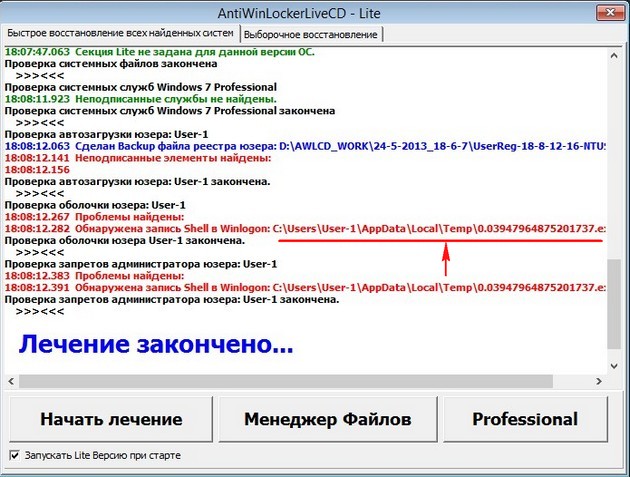

Ожидаем результатов проверки. Проблемные файлы по ее окончании будут подсвечены на экране красным цветом.

Как мы и предполагали, особое внимание при поиске вируса в приведенном примере программа уделила традиционным ареалам его обитания. Утилитой зафиксированы изменения в параметрах Shell, отвечающих за графическую оболочку ОС. После лечения и закрытия всех окон программы в обратном порядке, нажатия кнопки ”Выход” и перезагрузки знакомая заставка Windows вновь заняла свое привычное положение. Наша проблема решена успешно.

В числе дополнительных полезных инструментов программы:

- Редактор реестра;

- Командная строка;

- Диспетчер задач;

- Дисковая утилита TestDisk;

- AntiSMS.

Trojan.Winlock, как правило, не зарывается слишком глубоко, и достаточно предсказуем. Все, что нужно для того, чтобы напомнить ему свое место – пару хороших программ и советов, ну и, конечно же, осмотрительность в безграничном киберпространстве.

Профилактика

Чисто не там, где часто убирают, а там, где не сорят! — Верно сказано, а в случае с веселым троянцем, как никогда! Для того, чтобы свести к минимуму вероятность заразы стоит придерживаться нескольких простых и вполне выполнимых правил.

Пароль для учетной записи Админа придумайте посложней, что не позволит прямолинейному зловреду подобрать его методом простейшего перебора.

В настройках браузера отметьте опцию очищения кэша после сеанса, запрет на исполнение файлов из временных папок браузера и пр.

Всегда имейте под рукой лечайщий диск/флэшку LiveCD (LiveUSB), записанную с доверенного ресурса (торрента).

Не реже чем раз в две недели создавайте контрольную точку восстановления.

Любой сомнительный софт — кряки, кайгены и пр. запускайте под виртуальным ПК (VirtualBox и пр.). Это обеспечит возможность легко восстановить поврежденные сегменты средствами оболочки виртуального ПК.

Регулярно выполняйте резервное копирование на внешний носитель. Запретите запись в файлы сомнительным программам.

Удачи вам в начинаниях и только приятных, а главное — безопасных встреч!

Послесловие от команды iCover

Название "Trojan.Winlock" давно стало характеризовать целую отрасль в

вирусостроении, когда малварь не скрывает себя в системе, а наоборот всячески

показывает свое присутствие, блокируя работу пользователя. Сначала способы

выманивая денег напоминали скорее вымогательства (именно поэтому класс вирусов

называется Ransomware – от английского слова ransom, выкуп), явно

указывая на то, что экран блокирует вирус и сдастся он только после отправки SMS

на платный номер. Позже, методы развода стали более изящными: пользователей

припугивают, что появившееся окно является новой системой защиты Microsoft по

борьбе с нелицензионным ПО, разыгрывают неплохой спектакль, прикидываясь

антивирусом, который разом находит кипу вирусов в системе и так далее – главное,

что во всех случаях проблемы предлагается быстро решить отправкой на короткий

номер SMS.

Как разлочить систему?

Блокираторы могут ограничивать пользователя в посещении определенных

страниц (например, Яндекса, Одноклассников, а также сайтов антивирусных

компаний), в использовании браузера, но больше всего тех, и они серьезнее всех

других, версий малвари, которая блокируют доступ к ресурсам операционной

системы. Подхватив заразу, пользователь нарывается на то самое окно, в котором

ему предлагается ввести код для разблокировки, полученный после отправки SMS на

указанный номер. При этом выполнить какие-либо другие действия на компьютере

невозможно или практически невозможно. Приложение либо вообще запрещает любые

операции в системе, ограничивая поле деятельности активным окном, либо же

внимательно следит за тем, что делает пользователь. Например, если юзер ломится

за антивирусом, то вирус, определив ключевые слова в заголовке окна тут же

закрывает браузер.

В любом случае, даже самые продвинутые блокеры – малварь, как правило,

примитивная. Всяко не руткит

TDL3, который

хитроумным способом прячется в недрах системы. Все, что требуется от блокиратора

– хорошенько ограничить пользователя в действиях и по возможности отрубить

антививирусы (с чем, кстати, он нередко справляются). Так или иначе, заразу

довольно легко удалить как вручную, так и с помощью многочисленных антивирусных

тулз (о них ниже).

Главная загвоздка в том, что компьютер заблокирован, и заблокирован, если ты,

конечно, не подцепил малварь столетней давности, довольно жестко. Но если

получится добраться до системы, то можно заюзать вспомогательные инструменты и

избавиться от заразы, но как это сделать?

1. Очевидно, что если выгрузить блокирующий процесс из памяти, то можно

вернуть ОС к нормальному состоянию. И если с локального компьютера запустить

менеджер задач не получается, то можно попробовать кильнуть процесс малвари

удаленно, воспользовавшись другим компьютером в сети. Для этого использоваться

оболочка wmic (WMI Command-line), которой в качестве параметров можно передать

адрес удаленной машины и имя пользователя, получив таким образом возможность

выполнять команды удаленно:

После того, как ты введешь пароль указанного в параметрах пользователя,

появится интерактивная консоль. Управление процессами осуществляется с помощью

команды process. Если запустить ее без параметров, то на экране отобразиться

список процессов на удаленной системе. Дальше подход нехитрый: ищем

подозрительные процессы и последовательно удаляем их с помощью все той же

команды и ее ключа delete:

process where name="" delete

В результате получаем разблокированную систему, в которой можно приступать к

лечению, о котором мы поговорим ниже.

2. Имея дело с Windows XP/2000, можно попробовать нажать на клавиатуре

комбинацию – должно появиться окно с активацией специальных

возможностей, у которого очень большой приоритет и далеко не все трояны умеют

эту ситуацию обрабатывать. Далее запускаем экранную лупу и в появившемся окне с

предупреждением кликаем на ссылку "Веб-узел Майрософт", после чего запускается

браузер, через который можно достучаться до любого исполняемого файла.

3. Логично, что если добраться до реестра и файловой системы непосредственно

из системы не получается, то можно попробовать сделать это с помощью другой ОС.

Самый очевидный вариант – загрузиться с LiveCD. Один из самых подходящих

дистрибутивов, который поможет реанимировать систему, называется ERD Commander.

В торрентах широко распространен образ, включающий в себя версии продукта для

реанимации разных ОС: 5.0 – для Windows XP, 6.0 – для Windows Vista, 6.5 – для

Windows 7/Server 2008 R2. В результате получаем удачно созданный загрузочный

билд винды, откуда можно запустить практически любые вспомогательные тулзы.

Помимо таких таких rescue-наборов идеально подойдут специальные LiveCD от

антивирусных компаний, которые уже имеют на борту средства для удаления заразы:

Dr.Web LiveCD и

Kaspersky Rescue Disk.

4. Несмотря на то, что этот способ стоит последним, попробовать его нужно в

первую очередь. По правде говоря, когда я впервые увидел блокеры, то наивно

верил, что для генерации кодов используются хитрые алгоритмы, а вариантов ключа

бесконечно много – в общем, считал, что используется сложный генератор, как для

у шароварных программ. На деле же оказалось, что у большинства блокеров ключ

защит внутрь в единственном экземпляре, у других используется крайне примитивные

алгоритмы, как, например, разные ключи в зависимости от дня недели. К тому же,

тело вируса нередко очень просто отреверсить и извлечь оттуда готовый алгоритм

для генерации ключей. Этим естественно не преминули воспользоваться энтузиасты,

собравшие базы таких ключей для разблокировки, а потом и антивирусные компании,

составив базы "короткий номер SMS – код для отправки – алгоритм составления

ключа для разблокировки". Сейчас такие онлайн сервисы есть у всех популярных

отечественных вендоров:

Ручное удаление

Самый верный способ обезвредить и удалить тело вируса, – отыскать, где она

успела прописаться для автоматического запуска на старте системы. Вариантов

очень много, и описывать все было бы просто глупо (в конце концов, с задачей

неплохо справляются такие тулзы, как Hijackthis, Autoruns и OSAM). Но есть

способ, который именно блокеры любят больше всего, и о нем грех не рассказать.

В реестре винды есть ключ HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\userinit,

который определяет программы, которые Winlogon запускает, когда пользователь

входит в систему. По умолчанию, Winlogon запускает файл Userinit.exe, который в

свою очередь стартует logon-скрипты, устанавливает сетевые подключения, а затем

запускает и Explorer.exe, т.е. пользовательский интерфейс Windows. Прописав до

Userinit.exe путь до какой-нибудь программы, можно запустить ее, прежде чем

стартует интерфейс Windows Explorer, а, прописав после, – обозначить старт

конкретного приложения сразу после появление пользовательского интерфейса.

Блокеры очень часто изменяют этот ключ, дописывая путь до своего исполняемого

файла:

Userinit = %systemfolder%\userinet.exe, [путь до исполняемого файла

блокера]

Само тело вируса обычно размещается где-нибудь в неприметном месте. Как

вариант, прикидываясь временным файлом с расширением tmp, оно находится в

каталоге с временными файлами Windows. Обнаружив в этом ключе подозрительные

записи, удаляем подозрительные бинарники и возвращаем значение ключа до "%systemfolder%\userinit.exe".

Другой распространенный способ для автозапуска для блокеров - прописаться в

ключе shell (находится в том же разделе реестра, что userinit), заменив

стандартное значение explorer.exe на путь до зловредного бинарника.

Способов на деле очень много, но если отыскать подозрительные записи в

реестре, то легко удалить и тела вирусов. Правда, некоторая малварь идет на

самую малую хитрость и размещает свои файлы в скрытых потоках на диске, но тем

проще ее обнаружить. Какие еще приложения используют такую возможность NTFS? Да

никакие. Удалить их несложно с помощью утилиты

streams от Марка Руссиновича, запустив в консоли: " streams.exe -d -s c:\ ".

Зовем помощников

Чтобы не ковыряться с файловой системой и реестром вручную, устраивая охоту

на малварь (а нам – не превращать материал в описание тех мест в системе, где

может обосноваться малварь), можно воспользоваться антивирусными программами, в

том числе бесплатными вариантами коммерческих продуктов (естественно

предварительно разблокировав систему):

- Kaspersky Virus

Removal Tool – бесплатная вариация продукта от Лаборатории Касперского,

использующая тот же движок и сигнатурные базы, но не предоставляющей

постоянной защиты. Прога делает как раз то, что нам нужно – одноразовое

сканирование. При этом сигнатуры зашиты в дистрибутив, поэтому перед каждым

использованием его необходимо закачивать заново.

– полностью аналогичное решение, с той лишь разницей, что разработано другой

антивирусной лабораторией.

Блокиратор – не руткит, и с удалением такой заразы справится всякий

антивирус. Впрочем, если доверия к аверам нет или ты хочешь сам более подробно

разобраться, как зараза осела в системе, то неоценимую помощь тебе подскажут две

утилиты, которые стали своеобразным стандартом де-факто в ручном поиске вирусов:

-

–

HijackThis – так же, как и AVZ, сама ничего не лечит, но при этом

проверяет области системы, наиболее подверженные изменениям малварью. Тулза

сканирует критические области реестра и выводит полный список найденных

ключей, некоторые из которых могут принадлежать вредоносным программам и

вирусам.

несмотря на то, что в этой программе есть типовой сигнатурный сканнер, в

первую очередь утилиту нужно воспринимать, как полуавтоматический антивирус.

Самое главное, что она позволяет – не копаться вручную в реестре и на

жестком диске в поисках подозрительных записей и файлов. AVZ выполняет поиск

малвари по косвенным признакам, анализируя реестр, файловую систему и

память, после чего выдает отчет для самостоятельно осмысления. При этом для

анализа используется прямой доступ к диску, позволяя избежать спуфинга

малварью результатов вызова API-функций.

Обе программы в тандеме используются на различных security-форумах, где людям

помогают избавиться от вирусов, в том числе на самом крупной российском ресурсе

virusinfo.info. Пользователи

выкладывают логи, полученные с помощью AVZ/HijackThis, а эксперты в качестве

ответа присылают скрипты-сценарии, которые легко выполняются с помощью мощного

движка AVZ. Для сбора данных как для самостоятельного анализа, так и для

обращения за помощью к комьюнити нужно запустить AVZ и через меню "Файл ->

Стандартные скрипты" выполнить скрипты "Скрипт лечения/карантина и сбора

информации для раздела "Помогите!" virusinfo.info" и "Скрипт сбора информации

для раздела "Помогите!" virusinfo.info". В отчеты ты получишь подробный отчет о

запущенных процессах и сервисах, подгруженных драйверах, инжектированных в

процессы DLL-библиотеках, надстройках для Internet Explorer и всем-всем, что

только может помочь для анализа. Причем отчет выполнен на HTML так, что ты на

месте можешь создавать сценарий для удаления тех или иных файлов, ключей реестра

и других манипуляций в системе, которые помогут избавиться от малвари.

Если что-то отключено

reg add HKLM\Software\Microsoft\Windows\CurrentVersion\Policies\System

/v DisableRegedit /t REG_DWORD /d 0

reg add HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\System /v

DisableRegedit /t REG_DWORD /d 0

reg add HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\System /v

DisableRegistryTools /t REG_DWORD /d 0

Это не всегда может помочь. Если у тебя в принципе не запускаются exe-файлы,

то надо попробовать выполнить reg-файл следующего содержания:

Windows Registry Editor Version 5.00

[HKEY_CLASSES_ROOT\exefile\shell]

[HKEY_CLASSES_ROOT\exefile\shell\open]

"EditFlags"=hex:00,00,00,00

[HKEY_CLASSES_ROOT\exefile\shell\open\command]

@="\"%1\" %*"

[HKEY_CLASSES_ROOT\exefile\shell\runas]

[HKEY_CLASSES_ROOT\exefile\shell\runas\command]

@="\"%1\" %*"

Это поможет, если вирус переассоциирует запуск исполняемых файлов на себя.

Помимо этого малварь может расстроить запуск приложений (например, того же

regedit.exe) с помощью раздела HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image

File Execution Options. Добавив ветку с названием исполняемого файла, можно

заставить систему запускать приложение под отладчиком, который в свою очередь

задается с помощью вложенного ключа Debugger. Задать дебаггер можно неправильно,

и запуск приложения не произойдет. Удалить мешающие ключи реестра опять же

удобно через командную строку:

REG DELETE "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image

File Execution Options\regedit.exe"

Если приложение не запускается, ссылаясь на политику ограничения

использования программ, то тебе прямиком дорога в HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\Safer\CodeIdentifiers\0\Paths.

Придется покопаться и перебрать ветки, выбрав те, которые блокируют запуск

нужного приложения.

Если после удаления малвари не запускается диспетчер задач, то вероятнее

всего его запуск ограничили с помощью ключа "DisableTaskMgr". Это легко правится

reg-файлом:

Блокиратор браузеров

Рекомендую обзавестись в системе утилитой ProcessExplorer от Марка

Руссиновича, представляющую собой прокаченный таскменеджер. Если переименовать

exe-шник в какое-нибудь незамысловатое название есть шанс, что ты сможешь

использовать его, если какая-то малварь заблокирует штатный менеджер задач.

Почему короткие номера для платных SMS не прикрывают?

Заражение программами-вымогателями означает, что ваши данные зашифрованы или ваша операционная системазаблокирована киберпреступниками. Киберпреступники обычно требуют выкуп за расшифровку данных. Программы-вымогатели могут проникать на устройства разными способами. Наиболее распространенные пути включают заражение при посещении вредоносных веб-сайтов, загрузку нежелательных надстроек и спам-рассылки. Целями атак программ-вымогателей являются как частные лица, так и компании. Для защиты от атак программ-вымогателей могут быть предприняты различные меры, однако сохранение бдительности и использование программ безопасности – это самые важные шаги в правильном направлении. При атаке программы-вымогателя происходит либо потеря данных, либо трата крупной суммы денег, либо и то, и другое.

Обнаружение программ-вымогателей

Как узнать, заражен ли ваш компьютер? Вот несколько способов обнаружить атаку программы-вымогателя:

- Сигналы тревоги со стороны программы поиска вирусов. Если на устройстве установлена программа поиска вирусов, заражение программой-вымогателем может быть обнаружено на ранней стадии, если программа вымогатель не обошла защиту.

- Изменение расширений файлов. Например, обычное расширение файла изображения – jpg. Если это расширение заменено неизвестной комбинацией букв, возможно, файл заражен программой-вымогателем.

- Изменение имен файлов. Отличаются ли имена файлов от тех, которые вы им присваивали? Вредоносные программы часто меняет имена файлов при шифровании данных. Следовательно, это также может быть признаком заражения.

- Повышенная активность дисков или центрального процессора может свидетельствовать о том, что программа-вымогатель работает в фоновом режиме.

- Сомнительная сетевая активность. Программное обеспечение, взаимодействующее с киберпреступниками или серверами злоумышленников, может вызвать подозрительную сетевую активность.

- Зашифрованные файлы. Поздним признаком атаки программ-вымогателей является тот факт, что файлы больше не открываются.

Наконец, появляется окно с требованием выкупа, что подтверждает заражение программой-вымогателем. Чем раньше была обнаружена угроза, тем проще бороться с вредоносной программой. Раннее обнаружение факта заражения троянскими программами-шифровальщиками позволяет определить, какой тип программы-вымогателя заразил устройство. Многие троянские программы-вымогатели удаляют себя после выполнения шифрования, поэтому их невозможно изучить и расшифровать.

Произошло заражение программой-вымогателем – что делать?

Программы-вымогатели обычно бывают двух типов: программы-блокировщики с требованием выкупа и шифровальщики. Программы-блокировщики с требованием выкупа блокируют экран компьютера, в то время как шифровальщики шифруют отдельные файлы. Независимо от типа программы-вымогателя, у жертвы обычно есть три варианта:

- Заплатить выкуп и надеяться, что киберпреступники сдержат свое слово и расшифруют данные.

- Попытаться удалитьвредоносную программу, используя доступные инструменты.

- Выполнить на компьютере восстановление до заводских настроек.

Удаление троянских программ-шифровальщиков и расшифровка данных

Тип программы-вымогателя и стадия, на которой было обнаружено заражение, существенно влияют на способ борьбы с вирусом. Удаление вредоносной программы и восстановление файлов возможно не для всех программ-вымогателей. Вот три способа борьбы с заражением.

Обнаружение программ-вымогателей – чем раньше, тем лучше

Если программа-вымогатель обнаружена до момента требования выкупа, ее можно удалить. Данные, которые были зашифрованы до этого момента, останутся зашифрованными, но саму программу-вымогатель можно остановить. Раннее обнаружение означает, что можно предотвратить распространение вредоносной программы на другие устройства и файлы.

Если во внешнем или в облачном хранилище имеется резервная копия данных, зашифрованные данные возможно восстановить. Но что делать, если у вас нет резервной копии данных? Мы рекомендуем вам установить надежное решение для интернет-безопасности. Возможно, уже существует инструмент для расшифровки данных, зашифрованных программой-вымогателем, жертвой которой вы стали. Можно также посетить веб-сайт проекта No More Ransom. Эта общеотраслевая инициатива запущена для помощи всем жертвам программ-вымогателей.

Инструкция по удалению программ-шифровальщиков файлов

Если вы стали жертвой атаки программы-шифровальщика файлов, можно выполнить следующие действия, чтобы удалить трояна-шифровальщика.

Шаг 1. Отключитесь от интернета

Сначала удалите все подключения, как виртуальные, так и физические. К ним относятся беспроводные и проводные устройства, внешние жесткие диски, любые носители и облачные учетные записи. Это может предотвратить распространение программ-вымогателей по сети. Если вы подозреваете, что пострадали другие области, выполните действия по резервному копированию и для этих областей.

Шаг 2. Проведите расследование с использованием программ обеспечения интернет-безопасности

Выполните антивирусную проверку с помощью установленных программ для обеспечения безопасности в интернете. Это поможет определить угрозы. Если обнаружены опасные файлы, их можно удалить или поместить на карантин. Вредоносные файлы можно удалить вручную или автоматически с помощью антивирусного программного обеспечения. Выполнять удаление вредоносных программ вручную рекомендуется только опытным пользователям.

Шаг 3. Используйте инструмент для расшифровки данных, зашифрованных программами-вымогателями

Шаг 4. Восстановите данные из резервной копии

Если резервные копии ваших данных хранятся на внешнем носителе или в облачном хранилище, создайте также резервную копию данных, которые еще не были зашифрованы программой-вымогателем. Если вы не создавали резервных копий, очистить и восстановить работу компьютера будет намного сложнее. Чтобы избежать такой ситуации, рекомендуется регулярно создавать резервные копии. Если вы склонны забывать о таких вещах, используйте службы автоматического резервного копирования в облако или создайте напоминания в календаре.

Как удалить программу-вымогатель, блокирующую экран

В случае программы-блокировщика жертва сначала сталкивается с проблемой доступа к программе безопасности. При запуске компьютера в безопасном режиме есть вероятность, что операция блокировки экрана не загрузится, и удастся использовать антивирусную программу для борьбы с вредоносным ПО.

Платить ли выкуп?

Если вы все же планируете заплатить выкуп, не удаляйте программу-вымогатель со своего компьютера. В зависимости от типа программы-вымогателя или плана киберпреступников по расшифровке данных, программа-вымогатель может являться единственным способом применить код дешифрования. В случае преждевременного удаления программы-вымогателя код дешифрования, купленный по высокой цене, станет бесполезным. Но если вы действительно получили код дешифрования и он сработал, необходимо удалить программу-вымогатель с устройства как можно скорее после расшифровки данных.

Дальнейшие действия в зависимости от типа программ-вымогателей

Существует множество различных типов программ-вымогателей, некоторые из них можно удалить всего несколькими щелчками мыши. Однако есть также распространенные вирусы, удаление которых значительно сложнее и требует много времени.

Существуют различные способы удаления и расшифровки зараженных файлов в зависимости от типа программы-вымогателя. Не существует универсального инструмента дешифрования, который работал бы с любыми программами-вымогателями.

Для корректного удаления программ-вымогателей важно ответить на следующие вопросы:

- Какой тип вируса заразил устройство?

- Существует ли подходящая программа дешифрования, и если да, то какая?

- Как вирус попал в систему?

Вирус Ryuk мог попасть в систему, например, через Emotet, что влияет на способ решения проблемы. В случае с вирусом Petya, безопасный режим – хороший способ удалить его. Более подробно различные варианты программ-вымогателей описаны в этой статье.

Выводы

Другие статьи по теме

What Что такое программы-вымогатели

How to prevent Ransomware Как защитить себя от программ-вымогателей

Другие статьи по теме:

Удаление программ-вымогателей | Расшифровка данных – как победить вирус

Обнаружение троянских программ-шифровальщиков, удаление программ-вымогателей с компьютера и расшифровка ваших данных – все описано в этой статье.

Избранные статьи

Как очистить кеш и удалить файлы cookie в различных браузерах

Как снизить пинг и оптимизировать скорость онлайн-игр

Режим инкогнито и режим конфиденциального просмотра: что это такое и как ими пользоваться?

Что представляют собой отдельные законы об интернете и безопасности данных?

Соблюдение кибергигиены поможет обеспечить безопасность в сети

Продукты для дома

Наши передовые решения помогают защитить то, что для вас ценно. Узнайте больше о нашей удостоенной наград защите.

Бесплатные утилиты

Наши бесплатные утилиты помогают обеспечить защиту ваших устройств на базе Windows, Mac и Android.

Связаться с нами

Наша главная цель - обеспечить вашу безопасность. Мы всегда готовы ответить на ваши вопросы и оказать техническую поддержку.

О компании

Узнайте больше о том, кто мы, как мы работаем и почему наша главная цель - сделать цифровой мир безопасным для всех.

Пробные версии

Попробуйте наши решения. Всего за несколько кликов вы можете скачать бесплатные пробные версии нашего продукта и проверить их в действии.

Сувенирный портал Lab Shop

Откуда пошли вымогатели, как блокировщики превратились в шифровальщиков и почему они так популярны среди киберпреступников?

Первая волна: блокировщики

Вредоносное ПО данного типа оказалось весьма прибыльным и, естественно, приобрело немалую популярность у киберпреступников. Однако у популярности обнаружилась и другая сторона: эта тема довольно быстро привлекла внимание антивирусных экспертов и правоохранительных органов.

В результате преступники получили удар по самому больному месту — по платежным системам, через которые они получали выкуп. Изменив правила регулирования электронных платежей, госорганы смогли испортить жизнь мошенников сразу с двух сторон. Их деятельность стала одновременно менее прибыльной (сложнее извлекать деньги) и более рискованной (многие киберпреступники загремели в тюрьму).

В свою очередь, антивирусные эксперты создали бесплатные утилиты для борьбы с блокировщиками — например, у нас есть Kaspersky WindowsUnlocker. Конечно, программы-вымогатели после этого навсегда не исчезли, но эти меры помогли сдержать первую волну — за последние несколько лет количество заражений не росло.

Вторая волна: шифровальщики

Однако пару лет назад все изменилось. Во-первых, определенную популярность набрали биткойны — электронная платежная система, транзакции в которой крайне сложно отследить и никак невозможно регулировать. Во-вторых, киберпреступники придумали новый подход: вместо того чтобы блокировать доступ к браузеру или операционной системе, они начали шифровать файлы пользователя, хранящиеся на жестком диске.

В отличие от программ, личные файлы уникальны, так что их нельзя заменить, просто переустановив систему. Если же вымогатели используют стойкое шифрование, то и восстановить, то есть расшифровать, их крайне сложно, а нередко и вовсе невозможно. Для преступников это означает, что и выкуп можно брать более существенный: как правило, он составляет несколько сотен долларов для частного лица и несколько тысяч долларов — для организаций.

Некоторое время новое поколение вымогателей серьезно уступало в распространенности старым блокировщикам. Однако преобладание шифровальщиков было лишь вопросом времени: преступники стали массово переключаться на использование зловредов более эффективного типа. И в конце 2015 года количество попыток заражения шифровальщиками повышалось лавинообразно.

По нашим оценкам, полученным на основе данных Kaspersky Security Network, количество атак шифровальщиков выросло за год в 5,5 раза: со 131 111 попыток заражения пользователей наших продуктов в 2014–2015 годах до 718 536 в 2015–2016-м.

География атак и самые активные семейства вымогателей

В десятку стран, в которых пользователи чаще всего сталкиваются с вымогателями, входят Индия, Россия, Казахстан, Италия, Германия, Вьетнам, Алжир, Бразилия, Украина и США. Однако в Индии, Алжире, России, Вьетнаме, Казахстане, на Украине и в Бразилии это в основном старые и не слишком опасные блокировщики. В США почти в 40% случаев пользователей атакуют куда более серьезные вымогатели — шифровальщики. Наконец, в Италии и Германии абсолютное большинство вымогателей сейчас являются опасными шифровальщиками.

Еще один интересный факт: если изначально среди потенциальных жертв программ-вымогателей с большим отрывом лидировали домашние пользователи, то после появления шифровальщиков преступники все чаще обращают внимание и на бизнес: доля корпоративных пользователей среди атакуемых за год выросла вдвое, с 6,8 до 13,13%.

Хотите узнать больше об эволюции троянцев-вымогателей? Читайте полную версию нашего отчета на Securelist.

Как работает сайт-блокировщик

Рассказывать будем на примере сайта-блокировщика, недавно найденного нашими экспертами. Несмотря на свое название, сайт не блокирует компьютер, а всего лишь мешает его работе.

Для пользователя все выглядит так: на экране — окно браузера, сверху — настоящий адрес сайта МВД, а на самой странице — обвинение в правонарушении и требование заплатить штраф в несколько тысяч рублей. За неповиновение жертве блокировщика угрожают тюремным сроком по статье 242 УК РФ (распространение порнографии) и шифрованием файлов. Для пущего эффекта угрозы и требование заплатить штраф также дублируются звуком.

Мошенники сообщают, что жертва нарушила закон и теперь должна оплатить штраф в размере 5000 рублей переводом по номеру телефона

Курсор мыши злоумышленники прячут с помощью специальных настроек сайта. В них же они пытаются заблокировать доступ к некоторым клавишам, чтобы не дать жертве свернуть окно — но, как выяснили наши эксперты, в современных браузерах эта блокировка не работает.

Вообще говоря, сайты-блокировщики могут маскироваться под разные страницы, но всегда будут запугивать жертву — несуществующими системными ошибками, атаками вирусов или, например, ответственностью за нарушения авторских прав. Однако, если не идти на поводу у мошенников, реальной угрозы такие сайты обычно не представляют.

И хотя отразить такую атаку достаточно просто, блокировщики браузеров весьма популярны в среде вымогателей — по нашим данным, только в IV квартале 2020 года с описанным выше блокировщиком столкнулись более 55 тысяч пользователей.

Что делать, если браузер заблокирован

Избавиться от блокировщика, будь то копия сайта МВД России или любая другая страница, обычно не так уж трудно. Главное правило при столкновении с любыми вымогателями — ни в коем случае не платить выкуп. Во-первых, так вы финансируете преступников и показываете им, что схема работает. Во-вторых, перечисление средств вовсе не гарантирует, что вы избавитесь от проблемы.

Читайте также: