Вирусы и тонкие клиенты

Обновлено: 17.04.2024

2 сентября 2020

Коллапса IT-инфраструктуры, который предсказывали пессимисты, не случилось — большинство компаний смогли перестроиться в сжатые сроки. Хотя и эффективность перехода была разной. Повезло компаниям, в которых и до пандемии основным инструментом работы был ноутбук. Большое преимущество получили организации, в которых уже применялась политика BYOD. По итогу некоторые компании из числа мировых лидеров решили вообще массово перевести сотрудников на удаленку, чтобы снизить затраты. А несколько IT-гигантов, включая Oracle, Rimini Street и Okta, заявили, что частичный отказ от офисных площадей позитивно сказывается на их бизнесе.

А вот с обеспечением безопасности дело обстояло сложнее. Появились новые обстоятельства, к которым многие отделы ИБ не были готовы. Во-первых, сотрудники начали работать из локальных домашних сетей, используя собственное сетевое оборудование, не контролируемое, не администрируемое и даже не обновляемое службами компании. Во-вторых, вся семья работника начала пользоваться устройствами для разных задач. Например, одни и те же ноутбуки периодически использовали как родители для работы, так и дети для учебы. Более того, иногда одна и та же машина могла подключаться к сетям двух компаний, создавая достаточно неприятную ситуацию для безопасников обеих организаций.

А знаете, у кого возникло минимальное количество проблем и с точки зрения IT, и с точки зрения безопасности? У компаний, активно использующих технологии виртуализации, а точнее, инфраструктуры виртуальных рабочих столов (VDI).

Что такое виртуальные рабочие столы?

Специалисты могут подключаться к своим виртуальным рабочим столам (и доступным им корпоративным ресурсам) с любых устройств — стационарных компьютеров, тонких клиентов, ноутбуков, планшетов. В принципе, можно использовать даже телефон — если удастся подключить к нему клавиатуру, мышь и монитор (некоторые энтузиасты реально работают в такой конфигурации). И речь даже не всегда идет об удаленной работе и подключении через Интернет — в некоторых компаниях виртуальные рабочие столы используют и в офисе. Потому что эта технология дает достаточно много бизнес-преимуществ.

Виртуальные рабочие столы, тонкие клиенты и безопасность

С точки зрения безопасности виртуальные рабочие столы хороши хотя бы тем, что обеспечивают неприкосновенность используемого сотрудником программного обеспечения. Разумеется, пользователь может изменять рабочие файлы и настройки интерфейса. Но они хранятся отдельно от виртуальной машины. Все изменения в ПО и вредоносный код, который может попасть на виртуальную машину, автоматически исчезнут после перезагрузки. Это не значит, что виртуальные машины можно не защищать, но шансы APT-группировок, которые пытаются затаиться на рабочих компьютерах, это изрядно уменьшает.

Но максимальные преимущества для безопасности, как уже было сказано выше, дает подключение к виртуальным рабочим столам с тонких клиентов — устройств, работающих в терминальном режиме. Зачастую на них нет даже жесткого диска — это просто коробочка, обеспечивающая подключение к серверу и позволяющая подсоединить монитор и периферийные устройства (их набор может быть разным в зависимости от конкретной модели). На тонком клиенте не обрабатываются и не хранятся рабочие данные.

Конечно, для нормальной удаленной работы с такого устройства требуется хороший канал связи. Но в последние годы это не такая уж и проблема. Связь тонкого клиента с сервером, как правило, обеспечивает надежный шифрованный протокол — это решает проблему с ненадежным сетевым окружением. Да, с точки зрения пользователя это гораздо менее универсальное устройство, чем, скажем, ноутбук. Играть в компьютерные игры или подключаться к посторонним информационным системам с него не получится. Но ведь сотрудник и не должен заниматься этим на рабочем месте. Заодно решается потенциальная проблема с кражей железа — это не приведет к утечке данных.

Терминальные решения и тонкие клиенты

Продолжая тактику уменьшения числа объектов, подверженных заражению, нельзя пройти мимо такой изумительной возможности, как внедрение терминальных решений с применением тонких клиентов (см. рис. 1).

Рисунок 1. Внедрение терминальных решений и тонких клиентов

Основная идея данного решения состоит в том, что все программное обеспечение устанавливается и выполняется на терминальном сервере, к которому подключаются пользователи для выполнения своих задач. При этом на рабочие станции достаточно установить специальную программу или вообще обойтись без установки дополнительного ПО, например, организовав доступ посредством клиента, уже имеющегося в составе ОС, а то и просто через веб-браузер.

Поэтому аппаратное обеспечение рабочей станции особой роли не играет. В связи с этим стал популярен тип устройств, который представляет собой компьютер минимальной конфигурации, достаточной для запуска сильно урезанного варианта операционной системы с набором клиентских программ для доступа по разным протоколам к терминальным серверам. Такие устройства называют тонкими клиентами.

Тонкие клиенты выпускаются на базе различных платформ: MS Windows CE, MS Windows XPe, различные модификации Linux, а также собственные разработки компаний-производителей – вроде Wyse Thin OS.

В предыдущей части статьи я писал том, что non-Windows системы гораздо меньше подвержены влиянию вредоносного ПО. Поэтому имеет смысл провести миграцию части сервисов и служб с платформы на базе MS Windows на альтернативные варианты на базе UNIX. К сожалению, перевод рабочих станций на другую платформу вызывает довольно много трудностей, главная из которых – организация работы прикладного программного обеспечения. В отличие от непосредственной миграции рабочих станций на альтернативные платформы при использовании терминальных решений пользователь при подключении видит знакомый рабочий стол Windows, может запускать программы, необходимые для своей работы.

Следует сразу определить, какие приложения легко переносятся на терминальные системы, а какие по разным причинам стоит оставить на рабочих станциях пользователей.

Принцип организации терминального решения на базе тонких клиентов

- На центральный компьютер (терминальный сервер) устанавливается специализированное ПО, позволяющее пользователям подключаться удаленно, получать пользовательский интерфейс и выполнять программы непосредственно на этом сервере.

- На рабочем месте пользователя располагается небольшой компьютер с минимальной аппаратной и программной конфигурацией, позволяющей подключаться по специальному протоколу к терминальному серверу. При этом на самом устройстве может даже не быть операционной системы (в этом случае используется загрузка по сети) или использоваться некая аппаратная прошивка, позволяющая соединяться с терминальным сервером (например, WYSE S10 или WYSE V10).

- Справедливости ради стоит заметить, что роль тонкого клиента может выполнять любой компьютер, даже весьма устаревший, если на него установить соответствующее программное обеспечение. Например, openThinClient [1] или Thinstation [2]. Правда, в этом случае стоимость обслуживания остается довольно высокой, хотя и меньше, чем в случае с рабочей станцией на Windows-платформе.

Следует также отметить тот факт, что в случае с тонкими клиентами легче обосновать запрет на использование сменных носителей. Устройствами для чтения/записи CD/DVD они не оборудованы. Что касается USB-носителей: если администратор не разрешит их подключение в виде локальных клиентских носителей на терминальном сервере, то использовать их тоже не получится.

Дополнительные плюсы от внедрения подобных решений

- В отличие от системных блоков тонкие клиенты не нуждаются в модернизации. Купленные однажды, они могут служить пять-десять лет, все время оставаясь пригодными для использования в этом безумном цифровом мире.

- Значительно снижаются расходы на администрирование, приобретение и обновление программного обеспечения. Так как ПО устанавливается и обновляется только на серверах приложений, то сокращается стоимость лицензий, а также уменьшается стоимость администрирования.

- Потеря терминала не грозит утечкой информации. Это всего лишь потеря оборудования, а никак не данных или всей предыдущей работы.

- Большая безопасность. Уполномоченный сотрудник службы безопасности может посмотреть, чем занимаются сотрудники, лишить их права запуска определенных приложений, а так как обычно тонких клиентов не оборудуют ни съемными, ни жесткими дисками, значительно уменьшается вероятность хищения информации.

Какие тонкие клиенты стоит приобретать? Наиболее простой ответ: надежные и без Windows. Ведь наша основная идея – заменить капризные, нуждающиеся в защите системные блоки на безотказные, неуязвимые для вирусов тонкие клиенты. Если говорить о модельном ряде, мне приходилось работать с тонкими клиентами WYSE и HP.

Что же касается конфигурации терминальных серверов, здесь, как правило, присутствует ситуация с точностью до наоборот. Если терминальный доступ организуется с целью замены десктопов, то необходимо по возможности сохранить функционал программного обеспечения, который использовался в бизнес-процессах компании до начала миграции на терминальные решения и тонкие клиенты. Поэтому обычно на сервера устанавливается операционная система семейства Windows: MS Windows Server 2003 R2, MS Windows Server 2008 (R2), что позволяет организовать запуск большинства программ, использовавшихся ранее на рабочих станциях пользователей.

Программное обеспечение для организации сервера терминалов

Теперь рассмотрим ПО для нашего сервера терминалов.

MS Terminal Server

Поставляется совместно с операционной системой начиная от Windows 2000. Данный продукт не бесплатен, а требует дополнительного лицензирования. При помощи MS Terminal Server можно легко организовать доступ к стандартному рабочему столу Windows на удаленном сервере и удаленный запуск программы в отдельном окне, лишенном дополнительных возможностей интерфейса. MS Terminal Server использует Remote Desktop Protocol (RDP – шифрованный протокол, позволяющий не только получать вид рабочего стола, но и подключать локальные носители, принтеры, COM-порты и т.д. Все современные Windows операционные системы и тонкие клиенты содержат в себе программный модуль RDP для соединения с этим сервисом. Мало того, существует несколько подобных программ для операционных систем семейства UNIX: krdc для KDE, tsclient для GNOME, а также небезызвестный rdesktop, позволяющих использовать удаленный доступ с этих OS.

Terminal Server Plus

Несмотря на то что этот продукт во многом напоминает MS Terminal Server, он имеет ряд преимуществ, таких как собственную службу печати, свой метод публикации приложений и возможность работы через веб-консоль. Но главное преимущество – весьма невысокая цена: 25 долларов США за одну лицензию. Еще одно немаловажное преимущество: Terminal Server Plus можно установить на любую Windows совместимую систему, включая Windows XP и Windows Vista. И MS Terminal Server, и Citrix XenApp могут быть установлены только на серверную (OS Windows Server 2003 и выше). К сожалению, пока отсутствуют данные о дилерах, распространяющих данный продукт в России. Для получения более подробной информации имеет смысл посетить сайт проекта [4].

Немного о лицензировании терминальных подключений

Существуют три типа лицензий:

- Per seat (per device – на рабочее место) – требуется отдельная лицензия на каждое устройство (тонкий клиент или рабочую станцию), вне зависимости от количества пользователей. Такая схема используется при лицензировании MS Terminal Server.

- Per user (на пользователя) – требуется отдельная лицензия на каждого пользователя (независимо от количества одновременно работающих пользователей). Этот тип лицензий также используется MS Terminal Server.

- Per connection (конкурентная лицензия) – требует отдельную лицензию для каждого соединения, но число пользователей/рабочих мест не играет роли – важно число одновременно обслуживаемых пользователей. Такая система используется компанией Citrix Systems. При инсталляции продукта создается некий пул лицензий, из которого каждое новое соединение забирает одну лицензию. При завершении сессии лицензия возвращается.

Переход на терминальные решения и тонкие клиенты несет с собой не только несомненные плюсы, но и некоторые минусы. С одной стороны, мы значительно сократили количество заражаемых объектов в сети, сделав большую часть пользовательских рабочих мест неуязвимыми для вирусов. В то же время максимальная концентрация ресурсов на нескольких терминальных серверах делает эти самые сервера уязвимым местом, поражение которого может повлечь за собой выход из строя всей инфраструктуры. Нет сомнения в том, что один или несколько терминальных серверов гораздо легче защитить и вылечить от вирусов, чем целый парк рабочих станций (при том что во время лечения одних объектов другие могут заражаться по новой). В крайнем случае несколько серверов можно быстро восстановить из резервной копии. Понятно, что вернуть к жизни 100-200 рабочих станций будет гораздо сложнее. Но все-таки терминальные сервера нужно поберечь от заражения, потому что падение терминального сервера может привести к временному отключению пользователей или (если этот сервер единственный) даже к полной остановке работы. Ниже речь пойдет о том, как это лучше сделать и какие решения для этого существуют помимо стандартного (и не всегда надежного) способа в виде установки антивирусной программы.

Антивирусный шлюз с разделением по протоколам

В результате вышеописанных мероприятий наша сеть теперь разделяется на две группы: чистую (имеется в виду чистую от вирусов) и грязную. В чистой сети находятся тонкие клиенты, терминальные и остальные сервера. В грязной сети продолжают оставаться рабочие станции, которые не подлежат миграции на терминальный сервер, а также мобильные устройства – ноутбуки и т.п. Все наши усилия могут пойти прахом, если какой-нибудь пользователь принесет вирус на своем ноутбуке и заразит всю сеть, включая терминальные сервера. Конечно, в грязной сети (так же как и в чистой) работает корпоративный антивирус, но лучше все-таки не рисковать.

Чтобы оградить наши сервера от возможной угрозы, необходимо физически разделить между собой эти сети, организовав между ними безопасный обмен данными. Первое, что мы делаем, – это физически разбиваем сеть на две подсети, соединенные между собой маршрутизатором с функцией межсетевого экрана, позволяющим блокировать трафик по портам (см. рис. 2).

Рисунок 2. Антивирусный шлюз с разделением по протоколам

После этого разрешаем на межсетевом экране прохождение только терминального трафика по используемому нами протоколу (например, это RDP и ICA) и запрещаем все остальные популярные протоколы обмена файлами, такие как CIFS, FTP и т.д.

Теперь, когда пользователи из грязной сети могут подключаться к серверам в чистой сети только посредством терминального соединения, риск заражения становится минимальным. На компьютерах в грязной сети не забываем отключить возможность использования локальных носителей терминальных клиентов, иначе все наши усилия пройдут впустую.

Чтобы пользователи из грязной сети могли передавать информацию в чистую сеть, существуют два пути: корпоративная электронная почта с проверкой на вирусы на почтовом сервере и антивирусный шлюз с разделением по протоколам. Роль такого антивирусного шлюза может играть любой сервер, имеющий два сетевых интерфейса с установленной операционной системой семейства UNIX. Например, Linux openSUSE или FreeBSD. На него устанавливают программный пакет Samba и FTP-сервер – например, ProFTP.

Очень важный нюанс. Если используются тонкие клиенты на базе Windows-систем, то обновление встроенных операционных систем необходимо выполнять строго в чистой подсети. Иначе может возникнуть ситуация, когда при обновлении операционной системы в прошивку тонкого клиента попадает вирус, и если после этого будет включена защита от записи, то ни один антивирус вылечить ваше устройство уже не сможет. С этим нужно быть более осторожным.

Существует два способа организовать проверку:

Еще есть вариант просто купить антивирусный модуль для проверки Samba- и/или FTP-серверов. Как правило, большинство компаний-разработчиков антивирусного ПО предлагают такую возможность.

Остановимся на втором способе поподробнее. Каждому пользователю из грязной сети создаются два отдельных каталога на диске для входящих и исходящих файлов при FTP-доступе и два каталога для аналогичных общих ресурсов в Samba. После этого для грязной сети блокируем доступ к ресурсам Samba, и для чистой сети блокируем доступ к FTP-ресурсам на шлюзе. Сделать это можно либо прикладными средствами FTP и Samba, либо на встроенном брандмауэре, который есть практически на каждой операционной системе семейства UNIX. Так, по протоколам разделили, теперь нужно организовать проверку и перемещение.

Пишем скрипт, который время от времени проверял бы содержимое данных ресурсов на вирусы и перемещал файлы из одних ресурсов в другие. Файлы из входящей папки FTP после проверки перемещаются в исходящую на Samba и, наоборот, из входящей на Samba в исходящую на FTP. Необходимо организовать запуск данного скрипта из crontab через определенное время. Чтобы передать файл из грязной сети в чистую, пользователю достаточно скопировать файлы по FTP в свою входящую папку. Подождав примерно несколько минут (зависит от количества перемещаемых файлов), он может использовать эти файлы, уже проверенные на вирусы из общего ресурса на Samba в чистой сети, подключившись по терминальной сессии.

Плюсом такого решения является возможность создать такой вот импровизированный антивирусный шлюз, обладая начальными знаниями по UNIX-системам и элементарными навыками написания shell-скриптов. Примеры команд для проверки каталогов при помощи ClamAV можно посмотреть в [5]. Также к плюсам можно отнести отсутствие необходимости устанавливать дополнительные модули к пакетам, такие как mod_clamav и samba-vsan.

Избавляемся от пиратского ПО

Помимо проблем с законом использование пиратского программного обеспечения несет в себе еще одну угрозу: практически всегда присутствует вредоносное ПО. Будем реалистами – в нашем жестоком мире никогда ничего не делается просто так. Неужели кто-то всерьез полагает, что какой-то добрый дядечка или бескорыстный юноша будет создавать crack для взлома программы, писать программу генерации ключей (или напрямую выкладывать в сеть подборку регистрационных номеров) просто из любви к ближнему? Практически всегда пиратская копия программы или средство для ее взлома содержит троянчик, который делает разные интересные вещи. Например, отсылает содержимое адресной книги в спамерскую базу. Или выискивает скэшированные номера кредитных карточек и передает их куда следует. Или. Да мало ли каких пакостей можно ожидать после того, как самостоятельно, по доброй воле на компьютер была установлена программа весьма сомнительного происхождения.

Несколько рекомендаций, чтобы провести данный переход с наименьшими финансовыми и моральными потерями.

Помимо ликвидации возможных источников распространения вредоносного ПО избавление от пиратского ПО, как правило, приводит к резкому сокращению количества программ, установленных на рабочих местах пользователей. А это, в свою очередь, уменьшает количество объектов заражения (в данном случае – исполняемых файлов, библиотек и т.д.), что ведет к уменьшению риска заражения.

В принципе, мы рассмотрели большинство методов снижения вирусной опасности для ИТ-структуры. Теперь настало время поговорить о возможности восстановления системы в случае, если наши меры по какой-то причине не возымели действия и вирус все таки пробрался в систему и причинил весьма ощутимые разрушения.

Что еще можно сделать? Виртуализация

Продолжая разговор о системах копирования с целью быстрого восстановления, нельзя не упомянуть такое замечательное средство, как виртуализация, то есть использование виртуальных машин вместо физических. По этой теме сказано и написано множество материалов, так что расписывать все прелести и некоторые недостатки в рамках статьи по антивирусной защите не имеет смысла. Но об одной детали упомянуть стоит. Это возможность делать быстрые резервные копии и снимки (snapshots) и быстро восстанавливать виртуальную машину. Особенно актуально это в компаниях, работающих в режиме 24/7. Вывести из работы критически важный для бизнеса сервер не всегда удается. Необходимо согласовывать downtime, на это уходит время, в течение которого вирус будет заражать другие системы. Но имеется возможность в изолированной среде восстановить резервной копии чистую версию той же виртуальной машины, после чего погасить зараженную виртуальную машину и вывести в сеть восстановленную. Как правило, это занимает гораздо меньше времени, чем разыскать всех ответственных менеджеров и согласовать с ними время недоступности сервиса.

Еще одно замечательное средство – виртуализация десктопов. Продукт Citrix XenDesktop позволяет при необходимости предоставить виртуальную рабочую станцию, только что сформированную из заранее подготовленного образа с сохранением всех пользовательских настроек.

Любой врач скажет, что болезнь лучше предотвратить, чем лечить. Профилактика заражений компьютерными вирусами как нельзя лучше подходит под этот постулат. Не просто установить антивирусную программу, а создать отказоустойчивую систему, не боящуюся заражения. При этом не стоит отказываться и от обычных средств борьбы с вредоносным ПО – надежным антивирусным программным обеспечением.

На какие характеристики следует обратить внимание при выборе тонких клиентов? Какая ОС предпочтительнее и почему?

Самые простые в настройке и наиболее быстродействующие – это нулевые клиенты, реализующие протокол соединения аппаратно. При интенсивной работе с голосом (call-центры) и просмотре видео желательна поддержка декодирования на стороне клиента. При использовании декодирования тонкий клиент сообщает системе, что способен распаковать сжатые пакеты, и в итоге снижаются требования к полосе пропускания, а качество голоса и видео получается выше.

При выборе тонкого клиента с предустановленной операционной системой предпочтений по ОС не выявил. Больше стоит обращать внимание на аппаратную начинку, процессор менее 1,5 ГГц и память менее 2 Гб нежелательны.

ЕВГЕНИЙ ЯРОШ, ИТ-специалист, Москва

АЛЕКСЕЙ МАНУЙЛОВ, начальник НТО, ЗАО НПФ СИГМА, Калуга

Windows. Большая распространенность.

Какие основные сценарии использования тонких клиентов? Самый интересный, на ваш взгляд, сценарий использования тонких клиентов в вашей практике?

АНДРЕЙ ШМЫГОЛЬ

На самом деле сценарии могут быть любыми, сейчас производительность виртуальных рабочих мест практически ничем не ограничена. Если не требуется втыкать специфическую плату в системный блок, то виртуальной машины хватит для любых задач. А плюсов по сравнению с системным блоком хоть отбавляй. Можно использовать виртуальную машину стонким клиентом как для нетребовательных офисных работников, так и для инженеров со сложными САПР с выводом графики на четыре монитора.

Самый интересный сценарий из моей практики – безопасная замкнутая сеть, в которой можно создавать документы, работать с ресурсами предприятия, но нельзя ничего забрать навнешний носитель. Мечта специалистов по безопасности. До недавнего времени нельзя было провести аттестацию тонких клиентов, поскольку они не оборудуются сертифицированными СКЗИ. Сейчас эта проблема решается полностью сертифицированным тонким клиентом.

Из интересных устройств встречал продукты в виде монитора с интегрированным клиентом, работающим от единственного провода (RJ45) по технологии PoE. Для кассира самое оно, а для нас монитор с диагональю 18,5" (максимальный размер) оказался маловат.

ЕВГЕНИЙ ЯРОШ

Удаленные офисы с малым количеством работников – наверное, самый распространенный сценарий использования тонких клиентов. Интересен вариант быстрой организации нового большого офиса без возможности организовать всю ИТ-инфраструктуру.

АЛЕКСЕЙ МАНУЙЛОВ

Обычные рабочие места из любой точки планеты.

Долгое время занимаясь темой тонких клиентов, могу утверждать, что их использование дает безусловные преимущества, кроме того, их значимость в последнее время возрастает всвязи с развитием облачных вычислений.

Естественным выглядит вопрос, почему при безусловных преимуществах тонкие клиенты не очень популярны, особенно в сегменте предприятий малого и среднего бизнеса. На мой взгляд, причин здесь несколько. В первую очередь это элементарная неосведомленность руководителей предприятия, то есть именно тех выгодоприобретателей, которые принимают решение о выборе и финансировании реализуемых проектов. Также недостаточно знакомы с этой технологией и ИТ-специалисты таких предприятий. Довершает картину незаинтересованность поставщиков программного обеспечения и внедренческих предприятий в таких проектах ввиду уменьшения общей стоимости решения и увеличения таким образом удельного веса издержек.

Какой протокол используете в тонком клиенте для доступа к удаленному рабочему столу? RDP vs VDI?

АНДРЕЙ ШМЫГОЛЬ

На нашем предприятии используется виртуализация от компании VMware. Для подключений используется протокол PCoIP, который показывает лучшую производительность нанулевых клиентах Teradici, то есть на клиентах от самого разработчика протокола PCoIP. Есть еще тонкие клиенты HP, которые уступают в быстродействии, а также более хлопотны в настройке.

ЕВГЕНИЙ ЯРОШ

Для больших инсталляций PCoIP (VDI) для небольших (пару десятков подключений) проще RDP.

АЛЕКСЕЙ МАНУЙЛОВ

Когда лучше выбрать тонкий клиент с прошивкой, а когда использовать загрузку по сети? Какие дополнительные модули используются на тонком клиенте?

АНДРЕЙ ШМЫГОЛЬ

Обновление прошивки токих клиентов – редкое дело, поэтому предпочитаем настраивать устройство как самодостаточное. Загрузка по сети будет актуальна при большом количестве устройств, из минусов – появление еще одного источника Boot Storm по утрам. Дополнительным устройством в некоторых наших токих клиентов является СКЗИ с реализацией модуля доверенной загрузки.

ЕВГЕНИЙ ЯРОШ

Все зависит от качества сетевого соединения. Именно от этого параметра зависит, возможно ли организовать загрузку по сети. Чаще всего это можно организовать только в пределах одного офиса или группы рядом стоящих зданий. Чаще всего для токих клиентов требуется дополнительный USB-порт для подключения локальных устройств (USB-ключей, сканеров, принтеров).

АЛЕКСЕЙ МАНУЙЛОВ

Подключение к МФУ с LAN-портом, трансляция USB-портов через сеть (USB-ключи).

Каковы особенности сетевой инфраструктуры при ис-пользовании тонких клиентов? Какие дополнительные требования к серверу при использовании тонких клиентов?

АНДРЕЙ ШМЫГОЛЬ

Серверам желательно поставить пару SSD и сделать на них хост-кэш, для графики сейчас самое лучшее решение vGPU на базе видеокарт GRID. И очень желательно в связи свозросшей плотностью машин использовать в ЦОДе сеть 10 Гбит/с.

ЕВГЕНИЙ ЯРОШ

АЛЕКСЕЙ МАНУЙЛОВ

Без особых требований.

А есть ли альтернатива тонким клиентам? Планшет или тонкий клиент?

АНДРЕЙ ШМЫГОЛЬ

Для использования смартфонов и планшетов в качестве тонких клиентов сейчас уже многое сделано, но для полноценной работы экранов этих устройств, к сожалению, недостаточно.

ЕВГЕНИЙ ЯРОШ

Альтернативы тонким клиентам нет, есть разные варианты исполнения. Тот же планшет может выступать тонким клиентом.

АЛЕКСЕЙ МАНУЙЛОВ

Важна защита информации. Бэкапы цельной виртуальной машины – штука полезная. С точками отката всей рабочей системы.

Наиболее интересны так называемые аппаратные тонкие клиенты — устройства, которые в основном отличаются от классического ПК тем, что не имеют жёсткого диска и используют специализированную локальную операционную систему, главной задачей которой является организация доступа к удалённому рабочему столу.

Тонкий клиент должен не иметь в своём составе подвижных деталей, быть компактным, иметь малое энергопотребление и его охлаждение должно быть полностью пассивным.

Отсюда вытекают следующие преимущества:

Упаковка и комлектация

Устройство продаётся в компактной коробке из гофрированного картона. Все компоненты комлекта поставки аккуратно фиксируются на своих местах с помощью упаковочных элементов из вспененного полиэтилена.

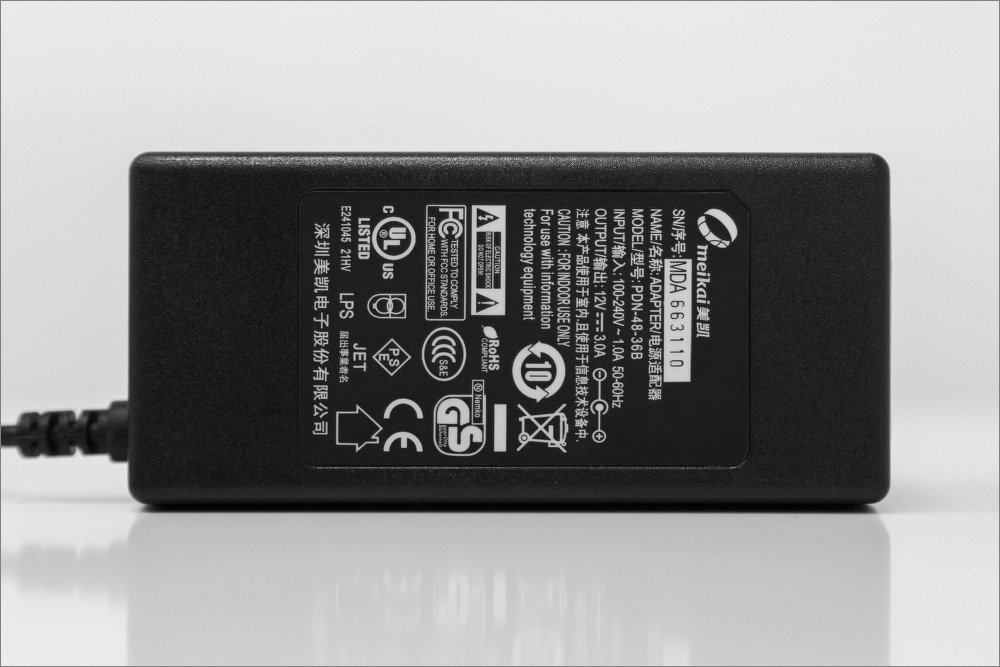

В комплект поставки входит блок питания, переходник с DVI-D на VGA, VESA-крепление, подставка для вертикальной установки и опциональный переходник с DVI на два монитора (DVI + DSUB),

Комплектация неплохая – в отличие от конкурентов, в ней есть даже VESA-кронштейн – говоря проще, есть всё для развёртывания рабочего места ничего больше не нужно. По понятным причинам, вряд ли нужно было включить в комлект клавиатуру, мышь и монитор.

Блок питания – внешний. Он представляет собой универсальный (110-230 В) адаптер переменного тока, входное напряжение 12 В, максимальный потребляемый ток 3 A. Таким образом максимальная потребляемая мощность 12В х 3А = 36Вт.

Внешний блок питания в данном случае предпочтительнее, чем внутренний, так как это единственное место в системе, которое теоретически может выйти из строя. Конечно, заменить его гораздо проще, чем отрпавлять в сервис всё устройство.

Спецификации

- Операционная система: TONK Embedded Linux

- Процессор: AMD APU T40N (2-Core 1 GHz 9W)

- Память дисковая: 8Гб mSATA, максимально до 64Гб

- Память оперативная: 1Гб, максимально до 4Гб DDR3

- Интерфейсы: DVI, VGA

- Количество подключаемых мониторов: 2

- 7x USB2.0

- Сетевые адаптеры (GE) 1

- Разъем для наушников

- Разъем для микрофона

- Графический адаптер: AMD Radeon HD 6290

- Максимальное разрешение: 1920х1080

Внешний вид и качество исполнения

Устройство выглядит весьма стильно – чувствуется, что над дизайном поработали. Немного портит впечатление цветные разъёмы микрофона и наушников, но было бы странно, если бы их не было. Также металл вместо серого пластика производил бы лучшее впечатление. Однако это всё субъективно, и практичность цветовой маркировки кому-то может показаться важнее.

Качество сборки и материалов находится на высоком уровне, при попытке деформировать устройство ничего не скрипит и не люфтит.

Лицевая панель, кроме логотипа компании, содержит порт USB, разъёмы наушников и микрофона, а также кнопку включения питания, совмещённую со светодиодным индикатором.

С обратной стороны находятся разъёмы расширения (слева направо): 2хUSB (2.0), Ethernet, снова два USB, DVI, ещщщё два USB-порта и разъём питания.

На фото видна информационная пластинка, которая убирается внутрь корпуса – на ней указано название модели и серийный номер. Весьма удобно разместить на ней инвентаризационный номер, который обычно IT-департамент клеит куда ни поподя.

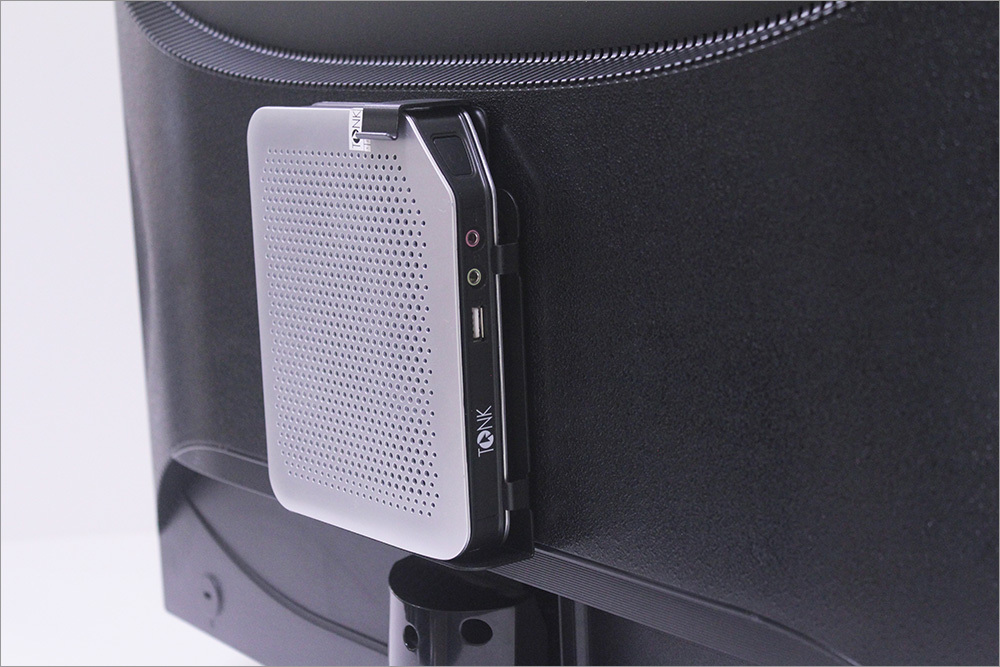

Варианты установки

Устройство можно установить несколькими способами – кому как удобней. Например, просто горизонтально:

Или вертикально как неттоп (с помощью подставки из комплекта):

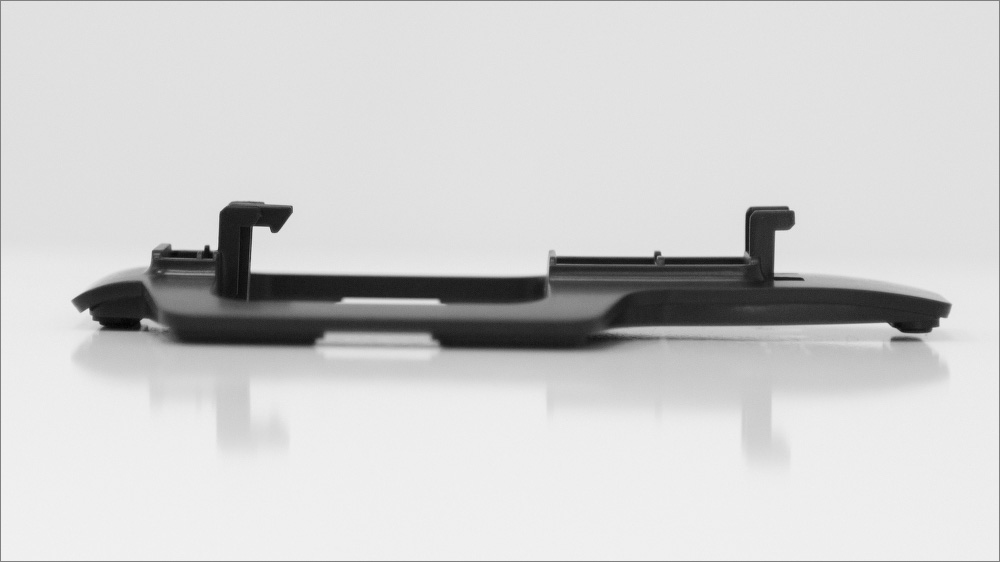

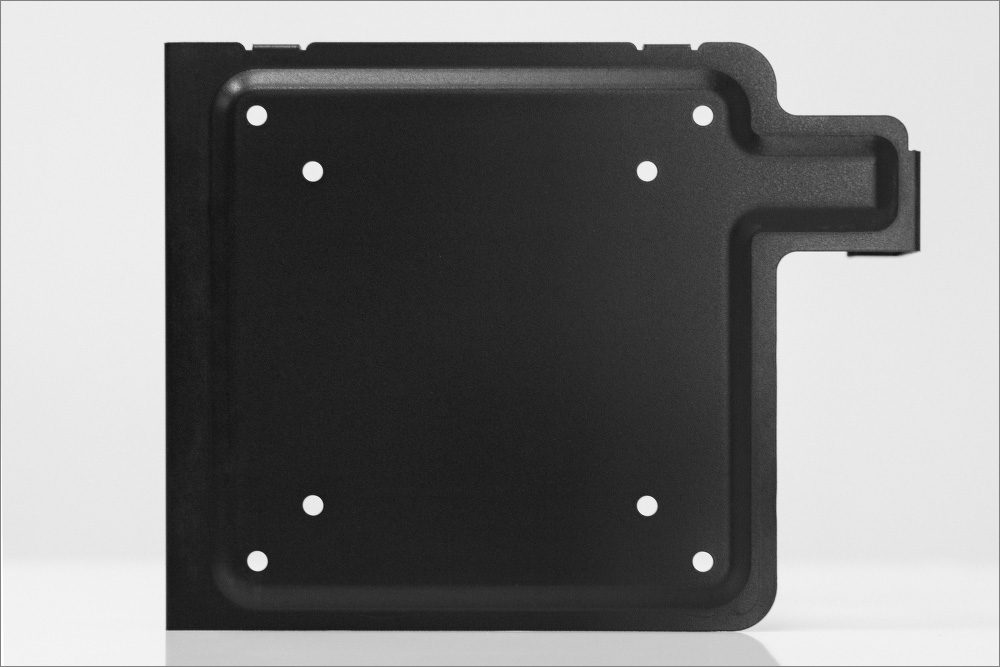

Но самый элегантный, на наш взгляд, вариант установки, которым не могут похвастаться многие другие настольные системы – с помощью VESA-кронштейна (расстояние между монтажными отверстиями которого 75х100 мм). Это позволяет закрепить устройство за большинством современных мониторов – просто вкрутив винтики через переходник к задней стороне монитора.

На выбор есть два цвета корпуса устройства:

Система охлаждения

Кроме того, отсутсвие вентиляторов не позволит системе заполнить внутреннее пространство пылью, а значит можно сэкономить на периодическом обслуживании (чистке).

SoC (Система-на-кристалле) AMD Embedded G-Series

Система-на-кристалле серии G от AMD для встриваемых применений включает в себя на одной физической подложке

Включение и работа

При нажатии кнопки включения, успешная инициализация устройства сопровождается коротким громким писком системного динамика.

Операционная система

Второй режим возможен как для работы с ресурсами Microsoft Remote Desktop Server, так и в средах виртуализации Citrix и VMWare. В нём пользователь после включения ТОНКа сразу попадает в нужное приложение или виртуальную машину на удалённом сервере, без отображения лишних интерфейсов.

Ещё несколько скриншотов с устройства для самостоятельного изучения (кликабельно):

Разумеется, данное устройство не предназначено для игр, работы с графикой и других ресурсоёмких задач, но со среднестатистическим офисным применением справляется без каких-либо проблем.

Цена на сайте производителя 13 650 рублей. Много это или мало? С одной стороны, это не так уж и мало (хотя любой более-менее приличный смартфон стоит дороже). С другой стороны, за эти деньги не так уж просто найти конкурентов. Один из них – Lenovo:

Это тонкий клиент начального уровня, основанный на ARM-процессоре, что уже само по себе накладывает определённые ограничения. Также подключить можно только один монитор. На наш субъективный взгляд, внешний вид и качество используемых материалов оставляют желать лучшего.

Заключение

Мы не ставили целью данной статьи убедить вас в преимуществах тонких клиентов для ведения бизнеса – тема не новая, многие предприятия используют их уже в течение многих лет. Но решили обратить ваше внимание на весьма конкурентноспособные решения российского производителя – в рамках политики импортозамещения это может быть весьма важным фактором уже в самом скором будущем.

И продолжая эту тему, в одной из следующих статей мы покажем сборку отечественного AltLinux, которая обладает рядом преимуществ по сравнению с конкурирующими решениями. А именно:

— поддердживается локальная печать на дешёвых принтерах;

— двунаправленный звук;

— перенаправление Web-камер, сканеров и другий локальных устройсв в удалённую систему;

— поддержку средств информационной безопасности (модулей доверенной загрузки, аппаратных средств двухфакторной аутентификации).

Тонкий клиент (англ. thin client) в компьютерных технологиях — бездисковый компьютер-клиент в сетях с клиент-серверной или терминальной архитектурой, который переносит все или большую часть задач по обработке информации на сервер (Wikipedia ).

Если проще, то тонкий клиент – это недокомьютер, который загружает легкую операционную систему (обычно используется Linux, в обзоре возьмем это за априори) и соединяется с терминальным сервером.

Обычно тонкие клиенты создаются для экономии на железе и ПО, в редких случаях по иным соображениям.

В этой статье я постараюсь сделать краткий обзор WTWare, являющегося Linux дистрибьютивом, разработанным специально для создания тонких клиентов.

Сначала о тонком клиенте.

Тонкий клиент представляет собой системный блок, у которого обычно нет жесткого диска, и присутствует только минимальный набор железа, нужный для запуска операционной системы тонного клиента (далее просто тонкого клиента). К системному блоку подключены питание, мышь, клавиатура, монитор, сетевой кабель. Кроме стандартного набора к тонкому клиенту могут быть подключены другие устройства, при условии, что он сможет их распознать и передать терминальному серверу.

Схема сети с тонкими клиентами выглядит примерно так:

WTWare — дистрибутив GNU/Linux, разработанный специально для создания тонких клиентов. За основу взят популярный клиент под названием Thinstation. Основное различие – ориентированность на русских пользователей (в самом Thinstation есть проблемы с кириллицей), плюс всякие мелкие фиксы.

Настройка WTWare.

Я не буду рассказывать про настройку DHCP и TFTP серверов, там все вполне стандартно. Напомню только, что в DHCP сервере нужно указать адрес TFTP сервера, а в TFTP сервере путь до файла загрузки и имя этого самого файла.

Так же я не буду углубляться в тонкую настройку WTWare, т.к. информация на официальном сайте WTWare вполне доступная, ее много и вся она на русском языке. Укажу лишь на основные аспекты.

Итак. В первую очередь качаем образ Thinstation с сайта WTWare. Распаковываем.

Загрузочный файл называется pxelinux.0 при загрузке по протоколу PXE (если BootROM встроен в вашу сетевую или материнскую плату) или wtshell.nbi для загрузчика Etherboot (при использовании эмулятора BootROM).

К слову говоря, Etherboot — оpensource проект, который выпускает прошивки практически для всех существующих сетевых карт. Прошивка Etherboot может быть записана в микросхему BootROM или flash-память сетевой карты, может быть запущена с дискеты или жесткого диска как загрузочный сектор или как программа из DOS.

Если вы загружаетесь иным способом, то стоит прочитать тут, выбрав интересующий вас способ загрузки.

Конфигурирование.

Опять таки я не буду углубляться в дебри конфигурационных файлов, потому как там сотни параметров. Тут можно увидеть их полный список. Я расскажу лишь об основных.

- all.wtc – общесистемный конфигурационный файл.

- list.wtc – подключаемые конфигурационные файлы согласно списка.

- Индивидуальные конфигурационные файлы.

- Имя_терминала.wtc. Имя терминала, соотвественно, выдается DHCP сервером.

- ма.ка.др.ес.те.рм.wtc. Привязка идет по мак адресу подключаемового терминала.

- all.wtc

- Файлы, указанные в list.wtc

- Файлы, подключенные через include

- Индивидуальный конфиг

Конфигурационные переменные индивидуальных файлов:

user = username // имя пользователя

password = user_password // пароль пользователя

domain = enterprise_domain // домен предприятия

Если в индивидуальный файл записать переменную, которая присутствует в общем файле — она получит более высокий приоритет.

Так же в индивидуальные файлы прописываются дополнительно подключенные устройства, такие как принтеры, сканера и т.п.

И в конце хотел упомянуть об еще одной интересной возможности – подключение локальных ресурсов (Floppy, DVD, Flash, HDD, Sound). В конфиге выглядит примерно так:

floppy = on

cdrom = on

usb1 = on

sound = on

Диск будет доступен в сессии текущего пользователя из Проводника Windows по адресу: \\tsclient\

- Могут возникнуть проблемы с подключением оборудования, если драйвера на него в системе отсутствуют. Знаю, что через некие костыли можно разобрать образ, припихнуть туда драйвера, собрать образ обратно. Сам не пробовал.

- Если у карточки нет BootROM, могут возникнуть проблемы с подбором Etherboot прошивки (есть не для всех карт).

Стоит заметить, что сама система бесплатна, но можно приобрести лицензию с очень интересной целью – что бы убрать логотип WTWare из загрузочной заставки. Как я понимаю, это сделано для предприятий, массово внедряющих данный продукт под эгидой аутсорсинга.

Оборудование для создания тонких клиентов:

На сайте WTWare так же можно приобрести оборудование для создания тонких клиентов (дабы не собирать их из хлама). Надо сказать, что оно (оборудование) отвечает всем требованиям гламура. Несколько скринов:

Ну, вот, пожалуй, и все. При правильной настройке терминального, DHCP и TFTP сервера все должно заработать слету. В интернете очень много русскоязычной литературы, поэтому проблем с настройкой быть не должно. Да и вообще в плане документации система мне очень понравилась, на сайте производителя есть почти все.

P.S. Самолично ставил данный продукт на два предприятия, на одном 34 ПК, на втором 16 ПК.

P.P.S. Следует понимать, что данный продукт не является альтернативой тому же Linux, и возможно, имя на каждом ПК по установленной ОС, общая картина будет гораздо приятнее. Возможно и нет. Это именно тонкий клиент, и ничего иного.

Читайте также: