Вирусы которые взламывают банковские счета

Обновлено: 22.04.2024

“Лаборатория Касперского” расследует разные способы взлома банкоматов: с помощью удаленно контролируемого зловреда, а также с использованием Bluetooth-клавиатуры и дрели.

ATMitch, вредоносное ПО с удаленным управлением

Итак, банкомат был пуст. Осмотрев машину, служба безопасности банка не нашла ни вредоносных программ, ни странных отпечатков пальцев, ни следов физического взлома или подключения каких-либо сторонних устройств, способных взять банкомат под контроль. Денег никто тоже не нашел.

Получив данные из того самого log.txt, наши исследователи смогли сформулировать правило для YARA, инструмента для исследования вредоносных программ. Попросту говоря, они задали поисковый запрос для базы вредоносных файлов и стали ждать. Спустя день поиски принесли плоды: был обнаружен файл tv.dll, который успел всплыть аж дважды — в России и Казахстане. Этой ниточки хватило, чтобы распутать весь узел.

Тщательно исследовав DLL-файл, наши специалисты смогли понять, как проводилась атака, и даже воспроизвели ее на специальном банкомате, установленном в нашей лаборатории. И все получилось: тестируемый банкомат послушно выдал им загруженные в него банкноты.

ATMitch в деле

Атака началась с того, что преступники проникли на сервер банка, использовав для этого давно известную, но незакрытую уязвимость (мы, помнится, уже говорили, что обновлять программное обеспечение нужно, важно и полезно, — вот вам яркий пример).

Мошенники использовали открытый код и общедоступные программы, чтобы инфицировать банковские компьютеры. Однако зловред у них получился очень хитрый: он хранил свои данные в оперативной памяти системы, а не на жестком диске, так что для защитных решений он оставался незаметным. Более того, после перезагрузки исчезали какие-либо следы заражения.

Взяв под контроль компьютеры в банке, зловред подключается к командному серверу и позволяет мошенникам удаленно загрузить вредоносное ПО прямо в систему банкоматов.

Обнаружив файл, ATMitch первым делом интересуется, сколько денег есть в банкомате, а затем просит машину выдать определенное количество купюр. К этому моменту возле банкомата как раз оказывается сообщник преступников, который забирает наличные и исчезает как ни в чем не бывало.

Преступники постарались замести все следы, поэтому специалисты банка не нашли никаких сторонних исполняемых файлов на жестком диске ограбленного банкомата. После извлечения денег ATMitch стер даже файл command.txt.

Bl@ckb0x_m@g1k: простой, но очень эффективный трюк

Эта история покороче. Все началось с еще одного звонка из банка. Классическая тупиковая ситуация: пустые логи, никаких подозрительных файлов на жестком диске, более того, мошенник даже заклеил объектив камеры наблюдения. Ну как отказаться от такого дела?

Мы попросили представителей банка доставить банкомат в наш офис. Разобрав его, мы обнаружили (что бы вы думали?) подключенный к USB-хабу банкомата Bluetooth-адаптер. А на жестком диске нашлись драйверы для Bluetooth-клавиатуры.

Этого хватило, чтобы реконструировать всю схему. Итак, сначала мошенник подключил Bluetooth-адаптер к банкомату, а потом подождал три месяца, чтобы логи очистились (они хранятся как раз столько времени). Затем преступник вернулся, заклеил камеру наблюдения, достал Bluetooth-клавиатуру, подключил ее и перезагрузил устройство в режим обслуживания. Так он смог запустить сервисную команду по опустошению кассет с деньгами. Вот, собственно, и вся история номер два.

Дрель. Самая настоящая электродрель

Удаленный взлом и подключение Bluetooth-клавиатуры — это даже в какой-то степени изящно, но бывают и куда более прямолинейные способы.

Эта история началась с еще одного обращения от банка: преступники взломали банкомат, оставив после себя идеально круглое отверстие диаметром около 4 сантиметров, прямо рядом с клавиатурой, с которой вводят PIN-код. Вы, скорее всего, думаете, что банкоматы сделаны из толстенной стали, но некоторые части пластиковые, и их довольно легко просверлить. Других улик специалисты банка не нашли.

Затем последовало несколько похожих происшествий в России и Европе, разве что отверстия были не такими круглыми. В конце концов полиция поймала подозреваемого, вооруженного ноутбуком и набором проводов.

Наши специалисты разобрали банкомат, установленный в тестовой лаборатории, чтобы понять, что же искали преступники рядом с клавиатурой. Там нашелся 10-контактный коннектор, подключенный к шине, которая связывала между собой практически все компоненты банкомата, от компьютера до кассет с купюрами.

Кроме того, в банкомате использовалось очень слабое шифрование, которое можно было без особого труда взломать. Итак, еще раз вкратце описываем ситуацию: шифрования практически нет, так что в командах разобраться не проблема; подключившись к любой части банкомата, можно управлять всеми его компонентами, между которыми нет никакой системы авторизации, так что любую часть можно заменить незаметно для всех остальных. Звучит ну очень безопасно, правда?

Потратив целых $15 и сколько-то времени, мы сделали простую микросхему, с помощью которой можно было управлять банкоматом. Подключив ее к последовательной шине, мы заставили тестируемый банкомат выдать нам фальшивые деньги, которые использовали в тестовых целях. Похоже, преступники проделали тот же трюк, только в их случае банкомат был заряжен настоящими деньгами, а вместо микросхемы они использовали ноутбук.

Банкоматы ломают. И что?

Сформулируем краткую мораль всех трех историй.

1. Идете снимать зарплату? Оставьте свою дрель и Bluetooth-клавиатуру дома, а то сотрудники банка могут неправильно вас понять. Эй, мы пошутили, но дрель все равно положите!

2. Если вы не сотрудник банка, ни одна из этих угроз не должна вас беспокоить. Это проблемы банка, а не его клиентов.

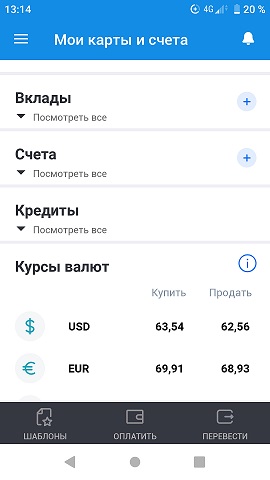

Расстроенный пользователь смотрит на свой банковский счет

Зачем заражать мобильные устройства?

Деятельность злоумышленников по взлому и дальнейшему использованию в своих интересов мобильных устройств расцвела в последнее время буйным цветом. Во-первых, этих устройств стало очень много, так что даже при использовании относительно примитивных инструментов шанс зацепить кого-нибудь все равно довольно велик. Во-вторых, мы очень уж активно доверяем им все детали свой личной и, отдельно, семейной и финансовой жизни. В-третьих, мобильные устройства стали удобным инструментом взаимодействия с банками – тут и авторизация, и SMS-банк, и банковские приложения. Все это делает мобильные устройства лакомым куском для создателей вредоносного ПО: в случае успешного заражения из них можно вытянуть очень много ценного.

Наиболее перспективный и прибыльный на сегодня вид вредоносного ПО – это банковские троянцы, которые перехватывают управление взаимодействием с банком и опустошают банковский счет.

Заражение ПК

Один из простых путей: заразить ПК, а через него уже – мобильное устройство. Хотя на сегодняшний день заражение ПК с Windows через новую, неизвестную уязвимость в системе встречается достаточно редко. Неизвестная уязвимость (т.е. 0day) встречается редко, на черном рынке стоит дорого, а при массовом заражении довольно быстро вычисляется и закрывается патчами. Поэтому для массовой рассылки вредоносного ПО (того же банковского трояна) игра чаще всего не стоит свеч.

Куда чаще используются уже старые и известные уязвимости, которые закрыты обновлениями ОС – расчет идет на тех пользователей, у которых не работает или отключено автоматическое обновление. Либо для атаки на систему используются уязвимости в стороннем ПО – браузерах, флэш-плеере и других приложениях Adobe, Java-машине и пр.

Незакрытая уязвимость = большие проблемы

Если антивирусная компания находит такую уязвимость либо ловит трояна и по его поведению видит, как он проникает в систему, то она сразу информирует о проблеме разработчиков. Дальше – у всех по-разному. Например, представители Лаборатории Касперского говорят, что в большинстве случаев Google старается выпускать патчи достаточно быстро, Adobe тоже. И при этом относительно невысоко оценивают Safary для Mac, называя его одним из рекордсменов по количеству уязвимостей. А Apple реагирует когда как – иногда заплатки выходят очень быстро, иногда уязвимость может оставаться открытой чуть ли не год.

Заражение мобильного устройства

Если ПК уже заражен, далее при подключении мобильного устройства троян пытается либо напрямую заразить его, либо заставить пользователя установить вредоносное приложение.

Оказалось, что это работает даже для устройств Apple – недавно обнаруженный троян WireLurker использовал именно эту схему. Сначала заражал ПК, потом – подключенный к нему смартфон. Это возможно потому, что iPhone или iPad рассматривает компьютер, к которому подключен, как доверенное устройство (иначе как ему обмениваться данными и применять обновления ОС?). Впрочем, для iOS это исключительная ситуация (подробнее я расскажу о том, как работает WireLurker, в другом материале), а так система очень хорошо защищена от внешних вторжений. Но с важной оговоркой: если не делать джейлбрейк устройства, который полностью снимает защиту и открывает устройство для любой вредоносной деятельности. Вот для джейлбрейкнутых айфонов вирусов предостаточно. Для техники на iOS есть варианты с успешными APT (целевыми атаками), но обычные пользователи с ними почти не сталкиваются, да и усилий для заражения конкретного устройства там приходится прикладывать очень много.

Основная головная боль (и одновременно основной источник заработка) для всех антивирусных компаний – смартфоны на Android. Открытость системы, являющаяся одним тиз ее основных плюсов (простота работы, огромные возможности для разработчиков и пр.) в вопросах безопасности оборачивается минусом: вредоносное ПО получает много возможностей проникнуть в систему и получить над ней полный контроль.

Зачастую старый добрый замок надежнее

Ну а дальше начинается самое интересное – зачем этот вирус в системе нужен.

Что происходит после заражения мобильной системой

Самостоятельное заражение мобильного устройства

Впрочем, если мобильное устройство уже заражено, помощь большого ПК может и не потребоваться.

Радикальный подход к безопасности паролей

Зараженная мобильная система может сама вытягивать информацию из пользователя в самых, казалось бы, невинных ситуациях. Например, при покупке приложения в Google Play у вас появляется дополнительное окно, где просят, в дополнение к паролю, подтвердить номер вашей кредитной карты. Окно поверх приложения Google Play, в нужный момент, все вполне логично и не вызывает сомнений. А на самом деле, это мобильный вирус SVPenk, который таким образом ворует данные кредитки… точнее, даже не ворует — пользователь отдает их ему сам.

Конечно, иметь интернет-банк и канал подтверждения через SMS на одном устройстве – не очень хорошее решение, но редко у кого с собой одновременно два телефона. Лучше всего подтверждение банковских операций к SIM -карте, вставленной в старый телефон без доступа в интернет.

Все эти предметы позволяют украсть у вас деньги

На этом, собственно, и все: теперь у злоумышленников есть логин, пароль, и приложение на смартфоне, которое будет перехватывать SMS с паролями (для этого оно устанавливает собственный сервис прослушки SMS), скрывать их от пользователя и отправлять их на командный сервер (умеет это делать и через интернет, и через SMS). Кроме этого, приложение для смартфона умеет собирать и отсылать на командный сервер довольно много разной информации о телефоне и его владельце.

В целом, Emmental – сложная операция, требующая высокой квалификации и профессионализма участников. Во-первых, она включает создание двух разных троянов под две платформы. Во-вторых, разработку серьезной инфраструктуры под них – сервера DNS, фишинговые сайты, тщательно мимикрирующие под сайты банков, командный сервер, координирующий работу сайтов и приложений, плюс сам модуль для кражи денег. Самоудаляющийся модуль заражения ограничивает возможности для исследования – в частности, заражение могло происходить не только через почту, но и другими способами.

Итоги

Здесь мы описали лишь пару ситуаций, когда вирус получает контроль над смартфоном, и этого хватает для того, чтобы осуществить перевод денег на подставной счет. Существует очень много самых разнообразных вариантов банковских троянев, которые используют разные (подчас весьма сложные и даже изящные) схемы заражения и похищения данных, а вслед за ними и денег.

Очень просто и максимально коротко — все, что нужно знать о мобильных банковских троянах и защите от них своих банковских счетов.

21 сентября 2016

1. Зачем мне это читать?

Этот текст поможет сберечь деньги, хранящиеся у вас на банковской карте. Неплохо, да?

2. Мобильные банковские трояны — что это?

Каждый смартфон — это миниатюрный компьютер со своей операционной системой и программным обеспечением. И своими вирусами. Мобильные банковские троянцы — одни из самых опасных: эти приложения воруют деньги с банковских счетов пользователей смартфонов (и планшетов).

3. Кто в зоне риска?

Пострадать могут все владельцы гаджетов, использующие банковские приложения. Больше всего рискуют пользователи Android-смартфонов — 98% мобильных банковских троянов созданы для этой операционной системы.

В 2016 году эти зловреды активно атаковали пользователей из России, Германии и Австралии. Также в первую десятку вошли Южная Корея, Узбекистан, Китай, Украина, Дания, Киргизия и Турция.

4. Это правда так опасно?

Эти трояны — одна из главных мобильных угроз десятилетия. Только с начала 2016 года мы зарегистрировали более 77 тысяч разновидностей установочных пакетов мобильных банковских троянцев. И можно не сомневаться, что в будущем ситуация точно не станет лучше.

5. Как трояны попадают в телефон?

Не поверите — пользователи сами их загружают. Чаще всего преступники выдают троянов за полезные приложения и с помощью разных хитрых трюков заставляют людей установить зловредов.

6. Серьезно, даже в Google Play приложения не всегда безопасны?

7. А у меня iPhone. Я могу не беспокоиться?

Поэтому владельцам айфонов тоже нужно быть бдительными. Более того, с легкой руки Apple для iOS нет антивирусов, так что, если беда все-таки случится, все пользователи яблочной операционной системы останутся с троянами один на один.

8. Как вообще происходит кража денег?

Еще один важный этап при краже денег — это перехват SMS с одноразовыми паролями для осуществления платежей и переводов. Поэтому троянам обычно нужны права доступа к SMS, и именно поэтому стоит быть особенно осторожными с приложениями, которые такие права запрашивают.

Мобильные трояны могут незаметно выводить деньги по чуть-чуть, в течение нескольких месяцев, а могут украсть все сразу — в зависимости от того, что им прикажут киберпреступники.

9. Как понять, что мой смартфон заражен?

Самый очевидный признак — это тот печальный факт, что у вас начали исчезать деньги со счета, причем этих транзакций вы точно не совершали.

Если подозрительных денежных переводов пока не было, но вы все равно хотите проверить свой смартфон, установите наш бесплатный Kaspersky Antivirus & Security для Android и просканируйте систему.

10. Какие трояны наиболее опасны?

OpFake — троянец-трудоголик, изучивший интерфейсы почти сотни банковских и финансовых приложений. Трояны семейства Acecard не сильно отстают: они способны подменять экраны около 30 банковских приложений, а также перекрыть интерфейс любого приложения по приказу командного сервера. В 2016 году в России самыми активными были такие зловреды, как Asacub, Svpeng и Faketoken.

11. Как себя защитить?

12. Что делать, если у меня украли деньги?

Первое, что нужно сделать, — это как можно скорее обратиться в банк, чтобы заблокировать карту и, если возможно, опротестовать транзакцию. В некоторых случаях банки не выводят деньги мгновенно, так что шанс вернуть украденное все-таки есть.

Убедитесь, что вы удалили вредоносное приложение с устройства. Для этого вам нужно будет проверить систему с помощью антивируса.

Внимательно перечитайте предыдущий пункт нашего FAQ, чтобы не допустить повторения этой же ситуации в будущем.

Взлом онлайн-банка — получение доступа к денежным счетам граждан с помощью вредоносных программ или мошеннических действий через несанкционированный доступ к системе дистанционного банковского обслуживания (ДБО).

Банки стараются предложить своим клиентам эффективные механизмы управления счетом и личным кабинетом, удобно организовать финансовое взаимодействие клиентов с их контрагентами. Для этого разрабатываются специальные веб-приложения, которые и позволяют производить манипуляции с активами, хранящимися в банке. Совокупность веб-сервисов, которые предоставляют возможность не только получать справочную информацию по счетам, но и давать банку поручения о движении денежных средств, называются онлайн-банкингом.

Однако скорость, с которой выпускаются новые продукты, может сыграть негативную роль. Если при разработке веб-приложения не было уделено достаточно внимания безопасности, то посторонние злоумышленники вполне могут вмешаться в работу онлайн-банкинга и ограбить его клиентов. Таким образом, взлом онлайн-банкинга — это выполнение злоумышленниками несанкционированных транзакций от имени клиента.

При этом банк имеет ограниченное влияние на клиента в части обеспечения безопасности. Например, он не может научить людей правильно хранить пароли от системы онлайн-банкинга или электронные сертификаты, проверять свои компьютеры на наличие вредоносных программ и выявлять другую нежелательную активность. Поэтому в договорах с банком обычно указано, что ответственность за несоблюдение требований безопасности лежит на клиенте, а это, в свою очередь, не позволяет последнему получать возмещение убытков после инцидентов ИБ. Поэтому компании и физические лица, выбирая банк с возможностью дистанционного обслуживания, должны проверять, какие инструменты защиты он может им предоставить.

Классификация и способы взлома онлайн-банка

Методы взлома онлайн-банкинга аналогичны вариантам взлома любого веб-приложения:

Жертвы взлома онлайн-банка

Основным объектом воздействия в данном случае является веб-приложение банка. Впрочем, кредитные организации и их сотрудники уже весьма квалифицированны (как в информационных технологиях, так и в ИБ), поэтому хакеры обычно атакуют слабое звено — клиентов или их компьютеры. В большинстве случаев эти операции оказываются более эффективными, чем воздействие на информационную систему банка. Впрочем, вполне возможна атака на банк через клиента — например, с помощью вставки вредоносного кода во вполне легальную и предсказуемую переписку с ним.

Источники атак на онлайн-банки

Кроме того, всплывающие окна и другие элементы веб-интерфейса не всегда имеют визуальную атрибутику самого сайта — пользователь не может достоверно определить, к какому сайту какое окно относится, что позволяет злоумышленникам открывать поверх страниц банков собственные запросы идентификационной информации, которые сложно визуально отличить от легитимных. Обман пользователя с помощью манипуляций с веб-интерфейсом создаёт угрозу для веб-приложений, требующих защиты от утечки важной информации. Именно в этой плоскости идёт соревнование между разработчиками приложений, которые пытаются предложить пользователям новые инструменты защиты, и хакерами, придумывающими новые методы обхода этих инструментов. Наиболее эффективным методом сейчас является выход за пределы веб-интерфейса с помощью SMS-уведомлений и контрольных звонков, но хакеры уже начинают адаптировать и эти механизмы для своих целей.

Анализ риска

Отдельно стоит упомянуть о механизмах проверки на манипулирование средой исполнения браузера. Для этого можно использовать, например, технологию SSL-антивируса — специального скрипта, сканирующего окружение пользователя на предмет обнаружения вредоносной активности. Кроме того, можно фиксировать отпечаток оборудования, с которого пользователь загружает веб-приложение. Если он заходит с устройства, которое раньше не применял, то стоит попросить его пройти дополнительную проверку и указать это устройство как собственное. Некоторые производители средств защиты предлагают подобные инструменты контроля пользовательской среды исполнения веб-приложения.

RTM Group пояснила, что банки последнее время используют все больше защитных инструментов для противодействию угроз извне. Злоумышленники теперь не могут скомпрометировать их системы так просто, как делали ранее. По мнению RTM Group, тенденция к взломам IT-систем сместится на внутренние утечки и умышленные действия сотрудников для получения данных клиентов или кражи конфиденциальной информации и внутренней переписки для перепродажи конкурентам или передачи третьим лицам за вознаграждение.

По информации Центробанка, в третьем квартале 2021 года было зафиксировано 107 атак на финансовые организации с помощью вирусов, а также 22 инцидента через эксплуатацию разных программных уязвимостей в IT-инфраструктуре финансовых организаций. Регулятор уточнил, что по сравнению с 2020 годов количество атак с помощью вирусов увеличилось на 15%, а вот атаки через уязвимости стали использовать меньше почти на 50%. Злоумышленники в 2021 году похитили более 10 млрд. рублей со счетов, а банки вернули клиентам после расследований инцидентов менее 7% украденных денег.

Эксперты рынка согласны с расчетами RTM Group. Они считают, что сейчас злоумышленники начали активно нанимать сотрудников банков для разных незаконных действий, так как это проще и удобнее, а прямой ответственности за взлом они не понесут.

Представители банков рассказали изданию, что не ожидают роста внутренних утечек. Они готовятся к тому, что все атаки на них будут еще интенсивнее, как изнутри, так и снаружи. Банкиры пояснили, что каждый год вносят улучшения в механизмы обучения работников и развивают внутренние центры безопасности для своевременного реагирования на любые проблемы в ходе инцидентов и их оперативного устранения.

В декабре 2021 года СМИ рассказали, что хакерская группировка смогла провести успешную атаку на систему межбанковских переводов АРМ КБР (автоматизированное рабочее место клиента Банка России) впервые с 2018 года и вывести на свои счета крупную сумму денег с коррсчета одного из банков. Причем хакеры в рамках этого взлома проводили различные действия несколько месяцев — от анализа защитный систем и компрометации рабочего места, до проникновения внутрь периметра и перехвата платежек и заметания следов.

2 октября 2019 года Сбербанк рассказал об утечке данных клиентов. Банк признал, что пострадали не менее 200 клиентов, их карты были перевыпущены.

4 октября Сбербанк отчитался, что подозреваемый в утечке данных задержан. Им оказался сотрудник кредитной организации, который руководил сектором в одном из бизнес-подразделений банка и имел доступ к базам данных. После внутреннего расследования по этому инциденту Сбербанк сделал серьезные выводы и кардинально усилил контроль доступа к работе банковских систем сотрудников банка, чтобы минимизировать влияние человеческого фактора.

В феврале 2021 года Красногорский городской суд Московской области опубликовал на своем портале приговор сотруднику Сбербанка, который смог похитить персональные данные клиентов банка в 2019 году. В данном документе подробно описаны действия злоумышленника, а также показания свидетелей и представителей пострадавшей финансовой организации. Сотрудник смог скопировать из банка архив с выгрузкой данных по клиентам себе на рабочий ПК, а потом перенести его на домашний компьютер, размер файла выгрузки составил около 5,7 ГБ.

Читайте также: