Вирусы на 64 разрядную систему

Обновлено: 18.04.2024

Введение

В данной статье будут рассмотрены различные моменты, связанные с 64-битными технологиями. Статья предназначена для программистов, желающих начать разрабатывать 64-битные программы, и ориентирована на Windows-разработчиков, поскольку для них вопрос знакомства с 64-битными системами наиболее актуален.

История 64-битных систем

64-битность только недавно вошла в жизнь большинства пользователей и прикладных программистов. Однако работа с 64-битными данными имеет уже длинную историю.

1961: IBM выпускает суперкомпьютер IBM 7030 Stretch, в котором используются 64-битные слова данных, 32-битные или 64-битные машинные инструкции.

1974: Control Data Corporation запускает векторный суперкомпьютер CDC Star-100, в котором используется архитектура 64-битных слов (предыдущие системы CDC имели 60-битную архитектуру).

1976: Cray Research выпускает первый суперкомпьютер Cray-1, в котором реализована архитектура 64-битных слов и который послужит основой для всех последующих векторных суперкомпьютеров Cray.

1985: Cray выпускает UNICOS — первую 64-битную реализацию операционной системы Unix.

1991: MIPS Technologies производит первый 64-битный процессор, R4000, в котором реализована третья модификация разработанной в их компании архитектуры MIPS. Этот процессор используется в графических рабочих станциях SGI начиная с модели IRIS Crimson. Kendall Square Research выпускает свой первый суперкомпьютер KSR1, построенный на основе их собственной запатентованной 64-битной архитектуры RISC под операционной системой OSF/1.

1992: Digital Equipment Corporation (DEC) представляет полностью 64-битную архитектуру Alpha — детище проекта PRISM.

1993: DEC выпускает 64-битную Unix-подобную операционную систему DEC OSF/1 AXP (позже переименованную в Tru64 UNIX) для своих систем, построенных на архитектуре Alpha.

1995: Sun запускает 64-битный процессор семейства SPARC UltraSPARC. HAL Computer Systems, подчиненная Fujitsu, запускает рабочие станции, созданные на основе 64-битного процессора SPARC64 первого поколения, независимо разработанного компанией HAL. IBM выпускает микропроцессоры A10 и A30, а также 64-битные процессоры PowerPC AS. IBM также выпускает 64-битное обновление для системы AS/400, способное преобразовывать операционную систему, базы данных и приложения.

1996: Nintendo представляет игровую консоль Nintendo 64, созданную на основе более дешевого варианта MIPS R4000. HP выпускает реализацию 64-битной 2.0 версии собственной архитектуры PA-RISC PA-8000.

1997: IBM запускает линейку RS64 64-битных процессоров PowerPC/PowerPC AS.

1998: Sun выпускает Solaris 7 с полной 64-битной поддержкой UltraSPARC.

1999: Intel выпускает набор команд для архитектуры IA-64. AMD публично объявляет о своем наборе 64-битных расширений для IA-32, который был назван x86-64 (позже переименован в AMD64).

2000: IBM выпускает свой первый 64-битный мэйнфрейм zSeries z900, совместимый с ESA/390, а также новую операционную систему z/OS.

2001: Intel наконец запускает линейку 64-битных процессоров, которые теперь получают название Itanium и рассчитаны на высокопроизводительные серверы. Проект не соответствует ожиданиям из-за многочисленных задержек при выпуске IA-64 на рынок. NetBSD становится первой операционной системой, которая запускается на процессоре Intel Itanium после его выхода. Кроме того, Microsoft также выпускает Windows XP 64-Bit Edition для архитектуры IA-64 семейства Itanium, хотя в ней сохраняется возможность запускать 32-битные приложения при помощи прослойки WoW64.

2004: В ответ на коммерческий успех AMD, Intel признается, что они разрабатывали клон расширений AMD64, которому дали название IA-32e (позже переименован в EM64T, и затем еще раз в Intel 64). Intel также выпускает обновленные версии семейств процессоров Xeon и Pentium 4 с поддержкой новых команд.

2004: VIA Technologies представляет свой 64-битный процессор Isaiah.

2005: 31 января Sun выпускает Solaris 10 с поддержкой процессоров AMD64 / Intel 64. 30 апреля Microsoft выпускает Windows XP Professional x64 Edition для процессоров AMD64 / Intel 64.

2006: Sony, IBM и Toshiba начинают выпуск 64-битного процессора Cell для PlayStation 3, серверов, рабочих станций и других устройств. Microsoft выпускает Windows Vista с включенной 64-битной версией для процессоров AMD64 / Intel 64, которая поддерживает 32-битную совместимость. Все Windows-приложения и компоненты являются 64-битными, однако многие из них имеют 32-битные версии, включенные в систему в виде плагинов в целях совместимости.

Более подробно с историей развития 64-битных систем можно познакомиться в статье Джона Машей "Долгая дорога к 64 битам" [1] и в энциклопедической статье в Wikipedia "64-bit" [2].

Прикладное программирование и 64-битные системы

- IA-64 64-битная микропроцессорная архитектура, разработанная совместно компаниями Intel и Hewlett Packard. Реализована в микропроцессорах Itanium и Itanium 2. Для более подробного знакомства с архитектурой IA-64 можно обратиться к следующим статьям в Wikipedia: "IA-64", "Itanium", "Itanium 2". Архитектуру Itanium поддерживает большое количество производителей серверов: Bull, Fujitsu, Fujitsu Siemens Computers, Hitachi, HP, NEC, SGI и Unisys. Эти производители присоединились к Intel и множеству разработчиков ПО для создания Itanium Solutions Alliance, с целью продвижения архитектуры и ускорения темпов портирования ПО.

- Intel 64 (AMD64 / x86-64 / x64 / EM64T) — данная архитектура представляет собой расширение архитектуры x86 с полной обратной совместимостью. Существует множество вариантов названия данной архитектуры, что приводит к путанице, хотя, по сути, все эти названия обозначают одно и тоже: x86-64, AA-64, Hammer Architecture, AMD64, Yamhill Technology, EM64T, IA-32e, Intel 64, x64. Более подробно узнать о том, как появилось так много названий, можно в статье из Wikipedia: "X86-64". Процессоры с архитектурой Intel 64 нашли широкое распространение персональных компьютерах. И скорее всего ваш компьютер оснащен именно процессором с данной архитектурой.

Архитектура Intel 64 (AMD64)

Рассматриваемая архитектура Intel 64 простое, но в то же время мощное обратно совместимое расширение устаревшей промышленной архитектуры x86. Она добавляет 64-битное адресное пространство и расширяет регистровые ресурсы для поддержки большей производительности перекомпилированных 64-битных программ. Архитектура обеспечивает поддержку устаревшего 16-битного и 32-битного кода приложений и операционных систем без их модификации или перекомпиляции.

Необходимость 64-битной архитектуры определяется приложениями, которым необходимо большое адресное пространство. В первую очередь это высокопроизводительные серверы, системы управления базами данных, САПР и, конечно, игры. Такие приложения получат существенные преимущества от 64-битного адресного пространства и увеличения количества регистров. Малое количество регистров, доступное в устаревшей x86 архитектуре, ограничивает производительность в вычислительных задачах. Увеличенное количество регистров обеспечивает достаточную производительность для многих приложений.

- 64-битное адресное пространство;

- расширенный набор регистров;

- привычный для разработчиков набор команд;

- возможность запуска старых 32-битных приложений в 64-битной операционной системе;

- возможность использования 32-битных операционных систем.

64-битные операционные системы

Практически все современные операционные системы сейчас имеют версии для архитектуры Intel 64. Например, Microsoft предоставляет Windows XP x64. Крупнейшие разработчики UNIX систем также поставляют 64-битные версии, как например Linux Debian 3.5 x86-64. Однако это не означает, что весь код такой системы является полностью 64-битным. Часть кода ОС и многие приложения вполне могут оставаться 32-битными, так как Intel 64 обеспечивает обратную совместимость с 32-битными приложениями. Например, 64-битная версия Windows использует специальный режим WoW64 (Windows-on-Windows 64), который транслирует вызовы 32-битных приложений к ресурсам 64-битной операционной системы.

Далее в статье мы будем рассматривать только 64-битные операционные системы семейства Windows.

WoW64

Windows-on-Windows 64-bit (WoW64) — подсистема операционной системы Windows, позволяющая запускать 32-битные приложения на всех 64-битных версиях Windows.

- программы, скомпилированные для 16-разрядных операционных систем;

- программы режима ядра, скомпилированные для 32-разрядных операционных систем.

WoW64 на архитектуре Intel 64 (AMD64 / x64) не требует эмуляции инструкций. Здесь подсистема WoW64 эмулирует только 32-битное окружение, за счет дополнительной прослойки между 32-битным приложением и 64-битным Windows API. Где-то эта прослойка тонкая, где-то не очень. Для средней программы потери в производительности из-за наличия такой прослойки составят около 2%. Для некоторых программ это значение может быть больше. Два процента это немного, но следует учитывать, что 32-битные приложения работают немного медленнее под управлением 64-битной операционной системы Windows, чем в 32-битной среде.

Компиляция 64-битного кода не только исключает необходимость в WoW64, но и дает дополнительный прирост производительности. Это связано с архитектурными изменениями в микропроцессоре, такими как увеличение количества регистров общего назначения. Для средней программы можно ожидать в пределах 5-15% прироста производительности от простой перекомпиляции.

Подсистема WoW64 изолирует 32-разрядные программы от 64-разрядных путем перенаправления обращений к файлам и реестру. Это предотвращает случайный доступ 32-битных программ к данным 64-битных приложений. Например, 32-битное приложение, которое запускает файл DLL из каталога %systemroot%\System32, может случайно обратиться к 64-разрядному файлу DLL, который несовместим с 32-битной программой. Во избежание этого подсистема WoW64 перенаправляет доступ из папки %systemroot%\System32 в папку %systemroot%\SysWOW64. Это перенаправление позволяет предотвратить ошибки совместимости, поскольку при этом требуется файл DLL, созданный специально для работы с 32-разрядными приложениями.

Подробнее с механизмами перенаправления файловой системы и реестра можно познакомиться в разделе MSDN "Running 32-bit Applications".

Программная модель Win64

Также как и в Win32 размер страниц в Win64 составляет 4Кб. Первые 64Кб адресного пространства никогда не отображаются, то есть наименьший правильный адрес это 0x10000. В отличие от Win32, системные DLL загружаются выше 4Гб.

- RCX: первый аргумент

- RDX: второй аргумент

- R8: третий аргумент

- R9: четвертый аргумент

Разница в соглашениях о вызове приводит к тому, что в одной программе нельзя использовать и 64-битный, и 32-битный код. Другими словами, если приложение скомпилировано для 64-битного режима, то все используемые библиотеки (DLL) также должны быть 64-битными.

Передача параметров через регистры является одним из новшеств, делающих 64-битные программы более производительными, чем 32-битные. Дополнительный выигрыш в производительности можно получить, используя 64-битные типы данных.

Адресное пространство

Хотя 64-битный процессор теоретически может адресовать 16 экзабайт памяти (2^64), Win64 в настоящий момент поддерживает 16 терабайт (2^44). Этому есть несколько причин. Текущие процессоры могут обеспечивать доступ лишь к 1 терабайту (2^40) физической памяти. Архитектура (но не аппаратная часть) может расширить это пространство до 4 петабайт (2^52). Однако в этом случае необходимо огромное количество памяти для страничных таблиц, отображающих память.

Помимо перечисленных ограничений, объем памяти, который доступен в той или иной версии 64-битной операционной системе Windows зависит также от коммерческих соображений компании Microsoft. Ниже приведена информация по объему памяти, поддерживаемой различными версиями 64-биными версиями Windows:

Windows XP Professional — 128 Gbyte;

Windows Server 2003, Standard — 32 Gbyte;

Windows Server 2003, Enterprise — 1 Tbyte;

Windows Server 2003, Datacenter — 1 Tbyte;

Windows Server 2008, Datacenter — 2 Tbyte;

Windows Server 2008, Enterprise — 2 Tbyte;

Windows Server 2008, Standard — 32 Gbyte;

Windows Server 2008, Web Server — 32 Gbyte;

Vista Home Basic — 8 Gbyte;

Vista Home Premium — 16 Gbyte;

Vista Business — 128 Gbyte;

Vista Enterprise — 128 Gbyte;

Vista Ultimate — 128 Gbyte;

Windows 7 Home Basic — 8 Gbyte;

Windows 7 Home Premium — 16 Gbyte;

Windows 7 Professional — 192 Gbyte;

Windows 7 Enterprise — 192 Gbyte;

Windows 7 Ultimate — 192 Gbyte;

Разработка 64-битных приложений

Наиболее полно вопросы разработки 64-битных приложений рассмотрены в курсе "Уроки разработки 64-битных приложений на языке Си/Си++". Содержание:

Также рекомендую раздел с обзорами статей по тематике связанной с 64-битнми технологиями.

Все мы привыкли к мнению, что без антивируса, а еще лучше Internet Security безопасная жизнь на винде невозможна. Хочешь обойтись без него — добро пожаловать на Linux или OS X. А так ли это на самом деле? Давай проверим на практике! Подопытных систем у нас будет две: Windows 7, потому что она крутая и вообще респект ей, и Windows 10, потому что ее агрессивно продвигает Microsoft, всегда есть шанс на нее случайно обновиться :), да и, так или иначе, все равно пользователи винды на нее рано или поздно пересядут.

Наш план

Мы возьмем две чистые системы — Windows 7 SP1 и Windows 10 со всеми последними обновлениями, которые только будут найдены. Стандартные средства (вроде защитника Windows) будут выключены, сторонние антивирусы — не установлены. После этого будем открывать инфицированные документы и проверять улов. Для проверки будет использоваться не требующий установки сканер от Dr.Web (CureIt) — это гарантия того, что ни один антивирус не будет запущен в реальном времени.

Начинаем издалека: старые вирусы

Однажды я разбирал свои архивы и очень удивился, когда увидел бурную реакцию современного антивируса на старые вирусы и даже asm-файлы. Понятное дело, что от asm-файлов ничего хорошего ждать не приходится :), но DOS-овским вирусам-то за что досталось? Простая программистская логика подсказывает, что вирусы времен DOS — Windows 98 современной винде не страшны. Но проверим!

Я достал старый архив Live Viruses 3732 for Anti-Virus Testing и начал их запускать. Ничего не вышло — старые вирусы несовместимы с семеркой. Логика победила!

Старые вирусы не запускаются

Другие статьи в выпуске:

Подобный тест в десятке проводить не стану — и так понятен его результат.

Промежуточный вывод

Cтарые вирусы новым системам не страшны. В антивирусных базах современных защитничков они присутствуют исключительно как балласт и дань традициям.

Посещаем неблагонадежные сайты

Подобно Семену Семеновичу Горбункову, который искал неприятности на свой гипс, посещая всевозможные места, мы займемся тем же самым, но в виртуальном мире. В этом тесте ось будет со всеми апдейтами, в качестве браузера — Chrome, а вот антивируса не будет.

Для начала я стану щелкать по всем подряд рекламным баннерам. Chrome (для большей правдоподобности использую его, а не IE) помогает в обеспечении безопасности — он то и дело закрывает различные всплывающие окна, в одном из них как раз может быть вирус. URL специально затерт, дабы не делать бесплатной рекламы сайту.

Блокировка всплывающих окон

Похоже, что от перехода по рекламным баннерам никакой вирус в моей системе не поселился. Поэтому пришлось искать списки сайтов, явно распространяющих вирусы. И такой список я нашел. Далее все просто: буду заходить на сайты из списка (не на все, а выборочно) — посмотрим, что из этого выйдет.

Совсем уж неблагонадежный сайт

После перехода на сайт всплывающие окна размножаются быстрее, чем кролики. Браузер их блокировал, а я, в свою очередь, снимал блокировку :). Не знаю, инфицирован компьютер или нет, но Chrome повис намертво. Пришлось убить процесс. Ура! Троян HTML:Popupper-B оказался сильнее моего Chrome.

Размножение всплывающих окон

Интересно, что Chrome ругается не на все вирусы из списка — то ли с определенных сайтов был удален вредоносный код, то ли их просто нет в базе Chrome. Был бы установлен антивирус, можно было бы сказать конкретнее.

Промежуточный вывод

После нескольких часов странствий в интернете я решил оценить улов и запустил сканер CureIt. Увы, все мои старания тщетны: вирусов не найдено.

Призываем на помощь родственников

Родственники! Вот по-настоящему надежный источник! Несколько часов я серфил самые подозрительные сайты, пока не вспомнил про компьютер, который в основном используют жена с дочкой и на котором уже год как не установлен какой-либо антивирус.

Загружаю CureIt на него и жду, пока он просканирует все диски. Увы, результат такой же. Вирусов нет.

Промежуточный вывод

Родственники не помогли. Малварь пока не поймана.

Призываем на помощь коллег

Я кинул клич и спустя несколько дней получил отличную подборку современной малвари от нуля до десяти лет выдержки: 139 файлов, из них 118 инфицированных документов (doc и PDF), остальное — EXE.

В качестве офисного пакета будет использоваться Microsoft Office 2013 SP1 — не самая новая, но и не самая старая версия MS Office. Думаю, что далеко не все перешли на 2016, поэтому и рассматривать ее пока нет смысла. Обрати внимание, что Microsoft Office все-таки отягощен сервис-паком.

Методика следующая: сначала я буду открывать инфицированные документы Word, потом — PDF, а уже потом — EXE. После каждой группы файлов система будет проверяться с помощью CureIt (если, конечно, выживет).

Защитник Windows в Windows 10

Прежде чем начну, скажу пару слов о защитнике Windows в десятке. Фича не новая — она есть и в семерке. Но вот в десятке это, похоже, полноценный антивирус. Сначала я забыл отключить в Windows 10 встроенный антивирус — защитник Windows. На удивление он отлично отработал (как выяснилось, в семерке он тоже был включен, но никаких уведомлений от него я не получал).

Защитник Windows обнаружил вирус

Параметры защитника Windows

Потом для чистоты эксперимента пришлось отключить штатный антивирус и заново распаковать архив с вирусами — некоторые антивирус уже успел уничтожить. Самое интересное, что после перезагрузки защита снова включается, хочешь ты этого или нет. Поэтому при написании статьи (когда дело дошло до EXE-файлов) случился небольшой конфуз. После успешного инфицирования десятки я запустил CureIt, но он работал настолько медленно (ведь параллельно оставались запущенными десятки вирусов), что мне пришлось перезагрузить комп. А после перезагрузки обнаружилось, что вирусов нет. Куда они подевались? Штатный антивирус успел их обезвредить, пока я отлучился от компа.

Документы Microsoft Word

Инфицировать систему документами Microsoft Word не выйдет, если не включать макросы. На скрине ниже показано типичное содержимое такого документа — мол, контент не виден, пока не включите макросы. По умолчанию выполнение макросов отключено.

Открыт инфицированный документ

Еще один вариант инфицированного документа

В 64-разрядной системе мы не работаем

Пять угроз в Windows 7 Три угрозы в Windows 10

Промежуточный вывод

PDF-документы

Теперь переходим к PDF-документам. Для открытия PDF в семерке используется Acrobat Reader DC 2015 — самая последняя версия, загруженная с официального сайта. В десятке мы будем использовать браузер Edge (он играет роль просмотрщика PDF).

Открыт инфицированный PDF-файл: такого эффекта я не ожидал

На скрине выше я открыл один из инфицированных PDF-документов в Win 7. Честно говоря, не ожидал такого эффекта. Стоит отметить, что после этого вируса Windows загрузилась со второй попытки. Поскольку при повторном открытии этого документа система больше не зависала, можно списать этот случай на глюки винды — то есть ее нормальное поведение. В Win 10 этот же файл открылся без происшествий.

Браузер Edge в Windows 10: просмотр зараженного файла Часто наблюдалась и такая картина Попытка открыть сразу с дюжину инфицированных PDF в Win 7

А некоторые инфицированные документы даже предлагали произвести обновление безопасности.

Произвести обновление безопасности? 🙂

Что ж, открыты все 50 PDF-документов. Пора проверить систему сканером и посмотреть наш улов. Проверка угроз не обнаружила — ни в семерке, ни в десятке. Следовательно, в Win 7 при использовании последней версии Acrobat Reader вероятность инфицировать свой комп при открытии зараженного файла минимальна. Что же касается браузера Edge в Win 10, то в нем многие зараженные PDF не открылись.

Промежуточный вывод

Инфицированные PDF не пробились через новый Acrobat и Edge.

EXE-шники

Теперь самое интересное — буду открывать инфицированные EXE-файлы. Сначала просканирую подборку EXE-файлов, потом запущу их и проверю комп еще раз — чтобы было понятно, какие вирусы поселились в системе, а какие нет.

Вот такая коллекция

Даже если штатный антивирус отключен или не работает как нужно (в Win 7), на страже порядка в Windows стоят два средства — UAC и брандмауэр. Давай посмотрим, как брандмауэр блокировал запуск вируса ipamor, а UAC защищает систему от Ransom 2.

Поскольку брандмауэр не был отключен, он срабатывал на некоторые вирусы Вирус запрашивает права админа: сработал UAC Некоторые маскируются под стандартные инструменты: нужно проявлять бдительность

Опытный или попросту бдительный юзер сразу заподозрит что-то неладное. Как будут разворачиваться события далее, зависит от юзера: если он заблокирует запуск подозрительной программы (через UAC или брандмауэр), у вируса ничего не получится. В Win 7 я запретил запуск ipamor, а вот в Win 10 разрешил ему делать все, что захочется.

Результат проверки Win 7 Результат проверки Win 10

Как видно, вирус ipamor успел хорошо расплодиться по всей системе. А все потому, что я разрешил ему это сделать. А ведь можно было бы и запретить — причем для этого не нужен никакой антивирус.

Что же касается Win 10, то она так же восприимчива к вирусам, как и Win 7. Можно предположить, что большая часть (ясно, не все) вирусов, которые работают в 64-битной семерке, с успехом запустятся в десятке. Упомянутый вирус ipamor довольно древний — он зверствовал еще в 2006 году, то есть десять лет назад. Тем не менее он может довольно удачно инфицировать самую современную версию Windows.

Думаешь, Win 10 стабильнее? Как говорится, найди десять отличий.

Dr.Web занят работой. Вирусы, похоже, тоже. Windows 7 Та же картина, но в Win 10

На скрине ниже — результат действий одной из вредоносных программ: все документы, архивы и некоторые другие файлы переименованы в .MP3. Обратное переименование не помогает — файлы оказываются поврежденными. Ради справедливости, нужно отметить, что в Windows 7 наблюдалось то же самое.

Результат действия вируса. Самое интересное в том, что CureIt не видела проблемы в этих файлах. Скорее всего, они просто испорчены вирусом

Промежуточный результат

Запуск EXE-файла малвари с высокой степенью вероятности приведет к заражению системы. Однако даже штатный антивирус, брандмауэр и UAC способны очень сильно снизить эту вероятность.

Благодарности

А нужен ли антивирус?

В этой статье было показано, как неправильные действия пользователя привели к инфицированию системы. Если же не пренебрегать стандартными инструментами системы, не использовать правило Зигзага (нажимать на все кнопки сразу) и проявлять бдительность по отношению к запускаемым программам и открываемым файлам/ссылкам, вирусы не так уж и страшны.

Вот рекомендации, следуя которым ты можешь поддерживать систему в чистоте без (по крайней мере стороннего) антивируса.

Конечно, даже если придерживаться этих рекомендаций, все еще есть вероятность инфицирования системы, хоть и небольшая. Начинающим или невнимательным пользователям, которые хотят просто работать и не задумываться ни о чем, нужно устанавливать антивирус.

Файловые вирусы уже хорошо известны и давно изучены, но подобные инфекторы, в абсолютном большинстве случаев, нацелены на модификацию 32-битных файлов. Одно из таких семейств — Expiro (Xpiro) было обнаружено достаточно давно и мало чем может удивить сегодня. Однако недавно нашей антивирусной лабораторией была обнаружена новая модификация Expiro, которая способна заражать 64-битные файлы. Кроме того, тело этой модификации является универсальным и полностью кроссплатформенным, так как может заражать 32-битные и 64-битные файлы (и наоборот, т. е. из зараженных 32-битных файлов заражать 64-битные). В нашей системе именований вирус получил название Win64/Expiro.A (aka W64.Xpiro или W64/Expiro-A). При этом 32-разрядные зараженные файлы обнаруживаются как Win32/Expiro.NBF.

Инфектор нацелен на получение максимального деструктивного профита и выполняет заражение исполняемых файлов как на локальных, так и на сетевых дисках. В полезную нагрузку этой вредоносной программы входит установка расширений для браузеров Google Chrome и Mozilla Firefox. Вредоносный код похищает хранимые на компьютере цифровые сертификаты и пароли браузера Internet Explorer, Microsoft Outlook, FTP-клиента FileZilla. Такие расширения служат для перенаправления пользователя на вредоносные URL, а также похищение различной конфиденциальной информации. Вирус отключает ряд сервисов на скомпрометированном компьютере, включая Windows Defender и центр обеспечения безопасности (Windows Security Center), а также может завершать ряд процессов.

Само тело вируса, в 64-битном зараженном файле, представляет из себя добавленную в конец исполняемого файла новую секцию .vmp0 размером 512 000 байт (на диске). Для передачи управления на основное тело вирус вставляет вредоносный стартап-код размером 1269 байт на место точки входа. При этом оригинальные байты переносятся в начало .vmp0 секции. Этот стартап-код представляет из себя распаковщик для основного кода, который располагается в секции вируса. Ниже на скриншоте представлен шаблон стартап-кода, который будет записан на место точки входа 64-битного файла при заражении.

При формировании этого кода для заражения, часть данных инструкций будет перезаписана, таким образом обеспечивается уникальность данных оригинальной секции .vmp0. При этом изменению подвергаются инструкции типа add, mov или lea, в которых фигурируют непосредственные смещения (immediate). В конце кода добавляется инструкция перехода к распакованному коду секции .vmp0.

Аналогичный код стартапа для 32-битных файлов также располагается в секции .vmp0 и имеет вид.

Что в 32-битном варианте выглядит так:

Размер этого стартап кода в 64-битном варианте равен 1269 байт, а в 32-х 711 байт.

Вирус заражает исполняемые файлы, проходя рекурсивно по директориям логических дисков, при этом заражение исполняемого файла происходит с применением создаваемого .vir-файла, в котором вредоносный код формирует новое содержимое файла, а затем записывает его в инфицируемый файл блоками по 64K. Если вирус не может открыть файл на чтение/запись, он пытается изменить у него дескриптор защиты и информацию о владельце (owner).

Не являются исключением для заражения и подписанные исполняемые файлы. После заражения такого файла, он перестает быть подписанным, так как вирус записывает свое тело после последней секции, где в оригинальном файле располагается оверлей с цифровой подписью. Кроме этого, вирус корректирует значения поля Security Directory в Data Directory, выставляя поле RVA и Size в 0. Соответственно, в дальнейшем, такой файл также может быть исполнен, поскольку лишен любой информации о цифровой подписи. Ниже показаны различия в оригинальном и зараженном 64-битном файле, который снабжен цифровой подписью. Слева в модифицированной версии видно, что на месте оверлея начинается секция .vmp0 и оригинальные байты точки входа.

Для поддержания своего присутствия в системе, Expiro создает два мьютекса с именем gazavat.

Кроме этого, сам процесс инфектора можно определить в системе по большому количеству операций ввода-вывода и прочитанных/записанных байт. Так как вирусу нужно просмотреть все файлы в системе, процесс заражения может занять длительное время, что также является симптомом присутствия подозрительного кода в системе.

В теле вируса используется обфускация при вызове различных API и передачи им значений, смещений строк и прочего. Например, в следующем коде, при передаче аргумента SERVICE_CONTROL_STOP (0x1), в функцию в API advapi32!ControlService, которая используется для отключения сервисов, используется арифметика из зарезервированных констант.

Этим кодом вирус пытается отключить следующие сервисы: wscsvc (Windows Security Center), windefend (Windows Defender Service), MsMpSvc (Microsoft Antimalware Service), NisSrv (часть Microsoft Antimalware).

Полезная нагрузка

В качестве полезной нагрузки вирус пытается установить расширения для браузеров Google Chrome и Mozilla Firefox. Манифест-файл для устанавливаемого расширения Chrome выглядит следующим образом:

В директории с расширениями, каталог этого плагина будет называться dlddmedljhmbgdhapibnagaanenmajcm. Расширение использует для своей работы js-срипты background.js и content.js. После деобфускации шаблон background.js имеет вид.

В переменной HID сохраняется идентификатор системы, с ее версией и Product ID. Переменная SLST содержит список доменов, которые используются для перенаправления пользователя на вредоносные ресурсы, часть из них перечислена в переменной SLST.

Манифест расширения для Mozilla Firefox выглядит следующим образом.

Часть кода из скрипта content.js, которая отвечает за парсинг элементов форм.

Метод заражения исполняемых файлов является очень эффективным вектором распространения вредоносного кода. Описанная модификация Expiro представляет из себя серьезную угрозу как для домашних пользователей, так и для работников компаний. Поскольку вирус заражает файлы и на локальных дисках, съемных устройствах и по сети, эпидемия может принять довольно серьезные масштабы. В случае с Expiro дело ухудшается тем, что если в системе остается хотя бы один зараженный файл, который будет исполнен, процесс тотального заражения дисков начнется снова. С точки зрения доставки полезной нагрузки файловый инфектор является также довольно предпочтительным вариантом именно в виду активности распространения своего тела.

Эта статья даст вам полную информацию о SysWOW64 virus, а также вы получите несколько рекомендуемых советов, как удалить его с компьютера. Вы можете прочитать эту статью для обучения или образовательных целей. По словам исследователя кибербезопасности, SysWOW64 является подлинной папкой, связанной с машиной, поддерживающей ОС Windows, которая используется для создания 32-битных программ на Windows-64-битной версии в качестве возможной. Давайте начнем подробное обсуждение этой папки и попытаемся выяснить, почему она определяется как вирус.

Сводка угроз

Название угрозы: SysWOW64 virus

Тип угрозы: SysWOW64 это папка, связанная с операционной системой Windows

Описание. Некоторые пользователи сообщают, что папка SysWOW64 использует 40 ГБ системной памяти и приводит к снижению общей производительности их системы. Вредоносный программист может счесть это имя файла полезным для сокрытия вредоносных программ, таких как криптовалюты и другие.

Методы распространения. Кибер-преступники внедряют вредоносные коды в машину, чтобы скрыть некоторые подлинные программы на вашем компьютере. Они распространяют вредоносное ПО с помощью различных методов группирования, социальной инженерии и фишинг-атак.

Мотивы мошенников: стремится украсть вашу важную и конфиденциальную информацию и передать ее нелегальным. Они также хотят украсть ваши деньги из вашего кошелька или электронного кошелька.

Что такое SysWOW64 virus?

По словам экспертов по безопасности, SysWOW64 является подлинной папкой, заполненной системными файлами. Он связан с устройствами на базе операционной системы Windows, в которых говорится, что эта папка играет важную роль на ваших компьютерах с Windows. В случае, если вы собираетесь удалить или удалить эту папку, вы сильно пострадаете и не сможете комфортно пользоваться вашей Системой, как обычно, как раньше. Когда мы говорим о жалобах некоторых пользователей, эта папка занимает около 40 ГБ памяти на своих ПК. Тем не менее, есть вероятность злоупотребления этим именем кибер-преступниками, чтобы скрыть свои вредоносные программы, такие как криптовалюты или другие вредоносные вредоносные программы на вашем компьютере. Если ваша система обнаружила это вредоносное ПО, вам следует немедленно попытаться удалить его с компьютера.

Подробнее о SysWOW64 virus

Основная роль SysWOW64 заключается в разработке 32-разрядной среды, которая помогает 32-разрядным приложениям работать в 64-разрядной операционной системе Windows без каких-либо лекарств. Папка SysWOW64 содержит файлы .dll и .exe, которые хранятся в C: \ Windows \ SysWOW64 жестких дисков вашего компьютера. На основании жалоб нескольких пользователей, он использует больше ресурсов процессора и графического процессора и сразу же снижает общую производительность вашего компьютера. Но вы никогда не должны ни удалять, ни удалять папку SysWOW64 и файлы, содержащие эту папку. Эта проблема может возникнуть на вашем компьютере из-за вредоносного или шпионского ПО. Таким образом, у вас должна быть ваша машина с очень сильным вредоносным ПО, способным удалить это вредоносное ПО с компьютера.

Методы распространения: Как ваша Система заражается от SysWOW64 virus?

Полный метод для SysWOW64 virus с зараженных компьютеров

Метод а: Удаление вредоносных угроз с помощью ручной руководство SysWOW64 virus (Технические только для пользователей)

Метод б: Устранение подозрительных угрозы автоматического SysWOW64 virus решение (для как технических & нетехнических пользователей)

Специальное предложение

SysWOW64 virus определяется как очень передаваемый компьютерный вирус. Это делает место на вашем компьютере глубоко внутри системной памяти и усложняет задачу удаления. Вы можете пройти Anti-malware Spyhunter и проверить, что он обнаруживает эту угрозу для вас. Если вы обнаружите эту вредоносную программу, вы можете воспользоваться процедурой ее удаления, как описано ниже в этой статье.

Метод а: как вручную удалить SysWOW64 virus с Windows PC

- Откройте панель управления и нажмите на Добавить/удалить программу. Поиск подозрительных программ, которые имеет отношения с SysWOW64 virus и удаленным их мгновенно.

- Поиск и сканировать все файлы и папки, связанные с SysWOW64 virus и мгновенно удалить их по одному

Исключить SysWOW64 virus из всех версий Windows

Для Windows XP:

На сначала нажмите кнопку Пуск и затем перейдите к меню и выберите Панель управления

Следующий выберите Установка и удаление программ

Затем найти связанные файлы и нажмите Удалить кнопку

Для Windows 7/Vista

На сначала нажмите кнопку Пуск и выберите Панель управления

Затем выберите программы и компоненты, а затем выберите удалить параметр программы

Поиск зараженных предметов, связанных с этой угрозой, гадкие

Наконец, нажмите на удалить кнопку

Для Windows 8/8.1

Сначала щелкните правой кнопкой мыши на левом углу рабочего экрана

Далее выберите для параметра панели управления

Нажмите на удалить параметр программы в разделе программы и компоненты

Узнайте все инфекционные предметы, связанные с этой угрозой

Наконец, нажмите на кнопку Удалить

Метод б: Как удалить SysWOW64 virus автоматически с помощью инструмента SysWOW64 virus

Автоматический инструмент SysWOW64 virusSysWOW64 virus доказал свое наследие и преданность для обеспечения реального времени защиты от заражения тяжелой вредоносным программным обеспечением. Обнаружения шпионских программ, сканирование, удаление и др.все сделано очень согласованно, и следовательно, это первый выбор мире пользователей. Это всегда один шаг впереди угроз вредоносных программ, поскольку он получает регулярные обновления, касающиеся программы сканирования и алгоритмов. С помощью этого инструмента оптимизации хлопот бесплатно премиум система может легко получить безопасности со всеми последних вредоносных программ и инфекции.

Одна из лучших особенностей SysWOW64 virus средство SysWOW64 virus является обеспечение защиты от интернет-хакеров с защитой DNS что означает, что неполадка не незаконного доступа по IP-адресу веб-сайта. Общей безопасности и брандмауэр становится совершенно нетронутыми и мгновенно блокирует вредоносные веб-сайты, угрозы и фишинг атак домена и так далее.Источник атаки вредоносных программ полностью заблокирован, и он гарантирует, что такие угрозы не могут атаковать отмеченные ПК в будущем. Она обеспечивает надежную защиту всех опасных вредоносных программ, руткитов, троянских и так далее.

Руководство пользователя для SysWOW64 virus’Warning: Hyper-V Manager’ с инструментом автоматического SysWOW64 virus

Шаг 2: Custom Scan: это специальная функция, которая используется, если вы хотите сканировать определенной части компьютера, такие как сканирование руткитов, файлы браузера, системной памяти и особый раздел жесткого диска и так далее. Это как быстрое сканирование, которое экономит время и является столь же эффективным, как полное сканирование.

Шаг 3: Защита системы: Эта функция является все в одной безопасности функции для управления процессом, управления Active X, раздел реестра и так далее. Он блокирует все виды вредоносных записей и обеспечивает полную гарантию от нежелательного изменения внутренних параметров.

Шаг 4: Help Desk: Эта функция может прийти активно, когда вы все еще не удовлетворены производительность вашего ПК даже после завершения сканирования. Здесь пользователь может соединиться с удаленной технической службы для заказной помощи в решении конкретных проблем. Системы и пользовательские исправления системы являются ее мощной защиты механизма.

Шаг 5: Сеть караул: это специальная функция для плавного сетевого подключения и защиты от нежелательного изменения и несанкционированного доступа. Он будет защищать параметры DNS и размещение файлов.

Шаг 6: Проверка времени планировщика: Эта функция, как настроить планировщик, который позволяет пользователю сканировать их системы в заданное время, на основе ежедневной, еженедельной или ежемесячной основе.

Специальное предложение

SysWOW64 virus определяется как очень передаваемый компьютерный вирус. Это делает место на вашем компьютере глубоко внутри системной памяти и усложняет задачу удаления. Вы можете пройти Anti-malware Spyhunter и проверить, что он обнаруживает эту угрозу для вас. Если вы обнаружите эту вредоносную программу, вы можете воспользоваться процедурой ее удаления, как описано ниже в этой статье.

Как защитить компьютер от атак SysWOW64 virus в будущем

Для того, чтобы избежать инфекции SysWOW64 virus, это очень важно для практики безопасного просмотра. Было замечено, что в большинстве случаев, эти виды паразитов управляет их записи через Интернет. Она эксплуатирует уязвимости и пытается привлечь дополнительных вредоносных программ инфекции от фона. Так что по-прежнему осторожны, пока компьютер подключен с Интернетом и практике некоторые из метода простой профилактики как указано ниже.

- Остерегайтесь неизвестные подозрительные ссылки и избегать нажатия на них.

- Не загружайте неизвестных прибыльный freeware, потому что они, как правило, содержат скрытые коды с ними.

- Не получить манипулировать с невероятными предложениями, торговые преимущества, Лаки схем или победитель мошенничества и др.

- Не загружайте подозрительные плагины и дополнения, которые утверждает, предоставляют дополнительные возможности бесплатно, но на самом деле загружает пакеты вредоносного программного обеспечения.

- Отключите все дополнительные программы, которые используются очень меньше, таких как Active X, подозрительные файлы cookie и расширение и др.

- Удалить временные файлы, записи реестра неизвестных, печенье и др. на регулярные промежутки времени.

Удалите SysWOW64 virus, сразу же после того, как он получает обнаружили, как это не только ограничивает производительность системы, но и компромиссы с безопасностью данных и приводит к личной кражи личных данных.

Решение C: шаги для пользователей, которые сталкиваются с проблемами SysWOW64 virus в Mac OS

В случае, если ваш Mac OS был инфицирован с SysWOW64 virus, и вы ищете для мгновенного решения затем MacBooster является одним из мощных приложений вы можете выбрать. Он способен дать вам простое и быстрое решение для лечения проблем, связанных с этой инфекционной программами.Используя инструмент, вы можете сделать ваш Mac PC быстрый, чистый и безопасный от всех видов вредоносных угроз.Он имеет построить большую репутацию среди пользователей в очень короткий промежуток времени из-за его быстрого и эффективного SysWOW64 virus процедуры. Ниже приведены шаги, вы должны следовать, чтобы установить MacBooster и удалить SysWOW64 virus на Mac OS:

Шаг 1. Сначала вам нужно щелкнуть по загрузке, чтобы установить MacBooster

Шаг 2. Теперь вам нужно перетащить файл установщика в папку приложения, чтобы установить эту программу

SysWOW64 – это встроенный системный компонент, используемый для управления 64-битными файлами в ОС Windows. Однако иногда папка SysWOW64 в Windows отнимает много системных ресурсов. В этом случае сразу проверьте вашу систему антивирусом и убедитесь, что она не заражена криптомайнером или подобным вирусом.

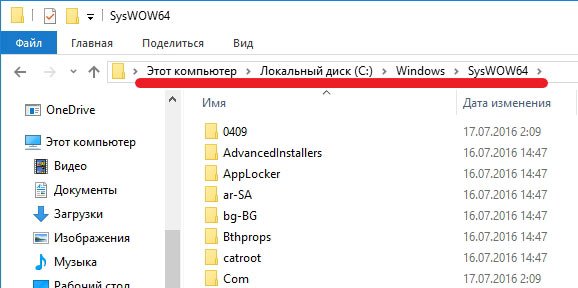

Что за папка SysWOW64 и где она находится

SysWOW64 – системный ресурс, используемый для обработки 32-разрядных программ в 64-разрядной версии Windows. Это папка, размещённая в системе ОС Windows и поддерживающая устройства, которые могут быть повреждены при возникновении проблем с памятью.

Местонахождение папки SysWOW64

Папка SysWOW64 не является вирусом. Это ресурсная папка, заполненная системными файлами и позволяющая использовать 32-битные программы в 64-битной версии Windows 10. Этот процесс идёт вместе с системным каталогом Windows и отвечает за управление 64-битными файлами. Основная причина, по которой пользователи называют SysWOW64 вирусом, – иногда папка занимает очень много системной памяти (40 ГБ или около того).

Однако мы не рекомендуем удалять эту папку из системы, потому что именно благодаря ей вы можете запускать 32-битные приложения в 64-битной версии Windows. Если у вас есть серьёзные сомнения относительно этой папки, убедитесь, что вы дважды проверили свою систему с помощью надёжного антишпионского ПО. Существует вероятность того, что разработчики вредоносных программ решили неправильно использовать имя SysWOW64, чтобы скрыть свою вредоносную программу, например, криптомайнеры.

- Тип – каталог библиотеки.

- Связанные файлы и папки – System32, cmd.exe, odbcad32.exe, Svchost.exe.

- Проблемы – иногда занимает много ресурсов системы.

- Может находиться в Windows Vista, Windows 7, 8, 8.1 и Windows 10.

Короче говоря, основная цель подсистемы SysWOW64 – создать 32-разрядную среду, которая помогает 32-разрядным приложениям работать в 64-разрядной Windows без каких-либо изменений, содержит документы .dll и .exe. Для этой процедуры Windows использует перенаправитель файловой системы. WOW64 использует несколько библиотек DLL для реализации различных функций:

- dll – основной интерфейс, который транслируется между 32-битными и 64-битными вызовами;

- dll – предоставляет точки входа для приложений;

- dll – помогает переключить процесс из 32-битного в 64-битный режим.

Однако, как мы уже упоминали, люди, как правило, жалуются на размер папки SysWOW64. Хотя в большинстве случаев она занимает всего несколько гигабайт памяти компьютера, некоторые пользователи жаловались, что C:\Windows\SysWOW64 достигает до 40 ГБ. В результате компьютер может начать работать медленно или иногда даже зависать.

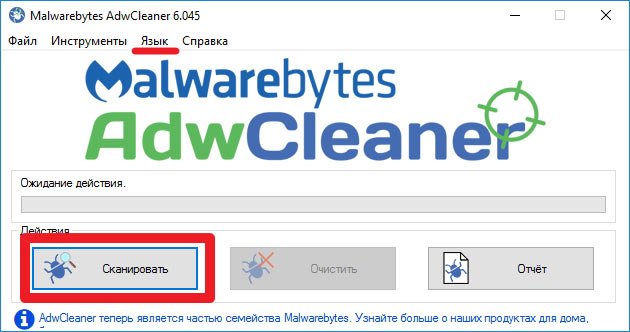

Может ли содержать вирусы

Существует вероятность того, что разработчики вредоносных программ неправильно использовали имя компонента этой системы, чтобы помочь их вредоносным ПО остаться незамеченными. Тем не менее, определить реальные намерения этого компонента вам поможет полное сканирование системы с помощью надёжных антишпионских или антивирусных программ. Вам НЕ следует удалять SysWOW64, если полное сканирование системы утверждает, что в ней нет вредоносных программ.

Запуск сканирования AdwCleaner

Поскольку исполняемые документы и библиотеки DLL работают в фоновом режиме, пользователи могут обнаружить вредоносную программу, например, cryptominer, на своём компьютере. Чтобы этого не произошло, киберпреступники начали использовать имена легитимных файлов, чтобы помочь своим вирусам маскироваться и избежать уничтожения.

Разработчики отмечают, что не каждый процесс, выполняющийся в диспетчере задач, является безопасным, и вам следует позаботиться о том, чтобы файл занимал много места или занимал видимую часть ЦП вашего компьютера. Настоятельно рекомендуется сканировать систему с помощью обновлённой антишпионской программы, чтобы проверить надёжность файла.

Чаще всего эти документы проникают в системы незамеченными после того, как злоумышленники обманом заставили жертву перейти по вредоносной ссылке или объявлению. Кроме того, система может быть заражена через вложения спама, которые обычно представляются в виде бизнес-отчётов или важных уведомлений от финансовых/правительственных органов. После загрузки эти документы запускают определённый код, отвечающий за установку угрозы в систему. Регулярно обновляйте инструменты защиты от вредоносных программ и старайтесь сканировать каждый загруженный файл перед открытием, чтобы предотвратить неожиданное заражение!

Если у вас есть проблемы с ПК, вам необходимо полностью отсканировать устройство с помощью Reimage, или Plumbytes Anti-Malware и посмотреть, что там скрывается. Если на вашем компьютере есть какое-либо вредоносное ПО, оно, вероятно, использует практически идентичное имя для этой папки, поскольку пытается скрыть и предотвратить её удаление. В этом случае удалите все компоненты, о которых сообщалось после сканирования, но не трогайте исходную папку SysWOW64. В противном случае вы можете столкнуться с серьёзными проблемами, касающимися производительности всего вашего компьютера.

Если вы все ещё думаете об удалении SysWOW64, вы можете попробовать выполнить чистую загрузку через конфигурацию системы.

32-битные и 64-битные компьютеры и Windows

С середины 90-х годов почти все проданные компьютеры были 32-разрядными, и в основном на них была установлена 32-разрядная версия Windows. Но после выхода Windows 7 продажи 64-битных компьютеров с установленной 64-битной Windows значительно выросли. В ближайшие годы все больше и больше людей будут иметь 64-битный компьютер с 64-битной Windows в своём доме или офисе. Одна из причин этого заключается в том, что цены на 64-разрядные компьютеры снизились настолько, что они почти такие же дешёвые, как и 32-разрядные. И люди предпочтут 64-битные 32-битным, потому что они могут обрабатывать гораздо больше (ОЗУ) памяти, и, как правило, быстрее, потому что используют более современные технологии.

32-разрядный компьютер с установленной 32-разрядной ОС Windows может использовать максимум 3-4 ГБ ОЗУ памяти. В основном около 3 ГБ, потому что большая часть адресного пространства используется видеокартами и другими устройствами, такими как сетевые, звуковые карты и т. д. Даже если вы установите 4 ГБ в компьютер, в большинстве случаев будет использоваться только около 3 ГБ ОЗУ. С 64-битными компьютерами и 64-битными Windows дела обстоят иначе. 64-битный компьютер с 64-битной Windows может обрабатывать вплоть до 192 ГБ оперативной памяти!

В 64-битной Windows можно запускать как 32-битные, так и 64-битные программы. Когда 32-битная программа запускается в 64-битной Windows, 32-битный эмулятор запускается для обработки 32-битной программы.

Эмулятор заставит 32-битное приложение думать, что оно работает в 32-битной Windows, и те же функциональные возможности, которые доступны в 32-битной Windows, также будут доступны для программы в 64-битной Windows. Обычно программе будет сложно узнать, работает она в 32-разрядной или 64-разрядной системе, но, если программе действительно нужно знать разницу, есть доступные функции API, которые программа может вызывать при необходимости. Исключения – антивирусные программы и т. д.

Исключения

32-битные программы, работающие на низком уровне, например, антивирусы, не всегда будут работать в 64-битной Windows. тогда должна использоваться 64-битная версия программы. Во время установки важно установить документы в правильные папки.

Как упоминалось выше, 32-разрядный эмулятор обрабатывает ситуации, когда 32-разрядные программы выполняются в 64-разрядной Windows, и обычно это работает нормально. На жёстком диске существуют специальные папки, предназначенные только для 32-разрядных двоичных файлов, и очень важно, чтобы программа установки установила 32-разрядные двоичные документы именно в эти папки. Некоторые папки на жёстком диске предназначены только для 32-разрядных двоичных файлов, а другие – только для 64-разрядных. Если вы поместите двоичный файл с определённой бытностью (32/64 бит) в папку, предназначенную для другой битности, программа, вероятно, не сможет работать должным образом. во многих случаях программа даже не запустится.

Примерами двоичных файлов, упомянутых в этой статье, являются EXE-файлы (программные файлы), DLL-файлы и документы OCX (компоненты ActiveX). Файлы данных обычно могут быть размещены в одних и тех же папках и использоваться как 32-, так и 64-разрядными приложениями.

Можно ли удалить SysWOW64

Получение доступа и удаление SysWOW64 может быть опасным для нормальной работы системы, поскольку это специальная папка, используемая операционной системой Windows. Если при сканировании обнаруживается список вирусов, сначала позаботьтесь о них, перезагрузите компьютер и снова проверьте его состояние. Если вы по-прежнему можете найти эту папку после того, как антивирус позаботится о скрытии вредоносного ПО на вашем компьютере, вы можете быть уверены, что она безопасна.

Вирус SysWOW64 представляет собой тип инфекции, изначально находящейся в C:\Windows\SysWOW64\…exe. Пользователи компьютеров обычно замечают существование вируса SysWOW64 с помощью установленных антивирусных приложений, таких как AVG Internet Security, Norton, Microsoft Security Essentials и MalwareBytes. Однако, согласно скрытым свойствам вируса, они могут не полностью удалить вирус SysWOW64. Хотя вирус SysWOW64 был удалён один раз, он может возвращаться снова и снова после перезагрузки ПК, после установки на ПК вирус SysWOW64 может создать папку SysWOW64 в уязвимой системе, которая содержит вредоносные коды и требования.

Как удалить вирус SysWOW64

Если вы являетесь пользователем Windows 8:

Затем вы можете очистить систему и начать удаление вируса SysWOW64 шаг за шагом:

Вкладка Regitry Editor

- HKEY_LOCAL_MACHINE\Software\Microsoft\Active Setup\Installed components\random

- HKEY_LOCAL_MACHINE \Software\Microsoft\Windows\CurrentVersion\Policy\Explorer\run\SysWOW64

- Поиск и удаление вредоносных файлов вируса SysWOW64:

- %WINDOWS%\system32\consrv.dll

- Counter-Strike Source.exe

- exe

- exe

- exe

- exe

- exe

- exe

- exe

- exe

- exe

- exe

- exe

Поскольку некоторые документы могут быть скрыты или изменены, следует понимать, что удаление вируса SysWOW64 вручную – это громоздкая процедура, которая не гарантирует полного удаления вредоносного ПО. Кроме того, ручное вмешательство такого рода может привести к повреждению системы.

Как восстановить

Выбор резервной копии по дате и файлам и папкам для восстановления

Выбор файлов и папок для восстановления

Сначала открывается корневая папка последней резервной копии. Дважды щёлкните по жёсткому диску, на котором находится папка для восстановления.

Восстановление файлов и папок в исходное местоположение

Следующий вопрос: куда вы хотите восстановить ваши документы? Если вы удалили папки или файлы и хотите восстановить их в той папке, в которой они находились ранее, оставьте в исходном месте. Если файлы и папки с тем же именем все ещё существуют, вам будет задан вопрос, хотите ли вы перезаписать файлы или папки.

Окно восстановление системы Windows7

Восстановление файлов и папок в другом месте

Если вы хотите сравнить файлы и папки в резервной копии с уже существующими файлами, рекомендуется восстановить их в другую папку.

Восстановление с помощью стороннего ПО

Рассмотрим процесс восстановления SysWOW64 на примере стороннего инструмента Veeam Agent. Это решение для защиты данных и аварийного восстановления для физических и виртуальных машин. Veeam можно использовать для защиты различных типов компьютеров и устройств: настольных компьютеров, ноутбуков и планшетов.

Чтобы запустить мастер восстановления файлов, выполните одно из следующих действий:

По умолчанию Veeam Agent автоматически находит последнюю резервную копию на диске компьютера или в общей сетевой папке, и вы сразу переходите к шагу восстановления. Если Veeam по какой-либо причине не может найти резервную копию или вы хотите использовать другую резервную копию для восстановления, укажите, где находится файл резервной копии:

Укажите параметры для удалённого хранилища, содержащего файл резервной копии, из которой вы планируете восстановить данные:

Если вы восстанавливаете данные из зашифрованной резервной копии, созданной на другом компьютере с Veeam, вам необходимо предоставить пароль для разблокировки зашифрованного файла.

По умолчанию Veeam Agent использует последнюю точку восстановления. Однако вы можете выбрать любую допустимую точку восстановления, чтобы восстановить папки в определённый момент времени.

Нажмите Готово. Veeam извлечёт содержимое резервной копии, опубликует его непосредственно в файловой системе вашего компьютера и отобразит в браузере Veeam Backup.

По завершении процесса восстановления агент Veeam открывает браузер Veeam Backup, отображающий содержимое файла резервной копии.

Вы можете выполнить следующие операции с восстановленными файлами и папками:

- Сохранить в их исходное местоположение.

- Сохранить в новом месте.

- Открыть в

После окончания работы с файлами и папками закройте браузер Veeam Backup.

Как видите, папка SysWOW64 имеет критичное значение для стабильной работы всей системы Windows. Если вы не уверены в своих силах, лучше обратитесь за помощью к профессионалам. Если вы уже сталкивались с подобной проблемой, поделитесь своими комментариями под этой статьёй.

Читайте также: