Вирусы вымогатели блокирующие систему

Обновлено: 18.04.2024

С кем боремся?

Первые программы-вымогатели активизировались в декабре 1989 года. Многие пользователи получили тогда по почте дискетки, предоставляющие информацию о вирусе СПИДа. После установки небольшой программы система приходила в неработоспособное состояние. За её реанимацию пользователям предлагали раскошелиться. Вредоносная деятельность первого SMS-блокера, познакомившего пользователей с понятием “синий экран смерти” была отмечена в октябре 2007 года.

Trojan.Winlock (Винлокер) — представитель обширного семейства вредоносных программ, установка которых приводит к полной блокировке или существенному затруднению работы с операционной системой. Используя успешный опыт предшественников и передовые технологии разработчики винлокеров стремительно перевернули новую страницу в истории интернет-мошенничества. Больше всего модификаций вируса пользователи получили зимой 2009-2010 гг, когда по данным статистики был заражен ни один миллион персональных компьютеров и ноутбуков. Второй пик активности пришелся на май 2010 года. Несмотря на то, что число жертв целого поколения троянцев Trojan.Winlock в последнее время значительно сократилось, а отцы идеи заключены под стражу, проблема по-прежнему актуальна.

Число различных версий винлокеров превысило тысячи. В ранних версиях (Trojan.Winlock 19 и др.) злоумышленники требовали за разблокировку доступа 10 рублей. Отсутствие любой активности пользователя спустя 2 часа приводило к самоудалению программы, которая оставляла после себя лишь неприятные воспоминания. С годами аппетиты росли, и для разблокировки возможностей Windows в более поздних версиях требовалось уже 300 – 1000 рублей и выше, о самоудалении программы разработчики скромно забыли.

В качестве вариантов оплаты пользователю предлагается СМС – платеж на короткий номер или же электронный кошелек в системах WebMoney, Яндекс Деньги. Фактором, “стимулирующим” неискушенного пользователя совершить платеж становится вероятный просмотр порносайтов, использование нелицензионного ПО… А для повышения эффективности текст-обращение вымогателя содержит угрозы уничтожить данные на компьютере пользователя при попытке обмануть систему.

Пути распространения Trojan.Winlock

В большинстве случаев заражение происходит в связи с уязвимостью браузера. Зона риска – все те же “взрослые” ресурсы. Классический вариант заражения – юбилейный посетитель с ценным призом. Еще один традиционный путь инфицирования – программы, маскирующиеся под авторитетные инсталляторы, самораспаковывающиеся архивы, обновления – Adobe Flash и пр. Интерфейс троянов красочен и разнообразен, традиционно используется техника маскировки под окна антивирусной программы, реже — анимация и др.

Среди общего многообразия встречающихся модификаций, Trojan.Winlock можно разделить на 3 типа:

- Порноиформеры или баннеры, заставляющиеся только при открывании окна браузера.

- Баннеры, остающиеся на рабочем столе после закрытия браузера.

- Баннеры, появляющиеся после загрузки рабочего стола Windows и блокирующие запуск диспетчера задач, доступ к редактору реестра, загрузку в безопасном режиме, а в отдельных случаях – и клавиатуру.

Вредные привычки Trojan.Winlock

Для обеспечения распространения и автозапуска вирусы семейства Trojan.Winlock модифицируют ключи реестра:

-[. \Software\Microsoft\Windows\CurrentVersion\Run] 'svhost' = '%APPDATA%\svhost\svhost.exe'

-[. \Software\Microsoft\Windows\CurrentVersion\Run] 'winlogon.exe' = '\winlogon.exe'

С целью затруднения обнаружения в системе вирус блокирует отображение срытых файлов, создает и запускает на исполнение:

Создает следующие файлы:

- %APPDATA%\svhost\svhost.exe

- %TEMP%\uAJZN.bat

- ClassName: 'Shell_TrayWnd' WindowName: ''

- ClassName: 'Indicator' WindowName: ''

Лечение. Способ 1-й. Подбор кодовой комбинации по платежным реквизитам или номеру телефона

Распространенность и острота проблемы подтолкнула разработчиков антивирусных программ к поиску эффективных решений проблемы. Так на сайте Dr.Web в открытом доступе представлен интерфейс разблокировки в виде окошка, куда нужно ввести номер телефона или электронного кошелька, используемые для вымогательства. Ввод соответствующих данных в окошко (см. рис. ниже) при наличии вируса в базе позволит получить желаемый код.

Способ 2. Поиск нужного кода разблокировки по изображению в базе данных сервиса Dr.Web

На другой странице сайта авторы представили еще один вариант выбора — готовую базу кодов разблокировки для распространенных версий Trojan.Winlock, классифицируемых по изображениям.

Аналогичный сервис поиска кодов представлен антивирусной студией ESET, где собрана база из почти 400 000 тысяч вариантов кодов разблокировки и лабораторией Касперского, предложившей не только доступ к базе кодов, но и собственную лечащую утилиту — Kaspersky WindowsUnlocker.

Способ 3. Утилиты – разблокировщики

Сплошь и рядом встречаются ситуации, когда из-за активности вируса или сбоя системы Безопасный режим с поддержкой командной строки, позволяющий провести необходимые оперативные манипуляции оказывается недоступным, а откат системы по каким-то причинам также оказывается невозможным. В таких случаях Устранение неполадок компьютера и Диск восстановления Windows оказываются бесполезны, и приходится задействовать возможности восстановления с Live CD.

Для разрешения ситуации рекомендуется использовать специализированную лечащую утилиту, образ которой потребуется загрузить с компакт диска или USB-накопителя. Для этого соответствующая возможность загрузки должна быть предусмотрена в BIOS. После того, как загрузочному диску с образом в настройках БИОС будет задан высший приоритет, первыми смогут загрузиться CD-диск или флэшка с образом лечащей утилиты.

В общем случае зайти в БИОС на ноутбуке чаще всего удается при помощи клавиши F2, на ПК – DEL/DELETE, но клавиши и их сочетания для входа могут отличаться (F1, F8, реже F10, F12…, сочетания клавиш Ctrl+Esc, Ctrl+Ins, Ctrl+Alt, Ctrl+Alt+Esc и др.). Узнать сочетание клавиш для входа можно, отслеживая текстовую информацию в нижней левой области экрана в первые секунды входа. Подробнее о настройках и возможностях BIOS различных версий можно узнать здесь.

Поскольку работу мышки поддерживают только поздние версии BIOS, перемещаться вверх и вниз по меню вероятнее всего придется при помощи стрелок “вверх” – “вниз”, кнопок “+” “–“, ”F5” и ”F6”.

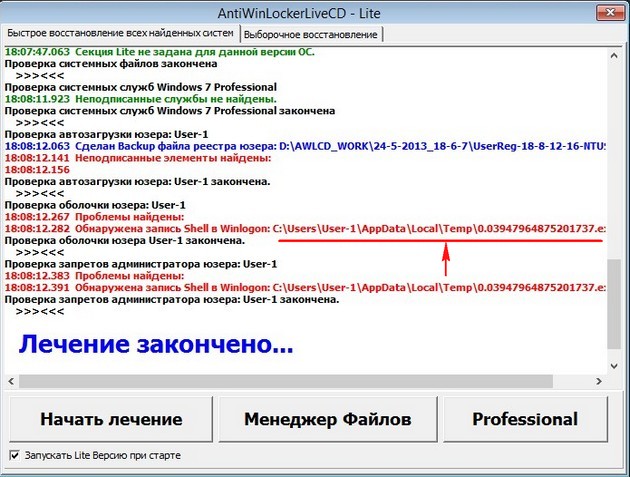

AntiWinLockerLiveCD

Одна из самых популярных и простых утилит, эффективно справляющаяся с баннерами-вымогателями – “убийца баннеров” AntiWinLockerLiveCD вполне заслужила свою репутацию.

Основные функции программы:

- Фиксирование изменений важнейших параметров Операционной системы;

- Фиксирование присутствия в области автозагрузки не подписанных файлов;

- Защита от замены некоторых системных файлов в WindowsXP userinit.exe, taskmgr.exe;

- Защита от отключения вирусами Диспетчера задач и редактора реестра;

- Защита загрузочного сектора от вирусов типа Trojan.MBR.lock;

- Защита области подмены образа программы на другой. Если баннер не даёт загрузится Вашему компьютеру, AntiWinLocker LiveCD / USB поможет его убрать в автоматическом режиме и восстановит нормальную загрузку.

- Восстанавливает корректные значения во всех критических областях оболочки;

- Отключает не подписанные файлы из автозагрузки;

- Устраняет блокировку Диспетчера задач и редактора реестра;

- Очистка всех временных файлов и исполняемых файлов из профиля пользователей;

- Устранение всех системных отладчиков (HiJack);

- Восстановление файлов HOSTS к первоначальному состоянию;

- Восстановление системных файлов, если он не подписаны (Userinit, taskmgr, logonui, ctfmon);

- Перемещение всех неподписанных заданий (.job) в папку AutorunsDisabled;

- Удаление всех найденных файлов Autorun.inf на всех дисках;

- Восстановление загрузочного сектора (в среде WinPE).

Программа – настоящая находка для начинающих пользователей, поскольку позволяет выбрать режим автоматической проверки и коррекции, в процессе которой вирус и последствия его активности будут найдены и нейтрализованы за несколько минут практически без участия пользователя. После перезагрузки машина будет готова продолжить работу в нормальном режиме.

Последовательность действий предельно проста:

Скачиваем файл AntiWinLockerLiveCD нужной версии на сторонний компьютер в формате ISO, вставляем CD компакт-диск в его дисковод и затем, щелкнув правой кнопкой мышки по файлу выбираем ”Открыть с помощью”, далее выбираем “Средство записи образов дисков Windows” – “Записать” и переписываем образ на CD-диск. Загрузочный диск готов.

- Помещаем диск с образом в дисковод заблокированного ПК/ноутбука с предварительно настроенными параметрами BIOS (см. выше);

- Ожидаем загрузки образа LiveCD в оперативную память.

- После запуска окна программы выбираем заблокированную учетную запись;

- Выбираем для обработки данных версию Professional или Lite. Бесплатная версия (Lite) подходит для решения почти всех поставленных задач;

- После выбора версии выбираем диск, на котором установлен заблокированный Windows (если не выбран программой автоматически), учетную запись Пользователя, используемую ОС и устанавливаем параметры поиска.

Нажимаем ”Старт”/”Начать лечение”.

Ожидаем результатов проверки. Проблемные файлы по ее окончании будут подсвечены на экране красным цветом.

Как мы и предполагали, особое внимание при поиске вируса в приведенном примере программа уделила традиционным ареалам его обитания. Утилитой зафиксированы изменения в параметрах Shell, отвечающих за графическую оболочку ОС. После лечения и закрытия всех окон программы в обратном порядке, нажатия кнопки ”Выход” и перезагрузки знакомая заставка Windows вновь заняла свое привычное положение. Наша проблема решена успешно.

В числе дополнительных полезных инструментов программы:

- Редактор реестра;

- Командная строка;

- Диспетчер задач;

- Дисковая утилита TestDisk;

- AntiSMS.

Trojan.Winlock, как правило, не зарывается слишком глубоко, и достаточно предсказуем. Все, что нужно для того, чтобы напомнить ему свое место – пару хороших программ и советов, ну и, конечно же, осмотрительность в безграничном киберпространстве.

Профилактика

Чисто не там, где часто убирают, а там, где не сорят! — Верно сказано, а в случае с веселым троянцем, как никогда! Для того, чтобы свести к минимуму вероятность заразы стоит придерживаться нескольких простых и вполне выполнимых правил.

Пароль для учетной записи Админа придумайте посложней, что не позволит прямолинейному зловреду подобрать его методом простейшего перебора.

В настройках браузера отметьте опцию очищения кэша после сеанса, запрет на исполнение файлов из временных папок браузера и пр.

Всегда имейте под рукой лечайщий диск/флэшку LiveCD (LiveUSB), записанную с доверенного ресурса (торрента).

Не реже чем раз в две недели создавайте контрольную точку восстановления.

Любой сомнительный софт — кряки, кайгены и пр. запускайте под виртуальным ПК (VirtualBox и пр.). Это обеспечит возможность легко восстановить поврежденные сегменты средствами оболочки виртуального ПК.

Регулярно выполняйте резервное копирование на внешний носитель. Запретите запись в файлы сомнительным программам.

Удачи вам в начинаниях и только приятных, а главное — безопасных встреч!

Послесловие от команды iCover

Большинство людей слышали о вирусах-вымогателях (если вы не знаете, что это такое, посмотрите здесь). Но как именно они работают? Почему приносят такой вред? И как организации могут защититься от них? Правительство США недавно заявило о том, что направит больше усилий на противодействие вирусам-вымогателям и другим кибератакам, но также подчеркнуло значимость содействия со стороны частного сектора. В то же время частный сектор требует от правительства более решительных мер по борьбе с этой угрозой, приобретающей все большие масштабы.

Почему вирусы-вымогатели так опасны, особенно сейчас?

А разве нельзя просто заплатить вымогателям?

Хотя суммы, запрашиваемые вымогателями, могут достигать миллионов долларов, такая цена за восстановление данных может оказаться меньше, чем убытки, связанные с замедлением или нарушением (особенно когда речь идет о важнейшей инфраструктуре) работы всего предприятия. Так почему же просто не заплатить выкуп?

Специалисты по безопасности и правительственные эксперты рекомендуют компаниям не поддаваться на шантаж, так как это ведет за собой продолжение цикла атак. Если злоумышленнику удается получить выкуп от жертвы, это побуждает его снова атаковать те организации, которые готовы платить. К тому же, даже если организация решит заплатить выкуп, совсем не факт, что данные будут восстановлены, а конфиденциальная информация не уйдет на сторону.

Как именно злоумышленники получают доступ?

Хакеры могут проникать в сеть разными способами. Очень часто для хищения учетных данных и/или побуждения сотрудников перейти по вредоносной ссылке или открыть вложение используется фишинг и психологические атаки. Кроме того, вирусы могут содержаться на зараженных веб-сайтах или просто использовать известные уязвимости ПО на сетевом периметре организации. В некоторых случаях злоумышленники могут сначала взломать систему бизнес-партнера, поставщика услуг организации или сторонних лиц, чтобы в конечном итоге поразить намеченную цель.

Чтобы сделать атаку максимально прибыльной, операторы вирусов-вымогателей, как правило, дожидаются того момента, когда получат доступ к большому сегменту сети, прежде чем приступать к развертыванию вируса. Основной целью систем защиты является предотвращение доступа хакеров к сети, но не менее важно внедрять правильные политики, ограничивающие разрешенные пользователям действия, на случай получения контроля над сетью или учетной записью.

Что можно сделать, чтобы защититься от вирусов-вымогателей?

Вирусные атаки очень многогранны, а значит такой же должна быть и система защиты. Отдельной технологии или методике это не под силу. Защиту от вирусов-вымогателей нужно воспринимать как непрерывный, многоуровневый процесс. Необходимо внедрять лучшие технологии, поддерживать их актуальность (для противодействия новым угрозам) и обеспечить интеграцию (чтобы все решения работали слаженно и дублировали друг друга).

В борьбе с вирусами-вымогателями важную роль играет информированность конечных пользователей: они должны знать, каковы последствия бездумного просмотра сайтов и перехода по ссылкам. Однако, по мнению старшего консультанта руководителей отделов информационной безопасности Cisco, Венди Нейзер (Wendy Nather), все это можно делать правильно или неправильно.

Рекомендации по защите от вирусов-вымогателей

Если вы не знаете, с чего начать защиту от вирусов-вымогателей, начните с базовой культуры кибербезопасности. Некоторые из ее элементов могут показаться банальными, но их часто упускают из вида из-за недостатка ресурсов, более приоритетных проектов и задач и т. д. Злоумышленники знают об этом и часто используют подобные уязвимости и слабости.

Регулярно обновляйте системы и применяйте исправления. Автоматическая (по возможности) установка исправлений поможет предотвратить взломы и утечку данных, а также снизит нагрузку на специалистов по ИТ и безопасности. Мы проанализировали 25 рекомендаций в исследовании, посвященном эффективности программ по безопасности за 2021 г., и выяснили, что упреждающее обновление технологий оказывает максимальное влияние на повышение общей эффективности защиты.

Обязательно выполняйте резервное копирование данных на случай нештатных ситуаций. Храните резервные копии на автономных носителях, чтобы хакеры не могли получить к ним доступ. Разработайте план восстановления, который позволит проводить масштабное восстановление данных, не затрагивая бизнес-процессы.

Ведите точные и актуальные записи инвентаризации активов. Старые, забытые компьютеры часто становятся отправной точкой для злоумышленников.

Регулярно проводите оценку рисков, чтобы своевременно выявлять уязвимости в инфраструктуре.

Реализуйте шифрование конфиденциальных данных и сегментацию сети: это затруднит доступ злоумышленников к критически важным системам.

Будьте в курсе новых угроз и тактик защиты и внедрите надежный план реагирования на инциденты, который помог бы противостоять непредвиденным угрозам. Такие организации, как Cisco Talos, предлагают услуги реагирования на инциденты, которые помогут вам подготовиться к взломам и принять адекватные меры по реагированию и восстановлению.

Полезные технологии

И, конечно же, обязательно внедрите комплекс решений безопасности, чтобы охватить широкий вектор атак, используемых злоумышленниками. Мы рекомендуем в том числе следующие решения:

Межсетевой экран нового поколения и IPS-система ― защитите сеть от атак, реализуя современные технологии межсетевых экранов и предотвращения вторжений (IPS).

Обеспечение безопасности эл. почты ― блокируйте вирусы-вымогатели, поступающие через спам и фишинг, и автоматически выявляйте вредоносные вложения и URL-адреса.

Обеспечение безопасности Интернета и облака ― защитите пользователей от вирусов-вымогателей и другого вредоносного ПО во время работы в Интернете или использования облачных приложений.

Защита оконечных устройств ― выявляйте и устраняйте угрозы, которые могут заражать различные оконечные устройства в сети.

Защищенный доступ ― обеспечьте доступ к ресурсам только для авторизованных пользователей и устройств, внедрив многофакторную проверку подлинности (MFA) и другие защитные меры.

Контроль и аналитика сетевых ресурсов ― отслеживание всего происходящего в сети позволит быстро выявить аномальное поведение. Используйте решение, которое может анализировать как зашифрованный, так и незашифрованный трафик.

Используя эти и другие технологии, организации должны реализовывать в сфере безопасности принцип нулевого доверия: никакие пользователи, устройства и приложения не должны считаться по умолчанию надежными. Система безопасности, основанная на принципе нулевого доверия, затрудняет доступ злоумышленников и успешный запуск вирусов-вымогателей в вашей сети.

Продукты для защиты от вирусов-вымогателей Cisco Ransomware Defense

Если вам нужна помощь в реализации стратегии защиты от вирусов-вымогателей, в портфеле Cisco Secure вы найдете все вышеперечисленные технологии и много других решений. Дополнительная эффективность достигается за счет интеграции в рамках платформы Cisco SecureX и поддержки со стороны ведущих специалистов по аналитике угроз из группы Cisco Talos.

Если вас заинтересовала эта тема, рекомендуем ознакомиться с эксклюзивным интервью Cisco Talos с оператором вирусов-вымогателей, чтобы получить представление о человеческом факторе угроз. Если вас интересует технический анализ всех новых атак, подпишитесь на блог Cisco Talos.

Заражение программами-вымогателями означает, что ваши данные зашифрованы или ваша операционная системазаблокирована киберпреступниками. Киберпреступники обычно требуют выкуп за расшифровку данных. Программы-вымогатели могут проникать на устройства разными способами. Наиболее распространенные пути включают заражение при посещении вредоносных веб-сайтов, загрузку нежелательных надстроек и спам-рассылки. Целями атак программ-вымогателей являются как частные лица, так и компании. Для защиты от атак программ-вымогателей могут быть предприняты различные меры, однако сохранение бдительности и использование программ безопасности – это самые важные шаги в правильном направлении. При атаке программы-вымогателя происходит либо потеря данных, либо трата крупной суммы денег, либо и то, и другое.

Обнаружение программ-вымогателей

Как узнать, заражен ли ваш компьютер? Вот несколько способов обнаружить атаку программы-вымогателя:

- Сигналы тревоги со стороны программы поиска вирусов. Если на устройстве установлена программа поиска вирусов, заражение программой-вымогателем может быть обнаружено на ранней стадии, если программа вымогатель не обошла защиту.

- Изменение расширений файлов. Например, обычное расширение файла изображения – jpg. Если это расширение заменено неизвестной комбинацией букв, возможно, файл заражен программой-вымогателем.

- Изменение имен файлов. Отличаются ли имена файлов от тех, которые вы им присваивали? Вредоносные программы часто меняет имена файлов при шифровании данных. Следовательно, это также может быть признаком заражения.

- Повышенная активность дисков или центрального процессора может свидетельствовать о том, что программа-вымогатель работает в фоновом режиме.

- Сомнительная сетевая активность. Программное обеспечение, взаимодействующее с киберпреступниками или серверами злоумышленников, может вызвать подозрительную сетевую активность.

- Зашифрованные файлы. Поздним признаком атаки программ-вымогателей является тот факт, что файлы больше не открываются.

Наконец, появляется окно с требованием выкупа, что подтверждает заражение программой-вымогателем. Чем раньше была обнаружена угроза, тем проще бороться с вредоносной программой. Раннее обнаружение факта заражения троянскими программами-шифровальщиками позволяет определить, какой тип программы-вымогателя заразил устройство. Многие троянские программы-вымогатели удаляют себя после выполнения шифрования, поэтому их невозможно изучить и расшифровать.

Произошло заражение программой-вымогателем – что делать?

Программы-вымогатели обычно бывают двух типов: программы-блокировщики с требованием выкупа и шифровальщики. Программы-блокировщики с требованием выкупа блокируют экран компьютера, в то время как шифровальщики шифруют отдельные файлы. Независимо от типа программы-вымогателя, у жертвы обычно есть три варианта:

- Заплатить выкуп и надеяться, что киберпреступники сдержат свое слово и расшифруют данные.

- Попытаться удалитьвредоносную программу, используя доступные инструменты.

- Выполнить на компьютере восстановление до заводских настроек.

Удаление троянских программ-шифровальщиков и расшифровка данных

Тип программы-вымогателя и стадия, на которой было обнаружено заражение, существенно влияют на способ борьбы с вирусом. Удаление вредоносной программы и восстановление файлов возможно не для всех программ-вымогателей. Вот три способа борьбы с заражением.

Обнаружение программ-вымогателей – чем раньше, тем лучше

Если программа-вымогатель обнаружена до момента требования выкупа, ее можно удалить. Данные, которые были зашифрованы до этого момента, останутся зашифрованными, но саму программу-вымогатель можно остановить. Раннее обнаружение означает, что можно предотвратить распространение вредоносной программы на другие устройства и файлы.

Если во внешнем или в облачном хранилище имеется резервная копия данных, зашифрованные данные возможно восстановить. Но что делать, если у вас нет резервной копии данных? Мы рекомендуем вам установить надежное решение для интернет-безопасности. Возможно, уже существует инструмент для расшифровки данных, зашифрованных программой-вымогателем, жертвой которой вы стали. Можно также посетить веб-сайт проекта No More Ransom. Эта общеотраслевая инициатива запущена для помощи всем жертвам программ-вымогателей.

Инструкция по удалению программ-шифровальщиков файлов

Если вы стали жертвой атаки программы-шифровальщика файлов, можно выполнить следующие действия, чтобы удалить трояна-шифровальщика.

Шаг 1. Отключитесь от интернета

Сначала удалите все подключения, как виртуальные, так и физические. К ним относятся беспроводные и проводные устройства, внешние жесткие диски, любые носители и облачные учетные записи. Это может предотвратить распространение программ-вымогателей по сети. Если вы подозреваете, что пострадали другие области, выполните действия по резервному копированию и для этих областей.

Шаг 2. Проведите расследование с использованием программ обеспечения интернет-безопасности

Выполните антивирусную проверку с помощью установленных программ для обеспечения безопасности в интернете. Это поможет определить угрозы. Если обнаружены опасные файлы, их можно удалить или поместить на карантин. Вредоносные файлы можно удалить вручную или автоматически с помощью антивирусного программного обеспечения. Выполнять удаление вредоносных программ вручную рекомендуется только опытным пользователям.

Шаг 3. Используйте инструмент для расшифровки данных, зашифрованных программами-вымогателями

Шаг 4. Восстановите данные из резервной копии

Если резервные копии ваших данных хранятся на внешнем носителе или в облачном хранилище, создайте также резервную копию данных, которые еще не были зашифрованы программой-вымогателем. Если вы не создавали резервных копий, очистить и восстановить работу компьютера будет намного сложнее. Чтобы избежать такой ситуации, рекомендуется регулярно создавать резервные копии. Если вы склонны забывать о таких вещах, используйте службы автоматического резервного копирования в облако или создайте напоминания в календаре.

Как удалить программу-вымогатель, блокирующую экран

В случае программы-блокировщика жертва сначала сталкивается с проблемой доступа к программе безопасности. При запуске компьютера в безопасном режиме есть вероятность, что операция блокировки экрана не загрузится, и удастся использовать антивирусную программу для борьбы с вредоносным ПО.

Платить ли выкуп?

Если вы все же планируете заплатить выкуп, не удаляйте программу-вымогатель со своего компьютера. В зависимости от типа программы-вымогателя или плана киберпреступников по расшифровке данных, программа-вымогатель может являться единственным способом применить код дешифрования. В случае преждевременного удаления программы-вымогателя код дешифрования, купленный по высокой цене, станет бесполезным. Но если вы действительно получили код дешифрования и он сработал, необходимо удалить программу-вымогатель с устройства как можно скорее после расшифровки данных.

Дальнейшие действия в зависимости от типа программ-вымогателей

Существует множество различных типов программ-вымогателей, некоторые из них можно удалить всего несколькими щелчками мыши. Однако есть также распространенные вирусы, удаление которых значительно сложнее и требует много времени.

Существуют различные способы удаления и расшифровки зараженных файлов в зависимости от типа программы-вымогателя. Не существует универсального инструмента дешифрования, который работал бы с любыми программами-вымогателями.

Для корректного удаления программ-вымогателей важно ответить на следующие вопросы:

- Какой тип вируса заразил устройство?

- Существует ли подходящая программа дешифрования, и если да, то какая?

- Как вирус попал в систему?

Вирус Ryuk мог попасть в систему, например, через Emotet, что влияет на способ решения проблемы. В случае с вирусом Petya, безопасный режим – хороший способ удалить его. Более подробно различные варианты программ-вымогателей описаны в этой статье.

Выводы

Другие статьи по теме

What Что такое программы-вымогатели

How to prevent Ransomware Как защитить себя от программ-вымогателей

Другие статьи по теме:

Удаление программ-вымогателей | Расшифровка данных – как победить вирус

Обнаружение троянских программ-шифровальщиков, удаление программ-вымогателей с компьютера и расшифровка ваших данных – все описано в этой статье.

Избранные статьи

Как очистить кеш и удалить файлы cookie в различных браузерах

Как снизить пинг и оптимизировать скорость онлайн-игр

Режим инкогнито и режим конфиденциального просмотра: что это такое и как ими пользоваться?

Что представляют собой отдельные законы об интернете и безопасности данных?

Соблюдение кибергигиены поможет обеспечить безопасность в сети

Продукты для дома

Наши передовые решения помогают защитить то, что для вас ценно. Узнайте больше о нашей удостоенной наград защите.

Бесплатные утилиты

Наши бесплатные утилиты помогают обеспечить защиту ваших устройств на базе Windows, Mac и Android.

Связаться с нами

Наша главная цель - обеспечить вашу безопасность. Мы всегда готовы ответить на ваши вопросы и оказать техническую поддержку.

О компании

Узнайте больше о том, кто мы, как мы работаем и почему наша главная цель - сделать цифровой мир безопасным для всех.

Пробные версии

Попробуйте наши решения. Всего за несколько кликов вы можете скачать бесплатные пробные версии нашего продукта и проверить их в действии.

Сувенирный портал Lab Shop

Выявление программ-вымогателей – основные различия

Наиболее популярны два типа программ-вымогателей:

Locky, Petya и прочие

Теперь вы знаете, что такое программы-вымогатели, и каких основных двух типов они бывают. Далее приведены несколько примеров известных программ-вымогателей, показывающих, чем они опасны.

Locky

WannaCry

WannaCry – это атака программы-вымогателя, в 2017 году имевшая место в более чем 150 странах. Она была разработана для использования уязвимости в системе безопасности Windows, созданной АНБ и ставшей известной в результате действий группы хакеров Shadow Brokers. Атаке WannaCry подверглись 230 000 компьютеров по всему миру, в том числе треть больниц Национальной службы здравоохранения Великобритании, что повлекло ущерб в 92 миллиона фунтов стерлингов. Пользователи были заблокированы, и у них требовали выкуп в биткойнах. Это атака вскрыла проблему устаревших систем: хакеры использовал уязвимость операционной системы, для которой на момент атаки уже в течение продолжительного времени существовал патч. Мировой финансовый ущерб, нанесенный WannaCry, составил около 4 миллиардов долларов США.

Bad Rabbit

Bad Rabbit – это атака с использованием программ-вымогателей, которая распространялась с 2017 года посредством так называемой скрытой загрузки. Для выполнения таких атак используются незащищенные веб-сайты. При атаке с использованием скрытой загрузки пользователь посещает настоящий веб-сайт, не подозревая, что он был взломан. Для большинства атак с использованием скрытой загрузки от пользователя требуется только открыть взломанную страницу. В этом случае запуск установщика, содержащего скрытую вредоносную программу, ведет к заражению. Это называется распространением вредоносных программ. Bad Rabbit просит пользователей запустить поддельную установку Adobe Flash, тем самым заражая компьютер вредоносной программой.

Ryuk – это троян-шифровальщик, распространившийся в августе 2018 года. Он отключаетфункцию восстановления операционных систем Windows, что делает невозможным восстановление зашифрованных данных без внешней резервной копии. Вирус Ryuk также шифрует сетевые жесткие диски. Атака имела масштабные последствия; многие американские компании, подвергшиеся нападению, выплатили требуемые суммы выкупа. Общий ущерб оценивается более чем в 640 000 долларов.

Shade/Troldesh

Jigsaw

CryptoLocker

CryptoLocker – это программа-вымогатель, впервые обнаруженная в 2007 году, распространяемая через зараженные вложения электронной почты. Она выполняла поиск важных данных на зараженных компьютерах и зашифровывала их. Пострадало около 500 000 компьютеров. Правоохранительным органам и компаниям по обеспечению безопасности в конечном итоге удалось получить контроль над сетью взломанных домашних компьютеров, используемых для распространения CryptoLocker по всему миру. Это позволило агентствам и компаниям перехватывать данные, передаваемые по сети, незаметно для злоумышленников. В конечном итоге это привело к созданию онлайн-портала, на котором жертвы могли получить ключ для разблокировки своих данных. Это позволило им получить свои данные без необходимости платить преступникам выкуп.

Petya

Petya (не путать с ExPetr) – это атака программы-вымогателя, впервые произошедшая в 2016 году, а затем повторившаяся как GoldenEye в 2017 году. Вместо шифрования отдельных файлов эта вредоносная программа-вымогатель шифровала целиком жесткие диски жертв. Это достигалось путем шифрования основной таблицы файлов (MFT), что сделало невозможным доступ к файлам на жестком диске. Программа-вымогатель Petya распространялась по корпоративным отделам кадров с посредством поддельного приложения, содержащего зараженную ссылку Dropbox.

Существует другой вариант вируса Petya – Petya 2.0, отличающийся некоторыми ключевыми особенностями. Однако с точки зрения осуществления атаки, оба вируса одинаково опасны для устройства.

GoldenEye

Повторное появление вируса Petya под именем GoldenEye привело к мировому заражению программами-вымогателями в 2017 году. Вирус GoldenEye, также известный как "смертоносный брат" WannaCry, поразил более 2000 целей, в том числе несколько известных российских нефтяных компаний и банков. В результате атаки вируса GoldenEye на Чернобыльскую АЭС, сотрудники были вынуждены вручную проверять уровень радиации, поскольку их компьютеры с Windows были отключены от сети.

GandCrab

B0r0nt0k

B0r0nt0k – это использующая шифрование программа-вымогатель, предназначенная для серверов на базе Windows и Linux. Эта программа-вымогатель шифруетфайлы на серверах Linux и добавляет к ним расширение .rontok. Она представляет опасность не только для файлов, но также меняет параметры запуска программ, отключает функции и приложения и добавляет записи реестра, файлы и программы.

Программа-вымогатель Dharma Brrr

Brrr – новая программа-вымогатель от Dharma, устанавливается вручную хакерами, взломавшими подключенные к Интернету службы рабочего стола. Как только хакер активирует программу-вымогатель, начинается шифрование обнаруженных файлов. Зашифрованным файлам присваивается расширение .id-[id].[email].brrr.

Программа-вымогатель FAIR RANSOMWARE

FAIR RANSOMWARE – это программа-вымогатель, выполняющая шифрование данных. С помощью мощного алгоритма шифруются все личные документы и файлы жертвы. Файлы, зашифрованные с помощью этой вредоносной программы, имеют расширение .FAIR RANSOMWARE.

Программа-вымогатель MADO

Программа-вымогатель MADO – это еще один вид программы-шифровальщика. Данные, зашифрованные этой программой, имеют расширение .mado и больше не открываются.

Атаки с использованием программ-вымогателей

Как описано выше, программы-вымогатели используются в абсолютно разных сферах. Обычно требуемый размер выкупа составляет от 100 до 200 долларов. Однако в некоторых случаях злоумышленники требуют гораздо больший выкуп, особенно если понимают, что блокировка данных может повлечь значительные финансовые потери для атакуемой компании. Таким образом, это позволяет киберпреступникам зарабатывать существенные суммы денег. В двух приведенных ниже примерах обратите внимание на жертв кибератаки, а не на тип используемых программ-вымогателей.

Программа-вымогатель WordPress

Программа-вымогатель WordPress, как следует из названия, нацелена на файлы веб-сайтов WordPress. У жертв вымогают выкуп, что типично для программ-вымогателей. Чем более востребован сайт на платформе WordPress, тем выше вероятность его атаки с применением программ-вымогателей.

Дело компании Wolverine

Компания Wolverine Solutions Group (предоставляющая медицинские услуги) стала жертвой атаки программ-вымогателей в сентябре 2018 года. Большое количество файлов компании было зашифровано вредоносной программой, в результате чего сотрудники не смогли их открыть. К счастью, эксперты-криминалисты смогли расшифровать и восстановить данные 3 октября. Однако в результате атаки были скомпрометированы данные многих пациентов. Имена, адреса, медицинские данные и другая личная информация могла попасть в руки киберпреступников.

Услуги по предоставлению программ-вымогателей

Услуги по предоставлению программ-вымогателей позволяют киберпреступникам с низкими техническими возможностями осуществлять атаки с использованием этих программ. Вредоносные программы предоставляется покупателям, что снижает риск и повышает выгоду для разработчиков.

Выводы

Атаки программ-вымогателей имеют различные проявления и масштабы. Вектор атаки – это важный фактор, зависящий от типа используемой программы-вымогателя. Чтобы оценить серьезность и масштабы атаки, необходимо учитывать потенциальный ущерб, то есть какие данные могут быть удалены или опубликованы. Независимо от типа программы-вымогателя, предварительное резервное копирование данных и использование программ безопасности может значительно снизить последствия атаки.

Другие статьи по теме

What Что такое программы-вымогатели

How to remove ransomware Как удалить программы-вымогатели

How to prevent Ransomware Как защитить себя от программ-вымогателей

Другие статьи по теме:

Распознавание программ-вымогателей (ransomware): чем отличаются трояны-шифровальщики

Избранные статьи

Риски безопасности и конфиденциальности в виртуальной и дополненной реальности

TrickBot – многоцелевой ботнет

Основные атаки программ-вымогателей

Что такое глубокий и теневой интернет?

Как защитить детей в интернете во время коронавируса

Продукты для дома

Наши передовые решения помогают защитить то, что для вас ценно. Узнайте больше о нашей удостоенной наград защите.

Бесплатные утилиты

Наши бесплатные утилиты помогают обеспечить защиту ваших устройств на базе Windows, Mac и Android.

Связаться с нами

Наша главная цель - обеспечить вашу безопасность. Мы всегда готовы ответить на ваши вопросы и оказать техническую поддержку.

О компании

Узнайте больше о том, кто мы, как мы работаем и почему наша главная цель - сделать цифровой мир безопасным для всех.

Пробные версии

Попробуйте наши решения. Всего за несколько кликов вы можете скачать бесплатные пробные версии нашего продукта и проверить их в действии.

Сувенирный портал Lab Shop

Читайте также: