Вирусы вымогатели в беларуси

Обновлено: 25.04.2024

29 июня, Минск /Корр. БЕЛТА/. Волна кибератак затронула 27-28 июня компании по всему миру. Новый вирус-вымогатель (шифровальщик) распространялся в локальной сети так же, как нашумевший 12 мая WannaCry. СМИ публикуют различные советы экспертов, как обойти вирус, созданный кибермошенниками. Предлагаем некоторые из них.

Для профилактики специалисты советуют вовремя устанавливать обновления для ОС, проявлять бдительность при получении файлов по электронной почте и не открывать потенциально небезопасные ссылки. Также нужно использовать сложные пароли, чтобы не стать жертвой кибератак. Продвинутым администраторам предлагают временно отключить протокол передачи данных в сети Server Message Block (SMB).

Публикуют и способ, как "обмануть" вирус и сделать своеобразную "прививку" от него. Для этого нужно создать видимость того, что компьютер уже поражен. Необходимо создать файл perfc в каталоге С:Windows и сделать его доступным только для чтения. Когда вирус проникнет в ПК и наткнется на файл, он решит, что компьютер уже заражен, поэтому не станет себя активировать и закончит работу без заражения. Еще одной обязательной мерой является установка хорошего антивируса.

Украинская киберполиция в соцсети Facebook также сообщила, что распространение нового вируса-вымогателя началось с программы для бухгалтерских организаций M.E.doc, являющейся альтернативой 1C.

Эксперты в один голос утверждают, что если компьютер все же заражен, категорически нельзя платить киберпреступникам. Никто не даст вам гарантию, что мошенники не потребуют позднее еще большую сумму, так и не расшифровав ваши данные. Специалисты говорят, что лучше всего подождать программу-дешифровщик. Когда мировые компании атаковал вирус WannaCry (получивший статус самой массовой кибератаки в истории), на создание дешифровщика разработчик французской компании Quarkslab Адриен Гинье потратил неделю.

Кстати, "Лаборатория Касперского", назвавшая новый вирус-вымогатель ExPetr, заявляет, что жертвы нового вируса-шифровальщика не смогут вернуть свои файлы после заражения. Анализ экспертов компании показал: после того, как диск зашифрован, у создателей вируса уже нет возможности расшифровать его обратно. Для расшифровки необходим уникальный идентификатор конкретной установки трояна. В ранее известных версиях схожих шифровальщиков идентификатор установки содержал информацию, необходимую для расшифровки. В случае вируса, который атаковал компьютеры 27-28 июня, такого идентификатора нет. Это означает, что создатели вируса не могут получать информацию, которая требуется для расшифровки файлов.

Разнообразные инструкции, как уберечься от вируса-вымогателя, можно найти на YouTube.-0-

Волна кибератак затронула некоторые крупные белорусские компании

Целью мошенников является блокировка ценной информации. В первую очередь вирусы (например, Petya) угрожают финансовым и бухгалтерским подразделениям.

30 июля, Минск /Корр. БЕЛТА/. Гомельчанин в составе группы хакеров из разных стран заражал компьютеры вирусом-шифровальщиком и вымогал деньги. Жертвами гомельского хакера стали пользователи из почти ста стран, такую информацию в своем Telegram-канале разместила официальный представитель МВД Ольга Чемоданова, сообщает БЕЛТА.

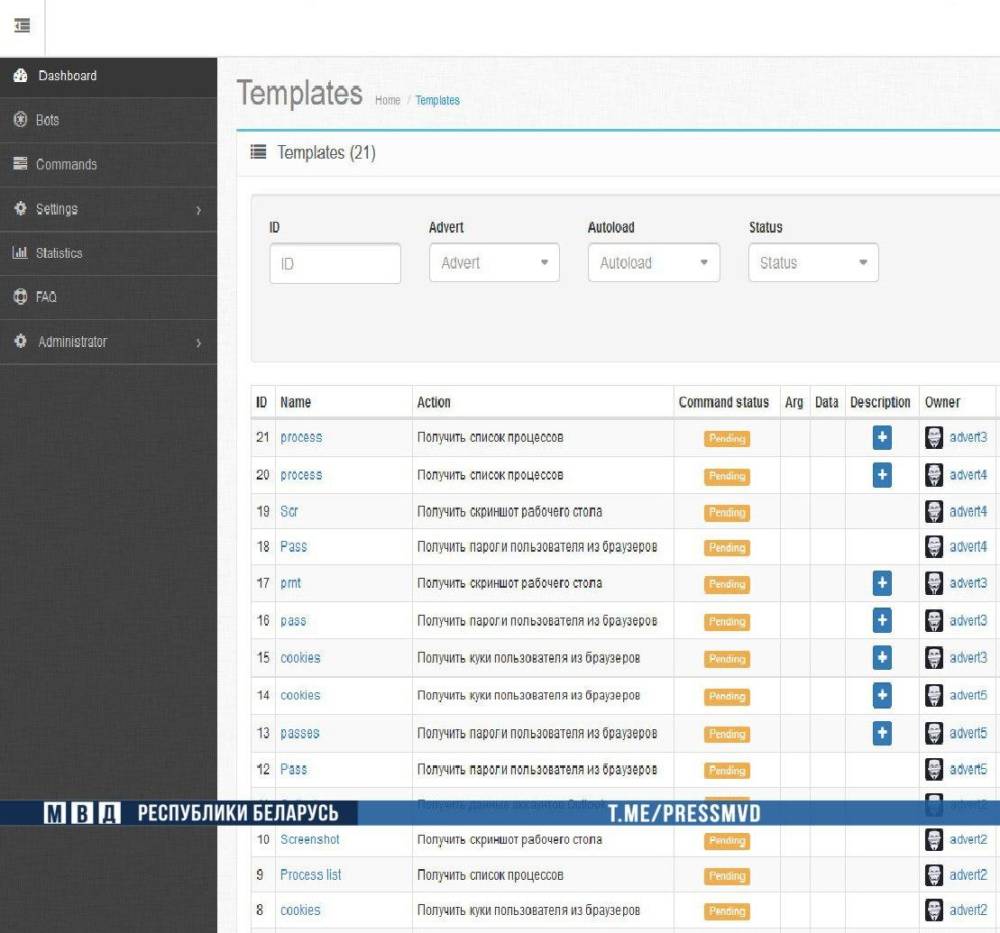

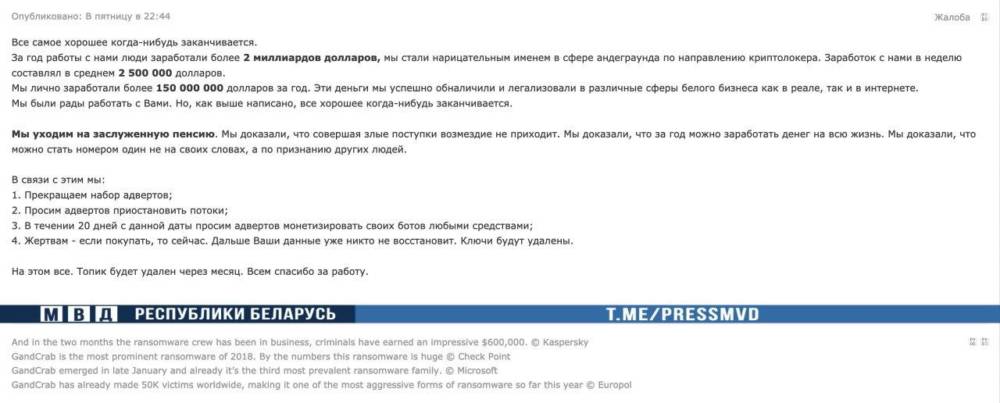

"Управлением "К" МВД во взаимодействии с киберполицией Великобритании и Румынии выявлен участник международной хакерской группы, использовавшей на протяжении 2017-2018 годов один из самых известных вирусов-вымогателей GandCrab. На их счету более 54 тыс. зараженных компьютеров по всему миру, 165 из которых принадлежат гражданам Беларуси", - отметили в МВД.

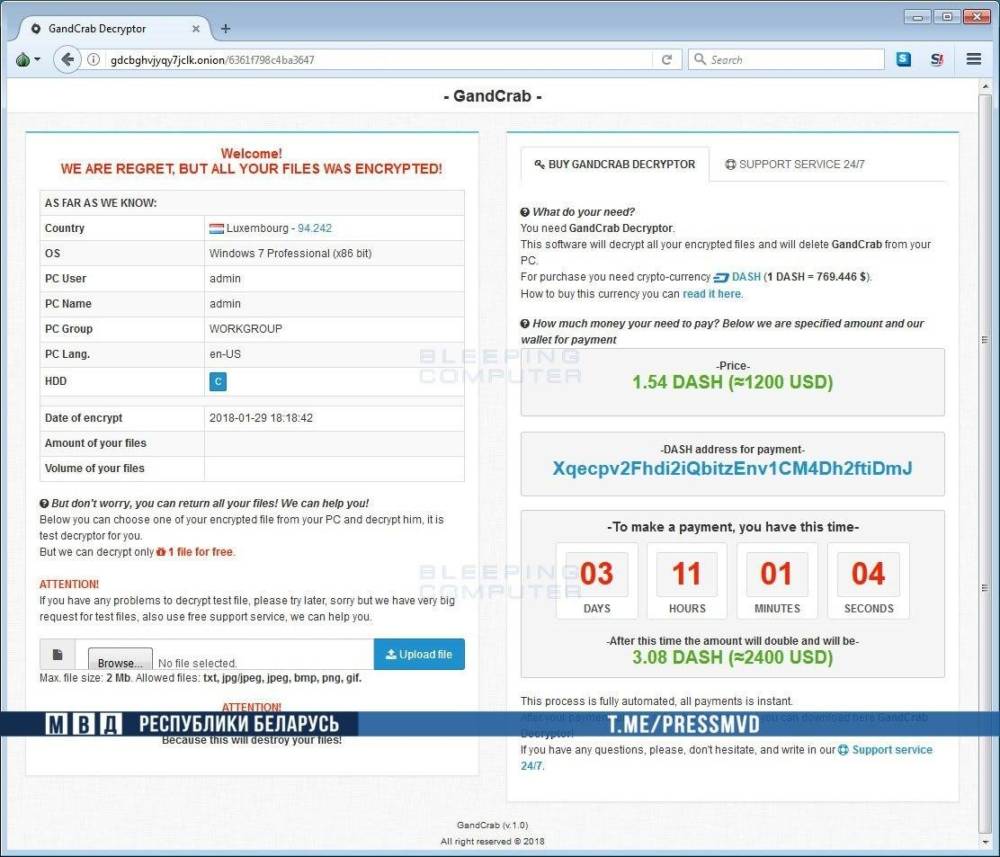

В компьютеры жертв вирус попадал через спам-рассылку pdf-файлов. В итоге шифровалось содержимое жесткого диска. Кроме этого, шифровальщик был снабжен набором других возможностей, в функционал входило несанкционированное слежение за пользователем, завладение его компьютерной информацией, криптомайнинг.

"Установлено, что ранее не судимый 31-летний житель Гомеля заразил более тысячи компьютеров. За расшифровку каждого из них требовал сумму, эквивалентную $1,2 тыс. Доступ к панели администратора для управления бот-сетью шифровальщика осуществлялся через даркнет, что позволяло злоумышленнику долгое время оставаться анонимным. Часть прибыли перечислялась администраторам (операторам) арендуемого им сервера. Жертвами хакера стали пользователи из почти ста стран, а наибольшее количество потерпевших приходится на Индию, США, Украину, Великобританию, Германию, Францию, Италию и Россию", - рассказал заместитель начальника управления по раскрытию преступлений в сфере высоких технологий МВД Владимир Зайцев.

Официально гомельчанин трудоустроен не был. Мужчина зарабатывал на жизнь распространением криптомайнеров, а также оказанием услуг по написанию вредоносного кода пользователям криминальных форумов. В отношении фигуранта за распространение вредоносных программ УСК по Гомельской области возбуждено уголовное дело по ст.354 УК.

Управление "К" призывает граждан проявлять максимальную осторожность при работе с электронной почтой и интернет-мессенджерами. По возможности не следует открывать вложения и переходить по ссылкам от неизвестных отправителей. Лучше своевременно делать копии важных данных на резервные носители. Необходимо также устанавливать актуальные обновления антивирусных программ, операционных систем, интернет-браузера.-0-

27 июня вирус-вымогатель Petya, модификация нашумевшего в 2016 году шифровальщика Petya.A/Petya.C., атаковал компании по всему миру. По мнению специалистов, для защиты компьютера нужно делать вид, что он уже заражён.

Вирус-вымогатель Petya атаковал компьютеры по всему миру: пострадали нефтяные, телекоммуникационные, финансовые компании.

По данным компании ESET, наибольший ущерб понесли предприятия Украины (например, аэропорт Харькова был полностью парализован, Чернобыльская АЭС перешла на ручной контроль радиационной обстановки). На втором месте оказалась Италия, на третьем — Израиль. В первую десятку также вошли Сербия, Румыния, Венгрия, Аргентина, Чехия и Германия. Россия заняла 14-е место. Только что появление вируса зафиксировано в Азии: в Индии вышла из строя система управления грузопотоком крупнейшего в стране контейнерного порта. В США вирус добрался до госпиталей.

Всего заблокировано около 300 тысяч компьютеров, пользователь должен заплатить $300 за разблокировку данных. На данный момент хакерам выплачено около $9000, сообщает Business Insider.

Почтовый адрес, который использовали вымогатели, уже заблокирован, что делает перевод денег бесполезным.

Даже после того, как компьютер был заражен, у пользователя остается 1-2 часа. За это время можно успеть запустить команду bootrec /fixMbr для восстановления MBR и восстановить работоспособность ОС, однако расшифровать файлы не удастся.

Кроме того, Petya умеет обходить обновления безопасности системы, которые были установлены после атаки WannaCry, поэтому он настолько эффективен и распространяется на другие компьютеры лавинообразно. Он борется за контроль над всеми узлами домена, что эквивалентно полной компрометации инфраструктуры.

Также имеет смысл установить программное обеспечение для защиты главной загрузочной записи (MBR) от внесения несанкционированных изменений.

В момент атаки Petya ищет файл C:\Windows\perfc, и если такой файл на компьютере уже есть, то вирус заканчивает работу без заражения, сообщает Symantec.

Напомним, месяц назад, используя аналогичный механизм распространения, вредоносная хакерская программа-вымогатель WannaCry атаковала более 200 тысяч компьютеров в 150 странах. Под удар попали правительственные сети, госпитали и крупные компании.

На компьютеры жертв вирус попадал через спам-рассылку pdf-файлов: криптолокер шифровал содержимое дисков, делая его недоступным. Кроме этого, шифровальщик был снабжен набором других эксплойтов, в функционал которых входило несанкционированное слежение за пользователем, завладение его компьютерной информацией, криптомайнинг и иные вредоносные функции.

Заместитель начальника управления по раскрытию преступлений в сфере высоких технологий МВД Владимир Зайцев:

– Установлено, что ранее не судимый 31-летний житель Гомеля заразил более тысячи компьютеров. За расшифровку каждого из них требовал сумму, эквивалентную 1,2 тыс. долларов США. Доступ к панели администратора для управления бот-сетью шифровальщика осуществлялся через даркнет, что позволяло злоумышленнику долгое время оставаться анонимным. Часть прибыли перечислялась администраторам (операторам) арендуемого им сервера. Жертвами хакера стали пользователи из почти ста стран, а наибольшее количество потерпевших приходится на Индию, США, Украину, Великобритании, Германию, Францию, Италию и России.

Известно, что официально гомельчанин не был трудоустроен. Мужчина зарабатывал на жизнь распространением криптомайнеров, а также оказанием услуг по написанию вредоносного кода пользователям криминальных форумов.

В отношении фигуранта за распространение вредоносных программ УСК по Гомельской области возбуждено уголовное дело по ст. 354 УК.

Читайте также: