Встраиваемая система и вирус

Обновлено: 24.04.2024

Специалисты по безопасности из компании Symantec недавно сообщили об обнаружении нового вируса. Он нацелен на заражение встраиваемых Linux-систем, работающих в различных устройствах, таких как телевизионные приставки или роутеры.

Как отмечают исследователи, пользователи такого рода устройств зачастую вообще забывают об их существовании, позволяя устройствам работать, пока не начинаются какие-либо проблемы. Программное обеспечение такого рода устройств, как правило, не обновляется. Недавно обнаруженный экспертами червь Linux.Darlloz атакует устаревшие встраиваемые Linux-системы, работающие в устройствах от компании Intel. И, хотя доля таких встраиваемых систем невелика по сравнению с их общим количеством, для создателей этого вируса, скорее всего, не составит труда модифицировать его, перенаправив на атаки систем на устройствах от других производителей.

Как отметила эксперт по безопасности Энг Куи (Ang Cui), атаки на встраиваемые системы являются особенно опасными, потому что такие системы сложно проверить на наличие вредоносного кода и вернуть под контроль пользователя. Если хакер заражает вредоносным кодом роутер, принтер или телевизионную приставку, он может без особенного труда запрограммировать устройство принимать обновления ПО, не устанавливая их на самом деле. В результате система так никогда и не вернется под контроль пользователя.

Хотя данный конкретный червь Darlloz не представляет собой какой-либо серьезной угрозы, в долгосрочной перспективе он демонстрирует уязвимость устройств, использующих встраиваемые системы на Linux или другие типы систем, которые давно не обновлялись. К тому же многие подключаемые к интернету потребительские устройства вообще не могут получить обновление программного обеспечения, так как их аппаратное наполнение не предполагает изменение версии кода. Благодаря этому взлом таких устройств становится достаточно простым для злоумышленников.

Читайте, как бесплатно удалить вирусы с компьютера или ноутбука под управлением Windows 10, 8 или 7. Рассмотрим как это сделать, на примере одной из антивирусных программ.

Существуют ли бесплатные антивирусы?

У многих, конечно же, возникнет скептический вопрос о том, существуют ли в действительности бесплатные антивирусные программы и насколько они эффективны?

Да, такие программы есть. Качество их работы разное, всё зависит от поставленных задач.

- Kaspersky Free

- Avast Free Antivirus;

- AVG AntiVirus FREE;

- Avira Free Antivirus;

- 360 Total Security;

- Bitdefender;

- Panda Free Antivirus;

- ZoneAlarm Free Antivirus.

Но, также не стоит забывать и о платных антивирусах. Ведь многие из них действительно более эффективны от бесплатных антивирусов, и имеют бесплатный пробный период. Их много, поэтому перечислять не буду.

Как удалить вирусы с помощью бесплатной антивирусной программы?

Поиск вирусов на компьютере мы проведем бесплатной версией программы Malwarebytes. То, как удалить вирусы с компьютера или ноутбука, рассмотрим на примере Malwarebytes. Ориентировочно таким же способом, это можно сделать любым другим антивирусом, платным или бесплатным, или же пробной (триальной) версией платного антивируса.

Malwarebytes защитит компьютер от руткитов, вредоносных и шпионских программ, блокирует возможность шифрования файлов для последующего вымогания денег и обеспечивает надежную защиту во время работы в Интернете.

После сканирования программа предложит список объектов для лечения и удаления, это защитит важные файлы от случайного удаления в автоматическом режиме.

К сожалению заражение и последующее лечение от вирусов могут нанести непоправимый ущерб операционной системе, программам и документам. Windows может выдавать ошибки во время работы, некоторые программы потеряют работоспособность и перестанут запускаться. Если у вас активированы точки восстановления системы, вы можете откатить систему до момента заражения или сделать возврат Windows к исходному состоянию.

Полное сканирование системы заняло у меня около 30 минут, и система нашла несколько угроз. Выбираем их и помещаем в карантин, это обезопасит систему от дальнейшего заражения.

Вы всегда сможете восстановить файлы из карантина, если они попали туда по ошибке.

Помните, что удаление из карантина угрозы удаляет файлы с жесткого диска компьютера. Если вам понадобится восстановить эти файлы, в дальнейшем используйте Hetman Partition Recovery. О том, как восстановить удалённые антивирусной программой файлы, читайте в других статьях нашего блога.

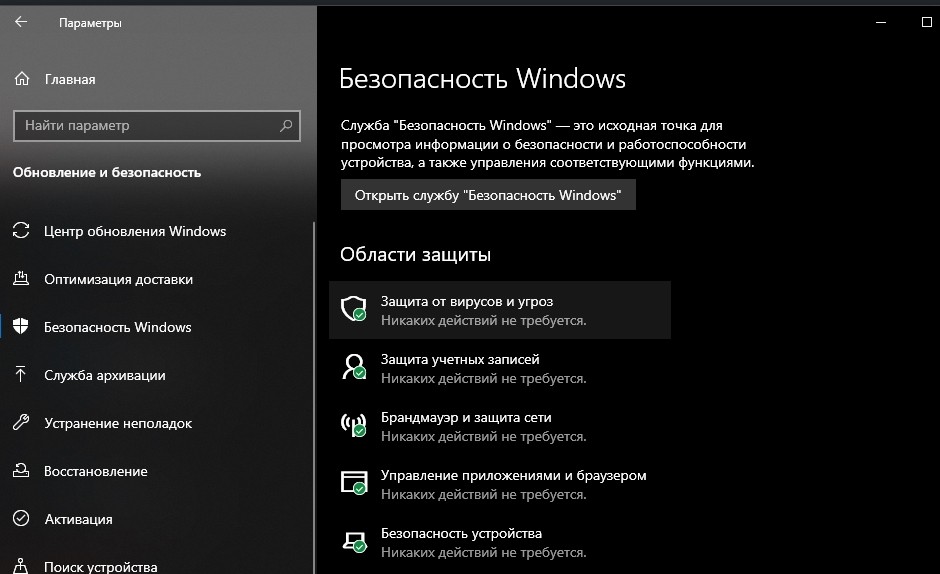

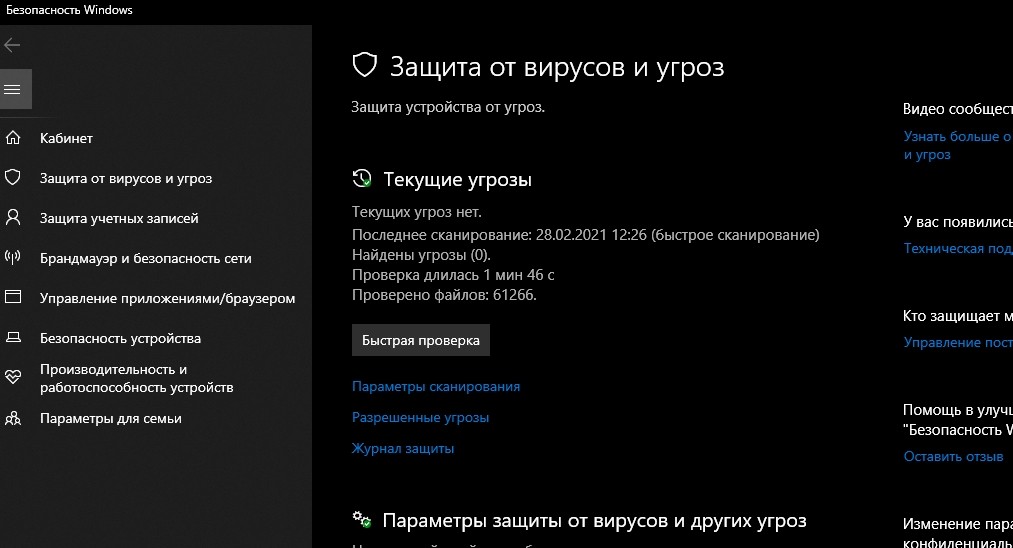

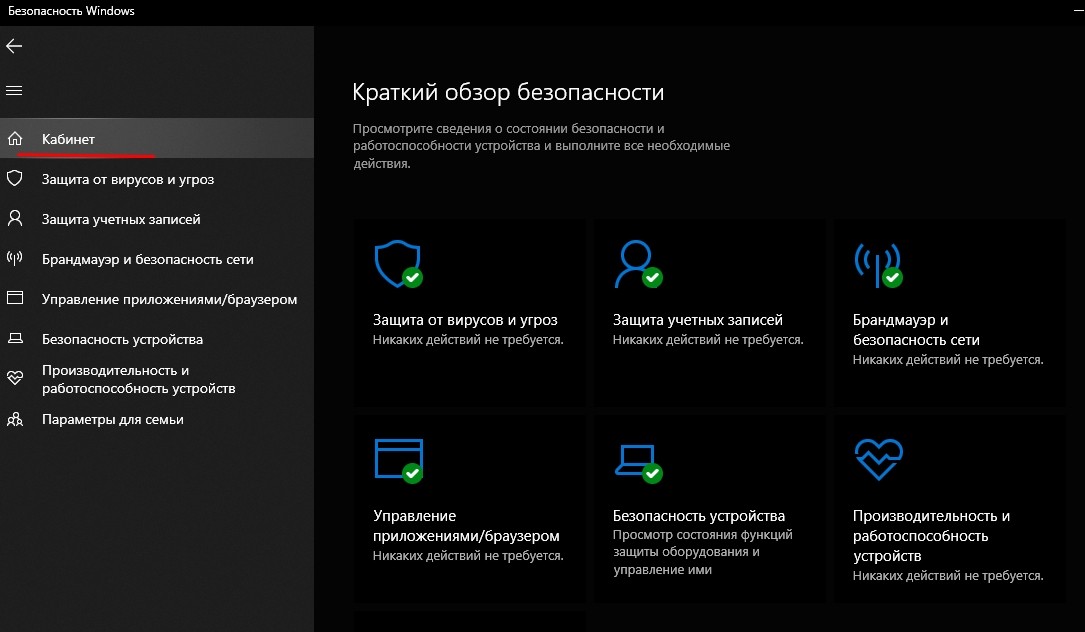

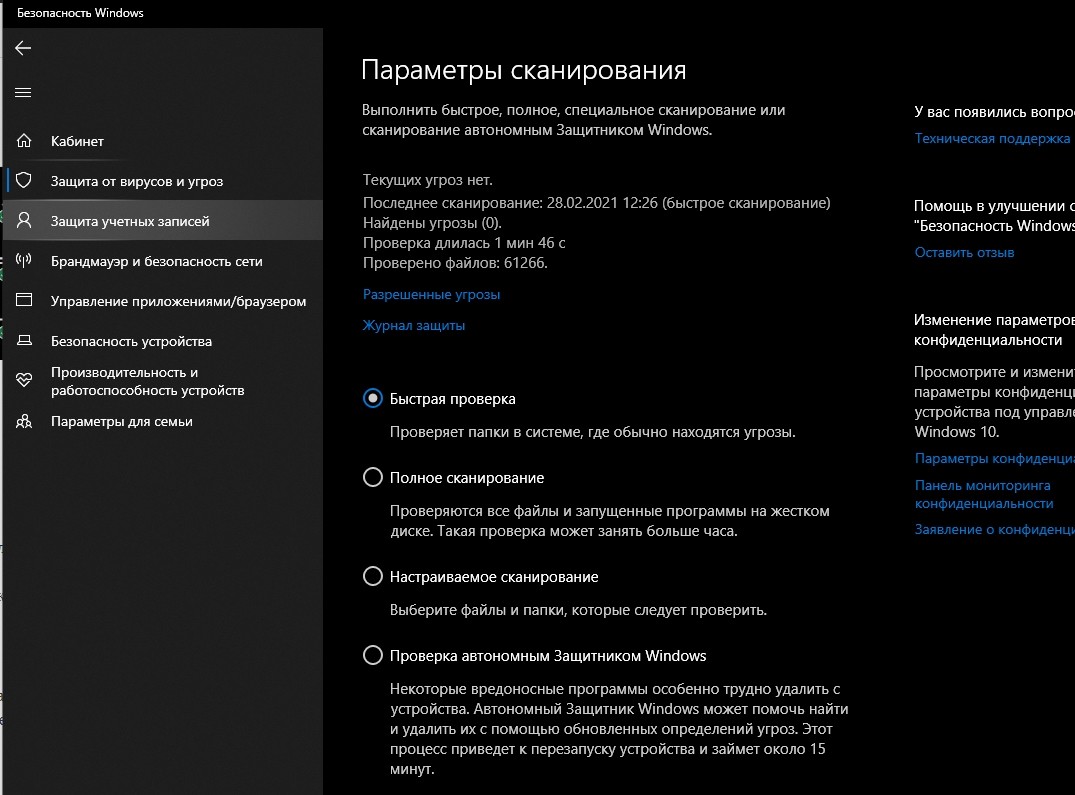

Отдельным пунктом хотелось бы вынести ещё один бесплатный инструмент для защиты системы от вирусов и угроз – это встроенный в Windows 10 антивирус.

Правда, он отрицательно влияет на быстродействие системы, но свою работу делает неплохо и является действительно бесплатным.

По умолчанию, он в системе запускается и работает автоматически. Но если есть необходимость осуществить проверку системы или носителя на вирусы вручную, то запустить его можно из системного трея, кликнув по иконе в виде щита.

Полную версию статьи со всеми дополнительными видео уроками смотрите в источнике. Если у вас остались вопросы, задавайте их в комментариях.

Данный материал является частной записью члена сообщества Club.CNews.

Редакция CNews не несет ответственности за его содержание.

Читайте, как восстановить удаленные в результате вирусной атаки файлы, с помощью встроенных решений Windows или сторонних программ. Как восстановить зашифрованные вирусом файлы.Ваш компьютер подвергся вирусной атаке? Вы хотите восстановить файлы, удаленные в результате вредоносного воздействия? О стандартных способах исправления непредвиденной ситуации и различных вариантах восстановления удаленных файлов мы постараемся рассказать в данной статье.

Введение

С развитием электронных технологий и средств коммуникации значительно расширился диапазон и объем информации, задействованной пользователями при выполнении ими разнообразных действий, напрямую связанных, как с профессиональной и производственной деятельностью, так и направленных на обеспечение связи, общения, игр и развлечения последних.

В полной мере выполнять полноценный контроль над входящими и исходящими потоками данных, осуществлять мгновенную их обработку, независимо от конечного объема, и обеспечивать безопасное хранение помогают компьютерные устройства в различном исполнении.

Стационарные персональные компьютеры и ноутбуки, включая любые их вариативные комбинации (ультрабуки, нетбуки, ноутбуки-трансформеры, неттопы), планшеты, смартфоны и коммуникаторы и т.д. полностью соответствуют все возрастающим потребностям пользователей при работе с информацией, и отвечают последним информационным нормативам.

Наиболее широко, в списке самых популярных у пользователей электронных устройств, представлены персональные компьютеры и ноутбуки. Богатое внутреннее наполнение компьютерных устройств (сверхскоростные процессоры, высоко функциональные материнские платы, прогрессивные планки памяти, емкостные запоминающие устройства хранения данных и т.д.), и современное высокопроизводительное программное обеспечение, по праву, позволяет им занимать лидирующее положения, в обработке и хранении информации, в мире.

По широте распространения и количеству используемых устройств к ним приближаются смартфоны и коммуникаторы. Благодаря высокой степени мобильности, миниатюрным размерам, достаточно высоким функциональным возможностям, обширному набору доступных приложений – смартфоны стремятся соответствовать и, по возможности, заменить компьютеры и ноутбуки, при исполнении определенных действий.

С повсеместным переходом на цифровой формат информации, большинство видов данных пользователей (личных, социальных, общественных и деловых) хранятся, обрабатываются, переносятся и обслуживаются различными компьютерными устройствами. В связи с этим, важнейшим требованием, предъявляемым ко всем устройства, является обязательная высокая степень безопасности данных и защита их от несанкционированных действий третьих лиц.

К одним из самых распространенных видов вредоносного воздействия на данные пользователей можно отнести вирусные атаки злонамеренного программного обеспечения.

Заражения пользовательского компьютерного устройства вирусом может привести к нежелательным последствиям, самым распространенным из которых является удаление пользовательских файлов. О том, как восстановить файлы после воздействия вирусных программ и пойдет речь далее в нашей статье.

Вредоносное воздействие вирусов

Современные антивирусные программы научились распознавать и своевременно бороться, изолировать и уничтожать вредоносные вирусы и защищать компьютерные устройства от заражения. Однако компьютерные вирусы развиваются стремительными темпами, и реализуют различные алгоритмы вредоносного доступа и методы удаленного воздействия. Очень частым результатом их усилий является частичное или полное удаление файлов пользователей, что особенно критично, когда такие файлы хранятся в единственном экземпляре и не имеют резервных копий.

Создание резервной копии файлов пользователя является хорошим элементом защиты данных от неожиданной и необратимой их утраты вследствие действий вирусов. Регулярное создание копий важных файлов поможет пользователям обезопасить себя от многих видов потерь, связанных как с воздействием вирусов, так и с другими причинами, например поломка запоминающего устройства.

Однако объем данных, которые использует, а главное, желает сохранить пользователи, непрерывно растет. И требует наличия нескольких устройств для хранения, что влечет за собой значительные дополнительные затраты. Поэтому, многие пользователи предпочитают хранить резервные копии на одном устройстве. И как следствие, заражение устройства вирусом может привести к повреждению или полноценной потере не только оригиналов файлов, но и сохраненных копий. Поэтому вопрос восстановления потерянных данных после вирусной атаки имеет для пользователей первостепенное значение, особенно, как реакция на свершившуюся потерю.

Как вирус заражает компьютерные устройства пользователей и удаляет данные

Компьютерный вирус представляет собой вид автономного вредоносного исполняемого программного кода, способного, используя обнаруженные уязвимости системы, внедрятся в код других программ и скрытые системные сектора управления, создавать копии самого себя и распространять их по различным каналам связи для нового заражения. Вирусом или его носителем могут выступать как отдельные целостные программы, содержащие машинный код, так и разнообразная информация, с прикрепленной к ней автоматически исполняемыми командами активации процесса заражения.

Одной из главных задач вирусов является их максимальное распространение для последующего достижения цели разработчика – создателя вируса. В основном, вирусы разрабатываются по нескольким причинам:

- Просто как шутка, не преследующая негативных или разрушающих целей.

- Созданные в качестве инструмента отмщения за причиненные страдания или обиды.

- Вирусы как средство обогащения или кражи чужих конфиденциальных данных для последующей перепродажи или незаконного завладения средствами.

Поскольку вирусы создаются для разнообразных целей, то и ущерб для компьютеров пользователей значительно разнится. Некоторые из вирусов, которые задумывались как шутка, могут вызывать всплывающую картинку, видеоролик или веб-страницу, появляющуюся на экране мгновенно и неожиданно, что создает отдельные неудобства при работе за компьютером, но не ведет к повреждению или потере данных. Напротив, другие, рассчитанные на нанесение ущерба или вреда, фактически предназначены для кражи или удаления важных файлов пользователей. Часто, действия таких вирусов, сопровождаются нарушением работоспособности программно-аппаратных комплексов, вызывающие, как следствие, удаление отдельных файлов или целой операционной системы, нарушение порядка структуры размещения данных, частичное или полное блокирование работы пользователей, увеличение числа системных ошибок, значительное потребление ресурсов системы и т. п.

- Использование неизвестного программного обеспечения из сомнительных источников.

- Подключение к персональному компьютеру, или другому устройству пользователя, накопителя данных (USB-флэш накопитель, карта памяти, внешний диск и т.д.) без обязательной проверки антивирусной программой.

- Посещение веб-сайтов, замеченных в аномальной активности или содержащих вирусы.

- Автоматическая или случайная загрузка сетевых файлов из анонимных источников или непроверенных сайтов.

Фактически, вирус может попасть в персональный компьютер с помощью множества различных способов, диапазон которых ежедневно расширяется и совершенствуется. Именно поэтому, важным сдерживающим фактором, который может предотвратить вредоносное заражение, является обязательное использование доверенного антивирусного программного обеспечения, особенно после покупки нового компьютера или плановой переустановки операционной системы.

Принцип действия вирусов, теоретически, имеет единый схожий алгоритм. Прикрепленный к носителям данных, будь то накопитель или информация, переданная по сети, вирус попадает в компьютерное устройство и инфицирует его. После успешного внедрения вирус может находиться в спящем режиме до тех пор, пока определенные обстоятельства не запустят процесс его исполнения. Таким образом, вирус остается незаметным для пользователя, и компьютер не отображает признаков заражения. При достижении условий активации, вирус запускает процесс инфицирования устройства, поражая системные и пользовательские файлы, а также компьютеры, составляющие единую сеть. Как следствие, вредоносное действие вируса часто приводит к повреждению операционной и файловой систем, изменению имен файлов и полному стиранию данных, чем наносит значительный ущерб.

Подводя итог, становится понятно, что компьютерный вирус может создавать серьезные проблемы для работоспособности компьютера и его системных служб, и привести к утрате важной информации, которая может повлечь за собой возникновение дополнительных финансовых затрат. Поэтому восстановление файлов, удаленных вредоносной вирусной атакой, становится важной задачей, исполнение которой требует особого внимания.

Восстановление из резервной копии

По его окончанию, все отмеченные файлы и папки будут восстановлены согласно заданным параметрам.

Восстановление предыдущей версии

Необходимо помнить, что описанный способ восстанавливает предыдущую версию ваших данных и полностью заменяет текущую версию на компьютере пользователя. И отменить замену данных обратно пользователи уже не смогут. Поэтому необходимо ответственно подходить к использованию этого метода восстановления.

Все выбранные файлы будут незамедлительно восстановлены и доступны пользователям для дальнейшего использования.

Восстановление зашифрованных файлов после воздействия вируса-шифровальщика

Ограничение, применяемое к системе, может меняться во времени, иметь разнообразные дополнительные условия и может быть реализовано различными способами.

Основываясь на ограничении, визуально применяемом к системе, мы можем распознать два вида вредоносного воздействия:

- Непосредственное блокирование операционной системы с обязательным отображением страницы выкупа, размещенной на рабочем столе, и требованием заплатить выкуп для разблокирования доступа к компьютеру.

- Шифрование большинства пользовательских данных без повреждения системных файлов, для поддержания работоспособности системы, с требованием выкупа для расшифровки файлов.

Общими условиями данного мошенничества являются:

Существует много типов вирусов-вымогателей, и нет единой общей, всегда работающей, методологии для восстановления пользовательских данных. Все вирусы относятся к различным семействам, объединенные по определенным признакам, идентифицировав которые можно попытаться восстановить файлы и вернуть работоспособность системы.

Общий универсальный алгоритм устранения последствий вирусного заражения можно объединить в следующих шагах:

- Разблокирование требования о выкупе или обход принудительной блокировки экрана;

- Восстановление доступа к операционной системе или расшифровка, испорченных вирусом, файлов;

- Очистка системы и удаления источника заражения вирусом.

Некоторые виды современных вирусных программ могут сочетать в себе комбинацию блокировки системы и шифрования пользовательских данных. Поэтому необходимо обойти блокировку экрана рабочего стола компьютера, прежде чем приступить к восстановлению зашифрованных файлов, для чего необходимо запустить операционную систему в безопасном режиме перед началом восстановления. Это поможет избежать запуска вирусом защитных механизмов, направленных на удаление пользовательских данных по истечении определенного количества времени.

Сразу после восстановления необходимо сохранить файлы на внешнем запоминающем устройстве, и очистить систему, путем удаления вируса антивирусной программой. Дополнительно, разумно будет заново отформатировать диск, который содержал вирус. В отдельных случаях, придется переустановить операционную систему, так как вирус мог повредить отдельные системные файлы или записи реестра, что может вызвать дальнейшую не корректную работу операционной системы.

Лучшим способом борьбы с такими видами вирусных вымогательств является частое и регулярное резервное копирование важных данных пользователей, а также предотвращение заражения персональных компьютерных устройств путем поддержания антивирусной системы и базы вирусных угроз в актуальном рабочем состоянии.

Если система уже подверглась заражению, то расшифровать данные пользователя после вредоносного воздействия вирусом, можно при помощи специального инструмента, который попытается определить семейство, к которому относится вирус, и, в случае успешной идентификации, предоставить пользователю файл для дешифровки зараженных данных.

Восстановление потерянных файлов после вирусной атаки с помощью стороннего программного обеспечения

Поэтому, когда файлы были повреждены или удалены вследствие вирусной атаки, пользователям необходимо иметь эффективный инструмент, который помог бы восстановить утраченные данные. К виду таких инструментов относится программное обеспечение для восстановления данных сторонних производителей.

Отдельным преимуществом программы является способность восстанавливать информацию, поврежденную, испорченную или заблокированную в результате вирусных атак. Благодаря набору инновационных алгоритмов удается возвращать файлы после любого вредоносного вирусного воздействия, которое приводит к уничтожению пользовательских данных или отсутствию доступа к ним.

После завершения установки откройте установленную программу. Встроенные инструменты программы произведут первичный анализ системы и отобразят все, подключенные к персональному компьютеру, устройства для хранения данных.

В зависимости от внутреннего объема накопителя, степени повреждения информации, файловой системы и ряда других дополнительных параметров, процедура анализа и поиска удаленных файлов может занять различное количество времени: от нескольких минут до нескольких часов. Линейная шкала исполнения уведомит пользователей о степени завершения общего процесса восстановления, в процентном соотношении, и дополнительно, отобразит ориентировочное общее время завершения.

Теперь можно открыть папку с восстановленными файлами и проверить их полную работоспособность.

Когда необходимо избавляться от вируса

На сегодняшний день, когда развитие информационных технологий идет огромными темпами, практически каждый компьютерный пользователь знает об опасности заражения вирусом, важности его устранения и поддержания системы на должном уровне безопасности. Однако в вопросе времени очистки системы от вредоносного заражения присутствует отдельные нюансы.

При поражении системы вирусом, он начинает размножаться и наносить вред пользовательским данным и операционной системе в целом, негативно влияя на ее работоспособность. Поэтому лучшим решением будет не допущение попадания вируса в систему и использование антивирусной программы, обладающей мощным уровнем защиты от злонамеренного проникновения вредоносных программ.

Однако если заражение уже произошло, то естественное желание немедленно очистить операционную систему от вируса может иметь и негативные последствия. Антивирусная программа во время удаления вируса может также удалить и некоторые полезные файлы с компьютера пользователя, в соответствии с используемым алгоритмом. И как следствие, это может привести к дополнительному повреждению и удалению большего количества файлов с компьютера пользователя или безвозвратной потере некоторых данных. Поэтому лучше будет полностью завершить процесс восстановления данных, прежде чем запускать процедуру очистки диска от вирусов.

Полную версию статьи со всеми дополнительными видео уроками читайте в нашем блоге.

Данный материал является частной записью члена сообщества Club.CNews.

Редакция CNews не несет ответственности за его содержание.

Многие пользователи не знают, как эффективно проверить свой ПК на вирусы, хоть в Виндовс 10 имеется встроенный Windows Defender. Родной Защитник отлично справляется со своей миссией и надежно защищает систему от вторжения различных троянов и червей. Однако с помощью одного встроенного инструмента полностью обезопасить свой ПК от угроз не удастся. Нужно время от времени использовать онлайн-сканеры или установить сторонний антивирус.

Проверка на вирусы с помощью Windows Defender в Windows 10

Основные возможности встроенного Защитника:

Как проверить состояние Windows Defender:

Как запустить проверку состояния ПК:

Использование сторонних антивирусов

Для защиты домашнего ПК от вирусов хватает встроенного Защитника Виндовс. Правда, у родной утилиты Win 10 есть уязвимости, устранить которые помогает использование онлайн-сканеров или установка сторонней антивирусной программы. Например, Защитник Виндовс не всегда способен распознать новейшее вредоносное ПО.

VirusTotal

Dr.Web Online

Это бесплатный онлайн-сканер, помогающий частично просканировать систему. Dr.Web Online проверяет только те файлы и URL-ссылки, которые загружаются на его интернет-площадку. Выявленные угрозы этот сканер не удаляет. Вылечить зараженный файл от вируса поможет, например, утилита Dr.Web CureIt.

Достоинства Dr.Web Online:

Доктор

Характеристики Доктора Веба:

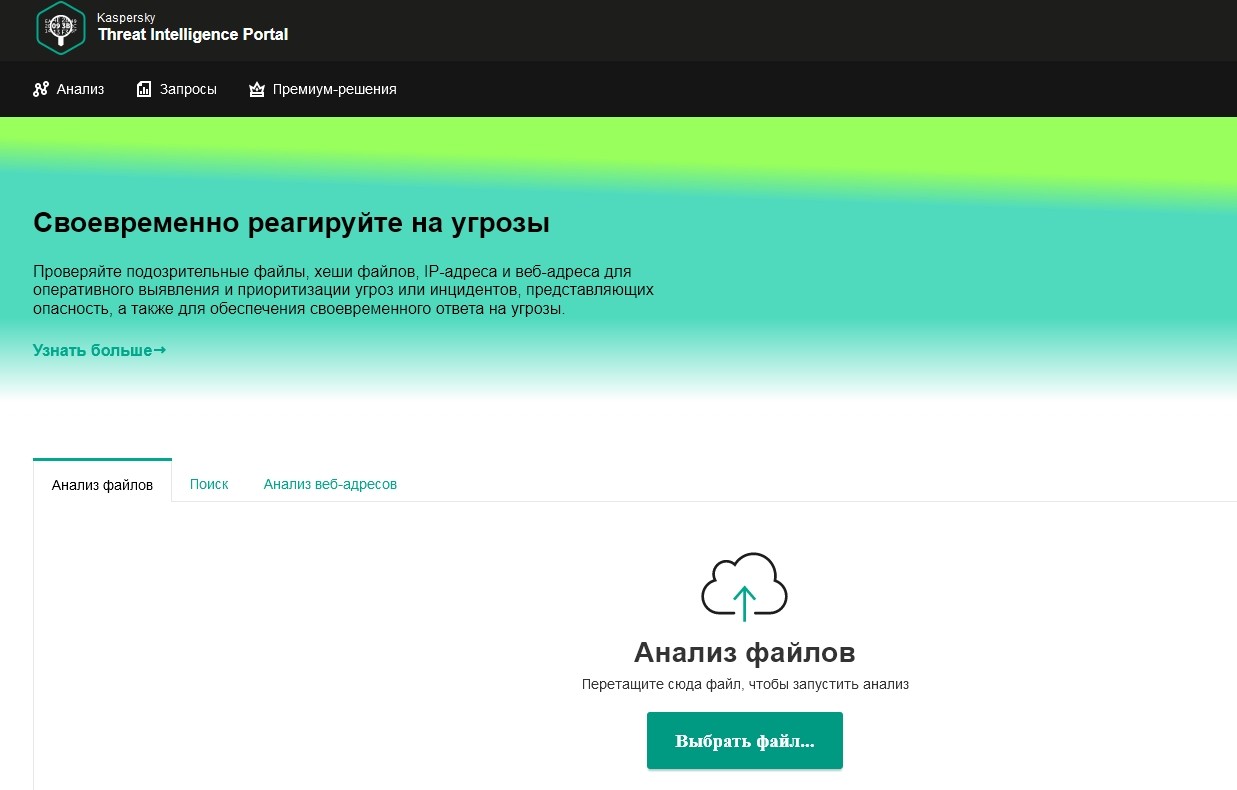

Kaspersky VirusDesk

Это онлайн-сканер, который долгое время применялся для проверки файлов и веб-адресов. Сервис работал на основании собственной постоянно обновляемой вирусной базы и использовал свою облачную технологию Kaspersky Security Network. Сканер анализировал файлы весом до 50 Мб.

С апреля 2020 Kaspersky VirusDesk прекратил работу. Вместо него для проверки можно использовать онлайн-сканер Kaspersky Threat Intelligence Portal. Новый сервис сканирует и анализирует потенциальные угрозы безопасности.

Преимущества Kaspersky Threat Intelligence Portal:

- сканирует файлы весом до 256 Мб;

- проверяет ссылки на сайты, IP-адреса, домены, хеш-суммы файлов;

- дает подробную информацию об обнаруженных угрозах и их источниках.

NANO Антивирус

Это антивирусная утилита, защищающая ПК от новейшего вредоносного ПО. NANO Антивирус разрешается скачать и использовать бесплатно. Утилита обеспечивает защиту в режиме реального времени.

Достоинства NANO Антивирус:

- выявляет вирусы в разных типах архивов;

- находит и лечит даже сложные полиморфные и шифрованные угрозы;

- выявляет даже те вирусы, которые не занесены в вирусную базу;

- ежедневно обновляет вирусную базу через интернет-связь.

Jotti's malware scan

Это бесплатный онлайн-сканер, позволяющий просканировать любые файлы. Выполняет проверку за считанные секунды, выдает отчет, но не лечит зараженные элементы.

Пользователи компьютеров Windows и Mac, смартфонов и планшетов находятся под постоянно растущей угрозой, исходящей от компьютерных вирусов и вредоносных программ. Принятие мер означает понимание того, с чем вы столкнулись. Рассмотрим основные типы вредоносных программ и их последствия.

Краткий обзор

1. Вирусы

2. Черви

3. Рекламное ПО

4. Шпионское ПО

Шпионское ПО делает то, что предполагает его название - следит за вашими действиями на компьютере. Оно собирает информацию (например, регистрирует нажатия клавиш на клавиатуре вашего компьютера, отслеживает, какие сайты вы посещаете и даже перехватывает ваши регистрационные данные), которая затем отправляется третьим лицам, как правило, киберпреступникам. Оно также может изменять определенные параметры защиты на вашем компьютере или препятствовать сетевым соединениям. Как пишет TechEye, новые типы шпионских программ позволяют злоумышленникам отслеживать поведение пользователей (естественно, без их согласия) на разных устройствах.

5. Программы-вымогатели

Программы-вымогатели заражают ваш компьютер, затем шифруют конфиденциальные данные, например, личные документы или фотографии, и требуют выкуп за их расшифровку. Если вы отказываетесь платить, данные удаляются. Некоторые типы программ-вымогателей могут полностью заблокировать доступ к вашему компьютеру. Они могут выдавать свои действия за работу правоохранительных органов и обвинить вас в каких-либо противоправных поступках. В июне 2015 года в Центр приёма жалоб на мошенничество в Интернете при ФБР обратились пользователи, сообщившие о финансовых потерях на общую сумму 18 000 000 долларов в результате деятельности вируса-вымогателя CryptoWall.

6. Боты

Боты - это программы, предназначенные для автоматического выполнения определенных операций. Они могут использоваться для легитимных целей, но злоумышленники приспособили их для своих вредоносных целей. Проникнув в компьютер, боты могут заставить его выполнять определенные команды без одобрения или вообще без ведома пользователя. Хакеры могут также пытаться заразить несколько компьютеров одним и тем же ботом, чтобы создать бот-сеть, которая затем будет использоваться для удаленного управления взломанными машинами - красть конфиденциальные данные, следить за действиями жертвы, автоматически распространять спам или запускать разрушительные DDoS-атаки в компьютерных сетях.

7. Руткиты

Руткиты позволяют третьей стороне получать удаленный доступ к компьютеру и управлять им. Эти программы используются IT-специалистами для дистанционного устранения сетевых проблем. Но в руках злоумышленников они превращаются в инструмент мошенничества: проникнув в ваш компьютер, руткиты обеспечивают киберпреступникам возможность получить контроль над ним и похитить ваши данные или установить другие вредоносные программы. Руткиты умеют качественно маскировать свое присутствие в системе, чтобы оставаться незамеченными как можно дольше. Обнаружение такого вредоносного кода требует ручного мониторинга необычного поведения, а также регулярного внесения корректировок в программное обеспечение и операционную систему для исключения потенциальных маршрутов заражения.

8. Троянские программы

Более известные как троянцы, эти программы маскируются под легитимные файлы или ПО. После скачивания и установки они вносят изменения в систему и осуществляют вредоносную деятельность без ведома или согласия жертвы.

9. Баги

Баги - ошибки в фрагментах программного кода - это не тип вредоносного ПО, а именно ошибки, допущенные программистом. Они могут иметь пагубные последствия для вашего компьютера, такие как остановка, сбой или снижение производительности. В то же время баги в системе безопасности - это легкий способ для злоумышленников обойти защиту и заразить вашу машину. Обеспечение более эффективного контроля безопасности на стороне разработчика помогает устранить ошибки, но важно также регулярного проводить программные корректировки, направленные на устранение конкретных багов.

Мифы и факты

Существует ряд распространенных мифов, связанных с компьютерными вирусами:

У пользователей есть ряд неправильных представлений о вредоносных программах: например, многие считают, что признаки заражения всегда заметны и поэтому они смогут определить, что их компьютер заражен. Однако, как правило, вредоносное ПО не оставляет следов, и ваша система не будет показывать каких-либо признаков заражения.

Tweet: Как правило, вредоносное ПО не оставляет следов, и ваша система не будет показывать каких-либо признаков заражения. Твитни это!

Так же не стоит верить, что все сайты с хорошей репутацией безопасны. Они также могут быть взломаны киберпреступниками. А посещение зараженного вредоносным кодом легитимного сайта – еще большая вероятность для пользователя расстаться со своей личной информацией. Именно это, как пишет SecurityWeek, произошло с Всемирным банком. Также многие пользователи считают, что их личные данные - фотографии, документы и файлы - не представляют интереса для создателей вредоносных программ. Киберпреступники же используют общедоступные данные для того, чтобы атаковать отдельных пользователей, или собрать информацию, которая поможет им создать фишинговые письма, чтобы проникнуть во внутренние сети организаций.

Стандартные методы заражения

Признаки заражения

Хотя большинство вредоносных программ не оставляет никаких явных следов, и ваш компьютер работает нормально, иногда все же можно заметить признаки возможного заражения. Самый первый из них - снижение производительности, т.е. процессы происходят медленные, загрузка окон занимает больше времени, в фоновом режиме работают какие-то случайные программы. Еще одним настораживающим признаком может считаться измененных домашних интернет-страниц в вашем браузере или более частое, чем обычно, появление всплывающих объявлений. В некоторых случаях вредоносное ПО даже может влиять на базовые функции компьютера: не открывается Windows, нет подключения к Интернету или доступа к более высокоуровневым функциям управления системой более высокого уровня. Если вы подозреваете, что ваш компьютер может быть заражен, немедленно произведите проверку системы. Если заражение не обнаружено, но вы все еще сомневаетесь, получите второе мнение - запустите альтернативный антивирусный сканер.

Компьютерные вирусы и вредоносное ПО: факты и часто задаваемые вопросы

Пользователи компьютеров Windows и Mac, смартфонов и планшетов находятся под постоянно растущей угрозой, исходящей от компьютерных вирусов и вредоносных программ. Принятие мер означает понимание того, с чем вы столкнулись. Рассмотрим основные типы вредоносных программ и их последствия.

Читайте также: