Защита корпоративной сети от вирусов

Обновлено: 01.05.2024

В одной из наших статей мы уже рассматривали вопросы эффективности решений информационной безопасности следующего поколения. Действительно, в эпоху более продвинутых угроз и атак, которые зачастую уже не используют даже какие-либо вредоносные программы, требуются новые аналитические возможности, основанные на искусственном интеллекте и глубоком мониторинге не только всех активных процессов как таковых, но и взаимосвязях между ними. Это позволяет добиться более глубокого и тщательного анализа с учетом контекста всего процесса атаки. Такой контекстуальный анализ, помимо всего прочего, позволяет понять: данная операция осуществляется самим пользователем или все же она инициирована каким-либо процессом под видом пользователя.

Поэтому мы в Panda Security считаем, что современные тенденции развития вредоносных программ и атак требуют применения в корпоративных сетях новых решений, сочетающих в себе не только традиционные технологии защиты, но и новые технологии расширенной защиты, обнаружения неизвестных угроз/атак и реагирования на них. Именно по этой причине 1,5 года назад на рынок было выпущено первое и единственное облачное SaaS-решение Adaptive Defense 360 класса EPP+EDR.

Итак, для чего и каким же образом настраивается эта расширенная защита?

Рекомендации по уровню безопасности ИТ-структуры компании

Наши пользователи часто спрашивают нас, требуется ли устанавливать расширенную защиту на все устройства в их ИТ-инфраструктуре, включая серверы и компьютеры в подсетях и удаленных офисах. Основываясь на нашем опыте и анализе многочисленных реальных атак на организации любых типов, размеров и сфер деятельности, мы можем ответить однозначно: Да, причем это не только необходимо, но и обязательно.

Все конечные точки и серверы в корпоративной сети или подсети, также как и мобильные устройства, находятся на прицеле у кибер-преступников, которые рассматривают их как цель и средства для достижения других целей в атакуемой компании. Настоятельно рекомендуем, чтобы компании применяли максимальную защиту для каждой конечной точки (ПК, ноутбук или сервер) в своей корпоративной сети, включая все подсети и удаленные офисы. Это лучший способ предотвратить серьезный финансовый и репутационный ущерб, избежать взлома систем и защитить компанию от любых других инцидентов, которые негативным образом могут повлиять на работу компании.

Единственный способ защитить все устройства – это тщательный мониторинг и контроль каждого действия, предпринимаемого на всех рабочих станциях и серверах, классифицируя каждый запущенный процесс и выявляя все взаимосвязи с другими процессами, включая легитимные процессы, которые могут помочь хакерам взламывать корпоративные приложения, системы и осуществлять кражу/порчу информации.

Ниже приведем некоторые примеры реальных атак, которые наглядно иллюстрируют, почему непосредственная защита всех сетевых ресурсов, включая серверы, офисные и удаленные рабочие станции, — это единственная эффективная защита от кибер-атак и, что особенно важно, неизвестных угроз.

Атаки на корпоративные серверы

Каждый сервер в корпоративной сети – это желанная цель для каждого кибер-преступника в силу различных причин:

• Они имеют открытые порты и устанавливают соединения.

• Часто отсутствует постоянный мониторинг активности сервера. Т.е. как правило, контролируется только его производительность.

• Серверы не всегда имеют все установленные патчи и не всегда, оказывается, полноценно защищены в силу того, чтобы исключить проблемы, вызванные вопросами производительности, простоев в работе и пр.

• Они имеют огромное количество запущенных процессов, а потому более чувствительны к имеющимся уязвимостям, которые могут быть использованы хакерами.

Важно иметь в виду, что хакеры обычно не запускают прямой атаки на свою цель, а подбираются к ней постепенно и весьма тонко. Вот почему мы наблюдаем рост числа атак, которые не используют какие-либо вредоносные программы. Что хакеры делают – так это пытаются приблизиться к своей цели, не вызывая подозрений, делая различные отвлекающие маневры и побочные движения. В большинстве случаев целью является именно серверы, т.к. они как правило являются теми ИТ-активами, где содержится наибольший объем конфиденциальной информации, и они могут использоваться преступниками для запуска атак на другие компьютеры внутри сети или за ее пределами.

Ниже мы расскажем о наиболее распространенных атаках на серверы, которые мы видели в лаборатории PandaLabs за последнее время и которые блокировались решением Adaptive Defense.

Атаки на серверы баз данных SQL/MySQL

Атаки через удаленное подключение к рабочему столу (RDP)

Это распространенный способ атаки на корпоративные серверы, и он стал очень популярен за последний год в целях распространения шифровальщиков. Он заключается в том, чтобы получить доступ к целевому компьютеру через Интернет для того, чтобы можно было удаленно им управлять. Как только кибер-преступники находят сервер с включенным Remote Desktop Protocol, они запускают против него атаку типа brute-force для подбора регистрационных данных (имя пользователя и пароль). В антивирусной лаборатории PandaLabs за последние месяцы обнаружили множество примеров подобных атак, например:

Атаки на доменные и файловые серверы

Анализ постоянных угроз повышенной сложности (APT) в PandaLabs показал, что использование серверов управления доменами – это распространенная практика для запуска атак в сети. Например, один из клиентов Adaptive Defense использовал традиционную антивирусную защиту (не Panda) на своих серверах, в то время как на рабочих станциях в домене поверх этой защиты еще была настроена наша расширенная защита. В какой-то момент на рабочих станциях стала срабатывать расширенная защита, т.к. она начала идентифицировать и блокировать атаки на них. Расследование показало, что данные атаки были совершены с корпоративных серверов – на самом деле, они были взломаны.

Риск заражения неизвестным шифровальщиком подключенных сетевых дисков

Сетевые диски часто используются для совместного доступа к информации с различных компьютеров, но также представляют серьезную опасность заражения.

Если компьютер с подключенными сетевыми дисками был заражен шифровальщиком, то действия этой вредоносной программы не ограничатся только лишь зараженным компьютером, но они будут распространены и на совместные ресурсы сетевых дисков. Чтобы снизить этот риск, организациям рекомендуется внедрять ограничительные меры контроля доступа, удаляя права на запись в сети везде, где это возможно.

Для обеспечения надлежащей защиты каждого компьютера в сети мы рекомендуем устанавливать решения с функциями расширенной защиты Adaptive Defense или Adaptive Defense 360 на каждый компьютер.

Одна из наиболее распространенных ошибок заключается в том, что расширенной защиты достаточно для защиты только тех компьютеров, которые содержат общие ресурсы, при этом оставляя остальные компьютеры без расширенной защиты. Однако при таком сценарии, если незащищенный компьютер был заражен шифровальщиком, то этот зловред будет пытаться зашифровать все документы, которые он найдет на доступных дисках в системе, включая сетевые диски.

Для того чтобы удаленно зашифровать содержимое сетевых дисков, шифровальщик использует удаленные вызовы процедур (RPC). С точки зрения компьютера, на котором физически находятся эти сетевые диски, речь идет о вполне легитимной операции, выполняемой легитимными процессами операционной системы (доступ и изменение файлов с данными). Т.е. легитимное поведение не будет ассоциироваться с вредоносными действиями.

Однако на самом деле запускается вредоносный процесс на том компьютере, откуда идет атака. Поэтому она должна быть идентифицирована и остановлена именно там. Вот почему необходимо, чтобы расширенная защита была внедрена на каждом компьютере.

Пример настройки расширенной защиты в Adaptive Defense 360

Как мы уже говорили, Adaptive Defense 360 – это облачное SaaS-решение информационной безопасности с функциями расширенной защиты. Ранее мы уже рассказывали о том, что представляет собой данный продукт, как можно быстро его внедрить, как интегрировать его с собственной или сторонней SIEM-системой. А в данной статье на примере этого продукта давайте посмотрим, насколько трудоемко настраивать расширенную защиту от неизвестных угроз.

Скажем сразу, т.к. функции расширенной защиты в максимальной степени автоматизированы, то настройка занимает достаточно мало времени.

Вы можете параллельно делать аналогичные действия в демо-консоли Panda Adaptive Defense 360 (для работы потребуется только браузер – желательно Chrome или Firefox, ничего устанавливать не требуется):

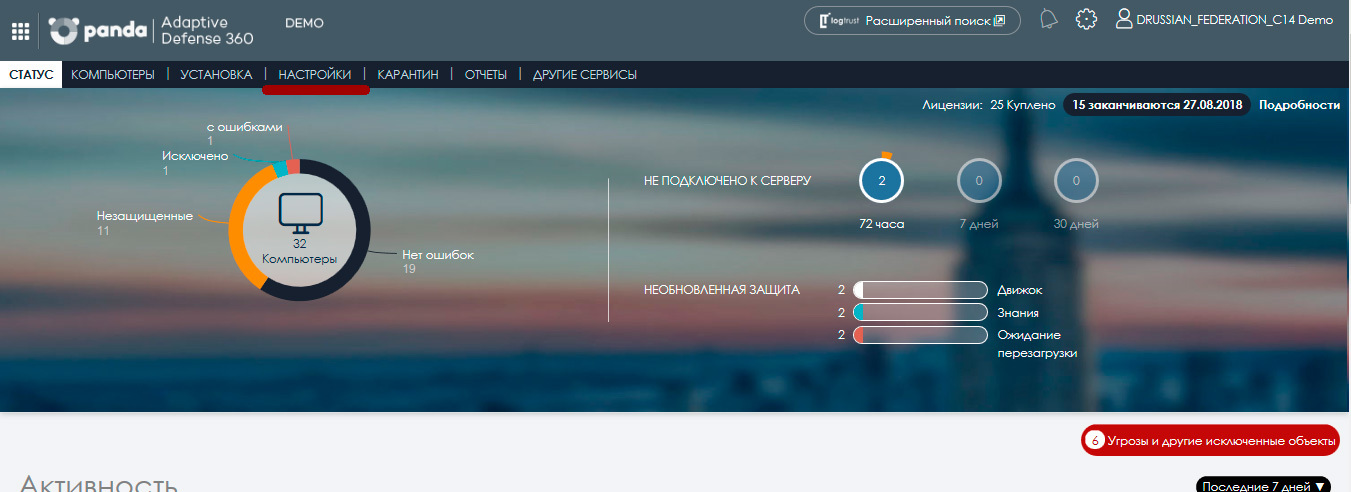

Итак, войдя в консоль Panda Cloud, нажмите на кнопку с продуктом Panda Adaptive Defense 360 и перейдите в консоль управления, после чего в основном меню выберите раздел Настройки:

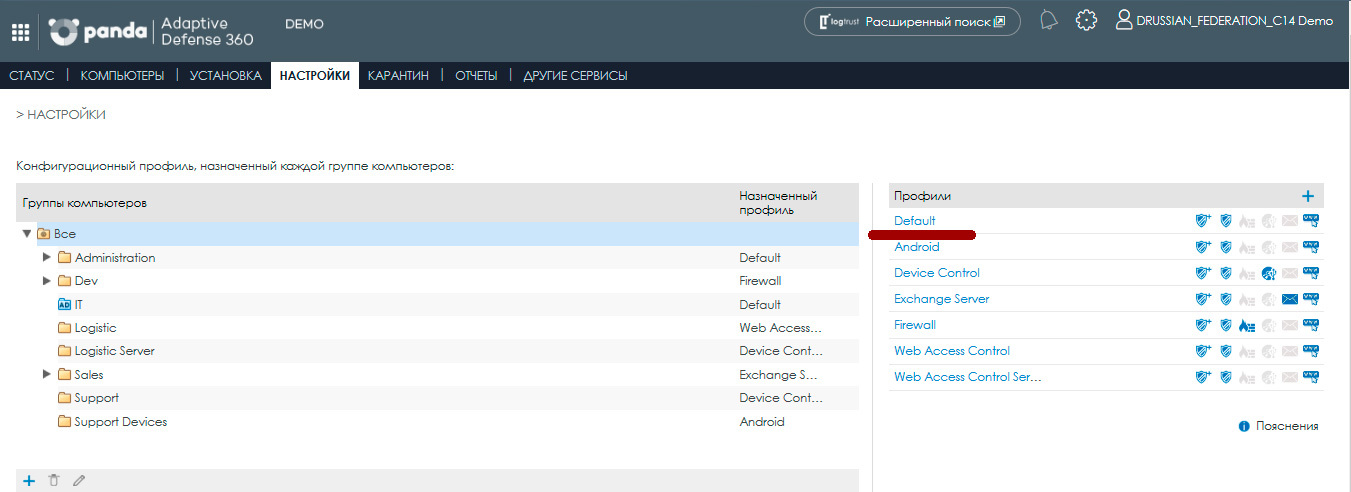

В данном разделе слева представлены группы компьютеров, а справа – профили безопасности. Управление расширенной защитой осуществляется на основе профилей. Поэтому необходимо выбрать требуемый профиль, в котором нужно ее настроить. Например, возьмем профиль Default:

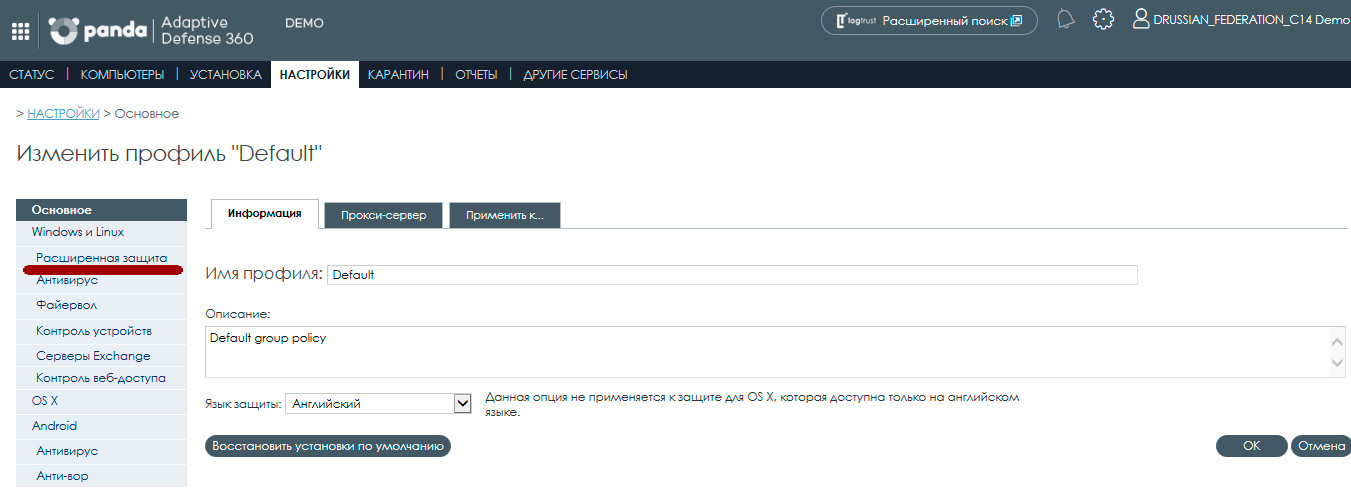

В открывшемся профиле в меню слева выберем раздел Расширенная защита:

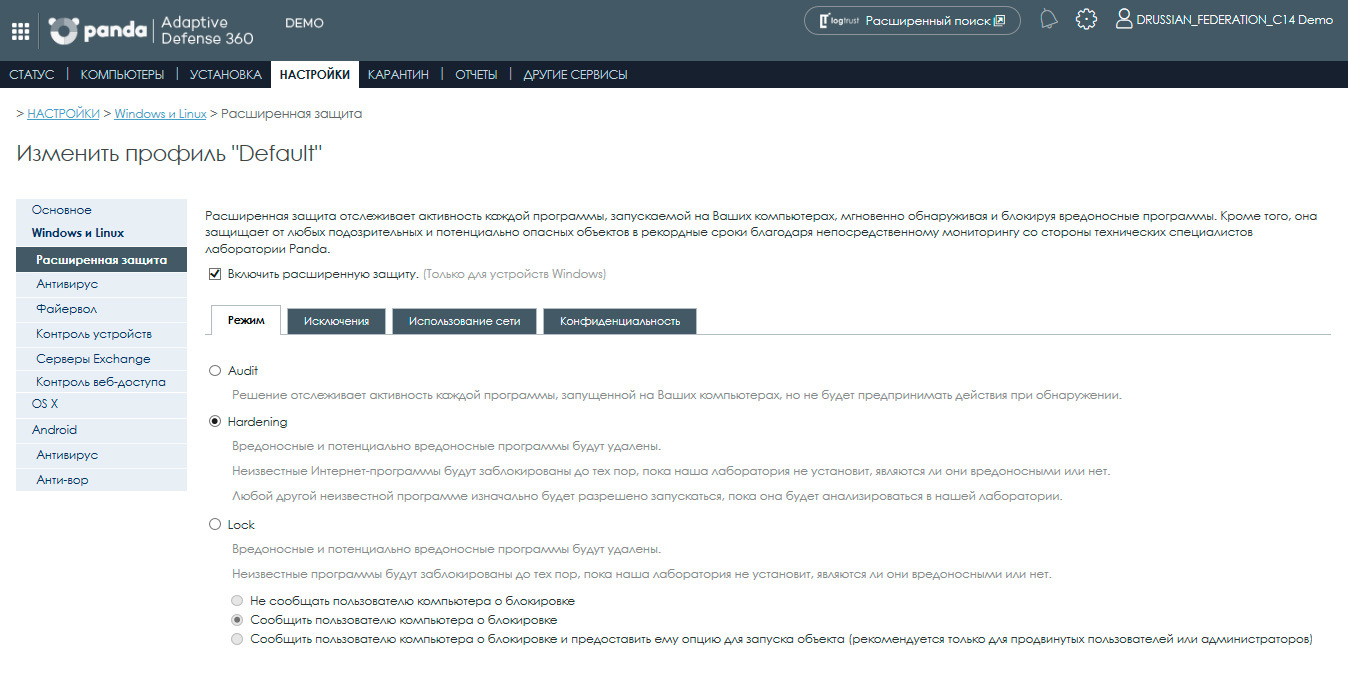

В результате этого откроется страница с настройками расширенной защиты:

Чтобы включить расширенную защиту для данного профиля, поставьте галочку у опции Включить расширенную защиту. Обращаем Ваше внимание на то, что в настоящий момент данный функционал предлагается только для устройств с Windows.

После этого Вам станут доступны опции настройки, разделенные на четыре закладки: Режим, Исключения, Использование сети и Конфиденциальность. Рассмотрим их подробнее.

Режим

Расширенная защита позволяет Вам установить различные режимы безопасности для блокировки неизвестных вредоносных программ и защитить компьютеры от современных угроз и постоянных угроз повышенной сложности.

В данном режиме решение разрешает запуск неклассифицированных программ, которые уже установлены на компьютерах пользователей. При этом решение будет отслеживать все процессы, порожденные такими программами, чтобы предотвратить вредоносные и подозрительные из них, а также каждая из таких программ примерно в течение суток будет проанализирована в антивирусной лаборатории PandaLabs для классификации.

Также в данном режиме решение будет блокировать все неизвестные программы, которые поступают на компьютер из внешних источников (Интернет, электронная почта, флэшки и пр.), до тех пор, пока оно не будет классифицировано. В свою очередь, программы, классифицированные как вредоносные, будут перемещены в централизованный карантин.

Данный режим позволяет заблокировать запуск всех неизвестных (неклассифицированных в PandaLabs) программ до тех пор, пока они не будут классифицированы. Этот режим имеет достаточно серьезные ограничения на использование неизвестного ПО, однако в подавляющем большинстве случаев каждая такая неизвестная программа будет классифицирована в течение суток. Кроме того, администратор всегда имеет возможность сделать исключение из блокировки для каждой конкретной неизвестной программы.

При выборе данного режима можно настроить следующие опции:

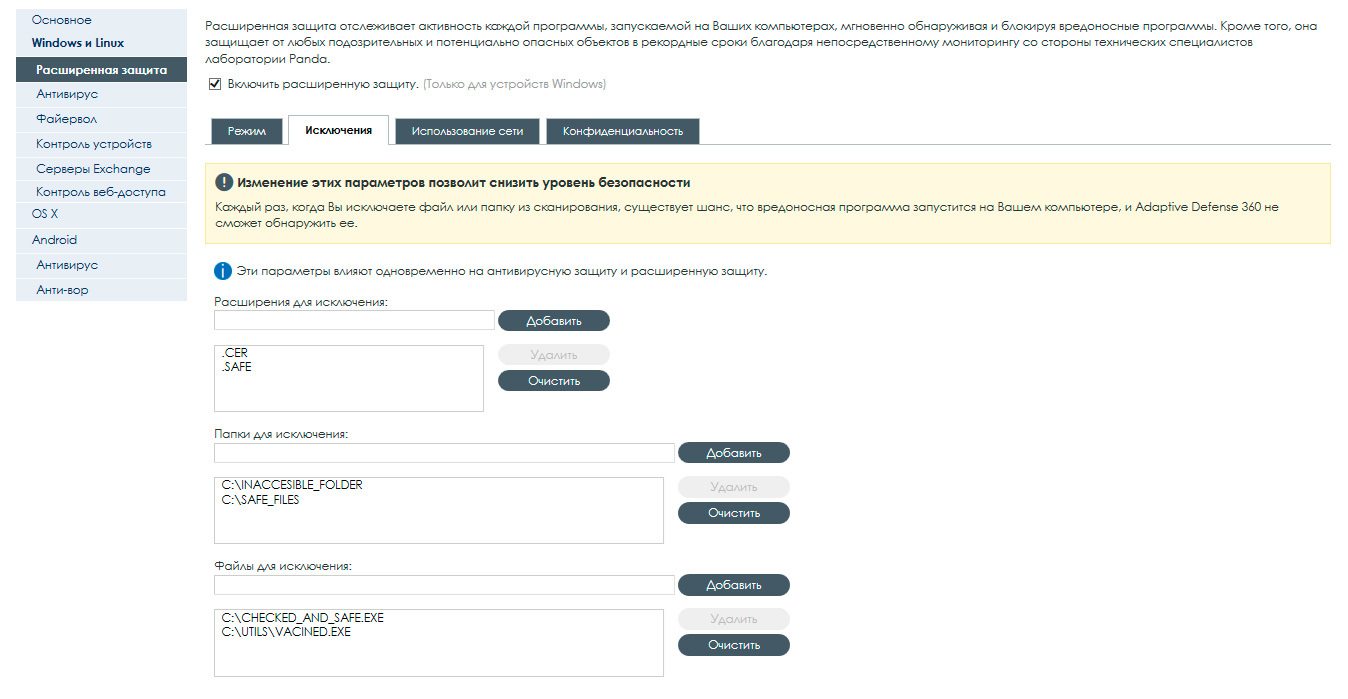

Исключения

На данной закладке можно настроить объекты на компьютерах, которые не будут проверяться решением Adaptive Defense. При этом обратите внимание, что данные настройки будут актуальны как для расширенной защиты, так и для антивирусной защиты тоже.

На этой закладке Вы можете указать расширения, папки или файлы, которые необходимо исключить из контроля.

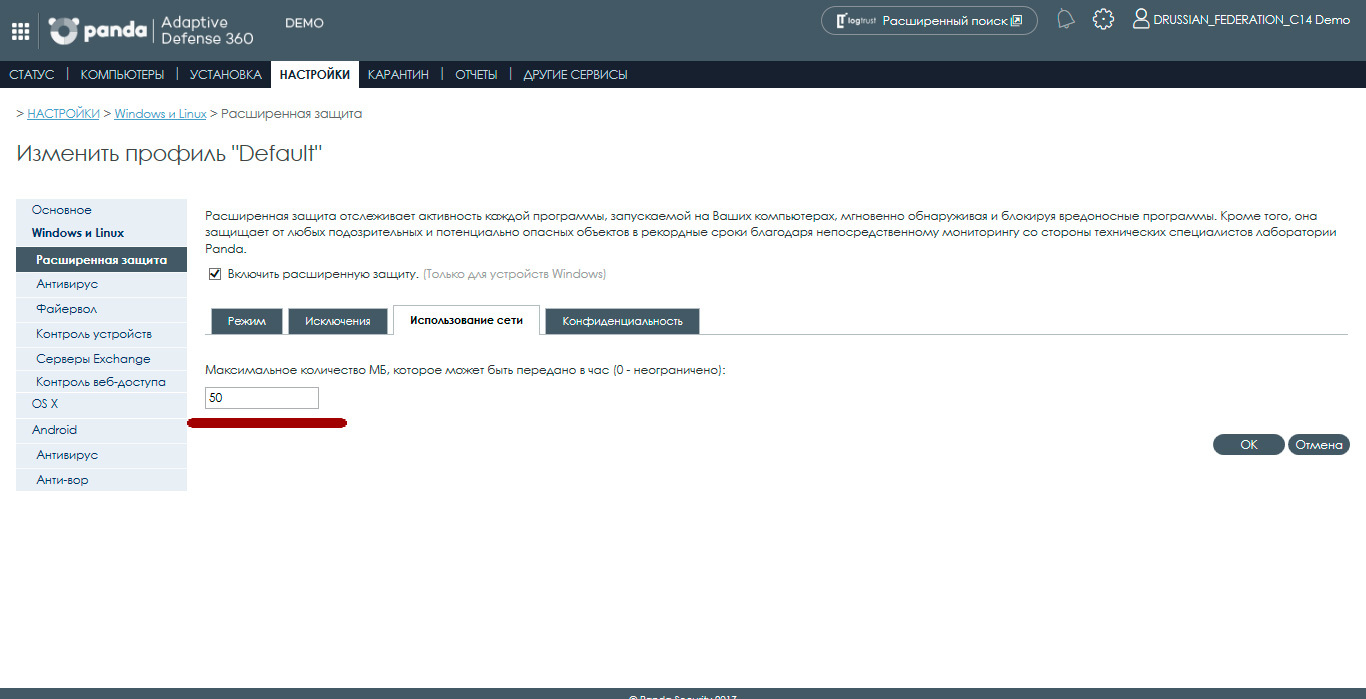

Использование сети

Каждый неклассифицированный в PandaLabs исполняемый файл, который пытается запуститься на компьютере пользователя, отправляется агентом на наш сервер для тщательного анализа. Данная функция настроена таким образом, чтобы не оказывать влияния на производительность компьютерной сети. В связи с этим по умолчанию опция Максимальное количество МБ, которое может быть передано в час имеет значение 50 МБ.

Вы можете указать у данной опции требуемое значение в МБ или поставить значение 0, если Вы не хотите ограничивать объем передаваемых файлов.

Неизвестные файлы отправляются только единожды среди всех пользователей в мире, использующие Adaptive Defense, поэтому если данный неизвестный файл уже отправлялся агентом какого-либо пользователя, то с компьютера другого пользователя он уже отправляться не будет. Кроме того в решении используются специальные механизмы, которые позволяют оптимизировать использование сетевых ресурсов и максимально снизить нагрузку на корпоративную сеть.

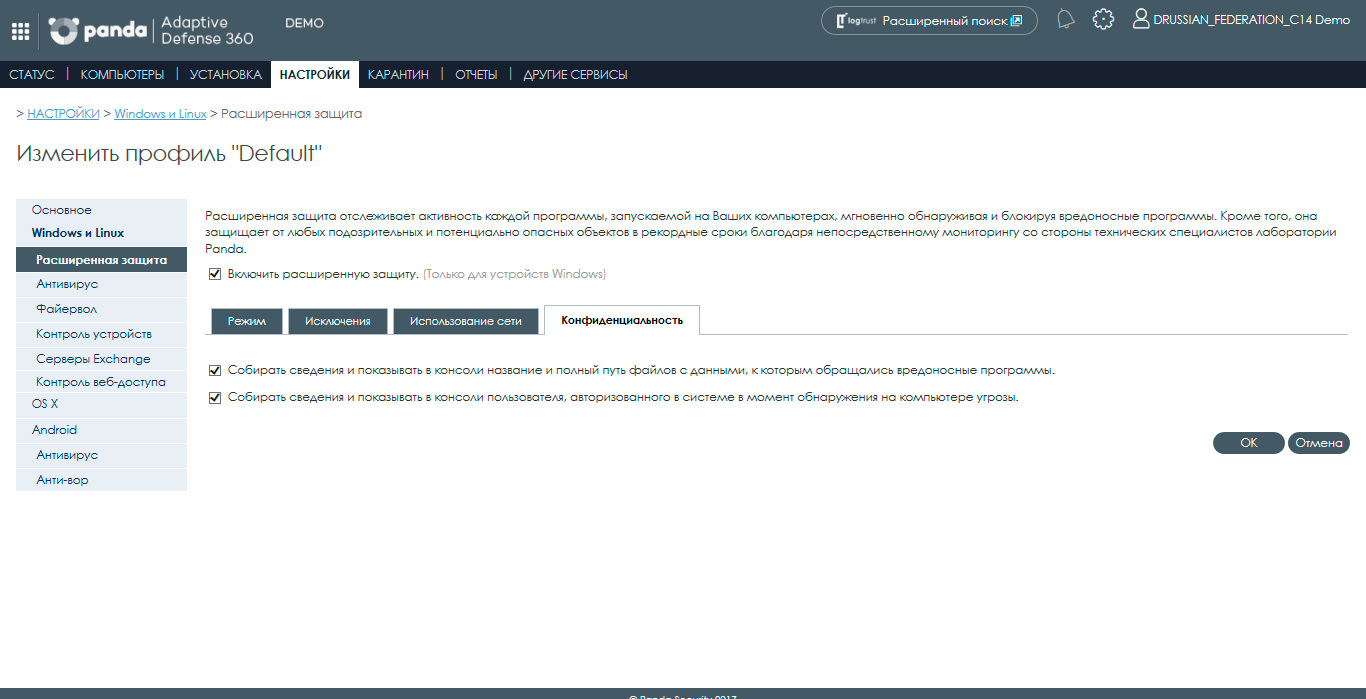

Конфиденциальность

На данной закладке Вы можете настроить несколько опций конфиденциальности:

• Если выбрать первую опцию, то решение будет собирать и показывать администратору в консоли управления (и отчетах) название и полный путь файлов с данными, к которым обращались вредоносные программы / процессы

• Если выбрать вторую опцию, то администратор сможет увидеть в консоли управления (и отчетах) данные по пользователю, который был авторизован в системе в момент обнаружения угрозы на компьютере

После того как Вы настроили все требуемые параметры расширенной защиты, нажмите кнопку ОК.

На этом настройка расширенной защиты в данном профиле закончена. Примерно через 15 минут все настройки будут синхронизированы и вступят в силу. С этого момента на тех компьютерах, которые принадлежат данного профилю, расширенная защита будет работать в соответствии с Вашими настройками.

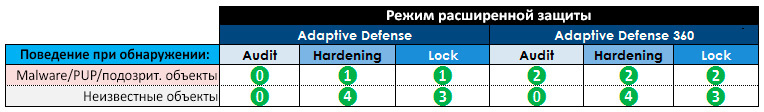

Поведение расширенной защиты против вредоносных и неизвестных объектов

После того как Вы настроили опции расширенной защиты, давайте посмотрим, как будет вести себя решение в зависимости от сценария. В таблице ниже представлен номер сценария для Adaptive Defense и Adaptive Defense 360 в зависимости от режима работы и характеристики обнаруженного объекта, а ниже под таблицей уже представлены подробные описания каждого сценария.

Adaptive Defense – это упрощенная версия продукта без перманентной защиты. Она содержит только модуль расширенной защиты. Данная версия может работать параллельно с любым текущим корпоративным антивирусом, предоставляя дополнительный уровень защиты от неизвестных угроз.

Adaptive Defense 360 – это полная версия продукта, которая помимо расширенной защиты содержит также и все модули перманентной защиты (антивирус, файервол, контроль устройств, URL-фильтрация, защита Exchange и т.д.).

• Никаких действий не предпринимается (лечение, удаление, блокировка, …)

• На компьютере конечного пользователя не показывается никаких всплывающих окон

• Активность вредоносных программ и ПНП регистрируется и показывается в консоли управления (панели Вредоносные программы и Потенциально нежелательные программы)

• Активность подозрительных и неизвестных объектов не регистрируется и не показывается в консоли управления (панель Заблокированные неклассифицированные объекты)

• Если в разделе Параметры включены и настроены почтовые уведомления, то они будут отправляться в случае обнаружения вредоносных программ

• Блокировка и отправка на карантин, лечение или удаление

• Блокировка всех неизвестных объектов

• Блокировка всех неизвестных объектов, которые соответствует логике правил, установленных для режима работы расширенной защиты Hardening

Заключение

Как видите, расширенная защита настраивается очень быстро и просто, для чего не требуется каких-либо специализированных знаний.

Демо-консоль Adaptive Defense 360

Для знакомства с консолью управления достаточно только обычного браузера (рекомендуется Chrome или Firefox) и немного свободного времени.

Триал-лицензии Adaptive Defense 360

Вы можете зарегистрировать бесплатные полнофункциональные лицензии сроком на 1 месяц

Сразу отметим, что в статье вы не найдёте:

Рассмотрим упрощенную схему сети предприятия. В ней, как правило, присутствуют рабочие станции пользователей, серверы для внутренних сервисов (AD, file-server, print-server, ERP и т.д.) и серверы обеспечивающие связь с внешним миром (Mail, Proxy, FTP и т.д.). На схеме следует учесть такое явление как BYOD.

На какие параметры смотрим

При выборе антивирусного решения полагаем обязательным наличие единой консоли управления всеми продуктами, в которой можно отслеживать состояние и собирать статистику со всех узлов, распространять и контролировать состояние обновлений баз и других компонент, возможно централизованное распространение антивируса (для большинства платформ).

Далее, помимо стоимости, целесообразно обратить внимание на следующие параметры:

- покрытие используемых на предприятии платформ (типов и версий версий ОС, аппаратного обеспечения);

- влияние на производительность основных задач;

- качество обнаружения (с учетом сферы бизнеса организации и страны её расположения);

- качество лечения (этот параметр часто забывают);

- наличие квалифицированной тех.поддержки, желательно на родном языке;

- наличие сертификатов — при наличии соответствующих требований.

Единое антивирусное решение

Владение одним антивирусным решением, по объективным показателям, таким как стоимость лицензий, обучение персонала, выделение ресурсов для консоли администрирования, обычно выходит дешевле. Но это верно при отсутствии заражений, а оценить заранее масштабы последствий практически невозможно.

Эшелонированное антивирусное решение

Предлагаем рассмотреть и оценить подход, когда в ущерб простоты управления системой антивирусной защиты и стоимости владения предлагается использовать эшелонированную антивирусную защиту, которая включает в себя решения от нескольких производителей.

Компьютеры, серверы и другие устройства целесообразно разделить на классы по их основному использованию. Для приведенной ранее схемы предприятия это будут:

- серверы, обеспечивающие коммуникации с внешним миром;

- серверы, обеспечивающие внутренние сервисы;

- рабочие станции пользователей (сюда же отнесем BYOD).

Прямой обмен данными (файлами) между устройствами одного класса должен быть запрещен и ограничен техническими мерами. В таком случае данные (файлы) от точки попадания в защищаемую систему до использования на следующем устройстве будут проверены двумя антивирусами:

- Интернет — [антивирус на mail/proxy сервере] — [антивирус на рабочей станции];

- Зараженный сменный носитель — [антивирус на АРМ] — [антивирус на сервере] — [антивирус на АРМ];

- Зараженный сменный носитель — [антивирус на АРМ] — [антивирус на mail/proxy сервере];

- и т.д.

А не слишком ли надумано это всё

Вполне резонный вопрос — зачем усложнять и теоретизировать, придумывать классы, внедрять несколько антивирусных решений, с учетом потенциального увеличения стоимости владения?

Практика применения нескольких антивирусных решений по приведенной или схожей схеме встречается и, как правило, обоснована теми же соображениями, которые приведены в статье.

Так что же такое маршрутизатор, межсетевой экран, и где их можно встретить?

Маршрутизатор

В самом названии маршрутизатор заключена расшифровка его предназначения.

Современные модели маршрутизаторов работают выше 3-го уровня модели OSI. Помимо трансляции IP пакетов из одной сети в другую, эти устройства часто имеют функции управления трафиком, например, возможность закрывать/открывать TCP или UPD порты, выполнять функции Port Address Translation, PAT (иногда называется Destination NAT, DNAT) и так далее. Также для работы некоторых протоколов необходимо, чтобы маршрутизатор умел работать как Application-level gateway, ALG, для обеспечения работы таких протоколов как: PPTP, IPsec, RTSP, SIP, H.323, SMTP, DNS, TFTP.

Маршрутизатором может быть и старый компьютер с настроенной таблицей маршрутов, и специализированное сетевое устройство, которое только и делает, что анализирует простейшие условия вроде списков ACL и перебрасывает пакеты из одной сети в другую.

В частности, маршрутизаторы в виде отдельных устройств применяются, если требуется не только логическое (VLAN) но и физическое разделение на подсети. Например, нужно отделить сеть кампуса, где живут студенты, от университетской сети, где идут исследования.

В современных локальных сетях вместо маршрутизаторов в виде отдельных устройств часто используются коммутаторы L3, позволяющие управлять VLAN, и соответственно, отдельными подсетями.

Пример из практики. Сеть небольшого предприятия, где в качестве ядра сети использовался Cisco Catalyst 3750. Согласно требованиям безопасности, коммутаторы уровня доступа были настроены по принципу: один коммутатор — одна подсеть — один VLAN. Для удешевления проекта выбрали свичи от 3Com. Проще говоря, каждый 3Com был подключен строго в одном VLAN и в одной подсети, а пакеты между подсетями ходили через Catalyst.

С задачей маршрутизацией между VLAN вполне справится L3 коммутатор Zyxel XGS4600-32. Помимо перенаправления пакетов он обладает ещё множеством полезных функций.

Рисунок 1. Коммутатор Zyxel XGS4600-32 L3 с функциями маршрутизатора.

Межсетевой экран

Обычный набор встроенных функций МСЭ (межсетевой экран): антивирус, IDP, патруль приложений — позволяет проверять трафик вплоть до 7 уровня OSI. Помимо этого, есть и другие возможности контроля, отсутствующие в обычных маршрутизаторах.

И тут администратор сети сталкивается с первой проблемой. Если для SOHO сегмента не так уж сложно сформулировать типичный набор требований, то для корпоративного сегмента это требует дополнительной подготовки. Для лучшего удовлетворения нужд бизнеса существуют различные устройства — каждое под свою нишу. Например, для VPN Gateway набор функций по обеспечению безопасности, разумеется, играет большую роль, но основной задачей является все же создание и поддержание работоспособности VPN каналов. В качестве примера такого устройства можно привести ZyWALL VPN1000

Рисунок 2. Межсетевой экран VPN — ZyWALL VPN1000

Рисунок 3. Межсетевой экран для обеспечения безопасности — ZyWALL ATP800.

Механизмы защиты межсетевых экранов

Теперь, когда мы обсудили отличия между маршрутизаторами и сетевыми экранами, а также между различными типами межсетевых экранов — самое время поговорить о методах поддержания требуемого уровня безопасности. Какие этапы защиты, через которые проходит трафик, помогают поддерживать сеть в безопасности?

Firewall

IP Reputation

Проверка происходит быстро, потому что отправляется только сам IP адрес и короткий запрос, ответ также приходит в крайне лаконичной форме, что не оказывает сильного влияние на объем трафика.

SSL Inspection

Позволяет проверять трафик, зашифрованный по протоколу SSL для того, чтобы остальные профили МСЭ могли раскрывать пакеты и работать с SSL трафиком как с незашифрованным. Когда информационный поток защищен от внешнего доступа при помощи шифрования, то и проверить его не представляется возможным — для этого тоже нужен доступ к его содержанию. Поэтому на этапе проверки трафик расшифровывается, прочитывается системой контроля и повторно шифруется, после чего передается в пункт назначения.

С одной стороны, внешне это напоминает атаку man-in-middle, что выглядит как нарушение системы защиты. С другой стороны, SSL шифрование защищает не только полезную информацию, но и всевозможные нарушения корпоративной безопасности. Поэтому применение SSL Inspection на этапе санкционированной проверки выглядит весьма оправданным.

Intrusion Detection/Prevention Service

Системы обнаружения вторжений Intrusion Detection System, IDS, давно нашли применение в межсетевых экранах. Данная функция предназначена для сетевого мониторинга, анализа и оповещения в случае обнаружения сетевой атаки. Механизм IDS основывается на определённом шаблоне и оповещает при обнаружении подозрительного трафика. К сожалению, IDS сами по себе не в состоянии остановить атаку, они лишь оповещают о ней.

А вот система предотвращения вторжений — Intrusion Prevention Service, IPS, является определенным шагом вперед и, помимо обнаружения нежелательного трафика, способна сама блокировать или отбрасывать нежелательные пакеты. Тем самым предотвращая попытки взлома или просто нежелательные события.

Для обеспечения работы IPS — используются специальные сигнатуры, благодаря которым можно распознавать нежелательный трафик и защищать сеть как от широко известных, так и от неизвестных атак. Помимо предотвращения вторжения и распространение вредоносного кода, IPS позволяет снизить нагрузку на сеть, блокируя опасный или попросту бесполезный трафик. База данных IPS включает информацию о глобальных атаках и вторжениях, собранную на публичных или специализированных закрытых сайтах, что позволяет обнаружить сетевые атаки при минимальном количестве ошибочных срабатываний.

Antimalware

Исторически под этим названием понимают классический антивирус, но в последнее время область применения данного механизма защиты значительно расширена и включает в себя не только защиту от вирусов, но и от другого вредоносного кода, включая фишинговые приложения, небезопасные скрипты и так далее.

Sandbox

Традиционно из самых больших проблем сетевой безопасности является постоянное распространение новых вирусов.

Когда файл проходит через вирусную программу, она сначала проверяет базу данных защиты от вредоносных программ.

Если файл неизвестен, его копия перенаправляется в Sandbox.

Эта служба проверяет файл и определяет, является ли он нормальным, подозрительным или опасным.

E-mail security

Данная служба включает в себя антиспам и проверку на фишинговые вложения.

В качестве инструментов в настройках "Anti-Spam" доступно:

Примечание. DNSBL — это базы данных, где указываются домены и IP адреса подозрительных серверов. Существует большое число серверов DNSBL которые отслеживают IP адреса почтовых серверов, имеющих репутацию источников спама и заносят их в свои базы данных.

Content Filtering

Говоря про контентную фильтрацию, в данном случае мы будем иметь в виду ZYXEL Content Filtering 2.0, который служит для управления и контроля доступа пользователей к сети.

Механизм наблюдения Zyxel Content Filtering 2.0 изучает особенности поведения пользователей в Интернет. Это позволяет оперативно сканировать принимаемую информацию из глобальной сети.

Проще говоря, данная система повышает уровень безопасности, блокируя доступ к опасным и подозрительным веб-сайтам и предотвращает загрузку с них вредоносного кода. В целях стандартизации и унификации настроек можно применять политики, например, для точно настраиваемой блокировки и фильтрации.

Переход на Content Filtering 2.0 происходит через загрузку соответствующего микрокода.

Таблица 1. Security Service Content Filtering 2.0 — Схема применения.

Application Patrol

Данная служба работает на 7 уровне OSI и проверяет популярные сетевые приложения, включая социальные сети, игры, бизнес-приложения совместно с моделью их поведения.

В Zyxel Application Patrol применяется модуль Deep Packet Inspection (DPI) для контроля использование сети. Данный модуль распознает 19 категорий приложений, что позволяет адаптировать протоколы управления с учетом конкретных приложений и их поведения.

Среди механизмов защиты можно отметить: назначение приоритетов для приложений, контроль полосы пропускания для каждого приложения, блокировка нежелательных приложений. Данные меры не только повышают уровень безопасности, но и улучшают работу сети в целом, например, через запрет нецелевого использования полосы пропускания.

Основой для идентификации приложений служат специальные сигнатуры, полученные благодаря анализу данных, модели поведения и так далее. Собранная информация хранится в база данных Zyxel и содержит данные о большом количестве различных приложений, включая особенности их поведения, генерируемый трафик и так далее. База данных постоянно обновляется.

В итоге

Мы только поверхностно пробежали по небольшой части функций, которые отличают маршрутизатор от межсетевого экрана. Тем не менее, очевидно, что эти устройства имеют разное предназначение, функции, схемы использования. Эти особенности находят свое отражение как при проектировании новых сетей, так и при эксплуатации уже существующих.

2022-04-23

K7 Endpoint Security – комплекс антивирусных решений для защиты корпоративных клиентов, включающий продукты безопасности для малого, среднего и крупного бизнеса

2022-04-20

Антивирусные решения ESET Server Security для Windows и Linux серверов обеспечивают многоуровневую защиту файловых серверов в режиме реального времени от всех видов угроз и сетевых вторжений

2022-04-15

Comodo Endpoint Security предоставляет комплексную защиту для всех устройств предприятия от вирусов и угроз безопасности, а также включает централизованную консоль управления

Kaspersky Small Office Security 21.5.11.384 / 20.0.14.1085 (m) / 19.0.0.1088 (o) / 17.0.0.611 (o) / 21.6.7.351 Beta

2022-04-13

Kaspersky Small Office Security – Антивирус Касперского для небольших организаций, обеспечивающий защиту рабочих станций под управлением Windows, MacOS, серверов Windows и мобильных устройств Android от различных видов вредоносных программ и онлайн-угроз

2022-04-13

Kaspersky Endpoint Security для рабочих станций обеспечивает комплексную защиту конечных точек на базе Windows, Windows Server (компьютеров, ноутбуков) от известных и новых угроз, сетевых и мошеннических атак и другой нежелательной информации

2022-04-13

Dr.Web Enterprise Security Suite – комплексное решение для защиты бизнеса и некоммерческих организаций, включающее защиту компьютеров, серверов и мобильных устройств

2022-04-06

Bitdefender GravityZone - бизнес решения с облачной консолью управления от антивирусной лаборатории Bitdefender для защиты малого и среднего бизнеса, а также крупных компаний, использующих виртуализацию

2022-04-05

Emsisoft Business Security и Emsisoft Enterprise Security – комплексные решения безопасности для защиты серверов и рабочих станций с централизованной облачной панелью управления Emsisoft Cloud Console

2022-03-30

Trend Micro Apex One – корпоративная защита для бизнеса от вирусов и других угроз безопасности с централизованной панелью управления

2022-03-28

ESET Endpoint Security – комплексный антивирус для малого и среднего бизнеса и корпоративных клиентов. Сочетает передовую проактивную защиту конечных точек для защиты от вредоносного ПО, двусторонний фаервол и антиспам

2022-03-28

ESET Endpoint Antivirus - антивирус NOD32 для малого, среднего бизнеса и корпоративных клиентов. Продвинутая проактивная защита от вредоносных программ конечных точек: компьютеров, ноутбуков, серверов компании

2022-03-24

Avast Business Antivirus (Pro, Pro Plus) – антивирус для малого бизнеса с облачной консолью централизованного управления. Предлагает защиту рабочих станций на базе Windows, Windows Server и Mac OS

VIPRE Endpoint Security Cloud / VIPRE Business 2.0.0 (Cloud Console) / 12.3 (Cloud Agent) / 12.0.2.1 (Console) / 12.0.7873 (Agent)

2022-02-09

Корпоративные решения VIPRE Endpoint Security Cloud и VIPRE Business предлагают многоуровневую защиту бизнес клиентов от возникающих угроз с централизованным локальным или облачным управлением устройствами

Symantec Endpoint Protection [English] 14.3 RU4 (14.3.7388.4000) / [Русский] 14.3 RU1 MP1 (14.3.3580.1100) / 12.1.6 MP10 (12.1.7454.7000)

2022-02-04

Symantec Endpoint Protection – комплексный антивирус и фаервол с несколькими уровнями безопасности. Антивирусная и превентивная защита, защита от сетевых угроз и эксплойтов нулевого дня, система предотвращения вторжений

2022-01-16

F-Secure Business Suite – комплексный пакет защиты для организаций всех размеров, с расширенными функциями управления и поддержкой как физических, так виртуальных сред и имеющий централизованный инструмент управления

Читайте также: