Защита от жуков вируса

Обновлено: 18.04.2024

По данным независимого института AV-TEST, занимающегося вопросами кибербезопасности, каждый день в мире регистрируется более 450 000 новых вирусов и вредоносных программ (они же вредоносы или зловреды). Из года в год изобретается всё больше различных типов угроз, способов борьбы с обнаружением и методов заражения. Но несмотря на все старания злоумышленников, существуют простые и действенные способы защиты компьютера от вредоносных программ. Рассказываем о них подробнее в этой статье. Спойлер: одного антивируса недостаточно.

Типы вредоносного ПО

Для начала разберём основные типы зловредов, чтобы лучше понимать какую опасность они в себе таят.

Вирусы. Один из первых представителей вредоносного ПО. Вирусы внедряют свой код в загрузочные сектора дисков, файлы (в том числе системные) или программы на устройстве. При запуске модифицированного файла вирус самовоспроизводится и создаёт свои копии, заражая всю систему. Вирусы повреждают информацию на дисках, нарушают работу программ и ОС, снижают производительность компьютера.

Черви. Отдельные программы, которые активируются самостоятельно или с участием пользователя, создают свои копии и распространяются на другие устройства через локальную сеть или интернет. Могут переносить вместе с собой вирусы или трояны.

Трояны. Вредоносное ПО, маскирующееся под безопасное. Автоматически не распространяются и не воспроизводятся, зато умеют красть пароли и личную информацию, следить за нажатиями клавиш и другими действиями пользователя или использовать ресурсы компьютера в зловредных целях. Например, для распределённых DDoS-атак (да, вы сами того не зная, можете быть пассивным участником массированной DDoS-атаки на крупный сервис или госструктуру).

Бэкдоры. Средство для скрытого удалённого управления компьютером. Работает через уязвимости в ПО. С помощью бэкдора злоумышленник получает полный контроль над компьютером жертвы, включая слежку, операции с файлами и запуск приложений.

Рекламное ПО (Adware). Каждый из нас хоть раз использовал бесплатный или условно-бесплатный софт, показывающий рекламные объявления, которые предлагалось убрать после покупки лицензии. В такой схеме нет ничего противозаконного, если только эти adware-модули не собирают в фоновом режиме различные данные о пользователе без его согласия. Другой вариант работы рекламного ПО — через браузер. В данном случае модуль демонстрирует навязчивую рекламу на открытых вкладках и замедляет работу браузера. Adware — одна из самых распространённых угроз в мире. Это скорее нежелательное ПО, чем вредонос и на него не обращают внимание, считая безобидной рекламой.

Руткиты. Глубоко интегрируются в ОС и работают на уровне ядра системы, скрывая вредоносную активность от пользователя и антивирусного ПО. Применяются для шпионажа и в связке с другими вредоносами.

Эксплойты. Используют уязвимости и ошибки безопасности ОС или программ для атаки на устройства. Цели различные: получение прав доступа для контроля за системой, установка другого вредоносного ПО, сбор компромата и личной информации.

Как вирусы попадают на устройство?

Все вредоносы используют разные методы проникновения на устройство жертвы и пути обхода системы защиты компьютера. Выделим наиболее популярные:

внешние накопители данных. Это диски SSD и HDD, а также флешки. Через них вирусы и вредоносное ПО, склонное к самокопированию, может заразить другие устройства;

интернет. Основная точка входа вредоносного ПО. Путей и возможностей безграничное количество: серое ПО и заражённые файлы в сети, adware, сомнительные сайты (взломанные и фишинговые), скрипты для веб-страниц, а также зловредные расширения для браузеров;

социальная инженерия. Различного рода манипуляции и воздействия на пользователей, заставляющие их добровольно загрузить и запустить вредонос. Хорошие примеры — e-mail вложения, которые не терпится открыть или рассылка в мессенджерах и соцсетях со ссылками, на которые очень хочется перейти. Никакая защита компьютеров от вредоносных программ не сработает если вы сами их запускаете;

уязвимости. Популярные ОС и программы всегда имеют уязвимости, через которые можно скрытно внедрить вредонос. Успех (точнее — неуспех) подобных операций зависит от расторопности разработчиков и внимательности пользователей. Важно и то, как установлена защита компьютера.

Признаки наличия зловредов

Как вы уже поняли, вредоносы обычно предпочитают скрываться на устройстве жертвы и тихо выполнять свои вредные задачи. Тем не менее, по ряду косвенных признаков, заподозрить их активность всё же возможно.

Снижение производительности, частые лаги, ошибки и зависания. Вирусы могут ощутимо загружать оперативную память, ЦП и локальные диски устройства. Из-за этого ОС будет работать нестабильно, а программы и сайты открываться медленнее.

Исчезновение и повреждение ваших данных, а также появление странных папок и файлов на дисках.

Непонятные приложения. Если в диспетчере задач вы видите незнакомые процессы, то это повод насторожиться.

Антивирусное ПО не обновляется, работает со сбоями или не работает вовсе.

Возросшая сетевая активность. Всегда обращайте внимание на внезапное и необъяснимое увеличение входящего и исходящего трафика.

Самопроизвольно открывающиеся вкладки в браузере, всплывающие уведомления, изменения домашней страницы, появления расширений, которые вы не устанавливали. Это частые проявления рекламного ПО.

Большое количество спама в электронной почте и отправка писем незнакомым адресатам без вашего ведома.

Защита от компьютерных вирусов

Большинство вирусов созданы для Windows, но компьютеры под управлением других ОС (включая Mас) и мобильные устройства на Android и iOS также в зоне риска. При этом, соблюдение базовых правил кибербезопасности даёт вам возможность защититься от большинства известных вирусов в интернете и за его пределами. Тут нет ничего сложного, вы и сами всё это знаете. Мы лишь напомним.

Диски и флешки. Вы можете даже не подозревать о том, что ваш компьютер заражён вирусом. Зато этот самый вирус почти наверняка перекинется на любое запоминающее устройство, подключённое к компьютеру. А с заражённого внешнего диска вредонос тут же постарается попасть на компьютер, к которому его подключили. Как защитить ноутбук от вирусов? Во-первых, никогда не подключать к компьютеру незнакомые устройства. Ведь неизвестно кто и как использовал их ранее. Во-вторых, сканировать все подключённые накопители данных с помощью антивирусного ПО. Это поможет обезопасить как ваш, так и чужой компьютеры.

Антивирус и файервол. Без этого компьютерная защита не будет эффективной. Отдавайте предпочтение современным комплексным продуктам от ведущих компаний. Например, ESET NOD32 Internet Security. Тут есть всё необходимое: постоянно обновляемые антивирусные базы, продвинутые механизмы проактивной защиты с возможностью гибких настроек, файервол, масса дополнительных функций, а также веб-защита компьютера, мобильных устройств и Smart TV. Что важно — никаких тормозов и чрезмерной нагрузки на систему.

Баги ПО и ОС. Разработчики всегда стараются совершенствовать свои продукты, добавлять новые функции и улучшать их юзабилити. Правда вместе с новшествами, появляются и уязвимости. Это неизбежно. Нужно лишь не забыть регулярно скачивать обновления, использовать только лицензионное ПО и следить за отзывами других пользователей.

Публичный Wi-Fi. Старайтесь не подключаться к неизвестным публичным точкам доступа. Особенно если они работают без шифрования и не используют идентификацию по номеру телефона. Через публичный Wi-Fi злоумышленники могут заразить ваш компьютер вирусом, похитить данные банковских карт или пароли от соцсетей.

Никакие меры предосторожности (включая самое совершенное антивирусное ПО) не обеспечат вас полной защитой ПК от заражения вредоносами. Скажем так, если вас захотят взломать и делом займётся профессионал, то скорее всего он своей цели достигнет. Однако для большинства рядовых пользователей, такой сценарий маловероятен.

Не попадайтесь в очевидные ловушки. Уделите тому, что защищает компьютер от вирусов немного времени и сделайте работу за любым устройством комфортной и спокойной.

Если вы работаете Windows S-режиме, это упрощено для более строгой защиты, поэтому в области защиты & вирусов меньше параметров, чем описано здесь. Это происходит потому, что встроенная безопасность Windows S-режиме автоматически предотвращает запуск на вашем устройстве вирусов и других угроз.

В ранних версиях Windows 10 Безопасность Windows называется Защитник Windows безопасности.

Защита & в Безопасность Windows помогает проверять угрозы на вашем устройстве. Вы также можете выполнить различные виды сканирования, просмотреть результаты предыдущих сканов вирусов и угроз и получить последнюю защиту отMicrosoft Defender антивирусной программы.

В области Текущие угрозы вы можете:

См. все угрозы, которые в настоящее время обнаружены на вашем устройстве.

Посматривать, когда последний раз запускалась проверка на устройстве, сколько времени это заняло и сколько файлов было проверено.

Начните новое быстрое сканирование или перейдите в параметры сканирования, чтобы выполнить более масштабную или пользовательскую проверку.

См. статью Угрозы, которые были на карантине, прежде чем они могут повлиять на вас и на все, что определено как угрозу, которую вы разрешили использовать на вашем устройстве.

Примечание: Если вы используете антивирусное программное обеспечение сторонних разработчиков, здесь вы сможете воспользоваться его параметрами защиты от вирусов и угроз.

Выполнение необходимых проверок

Даже если Безопасность Windows включена и проверяет устройство автоматически, при необходимости можно выполнить дополнительную проверку.

Быстрая проверка. Вас беспокоит, что вы могли совершить действие, в результате которого на ваше устройство мог попасть подозрительный файл или вирус? Выберите функцию Быстрая проверка (в предыдущих версиях Windows 10 она называется Проверить сейчас), чтобы немедленно проверить ваше устройство на наличие новых угроз. Этот параметр полезен, когда вы не хотите тратить время на запуск полной проверки всех файлов и папок. Если Безопасность Windows рекомендует запуск одного из других типов сканирования, вы получите уведомление по завершению быстрой проверки.

Параметры сканирования.Щелкните эту ссылку, чтобы выбрать один из следующих расширенных вариантов проверки.

Полная проверка. Сканирует все файлы и программы на вашем устройстве.

Выборочная проверка. Сканируются только выбранные файлы и папки.

Microsoft Defender сканирования в автономном режиме. Используются последние определения для проверки устройства на наличие новейших угроз. Это происходит после перезапуска без загрузки Windows, поэтому сохраняемой вредоносной программе сложнее скрывать или защищаться. Если вас беспокоит, что устройство могло пострадать от вредоносных программ или вирусов, или если вы хотите безопасно проверить его без подключения к Интернету, запустите эту проверку. Это перезагрузит ваше устройство, поэтому обязательно сохраните открытые файлы.

Примечание: Параметры сканирования в ранних версиях Windows 10.

Управление параметрами защиты от вирусов и угроз

Используйте параметры защиты от вирусов и угроз для настройки уровня защиты, отправки в корпорацию Майкрософт образцов файлов, исключения доверенных файлов и папок из повторного сканирования или временного отключения защиты.

Управление защитой в режиме реального времени

Нужно остановить защиту в режиме реального времени на некоторое время? Вы можете временно отключить его с помощью параметра защиты в режиме реального времени. однако через некоторое время защита в режиме реального времени снова включатся автоматически, чтобы возобновить защиту устройства. Когда защита в режиме реального времени отключена, открываемые или скачиваемые файлы не проверяются на наличие угроз.

Примечание: Если используемое устройство является частью организации, системный администратор может запретить отключение защиты в режиме реального времени.

Получение доступа к облачной защите

Предоставьте вашему устройству доступ к последним определениям угроз и обнаружению опасного поведения в облаке. Этот параметр позволяет Microsoft Defender получать постоянные улучшения от Корпорации Майкрософт, когда вы подключены к Интернету. Это позволит более точно выявлять, останавливать и устранять угрозы.

Этот параметр включен по умолчанию.

Отправьте нам файлы с помощью автоматической отправки образцов

Защита от подделки защищает ваши параметры безопасности

По умолчанию этот параметр включен для потребителей.

Дополнительные сведения о Защите от подделки.

Защита файлов от несанкционированного доступа

С помощью параметра "Управляемый доступ к папкам" можно управлять тем, в какие папки могут вносить изменения неподтверченные приложения. Вы также можете добавить дополнительные приложения в список надежных, чтобы они могли вносить изменения в эти папки. Это мощный инструмент для обеспечения безопасности файлов от программ-вымогателей.

При включении контролируемого доступа к папкам многие наиболее часто используемые папки будут защищены по умолчанию. Это означает, неизвестные или ненадежные приложения не смогут получить доступ к содержимому любой из этих папок или изменить его. При добавлении дополнительных папок они также защищаются.

Исключение элементов из списка проверки на наличие вирусов

Возможны ситуации, когда необходимо исключить определенные файлы, папки, типы файлов или процессы из списка проверки, например доверенные элементы в случае, если вы уверены, что на их проверку не нужно тратить время. В таких редких случаях можно добавить для них исключение.

Настройка уведомлений

Безопасность Windows будет отправлять уведомления о здоровье и безопасности вашего устройства. Включить и отключить уведомления можно на странице уведомлений. В разделе Защита от вирусов и угроз выберите Параметры защиты от вирусов и угроз, Управление параметрами, прокрутите вниз до параметра Уведомления и выберите Изменение параметров уведомлений.

Защита устройства с учетом последних обновлений

Корпорация Майкрософт автоматически загружает новейшие механизмы на ваше устройство как часть обновления Windows, но их также можно проверить вручную. На странице "Защита от вирусов и угроз" в разделе Обновления защитыот вирусов и угроз выберите Проверить наличие обновлений , чтобы проверить наличие последних механизмов обнаружения угроз.

Вредоносная программа — термин, который используется для обозначения вредоносного ПО, которое разработано для причинения ущерба или для осуществления нежелательных действий в рамках компьютерной системы. Ниже приведены примеры вредоносных программ.

Мошеннические программы по обеспечению безопасности

Что такое компьютерный вирус?

Компьютерный вирус — это небольшая программа, которая распространяется с одного компьютера на другой и мешает работе компьютера. Компьютерный вирус может повредить или удалить данные на компьютере, распространить его на другие компьютеры с помощью почтовой программы или даже удалить все данные на жестком диске.

Совет: Сведения о симптомах компьютерных вирусов можно найти на веб-сайте microsoft PC Security.

Что такое червь?

Что такое троянский коня?

Троянский коня — это вредоносная программа, которая скрывается в других программах. Он вводит компьютер, скрытый в нужной программе, например при заслушии экрана. Затем он помещает в операционную систему код, позволяющий злоумышленнику получить доступ к зараженным компьютерам. Троянские кони обычно не распространяются по себе. Они распространяются вирусами, червями или скачав программное обеспечение.

Что такое шпионское ПО?

Шпионское ПО можно установить на компьютер без вашего ведома. Эти программы могут изменять конфигурацию компьютера или собирать рекламные и персональные данные. Шпионское ПО может отслеживать привычки поиска в Интернете, а также перенаправлять веб-браузер на другой веб-сайт, чем предполагается.

Что такое мошеннические программы безопасности?

Предупреждение!

Ваш компьютер заражен!

Этот компьютер заражен шпионским и рекламным по программам.

Дополнительные сведения см. в этой теме.

Удаление таких вредоносных программ, как вирусы, программы-шпионны и мошеннические программы по обеспечению безопасности.

Удаление компьютерного вируса или программы-шпиона может быть сложной задачей без средств удаления вредоносных программ. Некоторые вирусы и программы-шпионы могут переустановить свою копию после обнаружения и удаления. К счастью, пользователь может полностью удалить нежелательное ПО, обновив систему и воспользовавшись средствами удаления вредоносных программ.

Дополнительные сведения об удалении компьютерных вирусов и шпионских программ см. в следующей статье базы знаний Майкрософт: 2671662 — ресурсы Майкрософт и руководство по удалению вредоносных программ и вирусов.

Чтобы удалить компьютерный вирус и другие вредоносные программы, выполните указанные здесь действия по порядку.

1. Установка последних обновлений из Обновления Майкрософт

Примечание. Компьютерный вирус может помешать вам получить доступ к веб-сайту Обновления Майкрософт для установки последних обновлений. Мы рекомендуем настроить автоматическую запуск службы автоматического обновления, чтобы не пропустить на компьютере важных обновлений.

В области результатов выберите пункт Центр обновления Windows.

Следуйте инструкциям по загрузке и установке последних обновлений Windows.

2. Используйте бесплатную средство проверки безопасности (Майкрософт)

Майкрософт предлагает бесплатное веб-средство, которое выполняет поиск и помогает устранять программы, представляющие потенциальные угрозы для вашего компьютера. Чтобы выполнить поиск, перейдите на веб-страницу Средства проверки безопасности (Майкрософт).

3. Используйте средство Windows вредоносных программ

За дополнительной информацией о проверки безопасности Майкрософт см. в следующей статье базы знаний Майкрософт:

890830— удаление распространенных вредоносных программ с помощью средства Windows удаления вредоносных программ

4. Удаление мошеннических программ безопасности вручную

Если вредоносное программное обеспечение для защиты не удалось обнаружить или удалить с помощью средства средство проверки безопасности (Майкрософт) или средства Windows вредоносных программ, попробуйте сделать следующее:

Обратите внимание на названия мошеннических программ по обеспечению безопасности. В этом примере программа будет названа XP Security Agent 2010.

При появлении логотипа производителя компьютера несколько раз нажмите клавишу F8.

После появления соответствующего уведомления с помощью клавиш со стрелками выберите пункт Безопасный режим с загрузкой сетевых драйверов и нажмите клавишу ВВОД.

Правой кнопкой мыши щелкните название мошеннической программы по обеспечению безопасности и выберите Свойства.

Перейдите на вкладку Ярлык.

В диалоговом окне Свойства проверьте путь к вредоносному программному обеспечению безопасности, который указан в списке Target. Например, C:\Program Files\XP Security Agent 2010.

Примечание. Часто папка называется случайным числом.

В окне Program Files щелкните Program Files в адресной строке.

Прокрутите список, пока не найдете папку с мошеннической программой по обеспечению безопасности. Например, XP Security Agent 2010.

Щелкните папку правой кнопкой мыши и выберите команду Удалить.

Следуйте инструкциям, чтобы найти и удалить мошенническую программу по обеспечению безопасности.

5. Запустите автономный Microsoft Defender

автономный Microsoft Defender — это средство для устранения вредоносных программ, которое помогает избавиться от вирусов, которые начинаются перед Windows вирусов. Начиная с Windows 10, автономный Microsoft Defender встроена в нее. Чтобы использовать его, выполните действия, следующие в этой статье: Защита компьютера с помощью автономный Microsoft Defender.

На зараженных компьютерах перейдите в статью Защита компьютера с помощью автономный Microsoft Defender.

При появлении запроса щелкните Сохранить как, затем сохраните файл на DVD-диске, CD-диске или USB-устройстве флэш-памяти.

Поместите DVD-диск, CD-диск или USB-устройство флэш-памяти в привод зараженного компьютера, а затем перезапустите его.

При появлении запроса нажмите клавишу, чтобы выбрать параметр запуска компьютера, например, F12, F5 или F8 (в зависимости от компьютера, который вы используете).

С помощью клавиши со стрелками перейдите к диску, на котором установлен автономный Microsoft Defender файл. автономный Microsoft Defender запускается и сразу же проверяется на вредоносные программы.

Защита компьютера от вредоносных программ

Выполните следующие действия, чтобы защитить свой компьютер от вредоносных программ.

Включите брандмауэр.

Подтвердим Windows включен брандмауэр. Инструкции о том, как сделать это в современных версиях Windows, см. в этой Windows.

В поле Поиска введите брандмауэр и нажмите кнопку Windows брандмауэра.

В левой области щелкните Включить Windows брандмауэра (вам может быть предложено ввести пароль администратора).

Под каждой сетевой расположением щелкнитеВключить Windows брандмауэр и нажмите кнопку ОК.

Поддержание компьютера в актуальном состоянии

Дополнительные сведения о том, как настроить автоматическое обновление в Windows, см. в Windows: faq

Не обмануйте вас при скачии вредоносных программ

Ниже даны советы, которые помогут вам избежать скачивания нежелательного ПО:

Скачайте только программы с сайтов, которые вы доверяете. Если вы не уверены, следует ли доверять программе, которую вы хотите скачать, введите ее имя в свою любимая поисковая система, чтобы узнать, есть ли в ней шпионское ПО.

Ознакомьтесь со всеми предупреждениями системы безопасности, лицензионными соглашениями и заявлениями о конфиденциальности, которая связанны с любым загружаемым ПО.

Никогда не нажимайте кнопку "Принимаю" или "ОК", чтобы закрыть окно программы, которая может быть программой-шпионом. Вместо этого нажмите значок "x" красного цвета в углу окна или клавиши ALT+F4 на клавиатуре.

Будьте в курсе бесплатных программ для доступа к музыке и фильмам, также убедитесь, что вы знаете о всех программах, которые включают эти программы.

Используйте учетную запись обычного пользователя, а не администратора. Учетная запись администратора может получать доступ ко всем данным в системе, а любая вредоносная программа, запускаемая с учетной записью администратора, может использовать разрешения администратора для потенциального заражения или повреждения любых файлов в системе.

Дополнительные сведения о том, как защитить компьютер от вирусов, см. в теме Защита компьютера от вирусов.

Получение поддержки, связанной с компьютерным вирусом и безопасностью

Хотите пообщаться с человеком в прямом эфире? Наши Answer Tech специалисты готовы помочь: Answer Desk

Майкрософт Решения для ИТ-специалистов:

Поддержка по стране:

Для местоположений за пределами Северной Америки:

Чтобы получить поддержку по вопросам безопасности и защиты от вирусов за пределами Северной Америки, посетите веб-сайт Служба поддержки Майкрософт.

Бактериофаги – это вирусы, которые поражают только бактерий. В ходе инфекции они влияют на все процессы жизнедеятельности бактериальной клетки, фактически превращая ее в фабрику по производству вирусного потомства. В конце концов клетка разрушается, а вновь образованные вирусные частицы выходят наружу и могут заражать новые бактерии.

Несмотря на огромное число и разнообразие природных фагов, встречаемся мы с ними редко. Однако бывают ситуации, когда деятельность этих вирусов не остается незамеченной. Например, на предприятиях, где производят сыры, йогурты и другие молочно-кислые продукты, часто приходится сталкиваться с вирусной атакой на бактерии, сбраживающие молоко. В большинстве таких случаев фаговая инфекция распространяется молниеносно, и полезные бактерии гибнут, что приводит к значительным экономическим потерям (Neve et al., 1994).

Именно благодаря прикладным исследованиям в интересах молочной промышленности, направленным на получение устойчивых к бактериофагам штаммов молочно-кислых бактерий, был открыт ряд механизмов, с помощью которых бактерии избегают инфекции. Параллельно были изучены способы, с помощью которых вирусы, в свою очередь, преодолевают бактериальные системы защиты (Moineau et al., 1993).

Кто защищен – тот вооружен

На сегодня известно пять основных, весьма хитроумных механизмов защиты, которые бактерии выработали в непрестанной борьбе с вирусами: изменение рецептора на поверхности клетки; исключение суперинфекции; системы абортивной инфекции; системы рестрикции-модификации и, наконец, системы CRISPR-Cas.

К средствам противовирусной защиты бактерий относятся и системы рестрикции-модификации, в которые входят гены, кодирующие два белка-фермента – рестриктазу и метилазу. Рестриктаза узнает определенные последовательности ДНК длиной 4—6 нуклеотидов и вносит в них двуцепочечные разрывы. Метилаза, напротив, ковалентно модифицирует эти последовательности, добавляя к отдельным нуклеотидным основаниям метильные группы, что предотвращает их узнавание рестриктазой.

Врага нужно знать в лицо

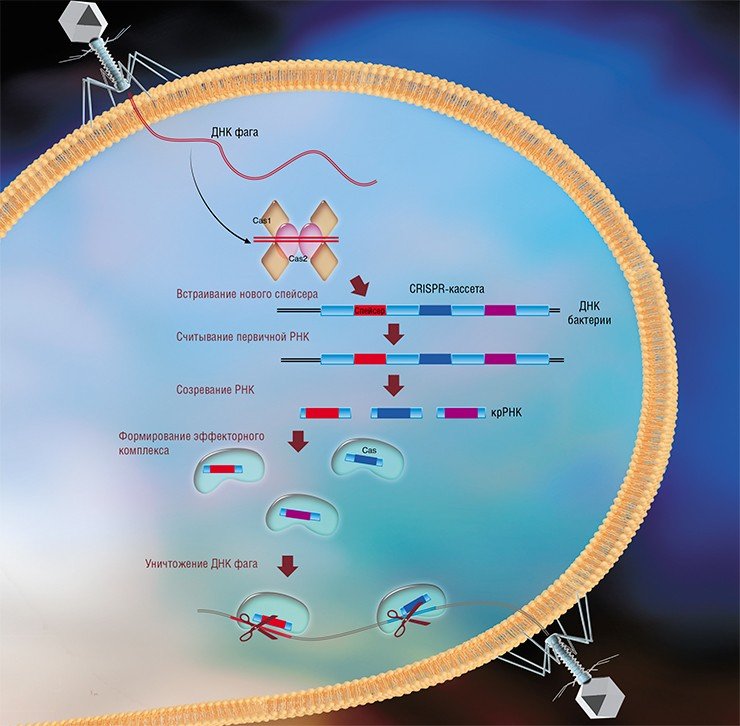

Системы CRISPR-Cas являются уникальным примером адаптивного иммунитета бактерий. При проникновении в клетку ДНК фага специальные белки Cas встраивают фрагменты вирусной ДНК длиной 25—40 нуклеотидов в определенный участок генома бактерии (Barrangou et al., 2007). Такие фрагменты называются спейсерами (от англ. spacer – промежуток), участок, где происходит встраивание, – CRISPR-кассета (от англ. Clustered Regularly Interspaced Short Palindromic Repeats), а сам процесс приобретения спейсеров – адаптацией.

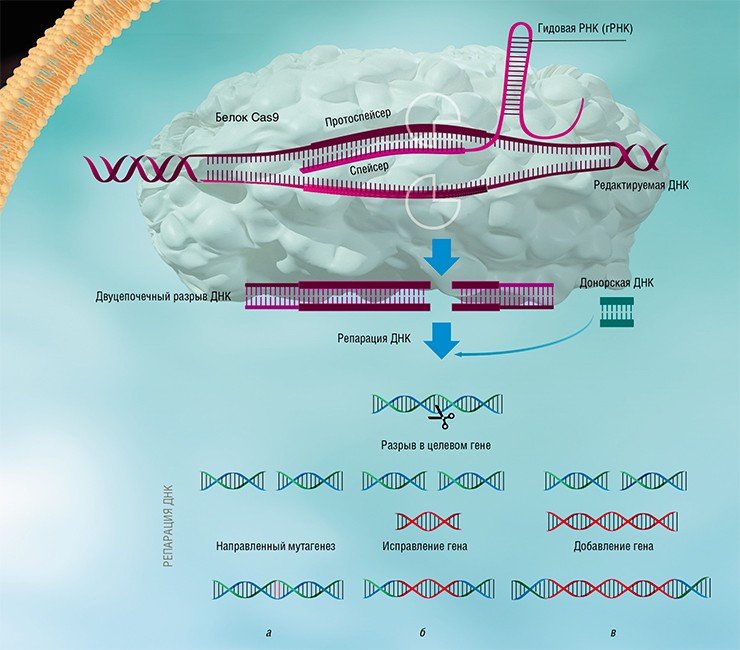

Чтобы использовать спейсеры в борьбе с фаговой инфекцией, в клетке должен происходить еще один процесс, управляемый белками Cas, названный интерференцией. Суть его в том, что в ходе транскрипции CRISPR-кассеты образуется длинная молекула РНК, которая разрезается белками Cas на короткие фрагменты – защитные криспрРНК (крРНК), каждая из которых содержит один спейсер. Белки Cas вместе с молекулой крРНК образуют эффекторный комплекс, который сканирует всю ДНК клетки на наличие последовательностей, идентичных спейсеру (протоспейсеров). Найденные протоспейсеры расщепляются белками Cas (Westra et al., 2012; Jinek et al., 2012).

Системы CRISPR-Cas обнаружены у большинства прокариот – бактерий и архей. Хотя общий принцип действия всех известных систем CRISPR-Cas одинаков, механизмы их работы могут существенно отличаться в деталях. Наибольшие различия проявляются в строении и функционировании эффекторного комплекса, в связи с чем системы CRISPR-Cas делят на несколько типов. На сегодняшний день описаны шесть типов таких неродственных друг другу систем (Makarova et al., 2015; Shmakov et al., 2015).

Наиболее изученной является система CRISPR-Cas I типа, которой обладает излюбленный объект молекулярно-биологических исследований – бактерия кишечная палочка (Esсherichia coli). Эффекторный комплекс в этой системе состоит из нескольких небольших белков Cas, каждый из которых отвечает за разные функции: разрезание длинной некодирующей CRISPR РНК, связывание коротких крРНК, поиск, а затем разрезание ДНК-мишени.

Гонка вооружений

Бактериофаги, как факторы среды, вызывают направленные изменения в геноме бактерий, которые наследуются и дают бактериям явное преимущество, спасая от повторных инфекций. Поэтому системы CRISPR-Cas можно считать примером ламарковской эволюции, при которой происходит наследование благоприобретенных признаков (Koonin et al., 2009)

Некоторые бактериофаги реагируют на наличие в бактериальной клетке систем CRISPR-Cas выработкой особых анти CRISPR-белков, способных связываться с белками Cas и блокировать их функции (Bondy-Denomy et al., 2015). Еще одно ухищрение — обмен участков генома вируса, на которые нацелена система CRISPR-Cas, на участки геномов родственных вирусов, отличающихся по составу нуклеотидной последовательности (Paez-Espino et al., 2015).

Благодаря постоянному совершенствованию биоинформатических алгоритмов поиска, а также включению в анализ все большего количества прокариотических геномов, открытие новых типов CRISPR-Cas систем является делом недалекого будущего. Предстоит также выяснить и детальные механизмы работы многих недавно открытых систем. Так, в статье, опубликованной в 2016 г. в журнале Science и посвященной анализу системы CRISPR-Cas VI типа, описан белок С2с2, образующий эффекторный комплекс с крРНК, который нацелен на деградацию не ДНК, а РНК (Abudayyeh et al., 2016). В будущем такое необычное свойство может быть использовано в медицине для регулирования активности генов путем изменения количества кодируемых ими РНК.

Изучение стратегий борьбы бактерий с бактериофагами, несмотря на свою кажущуюся фундаментальность и отвлеченность от задач практической медицины, принесло неоценимую пользу человечеству. Примерами этого могут служить методы молекулярного клонирования и редактирования геномов – направленного внесения или удаления мутаций и изменения уровня транскрипции определенных генов.

Благодаря быстрому развитию методов молекулярной биологии всего лишь через несколько лет после открытия механизма действия систем CRISPR-Cas была создана работающая технология геномного редактирования, способная бороться с болезнями, ранее считавшимися неизлечимыми. Доступность и простота этой технологии позволяют рассматривать ее как основу для медицины, ветеринарии, сельского хозяйства и биотехнологий будущего, которые будут базироваться на направленных и безопасных генных модификациях.

Нет никаких сомнений, что дальнейшее изучение взаимодействия бактерий и их вирусов может открыть перед нами такие возможности, о которых мы сейчас даже не подозреваем.

Abudayyeh O. O., Gootenberg J. S., Konermann S. et al. C 2c2 is a single-component programmable RNA-guided RNA-targeting CRISPR effector // Science. 2016. V. 353: aaf5573.

Barrangou R., Fremaux C., Deveau H. et al. CRISPR provides acquired resistance against viruses in prokaryotes // Science. 2007. V. 315. P. 1709–1712.

Bikard D., Marraffini L. A. Innate and adaptive immunity in bacteria: mechanisms of programmed genetic variation to fight bacteriophages // Curr. Opin. Immunol. 2012. V. 1 P. 15–20.

Bondy-Denomy J., Garcia B., Strum S. et al. Multiple mechanisms for CRISPR-Cas inhibition by anti-CRISPR proteins // Nature. 2015. V. 526. P. 136–139.

Calendar R., Abedon S. T. The Bacteriophages // 2nd Ed., Oxford University Press. 2006.

Datsenko K. A., Pougach K., Tikhonov A. et al. Molecular memory of prior infections activates the CRISPR/Cas adaptive bacterial immunity system // Nat. Commun. 2012. V. 3. P. 945

Jiang W., Marraffini L. A. CRISPR-Cas: New Tools for Genetic Manipulations from Bacterial Immunity Systems // Annu. Rev. Microbiol. 2015. V. 69. P. 209–28.

Jinek M., Chylinski K., Fonfara I., et al. A programmable dual-RNA-guided DNA endonuclease in adaptive bacterial immunity // Science. 2012. V. 337. P. 816–821.

Koonin E. V., Wolf Y. I. Is evolution Darwinian or/and Lamarckian? // Biol. Direct. 2009. V. 4. P. 42.

Lopez-Pascua L., Buckling A. Increasing productivity accelerates host-parasite coevolution // J. Evol. Biol. 2008. V. 3. P. 853–860.

Makarova K. S., Wolf Y. I., et al. An updated evolutionary classification of CRISPR-Cas systems // Nat. Rev. Microbiol. 2015. V. 11. P. 722–736.

Moineau, S., Pandian S., Klaenhammer T. R. Restriction/modification systems and restriction endonucleases are more effective on lactococcal bacteriophages that have emerged recently in the dairy industry // Appl. Envir. Microbiol. 1993. V. 59. P. 197–202.

Neve H., Kemper U., et al. Monitoring and characterization of lactococcal bacteriophage in a dairy plant // Kiel. Milckwirtsch. Forschungsber. 1994. V. 46. P. 167–178.

Nuñez J. K., Harrington L. B., et al. Foreign DNA capture during CRISPR-Cas adaptive immunity // Nature. 2015a. V. 527. P. 535–538.

Nuñez J. K., Kranzusch P. J., et al. Cas1-Cas2 complex formation mediates spacer acquisition during CRISPR-Cas adaptive immunity // Nat. Struct. Mol. Biol. 2014. V. 21. P. 528–534.

Nuñez J. K., Lee A. S., Engelman A., Doudna J. A. Integrase-mediated spacer acquisition during CRISPR-Cas adaptive immunity // Nature. 2015b. V. 519. P. 193–198.

Paez-Espino D., Sharon I., et al. CRISPR Immunity Drives Rapid Phage Genome Evolution in Streptococcus thermophilus // MBio. 2015. V. 6: e00262–15.

Shmakov S., Abudayyeh O. O., Makarova K. S., et al. Discovery and Functional Characterization of Diverse Class 2 CRISPR-Cas Systems. // Mol. Cell. 2015. V. 60. P. 385–397

Tan D., Svenningsen S. L., Middelboe M. Quorum sensing determines the choice of antiphage defense strategy in Vibrio anguillarum. // mBio 2015. V. 6: e00627–15.

Westra E. R., van Erp P. B., Künne T., et al. CRISPR immunity relies on the consecutive binding and degradation of negatively supercoiled invader DNA by Cascade and Cas3 // Mol. Cell. 2012. V. 46. P. 595–605.

Читайте также: