Атака вирусов на касперского

Обновлено: 26.07.2024

Атаки программ-вымогателей – это большой бизнес. По оценкам, к концу 2021 года атаки программ-вымогателей будут происходить каждые 11 секунд, нанося ущерб до 20 миллиардов долларов. Атаки программ-вымогателей затрагивают не только организации, такие как предприятия, правительства и медицинские учреждения, они также распространяются на клиентов и сотрудников, данные которых также часто страдают от атак такого типа.

В рамках атак программ-вымогателей для шифрования данных и файлов используется вредоносное ПО. В этом плане они отличаются от вымогательства с использованием DDoS-атак (распределенного отказа в обслуживании), цель которых – создать избыточный трафик на объекты жертвы с обещанием прекратить его после получения выкупа.

Некоторые организации предпочитают оплатить выкуп, требуемый программой-вымогателем, хотя это не рекомендуется. Во-первых, нет гарантии, что будет восстановлен доступ к зараженным системам, а во-вторых, получение выкупа стимулирует злоумышленников продолжать эти формы кибератак. Многие компании не обнародуют информацию об атаках программ-вымогателей, и даже если сообщают о них, то не раскрывают размер требований злоумышленников.

Далее будут рассмотрены основные атаки программ-вымогателей с января по декабрь 2020 года.

Атаки программ-вымогателей в январе 2020 года

1. Атака на компанию Travelex

Год начался с атаки на валютную компанию Travelex: ее вынудили отключить все компьютерные системы и полагаться на ручку и бумагу. В результате компании пришлось отключить веб-сайты в 30 странах.

Атакой совершена группой злоумышленников Sodinokibi (также известная как REvil), которая требовала от Travelex 6 миллионов долларов. Злоумышленники утверждали, что получили доступ к компьютерной сети компании за шесть месяцев до атаки, и это позволило им получить 5 ГБ конфиденциальных данных о клиентах, включая даты рождения и номера кредитных карт. Также они заявили, что если Travelex заплатит выкуп, они удалят данные, в противном случае сумма выкупа будет удваиваться каждые два дня. Через семь дней они заявили, что продадут данные другим киберпреступникам.

Сообщается, что компания Travelex заплатила вымогателям 2,3 миллиона долларов в биткойнах и восстановила онлайн-системы после двух недель автономной работы. В августе 2020 года компания объявила о переходе во внешнее управление (британский эквивалент перехода к главе 11) в результате комбинации двух факторов: атаки вымогателей и пандемии Covid-19.

Другие значительные атаки месяца

- Учащиеся Объединенного школьного округа Питтсбурга, штат Пенсильвания остались без доступа в интернет после отключения сетевых систем округа во время праздничных каникул из-за атаки программы-вымогателя.

- Пациенты медицинской клиники в городе Мирамар, штат Флорида, получили от киберпреступников угрозы раскрыть их медицинские данные, если не будет уплачен выкуп.

Атаки программ-вымогателей в феврале 2020 года

2. Атака на компанию INA Group

В День Святого Валентина в результате кибератаки были остановлены бизнес-операции компании INA Group – крупнейшей нефтяной компании и сети заправочных станций Хорватии. В результате атаки имело место заражение программой вымогателем внутренних серверов компании с последующим шифрованием.

Атака не повлияла на возможность предоставлять потребителям топливо, однако был нарушен процесс выставления счетов, регистрации использования карт лояльности, выдачи новых мобильных ваучеров и оплаты клиентами определенных счетов.

Другие значительные атаки месяца

- Атаке подверглась медицинская компания NRC Health, работающая с 75% из 200 крупнейших больниц США. В ответ компания отключила системы, в том числе клиентские порталы, чтобы предотвратить утечку данных, включающих информацию о заработной плате сотрудников и о возмещении расходов из таких программ, как Medicare.

Атаки программ-вымогателей в марте 2020 года

3. Атака на компанию Communications & Power Industries

В марте выяснилось, что калифорнийская компания Communications & Power Industries (CPI), крупный производитель электроники, подверглась атаке программ-вымогателей.

Компания производит компоненты для военной техники и оборудования; одним из ее клиентов является Министерство обороны США. Атака программы-вымогателя произошла в результате того, что администратор домена компании перешел по вредоносной ссылке, и запустилось вредоносное ПО для шифрования файлов. Поскольку тысячи компьютеров в сети находились в одном несегментированном домене, программа-вымогатель быстро распространилась по всем офисам компании, включая локальные резервные копии.

Сообщается, компания заплатила 500 000 долларов в качестве выкупа. Неизвестно, какая именно программа-вымогатель была задействована при атаке.

Другие значительные атаки месяца

- В Великобритании лондонский Медицинский центр Хаммерсмит (Hammersmith) был атакован группой вымогателей Maze. В Медицинском центре проводятся ранние клинические испытания лекарств и вакцин. Атака произошла всего через несколько дней после того, как группа Maze пообещала не атаковать медицинские исследовательские организации во время пандемии Covid-19. После того, как Медицинский центр отказался выплатить выкуп, группа опубликовала личные данные тысяч его бывших пациентов. В средствах массовой информации цитировали директора Центра Малькольма Бойса, утверждавшего, что он скорее уйдет из бизнеса, чем заплатит выкуп.

Атаки программ-вымогателей в апреле 2020 года

4. Атака на компанию Energias de Portugal

В апреле сообщалось, что жертвой атаки стал португальский энергетический гигант Energias de Portugal (EDP). Киберпреступники зашифровали системы компании с использованием программы-вымогателя Ragnar Locker и потребовали выкуп в размере почти 10 миллионов долларов.

Злоумышленники утверждали, что украли и готовы обнародовать более 10 ТБ конфиденциальных данных компании, если не получат выкуп. В качестве доказательства они разместили скриншоты некоторых конфиденциальных данных на сайте утечки. Предположительно, эти данные включали конфиденциальную информацию о биллинге, контрактах, транзакциях, клиентах и партнерах.

EDP подтвердила факт атаки, но заявила, что доказательства компрометации конфиденциальных данных клиентов отсутствуют. Однако, исходя из того, что кража клиентских данных может обнаружиться в будущем, клиентам была предложена бесплатная защита личных данных от компании Experian в течение года.

Другие значительные атаки месяца

- Cognizant – компания, входящая в список Fortune 500, одна из крупнейших поставщиков ИТ-услуг в различных отраслях, сообщила, что подверглась атаке программ-вымогателей. Атака затронула внутренние системы компании и привела к удалению внутренней директории, что вызвало нарушение в обслуживании клиентов. В отчете о финансовых результатах за второй квартал 2020 года, вышедшем в конце июля, Cognizant сообщила, что выручка в бизнес-сегментах снизилась на 3,4% до 4 миллиардов долларов. Частично это произошло из-за апрельской атаки вымогателей.

Атаки программ-вымогателей в мае 2020 года

5. Атака на компанию Grubman Shire Meiselas & Sacks

В мае Grubman Shire Meiselas & Sacks, юридическая фирма из Нью-Йорка, клиентами которой являются мировые знаменитости, такие как Мадонна, Элтон Джон и Роберт Де Ниро, стала жертвой программы-вымогателя REVil.

Киберпреступники утверждали, что использовали программу-вымогатель REvil или Sodinokobi для кражи личных данных клиентов, включая контрактную информацию, номера телефонов, адреса электронной почты, личную переписку и соглашения о неразглашении. Злоумышленники пригрозили опубликовать эти данные в девять этапов, если не получат выкуп в размере 21 миллиона долларов. Их требование было удвоено до 42 миллионов долларов, когда юридическая фирма отказалась платить.

Сообщается, что среди пострадавших в результате атаки знаменитостей были Брюс Спрингстин, Леди Гага, Ники Минаж, Мэрайя Кэри и Мэри Джей Блайдж. Юридическая фирма заявила, что не будет вести переговоры со злоумышленниками, и обратилась в ФБР для расследования.

Другие значительные атаки месяца

- Университет штата Мичиган подвергся атаке программы-вымогателя NetWalker. NetWalker, также известная как Mailto – это программа-вымогатель, криминальный дебют которой состоялся в августе 2019 года. Злоумышленники заявили, что дают университету неделю, чтобы заплатить выкуп в обмен на доступ к зашифрованным файлам. В противном случае они угрожали утечкой личных и банковских данных студентов университета. В университете отказались платить выкуп, заявив, что прислушиваются к советам правоохранительных органов.

Атаки программ-вымогателей в июне 2020 года

6. Атака на компанию Honda

В июне автомобильный гигант Honda подвергся атаке программы-вымогателя Snake (также известной как Ekans), нацеленной на офисы компании в США, Европе и Японии. Как только атака была обнаружена, Honda приостановила определенные производства, чтобы устранить нарушения в компьютерной сети. Злоумышленники использовали программу-вымогатель для доступа и шифрования внутреннего сервера Honda и потребовали выкуп в обмен на предоставление ключа шифрования. Позже Honda сообщила, что никаких доказательств потери личных данных представлено не было.

Другие значительные атаки месяца

- Колумбийский колледж в Чикаго был атакован группой вымогателей NetWalker, которая грозила продать данные студентов в даркнете, если в течение шести дней не будет оплачен выкуп. Колледж признал, что в ходе атаки был получен доступ к личной информации некоторых пользователей, но не уточнил, был ли заплачен выкуп и велись ли переговоры со злоумышленниками.

Атаки программ-вымогателей в июле 2020 года

7. Атака на компанию Orange

В июле Orange, французская телекоммуникационная компания, четвертый по величине оператор мобильной связи в Европе, стала жертвой программы-вымогателя Nefilim. Было атаковано подразделение бизнес-услуг, и корпоративные данные компании Orange были добавлены на сайт Nefilim в даркнете, где подробно указаны все утечки данных, имевшие место 15 июля. Украденные выборки данных клиентов Orange, по словам группы Nefilim, были запакованы в архив размером 339 МБ.

Nefilim – относительно новая группа-разработчик программ-вымогателей, ставшая известной в 2020 году. По заявлению Orange, атака затронула данные около 20 корпоративных клиентов подразделения бизнес-услуг.

Другие значительные атаки месяца

Атаки программ-вымогателей в августе 2020 года

8. Атака на университет штата Юта

В августе стало известно, что Университет штата Юта заплатил киберпреступникам выкуп в размере 457 000 долларов, чтобы они не раскрыли конфиденциальные файлы, украденные во время атаки с использованием программ-вымогателей. В рамках атаки были зашифрованы серверы факультета социальных и поведенческих наук, а злоумышленники украли незашифрованные данные до того, как зашифровать компьютеры.

Поскольку украденные данные содержали информацию о студентах и сотрудниках, университет решил заплатить выкуп, чтобы избежать утечки информации. Кроме того, всем студентам и сотрудникам пострадавшего факультета было рекомендовано следить за своей кредитной историей на предмет мошенничества и изменить все пароли, используемые в интернете.

Другие значительные атаки месяца

Атаки программ-вымогателей в сентябре 2020 года

9. Атака на компанию K-Electric

Сообщается, что в сентябре компания K-Electric, единственная распределительная электроэнергетическая компания в Карачи, Пакистан, подверглась атаке программы-вымогателя от группы Netwalker. Это привело к перебоям в работе биллинговой службы и предоставлении онлайн-услуг энергетической компании.

У компании K-Electric потребовали выкуп в размере 3,85 миллиона долларов, предупредив, что, если деньги не будут выплачены в течение семи дней, размер требований вырастет до 7,7 миллиона долларов. Группа Netwalker опубликовала архив размером 8,5 ГБ с файлами, предположительно украденными во время атаки, включая финансовые данные и сведения о клиентах.

Ранее группа Netwalker атаковала иммиграционные службы Аргентины, различные правительственные учреждения США и Калифорнийский университет в Сан-Франциско (заплативший выкуп более 1 миллиона долларов).

Компания K-Electric подтвердила, что произошел киберинцидент, но сообщила, что все критически важные клиентские службы полностью сохранили свои функции.

Другие значительные атаки месяца

- В результате атаки программы-вымогателя был взломан веб-сайт четвертого окружного суда Луизианы и опубликованы в интернете конфиденциальные документы. Атак была выполнена с использованием программы Conti –относительно новой программы-вымогателя. Документы, опубликованные злоумышленниками в даркнете, касаются свидетелей, присяжных и обвиняемых по текущим делам.

Атаки программ-вымогателей в октябре 2020 года

10. Атака на информационное агентство Press Trust of India

В октябре были взломаны серверы информационного агентства Press Trust of India (PTI), и его работа была приостановлена на несколько часов. Представитель компании охарактеризовал инцидент как массовую атаку программы-вымогателя, нарушившую работу агентства и рассылку новостей подписчикам по всей Индии.

Программа-вымогатель была идентифицирована как LockBit – вредоносная программа, блокирующая доступ к компьютерным системам и требующая выкуп за восстановление данных.

Другие значительные атаки месяца

- Software AG, одна из крупнейших компаний-разработчиков программного обеспечения, подверглась атаке со стороны группы вымогателей Clop, потребовавшей более 20 миллионов долларов. После того, как переговоры не увенчались успехом, злоумышленники опубликовали в даркнете скриншоты данных компании с изображениями отсканированных паспортов и удостоверений личности сотрудников, электронных писем сотрудников, финансовых документов и каталогов внутренней сети компании.

Атаки программ-вымогателей в ноябре 2020 года

11. Атака на Верховный суд Бразилии

В ноябре информационная инфраструктура Верховного суда Бразилии подверглась массированной атаке программ-вымогателей, в результате чего был отключен его веб-сайт.

Злоумышленники заявили, что база данных Суда полностью зашифрована и все попытки ее восстановить будут безрезультатными, а также оставили записку с требованием выкупа и просьбой связаться с ними по адресу электронной почты на сервисе ProtonMail. Злоумышленники также пытались атаковать другие веб-сайты, связанные с правительством Бразилии.

Другие значительные атаки месяца

Атаки программ-вымогателей в декабре 2020 года

12. Атака на компанию GenRx Pharmacy

В декабре GenRx Pharmacy, медицинская компания из Аризоны, предупредила сотни тысяч пациентов о потенциальной утечке данных в результате атаки программы-вымогателя несколькими месяцами ранее. Компания заявила, что злоумышленники удалили ряд файлов, в том числе медицинскую информацию, используемую для обработки и доставки пациентам прописанных продуктов.

Другие значительные атаки месяца

- Whirlpool, крупнейшая компания по производству бытовой техники, подверглась атаке программы-вымогателя со стороны группы Netfilim. В результате атаки сначала были украдены данные, а потом зашифрованы устройства. Позже украденные данные были опубликовали. Они включали документы, касающиеся выплат сотрудникам, запросы медицинской информации и проверки биографических данных.

Атаки программ-вымогателей становятся все более избирательными в отношении жертв и размеров выкупа. Утилита Kaspersky Anti-Ransomware обеспечивает защиту как для дома, так и для бизнеса. Однако, как и в случае с угрозами кибербезопасности, ключевым элементом защиты является бдительность.

Статьи по теме:

Основные атаки программ-вымогателей

Какие основные атаки программ-вымогателей имели место? В статье рассмотрены самые актуальные атаки программ-вымогателей. Прочитайте статью, чтобы узнать, чем вы рискуете и как защититься.

Избранные статьи

Риски безопасности и конфиденциальности в виртуальной и дополненной реальности

TrickBot – многоцелевой ботнет

Основные атаки программ-вымогателей

Что такое глубокий и теневой интернет?

Как защитить детей в интернете во время коронавируса

Продукты для дома

Наши передовые решения помогают защитить то, что для вас ценно. Узнайте больше о нашей удостоенной наград защите.

Бесплатные утилиты

Наши бесплатные утилиты помогают обеспечить защиту ваших устройств на базе Windows, Mac и Android.

Связаться с нами

Наша главная цель - обеспечить вашу безопасность. Мы всегда готовы ответить на ваши вопросы и оказать техническую поддержку.

О компании

Узнайте больше о том, кто мы, как мы работаем и почему наша главная цель - сделать цифровой мир безопасным для всех.

Пробные версии

Попробуйте наши решения. Всего за несколько кликов вы можете скачать бесплатные пробные версии нашего продукта и проверить их в действии.

Сувенирный портал Lab Shop

У меня есть для вас одна плохая и несколько хороших новостей.

Плохая новость

Плохая новость заключается в том, что мы обнаружили таргетированную атаку на нашу внутреннюю корпоративную сеть. Злоумышленники создали инновационную вредоносную киберплатформу и использовали несколько уязвимостей нулевого дня. Мы практически уверены, что за этой атакой скрывается государственная спецслужба. Мы назвали эту атаку Duqu 2.0. По этой ссылке можно прочитать, почему мы выбрали это название и как эта платформа связана со старой Duqu.

Хорошая новость № 1: мы нашли черную кошку в темной комнате

Первая хорошая новость состоит в том, что в данном случае мы смогли обнаружить очень продвинутую и крайне скрытную зловредную программу. Разработка и эксплуатация этой платформы требует продолжительной работы высококлассных программистов, и ее общая стоимость должна быть просто колоссальной. Концептуально эта платформа опережает все, что мы видели раньше, на целое поколение. Этот зловред использует ряд уловок, благодаря которым его предельно сложно обнаружить, а затем нейтрализовать. Есть ощущение, что операторы Duqu 2.0 были убеждены, что обнаружить эту шпионскую программу невозможно в принципе. Однако мы это смогли сделать с помощью прототипа нашего Anti-APT-решения, которое мы разрабатываем специально для выявления сложных таргетированных атак.

Хорошая новость № 2: наши клиенты в безопасности

Самое главное для нас — что ни наши продукты, ни наши сервисы не были скомпрометированы. Поэтому эта шпионская атака не несет никаких рисков для наших клиентов.

Подробности атаки

Злоумышленники были заинтересованы в наших технологиях, особенно это касается нашей безопасной операционной системы, системы защиты финансовых транзакций Kaspersky Fraud Prevention, облачной системы безопасности Kaspersky Security Network, того самого решения для таргетированных атак Anti-APT, а также наших сервисов. Негодяи также хотели получить доступ к нашим текущим расследованиям и представление о наших методах выявления вредоносных программ и о наших аналитических инструментах. Поскольку мы известны в отрасли, в частности, за наши успехи в расследовании сложных кибератак, они искали информацию, которая помогла бы им избегать обнаружения в долгосрочной перспективе. Вышло по-другому.

Шпионская атака на нашу компанию выглядит не очень разумным шагом: злоумышленники фактически потеряли очень дорогую и технологически продвинутую платформу, которую они разрабатывали в течение нескольких лет. Кроме того, они пытались получить шпионский доступ к нашим технологиям, которые мы предлагаем нашим партнерам для лицензирования (по крайней мере, некоторые из них)!

Кроме прочего мы обнаружили, что злоумышленники также использовали эту платформу, чтобы шпионить за высокопоставленными целями, включая участников международных переговоров по иранской ядерной программе и участников памятных мероприятий по поводу 70-й годовщины освобождения Освенцима. Наше внутреннее расследование еще не закончено, но мы уверены, что у этой группировки были и другие цели во многих странах мира. Я также думаю, что после того, как мы обнаружили Duqu 2.0, злоумышленники постарались уничтожить любые следы своего доступа к зараженным сетям, чтобы предотвратить разоблачение.

Наше расследование еще не закончено, оно будет продолжаться еще несколько недель, и будут появляться новые подробности. Однако мы уже проверили целостность исходного кода наших продуктов и сервисов и убедились, что никаких изменений внесено не было. Мы можем подтвердить, что наши вирусные базы данных никак не пострадали и взломщики не получили доступа к какой-либо информации, связанной с нашими клиентами.

На данном этапе этой истории вы можете задать вопрос: а зачем мы, собственно, публикуем информацию об этой атаке и не боимся ли мы, что пострадает репутация нашей компании?

Во-первых, если бы мы решили не раскрывать эту информацию, это означало бы, что мы фактически помогаем взломщикам в будущем безнаказанно влезать туда, куда им не положено. Мы очень хорошо разбираемся в таргетированных атаках и понимаем, что не стоит стыдиться, если стал их жертвой, они могут произойти с кем угодно. В нашей отрасли есть старая грустная шутка, что компании делятся на тех, кого уже хакнули, и тех, кто не знает, что их уже хакнули. В реальности все, пожалуй, не так плохо, но в каждой шутке есть доля не только шутки. Делая информацию об этой атаке публичной мы: а) хотим инициировать публичную дискуссию на тему оправданности ситуации, в которой государство организует хакерскую атаку на частную компанию, занимающуюся ИТ-безопасностью; б) мы делимся нашим новым знанием с сообществом профессионалов в нашей отрасли, а также с коммерческими компаниями, правоохранительными органами и международными организациями по всему миру с целью минимизировать вред от этой вредоносной платформы. Если это означает ущерб нашей репутации, то мне все равно. Мы спасаем мир, приходится идти ради этого на жертвы.

Кто стоит за этой атакой? Какая страна?

Я говорил это не раз и готов повторить снова: мы не занимаемся атрибуцией кибератак. Мы специалисты в области безопасности, причем лучшие в своей сфере, и мы всегда вне политики. При этом мы сторонники ответственного раскрытия информации, поэтому мы подали заявления в правоохранительные органы нескольких стран с целью инициировать заведение уголовных дел. Мы также уведомили Microsoft об уязвимости нулевого дня, которую они уже пропатчили (не забудьте установить обновление).

Я считаю, что каждый должен делать свое дело и тем самым делать наш мир лучше.

В завершение пара слов о том, что меня беспокоит.

Я считаю, что ситуация, в которой возможна атака предположительно правительственной спецслужбы на частную компанию, специализирующуюся на ИТ-безопасности, крайне неприятная. Для всего человечества целью должен быть безопасный и удобный кибермир. Мы делимся данными о киберугрозах с правоохранительными органами огромного количества стран, мы помогаем бороться с киберпреступностью по всему миру, мы оказываем помощь в расследованиях киберинцидентов. В конце концов, мы учим полицейских, как вести такие расследования. А в данном случае мы видим, как (скорее всего) государство финансирует спецслужбы, которые вместо того, чтобы делать мир лучше, плюют на закон, профессиональную этику и обычный здравый смысл.

Для меня это еще один сигнал, что нам нужны общие разделяемые всеми правила, которые будут соблюдаться всеми странами и которые бы ограничили масштаб цифрового шпионажа и могли бы предотвратить кибервойны. Если какие-то группировки, включая имеющие государственную поддержку, будут продолжать вести себя в Интернете так, как будто это этакий цифровой Дикий Запад, пространство, где никакие правила не действуют, где нет никакой ответственности, это будет означать очень серьезную угрозу глобальному прогрессу информационных технологий. И я еще раз призываю все ответственные страны договориться о таких правилах и совместно бороться с киберпреступностью, а не распространять вредоносные программы.

В отличие от массовых атак компьютерных вирусов (цель которых — заражение максимального количества компьютеров) в целевых атаках используется совершенно другой подход. Целевые атаки могут быть направлены на заражение сети определенной компании или организации или даже одного сервера в сетевой инфраструктуре организации, для чего может быть написана специальная троянская программа.

На кого нацелены атаки?

Киберпреступники часто проводят целевые атаки на предприятия, обрабатывающие или хранящие информацию, которая может быть использована преступниками с целью получения прибыли. Наиболее часто целевым атакам подвергаются:

- Банки

Преступники атакуют серверы или банковскую сеть, чтобы получить доступ к данным и осуществить незаконный перевод средств с банковских счетов пользователей. - Биллинговые компании (например, телефонные операторы)

Когда для атаки выбирается биллинговая компания, преступники пытаются получить доступ к учетным записям пользователей или украсть ценную информацию, такую как клиентские базы данных, финансовая информация или технические данные.

Обход корпоративной системы безопасности

Поскольку большие компании (которые обычно подвергаются целевым атакам вредоносных программ) нередко имеют высокий уровень ИТ-безопасности, киберпреступникам могут потребоваться некоторые особо хитрые методы. Так как большинство организаций использует сетевые экраны и другие способы защиты от внешних атак, преступник может попытаться найти ходы внутри организации.

Другие статьи и ссылки, связанные с целевыми атаками

Целевые атаки

Целевые атаки могут быть направлены на заражение сети определенной компании или организации или даже одного сервера в сетевой инфраструктуре организации

Избранные статьи

Риски безопасности и конфиденциальности в виртуальной и дополненной реальности

TrickBot – многоцелевой ботнет

Основные атаки программ-вымогателей

Что такое глубокий и теневой интернет?

Как защитить детей в интернете во время коронавируса

Продукты для дома

Наши передовые решения помогают защитить то, что для вас ценно. Узнайте больше о нашей удостоенной наград защите.

Бесплатные утилиты

Наши бесплатные утилиты помогают обеспечить защиту ваших устройств на базе Windows, Mac и Android.

Связаться с нами

Наша главная цель - обеспечить вашу безопасность. Мы всегда готовы ответить на ваши вопросы и оказать техническую поддержку.

О компании

Узнайте больше о том, кто мы, как мы работаем и почему наша главная цель - сделать цифровой мир безопасным для всех.

Пробные версии

Попробуйте наши решения. Всего за несколько кликов вы можете скачать бесплатные пробные версии нашего продукта и проверить их в действии.

Сувенирный портал Lab Shop

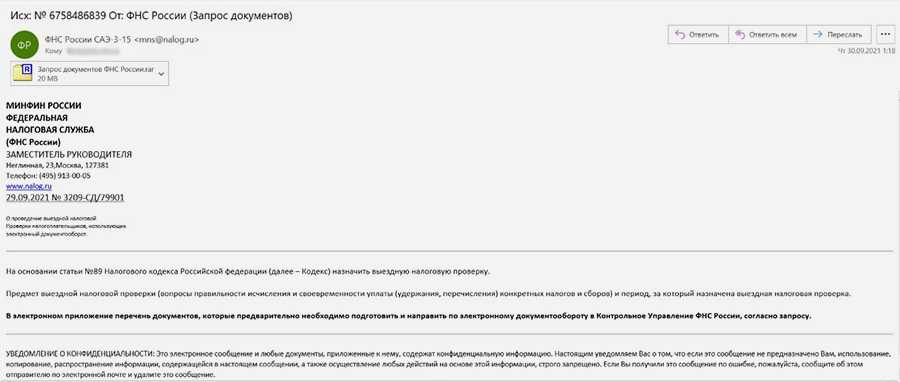

Фишинг — один из самых распространенных видов кибератак. Текст подобного письма обычно нацелен на то, чтобы запугать получателя и предупредить: чтобы избежать негативных последствий, нужно перейти на веб-сайт для выполнения определенных действий. Переходя по ссылке, пользователь попадает на имитацию официального государственного сайта или любого другого вызывающего доверие портала, на котором просят ввести учетную запись и пароль, после чего злоумышленник получает доступ либо к банковским счетам, либо к личной информации, которую впоследствии может продать. По данным Group-IB, количество выявленных случаев фишинговых атак в 2020 году увеличилось на 118% по сравнению с прошлогодним показателем.

Что на самом деле мешает сетям и производителям обмениваться данными

Нужен диалог: как производителям продуктов реагировать на санкции

Лучший маркетинг — бесплатный: как Mailchimp нашла идею развития в кризис

Эти семь привычек руководителю надо взять под контроль

Вам необходимо снизить фонд оплаты труда. Как сделать это законно

Компания приостановила бизнес в России. К чему готовиться ее директору

Горизонт планирования — один день: логистика погрузилась в новый кризис

Как справляться с мыслями о катастрофе и жить дальше

С другой стороны, киберпреступники стали более избирательными и всесторонне исследуют цель, прежде чем целенаправленно атаковать ее.

Капитанская вещь, но: для защиты рабочей станции как минимум необходимо использовать всем давно знакомый антивирус. Впрочем, благодаря политике Microsoft, он сейчас есть на каждой машине с Windows. В пик роста кибератак и удивительной находчивости хакеров многие считают, что антивирус работает лишь как плацебо: поставил его на машину и спи себе спокойно.

На сегодняшний момент классический антивирус, который сигнатурно проверяет файлы, действительно не эффективен. Злоумышленники стали активнее и умнее. Поэтому для защиты рабочих станций нужно использовать продукт, совмещающий в себе как классический антивирус, так и разнообразные варианты поиска вредоноса, например, по поведению.

Не стоит забывать о таких важных вещах, как мониторинг уязвимости в программах на всех машинах предприятия, антивирусные проверки файлов в оперативной памяти и на флешках, проверку почтового и веб-трафика.

Многие организации переводят свои мощности на виртуальные машины. В данном случае виртуальную среду тоже необходимо как-то защищать. Можно, конечно, поставить защиту на каждую такую машину, но так как обычно виртуалкам выделяется мало ресурсов, то хорошо бы строить защиту виртуальный среды с отдельной виртуальной машины. Выделенная машина обрабатывает все данные, а на рабочие виртуалки устанавливаться только агент, который не дает большой нагрузки.

Можно также использовать агентское решение, доступное только для VMware. В этом случае агент не устанавливается на виртуальную машину, а осуществляет защиту и проверяет машины на наличие угроз через гипервизор. Именно такая схема реализована в том же Kaspersky Security для виртуальных и облачных сред.

Если злоумышленник пробрался во внутрь сети и на 443-й повесил ssh, а потом пошел на другую машину и с нее хочет подключится и выполнить вредоносные действия, то у него ничего не выйдет. В случае использования классического firewall — по 443 порту можно делать все, что хотите. В качестве open source варианта для создания firewall можно рассмотреть pfSense, который, кроме основных функций, предоставляет возможности по маршрутизации и балансировке трафика.

DDOS — штука неприятная. К тому же если конкуренты решили вывести ваш сайт из строя в самое неподходящее время, то атака может вылиться в большие потери.

Еще один компонент платформы — песочница — изолированная среда, в которой запускаются файлы и анализируется их поведение.

Читайте также: