Как обезопасить себя от вирусов шифровальщиков

Обновлено: 25.04.2024

Как оградить себя от шифровальщиков при помощи бесплатной защиты и декрипторов.

Шифровальщики не теряют популярности среди злоумышленников. В последнее время к нам все чаще обращаются за помощью в борьбе с ними. В этом посте мы собрали все, что нужно знать о том, как защититься от шифровальщиков и как минимизировать нанесенный ими ущерб.

Шифровальщики: что это такое?

Сначала давайте разберемся, о чем идет речь. Шифровальщик (он же вымогатель) — это вредоносная программа, которая тем или иным образом проникает на устройство, после чего зашифровывает все или некоторые файлы и требует выкуп за возможность восстановить доступ к ценной информации.

Зловред может заразить ваш компьютер, например, если вы подключите к устройству незнакомый USB-носитель, откроете вредоносный сайт, запустите вредоносный файл из Интернета или вложение из письма. Кроме того, шифровальщик можно подцепить, даже не делая ничего особенно опасного: иногда достаточно, чтобы ваш компьютер находился в одной сети с уже зараженным. А одна из разновидностей этих зловредов и вовсе маскируется под обновление Windows.

Вымогатели требуют оплаты в биткойнах или другой криптовалюте, так что отследить платеж и найти злоумышленников очень сложно, а иногда и просто невозможно.

Платить или не платить?

Вымогатели обещают вернуть ваши файлы, если вы им заплатите. В действительности же выкуп ничего не гарантирует. Как показало наше исследование, из тех, кто заплатил вымогателям, 20% так и не получили обратно свои файлы.

Вот яркий пример: после того как больница Kansas Heart заплатила выкуп, вымогатели восстановили часть файлов, а затем потребовали еще денег за расшифровку оставшихся.

В среднем за восстановление файлов вымогатели требуют порядка 300 долларов США. Учитывая, что файлы могут и не восстановить, мы рекомендуем хорошенько подумать, прежде чем платить.

Что будет, если я подхвачу шифровальщик?

Готовы ли вы встретить угрозу лицом к лицу? Пройдите наш тест и узнайте:

Как можно защититься? Бесплатные средства защиты от шифровальщиков

Устранить последствия атаки шифровальщика может оказаться очень сложно. Поэтому лучше всего просто не допускать заражения. Не загружайте подозрительные файлы, не переходите по подозрительным ссылкам, не открывайте вложения из писем, которых вы не ждали, и писем от незнакомых отправителей.

Регулярно делайте резервные копии файлов. В таком случае, даже если на ваш компьютер попадет шифровальщик, вы сможете восстановить файлы, не выплачивая выкуп. Как делать резервные копии, можно узнать из нашего поста про бэкапы.

Пользуйтесь надежными защитными решениями. Бесплатная версия Kaspersky Security Cloud — Free защищает устройства не только от шифровальщиков, но и от множества иных угроз. А утилита Kaspersky Anti-Ransomware Tool for Business, тоже бесплатная, может работать наряду с другими защитными решениями и не конфликтует с ними.

На мое устройство попал шифровальщик. Как восстановить файлы? Бесплатные декрипторы

Как не стать жертвой вымогателей, требующих деньги за расшифровку файлов на вашем компьютере.

27 августа 2021

Программы-шифровальщики за последние годы из экзотики превратились в проблему, с которой уже столкнулись сотни тысяч людей — и может столкнуться каждый. Кибервымогательство стало целой массовой индустрией, в которой даже сформировалось разделение труда: одни преступники пишут вредоносный код, а другие выбирают цели и используют этот код для их заражения, получая процент от выкупа.

Что такое вирус-шифровальщик

Дальше бывает несколько вариантов:

- Иногда злоумышленники действительно высылают ключ и инструкции по расшифровке.

- Бывает, что преступники не заморачиваются такими мелочами и просто собирают деньги с жертв, ничего не отдавая взамен.

- Иногда злоумышленники в принципе не могут восстановить данные жертвы — некоторые зловреды повреждают файлы таким образом, что вернуть их уже не получится.

Вирус-шифровальщик может попасть на ваш компьютер разными путями — к примеру, если вы подобрали и подключили чью-то флешку или скачали что-то с незнакомого сайта. Чаще всего для заражения используют электронные письма с опасными вложениями или ссылками на вредоносные сайты. Самое неприятное, что многие шифровальщики могут распространяться среди подключенных к единой сети устройств. Это значит, что поймав зловреда на домашний компьютер, ожидайте атаки и на ноутбук. А один шифровальщик на рабочем устройстве может привести к коллапсу всех коммуникаций компании.

Что делать, если ваши данные зашифровали

Если случилось страшное и ваши данные зашифровали, не паникуйте. Стать жертвой программы-шифровальщика крайне неприятно, но, возможно, вам еще удастся восстановить свои файлы. Вот несколько советов в этой ситуации:

Теперь, когда вы знаете врага в лицо, самое время выучить несколько правил информационной гигиены, которые помогут вам не стать жертвой вымогателей.

1. Делайте резервные копии

Регулярно сохраняйте важные файлы и документы в облачное хранилище типа диска Google или Yandex и на внешний жесткий диск. Если фото можно бэкапить раз в неделю или даже в месяц, то важные документы, над которыми вы работаете прямо сейчас, хорошо бы копировать раз в пару дней или даже каждый день. Долго и лениво? У нас есть советы по автоматизации бэкапов. Только не откладывайте это важное дело: резервная копия поможет и в случае атаки шифровальщика, и если ваш отчет случайно удалит прогулявшийся по клавиатуре кот — но только если копии свежие.

Для успешного бэкапа не забывайте пару важных правил. Во-первых, подключайте резервный жесткий диск, только когда копируете или считываете что-то с него: если он окажется соединен с компьютером в момент нападения шифровальщика, его тоже зашифруют, так что вся затея с бэкапом потеряет смысл. Во-вторых, защитите доступ к облачным хранилищам надежным паролем и двухфакторной аутентификацией, чтобы никто не смог в них набезобразничать.

Чтобы пореже сталкиваться с такими письмами, настройте спам-фильтр и включите проверку почтового трафика в защитном решении, если она там есть.

Если подозрительную ссылку или файл прислал знакомый, хотя вы ни о чем не просили, — свяжитесь с ним по телефону или в другом мессенджере: его аккаунт или почтовый ящик могли взломать.

3. Избегайте подозрительных сайтов

4. Вовремя обновляйте программы

Чтобы проникнуть на устройства, злоумышленники часто эксплуатируют известные уязвимости, для которых разработчики программ уже выпустили заплатки. Поэтому те, кто забывает обновлять программы, находятся в зоне особого риска. Включите автоматическое обновление везде, где это можно сделать, и регулярно проверяйте наличие апдейтов для приложений, которые не имеют такой функции.

5. Установите защитное решение

Современные защитные решения умеют распознавать и оперативно блокировать вредоносные программы. К примеру, Kaspersky Internet Security включает целый спектр средств для защиты от шифровальщиков. Даже если особенно хитрый зловред проберется через файловый антивирус, то он не сможет сделать свое черное дело: специальная система анализирует действия запущенных файлов и блокирует попытки шифровать файлы — или отменяет действия вредоносных программ, если они все же успели как-то навредить данным.

Хотя наиболее эффективная защита от шифровальщиков реализуется на конечных устройствах, тем не менее, стоит предпринять превентивные меры и на периметре сети. Расскажем, как это можно сделать с помощью Panda GateDefender.

Но подобные решения представляют собой решения для защиты непосредственно конечных устройств. А что не мешало бы предпринять на периметре сети?

Сегодня в нашей статье мы расскажем о том, какие превентивные меры безопасности стоит реализовать на периметре сети, чтобы фильтровать шифровальщиков до проникновения в корпоративную сеть, а также снизить возможные последствия в том случае, если какие-то из представителей данного класса угроз все же будут активированы на конечных устройствах.

Немного о шифровальщиках

Как вы знаете, шифровальщики – это форма мошенничества, используемая для вымогательства денег у жертвы, чьи конечные устройства были заблокированы с помощью определенного типа вредоносных программ, в результате чего она (жертва) теряет доступ к данным на этих устройствах.

Если говорить упрощенно, то шифровальщики, как правило, распространяются в замаскированном виде через вполне легитимный контент, например, счет в виде почтового вложения, zip-файл, содержащий фотографии, или другие типы файлов, которые потенциальная жертва, скорее всего, откроет, т.к. не предполагает какой-либо опасности. Однако, при открытии таких файлов, шифровальщик связывается со своим сервером управления (так называемый сервер C&C), который отвечает за генерацию новой пары RSA-ключей (открытый/закрытый) и хранение закрытого ключа, а также отправляет открытый ключ на устройство жертвы, после чего зловред шифрует все, что он может найти на жестких дисках и подключенных ресурсах в локальной сети. После этого зашифрованные данные не могут быть доступны до тех пор, пока они не будут расшифрованы с помощью закрытого ключа, который доступен только на сервере C&C.

Действительно, в силу того, что размер ключей, используемых для шифрования, как правило, составляет не менее 2048 бит, то расшифровать зашифрованные файлы без закрытого ключа практически невозможно: конечно, это возможно в теории, но на практике на это может потребоваться достаточно много времени. Таким образом, единственный способ восстановить доступ к данным – это либо переустановить все пострадавшие устройства и восстановить на них резервную копию, либо заплатить выкуп (что мы не рекомендуем делать!) и надеяться на получение закрытого ключа (хотя достаточно много случаев, когда жертвы не получали ключи после оплаты).

Поэтому мы советуем поддерживать все свои системы и приложения в обновленном состоянии, а также быть уверенным в том, что сотрудники вашего предприятия прекрасно осознают всю опасность открытия подозрительных файлов или сайтов. Превентивные меры – это лучшее решение для предотвращения неприятных событий!

Почему стоит обратить внимание на периметр сети?

Обеспечивая борьбу с шифровальщиками и другими современными угрозами, необходимо предпринимать превентивные меры по различным направлениям. Да, наиболее эффективные меры (если исключить строгие запреты вообще на все, чтобы никто толком не мог работать) могут быть предприняты на уровне конечных устройств. Те же EDR-технологии показывают очень высокую эффективность в борьбе с шифровальщиками и новыми угрозами.

Пример защиты от шифровальщиков на периметре сети

В качестве примера рассмотрим решение Panda GateDefender – это UTM-решение для интегрированной и комплексной защиты периметра сети, которое предлагает следующие модули: антивирус, антиспам, контент-фильтрация, URL-фильтрация, прокси, файервол, IPS/IDS, VPN, Hotspot, контроль веб-приложений и многое другое. Данное решение поставляется в аппаратной, программной и виртуальной версии.

С помощью этого решения мы покажем ряд методов, которые позволяют перехватывать эти угрозы на периметре сети, а также минимизировать их активность, блокируя каналы, используемые злоумышленниками для управления вредоносными процессами и распространения инфекции.

1. Используйте антивирус Panda

Чтобы включить антивирусный движок, в консоли управления Panda GateDefender перейдите к разделу Службы → Антивирусный движок, и на закладке Антивирус Panda настройте опции работы антивируса.

2. Используйте службу IPS

Система предотвращения вторжений (IPS) способна не только обнаруживать, но и блокировать трафик, генерируемый от шифровальщиков к своим серверам управления.

Чтобы включить защиту с помощью системы IPS, в консоли управления Panda GateDefender перейдите в раздел Службы → Предотвращение вторжений, где нажмите на переключатель Включить IPS, если он выключен.

После включения данной службы на закладке Система предотвращения вторжений можно будет настроить дополнительные опции работы IPS.

У данного набора правил смените политику с предупреждения на активное применение, нажав на иконку с восклицательным знаком. После применения изменения иконка сменится на красный щит.

3. Используйте файервол для исходящих соединений

Тот же CryptoLocker использует Torrents как вектор заражения, а TOR-соединения для взаимодействия со своими серверами управления C&C. Таким образом, еще один совет по повышению уровня безопасности – это заблокировать весь исходящий трафик, который использует эти два протокола.

В консоли управления Panda GateDefender перейдите в раздел Межсетевой экран → Исходящий трафик.

Здесь создайте новое правило с политикой отклонить или запретить для блокировки этого исходящего трафика. При этом для обеспечения более высокого уровня защиты, добавьте все сети или зоны, которые находятся после Panda GateDefender, указав значение у опции Источник/Тип.

Кроме того, данное правило обязательно должно быть первым в списке правил, поэтому необходимо поставить соответствующее значение у опции Политика/Позиция.

В результате в списке правил вы увидите примерно следующее:

Здесь перейдите на закладку Веб-фильтр, где внесите изменения в существующий профиль или создайте новый.

В блоке для выбора фильтруемых категорий веб-сайтов у категории Security заблокируйте доступ к категориям Anonymizers, Botnets, Compromised, Malware, Network Errors, Parked Domains, Phishing & Fraud, Spam Sites.

Кстати, этот метод лучше использовать в сочетании со следующим методом.

На этой же странице с опциями проверьте, что опция Активировать антивирусное сканирование включена. По умолчанию, она как раз и включена, а потому мы рекомендуем оставить ее включенной.

7. Включите SMTP-прокси 1/2: Антивирусная проверка

Зачастую шифровальщики распространяются через вложения в электронные письма, которые на первый взгляд могут показаться письмами от известных и легитимных отправителей, но на самом деле они содержат ложную ссылку или поддельное опасное вложение. В связи с этим рекомендуется активировать в SMTP-прокси антивирусную проверку.

В консоли управления Panda GateDefender перейдите в раздел Прокси → SMTP и включите SMTP-прокси. Затем в блоке Вирусные настройки включите опцию Проверять почту на вирусы, чтобы активировать антивирусный движок для почтового трафика.

Вы также можете настроить и то, что делать с письмами, которые будут помечаться как спам, а также ряд других опций.

8. Включите SMTP-прокси 2/2: Расширения файлов и двойные расширения

Еще один способ доставки шифровальщиков в виде почтового вложения – это назвать вложенный файл с применением двойного расширения. (например, meeting.jpg.bat), в результате чего почтовый клиент показывает только первое расширение (meeting.jpg), в силу чего пользователь думает, что получил файл с картинкой. Дважды кликнув на этом файле, пользователь не увидит никакого изображения, но при этом без разрешения пользователя запустится bat-файл. Так что еще одна хорошая рекомендация – это блокировка потенциально опасных расширений файлов и запрет на передачу почтовых вложений с двойным расширением.

Для настройки в консоли управления Panda GateDefender перейдите в раздел Прокси -> SMTP и включите SMTP-прокси (если он был выключен).

Затем в блоке Файловые настройки включите опцию Блокировать файлы по расширению, чтобы активировать систему проверки почтовых вложений.

После этого в списке для выбора типов файлов для блокировки по расширению выберите все расширения, которые должны блокироваться SMTP-прокси, а также включите опцию для блокировки файлов с двойным расширением и выберите соответствующие значения в появившемся выпадающем меню.

9. Включите DNS-прокси

Когда CryptoLocker или другие шифровальщики запускаются, то они попытаются изменить настройки DNSна зараженной машине, чтобы иметь возможность связываться со своими серверами управления для корректной работы. Такого развития событий можно избежать, включив DNS-прокси в решении Panda GateDefender. В этом случае все DNS-запросы от устройства, которое расположено за решением Panda GateDefender, будут всегда перехватываться им, блокируя любую возможность для шифровальщиков связаться со своим сервером управления.

Для этого перейдите в раздел Прокси → DNS.

Кстати, на закладке Антишпион есть смысл поставить ежедневные обновления, чтобы блокировать известные вредоносные домены.

Заключение

В результате вышеуказанных несложных действий вы сможете настроить защиту периметра сети от шифровальщиков, попытавшись заблокировать их проникновение в корпоративную сеть из Интернета, а также усложнив им возможность взаимодействия со своими серверами управления. Такие превентивные меры позволят значительно сократить риск заражения, а также смогут минимизировать возможные последствия после запуска шифровальщиков в корпоративной сети.

Более подробная информация о Panda GateDefender

Важной составляющей стратегии защиты данных всегда было наличие резервных копий, из которых можно выполнить восстановление. Рассмотрим же несколько рекомендаций от моего коллеги Rick Vanover относительно того, как как уберечь СХД резервных копий от шифровальщиков (вне зависимости от того, используете вы решения Veeam или других производителей). Итак, добро пожаловать под кат.

Эта общечеловеческая рекомендация особенно актуальна в эпоху троянов-шифровальщиков.

- Резонно использовать для доступа к хранилищу бэкапов специально выделенные для этого учетные записи.

- Следует избегать назначения прав доступа к хранилищу всевозможным пользователям, за исключением тех, кому они необходимы для выполнения резервного копирования.

- И, конечно, не стоит повсеместно использовать учетку доменного админа.

2. Имейте резервные копии, хранящиеся offline (без подключения к инфраструктуре)

Весьма действенный способ обезопасить себя от проникновения трояна-шифровальщика – сохранять резервные копии offline (то есть вне работающей инфраструктуры). Например, если вы используете решение Veeam, то можно рассмотреть следующие опции:

| Где хранить данные | Пояснение |

|---|---|

| Магнитная лента | Всегда offline (если только не в процессе чтения-записи). |

| Реплика ВМ | Обычно выключена; в большинстве случаев будет задействована в среде с аутентификацией, отдельной от продакшена (например, хосты vSphere и Hyper-V в разных доменах). |

| Аппаратные снимки производственных СХД | Можно использовать для восстановления; обычно задействуются в среде с аутентификацией, отдельной от продакшена. |

| Бэкапы в Cloud Connect | Не подключаются непосредственно к инфраструктуре резервного копирования; задействуют иной механизм аутентификации. |

| Сменные носители (например, внешний жесткий диск) | Всегда offline (если только не в процессе чтения-записи). |

Если вы используете выделенную СХД только для хранения резервных копий, то обычно такое хранилище используется только во время окна резервного копирования (скажем, только ночью). В этом случае отдельным простым способом перевода резервной копии в оффлайн будет настройка расписания автоматического выключения/включения СХД на период времени, когда оно не требуется.

Предупредить распространение шифровальщиков можно, используя разные файловые протоколы. Например, если держать репозиторий на Linux, то в этом случае при резервном копировании и восстановлении с помощью Veeam будет использоваться аутентификация Linux, а файловая система может быть как ext3, так и ext4 (или другая). Таким образом можно дополнительно защитить свои резервные копии. Вот несколько примеров систем хранения резервных копий с таким подходом:

- СХД Data Domain со встроенной дедупликацией и использованием DDBoost (рекомендованный метод) или с монтированием NFS в случае, если DDBoost не используется

- СХД Hewlett Packard Enterprise (HPE) StoreOnce со встроенной дедупликацией и использованием Catalyst

- ExaGrid со встроенной дедупликацией и использованием Veeam agent

Это простое правило поможет вам практически в любой аварийной ситуации, при которой потребуется восстановить данные, и при этом оно не требует применения какой-либо специфической технологии. В эпоху шифровальщиков будет разумным добавить еще одну единичку к этому правилу, подразумевая, что один из носителей должен храниться offline. Приведенные выше опции (см. пункт 2) помогут вам с выбором носителя и способа хранения, что, в свою очередь, укрепит вашу инфраструктуру в противостоянии шифровальщикам.

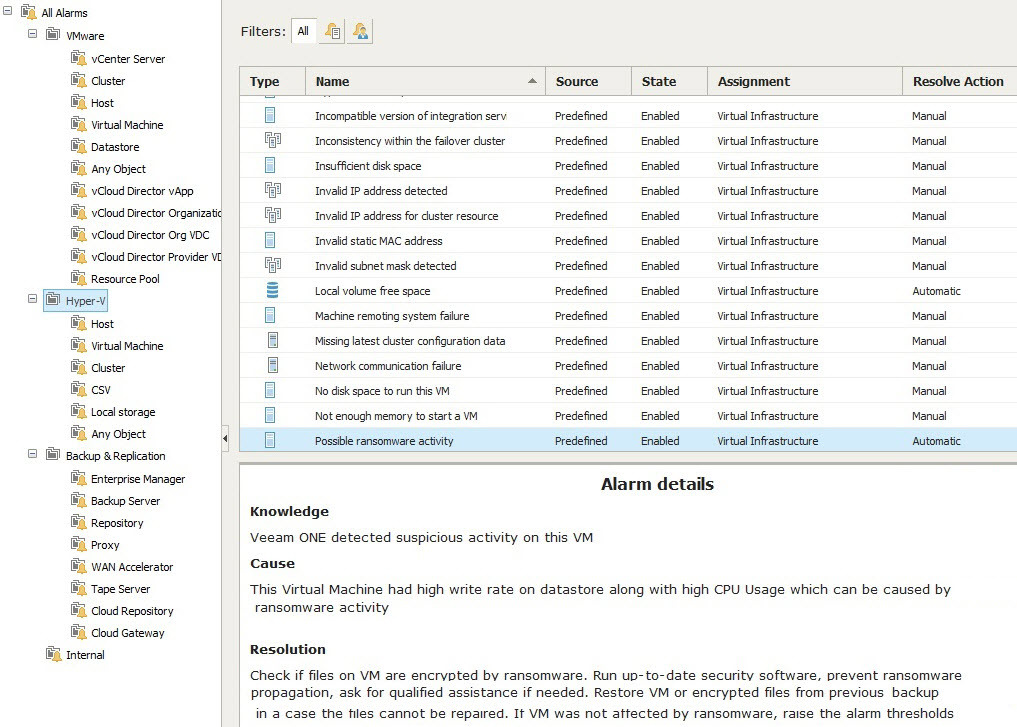

Одна из угроз, которые несут с собой шифровальщики — это потенциальная возможность распространения на другие системы. Поэтому важно контролировать работу оборудования, процессов и приложений с целью выявления подозрительной активности. Так, Veeam ONE 9.5 предлагает вашему вниманию новое встроенное оповещение Possible ransomware activity (вероятная активность шифровальщика). Оно срабатывает, если замечена повышенная активность в использовании ЦПУ и рост количества операций записи на диск.

Для того, чтобы получить точку восстановления, хранящуюся на удаленной СХД и имеющую свою политику хранения (отличную от той, что задана в настройках бэкапа), удобно использовать задание переноса резервных копий Backup Copy Job. Это задание берет данные из репозитория резервных копий и на их основе создает точки восстановления на удаленной СХД. Так, например, если вы добавили еще одну СХД к инфраструктуре резервного копирования (допустим, Linux), то можно создать соответствующий репозиторий и затем настроить задание переноса для работы с ним.

Вирусы-шифровальщики уже не первый год сотрясают ИТ-рынок последствиями своей подпольной работы. Скрываясь за ссылкой в email или в JavaScript коде на странице веб сайта, они молчаливо инсталлируются на рабочие компьютеры или сервера и начинают тихо зашифровывать всю информацию. После окончания шифрования, одни просто удаляют ключ шифрования, другие требуют выкуп, но далеко не все пользователи, заплатившие его получают ключ шифрования. Как же с ними можно бороться? Самое главное средство борьбы – быть подготовленным к наихудшему.

Системы хранения NetApp FAS/ONTAP

Имеют не только множество интеграций с множеством софта для резервного копирования, антивирусными системами и другими инфраструктурными системами, но также обеспечивают высокую доступность для NAS (NFS, CIFS/SMB) и SAN (iSCSI, FC, FCoE). Унифицированное хранилище позволяет обеспечивать прозрачную миграцию данных между нодами кластера, который может состоять из 24 узлов, а также позволяет задействовать одновременно все ноды для обслуживания NAS и SAN с целью повышения производительности. Таким образом можно полностью отказаться от подверженных уязвимостям Windows Server — не покупать лицензии и не строить кластеры для высокой доступности, ведь весь функционал уже имеется в NetApp ONTAP, в том числе интеграция с AD, настройки безопасности файлов и папок, Access Based Enumeration и всем привычная консоль управления MMC.

Резервное копирование

Как в самых больших организациях, так и в маленьких фирмах рабочие файлы располагают на общедоступном файловом хранилище, чтобы все могли ими пользоваться. Централизация хранения даёт удобство для совместной работы нескольким людям над одними и теми же файлами, но это накладывает и ответственность по защите такой информации. Естественно для борьбы с вирусами-шифровальщиками необходимо регулярно выполнять резервное копирование по схеме 3-2-1. Резервные копии важно хранить отдельно от основной системы.

Системы хранения NetApp FAS/ONTAP имеют в своем арсенале снэпшоты не влияющие на производительность и репликацию на базе этих снэпшотов, которые позволяют интегрироваться с широким списком систем резервного копирования использующие технологии системы хранения данных NetApp, как для среды NAS так и SAN:

Снэпшоты для спасения

Но полное восстановление, во-первых, может быть достаточно длительным, а во-вторых резервное копирование может выполняться не каждые 15 минут, таким образом увеличивая RPO. И вот здесь становится понятно, насколько важной частью резервного копирования являются снэпшоты, которые можно выполнять намного чаще нежели резервные копии с NAS или SAN хранилища и соответственно восстанавливать такие данные намного быстрее из снэпшотов, таким образом существенно уменьшив значение RPO. И вот здесь становится понятно насколько важно, чтобы такие снэпшоты функционировали как часы, не тормозили работу всего хранилища, не имели архитектурных проблем по удалению и консолидации. При этом снэпшоты это не замена резервному копированию, а важное дополнение для полноценной стратегии резервного копирования. Так процедуру создания снэпшотов можно выполнять достаточно часто, чтобы захватывать самые последние изменения вашей информации.

Снэпшоты это не полная копия данных, только разница новых данных на блочном уровне, своего рода обратный инкрементальный бэкап, который более рационально использует пространство хранилища, нежели полный бэкап. Но всё равно это пространство используется, чем больше изменений, тем больше попадает информации в снэпшот. Настроенное расписание авто-удаления старых снэпшотов позволит более рационально использовать ресурсы хранилища и не съесть всё доступное пространство на дорогостоящем NAS хранилище. А резервное, будет хранить намного дольше по времени копии более старых версий информации.

Среда SAN

Снэпшоты NetApp ONTAP одинаково эффективны как в среде NAS, так и SAN, одинаково архитектурно устроены, имеют одинаковый интерфейс, настройку, скорость снятия и восстановления, что позволяет более быстро откатываться назад в случае повреждения данных.

Снэпшоты и технология NetApp FabricPool

Отдельно стоит отметить технологию FabricPool, позволяющую прозрачно смещать снепшоты и холодные данные с SSD накопителей на медленные диски в объектное хранилище, что позволит активно и часто использовать настолько важную технологию снэпшотирования на дорогостоящих носителях информации.

Как снэпшоты не должны работать

Многие уже сталкивались с различными реализациями снэпшотов и уже на практике знают, как снэпшоты не должны работать:

- они не должны увеличивать нагрузку на дисковую подсистему просто от наличия снэпшота;

- они не должны увеличивать нагрузку просто от большего числа снэпшотов;

- они не должны медленно создаваться и удаляться и этот процесс не должен влиять на производительность дисковой подсистемы;

- они не должны удаляться так чтобы повредить основные данные;

- им не должно быть разницы сколько данных, всё должно работать быстро, моментально и без малейшей возможности повредить информацию из-за удаления или консолидации снэпшота.

Автоматизация восстановления

Интеграция снэпшотов хранилища с операционными системами позволит снять рутину с администратора хранилища по восстановлению отдельных файлов. Чтобы пользователи сами могли восстанавливать свои файлы из снэпшотов прямо из своего Windows компьютера стандартными средствами ОС.

Репликация снэпшотов

Технология Write Once Read Manу или WORM, также известна и под другими коммерческими названиями, к примеру NetApp SnapLock построенная на базе снэпшотирования, позволяет заблокировать данные на длительный срок от изменений, в том числе и от пользователей системы хранения с повышенными привилегиями. Так можно хранить прошивки, конфигурации от разнообразных устройств, к примеру свичей, роутеров и прочее. Подобного рода файлы редко если вообще меняются в течении жизни устройства, а хранилища с поддержкой WORM надежное место для расположения важных файлов-настроек для инфраструктуры, которые точно не заражены, их нельзя менять, но их можно читать. Это свойство можно использовать для того, чтобы загружать конфигурации и прошивки для ключевых компонент вашей инфраструктуры.

Антивирусная защита NAS

Ну и конечно же возможность проверки файлов на стороне хранилища тоже будет не лишней. Системы NetApp FAS/ONTAP интегрируются с широким списком антивирусных систем которые будут выполнять проверку корпоративных данных на NAS хранилище. Поддерживаются самые известные системы антивирусного сканирования:

- Symantec

- Trend Micro

- Computer Associates

- McAfee

- Sophos

- Kaspersky

Снэпшоты как индикатор заражения RansomWare

Как было сказано ранее снэпшоты хранят в себе блочную дельту, — разницу между предыдущим своим состоянием и между текущим, то есть актуальным. И чем больше изменений внесено в актуальные данные, тем больше занимает снэпшот. Кроме того, стоит ещё упомянуть про технологии компрессии и дедупликации данных, которые позволяют сжимать оригинальные данные, экономя пространство на хранилище. Так вот некоторые данные не компрессируются. К примеру фото, видео или аудио данные, а какие данные ещё не жмутся? Правильно, зашифрованные файлы. И вот представьте вы настроили расписание снэпшотов, у вас работает дедупликация и компрессия. Снэпшоты снимаются, а более старые удаляются, данные жмутся, потребление пространства достаточно размеренное и стабильное. И вдруг снэпшоты начинают занимать намного, намного больше места нежели раньше, а дедупликция и компрессия перестали быть эффективными. Это и есть индикаторы молчаливой и вредоносной работы вируса-шифровальщика: ваши данные, во-первых, сильно изменяются (растут снэпшоты в объёме, по сравнению с тем, как это было раньше), во-вторых дедуп и компрессия перестали давать результат (значит записывается несжимаемая информация, к примеру оригиналы файлов подменяются на зашифрованные версии). Эти два косвенных показателя приводят к нерациональному потреблению пространства на хранилище, и вы можете заметить это на графике потребления пространства в интерфейсе мониторинга NetApp, который внезапно начал геометрически расти вверх.

Файл-Скрининг Fpolicy

Fpolicy и ONTAP directory-security API это механизмы которые позволяют анализировать файл, и в зависимости от настроенных политик разрешать или не разрешать, записывать его или работать с ним для протокола SMB/CIFS. Анализ файла можно проводить на основе расширения файла (встроенный функционал Fpolicy в ONTAP) или по содержимому, тогда нужно специализированное ПО использующее эти два механизма.

Free Cleondis SnapGuard Light Edition

Бесплатный продукт Cleondis SnapGuard Light Edition (SGLE) предназначен не только для выявления на CIFS/SMB шаре, но и для восстановления после вирусов-шифровальщиков при помощи снэпшотов на платформе NetApp ONTAP. SGLE способен распознавать шаблоны вредоносной работы вирусов шифровальщиков, которые начинают шифровать ваши файлы и остановить клиенты которые заражены от дальнейшего нанесения вреда и полностью совместим с существующими антивирусными системами.

Free Prolion DataAnalyzer-light

Varonis

Varonis очень мощьное промышленное решение, которое не только способно отследить шифрование, отключить зараженных пользователей от NAS (CIFS/SMB), но также найти и восстановить те файлы, которые были зашифрованы.

SMB1 и WannaCry / Petya

Вирусы WannaCry / Petya используют уязвимость в протоколе SMB1 на Windows машинах, этой уязвимости нет в системах NetApp ONTAP. Но попав на Windows вирус может зашифровать файлы расположенные на NAS хранилище, по-этому рекомендуется настроить снепшоты по расписанию. Компания NetApp рекомендует отключить SMB1 и перейти на более новые версии протоколов SMB v2 или v3 на клиентских Windows Workstation, чтобы избежать заражения.

Более новые версии вируса способны отключать теневое копирование VSS на Windows хостах, но так как расписание снэпшотов на NAS хранилище NetApp настраиваются, включаются и выключаются на самом СХД, то выключенный VSS никак не повлияет на работу снэпшотов.

Открыть Powershall от имени администратора и вставить следующие строки

В связи с массовыми заражениями данных вирусами типа RansomWare, Megatrade, официальный дистрибьютор NetApp в Украине запускает акцию для своих существующих и будущих клиентов по:

- настройке ONTAP снэпшотов для NAS, SnapRestore, Virtual Storage Console

- установке бесплатного ПО мониторинга заражения RansomWare для ONTAP (CIFS/SMB)

- настройке интеграции ONTAP с антивирусными системами для CIFS/SMB

- обучению по использованию ONTAP снэпшотов с SAN доступом

Вывод

В заключение стоит отметить, что снэпшоты это не замена, а важная часть стратегии резервного копирования, которая позволяют более быстро, более часто резервировать данные и быстрее их восстанавливать. Снэпшоты WAFL являются базисом для клонирования, SnapLock и репликации данных на резервную СХД, не тормозят систему, не требуют консолидации и склеивания, являются эффективным средством резервного копирования данных. Системы хранения корпоративного уровня NetApp FAS/ONTAP имеют множественные технологии и интеграции позволяющие быть готовым к наихудшему. Ну, и в контексте последних событий, рассмотренные выше технологии еще и становится весьма актуальной для защиты вашей информации от различных зловредов.

Читайте также: