Как защитить реестр от вируса

Обновлено: 26.04.2024

С кем боремся?

Первые программы-вымогатели активизировались в декабре 1989 года. Многие пользователи получили тогда по почте дискетки, предоставляющие информацию о вирусе СПИДа. После установки небольшой программы система приходила в неработоспособное состояние. За её реанимацию пользователям предлагали раскошелиться. Вредоносная деятельность первого SMS-блокера, познакомившего пользователей с понятием “синий экран смерти” была отмечена в октябре 2007 года.

Trojan.Winlock (Винлокер) — представитель обширного семейства вредоносных программ, установка которых приводит к полной блокировке или существенному затруднению работы с операционной системой. Используя успешный опыт предшественников и передовые технологии разработчики винлокеров стремительно перевернули новую страницу в истории интернет-мошенничества. Больше всего модификаций вируса пользователи получили зимой 2009-2010 гг, когда по данным статистики был заражен ни один миллион персональных компьютеров и ноутбуков. Второй пик активности пришелся на май 2010 года. Несмотря на то, что число жертв целого поколения троянцев Trojan.Winlock в последнее время значительно сократилось, а отцы идеи заключены под стражу, проблема по-прежнему актуальна.

Число различных версий винлокеров превысило тысячи. В ранних версиях (Trojan.Winlock 19 и др.) злоумышленники требовали за разблокировку доступа 10 рублей. Отсутствие любой активности пользователя спустя 2 часа приводило к самоудалению программы, которая оставляла после себя лишь неприятные воспоминания. С годами аппетиты росли, и для разблокировки возможностей Windows в более поздних версиях требовалось уже 300 – 1000 рублей и выше, о самоудалении программы разработчики скромно забыли.

В качестве вариантов оплаты пользователю предлагается СМС – платеж на короткий номер или же электронный кошелек в системах WebMoney, Яндекс Деньги. Фактором, “стимулирующим” неискушенного пользователя совершить платеж становится вероятный просмотр порносайтов, использование нелицензионного ПО… А для повышения эффективности текст-обращение вымогателя содержит угрозы уничтожить данные на компьютере пользователя при попытке обмануть систему.

Пути распространения Trojan.Winlock

В большинстве случаев заражение происходит в связи с уязвимостью браузера. Зона риска – все те же “взрослые” ресурсы. Классический вариант заражения – юбилейный посетитель с ценным призом. Еще один традиционный путь инфицирования – программы, маскирующиеся под авторитетные инсталляторы, самораспаковывающиеся архивы, обновления – Adobe Flash и пр. Интерфейс троянов красочен и разнообразен, традиционно используется техника маскировки под окна антивирусной программы, реже — анимация и др.

Среди общего многообразия встречающихся модификаций, Trojan.Winlock можно разделить на 3 типа:

- Порноиформеры или баннеры, заставляющиеся только при открывании окна браузера.

- Баннеры, остающиеся на рабочем столе после закрытия браузера.

- Баннеры, появляющиеся после загрузки рабочего стола Windows и блокирующие запуск диспетчера задач, доступ к редактору реестра, загрузку в безопасном режиме, а в отдельных случаях – и клавиатуру.

Вредные привычки Trojan.Winlock

Для обеспечения распространения и автозапуска вирусы семейства Trojan.Winlock модифицируют ключи реестра:

-[. \Software\Microsoft\Windows\CurrentVersion\Run] 'svhost' = '%APPDATA%\svhost\svhost.exe'

-[. \Software\Microsoft\Windows\CurrentVersion\Run] 'winlogon.exe' = '\winlogon.exe'

С целью затруднения обнаружения в системе вирус блокирует отображение срытых файлов, создает и запускает на исполнение:

Создает следующие файлы:

- %APPDATA%\svhost\svhost.exe

- %TEMP%\uAJZN.bat

- ClassName: 'Shell_TrayWnd' WindowName: ''

- ClassName: 'Indicator' WindowName: ''

Лечение. Способ 1-й. Подбор кодовой комбинации по платежным реквизитам или номеру телефона

Распространенность и острота проблемы подтолкнула разработчиков антивирусных программ к поиску эффективных решений проблемы. Так на сайте Dr.Web в открытом доступе представлен интерфейс разблокировки в виде окошка, куда нужно ввести номер телефона или электронного кошелька, используемые для вымогательства. Ввод соответствующих данных в окошко (см. рис. ниже) при наличии вируса в базе позволит получить желаемый код.

Способ 2. Поиск нужного кода разблокировки по изображению в базе данных сервиса Dr.Web

На другой странице сайта авторы представили еще один вариант выбора — готовую базу кодов разблокировки для распространенных версий Trojan.Winlock, классифицируемых по изображениям.

Аналогичный сервис поиска кодов представлен антивирусной студией ESET, где собрана база из почти 400 000 тысяч вариантов кодов разблокировки и лабораторией Касперского, предложившей не только доступ к базе кодов, но и собственную лечащую утилиту — Kaspersky WindowsUnlocker.

Способ 3. Утилиты – разблокировщики

Сплошь и рядом встречаются ситуации, когда из-за активности вируса или сбоя системы Безопасный режим с поддержкой командной строки, позволяющий провести необходимые оперативные манипуляции оказывается недоступным, а откат системы по каким-то причинам также оказывается невозможным. В таких случаях Устранение неполадок компьютера и Диск восстановления Windows оказываются бесполезны, и приходится задействовать возможности восстановления с Live CD.

Для разрешения ситуации рекомендуется использовать специализированную лечащую утилиту, образ которой потребуется загрузить с компакт диска или USB-накопителя. Для этого соответствующая возможность загрузки должна быть предусмотрена в BIOS. После того, как загрузочному диску с образом в настройках БИОС будет задан высший приоритет, первыми смогут загрузиться CD-диск или флэшка с образом лечащей утилиты.

В общем случае зайти в БИОС на ноутбуке чаще всего удается при помощи клавиши F2, на ПК – DEL/DELETE, но клавиши и их сочетания для входа могут отличаться (F1, F8, реже F10, F12…, сочетания клавиш Ctrl+Esc, Ctrl+Ins, Ctrl+Alt, Ctrl+Alt+Esc и др.). Узнать сочетание клавиш для входа можно, отслеживая текстовую информацию в нижней левой области экрана в первые секунды входа. Подробнее о настройках и возможностях BIOS различных версий можно узнать здесь.

Поскольку работу мышки поддерживают только поздние версии BIOS, перемещаться вверх и вниз по меню вероятнее всего придется при помощи стрелок “вверх” – “вниз”, кнопок “+” “–“, ”F5” и ”F6”.

AntiWinLockerLiveCD

Одна из самых популярных и простых утилит, эффективно справляющаяся с баннерами-вымогателями – “убийца баннеров” AntiWinLockerLiveCD вполне заслужила свою репутацию.

Основные функции программы:

- Фиксирование изменений важнейших параметров Операционной системы;

- Фиксирование присутствия в области автозагрузки не подписанных файлов;

- Защита от замены некоторых системных файлов в WindowsXP userinit.exe, taskmgr.exe;

- Защита от отключения вирусами Диспетчера задач и редактора реестра;

- Защита загрузочного сектора от вирусов типа Trojan.MBR.lock;

- Защита области подмены образа программы на другой. Если баннер не даёт загрузится Вашему компьютеру, AntiWinLocker LiveCD / USB поможет его убрать в автоматическом режиме и восстановит нормальную загрузку.

- Восстанавливает корректные значения во всех критических областях оболочки;

- Отключает не подписанные файлы из автозагрузки;

- Устраняет блокировку Диспетчера задач и редактора реестра;

- Очистка всех временных файлов и исполняемых файлов из профиля пользователей;

- Устранение всех системных отладчиков (HiJack);

- Восстановление файлов HOSTS к первоначальному состоянию;

- Восстановление системных файлов, если он не подписаны (Userinit, taskmgr, logonui, ctfmon);

- Перемещение всех неподписанных заданий (.job) в папку AutorunsDisabled;

- Удаление всех найденных файлов Autorun.inf на всех дисках;

- Восстановление загрузочного сектора (в среде WinPE).

Программа – настоящая находка для начинающих пользователей, поскольку позволяет выбрать режим автоматической проверки и коррекции, в процессе которой вирус и последствия его активности будут найдены и нейтрализованы за несколько минут практически без участия пользователя. После перезагрузки машина будет готова продолжить работу в нормальном режиме.

Последовательность действий предельно проста:

Скачиваем файл AntiWinLockerLiveCD нужной версии на сторонний компьютер в формате ISO, вставляем CD компакт-диск в его дисковод и затем, щелкнув правой кнопкой мышки по файлу выбираем ”Открыть с помощью”, далее выбираем “Средство записи образов дисков Windows” – “Записать” и переписываем образ на CD-диск. Загрузочный диск готов.

- Помещаем диск с образом в дисковод заблокированного ПК/ноутбука с предварительно настроенными параметрами BIOS (см. выше);

- Ожидаем загрузки образа LiveCD в оперативную память.

- После запуска окна программы выбираем заблокированную учетную запись;

- Выбираем для обработки данных версию Professional или Lite. Бесплатная версия (Lite) подходит для решения почти всех поставленных задач;

- После выбора версии выбираем диск, на котором установлен заблокированный Windows (если не выбран программой автоматически), учетную запись Пользователя, используемую ОС и устанавливаем параметры поиска.

Нажимаем ”Старт”/”Начать лечение”.

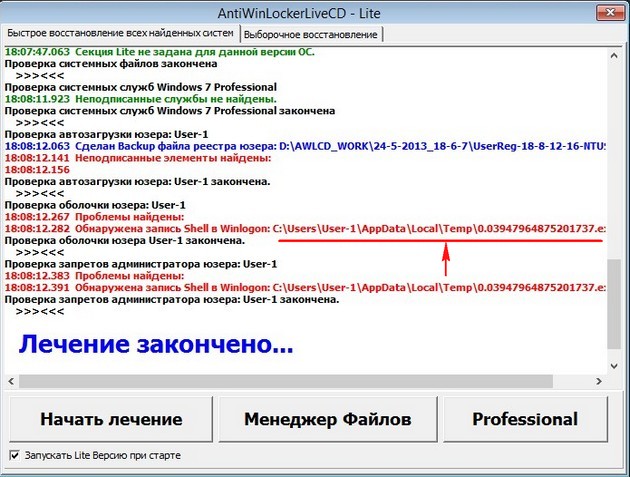

Ожидаем результатов проверки. Проблемные файлы по ее окончании будут подсвечены на экране красным цветом.

Как мы и предполагали, особое внимание при поиске вируса в приведенном примере программа уделила традиционным ареалам его обитания. Утилитой зафиксированы изменения в параметрах Shell, отвечающих за графическую оболочку ОС. После лечения и закрытия всех окон программы в обратном порядке, нажатия кнопки ”Выход” и перезагрузки знакомая заставка Windows вновь заняла свое привычное положение. Наша проблема решена успешно.

В числе дополнительных полезных инструментов программы:

- Редактор реестра;

- Командная строка;

- Диспетчер задач;

- Дисковая утилита TestDisk;

- AntiSMS.

Trojan.Winlock, как правило, не зарывается слишком глубоко, и достаточно предсказуем. Все, что нужно для того, чтобы напомнить ему свое место – пару хороших программ и советов, ну и, конечно же, осмотрительность в безграничном киберпространстве.

Профилактика

Чисто не там, где часто убирают, а там, где не сорят! — Верно сказано, а в случае с веселым троянцем, как никогда! Для того, чтобы свести к минимуму вероятность заразы стоит придерживаться нескольких простых и вполне выполнимых правил.

Пароль для учетной записи Админа придумайте посложней, что не позволит прямолинейному зловреду подобрать его методом простейшего перебора.

В настройках браузера отметьте опцию очищения кэша после сеанса, запрет на исполнение файлов из временных папок браузера и пр.

Всегда имейте под рукой лечайщий диск/флэшку LiveCD (LiveUSB), записанную с доверенного ресурса (торрента).

Не реже чем раз в две недели создавайте контрольную точку восстановления.

Любой сомнительный софт — кряки, кайгены и пр. запускайте под виртуальным ПК (VirtualBox и пр.). Это обеспечит возможность легко восстановить поврежденные сегменты средствами оболочки виртуального ПК.

Регулярно выполняйте резервное копирование на внешний носитель. Запретите запись в файлы сомнительным программам.

Удачи вам в начинаниях и только приятных, а главное — безопасных встреч!

Послесловие от команды iCover

Что делать в случае, когда обычного метода проверки компьютера с помощью обычного антивирусного ПО бывает недостаточно? Казалось бы, проверили пк, полностью очистили от мусора и вредоносного ПО, но через определенное время, угроза появилась снова.

Для начала необходимо понять, что вирусов в реестре не бывает, но в нем может храниться запись, содержащая ссылку на сам исполняемый зараженный файл.

А это значит, что наш защитник не полностью справился со своей задачей и отыскал не все угрозы.

Итак, как же найти и удалить вирусы в реестре? Давайте разберем 4 основных способа и остановимся на каждом более подробно.

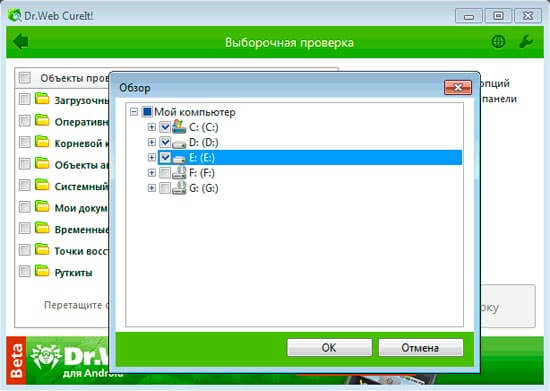

Dr.Web CureIT

В первую очередь необходимо провести полное сканирование системы с помощью бесплатного сканера от Доктора Веба. Очень эффективное решение, проверен временем и никогда меня не подводил, находит и удаляет практически все, не требует установки, не конфликтен по отношению к установленным антивирусным программам.

Microsoft Malicious Software

Эффективный, бесплатный сканер от компании Microsoft. Можно использовать как дополнительное средство для очистки реестра. Установка не требуется, работает на Виндовс.

Как пользоваться:

Дополнительно можно использовать и другие утилиты, о которых я писал ранее в этой статье.

Поиск с помощью программы

После деинсталляции программ в реестре остаются от них следы и время от времени необходимо проводить полную проверку системы, удалять неверные записи и исправлять ошибки. В этом нам поможет программа Ccleaner.

Работает как на Windows 10, так и на Xp. После выполнения не сложных действий, реестр будет очищен от угроз. Способ эффективен так же и при удалении вирусов в браузере.

Самостоятельная проверка

Для того, чтобы произвести очистку реестра от вирусов , выполняем следующие шаги, на примере в Windows 7(64 bit):

Помните, что Все действия необходимо проделывать с особой осторожностью, дабы не повредить работоспособность ОС.

Для применения всех внесенных правок, следует выполнить перезагрузку компьютера.

Таким образом, мы проверили и почистили реестр компьютера от вирусов (баннеров, казино вулкан, маил), в том числе и от тех, которые размножают записи.

Для полноценной защиты пк, рекомендую использовать комплексные антивирусы. О их преимуществах было рассказано в предыдущей статье.

Для того, чтобы обезопасить свое устройство, независимо от того, что это пк, ноутбук, нетбук или обычный смартфон — лазия по всемирной паутине, скачивайте ПО только с оф.сайтов, а не с файлообменников или откуда либо еще.

Можно ли создать такой ключ реестра, который будет виден в Windows в составе активного (подключенного) реестра, но не будет виден программам, работающим с неактивным (отключенным) реестром? Оказывается, если у вас есть возможность изменить лишь одну переменную ядра (например, с помощью драйвера), то да, способ есть.

Зачем это нужно?

Сокрытие ключей реестра от программ, работающих с неактивным реестром, при сохранении возможности обычной работы с этими ключами стандартными средствами операционной системы Windows (в составе активного реестра) может быть использовано для достижения двух целей:

- сокрытие внесенных в реестр изменений от криминалистического исследования (например, сокрытие ключей определенного сервиса, которые будут корректно прочитаны и использованы операционной системой Windows в процессе загрузки, но не будут видны для сторонних программ, работающих с неактивным реестром, во время исследования накопителя);

- сокрытие внесенных в реестр изменений от предзагрузочного контроля целостности (например, внесение таких изменений в ключи реестра, которые не будут видны для модулей доверенной загрузки во время контроля целостности, но будут видны для самой операционной системы Windows).

Как это происходит?

Предлагаемый способ сокрытия ключей (и их значений, а также других элементов) заключается в сохранении соответствующих данных только в журнал, но не в основной файл куста реестра. Сторонние программы, работающие с неактивным реестром, в подавляющем большинстве случаев игнорируют файл (файлы) журнала, а потому ключи реестра, хранимые в журнале, но не в основном файле, будут невидимыми для этих программ. Ядро Windows, с другой стороны, использует журнал для восстановления целостности куста при его подключении, а потому обсуждаемые ключи будут видимыми для ядра и, соответственно, других запущенных программ.

Для блокирования записи в основной файл куста можно использовать отладочный механизм, который появился в Windows Vista. Для понимания сути этого механизма необходимо рассмотреть появившуюся в Windows Vista схему журналирования.

Журналирование до Windows Vista

Журналирование происходит путем компактного (без выравнивания по смещениям) сохранения в файл журнала подлежащих записи в основной файл данных вместе со структурой — битовой картой секторов основного файла, которая позволяет определить, по каким смещениям нужно записать в основной файл блоки данных из файла журнала. Если при подключении куста будет установлено, что в его основной файл не была завершена запись данных, то будут прочитаны блоки из файла журнала, определены (с помощью битовой карты) смещения этих блоков в основном файле, а затем эти блоки будут записаны в основной файл, таким образом завершая ранее прерванную из-за сбоя запись.

Подобная схема имеет существенный недостаток — если во время записи в основной файл произойдет ошибка ввода-вывода (например, из-за попытки записи в сбойный сектор), то дальнейшие операции синхронизации куста с основным файлом окажутся невозможными до перезагрузки компьютера (даже в том случае, если сбойный сектор будет нейтрализован переназначением секторов на уровне драйвера файловой системы или хранилища). Это происходит из-за того, что журналирование каждый раз очищает файл журнала от старых данных, а значит ошибка записи в основной файл приведет к нарушению целостности этого файла, и новая попытка синхронизации куста потребует стирания данных из журнала, который остался единственным способом восстановить уже нарушенную целостность основного файла.

Следовательно, если такое стирание журнала допустить, возможно возникновение ситуации, когда из-за нового сбоя будет нарушена целостность единственного файла журнала, при этом целостность основного файла была нарушена предыдущим сбоем.

Журналирование начиная с Windows Vista (до Windows 8.1)

Но такую схему журналирования нужно отладить, а потому в ядро Windows была внедрена переменная, позволяющая имитировать повторяющиеся ошибки записи в основные файлы всех кустов реестра, — CmpFailPrimarySave. По неизвестным причинам эта переменная есть и в обычных версиях ядра (а не только в отладочных версиях). Если в эту переменную записать некоторое значение, отличное от нуля, то функция записи данных в основной файл будет имитировать ошибку на разных этапах такой записи.

Эта же переменная будет работать так же и в более новых версиях Windows (8.1 и 10), где применяется другой способ журналирования (вне рамок данной статьи).

Эксперимент

После повторного включения операционной системы запустим редактор реестра и отметим, что искомые ключ и значение в нем видны (рис. 1).

Рис. 1: Редактор реестра Windows

В то же время в экспортированных файлах реестра искомые ключ и значение сторонние программы (например, Windows Registry Recovery и Registry Explorer) не отображают (рис. 2 и 3).

Рис. 2: Windows Registry Recovery

Рис. 3: Registry Explorer

Вывод

Не следует чрезмерно полагаться на программы, работающие с неактивным реестром, во время расследования инцидента информационной безопасности, а также во время контроля целостности. В данной статье был продемонстрирован один из многих способов спрятать ключ реестра, его значения и другие элементы от подобных программ.

И хотя встроенного решения для защиты достаточно для большинства пользователей, бывают ситуации, в которых вы можете не захотеть пользоваться этой программой. К примеру, если вы настраиваете устройство, которое не будет выходить в сеть; если вам необходимо выполнить задачу, блокируемую этой программой; если вам нужно уложиться в требования политики безопасности вашей организации.

Как отключить Защитник Windows через настройки безопасности Windows

После этого антивирус отключит защиту компьютера в реальном времени, что позволит вам устанавливать приложения или выполнять определённую задачу, которая была недоступна вам из-за того, что антивирус блокировал необходимое действие.

Чтобы снова включить защиту в реальном времени, перезапустите компьютер или заново пройдите все этапы настроек, но на последнем шаге включите переключатель.

Это решение не является постоянным, но лучше всего подходит для отключения антивируса Windows 10 для выполнения определённой задачи.

Как отключить Защитник Windows через групповые политики

В версиях Windows 10 Pro и Enterprise вам доступен редактор локальных групповых политик, где можно навсегда отключить Защитника следующим образом:

Как отключить Защитник Windows через реестр

Если у вас нет доступа к редактору политик, или у вас установлена Windows 10 Home, вы можете отредактировать реестр Windows, отключив тем самым Защитника.

Напоминаю, что редактировать реестр рискованно, и ошибки в этом деле могут нанести непоправимый ущерб текущей установленной копии Windows. Лучше сделать резервную копию системы перед тем, как начинать редактирование.

Совет: этот путь можно скопировать и вставить в адресную строку редактора реестра.

Нажмите ОК, и перезапустите компьютер.

После этого Защитник Windows уже не будет защищать вашу систему. Если вы захотите отменить эти изменения, повторите все шаги, но в конце удалите этот ключ или назначьте ему значение 0.

Рекомендации

Несмотря на наличие нескольких методов отключения Защитника Windows, мы не рекомендуем использовать компьютер вообще без антивирусных программ. Однако вы можете столкнуться с ситуациями, в которых отключение этой функции будет лучшим вариантом. А если вы устанавливаете стороннюю программу-антивирус, вам не нужно отключать Защитника вручную, поскольку во время установки он отключится автоматически.

Читайте также: