Политика для защити от вирусов

Обновлено: 25.04.2024

Раздел защиты & вирусов содержит сведения и параметры для защиты от антивирусная программа в Microsoft Defender и сторонних продуктов AV.

В Windows 10 версии 1803 этот раздел также содержит сведения и параметры для защиты и восстановления программ-вымогателей. Это включает параметры доступа к управляемым папкам, чтобы предотвратить изменение неизвестными приложениями файлов в защищенных папках, а также Microsoft OneDrive конфигурацию, чтобы помочь вам восстановиться после атаки вымогателей. Эта область также сообщает пользователям и предоставляет инструкции по восстановлению в случае атаки вымогателей.

ИТ-администраторы и ИТ-специалисты могут получать дополнительные сведения о конфигурации из этих статей:

Вы можете скрыть от пользователей & раздел защиты от угрозы или область защиты вымогателей. **** Это может быть полезно, если вы не хотите, чтобы сотрудники в организации видели или получили доступ к настраиваемому пользователем параметру для этих функций.

Скрытие раздела "Защита от вирусов и угроз"

Можно скрыть весь раздел с помощью групповой политики. Раздел не будет отображаться на домашней странице приложения Безопасность Windows, и его значок не будет отображаться на панели navigiation на стороне приложения.

Это можно сделать только в групповой политике.

Требования

Вы должны иметь Windows 10 версии 1709 или более поздней версии. В файлах шаблонов ADMX/ADML для более ранних версий Windows этих параметров групповой политики нет.

На компьютере, осуществляющем групповую политику, откройте Консоль управления групповыми политиками, правой кнопкой мыши щелкните объект групповой политики, который вы хотите настроить, и выберите команду Редактировать.

В разделе Редактор управления групповой политикой перейдите в раздел Конфигурация компьютера и выберите Административные шаблоны.

Расширь дерево, Windows компоненты > Безопасность Windows > и защиту от угроз.

Откройте параметр Скрыть область "Защита от вирусов и угроз" и установите для него значение Включено. Нажмите OК.

Если скрыть все разделы, в приложении будет отображаться ограниченный интерфейс, как на снимке экрана ниже:

Скрыть область защиты вымогателей

Область защиты вымогателей можно скрыть с помощью групповой политики. **** Область не будет отображаться в разделе & защиты от угроз приложения Безопасность Windows.

Это можно сделать только в групповой политике.

Требования

Вы должны иметь Windows 10 версии 1709 или более поздней версии. В файлах шаблонов ADMX/ADML для более ранних версий Windows этих параметров групповой политики нет.

На компьютере, осуществляющем групповую политику, откройте Консоль управления групповыми политиками, правой кнопкой мыши щелкните объект групповой политики, который вы хотите настроить, и выберите команду Редактировать.

В разделе Редактор управления групповой политикой перейдите в раздел Конфигурация компьютера и выберите Административные шаблоны.

Расширь дерево, Windows компоненты > Безопасность Windows > и защиту от угроз.

Откройте параметр Hide the Ransomware data recovery area and set it to Enabled. Нажмите OК.

Вначале самым распространенным способом заражения вирусами были дискеты, так как именно с их помощью переносились программы между компьютерами. Позже источником эпидемий являлась электронная почта. Интернет (WWW-страницы и сервера) привел к появлению еще одного канала распространения вирусов, с помощью которого они часто обходят традиционные методы борьбы с ними.

Для организаций, которые разрешают загружать программы из Интернета (которые могут быть в том числе и приложениями к электронным письмам), проверка программ на вирусы на брандмауэре может оказаться хорошим вариантом - но это не избавляет от необходимости проверки на вирусы на серверах и машинах пользователей. На ближайшее время старые каналы распространения вирусов будут продолжать оставаться серьезной угрозой.

Политика безопасности для борьбы с вирусами имеет три составные части:

- Предотвращение - правила, позволяющие предотвратить заражение вирусами

- Обнаружение - как определить, что данный выполняемый файл, загрузочная запись, или файл данных содержит вирус

- Удаление - удаление вируса из зараженной компьютерной системы может потребовать переинсталляции ОС с нуля, удаления файлов, или удаления вируса из зараженного файла.

Вероятность заражения вирусами пропорциональна частоте появления новых файлов или приложений на компьютере. Изменения в конфигурации для работы в Интернете, для чтения электронной почты и загрузка файлов из внешних источников - все это увеличивает риск заражения вирусами.

Чем больше значение компьютера или данных, находящихся в нем, тем больше надо позаботиться о мерах безопасности против вирусов. Нужно еще и учесть затраты на удаление вирусов из ваших компьютеров, а также из компьютеров ваших клиентов, которых вы можете заразить. Затраты не всегда ограничиваются только финансами, также важна и репутация организации и другие вещи.

Важно также помнить, что вирусы обычно появляются в системе из-за действий пользователя (например, запуска файла с флешки, загрузки программы с интернета, чтения электронного письма) . Политика предотвращения может поэтому обращать особое внимание на ограничения на загрузку потенциально зараженных программ и файлов. В ней также может быть указано, что в среде с высоким риском проверка на вирусы особенно тщательно должна производиться для новых файлов.

Политика контроля за импортом программ для среды с низким риском должна в основном описывать меры по доведению до пользователей их обязанностей по регулярной проверке на вирусы.

Предотвращение:

Пользователи должны знать о возможностях заражения вирусами из интернета и о том, как использовать антивирусные средства.

Обнаружение:

Коммерческие антивирусные средства могут использоваться для еженедельной проверки на вирусы. Ведение журналов работы антивирусных средств не является необходимым.

Сотрудники должны информировать системного администратора о любом обнаруженном вирусе, изменении конфигурации, или необычном поведении компьютера или программы. После получения информации об обнаружении вируса системный администратор должен информировать всех пользователей, имеющих доступ к программам или файлам данных, которые могли быть заражены вирусом, что возможно вирус заразил их системы. Пользователям должен быть сообщен порядок определения, заражена ли их система, и удаления вируса из системы. Пользователи должны сообщить о результатах проверки на вирусы и удаления вируса системным администраторам.

Политика контроля за импортом программ для среды со средним риском должна требовать более частых проверок на вирусы, и использования антивирусных программ для проверки серверов и электронной почты.

Предотвращение:

Программы должны загружаться и устанавливаться только сетевым администратором (который проверяет их на вирусы или тестирует).

На файловые сервера должны быть установлены антивирусные программы для ограничения распространения вирусов в сети. Должна производиться ежедневная проверка всех программ и файлов данных на файловых серверах на вирусы. Рабочие станции должны иметь резидентные в памяти антивирусные программы, сконфигуированные так, что все файлы проверяются на вирусы при загрузке на компьютер. Все приходящие электронные письма должны проверяться на вирусы. Запрещается запускать программы и открывать файлы с помощью приложений, уязвимых к макровирусам, до проведения их проверки на вирусы.

Программа обучения сотрудников компьютерной безопасности должна содержать следующую информацию о риске заражения вирусами:

Антивирусные программы могут обнаружить только те вирусы, которые уже были кем-то обнаружены раньше. Постоянно разрабатываются новые, более изощренные вирусы. Антивирусные программы должны регулярно обновляться (ежемесячно или ежеквартально) для того, чтобы можно было обнаружить самые новые вирусы. Важно сообщать системному администратору о любом необычном поведении компьютера или приложений. Важно сразу же отсоединить компьютер, который заражен или подозревается в заражении, от сети, чтобы уменьшить риск распространения вируса.

Обнаружение:

Должны использоваться коммерческие антивирусные программы для ежедневных проверок на вирусы. Антивирусные программы должны обновляться каждый месяц. Все программы или данные, импортируемые в компьютер (с дискет, электронной почты и т.д.) должны проверяться на вирусы перед их использованием.

Журналы работы антивирусных средств должны сохраняться и просматриваться системными администраторами. Сотрудники должны информировать системного администратора об обнаруженных вирусах, изменениях в конфигурации или странном поведении компьютера или приложений.

При получении информации о заражении вирусом системный администратор должен информировать всех пользователей, которые имеют доступ к программам и файлам данных, которые могли быть заражены вирусом, что вирус возможно заразил их системы. Пользователям должен быть сообщен порядок определения, заражена ли их система, и удаления вируса из системы. Пользователи должны сообщить о результатах проверки на вирусы и удаления вируса системным администраторам.

Системы с высоким уровнем риска содержат данные и приложения, которые являются критическими для организации. Заражение вирусами может вызвать значительные потери времени, данных и нанести ущерб репутации организации. Из-за заражения может пострадать большое число компьютеров. Следует принять все возможные меры для предотвращения заражения вирусами.

Предотвращение:

Администратор безопасности должен разрешить использование приложений перед их установкой на компьютер. Запрещается устанавливать неавторизованные программы на компьютеры. Конфигурации программ на компьютере должны проверяться ежемесячно на предмет выявления установки лишних программ.

Программы должны устанавливаться только с разрешенных внутренних серверов для ограничения риска заражения. Нельзя загружать программы с Интернета на компьютеры. С помощью брандмауэра должна быть запрещена операция GET(загрузка файла) с внешних серверов.

На файловые сервера должны быть установлены антивирусные программы для ограничения распространения вирусов в сети. Должна производиться ежедневная проверка всех программ и файлов данных на файловых серверах на вирусы. Рабочие станции должны иметь резидентные в памяти антивирусные программы, сконфигуированные так, что все файлы проверяются на вирусы при загрузке на компьютер. Запрещается запускать программы и открывать файлы с помощью приложений, уязвимых к макровирусам, до проведения их проверки на вирусы.

Все приходящие письма и файлы, полученные из сети, должны проверяться на вирусы при получении. По возможности проверка на вирусы должна выполняться на брандмауэре, управляющем доступом к сети. Это позволит централизовать проверку на вирусы для всей организации и уменьшить затраты на параллельное сканирование на рабочих станциях. Это также позволит централизовать администрирование антивирусных программ, ограничить число мест, куда должны устанавливаться последние обновления антивирусных программ.

Программа обучения сотрудников компьютерной безопасности должна содержать следующую информацию о риске заражения вирусами:

Антивирусные программы могут обнаружить только те вирусы, которые уже были кем-то обнаружены раньше. Постоянно разрабатываются новые, более изощренные вирусы. Антивирусные программы должны регулярно обновляться (ежемесячно или ежеквартально) для того, чтобы можно было обнаружить самые новые вирусы. Важно сообщать системному администратору о любом необычном поведении компьютера или приложений. Важно сразу же отсоединить компьютер, который заражен или подозревается в заражении, от сети, чтобы уменьшить риск распространения вируса.

Несоблюдение данной политики должно вести к наказанию сотрудника согласно стандартам организации.

Обнаружение:

Все программы должны быть установлены на тестовую машину и проверены на вирусы перед началом их использования в рабочей среде. Только после получения разрешения администратора безопасности можно устанавливать программы на машинах сотрудников.

Помимо использования коммерческих антивирусных программ, должны использоваться эмуляторы виртуальных машин для обнаружения полиморфных вирусов. Все новые методы обнаружения вирусов должны использоваться на этой тестовой машине. Антивирусные программы должны обновляться ежемесячно или при появлении новой версии для выявления самых новых вирусов.

Проверка всех файловых систем должна производиться каждый день в обязательном порядке. Результаты проверок должны протоколироваться, автоматически собираться и анализироваться системными администраторами.

Все данные, импортируемые на компьютер, тем или иным способом (с дискет, из электронной почты и т.д.) должны проверяться на вирусы. Сотрудники должны информировать системного администратора об обнаруженных вирусах, изменениях в конфигурации или странном поведении компьютера или приложений.

При получении информации о заражении вирусом системный администратор должен информировать всех пользователей, которые имеют доступ к программам и файлам данных, которые могли быть заражены вирусом, что вирус возможно заразил их системы. Пользователям должен быть сообщен порядок определения, заражена ли их система, и удаления вируса из системы.

в этом разделе содержатся сведения о том, как настроить политики управления приложениями с помощью политик ограниченного использования программ (SRP) для защиты компьютера от вирусов, начиная с Windows Server 2008 и Windows Vista.

Введение

Политики ограниченного использования программ — это основанная на групповых политиках функция, которая выявляет программы, работающие на компьютерах в домене, и управляет возможностью выполнения этих программ. Эти политики позволяют создать конфигурацию со строгими ограничениями для компьютеров, где разрешается запуск только определенных приложений. Политики интегрируются с доменными службами Active Directory и групповой политикой, но также могут настраиваться на изолированных компьютерах. Сведения об отправной точке для набора исправлений безопасности см. в разделе политики ограниченного использования программ.

начиная с Windows Server 2008 R2 и Windows 7, Windows AppLocker можно использовать вместо или совместно с SRP для части стратегии управления приложениями.

Настройка SRP для защиты от вирусов в электронной почте

Ознакомьтесь с рекомендациями по использованию политик ограниченного использования программ, чтобы понять, как работает SRP.

Откройте окно "Политики ограниченного использования программ".

Если вы ранее не определили политики ограниченного использования программ, создайте новые политики ограниченного использования программ.

Создайте правило для пути к папке, используемой программой электронной почты для запуска вложений электронной почты, а затем установите для уровня безопасности значение запрещено.

Укажите типы файлов, к которым применяется правило.

Измените параметры политики, чтобы они применялись к нужным пользователям и группам.

Укажите пользователей или группы, которым не нужно применять параметры политики (GPO) объекта групповая политика.

Исключите локальных администраторов из политик ограниченного использования программ для определенного параметра политики в групповая политика и по-прежнему примените остальные групповая политика к администраторам.

В этом разделе описываются политики ограничений программного обеспечения, когда и как использовать эту функцию, какие изменения были реализованы в прошлых выпусках, а также ссылки на дополнительные ресурсы, которые помогут вам создавать и развертывать политики ограничений программного обеспечения, начиная с Windows Server 2008 и Windows Vista.

Введение

Политики ограничений программного обеспечения предоставляют администраторам механизм на основе групповая политика для определения программного обеспечения и управления его возможностью запуска на локальном компьютере. Эти политики можно использовать для защиты компьютеров под управлением операционных систем Microsoft Windows (начиная с Windows Server 2003 и Windows XP Professional) от известных конфликтов и защиты компьютеров от угроз безопасности, таких как вредоносные вирусы и программы троянских лошадей. Кроме того, данные политики помогают создать конфигурацию с расширенными ограничениями для компьютеров, на которых разрешается запуск только определенных приложений. Политики ограниченного использования программ интегрируются со службой Microsoft Active Directory и групповой политикой. Политики можно создавать на изолированных компьютерах.

Они являются политиками доверия, то есть представляют собой правила, устанавливаемые администратором, чтобы ограничить выполнение сценариев и другого кода, не имеющего полного доверия. Расширение политик ограниченного использования программного обеспечения для редактора локальных групповая политика предоставляет единый пользовательский интерфейс, с помощью которого можно управлять параметрами ограничения использования приложений на локальном компьютере или на всем домене.

Процедуры

Сценарии использования политики ограничения программного обеспечения

Пользователи могут получать враждебный код во многих формах, начиная от собственных Windows исполняемых файлов (.exe файлов) до макросов в документах (таких как .doc файлы), в скрипты (например, VBS-файлы). Злоумышленники или злоумышленники часто используют методы социальной инженерии, чтобы пользователи выполняли код, содержащий вирусы и черви. (Социальная инженерия является термином для обмана людей в раскрытии пароля или какой-либо формы информации безопасности.) Если такой код активирован, он может создавать атаки типа "отказ в обслуживании" в сети, отправлять конфиденциальные или частные данные в Интернет, подвергнуть риску безопасность компьютера или повредить содержимое жесткого диска.

ИТ-организации и пользователи должны иметь возможность определить, какое программное обеспечение безопасно запускать и что нет. С большим количеством и формами, которые может принимать враждебный код, это становится сложной задачей.

Чтобы защитить сетевые компьютеры от враждебного кода и неизвестного или неподдерживаемого программного обеспечения, организации могут реализовать политики ограничения программного обеспечения в рамках общей стратегии безопасности.

Администраторы могут использовать политики ограниченного использования программ для решения следующих задач:

определить доверенный код;

разработать гибкую групповую политику для регулирования работы сценариев, исполняемых файлов и элементов ActiveX.

Политики ограниченного использования программ применяются операционной системой и приложениями (например, для создания сценариев), которые им соответствуют.

В частности, администраторы могут использовать политики ограниченного использования программ в следующих целях:

Укажите, какое программное обеспечение (исполняемые файлы) может выполняться на клиентских компьютерах

запретить пользователям выполнять определенные программы на компьютерах с общим доступом;

Укажите, кто может добавлять доверенных издателей на клиентские компьютеры

Задайте область применения политик ограниченного использования программного обеспечения (укажите, влияют ли политики на всех пользователей или подмножество пользователей на клиентских компьютерах).

запретить работу исполняемых файлов на локальном компьютере, сайте, в подразделении или домене. Это уместно в тех случаях, когда политики ограниченного использования программ не применяются для решения потенциальных проблем со злоумышленниками.

Различия и изменения в функциональных возможностях

В SRP для Windows Server 2012 и Windows 8 нет изменений.

Поддерживаемые версии

Политики ограниченного использования программного обеспечения можно настроить только на компьютерах под управлением не менее Windows Server 2003, включая Windows Server 2012 и по крайней мере Windows XP, включая Windows 8.

Некоторые выпуски клиентской операционной системы Windows, начиная с Windows Vista, не имеют политик ограничений программного обеспечения. Компьютеры, не администрируемые в домене групповая политика, могут не получать распределенные политики.

Сравнение функций управления приложениями в политиках ограниченного использования программного обеспечения и AppLocker

В следующей таблице сравниваются функции и функции компонента политик ограниченного использования программного обеспечения (SRP) и AppLocker.

— Исполняемые файлы

— Dlls

— Скрипты

— установщики Windows

— Исполняемые файлы

— Dlls

— Скрипты

— установщики Windows

— Упакованные приложения и установщики (Windows Server 2012 и Windows 8)

Требования к системе

Политики ограничений программного обеспечения можно настроить только на компьютерах под управлением по крайней мере Windows Server 2003 и по крайней мере Windows XP. групповая политика требуется для распространения объектов групповая политика, содержащих политики ограничений программного обеспечения.

Компоненты и архитектура политик ограниченного использования программного обеспечения

Политики ограничений программного обеспечения предоставляют механизм для операционной системы и приложений, соответствующих политикам ограничений программного обеспечения, чтобы ограничить выполнение программ во время выполнения.

На высоком уровне политики ограничений программного обеспечения состоят из следующих компонентов:

API политик ограниченного использования программного обеспечения. Интерфейсы программирования приложений (API) используются для создания и настройки правил, составляющих политику ограничений программного обеспечения. Существуют также API-интерфейсы политик ограничений программного обеспечения для запросов, обработки и применения политик ограничений программного обеспечения.

Средство управления политиками ограничений программного обеспечения. Это состоит из расширения "Политики ограничений программного обеспечения" оснастки локального редактора объектов групповая политика, которую администраторы используют для создания и изменения политик ограничений программного обеспечения.

Набор API и приложений операционной системы, вызывающих API политик ограничения программного обеспечения для обеспечения применения политик ограничений программного обеспечения во время выполнения.

Active Directory и групповая политика. Политики ограничений программного обеспечения зависят от инфраструктуры групповая политика для распространения политик ограничений программного обеспечения из Active Directory на соответствующие клиенты, а также для определения области и фильтрации применения этих политик на соответствующие целевые компьютеры.

Api Authenticode и WinVerify Trust, которые используются для обработки подписанных исполняемых файлов.

Просмотр событий. Функции, используемые политиками ограничений программного обеспечения, регистрируют события в журналы Просмотр событий.

Результирующий набор политик (RSoP), который может помочь в диагностике эффективной политики, которая будет применяться к клиенту.

Дополнительные сведения об архитектуре SRP, управлении правилами, процессами и взаимодействиями SRP см. в статье о работе политик ограниченного использования программного обеспечения в технической библиотеке Windows Server 2003.

Рекомендации

Не изменяйте политику домена по умолчанию.

- Если вы не изменяете политику домена по умолчанию, вы всегда можете повторно применить политику домена по умолчанию, если что-то пошло не так с настроенной политикой домена.

Создайте отдельный объект групповая политика для политик ограниченного использования программного обеспечения.

- Если вы создаете отдельный объект групповая политика (GPO) для политик ограничений программного обеспечения, вы можете отключить политики ограничений программного обеспечения в чрезвычайных ситуациях без отключения остальной части политики домена.

При возникновении проблем с примененными параметрами политики перезапустите Windows в режиме Сейф.

- Политики ограничений программного обеспечения не применяются при запуске Windows в режиме Сейф. Если вы случайно заблокируете рабочую станцию с политиками ограничений программного обеспечения, перезагрузите компьютер в режиме Сейф, войдите в систему от имени локального администратора, измените политику, запустите gpupdate, перезагрузите компьютер и войдите в систему в обычном режиме.

При определении параметра по умолчанию запрещено использовать осторожность.

При определении параметра по умолчанию " Запрещено" все программное обеспечение запрещено, за исключением программного обеспечения, которое было явно разрешено. Любой файл, который требуется открыть, должен иметь правило политик ограничения программного обеспечения, которое позволяет открыть его.

Чтобы защитить администраторов от блокировки системы, если для уровня безопасности по умолчанию задано значение "Запрещено", автоматически создаются четыре правила пути реестра. Вы можете удалить или изменить эти правила пути реестра; однако это не рекомендуется.

Для обеспечения оптимальной безопасности используйте списки управления доступом в сочетании с политиками ограничения программного обеспечения.

- Пользователи могут попытаться обойти политики ограничений программного обеспечения путем переименования или перемещения запрещенных файлов или перезаписи неограниченных файлов. В результате рекомендуется использовать списки управления доступом (ACL), чтобы запретить пользователям доступ, необходимый для выполнения этих задач.

Тщательно протестируйте новые параметры политики в тестовых средах перед применением параметров политики к домену.

Новые параметры политики могут действовать не так, как ожидалось первоначально. Тестирование снижает вероятность возникновения проблемы при развертывании параметров политики в сети.

Вы можете настроить тестовый домен, отделенный от домена организации, в котором можно протестировать новые параметры политики. Вы также можете проверить параметры политики, создав тестовый объект групповой политики и связав его с тестовой организацией. После тщательного тестирования параметров политики с тестовыми пользователями можно связать тестовый объект групповой политики с доменом.

Не устанавливайте программы или файлы запрещено без тестирования, чтобы узнать, какой эффект может быть. Ограничения на определенные файлы могут серьезно повлиять на работу компьютера или сети.

Введенные неправильно или введенные ошибки могут привести к неправильному вводу параметров политики, которые не выполняются должным образом. Тестирование новых параметров политики перед применением может предотвратить непредвиденное поведение.

Фильтрация параметров политики пользователя на основе членства в группах безопасности.

Вы можете указать пользователей или группы, для которых не требуется применять параметр политики, снимите флажки "Применить групповая политика" и "Чтение", расположенные на вкладке "Безопасность" диалогового окна свойств объекта групповой политики.

Если разрешение на чтение запрещено, параметр политики не загружается компьютером. В результате меньше пропускной способности потребляется путем скачивания ненужных параметров политики, что позволяет сети работать быстрее. Чтобы запретить разрешение на чтение, установите флажок"Запретить чтение", который находится на вкладке "Безопасность" диалогового окна свойств объекта групповой политики.

21.10.2016

itpro

Групповые политики

комментариев 49

Продолжаем цикл статей о противодействии классу вирусов-шифровальщиков в корпоративной среде. В предыдущих частях мы рассмотрели настройку защиты на файловых серверах с помощью FSRM и использования теневых снимков дисков для быстрого восстановления данных после атаки. Сегодня речь пойдет о способе предотвращения запуска исполняемых файлов вирусов-шифровальщиков (в том числе обычных вирусов и троянов) на ПК пользователей.

Помимо антивируса, еще одним барьером для предотвращения запуска вредоносного ПО на компьютерах пользователей могут быть политики ограниченного использования программ. В среде Windows это могут быть технология Software Restriction Policies или AppLocker. Мы рассмотрим пример использования Software Restriction Policies для защиты от вирусов.

Software Restriction Policies (SRP) предоставляют возможность разрешать или запрещать запуск исполняемых файлов с помощью локальной или доменной групповой политики. Метод защиты от вирусов и шифровальщиков с помощью SRP предполагает запрет запуска файлов из определенных каталогов в пользовательском окружении, в которые, как правило, попадают файлы или архивы с вирусом. В подавляющем большинстве случаев файлы с вирусом, полученные из интернета или из электронный почты оказываются внутри каталога %APPDATA% профиля пользователя (в нем же находится папки %Temp% и Temporary Internet Files). В этом же каталоге хранятся распакованные временные копии архивов, когда пользователь не глядя открывает архив полученный по почте или скачанный с интернета.

При настройке SRP могут быть использованы две стратегии:

- Разрешить запуск исполняемых файлов на компьютере только из определенных папок (как правило, это каталоги %Windir% и Program Files / Program Files x86) – это самый надежный метод, но требует длительного периода отладки и выявления нужного ПО, которое не работает в такой конфигурации

- Запрет запуска исполняемых файлов из пользовательских каталогов, в которых в принципе не должно быть исполняемых файлов. Именно в этих каталогах в большинстве случаев оказываются файлы вируса при появлении на компьютере. Кроме того, у пользователя, не обладающего правами администратора, просто отсутствуют права на запись в каталоги системы кроме своих собственных. Поэтому вирус просто не сможет поместить свое тело куда-либо кроме директорий в профиле пользователя.

Мы рассмотрим создание SRP по второму варианту, как достаточно надежному и менее трудоемкому во внедрении. Итак, создадим политику, блокирующую запуск файлов по определенным путям. На локальном компьютере это можно сделать с помощью консоли gpedit.msc, если политика должна использоваться в домене, нужно в консоли Group Policy Management (gpmc.msc) создать новую политику и назначить ее на OU с компьютерами пользователей.

Примечание. Настоятельно рекомендуем перед внедрением SRP политик, протестировать их работу на группе тестовых компьютерах. В случае обнаружения легитимных программ, которые не запускаются из-за SRP, нужно добавить отдельные разрешительные правила.

В консоли редактора GPO перейдите в раздел Computer Configuration -> Windows Settings -> Security Settings . Щелкните ПКМ по Software Restriction Policies и выберите New Software Restriction Policies.

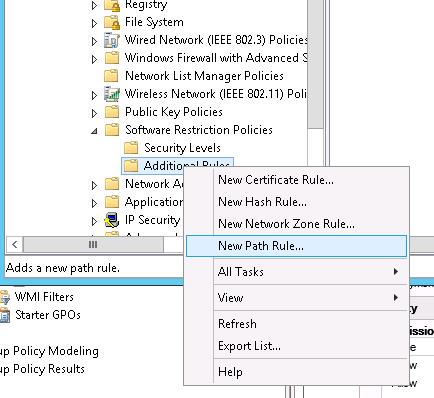

Выберите раздел Additional Rules, и создайте новое правило New Path Rule.

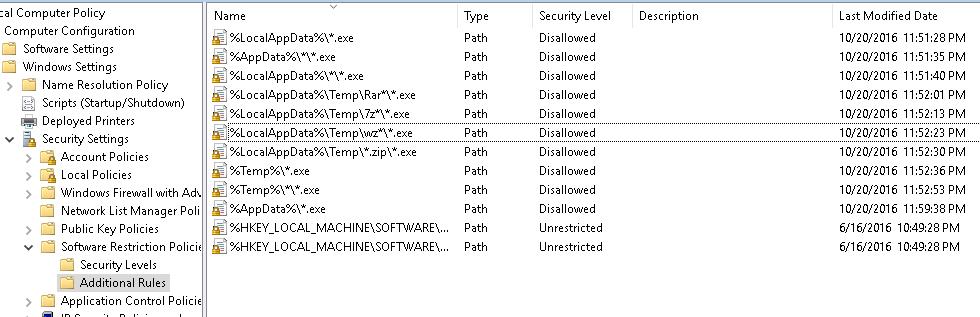

Создадим правило, запрещающее запуск исполняемых файлов с расширением *.exe из каталога %AppData%. Укажите следующие параметры правила:

Аналогичным образом нужно создать запрещающие правила для путей, перечисленных в таблице. Т.к. переменные окружения и пути в Windows 2003/XP и Windows Vista/выше отличаются, в таблице указаны значения для соответствующих версий ОС. Если у вас в домене еще остались Windows 2003/XP, для них лучше создать отдельную политики и назначить ее на OU с компьютерами с использованием WMI фильтра GPO по типу ОС.

Важно. с эти правилом нужно быть внимательным, т.к. некоторое ПО, например плагины браузеров, установщики – хранят свои исполняемые файлы в профиле. Для таких программ нужно будет сделать правило исключения SRP

Вы можете добавить собственные каталоги. В нашем примере получился примерно такой список запрещающих правил SRP.

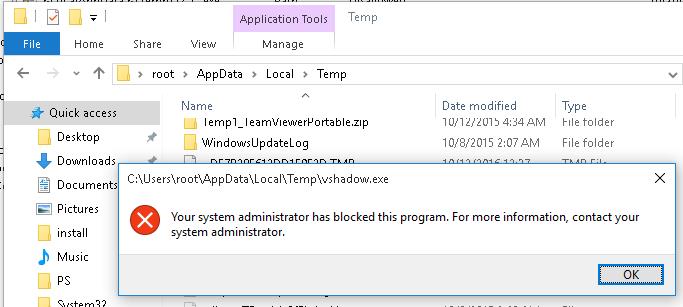

Your system administrator has blocked this program. For more info, contact your system administrator.

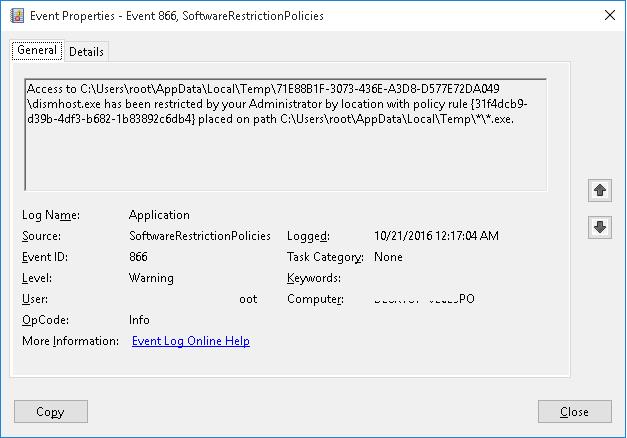

Попытки запуска исполняемых файлов из защищенных каталогов, которые были блокированы политиками SRP можно отслеживать с помощью журнала событий Windows. Интересующие нас события находятся в разделе Application, и имеют Event ID 866, с источником SoftwareRestrictionPolicies и примерно таким текстом:

Совет. В том случае, если политика мешает запуску нужного доверенного приложения, можно добавить это файл в исключения политики (создав новое правило, указывающее на этот *.exe файл со значением Unrestricted).

Итак, мы показали общий пример техники использования политики ограниченного использования программ (SRP или Applocker) для блокировки вирусов, шифровальщиков и троянов на компьютерах пользователей. Рассматриваемая методик позволяет существенно усилить степень защиты систем от запуска вредоносного кода пользователями.

Читайте также:

- Герпес что это такое перевод

- Кишечная колика кишечный грипп

- Как избавиться от чумы в total war attila

- Вирус вам был предоставлен доступ

- Обновлять или нет определение вирусов